Антропогенные источники угроз безопасности информации делятся на

22. Антропогенные источники угроз иб

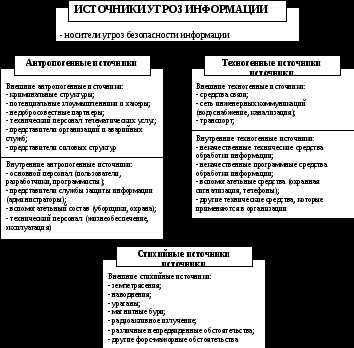

Все источники угроз ИБ можно разделить на классы, обусловленные типом носителя угрозы (источника угрозы):

•Антропогенные источники (обусловленные действиями субъекта);

•Техногенные источники (обусловленные техническими средствами);

•Стихийные источники (обусловленные природными явлениями).

Далее классы источников угроз делят на группы по местоположению источника угроз:

•Внешние источники (находящиеся вне объекта);

•Внутренние источники (находящиеся внутри объекта).

Антропогенные источники угроз ИБ представляет наибольший интерес с точки зрения организации защиты, так как действия субъекта (нарушителя) всегда можно оценить, спрогнозировать и принять адекватные меры.

Методы противодействия в этом случае управляемы и напрямую зависят от воли и желания организаторов защиты информации.

К антропогенным источникам угроз относятся субъекты, действия которых могут быть квалифицированы как умышленные или случайные преступления.

Субъекты (источники), действия которых могут привести к нарушению безопасности информации могут быть как внешние, так и внутренние.

Внешние источники могут быть случайными или преднамеренными и иметь разный уровень квалификации.

К ним относятся:

•криминальные структуры;

•потенциальные преступники и хакеры;

•недобросовестные партнеры;

•технический персонал поставщиков телематических услуг;

•представители надзорных организаций и аварийных служб;

•представители силовых структур

Внутренние источники, как правило, представляют собой высококвалифицированных специалистов в области разработки и эксплуатации программного обеспечения и технических средств, знакомы со спецификой решаемых задач, структурой и основными функциями и принципами работы программно-аппаратных средств защиты информации, имеют возможность использования штатного оборудования и технических средств сети.

К ним относятся:

•основной персонал (пользователи, программисты, разработчики);

•представители службы защиты информации;

•вспомогательный персонал (уборщики, охрана);

•технический персонал (систем жизнеобеспечение, эксплуатация).

23. Техногенные источники угроз иб.

Угроза - это потенциальная возможность определенным образом нарушитьИБ.

Попыткареализацииугрозы называется атакой, а тот, кто предпринимает такую попытку, - злоумышленником. Потенциальные злоумышленники называются источниками угрозы.

Чаще всего угроза является следствием наличия уязвимых мест в защите ИС (таких, например, как возможность доступа посторонних лиц к критически важному оборудованию или ошибки в программном обеспечении).

Промежуток времени от момента, когда появляется возможность использовать слабое место, и до момента, когда пробел ликвидируется, называется окном опасности, ассоциированным с данным уязвимым местом. Пока существует окно опасности, возможны успешные атаки на ИС.

Угрозы можно классифицировать по нескольким критериям:

1 - по аспекту информационной безопасности (доступность, целостность, конфиденциальность), против которого угрозы направлены в первую очередь;

2 - по компонентам ИС, на которые угрозы нацелены (данные, программы, аппаратура, поддерживающая инфраструктура);

3 - по способу осуществления (случайные/преднамеренные действия природного/техногенного характера);

4 - по расположениюисточника угроз (внутри/вне рассматриваемой ИС).

Все источники угроз ИБ можно разделить на классы, обусловленные типом носителя угрозы (источника угрозы):

•Антропогенные источники (обусловленные действиями субъекта);

•Техногенные источники (обусловленные техническими средствами);

•Стихийные источники (обусловленные природными явлениями).

Далее классы источников угроз делят на группы по местоположению источника угроз:

•Внешние источники (находящиеся вне объекта);

•Внутренние источники (находящиеся внутри объекта).

К техногенным источникам угроз относятся источники, определяемые технократической деятельностью человека и развитием цивилизации.

Данная группа содержит источники угроз менее прогнозируемые, напрямую зависящиеот свойств техники и поэтому требующие особого внимания. Технические средства, являющиеся источниками потенциальных угроз ИБ могут быть внешними:

•средства связи;

•сети инженерных коммуникации (водоснабжения, канализации);

•транспорт.

и внутренними:

•некачественные технические средства обработки информации;

•некачественные программные средства обработки информации;

•вспомогательные средства (охраны, сигнализации, телефонии);

другие технические средства, применяемые в Учреждении.

3.3. Классификация источников угроз

Носителями угроз безопасности информации являются источники угроз. Источниками угроз могут быть как субъективные, так и объективные проявления. Причем источники угроз могут находиться как внутри организации — внутренние источники, так и вне ее — внешние источники. Разделение источников на субъективные и объективные оправдано, исходя из предыдущих рассуждений, а деление на внутренние и внешние источники оправдано потому, что для одной и той же угрозы методы отражения для внутренних и внешних угроз могут быть разными.

Все источники угроз безопасности информации можно разделить на три группы (рис. 3.3):

обусловленные действиями субъекта (антропогенные источники угроз);

обусловленные техническими средствами (техногенные источники угроз);

обусловленные стихийными источниками.

Антропогенными источниками угроз выступают субъекты, действия которых могут быть квалифицированны как преднамеренные или случайные преступления. Только в этом случае можно говорить о причинении убытка. Эта группа источников угроз наиболее многочисленна и представляет наибольший интерес с точки зрения организации защиты, поскольку действие субъекта всегда можно оценить, спрогнозировать и принять адекватные меры. Методы противодействия в этом случае управляются и направлению зависят от воли организаторов защиты информации.

Антропогенным источником угроз можно считать субъекта, который имеет доступ (санкционированный или несанкционированный) к работе со штатными средствами объекта, который подлежит защите. Субъекты (источники), действия которых могут привести к нарушению безопасности информации, могут быть как внешними, так и внутренними. Внешние источники могут быть случайными или преднамеренными и иметь различный уровень квалификации.

Рис. 3.3. Классификация источников угроз безопасности информации

Внутренние субъекты (источники), как правило, являют собой высококвалифицированных специалистов в отрасли разработки и эксплуатации программного обеспечения и технических средств, знакомых со спецификой заданий, которые решаются, структурой и основными функциями и принципами работы программно-аппаратных средств защиты информации, которые имеют возможность использования штатного оборудования и технических средств сети.

Необходимо учитывать также, что особую группу внутренних антропогенных источников составляют лица с нарушенной психикой и специально внедренные и завербованные агенты, которые могут быть из числа основного, вспомогательного и технического персонала, а также представителей службы защиты информации. Данная группа рассматривается в составе перечисленных выше источников угроз, но методы противодействия угрозам для этой группы источников могут иметь свои отличия.

Следует отметить, что квалификация антропогенных источников угроз безопасности информации играет важную роль для оценки их влияния и учитывается при ранжировании источников угроз.

Вторая группа содержит источники угроз, которые определяются технической деятельностью человека и развитием цивилизации. Однако следствия, вызванные такой деятельностью, вышли из-под контроля человека и действуют сами по себе. Человечество действительно становится все больше зависимым от техники, и источники угроз, которые непосредственно зависят от свойств техники, меньше прогнозируемые и потому нуждаются в особом внимании. Данный класс источников угроз безопасности информации является особенно актуальным в современных условиях, поскольку ожидается резкий рост числа техногенных катастроф, вызванных физической и моральной устарелостью существующего оборудования, а также отсутствием средств на его обновление. Технические средства, которые являются источниками потенциальных угроз безопасности информации, также могут быть внешними и внутренними.

Третья группа источников угроз объединяет обстоятельства, которые составляют непреодолимую силу, то есть такие обстоятельства, которые носят объективный и абсолютный характер, который распространяется на всех. К непреодолимой силе в законодательстве и договорной практике относят стихийные бедствия или другие обстоятельства, которые невозможно предусмотреть или их предотвратить или возможно предусмотреть, но не возможно предотвратить их при современном уровне знаний и возможностей человека. Такие источники угроз абсолютно не поддаются прогнозированию, и потому мероприятия защиты от них должны применяться всегда.

Стихийные источники потенциальных угроз информационной безопасности, как правило, является внешними по отношению к объекту защиты. Под ними понимают, в первую очередь, естественные катаклизмы.

7. Источники угроз безопасности информации, их классификация и ранжирование.

№1 Понятие информации. Виды представления и классификация информации.

Информация (от латинского informatio – сообщение, представление, понятия) – сведения, передаваемые одними людьми другим людям устным, письменным или каким-либо другим способом, а также сам процесс передачи или получения этих сведений.

В технике связи информация представляется в виде сообщений или данных.

Сообщение – форма представления информации (текст, речь,изображение).

Данные – сведения о лицах, предметах, событиях, явлениях,процессах, отображаемые на материальном носителе и используемые вцелях сохранения знаний.

Информация может быть открытой (общедоступной) и с ограниченным доступом.

Информация с ограниченным доступом в свою очередь делится на секретную (государственную тайну) и конфиденциальную информацию.

Конфиденциальная информация – это документированная информация, доступ к которой ограничивается в соответствии с законодательством.

Конфиденциальная информация в свою очередь включает

в себя множество тайн, которые можно свести к 6-ти основным видам

–личная тайна;

–судебно-следственная тайна;

–служебная тайна;

–профессиональная тайна;

–коммерческая тайна;

–производственная тайна.

№2 Понятия безопасности и системы безопасности информации. Фрагментарный и системный подход к защите информации.

Защищаемая информация (ЗИ) – это информация, являющаяся предметом собственности и подлежащая защите в соответствии с требованиями правовых документов или требованиями, устанавливаемыми собственниками информации государством, юридическим лицом, группой физических лиц, отдельным физическим лицом).

Безопасность – это состояние защищенности жизненно важных интересов личности, предприятия, государства от внутренних и внешних угроз.

Угрозы – это потенциально или реально существующие воздействия, приводящие к моральному или материальному ущербу.

Фрагментарный подход ориентируется на противодействие

строго определенным угрозам при определенных условиях.

Примером такого подхода может быть использование при защите

информации специального антивирусного средства. Избирательность

данного подхода относительно конкретной угрозы обуславливает

локальность его действия. Даже небольшое видоизменение угрозы

ведет к снижению эффективности защиты. Отличительная черта

фрагментарного подхода – отсутствие единой защищенной среды

обработки, хранения и передачи информации. Системный подход предполагает создание единой защищенной среды обработки, хранения и передачи информации,объединяющей разнообразные методы и средства защиты информации.Организация защищенной среды позволяет гарантировать определенный уровень информационной безопасности системы.Система защиты информации должна обеспечить сохранениечетырех основных свойств информации:

– конфиденциальности;

– достоверности;

– целостности; – доступности.

№3 Требования к защите информации. Виды обеспечения системы защиты информации.

Защита информации должна быть:

– непрерывной.

– плановой.

– целенаправленной.

– конкретной.

– активной.

– надежной.

– универсальной.

– комплексной.

Система защиты информации, как и любая система должна иметь

определенные виды собственного обеспечения, опираясь на которые

она будет выполнять свою целевую функцию. С учетом этого система

защиты информации может иметь:

– правовое обеспечение. – организационное–аппаратное обеспечение.– информационное обеспечение.– программное обеспечение. – математическое обеспечение. – лингвистическое обеспечение. – нормативнометодическое обеспечение.

№4 Концептуальная модель информационной безопасности и ее компоненты.

Концептуальная модель безопасности информации содержать следующие компоненты

– объекты угроз;

– угрозы информации;

– источники угроз;

– цели угроз со стороны злоумышленников;

– источники информации;

– способы защиты информации;

– средства защиты информации;

– направления защиты информации;

– способы доступа к информации (способы неправомерного

овладения информацией).

Объектом угроз информационной безопасности выступают сведения о составе, состоянии и деятельности объекта защиты Угрозы информации выражаются в нарушении ее целостности, конфиденциальности, достоверности и доступности. Источниками угроз выступают конкуренты, преступники, коррупционеры, административные органы.Целями угроз являются ознакомление с охраняемыми сведениями, их модификация в корыстных целях и уничтожение для нанесения прямого материального ущерба.Источниками информации являются люди, документы, публикации, технические носители информации, технические средства обеспечения производственной и трудовой деятельности, продукция и отходы производства.Способы защиты включают всевозможные меры и действия, обеспечивающие упреждение противоправных действий, их предотвращение, пресечение и противодействие несанкционированному доступу.Средствами защиты информации являются физические средства,аппаратные средства, программные средства, криптографические и стеганографические методы. Последние два метода могут быть реализованы аппаратными, программными и аппаратнопрограммными средствами.

№5 Модель построения системы информационной безопасности предприятия

модель информационной безопасности – это совокупность объективных внешних и внутренних факторов и их влияние на состояние информационной безопасности на объекте и на сохранность материальных или информационных ресурсов.

Для построения сбалансированной системы информационной безопасности предполагается первоначально провести анализ рисков в области информационной безопасности. Затем определить оптимальный уровень риска для организации на основе заданного критерия. Систему информационной безопасности (контрмеры) необходимо построить таким образом, чтобы достичь заданного уровня риска.

Рассматриваются следующие объективные факторы:

– угрозы информационной безопасности, характеризующиеся

вероятностью возникновения и вероятностью реализации;

–уязвимости информационной системы или системы

контрмер, влияющие на вероятность реализации угрозы;

– риск – фактор, отражающий возможный ущерб организации в

результате реализации угрозы информационной безопасности (риск в

конечном итоге отражает вероятные финансовые потери, прямые или

косвенные).

№6 Угрозы конфиденциальной информации и их классификация.

Под угрозами конфиденциальной информации понимаются потенциальные или реально возможные действия по отношению к информационным ресурсам, приводящие к неправомерному овладению охраняемыми сведениями.

Такими действиями являются:

– ознакомление (получение) с конфиденциальной информацией

– противоправные действия, не приводящие к изменению или разрушению информации;

– искажение (модификация) информации – случайные или преднамеренные действия, приводящие к частичному изменению содержания;

– разрушение (уничтожение) информации – противоправные действия, приводящие к значительному или полному разрушению информационных ресурсов.

В конечном итоге противоправные действия с информацией приводят к нарушению ее конфиденциальности (разглашение, утечка, несанкционированный доступ), достоверности (фальсификация, подделка,мошенничество),целостности (искажение, ошибки, потери) и доступности (нарушение связи,воспрещение получения), что в свою очередь приводит к нарушению как режима управления, так и его качества в условиях ложной или неполной информации.

Носителями угроз безопасности информации являются источники угроз. В качестве источников угроз могут выступать как субъекты (личность), так и объективные проявления. Причем, источники угроз могут находиться как внутри защищаемой организации – внутренние источники, так и вне ее – внешние источники.

Все источники угроз безопасности информации можно разделить на три основные группы

– обусловленные действиями субъекта (антропогенные источники угроз);

– обусловленные техническими средствами (техногенные источники угроз);

– обусловленные стихийными источниками (стихийные источники угроз).

Антропогенными источниками угроз безопасности информации выступают субъекты, действия которых могут быть квалифицированы как умышленные или случайные преступления. В качестве антропогенного источника угроз можно рассматривать субъекта, имеющего доступ (санкционированный или несанкционированный) к работе со штатными средствами защищаемого объекта.

Внешние источникимогут быть случайными или преднамеренными и иметь разный уровень квалификации.

Внутренние источники(субъекты), как правило, представляют собой высококвалифицированных специалистов в области разработки и эксплуатации программного обеспечения и технических средств, знакомых со спецификой решаемых задач, структурой и основными функциями и принципами работы аппаратно- программных средств защиты информации, имеют возможность использования штатного оборудования и технических средств сети.

Техногенные источники угрозбезопасности информации содержат источники, определяемые технократической деятельностью человека и развитием цивилизации.

Стихийные источники угроз безопасности информации объединяют обстоятельства, представляющие непреодолимую силу, то есть такие обстоятельства, которые носят объективный и абсолютный характер, распространяющийся на всех.

8. Уязвимости безопасности информации, их классификация и ранжирование.

Угрозы, как возможные опасности совершения какого-либо действия, направленного против объекта защиты, проявляются не сами по себе, а через уязвимости (факторы), приводящие к нарушению безопасности информации на конкретном объекте.

Объективные уязвимости зависят от особенностей построения и технических характеристик оборудования, применяемого на защищаемом объекте. Полное устранение этих уязвимостей невозможно, но они могут существенно ослабляться техническими и инженерно-техническими методами парирования угроз безопасности информации.

Субъективные уязвимости зависят от действий сотрудников и, в основном, устраняются организационными и программно-аппаратными методами.

Случайные уязвимости зависят от особенностей окружающей защищаемый объект среды и непредвиденных обстоятельств. Эти факторы, как правило, мало предсказуемы и их устранение возможно только при проведении комплекса организационных и инженерно-технических мероприятий по противодействию угрозам информационной безопасности.

Все уязвимости имеют разную степень опасности Коу, которую можно количественно оценить, проведя их ранжирование. При этом оценка степени опасности проводится по косвенным показателям. В качестве критериев сравнения (показателей) можно выбрать:

– доступность Кд – определяет удобство (возможность) использования уязвимости источником угроз (массогабаритные размеры, сложность, стоимость необходимых средств, возможность использования не специализированной аппаратуры);

– количество Кк – определяет количество элементов объекта, которым характерна та или иная уязвимость;

– фатальность Кф – определяет степень влияния уязвимости на неустранимость последствий реализации угрозы. Для объективных уязвимостей это информативность – способность уязвимости полностью (без искажений) передать полезный информационный сигнал.

1.2 Классификация угроз информационной безопасности

Под угрозой (в общем смысле) обычно понимают потенциально возможное событие (воздействие, процесс или явление), которое может привести к нанесению ущерба чьим-либо интересам, в частности под угрозой безопасности автоматизированных систем (АС) обработки информации понимается возможность воздействия на АС, которое прямо или косвенно может нанести ущерб ее безопасности. АС является наиболее уязвимой частью информационной системы персональных данных (ИСПДн), поскольку предоставляет злоумышленнику самый быстрый доступ к информации, во отличии от базы данных (БД), хранящихся на бумажных носителях.

Перечень угроз, оценки вероятностей их реализации, а также модель нарушителя служат основой для анализа риска реализации угроз и формулирования требований к системе защиты АС. Кроме выявления возможных угроз, целесообразно проведение анализа этих угроз на основе их классификации по ряду признаков. Каждый из признаков классификации отражает одно из обобщенных требований к системе защиты. Угрозы, соответствующие каждому признаку классификации, позволяют детализировать отражаемое этим признаком требование.

Необходимость классификации угроз информационной безопасности АС обусловлена тем, что хранимая и обрабатываемая информация в современных АС подвержена воздействию чрезвычайно большого числа факторов, в силу чего становится невозможным формализовать задачу описания полного множества угроз. Поэтому для защищаемой системы обычно определяют не полный перечень угроз, а перечень классов угроз.

Классификация возможных угроз информационной безопасности АС может быть проведена по следующим базовым признакам:

По природе возникновения:

естественные угрозы, вызванные воздействиями на АС объективных физических процессов или стихийных природных явлений;

искусственные угрозы безопасности АС, вызванные деятельностью человека.

По степени преднамеренности проявления:

угрозы, вызванные ошибками или халатностью персонала, например некомпетентное использование средств защиты, ввод ошибочных данных и т.п.;

угрозы преднамеренного действия, например действия злоумышленников.

По непосредственному источнику угроз:

природная среда, например стихийные бедствия, магнитные бури и пр.;

человек, например: вербовка путем подкупа персонала, разглашение конфиденциальных данных и т.п.;

санкционированные программно-аппаратные средства, например удаление данных, отказ в работе ОС;

несанкционированные программно-аппаратные средства, например заражение компьютера вирусами с деструктивными функциями.

По положению источника угроз:

вне контролируемой зоны АС, например перехват данных, передаваемых по каналам связи, перехват побочных электромагнитных, акустических и других излучений устройств;

в пределах контролируемой зоны АС, например применение подслушивающих устройств, хищение распечаток, записей, носителей информации и т.п.;

непосредственно в АС, например некорректное использование ресурсов АС.

По степени зависимости от активности АС:

независимо от активности АС, например вскрытие шифров криптозащиты информации;

только в процессе обработки данных, например угрозы выполнения и распространения программных вирусов.

По степени воздействия на АС:

пассивные угрозы, которые при реализации ничего не меняют в структуре и содержании АС, например угроза копирования секретных данных;

активные угрозы, которые при воздействии вносят изменения в структуру и содержание АС, например внедрение троянских коней и вирусов.

По этапам доступа пользователей или программ к ресурсам:

угрозы, проявляющиеся на этапе доступа к ресурсам АС, например: угрозы несанкционированного доступа в АС;

угрозы, проявляющиеся после разрешения доступа к ресурсам АС, например угрозы несанкционированного или некорректного использования ресурсов АС.

По способу доступа к ресурсам АС:

угрозы, осуществляемые с использованием стандартного пути доступа к ресурсам АС

угрозы, осуществляемые с использованием скрытого нестандартного пути доступа к ресурсам АС, например: несанкционированный доступ к ресурсам АС путем использования недокументированных возможностей ОС.

По текущему месту расположения информации, хранимой и обрабатываемой в АС:

угрозы доступа к информации, находящейся на внешних запоминающих устройствах, например: несанкционированное копирование секретной информации с жесткого диска;

угрозы доступа к информации, находящейся в оперативной памяти, например: чтение остаточной информации из оперативной памяти, доступ к системной области оперативной памяти со стороны прикладных программ;

угрозы доступа к информации, циркулирующей в линиях связи, например: незаконное подключение к линиям связи с последующим вводом ложных сообщений или модификацией передаваемых сообщений, незаконное подключение к линиям связи с целью прямой подмены законного пользователя с последующим вводом дезинформации и навязыванием ложных сообщений;

угрозы доступа к информации, отображаемой на терминале или печатаемой на принтере, например: запись отображаемой информации на скрытую видеокамеру.

Опасные воздействия на АС подразделяются на случайные и преднамеренные.

Причинами случайных воздействий при эксплуатации АС могут быть:

аварийные ситуации из-за стихийных бедствий и отключений электропитания;

отказы и сбои аппаратуры;

ошибки в программном обеспечении;

ошибки в работе обслуживающего персонала и пользователей;

помехи в линиях связи из-за воздействий внешней среды.

Ошибки в программном обеспечении (ПО) являются распространенным видом компьютерных нарушений. ПО серверов, рабочих станций, маршрутизаторов и т.д. написано людьми, поэтому оно практически всегда содержит ошибки. Чем выше сложность подобного ПО, тем больше вероятность обнаружения в нем ошибок и уязвимостей. Большинство из них не представляют никакой опасности, некоторые же могут привести к серьезным последствиям, таким как получение злоумышленником контроля над сервером, неработоспособность сервера, несанкционированное использование ресурсов (использование компьютера в качестве плацдарма для атаки и т.п.). Обычно подобные ошибки устраняются с помощью пакетов обновлений, регулярно выпускаемых производителем ПО. Своевременная установка таких пакетов является необходимым условием безопасности информации.

Преднамеренные угрозы связаны с целенаправленными действиями нарушителя. В качестве нарушителя может быть служащий, посетитель, конкурент, наемник и т.д. Действия нарушителя могут быть обусловлены разными мотивами: недовольством служащего своей карьерой, сугубо материальным интересом (взятка), любопытством, конкурентной борьбой, стремлением самоутвердиться любой ценой и т.п.

Угрозы нарушения конфиденциальности направлены на разглашение конфиденциальной или секретной информации. При реализации этих угроз информация становится известной лицам, которые не должны иметь к ней доступ. В терминах компьютерной безопасности угроза нарушения конфиденциальности имеет место всякий раз, когда получен несанкционированный доступ к некоторой закрытой информации, хранящейся в компьютерной системе или передаваемой от одной системы к другой.

Угрозы нарушения целостности информации, хранящейся в компьютерной системе или передаваемой по каналу связи направлены на ее изменение или искажение, приводящее к нарушению ее качества или полному уничтожению. Целостность информации может быть нарушена умышленно, а также в результате объективных воздействий со стороны среды, окружающей систему. Эта угроза особенно актуальна для систем передачи информации- компьютерных сетей и систем телекоммуникаций. Умышленные нарушения целостности информации не следует путать с ее санкционированным изменением, которое выполняется полномочными лицами с обоснованной целью (таким изменением, например, является периодическая коррекция некоторой базы данных).

Угрозы нарушения доступности (отказ в обслуживании), направлены на создание таких ситуаций, когда определенные преднамеренные действия либо снижают работоспособность АС, либо блокируют доступ к некоторым ее ресурсам. Например, если один пользователь системы запрашивает доступ к некоторой службе, а другой предпринимает действия по блокированию этого доступа, то первый пользователь получает отказ в обслуживании. Блокирование доступа к ресурсу может быть постоянным или временным.

Эти виды угроз можно считать первичными или непосредственными, поскольку реализация этих угроз ведет к непосредственному воздействию на защищаемую информацию. Рассмотрев угрозы и классификацию АС, можно перейти к анализу угроз и классификации самой ИСПДн.

ИСПДн представляет собой совокупность персональных данных, содержащихся в базах данных, а также информационных технологий и технических средств, позволяющих осуществлять обработку таких персональных данных с использованием средств автоматизации .

Состав и содержание угроз безопасности ПДн (УБПДн) определяется совокупностью условий и факторов, создающих опасность несанкционированного, в том числе случайного, доступа к ПДн.

Совокупность таких условий и факторов формируется с учетом характеристик ИСПДн, свойств среды (пути) распространения информативных сигналов, содержащих защищаемую информацию, и возможностей источников угрозы.

К характеристикам ИСПДн, обусловливающим возникновение УБПДн, можно отнести категорию и объем обрабатываемых в ИСПДн персональных данных, структуру ИСПДн, наличие подключений ИСПДн к сетям связи общего пользования и (или) сетям международного информационного обмена, характеристики подсистемы безопасности ПДн, обрабатываемых в ИСПДн, режимы обработки персональных данных, режимы разграничения прав доступа пользователей ИСПДн, местонахождение и условия размещения технических средств ИСПДн.

Информационные системы ПДн представляют собой совокупность информационных и программно-аппаратных элементов, а также информационных технологий, применяемых при обработке ПДн.

Основными элементами ИСПДн являются:

- персональные данные, содержащиеся в базах данных, как совокупность информации и её носителей, используемых в ИСПДн;

- информационные технологии, применяемые при обработке ПДн;

-технические средства, осуществляющие обработку ПДн (средства вычислительной техники, информационно-вычислительные комплексы и сети, средства и системы передачи, приема и обработки ПДн, средства и системы звукозаписи, звукоусиления, звуковоспроизведения, переговорные и телевизионные устройства, средства изготовления, тиражирования документов и другие технические средства обработки речевой, графической, видео- и буквенно-цифровой информации) (далее - технические средства ИСПДн);

- программные средства (операционные системы, системы управления базами данных и т.п.);

- средства защиты информации;

вспомогательные технические средства и системы (ВТСС) - технические средства и системы, их коммуникации, не предназначенные для обработки ПДн, но размещенные в помещениях (далее - служебные помещения), в которых расположены ИСПДн, их технические средства (различного рода телефонные средства и системы, средства вычислительной техники, средства и системы передачи данных в системе радиосвязи, средства и системы охранной и пожарной сигнализации, средства и системы оповещения и сигнализации, контрольно-измерительная аппаратура, средства и системы кондиционирования, средства и системы проводной радиотрансляционной сети и приема программ радиовещания и телевидения, средства электронной оргтехники, средства и системы электрочасофикации).

Свойства среды (пути) распространения информативных сигналов, содержащих защищаемую информацию, характеризуются видом физической среды, в которой распространяются ПДн, и определяются при оценке возможности реализации УБПДн.

Возможности источников УБПДн обусловлены совокупностью способов несанкционированного и (или) случайного доступа к ПДн, в результате которого возможно нарушение конфиденциальности (копирование, неправомерное распространение), целостности (уничтожение, изменение) и доступности (блокирование) ПДн.

Угроза безопасности ПДн реализуется в результате образования канала реализации УБПДн между источником угрозы и носителем (источником) ПДн, что создает условия для нарушения безопасности ПДн (несанкционированный или случайный доступ).

Основными элементами канала реализации УБПДн (рисунок 1.2) являются:

источник УБПДн - субъект, материальный объект или физическое явление, создающие УБПДн;

среда (путь) распространения ПДн или воздействий, в которой физическое поле, сигнал, данные или программы могут распространяться и воздействовать на защищаемые свойства (конфиденциальность, целостность, доступность) ПДн;

носитель ПДн - физическое лицо или материальный объект, в том числе физическое поле, в котором ПДн находят свое отражение в виде символов, образов, сигналов, технических решений и процессов, количественных характеристик физических величин.

Рисунок 1.1 - Обобщенная схема канала реализации угроз безопасности персональных данных

Носители ПДн могут содержать информацию, представленную в следующих видах:

акустическая (речевая) информация (РИ), содержащаяся непосредственно в произносимой речи пользователя ИСПДн при осуществлении им функции голосового ввода ПДн в ИСПДн, либо воспроизводимая акустическими средствами ИСПДн (если такие функции предусмотрены технологией обработки ПДн), а также содержащаяся в электромагнитных полях и электрических сигналах, которые возникают за счет преобразований акустической информации;

видовая информация (ВИ), представленная в виде текста и изображений различных устройств отображения информации средств вычислительной техники, информационно-вычислительных комплексов, технических средств обработки графической, видео- и буквенно-цифровой информации, входящих в состав ИСПДн;

информация, обрабатываемая (циркулирующая) в ИСПДн, в виде электрических, электромагнитных, оптических сигналов;

информация, обрабатываемая в ИСПДн, представленная в виде бит, байт, файлов и других логических структур.

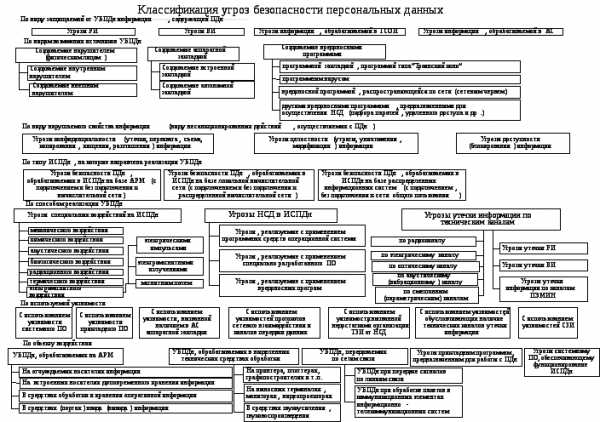

В целях формирования систематизированного перечня УБПДн при их обработке в ИСПДн и разработке на их основе частных моделей применительно к конкретному виду ИСПДн угрозы классифицируются в соответствии со следующими признаками:

-по виду защищаемой от УБПДн информации, содержащей ПДн;

-по видам возможных источников УБПДн;

-по типу ИСПДн, на которые направлена реализация УБПДн;

-по способу реализации УБПДн;

-по виду нарушаемого свойства информации (виду несанкционированных действий, осуществляемых с ПДн);

-по используемой уязвимости;

-по объекту воздействия.

По видам возможных источников УБПДн выделяются следующие классы угроз:

-угрозы, связанные с преднамеренными или непреднамеренными действиями лиц, имеющих доступ к ИСПДн, включая пользователей ИСПДн, реализующих угрозы непосредственно в ИСПДн (внутренний нарушитель);

-угрозы, связанные с преднамеренными или непреднамеренными действиями лиц, не имеющих доступа к ИСПДн, реализующих угрозы из внешних сетей связи общего пользования или сетей международного информационного обмена (внешний нарушитель).

Кроме того, угрозы могут возникать в результате внедрения аппаратных закладок и вредоносных программ.

По типу ИСПДн, на которые направлена реализация УБПДн, выделяются следующие классы угроз:

угрозы безопасности ПДн, обрабатываемых в ИСПДн на базе автономного автоматизированного рабочего места (АРМ);

угрозы безопасности ПДн, обрабатываемых в ИСПДн на базе АРМ, подключенного к сети общего пользования (к сети международного информационного обмена);

угрозы безопасности ПДн, обрабатываемых в ИСПДн на базе локальных информационных систем без подключения к сети общего пользования (к сети международного информационного обмена);

угрозы безопасности ПДн, обрабатываемых в ИСПДн на базе локальных информационных систем с подключением к сети общего пользования (к сети международного информационного обмена);

угрозы безопасности ПДн, обрабатываемых в ИСПДн на базе распределенных информационных систем без подключения к сети общего пользования (к сети международного информационного обмена);

угрозы безопасности ПДн, обрабатываемых в ИСПДн на базе распределенных информационных систем с подключением к сети общего пользования (к сети международного информационного обмена).

По способам реализации УБПДн выделяются следующие классы угроз:

- угрозы, связанные с НСД к ПДн (в том числе угрозы внедрения вредоносных программ);

- угрозы утечки ПДн по техническим каналам утечки информации;

- угрозы специальных воздействий на ИСПДн.

По виду несанкционированных действий, осуществляемых с ПДн, выделяются следующие классы угроз:

- угрозы, приводящие к нарушению конфиденциальности ПДн (копированию или несанкционированному распространению), при реализации которых не осуществляется непосредственного воздействия на содержание информации;

- угрозы, приводящие к несанкционированному, в том числе случайному, воздействию на содержание информации, в результате которого осуществляется изменение ПДн или их уничтожение;

- угрозы, приводящие к несанкционированному, в том числе случайному, воздействию на программные или программно-аппаратные элементы ИСПДн, в результате которого осуществляется блокирование ПДн.

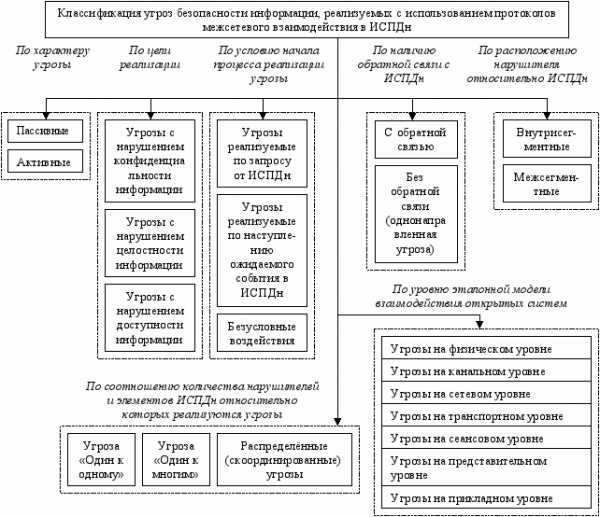

По используемой уязвимости выделяются следующие классы угроз:

- угрозы, реализуемые с использованием уязвимости системного ПО;

- угрозы, реализуемые с использованием уязвимости прикладного ПО;

- угрозы, возникающие в результате использования уязвимости, вызванной наличием в АС аппаратной закладки;

- угрозы, реализуемые с использованием уязвимостей протоколов сетевого взаимодействия и каналов передачи данных;

- угрозы, возникающие в результате использования уязвимости, вызванной недостатками организации ТЗИ от НСД;

- угрозы, реализуемые с использованием уязвимостей, обусловливающих наличие технических каналов утечки информации;

- угрозы, реализуемые с использованием уязвимостей СЗИ.

По объекту воздействия выделяются следующие классы угроз:

- угрозы безопасности ПДн, обрабатываемых на АРМ;

- угрозы безопасности ПДн, обрабатываемых в выделенных средствах обработки (принтерах, плоттерах, графопостроителях, вынесенных мониторах, видеопроекторах, средствах звуковоспроизведения и т.п.);

- угрозы безопасности ПДн, передаваемых по сетям связи;

- угрозы прикладным программам, с помощью которых обрабатываются ПДн;

-угрозы системному ПО, обеспечивающему функционирование ИСПДн[3].

Реализация одной из УБПДн перечисленных классов или их совокупности может привести к следующим типам последствий для субъектов ПДн:

- значительным негативным последствиям для субъектов ПДн;

- негативным последствиям для субъектов ПДн;

- незначительным негативным последствиям для субъектов ПДн.

Угрозы утечки ПДн по техническим каналам однозначно описываются характеристиками источника информации, среды (пути) распространения и приемника информативного сигнала, то есть определяются характеристиками технического канала утечки ПДн.

Угрозы, связанные с несанкционированным доступом (НСД), приведены на рисунке 1.2 и представляются в виде совокупности обобщенных классов возможных источников угроз НСД, уязвимостей программного и аппаратного обеспечения ИСПДн, способов реализации угроз, объектов воздействия (носителей защищаемой информации, директориев, каталогов, файлов с ПДн или самих ПДн) и возможных деструктивных действий.

Рисунок 1.2 - Классификация УБПДн, обрабатываемых в информационных системах персональных данных