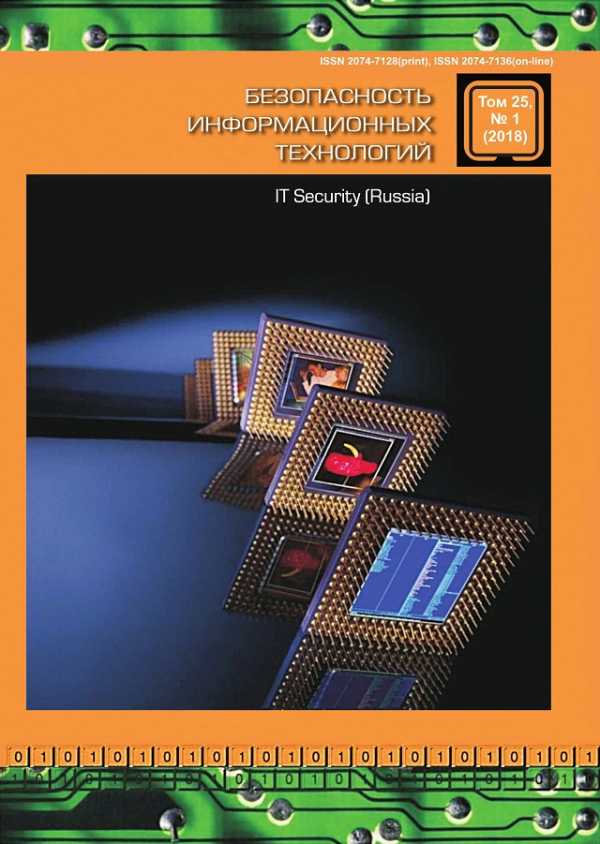

Безопасность информационных технологий

Безопасность информационных технологий

Периодический рецензируемый научный журнал «Безопасность информационных технологий», освещающий широкий спектр проблем обеспечения информационной безопасности, в том числе технологические, организационно-правовые и образовательные аспекты, издается с 1994 г., зарегистрирован в Государственном комитете Российской Федерации по печати. Свидетельство №017789.

Периодический рецензируемый научный журнал «Безопасность информационных технологий», освещающий широкий спектр проблем обеспечения информационной безопасности, в том числе технологические, организационно-правовые и образовательные аспекты, издается с 1994 г., зарегистрирован в Государственном комитете Российской Федерации по печати. Свидетельство №017789.

С момента основания и до настоящего времени учредителем журнала является федеральное государственное автономное образовательное учреждение высшего образования Национальный исследовательский ядерный университет «МИФИ» (НИЯУ МИФИ).

Журналом приветствуются статьи на русском и английском языках.

Основные тематические направления журнала:

- Концептуальные основы обеспечения информационной безопасности автоматизированных систем;

- Методические подходы к анализу и оценке рисков информационной безопасности, технологии поиска уязвимостей в программном обеспечении;

- Оценка уровня защищенности автоматизированных систем;

- Программно-технические способы и средства обеспечения информационной безопасности.

С 2007 г. и по настоящее время журнал входит в Перечень ВАК ведущих рецензируемых научных журналов и изданий, в которых должны быть опубликованы основные научные результаты диссертаций на соискание ученой степени доктора и кандидата наук по отраслям науки и группе специальностей научных работников 05.13.00 – информатика, вычислительная техника и управление, по которой журнал входит в этот перечень.

1.8 Безопасность информационных систем и технологий

Безопасность ИС – свойство, заключающееся в способности системы обеспечить конфиденциальность и целостность информации, т.е. защиту информации от несанкционированного доступа с целью её раскрытия, изменения или разрушения.

Информационную безопасность часто указывают среди основных информационных проблем XXI в. Действительно, вопросы хищения информации, её сознательного искажения и уничтожения часто приводят к трагическим для пострадавшей стороны последствиям, ведущим к разорению и банкротству фирм и даже к человеческим жертвам. В законе Российской Федерации «Об информации, информатизации и защите информации», например, подчёркивается, что «...информационные ресурсы являются объектами собственности граждан, организаций, общественных объединений, государства» и защищать информационные ресурсы, естественно, следует, как личную, коммерческую и государственную собственность.

Все угрозы информационным системам можно объединить в обобщающие их три группы:

1. Угроза раскрытия – возможность того, что информация станет известной тому, кому не следовало бы её знать.

2. Угроза целостности – умышленное несанкционированное изменение (модификация или удаление) данных, хранящихся в вычислительной системе или передаваемых из одной системы в другую.

3. Угроза отказа в обслуживании – возможность появления блокировки доступа к некоторому ресурсу вычислительной системы.

Средства обеспечения информационной безопасности в зависимости от способа их реализации можно разделить на следующие классы методов:

• организационные методы подразумевают рациональное конфигурирование, организацию и администрирование системы. В первую очередь это касается сетевых информационных систем, их операционных систем, полномочий сетевого администратора, набора обязательных инструкций, определяющих порядок доступа и работы в сети пользователей;

• технологические методы, включающие в себя технологии выполнения сетевого

администрирования, мониторинга и аудита безопасности информационных ресурсов, ведения электронных журналов регистрации пользователей, фильтрации и антивирусной обработки поступающей информации;

• аппаратные методы, реализующие физическую защиту системы от несанкционированного доступа, аппаратные функции идентификации периферийных терминалов системы и пользователей, режимы подключения сетевых компонентов и т.д.;

• программные методы – это самые распространённые методы защиты информации (например, программы идентификации пользователей, парольной защиты и проверки полномочий, брандмауэры, криптопротоколы и т.д.). Без использования программной составляющей практически невыполнимы никакие, в том числе и первые три группы методов (т.е. в чистом виде организационные, технологические и аппаратные методы защиты, как правило, реализованы быть не могут – все они содержат программный компонент). При этом следует иметь в виду, вопреки распространённому иному мнению, что стоимость реализации многих программных системных решений по защите информации существенно превосходит по затратам аппаратные, технологические и тем более организационные решения (конечно, если использовать лицензионные, а не «пиратские» программы). Наибольшее внимание со стороны разработчиков и потребителей в настоящее время вызывают следующие направления защиты информации и соответствующие им программно-технические средства:

1. Защита от несанкционированного доступа информационных ресурсов автономно работающих и сетевых компьютеров. Наиболее остро эта проблема стоит для серверов и пользователей сетей Интернет и интранет. Эта функция реализуется многочисленными программными, программно-аппаратными и аппаратными средствами.

2. Защита секретной, конфиденциальной и личной информации от чтения посторонними лицами и целенаправленного её искажения. Эта функция обеспечивается как средствами защиты от несанкционированного доступа, так и с помощью криптографических средств, традиционно выделяемых в отдельный класс.

3. Защита информационных систем от многочисленных компьютерных вирусов, способных не только разрушить информацию, но иногда и повредить технические компоненты системы.

Активно развиваются также средства защиты от утечки информации по цепям питания, каналам электромагнитного излучения компьютера или монитора (применяется экранирование помещений, использование генераторов шумовых излучений, специальный подбор мониторов и комплектующих компьютера, обладающих наименьшим излучениям), средства защиты от электронных «жучков», устанавливаемых непосредственно в комплектующие компьютера и т.д.

Защита информации от несанкционированного доступа. Защита от несанкционированного доступа к ресурсам компьютера – это комплексная проблема, подразумевающая решение следующих вопросов:

присвоение пользователю, а также и терминалам, программам, файлам и каналам связи уникальных имён и кодов (идентификаторов);

выполнение процедур установления подлинности при обращениях (доступе) к информационной системе и запрашиваемой информации, т.е. проверка того, что лицо или устройство, сообщившее идентификатор, в действительности ему соответствует (подлинная идентификация программ, терминалов и пользователей при доступе к системе чаще всего выполняется путём проверки паролей, реже обращением в специальную службу, ведающую сертификацией пользователей);

проверка полномочий, т.е. проверка права пользователя на доступ к системе или запрашиваемым данным (на выполнение над ними определённых операций – чтение, обновление) с целью разграничения прав доступа к сетевым и компьютерным ресурсам;

автоматическая регистрация в специальном журнале всех как удовлетворённых, так и отвергнутых запросов к информационным ресурсам с указанием идентификатора пользователя, терминала, времени и сущности запроса, т.е. ведение журналов аудита, позволяющих определить, через какой хост-компьютер действовал хакер или кракер, а иногда и определить его IP-адрес и точное местоположение.

Брандмауэр как средство контроля межсетевого трафика. Брандмауэр, или межсетевой экран, – это «полупроницаемая мембрана», которая располагается между защищаемым внутренним сегментом сети и внешней сетью или другими сегментами сети интранет и контролирует все информационные потоки во внутренний сегмент и из него. Контроль трафика состоит в его фильтрации, т.е. выборочном пропускании через экран, а иногда и с выполнением специальных преобразований и формированием извещений для отправителя, если его данным в пропуске было отказано. Фильтрация осуществляется на основании набора условий, предварительно загруженных в брандмауэр и отражающих концепцию информационной безопасности корпорации. Брандмауэры могут быть выполнены как в виде аппаратного, так и программного комплекса, записанного в коммутирующее устройство или сервер доступа (сервер-шлюз, прокси-сервер, хост-компьютер и т.д.). Работа брандмауэра заключается в анализе структуры и содержимого информационных пакетов, поступающих из внешней сети, и в зависимости от результатов анализа пропуска пакетов во внутреннюю сеть (сегмент сети) или полное их отфильтровывание. Эффективность работы межсетевого экрана обусловлена тем, что он полностью переписывает реализуемый стек протоколов TCP/IP, и поэтому нарушить его работу с помощью искажения протоколов внешней сети (что часто делается хакерами) невозможно. Межсетевые экраны обычно выполняют следующие функции:

физическое отделение рабочих станций и серверов внутреннего сегмента сети (внутренней подсети) от внешних каналов связи;

многоэтапная идентификация запросов, поступающих в сеть (идентификация серверов, узлов связи и прочих компонентов внешней сети);

проверка полномочий и прав доступа пользователей к внутренним ресурсам сети;

регистрация всех запросов к компонентам внутренней подсети извне; Q контроль целостности программного обеспечения и данных;

экономия адресного пространства сети (во внутренней подсети может использоваться локальная система адресации серверов);

сокрытие IP-адресов внутренних серверов с целью защиты от хакеров.

Криптографическое закрытие информации. Активно развиваются и внедряются криптографические компьютерные технологии, направленные на обеспечение конфиденциальности и работоспособности таких комплексных сетевых приложений, как электронная почта (e-mail), электронный банк (e-banking), электронная торговля (e-commerce), электронный бизнес (e-business). Криптографическое закрытие информации выполняется путём преобразования информации по специальному алгоритму с использованием шифров (ключей) и процедур шифрования, в результате чего по внешнему виду данных невозможно, не зная ключа, определить их содержание. С помощью криптографических протоколов можно обеспечить безопасную передачу информации по сети, в том числе и регистрационных имён, паролей, необходимых для идентификации программ и пользователей. На практике используется два типа шифрования: симметричное и асимметричное. При симметричном шифровании для шифровки и дешифровки данных используется один и тот же секретный ключ. При этом сам ключ должен быть передан безопасным способом участникам взаимодействия до начала передачи зашифрованных данных. Для осуществления симметричного шифрования применяется два типа шифров: блочные и поточные. В нашей стране для блочного шифрования информации рекомендован симметричный алгоритм, предложенный ГОСТ 28.147–89 «Системы обработки информации. Защита криптографическая». В качестве примеров поточных алгоритмов можно привести в первую очередь алгоритмы RC (RC2, RC4, RC5) корпорации RSA Data Security (США) и алгоритмы ВЕСТА (ВЕСТА-2, ВЕСТА-2М, ВЕСТА-4) фирмы «ЛАН Крипто» (Россия).

Электронная цифровая подпись. Гражданский кодекс Российской Федерации определяет, что заключение любого юридического договора может быть осуществлено не только в письменной форме, путём составления печатного документа, подписанного сторонами, но и путём обмена документами посредством электронной связи, позволяющей достоверно установить, что документ исходит от стороны по договору. В этом случае целесообразно использовать одну из операций криптографии – цифровую электронную подпись. Электронная цифровая подпись – это последовательность символов, полученная в результате криптографического преобразования исходной информации с использованием закрытого ключа и позволяющая подтверждать целостность и неизменность этой информации, а также её авторство путём применения открытого ключа. При использовании электронной подписи файл пропускается через специальную программу (hash function), в результате чего получается набор символов (hash code), генерируются два ключа: открытый (public) ключ и закрытый (private) ключ. Набор символов шифруется с помощью закрытого ключа. Такое зашифрованное сообщение и является цифровой подписью. По каналу связи передаётся незашифрованный файл в исходном виде вместе с электронной подписью. Другая сторона, получив файл и подпись, с помощью имеющегося открытого ключа расшифровывает набор символов из подписи. Далее сравниваются две копии наборов, и если они полностью совпадают, то это действительно файл, сделанный и подписанный первой стороной. Для длинных сообщений с целью уменьшения их объёма (ведь при использовании электронной подписи фактически передаётся файл двойной длины) передаваемое сообщение перед шифрованием сжимается (хэшируется), т.е. над ним производится математическое преобразование, которое описывается так называемой хэш-функцией. Расшифрованный полученный файл в этом случае дополнительно пропускается через тот же алгоритм хэширования, который не является секретным. Для шифрования электронной подписи используются ранее названный алгоритм RSA, а также DSA (национальный стандарт США) и Schnorr (алгоритм Klaus Schnorr); в России применяются алгоритмы шифрования электронной подписи по ГОСТ Р 34.10-94 «Информационная технология. Криптографическая защита информации. Процедуры выработки и проверки электронной цифровой подписи на базе асимметричного криптографического алгоритма» и Нотариус (Нотариус-AM, Нотариус-S).

Защита информации от компьютерных вирусов. Компьютерным вирусом называется рукотворная программа, способная самостоятельно создавать свои копии и внедряться в другие программы, в системные области дисковой памяти компьютера, распространяться по каналам связи с целью прерывания и нарушения работы программ, порчи файлов, файловых систем и компонентов компьютера, нарушения нормальной работы пользователей. Компьютерным вирусам, как и биологическим, характерны определённые стадии существования:

латентная стадия, в которой вирусом никаких действий не предпринимается; инкубационная стадия, в которой основная задача вируса – создать как можно больше своих копий и внедрить их в среду обитания;

активная стадия, в которой вирус, продолжая размножаться, проявляется и выполняет свои деструктивные действия.

Сейчас существуют сотни тысяч различных вирусов, и их можно классифицировать по нескольким признакам. По среде обитания вирусы можно разделить на:

файловые;

загрузочные;

файлово-загрузочные;

сетевые;

документные.

Файловые вирусы чаще всего внедряются в исполняемые файлы, имеющие расширения .ехе и .com (самые распространённые вирусы), но могут внедряться и в файлы с компонентами операционных систем, драйверы внешних устройств, объектные файлы и библиотеки, в командные пакетные файлы (вирус подключает к такому файлу исполняемые программы, предварительно заразив их), программные файлы на языках процедурного программирования (заражают при трансляции исполняемые файлы). Файловые вирусы могут создавать файлы-двойники (компаньоны-вирусы). В любом случае файловые вирусы при запуске программ, ими заражённых, берут на время управление на себя и дезорганизуют работу своих «квартирных хозяев».

Загрузочные вирусы внедряются в загрузочный сектор дискеты (boot-sector) или в сектор, содержащий программу загрузки системного диска (master boot record). При загрузке операционной системы с зараженного диска такой вирус изменяет программу начальной загрузки либо модифицируют таблицу размещения файлов на диске, создавая трудности в работе компьютера или даже делая невозможным запуск операционной системы.

Файлово-загрузочные вирусы интегрируют возможности двух предыдущих групп и обладают наибольшей «эффективностью» заражения.

Сетевые вирусы используют для своего распространения команды и протоколы телекоммуникационных систем (электронной почты, компьютерных сетей).

Документные вирусы (их часто называют макровирусами) заражают и искажают текстовые файлы (.doc) и файлы электронных таблиц некоторых популярных редакторов. Комбинированные сетевые макровирусы не только заражают создаваемые документы, но и рассылают копии этих документов по электронной почте (печально известный вирус «I love you» или менее навредивший вирус «Анна Курникова»).

По способу заражения среды обитания вирусы делятся на:

резидентные;

нерезидентные.

Резидентные вирусы после завершения инфицированной программы остаются в оперативной памяти и продолжают свои деструктивные действия, заражая следующие исполняемые программы и процедуры вплоть до момента выключения компьютера.

Нерезидентные вирусы запускаются вместе с заражённой программой и после её завершения из оперативной памяти удаляются.

Вирусы бывают неопасные и опасные. Неопасные вирусы тяжёлых последствий после завершения своей работы не вызывают; они прерывают на время работу исполняемых программ, создавая побочные звуковые и видеоэффекты (иногда даже приятные), или затрудняют работу компьютера, уменьшая объём свободной оперативной и дисковой памяти. Опасные вирусы могут производить действия, имеющие далеко идущие последствия: искажение и уничтожение данных и программ, стирание информации в системных областях диска и даже вывод из строя отдельных компонентов компьютера (жёсткие диски, Flash-чипсет BIOS, перепрограммируя его).

По алгоритмам функционирования вирусы весьма разнообразны, но можно говорить о таких, например, их группах, как:

паразитические вирусы, изменяющие содержимое файлов или секторов диска; они достаточно просто могут быть обнаружены и уничтожены;

вирусы-репликаторы («черви» WORM), саморазмножающиеся и распространяющиеся по телекоммуникациям и записывающие по вычисленным адресам сетевых компьютеров транспортируемые ими опасные вирусы (сами «черви» деструктивных действий не выполняют, поэтому их часто называют псевдовирусами);

«троянские» вирусы маскируются под полезные программы (существуют в виде самостоятельных программ, имеющих то же имя, что и действительно полезный файл, но иное расширение имени; часто, например, присваивают себе расширение .com вместо .ехе) и выполняют деструктивные функции (например, очищают FAT); самостоятельно размножаться, как правило, не могут;

вирусы-невидимки (стелс-вирусы), по имени самолета-невидимки «stealth» способны прятаться при попытках их обнаружения; они перехватывают запрос антивирусной программы и мгновенно либо удаляют временно своё тело из заражённого файла, либо подставляют вместо своего тела незаражённые участки файлов;

самошифрующиеся вирусы (в режиме простоя зашифрованы и расшифровываются только в момент начала работы вируса);

мутирующие вирусы (периодически автоматически видоизменяются, копии вируса не имеют ни одной повторяющейся цепочки байт), необходимо каждый раз создавать новые антивирусные программы для обезвреживания этих вирусов;

«отдыхающие» вирусы (основное время проводят в латентном состоянии и активизируются только при определённых условиях, например, вирус «Чернобыль» в сети Интернет функционирует только в день годовщины чернобыльской трагедии) [1].

Способы защиты от вирусов. Для обнаружения и удаления компьютерных вирусов разработано много различных программ. Эти антивирусные программы можно разделить на:

программы-детекторы;

программы-ревизоры;

программы-фильтры или сторожа;

программы-доктора или дезинфекторы, фаги;

программы-вакцины или иммунизаторы.

Программы-детекторы осуществляют поиск компьютерных вирусов в памяти машины и при обнаружении искомых сообщают об этом. Детекторы могут искать как уже известные вирусы (ищут характерную для конкретного, уже известного вируса последовательность байтов – сигнатуру вируса), так и произвольные вирусы (путём подсчёта контрольных сумм для массива файла).

Программы-ревизоры являются развитием детекторов, но выполняющие значительно более сложную и эффективную работу. Они запоминают исходное состояние программ, каталогов, системных областей и периодически или по указанию пользователя сравнивают его с текущим. При сравнении проверяется длина файлов, дата их создания и модификации, контрольные суммы и байты циклического контроля и другие параметры.

Программы-фильтры выполняют наблюдение и выявление подозрительных, характерных для вирусов процедур в работе компьютера (коррекция исполняемых .ехе и .com файлов, запись в загрузочные секторы дисков, изменение атрибутов файлов, прямая запись на диск по прямому адресу и т.д.). При обнаружении таких действий фильтры посылают пользователю запрос о подтверждении правомерности таких процедур.

Программы-доктора – самые распространённые и популярные программы. Эти программы не только обнаруживают, но и лечат заражённые вирусами файлы и загрузочные секторы дисков. Они сначала ищут вирусы в оперативной памяти и уничтожают их там (удаляют тело резидентного файла), а затем лечат файлы и диски. Многие программы-доктора находят и удаляют большое число (десятки тысяч) вирусов и являются полифагами.

Программы-вакцины применяются для предотвращения заражения файлов и дисков известными вирусами. Вакцины модифицируют файл или диск таким образом, что он воспринимается программой-вирусом уже заражённым, и поэтому вирус не внедряется. Среди популярных и эффективных антивирусных программных средств можно выделить: Anti Virus Toolkit Pro (AVP); McAfee VirusScan; Panda Antivirus; Norton AntiVirus и др. При выборе антивирусного обеспечения следует принимать во внимание перечень и качество предоставляемых услуг. Средства антивирусной защиты должны предоставлять следующие возможности:

Создание образа жесткого диска на внешних носителях (например, на гибких дисках или CD). В случае выхода из строя данных в системных областях жесткого диска сохраненный «образ диска» позволит восстановить если не все данные, то по крайней мере их большую часть.

Регулярное сканирование жестких дисков в поисках компьютерных вирусов. При сканировании следует иметь в виду, что антивирусная программа ищет вирус путем сравнения кода программы с кодами известных ей вирусов, хранящихся в базе данных. Поэтому для надежной работы следует регулярно обновлять антивирусную программу.

Контроль за изменением размеров и других атрибутов файлов. Поскольку некоторые компьютерные вирусы на этапе размножения изменяют параметры зараженных файлов, контролирующая программа может обнаружить их деятельность и предупредить пользователя.

Контроль за обращениями к жесткому диску. Наиболее опасные операции, связанные с работой компьютерных вирусов, обращены на модификацию данных записанных на жестком диске. Поэтому антивирусные программы могут контролировать обращения к нему и предупреждать пользователя о подозрительной активности.

Качество работы антивируса определяется его надежностью и эффективностью.

2. Информационные технологии и информационная безопасность

Федеральный закон «Об информации, информатизации и защите информации» определяет информацию как сведения о лицах, предметах, фактах, событиях, явлениях и процессах независимо от формы их представления.

Далее будем говорить в основном о ,так называемой, компьютерной информации.

Компьютерная информация — это информация, представленная в доступной для восприятия компьютером форме, зафиксированная в памяти компьютера, на машинном носителе или передаваемая по телекоммуникационным каналам.

С понятием «информация» тесно связано понятие «информационные ресурсы».

Информационные ресурсы - это отдельные документы и массивы документов в библиотеках, архивах, фондах, банках данных и других информационных системах.

Информационные ресурсы могут являться объектом права собственности и других вещных прав.

Автоматизированная информационно-вычислительная система (АВС) - один или несколько (объединенных в сеть) компьютеров в совокупности с предназначенным для решения определенных задач программным обеспечением и соответствующими информационными ресурсами образуют автоматизированную информационно-вычислительную систему (ИВС).

С методической точки зрения информационно-вычислительную систему (ИВС) можно представить также как совокупность аппаратных средств и информационных технологий, определяющих особенности представления и обработки информации в системе.

Пользователи (потребители) информации - субъекты, обращающиеся к информационно-вычислительной системе за необходимой им информацией.

Быстрое развитие и повсеместное проникновение информационных технологий в самые различные сферы деловой деятельности привело к тому, что компьютерная информация в настоящее время может иметь вполне определенный стоимостной вес, показателями которого может являться как прибыль, получаемая при ее использовании, так и размеры ущерба, наносимого владельцу информационных ресурсов или пользователям при нарушении установленных правил работы с информацией.

Поэтому одной из важнейших проблем развития информационных технологий является надежное обеспечение информационной безопасности.

Информационная безопасность (или безопасность информационных технологий) - защищенность информации, обрабатываемой в информационно вычислительной системе, от случайных или преднамеренных воздействий внутреннего или внешнего характера, чреватых нанесением ущерба владельцам информационных ресурсов или пользователям информации.

В соответствии с этим определением обеспечение информационной безопасности не сводится лишь к защите от действий злоумышленников— важнейшее значение здесь имеет защита от:

- возможных воздействий, носящих случайный и естественный характер (сбои и отказы оборудования, аварии систем электропитания, водоснабжения и отопления, протечки, пожары, природные катастрофы и т.п.);

- случайных ошибок пользователей и обслуживающего персонала.

Информационная безопасность — многогранная, многомерная область деятельности, в которой успех может принести только систематический, комплексный подход.

Проблемы обеспечения информационной безопасности можно классифицировать по трем группам признаков (рис.1):

- задачи информационной безопасности;

- уровни обеспечения информационной безопасности ;

- субъекты, заинтересованные в информационной безопасности (рис. 1.)

безопасность информационной технологии - это... Что такое безопасность информационной технологии?

безопасность информационной технологии — Состояние защищенности информационной технологии, при котором обеспечивается выполнение изделием, реализующим информационную технологию, предписанных функций без нарушений безопасности обрабатываемой информации. [Р 50.1.056 2005 ] Тематики защита … Справочник технического переводчика

безопасность информационной сети — Меры, предохраняющие информационную сеть от несанкционированного доступа, случайного или преднамеренного вмешательства в нормальные действия или попыток разрушения ее компонентов. [Е.С.Алексеев, А.А.Мячев. Англо русский толковый словарь по… … Справочник технического переводчика

безопасность — 2.38 безопасность (security): Сочетание доступности, конфиденциальности, целостности и отслеживаемое™ [18]. Источник: ГОСТ Р ИСО/ТС 22600 2 2009: Информатизация здоровья. Управление полномочиями и контроль доступа. Часть 2. Формальные модел … Словарь-справочник терминов нормативно-технической документации

безопасность информации — [данных]: Состояние защищенности информации [данных], при котором обеспечены ее [их] конфиденциальность, доступность и целостность. [ГОСТ Р 50922 2006, пункт 2.4.5] Источник … Словарь-справочник терминов нормативно-технической документации

безопасность информации (при применении информационных технологий) — 3.1.5 безопасность информации (при применении информационных технологий): Состояние защищенности информационной технологии, обеспечивающее безопасность информации, для обработки которой она применяется, и информационную безопасность… … Словарь-справочник терминов нормативно-технической документации

Безопасность информационная — – состояние защищенности информационной среды общества, обеспечивающее ее формирование, использование и развитие в интересах граждан, организаций, государства. [Федеральный закон Российской Федерации № 85 ФЗ от 04.07.96 “Об участии в… … Энциклопедия терминов, определений и пояснений строительных материалов

безопасность автоматизированной информационной системы — 3.1.6 безопасность автоматизированной информационной системы: Состояние защищенности автоматизированной информационной системы, при котором обеспечиваются конфиденциальность, доступность, целостность, подотчетность и подлинность ее ресурсов.… … Словарь-справочник терминов нормативно-технической документации

ГОСТ Р 53114-2008: Защита информации. Обеспечение информационной безопасности в организации. Основные термины и определения — Терминология ГОСТ Р 53114 2008: Защита информации. Обеспечение информационной безопасности в организации. Основные термины и определения оригинал документа: 3.1.19 автоматизированная система в защищенном исполнении ; АС в защищенном исполнении:… … Словарь-справочник терминов нормативно-технической документации

Компьютерная безопасность — Классически считалось, что обеспечение безопасности информации складывается из трех составляющих: Конфиденциальности, Целостности, Доступности. Точками приложения процесса защиты информации к информационной системе являются аппаратное обеспечение … Википедия

Р 50.1.053-2005: Информационные технологии. Основные термины и определения в области технической защиты информации — Терминология Р 50.1.053 2005: Информационные технологии. Основные термины и определения в области технической защиты информации: 3.2.18 (компьютерный) вирус: Вредоносная программа, способная создавать вредоносные программы и (или) свои копии.… … Словарь-справочник терминов нормативно-технической документации