Документ политика информационной безопасности примеры

Как я писал политику безопасности

Так получилось, что за последние несколько лет мне довелось несколько раз написать «с нуля» и внедрить в разных компаниях политику информационной безопасности, а также понаблюдать, как это делают коллеги по цеху. В предлагаемой заметке делается попытка обобщить полученный опыт и упомянуть про грабли, оставившие наиболее заметный след на лбу автора. Сразу оговоримся, что далее речь пойдет не о рекомендациях по защите от вирусов или выбору стойкого пароля, а в основном о логике, структуре и назначении подобных документов.

А зачем, собственно?

Варианты ответа могут встречаться разные: выполнение распоряжения мудрого руководства, формальное соответствие каким-либо внешним требованиям, желание внедрить загадочные «лучшие практики» или просто давно назревшая потребность формализовать принятые в компании правила безопасности (а не объяснять их на словах каждый раз). Будем считать, что политика безопасности – это фиксирование внутренних договоренностей между фунциями ИТ, ИБ и ключевыми пользователями от бизнеса о том, что и как необходимо защищать. Под этой простой формулировкой скрывается несколько важных тем, в том числе – расстановка приоритетов, планирование ресурсов, согласие по поводу практических методов реализации и механизмов контроля (не)сделанного. Напомню, что нам нужно не только написать красивую и правильную политику, но и добиться её внедрения на практике. Другими словами, политика безопасности устанавливает «единые правила игры», является ориентиром для всех вовлеченных товарищей, при этом закрывает ряд формальных требований законодательства и любых внешних проверяющих, а также радует руководство очевидными доказательствами бурной деятельности подразделения по ИБ.Дорогие читатели

Во время разработки политики безопасности крайне важно представлять себе целевую аудиторию. Маловероятно, что у нас получится написать документ, одинаково пригодный для зампреда правления, начальника отдела системного администрирования и рядового сотрудника склада. Обычно для руководства готовится презентация (если нужно предложить план действий, варианты решения проблемы или проинформировать о результате), поэтому структура такого документа ничем не отличается от материалов других функциональных подразделений. Когда речь идет о правилах безопасности для пользователей, то это либо памятка на страничку с полем для подписи после ознакомления, либо материалы для системы дистанционного обучения с красивыми картинками. Целевая аудитория политики безопасности – это руководители и специалисты ИТ-службы, отдела по защите информации, проектного офиса, ключевые пользователи и все прочие обитатели офиса, так или иначе связанные с разработкой, внедрением и поддержкой ИТ-систем. Также не стоит забывать о подрядчиках и консультантах, выполняющих схожие функции по заказу нашей организации. Точное понимание целевой аудитории дает отличный фильтр, влияющий на то, какое требование включить в политику безопасности, а какое – отбросить; какую формулировку использовать, чтобы впоследствии заставить это требование работать. Проиллюстрируем это на классическом примере с парольной политикой, попутно проигнорировав возможные возражения по поводу качества требуемого пароля:Пароль должен содержать не менее 6 символов, в том числе как минимум одну заглавную букву и одну цифру. и альтернативный вариант:Необходимо реализовать проверку, что выбранный пользователем пароль содержит не менее 6 символов, в том числе как минимум одну заглавную букву и одну цифру.Первое утверждение отлично подойдет для правил по безопасности для пользователей, и то скорее в справочном (а не директивном) порядке, а вот второе прекрасно может быть реализовано как техническое требование безопасности к ИТ-системе.Прежде чем спорить

Термины и определения – один из самых важных разделов нашей будущей политики. Хорошие определения нужны для того, чтобы дать читателю (и по совместителю – исполнителю) четкое представление о предмете и сделать более понятными все выдвигаемые в тексте требования. Определения проще всего взять из законодательства, стандартов или Википедии, но не факт, что они будут легко читаться и отвечать особенностям той организации, для которой мы разрабатываем политику безопасности. Поэтому для ключевых терминов может оказаться проще и лучше написать определения самостоятельно, сверяясь с упомянутыми выше источниками. Практика показывает, что после нескольких итераций разработки политики глоссарий содержит примерно 30-40 жизненно необходимых терминов, включая как и узкоспециальные понятия (двухфакторная аутентификация, например), так и более универсальные сущности (сервер, мобильный компьютер, и т.п.), если они не были определены ранее в других политиках или общем глоссарии организации.Закон и порядок

Разобравшись с терминами и определениями, самое время посмотреть на структуру содержательной части документа. Общепринятым подходом является брать состав разделов международного стандарта ISO 27002 (или соответствующего ему ГОСТа) или базироваться на любом другом источнике, комплексно описывающем основные принципы защиты информации. Понятно, что и структура, и содержание разделов могут сильно отличаться в зависимости от профиля деятельности нашей организации. В качестве примера перечислим минимальный набор тем, которые имеет смысл отразить в разрабатываемой политике:- Организационная структура ИБ и объекты защиты (кто, что и почему защищает – про риски, классификацию активов, распределение ролей и обязанностей).

- Контроль доступа (по сути, правила взаимодействия участников процесса и объектов защиты).

- Управление изменениями (про то, как наши системы должны безопасно и контролируемо переходить из одного состояния в другое).

- Мониторинг и аудит (способы оценки и подтверждения текущего состояния защищенности).

А судьи кто?

Хорошо, если в организации есть отдел ведения нормативно-справочной информации или другие ребята, помогающие в нелегком деле разработке нормативных документов. Если же их нет, хорошо бы не забыть о едином хранилище для черновиков и уже утвержденных политик, порядке присвоения версий и, конечно же, типовом шаблоне для документа. Все это поначалу может показаться немного лишним, но при разработке последующих версий политики окажет неоценимую помощь. Рекомендуется дать избранным коллегам ссылку на черновик документа и предложить задать вопросы про итогам прочтения, чтобы получить непосредственную обратную связь. Если свеженаписанная политика будет с пониманием воспринята, например, упертым сисадмином Сергеем, ветераном режимно-секретного отдела Игорем Степановичем и гордым обладателем сертификата PMI Иваном, то можно считать, что самая строгая проверка качества документа пройдена. И еще один момент. Как только основная работа над политикой будет закончена, нас ждет проверка орфографии и правил пунктуации. Наверняка в организации найдется хотя бы один сотрудник, который знает их лучше вас и не упустит шанс с удовольствием рассказать всем о найденных в тексте ошибках.Согласие и примирение

Как известно, процесс согласования любого нормативного документа – отдельная песня, начиная со словесных баталий за отдельные неудобные формулировки и заканчивая квестом по кабинетам с целью получения необходимого набора подписей. Отметим, что косвенным образом трудоемкость этого этапа влияет на частоту обновления политики безопасности и, следовательно, на практическую пользу написанного текста. Так как никому не хочется лишний раз участвовать в этом действии, документ зачастую устаревает раньше, чем его успевают полностью согласовать и утвердить. Чтобы сократить бессмысленные телодвижения на этом этапе и упростить процедуру согласования политики безопасности, была предложена и затем успешно обкатана примерно следующая схема:- К разработке документа в качестве консультантов привлекаются ключевые сотрудники подразделений, через которые будет проходить согласование. Это подчеркивает ощущение их вовлеченности в процесс и уменьшает риск отказа от исполнения уже принятой политики.

- На уровне руководства обычным бумажным образом проводится договоренность о том, что согласование политик ИТ и ИБ будет осуществляться в электронном виде и фактом утверждения документа является публикация очередной версии политики на корпоративном портале. Бумажные версии при необходимости подписываются в фоновом режиме.

- Процесс согласования переводится в режим «если нет замечаний к определенной дате, то считаем согласованным», а полученные с опозданием возражения и поправки включаются в следующую версию документа. Попутно такой подход неплохо дисциплинирует всех участников процесса.

Успешность внедрения

При разработке политики безопасности мы всегда должны держать в голове необходимость её последующего внедрения. Можно предложить следующие критерии успеха:- Целевая аудитория знакома с текстом документа и понимает изложенные в политике требования.

- Большая часть требований политики выполняется на практике, а для невыполненных требований внедрена процедура обработки исключений.

- Существует возможность объективно и независимо проверить предыдущие два утверждения.

Про грабли (вместо заключения)

Еще раз кратко перечислим типовые проблемы, с которыми можно столкнуться при написании политики безопасности:- «А это вообще про что?» – требования, не находящие своего читателя (исполнителя) или обращенные в никуда.

- «Муть какая-то…» – нечеткая терминология, непонятные формулировки требований политики.

- «Полная хрень!» – Сложности при согласовании и внедрении из-за активного противодействия ключевых пользователей, мнение которых не было учтено.

- «Разве документы так пишутся?!» – Игнорирование правил оформления, стилистические, орфографические и пунктуационные ошибки.

- политика безопасности

- мануал

- стандарты

- управление безопасностью

Политика информационной безопасности компании

12 мая 2014

Одним из ключевых факторов успешного развития и минимизации рисков любой компании является соблюдение мер, направленных на обеспечение информационной безопасности. Клиентская база, сведения о стратегии ведения бизнеса, об активах компании являются конфиденциальной информацией, которая подлежит охране. Наиболее важные аспекты, касающиеся информационной безопасности компании, отражаются в соответствующем документе – «Политика информационной безопасности компании». Он служит общим ориентиром для руководства и сотрудников компании в повседневной деятельности при решении текущих задач. Предлагаем вниманию наших читателей образец «Политики информационной безопасности компании».

ПОЛИТИКА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ООО «ЛИДЕР»

1. ОБЩИЕ ПОЛОЖЕНИЯ

Информация является ценным и жизненно важным ресурсом ООО «Лидер» (далее – Компания). Настоящая политика информационной безопасности предусматривает принятие необходимых мер в целях защиты активов от случайного или преднамеренного изменения, раскрытия или уничтожения, а также в целях соблюдения конфиденциальности, целостности и доступности информации, обеспечения процесса автоматизированной обработки данных в Компании. Ответственность за соблюдение информационной безопасности несет каждый сотрудник Компании. Главные цели Компании не могут быть достигнуты без своевременного и полного обеспечения сотрудников информацией, необходимой им для выполнения своих служебных обязанностей. В настоящей Политике под термином «сотрудник» понимаются все сотрудники Компании, включая лиц, работающих по гражданско-правовому договору на Компанию независимо от вида и срока действия такого договора.

1.1. Цель и назначение Политики

Целями настоящей Политики являются:

• сохранение конфиденциальности значимых для Компании информационных ресурсов;

• обеспечение непрерывности доступа к информационным ресурсам Компании для поддержки бизнес-деятельности;

• защита целостности деловой информации с целью поддержания возможности Компании по оказанию услуг высокого качества и принятию эффективных управленческих решений;

• повышение осведомленности пользователей в области рисков, связанных с информационными ресурсами Компании;

• определение степени ответственности и обязанностей сотрудников по обеспечению информационной безопасности в Компании.

Руководители подразделений Компании должны обеспечить регулярный контроль за соблюдением положений настоящей Политики. Кроме того, должна быть организована периодическая проверка соблюдения информационной безопасности с последующим представлением отчета по результатам указанной проверки Руководству.

1.2. Область применения настоящей Политики

Требования настоящей Политики распространяются на всю информацию и ресурсы обработки информации Компании. Соблюдение настоящей Политики обязательно для всех сотрудников (как постоянных, так и временных). В договорах с третьими лицами, получающими доступ к информации Компании, должна быть оговорена обязанность третьего лица по соблюдению требований настоящей Политики.

Компании принадлежит вся деловая информация, любые документы и сведения, а также электронные документы, касающиеся ее предпринимательской деятельности. В отношении указанных ресурсов вводится режим коммерческой тайны, и все сотрудники Компании обязаны принимать меры к защите всех без исключения конфиденциальных данных.

2. ТРЕБОВАНИЯ И РЕКОМЕНДАЦИИ

2.1. Ответственность за информационные активы

В отношении всех собственных информационных активов Компании, активов, находящихся под контролем Компании, а также активов, используемых для получения доступа к инфраструктуре Компании, должна быть определена ответственность соответствующего сотрудника Компании. Эта ответственность указывается в трудовых договорах и в должностных инструкциях сотрудников Компании.

2.2. Контроль доступа к информационным системам

2.2.1. Общие положения

Все работы в пределах офисов Компании выполняются в соответствии с официальными должностными обязанностями только на компьютерах, разрешенных к использованию в Компании.

Внос в здания и помещения Компании личных портативных компьютеров и внешних носителей информации (диски, дискеты, флеш-карты и т. п.), а также вынос их за пределы Компании производится только при согласовании с начальником соответствующего отдела Компании. Все данные, составляющие коммерческую тайну Компании и хранящиеся на жестких дисках портативных компьютеров, должны быть зашифрованы. Все портативные компьютеры Компании должны быть оснащены программным обеспечением по шифрованию жесткого диска.

В целях обеспечения санкционированного доступа к информационному ресурсу любой вход в систему должен осуществляться с использованием уникального имени пользователя и пароля.

Пользователи должны руководствоваться рекомендациями по защите своего пароля на этапе его выбора и последующего использования. Запрещается сообщать свой пароль другим лицам или предоставлять свою учетную запись другим, в том числе членам своей семьи и близким, если работа выполняется дома.

В процессе своей работы сотрудники обязаны постоянно использовать режим «Экранной заставки» с парольной защитой. Рекомендуется устанавливать максимальное время «простоя» компьютера до появления экранной заставки не дольше 15 минут.

2.2.2. Доступ третьих лиц к системам Компании

Каждый сотрудник обязан немедленно уведомить своего начальника обо всех случаях предоставления доступа третьим лицам к ресурсам корпоративной сети. Доступ третьих лиц к информационным системам Компании должен быть обусловлен производственной необходимостью. В связи с этим порядок доступа к информационным ресурсам Компании должен быть четко определен, контролируем и защищен.

2.2.3. Удаленный доступ

Пользователи получают право удаленного доступа к информационным ресурсам Компании с учетом их взаимоотношений с Компанией.

Сотрудникам, использующим в работе портативные компьютеры Компании, может быть предоставлен удаленный доступ к сетевым ресурсам Компании в соответствии с правами в корпоративной информационной системе.

Сотрудникам, работающим за пределами Компании с использованием компьютера, не принадлежащего Компании, запрещено копирование данных на компьютер, с которого осуществляется удаленный доступ. Сотрудники и третьи лица, имеющие право удаленного доступа к информационным ресурсам Компании, должны соблюдать требование, исключающее одновременное подключение их компьютера к сети Компании и к каким-либо другим сетям, не принадлежащим Компании.

Все компьютеры, подключаемые посредством удаленного доступа к информационной сети Компании, должны иметь программное обеспечение антивирусной защиты, имеющее последние обновления.

2.2.4. Доступ к сети Интернет

Доступ к сети Интернет обеспечивается только в производственных целях и не может использоваться для незаконной деятельности.

Рекомендованные правила:

• сотрудникам Компании разрешается использовать сеть Интернет только в служебных целях;

• запрещается посещение любого сайта в сети Интернет, который считается оскорбительным для общественного мнения или содержит информацию сексуального характера, пропаганду расовой ненависти, комментарии по поводу различия/превосходства полов, дискредитирующие заявления или иные материалы с оскорбительными высказываниями по поводу чьего-либо возраста, сексуальной ориентации, религиозных или политических убеждений, национального происхождения или недееспособности;

• сотрудники Компании не должны использовать сеть Интернет для хранения корпоративных данных;

• работа сотрудников Компании с интернет-ресурсами допускается только режимом просмотра информации, исключая возможность передачи информации Компании в сеть Интернет;

• сотрудникам, имеющим личные учетные записи, предоставленные публичными провайдерами, не разрешается пользоваться ими на оборудовании, принадлежащем Компании;

• сотрудники Компании перед открытием или распространением файлов, полученных через сеть Интернет, должны проверить их на наличие вирусов;

• запрещен доступ в Интернет через сеть Компании для всех лиц, не являющихся сотрудниками Компании, включая членов семей сотрудников Компании. Специалисты IT-отдела имеют право контролировать содержание всего потока информации, проходящей через канал связи к сети Интернет в обоих направлениях.

2.3. Защита оборудования

Сотрудники должны постоянно помнить о небходимости обеспечения физической безопасности оборудования, на котором хранится информация Компании.

Сотрудникам запрещено самостоятельно изменять конфигурацию аппаратного и программного обеспечения. Все изменения производят авторизованные специалисты Департамента информационных технологий после согласования изменений с Департаментом защиты информации.

2.3.1. Аппаратное обеспечение

Все компьютерное оборудование (серверы, стационарные и портативные компьютеры), периферийное оборудование (например принтеры и сканеры), аксессуары, коммуникационное оборудование (например факс-модемы, сетевые адаптеры и концентраторы) для целей настоящей Политики вместе именуется «компьютерное оборудование». Компьютерное оборудование, предоставленное Компанией, является ее собственностью и предназначено для использования исключительно в производственных целях.

Пользователи портативных компьютеров, содержащих информацию, составляющую коммерческую тайну Компании, обязаны обеспечить их хранение в физически защищенных помещениях, запираемых ящиках рабочего стола, шкафах, или обеспечить их защиту с помощью аналогичного по степени эффективности защитного устройства в случаях, когда данный компьютер не используется. Каждый сотрудник, получивший в пользование портативный компьютер, обязан принять надлежащие меры по обеспечению его сохранности как в офисе, так и по месту проживания. В ситуациях, когда возрастает степень риска кражи портативных компьютеров, например, в гостиницах, аэропортах, в офисах деловых партнеров и т. д., пользователи обязаны ни при каких обстоятельств не оставлять их без присмотра.

Во время поездки в автомобиле портативный компьютер должен находиться в багажнике. На ночь его следует перенести из автомобиля в гостиничный номер.

Все компьютеры должны защищаться паролем при загрузке системы, активации по горячей клавише и после выхода из режима экранной заставки. Для установки режимов защиты пользователь должен обратиться в службу технической поддержки. Данные не должны быть скомпрометированы в случае халатности или небрежности, приведшей к потере оборудования. Перед утилизацией все компоненты оборудования, в состав которых входят носители данных (включая жесткие диски), необходимо проверять, чтобы убедиться в отсутствии на них конфиденциальных данных и лицензионных продуктов. Должна выполняться процедура форматирования носителей информации, исключающая возможность восстановления данных.

При записи какой-либо информации на носитель для передачи его контрагентам или партнерам по бизнесу необходимо убедиться в том, что носитель чист, то есть не содержит никаких иных данных. Простое переформатирование носителя не дает гарантии полного удаления записанной на нем информации.

Карманные персональные компьютеры, а также мобильные телефоны, имеющие функцию электронной почты, и прочие переносные устройства не относятся к числу устройств, имеющих надежные механизмы защиты данных. В подобном устройстве не рекомендуется хранить конфиденциальную информацию.

Порты передачи данных, в том числе FD- и CD- дисководы в стационарных компьютерах сотрудников Компании блокируются за исключением тех случаев, когда сотрудником получено разрешение на запись информации у Департамента защиты информации.

2.3.2. Программное обеспечение

Все программное обеспечение, установленное на предоставленном Компанией компьютерном оборудовании, является собственностью Компании и должно использоваться исключительно в производственных целях.

Сотрудникам запрещается устанавливать на предоставленном в пользование компьютерном оборудовании нестандартное, нелицензионное программное обеспечение или программное обеспечение, не имеющее отношения к их производственной деятельности. Если в ходе выполнения технического обслуживания будет обнаружено не разрешенное к установке программное обеспечение, оно будет удалено, а сообщение о нарушении будет направлено непосредственному руководителю сотрудника и в Департамент защиты информации.

На всех портативных компьютерах должны быть установлены программы, необходимые для обеспечения защиты информации:

• персональный межсетевой экран;

• антивирусное программное обеспечение;

• программное обеспечение шифрования жестких дисков;

• программное обеспечение шифрования почтовых сообщений.

Все компьютеры, подключенные к корпоративной сети, должны быть оснащены системой антивирусной защиты, утвержденной руководителем Департамента информационных технологий.

Сотрудники Компании не должны:

• блокировать антивирусное программное обеспечение;

• устанавливать другое антивирусное программное обеспечение;

• изменять настройки и конфигурацию антивирусного программного обеспечения.

Компания предпочитает приобретать программное обеспечение, а не разрабатывать собственные программы, поэтому пользователям, желающим внедрить новые возможности бизнес-процессов, необходимо обсудить свое предложение с менеджером по бизнес-информации, который проинформирует их о порядке приобретения и/или разработки программного обеспечения.

2.4. Рекомендуемые правила пользования электронной почтой

Электронные сообщения (удаленные или неудаленные) могут быть доступны или получены государственными органами или конкурентами по бизнесу для их использования в качестве доказательств в процессе судебного разбирательства или при ведении бизнеса. Поэтому содержание электронных сообщений должно строго соответствовать корпоративным стандартам в области деловой этики.

Использование электронной почты в личных целях допускается в случаях, когда получение/отправка сообщения не мешает работе других пользователей и не препятствует бизнес-деятельности. Сотрудникам запрещается направлять партнерам конфиденциальную информацию Компании по электронной почте без использования систем шифрования. Строго конфиденциальная информация Компании ни при каких обстоятельствах не подлежит пересылке третьим лицам по электронной почте.

Сотрудникам Компании запрещается использовать публичные почтовые ящики электронной почты для осуществления какого-либо из видов корпоративной деятельности. Использование сотрудниками Компании публичных почтовых ящиков электронной почты осуществляется только при согласовании с Департаментом защиты информации при условии применения механизмов шифрования.

Сотрудники Компании для обмена документами с бизнес-партнерами должны использовать только свой официальный адрес электронной почты. Сообщения, пересылаемые по электронной почте, представляют собой постоянно используемый инструмент для электронных коммуникаций, имеющих тот же статус, что и письма и факсимильные сообщения. Электронные сообщения подлежат такому же утверждению и хранению, что и прочие средства письменных коммуникаций.

Отправитель электронного сообщения, документа или лицо, которое его переадресовывает, должен указать свои имя и фамилию, служебный адрес и тему сообщения.

Ниже перечислены недопустимые действия и случаи использования электронной почты:

• рассылка сообщений личного характера, использующих значительные ресурсы электронной почты;

• групповая рассылка всем пользователям Компании сообщений/писем;

• рассылка рекламных материалов, не связанных с деятельностью Компании;

• подписка на рассылку, участие в дискуссиях и подобные услуги, использующие значительные ресурсы электронной почты в личных целях;

• поиск и чтение сообщений, направленных другим лицам (независимо от способа их хранения);

• пересылка любых материалов, как сообщений, так и приложений, содержание которых является противозаконным, непристойным, злонамеренным, оскорбительным, угрожающим, клеветническим, злобным или способствует поведению, которое может рассматриваться как уголовное преступление или административный проступок либо приводит к возникновению гражданско-правовой ответственности, беспорядков или противоречит корпоративным стандартам в области этики.

Ко всем исходящим сообщениям, направляемым внешним пользователям, пользователь может добавлять уведомление о конфиденциальности.

Вложения, отправляемые вместе с сообщениями, следует использовать с должной осторожностью. Во вложениях всегда должна указываться дата их подготовки, и они должны оформляться в соответствии с установленными в Компании процедурами документооборота.

Пересылка значительных объемов данных в одном сообщении может отрицательно повлиять на общий уровень доступности сетевой инфраструктуры Компании для других пользователей. Объем вложений не должен превышать 2 Мбайт.

2.5. Сообщение об инцидентах информационной безопасности, реагирование и отчетность

Все пользователи должны быть осведомлены о своей обязанности сообщать об известных или подозреваемых ими нарушениях информационной безопасности, а также должны быть проинформированы о том, что ни при каких обстоятельствах они не должны пытаться использовать ставшие им известными слабые стороны системы безопасности.

В случае кражи переносного компьютера следует незамедлительно сообщить об инциденте директору Департамента защиты информации.

Пользователи должны знать способы информирования об известных или предполагаемых случаях нарушения информационной безопасности с использованием телефонной связи, электронной почты и других методов.

Необходимо обеспечить контроль и учет сообщений об инцидентах и принятие соответствующих мер.

Если имеется подозрение или выявлено наличие вирусов или иных разрушительных компьютерных кодов, то сразу после их обнаружения сотрудник обязан:

• проинформировать своего непосредственного начальника;

• не пользоваться и не выключать зараженный компьютер;

• не подсоединять этот компьютер к компьютерной сети Компании до тех пор, пока на нем не будет произведено удаление обнаруженного вируса.

2.6. Помещения с техническими средствами информационной безопасности

Конфиденциальные встречи (заседания) должны проходить только в защищенных техническими средствами информационной безопасности помещениях.

Перечень помещений с техническими средствами информационной безопасности утверждается Руководством Компании. Аудио/видео запись, фотографирование во время конфиденциальных заседаний может вести только сотрудник Компании, который отвечает за подготовку заседания, после получения письменного разрешения руководителя группы организации встречи. Доступ участников конфиденциального заседания в помещение для его проведения осуществляется на основании утвержденного перечня, контроль за которым ведет лицо, отвечающее за организацию встречи.

2.7. Управление сетью Сотрудникам Компании запрещается:

• нарушать информационную безопасность и работу сети Компании;

• сканировать порты или систему безопасности;

• контролировать работу сети с перехватом данных;

• получать доступ к компьютеру, сети или учетной записи в обход системы идентификации пользователя или безопасности;

• использовать любые программы, скрипты, команды или передавать сообщения в целях вмешаться в работу или отключить пользователя оконечного устройства;

• передавать информацию о сотрудниках или списки сотрудников Компании посторонним лицам;

• создавать, обновлять или распространять компьютерные вирусы и прочее разрушительное программное обеспечение.

2.7.1. Защита и сохранность данных Ответственность за сохранность данных на стационарных и портативных персональных компьютерах лежит на пользователях. Необходимо регулярно делать резервные копии всех основных служебных данных и программного обеспечения.

Сотрудники имеют право создавать, модифицировать и удалять файлы и директории в совместно используемых сетевых ресурсах только на тех участках, которые выделены лично для них, для их рабочих групп или к которым они имеют санкционированный доступ.

2.8. Разработка систем и управление внесением изменений Все операционные процедуры и процедуры внесения изменений в информационные системы и сервисы должны быть документированы, согласованны с руководителем IT-отдела Компании.

Источник s-director.ruПолитики информационной безопасности

30.11.2007 Искандер Конеев

Необходимость формализованной — то есть изложенной в письменном виде и утвержденной руководством — политики информационной безопасности в настоящее время осознается большинством предприятий. Рассмотрим различные аспекты формирования эффективных нормативных документов по обеспечению информационной безопасности.

Три причины формализации

Главной причиной появления политики безопасности обычно является требование наличия такого документа от регулятора — организации, определяющей правила работы предприятий данной отрасли. В этом случае отсутствие политики может повлечь репрессивные действия в отношении предприятия или даже полное прекращение его деятельности.

Кроме того, определенные требования (рекомендации) предъявляют отраслевые или общие, местные или международные стандарты. Обычно это выражается в виде замечаний внешних аудиторов, проводящих проверки деятельности предприятия. Отсутствие политики вызывает негативную оценку, которая в свою очередь влияет на публичные показатели предприятия — позиции в рейтинге, уровень надежности и т.д.

Еще одной причиной является внутреннее осознание руководством предприятия необходимости структурированного подхода к обеспечению определенного уровня безопасности. Обычно такое осознание наступает после внедрений ряда технических решений по безопасности, когда возникают проблемы управления такими решениями. Иногда сюда добавляются вопросы обеспечения безопасности персонала (Human Resources Security, куда входит как защита самих работников, так и защита от них), юридические аспекты и другие факторы, приводящие руководство предприятия к пониманию того, что обеспечение информационной безопасности выходит за рамки чисто технических мероприятий, проводимых ИТ-подразделением или другими специалистами.

Интересно, что, согласно исследованию по безопасности, проведенному компанией Deloitte в 2006 году, предприятия, которые имеют формализованные политики информационной безопасности, значительно реже подвергаются взлому. Это свидетельствует о том, что наличие политики является признаком зрелости предприятия в вопросах информационной безопасности. То, что предприятие внятно сформулировало свои принципы и подходы к обеспечению информационной безопасности означает, что в этом направлении была проделана серьезная работа.

Неэффективные политики

Само по себе наличие документа, озаглавленного «Политика информационной безопасности», не принесет существенной пользы предприятию, кроме, быть может, формального аргумента в споре, присутствует или отсутствует у него данная политика. Нас интересует, разумеется, в первую очередь эффективная политика безопасности.

Опыт показывает, что неэффективные политики безопасности можно разделить на хорошо сформулированные, но не практичные и на практичные, но плохо сформулированные.

Первая категория чаще всего встречается в случаях, когда специалисты по безопасности предприятия недолго думая берут готовую политику (скажем, из Internet) и, проведя минимальные изменения, утверждают ее для своего предприятия. Поскольку общие принципы безопасности у разных предприятий, даже различных отраслей, могут быть весьма схожи, такой подход достаточно широко распространен. Однако его использование может привести к проблемам, если от политики верхнего уровня понадобится спуститься к документам нижнего уровня — стандартам, процедурам, методикам и т.д. Поскольку логика, структура и идеи исходной политики были сформулированы для другого предприятия, возможно возникновение серьезных затруднений, даже противоречий в остальных документах.

Политики второй категории обычно появляются в случаях, когда возникает необходимость решить сиюминутные задачи. Например, сетевой администратор, устав бороться с попытками пользователей нарушать работу сети, в течение десяти минут набрасывает список из нескольких «можно» и «нельзя», называет его «Политикой» и убеждает руководство в необходимости его утверждения. Потом этот документ может годами использоваться на предприятии, создавая порой существенные проблемы, например при внедрении новых систем, и порождая огромное количество исключений для случаев, когда его нарушение допускается.

Создание эффективной политики

Как же разработать эффективную, практичную и хорошо сформулированную политику информационной безопасности, которая позволит предприятию не просто создать стройную систему нормативных документов, но и принесет определенные финансовые преимущества, например, сохранив инвестиции или предотвратив неэффективные вложения средств?

Понятия и документы

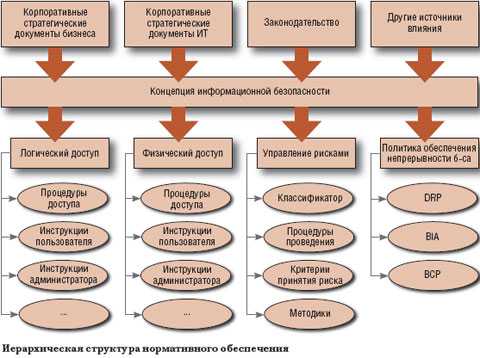

Сначала, как всегда, необходимо договориться о терминах. Под англоязычным термином policy понимают обычно достаточно широкий спектр документов. Порой, говоря о такой политике, даже подразумевают весь набор нормативной документации по информационной безопасности на предприятии. Мы же будем использовать следующие понятия:

-

концепция — политика верхнего уровня, определяющая общие принципы информационной безопасности для предприятия;

-

стандарты или правила — политики по отдельным направлениям информационной безопасности предприятия, формулирующие принципы и правила для данного направления;

-

процедуры — документы, описывающие права и обязанности участников одного или нескольких логически объединенных процессов обеспечения информационной безопасности;

-

инструкции или методики — документы, детально описывающие, как и что должно делаться в рамках направления, процесса или системы для обеспечения соответствия стандартам.

Поскольку мы будем говорить в основном о документе верхнего уровня, то есть о концепции, следует избегать попыток назвать его стратегией. В данном случае концепция — это статичный документ, определяющий принципы, а стратегия — динамический документ, определяющий цели и пути их достижения.

Кроме того, в общей схеме нормативного обеспечения информационной безопасности следует выделить документы, которые условно можно отнести к аварийному плану. Здесь тоже существуют понятия, которые иногда путают между собой. Наиболее известные из них пришли из западных практик безопасности, это план восстановления информационных систем после аварии или катастрофы (Disaster Recovery Plan, DRP); анализ негативных последствий реализации угроз информационной безопасности для бизнес-процессов предприятия (Business Impact Analysis, BIA); план восстановления бизнес-процессов после наступления негативных событий (Business Continuity Plan, BCP).

Начиная разрабатывать очередной документ, следует помнить о том, какое место он займет в общей структуре нормативного обеспечения предприятия. Поскольку все документы должны быть, с одной стороны, непротиворечивы, а с другой — взаимосвязаны, выбрать правильное место документа в структуре немаловажно. Соответственно, если при планировании разработки документа его будущее место в иерархии не может быть определено, возможно следует пересмотреть формат документа. Быть может, для сохранения логичности его надо разбить на два или более документов, либо, наоборот, включить отдельным разделом в уже существующий документ.

Структура концепции

Вернемся к рассмотрению политики верхнего уровня — концепции. Стандарт ISO 17799:2005 (раздел 5.1.1) описывает примерную структуру этого документа, который должен содержать разделы: определение информационной безопасности, ее цели и масштаб; поддержка информационной безопасности руководством предприятия в соответствии с бизнесом; структура информационной безопасности, описание контрольных механизмов, оценка и управление рисками; принципы и стандарты информационной безопасности, характерные для данного предприятия; роли и ответственность в области информационной безопасности; ссылки на прочие документы по безопасности.

Кроме того, целесообразно включить раздел, описывающий ключевые индикаторы производительности или другие виды метрик оценки эффективности работы в области информационной безопасности. Такие критерии верхнего уровня необходимы, с одной стороны, для руководителей предприятия, чтобы они имели возможность оценивать уже проделанную работу в области информационной безопасности, не углубляясь в технические подробности. С другой стороны, озвученные формализованные критерии позволяют руководителю по безопасности иметь представление о том, как будет оцениваться его работа.

Вот примеры таких высокоуровневых метрик.

Результаты внутренних и независимых проверок работы системы управления информационной безопасностью (СУИБ) в соответствии с установленным жизненным циклом. В отчет обязательно должен быть включен раздел, в котором указана оценка СУИБ в целом, а также по направлениям, перечисленным в методике проведения оценки, и определено состояние: соответствует требованиям, не соответствует, отсутствует или неприменимо.

Количество и детализация идентифицированных информационных рисков, подробное описание соответствующих им угроз и уязвимостей. Результат работ должен иметь прикладное значение, то есть риски должны быть описаны подробно, для удобства их последующего анализа. Кроме того, риски должны быть увязаны с угрозами или уязвимостями (группами уязвимостей). Как минимум должны быть рассмотрены риски, связанные с нарушением конфиденциальности, целостности и доступности.

Точность количественных показателей в оценке рисков. Если при оценке рисков применяется количественный подход, признаком качества процесса является точность определения размера потенциального ущерба и вероятности реализации события. Дополнительным инструментом оценки может быть отслеживание отраслевой (национальной или международной) статистики сходных негативных событий и сравнение с собственными прогнозными расчетами.

Количество принятых советом по информационной безопасности (или аналогичным органом на предприятии) решений по выработке мер противодействия рискам. Соотнеся количество указанных угроз и количество принятых соответствующих им решений, можно оценить качество управления информационной безопасностью.

Полнота и точность планов мероприятий по противодействию рискам. В планах должны быть обозначены наименование мероприятия, отдельные этапы, их описания, сроки выполнения и ответственное лицо.

Соответствие фактически внедренных решений по мерам противодействия утвержденным планам. Несвоевременное внедрение запланированных решений выявляется сравнением утвержденных планов внедрения и протоколов ввода в эксплуатацию соответствующих решений.

Освоение утвержденного бюджета по информационной безопасности. Низкое освоение бюджета свидетельствует об ошибках в планировании мероприятий по безопасности.

Оперативность и адекватность принимаемых мер по совершенствованию СУИБ или отдельных решений в соответствии с новыми появляющимися направлениями бизнеса, технологическими возможностями, условиями работы, атаками и уязвимостями и другими факторами. Поскольку можно с высокой степенью точности установить дату возникновения большинства появляющихся угроз, срок реализации мер противодействия демонстрирует оперативность реакции СУИБ.

Перечислим, на что еще следует обратить внимание в некоторых разделах концепции информационной безопасности.

Поддержка руководством предприятия мероприятий по информационной безопасности. Порой данный раздел не включается в политики вообще, либо состоит из одной — двух общих фраз о том, что безопасность важна и поддерживается руководством. Совершенно очевидно, что этот раздел должен быть более подробным. В нем, например, может содержаться принципиальный ответ на вопрос, возможно ли развитие того или иного направления бизнеса, если его безопасность не может быть обеспечена; отмечено, что никакое решение в области ИТ не может быть принято (никакое совещание не может быть проведено, никакой документ не может быть утвержден) без согласования с подразделением по информационной безопасности.

Определив соответствующие положения в данном разделе, мы можем избежать ряда проблем. Например, известны случаи, когда бизнес-пользователь злоупотребляет предоставленным ему доступом к Internet настолько, что наиболее эффективным вариантом является лишение его этого доступа как минимум до проведения расследования. С другой стороны, статус этого пользователя либо его функции требуют наличия постоянного доступа к Internet. В таком случае без соответствующего ранжирования приоритетов не обойтись, и во избежание злоупотреблений такие приоритеты должны быть закреплены документально.

Роли и ответственность

Распределение ролей и ответственностей потребуется во многих документах по безопасности. Поэтому принципиальное разделение целесообразно произвести уже в концепции. Предлагаются следующие типовые роли и ответственность участников процессов обеспечения информационной безопасности.

Владелец информационного ресурса — сотрудник, несущий конечную ответственность за информационную безопасность ресурса и определяющий правила использования ресурса. Владелец ресурса организует обеспечение информационной безопасности своего ресурса в виде формализованных правил, технических политик, настроек конфигурации, организационных мероприятий и регламентов.

Пользователь ресурса — сотрудник или привлеченный работник, использующий ресурс для своих производственных задач и несущий ответственность в соответствии с корпоративными стандартами в рамках правил, определенных владельцем.

Администратор ресурса — сотрудник, ответственный за применение правил использования ресурса, определенных владельцем. Администратор обязан осуществить и поддерживать настройку среды работы ресурса для применения технических средств, обеспечивающих поддержку правил использования ресурса. Он должен сообщать контролеру и/или владельцу о нарушениях, недостатках и ошибках, выявленных при работе с ресурсом.

Контролер ресурса — сотрудник, ответственный за соответствие ресурса правилам, которые установлены владельцем. Контролер обязан имеющимися средствами мониторинга и аудита обеспечить уверенность в соблюдении пользователями и администраторами правил использования ресурса либо выявлять факты нарушения таких правил. Он обязан принять меры для прекращения и предотвращения нарушений.

Подобное распределение ролей хорошо тем, что позволяет правильно планировать процессы и обязанности отдельных субъектов. Если при разработке документа обнаруживается, что роли пересекаются, это дает повод усомниться в правильности планирования данного процесса либо распределения обязанностей его субъектов.

Взаимоотношения

В данном разделе необходимо определить, например, взаимоотношения службы информационной безопасности со службой ИТ. Это поможет решить потенциальные конфликтные ситуации, в том числе в области бюджетов этих служб или полномочий представителей служб в отдельных информационных системах. Типовым разделением является придание ИТ-подразделению роли администратора, а службе информационной безопасности — роли контролера.

Кроме того, в разделе можно указать, на каких принципах строятся отношения со сторонними организациями, подразделив их на вышестоящие, партнерские и нижестоящие или подведомственные. Соответственно, необходимо определить, чьи стандарты безопасности будут приниматься, если выяснилось, что стандарты сторонней организации оказались выше или ниже стандартов вашего предприятия.

О чем не надо писать

При разработке концепции и других документов по безопасности важно оставаться в области применения данного документа. В противном случае придется в разных документах описывать подходы к одному и тому же процессу, а это может привести к возникновению противоречий или требованию избыточных ресурсов при выполнении процесса.

Например, в политике по конкретному направлению не стоит подробно описывать случаи нарушения этой политики, если, конечно, разрешение ситуации не требует специального подхода. В таком случае целесообразно сослаться на отдельную политику, например, по управлению инцидентами или нарушениями информационной безопасности. Такой вариант позволит единообразно реагировать на нарушения безопасности.

Другим негативным примером может быть описание общих принципов предоставления доступа или выбора пароля в каждой отдельной политике для конкретной информационной системы или сервиса. Целесообразнее в таких случаях отсылать к общей политике предоставления доступа или парольной политике.

Не стоит запрещать то, что все равно будет нарушаться, при условии, конечно, что эти нарушения не обернутся критическими последствиями для предприятия. Иначе массовость нарушений не позволит регулярно реагировать на них. А отсутствие реагирования на инциденты приведет нарушителей к мысли, что игнорировать требования безопасности допустимо. Например, не стоит запрещать неслужебную переписку по электронной почте или Web-серфинг Internet. Целесообразнее отметить, что такое использование не должно негативно влиять на выполнение сотрудником своих обязанностей либо указать конкретные разрешенные рамки — допустимое время, объем и т.д.

Документы не должны налагать обязанности, которые практически невыполнимы. Это также будет провоцировать сотрудников на нарушение политик. Например, до сих пор в документах по безопасности встречаются требования ежедневного полного сканирования жесткого диска рабочей станции на наличие вирусов. Или требование оформлять каждый, даже самый мелкий инцидент как письменный рапорт. Понятно, что буквальное выполнение таких требований может просто парализовать бизнес-процесс.

Документы не должны описывать то, для выполнения чего нет условий. В данном случае де-факто придется нарушать требование безопасности, что также приводит сотрудников к сомнению в незыблемости политик. Например, в документах может присутствовать требование к изъятию или проверке всех внешних носителей, поступающих в здание, где расположено предприятие. Однако многообразие современных средств хранения информации не позволяет их обнаружить без серьезной дорогостоящей аппаратуры. Даже случайно забыв предъявить внешний носитель и обнаружив, что он не был идентифицирован и изъят либо проверен, сотрудник или посетитель может составить мнение, что и другие требования политик можно обойти. При необходимости строгого контроля за внешними носителями целесообразнее использовать технические средства предотвращения несанкционированного копирования информации.

Лучшие практики

В заключение хотелось бы обратить внимание на контроль-ориентированный подход в области информационной безопасности. Применение контрольного механизма или контрольной процедуры позволяет обозначить точки приложения внимания при построении системы управления информационной безопасностью. Из аудиторской практики известно, что контроль может быть признан эффективным, если для него определены четыре параметра:

-

кто выполняет контроль — роль, должность или конкретный сотрудник, в обязанности которых входит выполнение соответствующих процедур;

-

когда выполняется контроль — указание срока или условий, когда необходимо выполнить процедуры;

-

что делается в рамках контроля — описание самих процедур;

-

свидетельства выполнения контроля — что остается по результатам выполнения процедур и на основании чего можно проверить факт и качество их выполнения.

При описании контролей в стандартах или процедурах разработчику политик стоит придерживаться именно такой схемы изложения, описывая все четыре параметра для каждой из процедур или отдельных процессов процедуры. Таким образом он обеспечит однозначное понимание сути процедуры и определит структуру эффективного контроля.

Искандер Конеев — менеджер группы технической интеграции, «Делойт и Туш СНГ», [email protected]

AR политика информационной безопасности ARinteg

Москва +7 (495) 221 21-41 Санкт-Петербург +7 (812) 407 34 71Екатеринбург +7 (343) 247 83 68

- Москва

- Санкт-Петербург

- Екатеринбург

- +7 (495) 221 21 41

- +7 (812) 407 34 71

- +7 (343) 247 83 68

Политика информационной безопасности – это совокупность правил, процедур, практических методов и руководящих принципов в области ИБ, используемых организацией в своей деятельности.

Согласно отечественному стандарту ГОСТ Р ИСО/МЭК 17799-2005, политика информационной безопасности должна устанавливать ответственность руководства, а также излагать подход организации к управлению информационной безопасностью. В соответствии с указанным стандартом, необходимо, чтобы политика информационной безопасности предприятия как минимум включала:

- определение информационной безопасности, её общих целей и сферы действия, а также раскрытие значимости безопасности как инструмента, обеспечивающего возможность совместного использования информации

- изложение целей и принципов информационной безопасности, сформулированных руководством

- краткое изложение наиболее существенных для организации политик безопасности, принципов, правил и требований, например, таких как:

* соответствие законодательным требованиям и договорным обязательствам;

* требования в отношении обучения вопросам безопасности;

* предотвращение появления и обнаружение вирусов и другого вредоносного программного обеспечения;

* управление непрерывностью бизнеса;

* ответственность за нарушения политики безопасности.

- определение общих и конкретных обязанностей сотрудников в рамках управления информационной безопасностью, включая информирование об инцидентах нарушения информационной безопасности

- ссылки на документы, дополняющие политику информационной безопасности, например, более детальные политики и процедуры для конкретных информационных систем, а также правила безопасности, которым должны следовать пользователи.

Политика информационной безопасности компании должна быть утверждена руководством, издана и доведена до сведения всех сотрудников в доступной и понятной форме.

Для того чтобы политика информационной безопасности не оставалась только «на бумаге» необходимо, чтобы она была:

- непротиворечивой – разные документы не должны по разному описывать подходы к одному и тому же процессу обработки информации

- не запрещала необходимые действия – в таком случае неизбежные массовые нарушения приведут к дискредитации политики информационной безопасности среди пользователей

- не налагала невыполнимых обязанностей и требований.

В организации должно быть назначено лицо, ответственное за политику безопасности, отвечающее за её эффективную реализацию и регулярный пересмотр. Перейти к списку статей