Инцидент информационной безопасности это

инцидент информационной безопасности - это... Что такое инцидент информационной безопасности?

2.10 инцидент информационной безопасности (information security incident): Любое непредвиденное или нежелательное событие, которое может нарушить деятельность или информационную безопасность.

Примечание - Инцидентами информационной безопасности являются:

- утрата услуг, оборудования или устройств;

- системные сбои или перегрузки;

- ошибки пользователей;

- несоблюдение политик или рекомендаций;

- нарушение физических мер защиты;

- неконтролируемые изменения систем;

- сбои программного обеспечения и отказы технических средств;

- нарушение правил доступа.

3.15 инцидент информационной безопасности (information security incident): Единичное событие или серия нежелательных или неожиданных событий, связанных с информационной безопасностью, которые со значительной вероятностью способны нанести ущерб бизнес-операциям (деловым операциям) и поставить под угрозу информационную безопасность.

Примечание - См. ИСО/МЭК ТО 18044.

3.3 инцидент информационной безопасности (information security incident): Появление одного или нескольких нежелательных или неожиданных событий ИБ, с которыми связана значительная вероятность компрометации бизнес-операций и создания угрозы ИБ.

Примечание - Примеры инцидентов ИБ приведены в разделе 6.

инцидент информационной безопасности: Любое непредвиденное или нежелательное событие, которое может нарушить деятельность или информационную безопасность.

Примечание - Инцидентами информационной безопасности являются:

- утрата услуг, оборудования или устройств;

- системные сбои или перегрузки;

- ошибки пользователей;

- несоблюдение политики или рекомендаций по ИБ;

- нарушение физических мер защиты;

- неконтролируемые изменения систем;

- сбои программного обеспечения и отказы технических средств;

- нарушение правил доступа.

[ГОСТ Р ИСО/МЭК 27001-2006, статья 3.6]

3.3.22 инцидент информационной безопасности (information security incident): Одно или серия нежелательных или неожиданных событий информационной безопасности, которые имеют значительную вероятность компрометации бизнес-операции и угрожают информационной безопасности.

Смотри также родственные термины:

3.11. инцидент информационной безопасности организации банковской системы Российской Федерации: событие, вызывающее действительное, предпринимаемое или вероятное нарушение информационной безопасности организации банковской системы Российской Федерации.

Примечание.

Нарушение может вызываться либо ошибкой людей, либо неправильным функционированием технических средств, либо природными факторами (например, пожар или наводнение), либо преднамеренными злоумышленными действиями, приводящими к нарушению конфиденциальности, целостности, доступности, учетности или неотказуемости.

Словарь-справочник терминов нормативно-технической документации. academic.ru. 2015.

Работа с инцидентами информационной безопасности

Доброго дня, уважаемый хабрахабр! Я продолжаю публикацию статей из практики по информационной безопасности. В этот раз речь пойдёт о такой важной составляющей, как инциденты безопасности. Работа с инцидентами займёт львиную долю времени после установления режима информационной безопасности (приняты документы, установлена и настроена техническая часть, проведены первые тренинги).

Информирование об инцидентах

Перво наперво необходимо получить информацию об инциденте. Этот момент необходимо продумать ещё на этапе формирования политики безопасности и создания презентаций по ликбезу в ИБ для сотрудников. Основные источники информации:1. Helpdesk.

Как правило (и это хорошая традиция) о любых неполадках, неисправностях или сбоях в работе оборудования звонят или пишут в хелпдеск вашей IT-службы. Поэтому необходимо заранее «встроиться» в бизнес-процесс хелпдеска и указать те виды инцидентов, с которыми заявку будут переводить в отдел информационной безопасности.2. Сообщения непосредственно от пользователей.

Организуйте единую точку контакта, о чём сообщите в тренинге по ИБ для сотрудников. На данный момент отделы ИБ в организациях, как правило, не очень большие, зачастую из 1-2 человек. Поэтому будет несложно назначить ответственного за приём инцидентов, можно даже не заморачиваться с выделением адреса электропочты под нужды IS Helpdesk.3. Инциденты, обнаруженные сотрудниками ИБ.

Тут всё просто, и никаких телодвижений для организации такого канала приёма не требуется.4. Журналы и оповещения систем.

Настройте оповещения в консоли антивируса, IDS, DLP и других систем безопасности. Удобнее использовать аггрегаторы, собирающие данные также из логов программ и систем, установленных в вашей организации. Особое внимание нужно уделить точкам соприкосновения с внешней сетью и местам хранения чувствительной информации.Категорирование инцидента

Хоть инциденты безопасности разнообразны и многообразны, их довольно легко разделить на несколько категорий, по которым проще вести статистику.1. Разглашение конфиденциальной или внутренней информации, либо угроза такого разглашения.

Для этого необходимо иметь, как минимум, актуальный перечень конфиденциальной информации, рабочую систему грифования электронных и бумажных носителей. Хороший пример — шаблоны документов, практически на все случаи жизни, находящиеся на внутреннем портале организации или во внутренней файлопомойке, по умолчанию имеют проставленный гриф «Только для внутреннего использования». Немного уточню про угрозу разглашения, в предыдущем посте я описывал ситуацию, когда документ с грифом «Только для внутреннего использования» был вывешен в общем холле, смежным с другой организацией. Возможно, самого разглашения и не было (вывешено было после окончания рабочего дня, да и замечено было очень быстро), но факт угрозы разглашения — на лицо!2. Несанкционированный доступ.

Для этого необходимо иметь список защищаемых ресурсов. То есть тех, где находится какая-либо чувствительная информация организации, её клиентов или подрядчиков. Причём желательно внести в эту категорию не только проникновения в компьютерную сеть, но и несанкционированный доступ в помещения.3. Превышение полномочий.

В принципе можно объединить этот пункт с предыдущим, но лучше всё-таки выделить, объясню почему. Несанкционированный доступ подразумевает доступ тех лиц, которые не имеют никакого легального доступа к ресурсам или помещениям организации. Это внешний нарушитель, не имеющий легального входа в вашу систему. Под превышением полномочий же понимается несанкционированный доступ к каким-либо ресурсам и помещениям именно легальных сотрудников организации.4. Вирусная атака.

В этом случае необходимо понимать следующее: единично заражение компьютера сотрудника не должно повлечь за собой разбирательство, так как это можно списать на погрешность или пресловутый человеческий фактор. Если же заражен ощутимый процент компьютеров организации (тут уже исходите из общего количества машин, их распределенности, сегментированности и тд), то необходимо разворачивать полновесную отработку инцидента безопасности с необходимыми поисками источников заражения, причин и т.д.5. Компрометация учетных записей.

Этот пункт перекликается с 3. Фактически инцидент переходит из 3 в 5 категорию, если в ходе расследования инцидента выясняется, что пользователь в этот момент физически и фактически не мог использовать свои учётные данные.Классификация инцидента

С этим пунктом в работе с инцидентами можно поступить 2-мя путями: простым и сложным. Простой путь: взять соглашение об уровне сервиса вашей IT-службы и подогнать под свои нужды. Сложный путь: на основе анализа рисков выделить группы инцидентов и/или активов, в отношении которых решение или устранение причин инцидента должны быть незамедлительными. Простой путь неплохо работает в небольших организациях, где не так уж и много закрытой информации и нет огромного количества сотрудников. Но стоит понимать, что IT-служба исходит в SLA из своих собственных рисков и статистики инцидентов. Вполне возможно, что зажевавший бумагу принтер на столе генерального директора будет иметь очень высокий приоритет, в том случае, как для вас важнее будет компрометация пароля администратора корпоративной БД.Сбор свидетельств инцидента

Есть особенная прикладная наука — форензика, которая занимается вопросам криминалистики в области компьютерных преступлений. И есть замечательная книга Федотова Н.Н. «Форензика — компьютерная криминалистика». Я не буду сейчас расписывать детально аспекты форензики, просто выделю 2 основных момента в сохранении и предоставлении свидетельств, которых необходимо придерживаться.• Для бумажных документов: подлинник хранится надежно с записью лица, обнаружившего документ, где документ был обнаружен, когда документ был обнаружен и кто засвидетельствовал обнаружение. Любое расследование должно гарантировать, что подлинники не были сфальсифицированы • Для информации на компьютерном носителе: зеркальные отображение или любого сменного носителя, информации на жестких дисках или в памяти должны быть взяты для обеспечения доступности. Должен сохраняться протокол всех действий в ходе процесса копирования, и процесс должен быть засвидетельствован. Оригинальный носитель и протокол (если это невозможно, то, по крайней мере, одно зеркальное отображение или копия), должны храниться защищенными и нетронутыми

После устранения инцидента

Итак, инцидент исчерпан, последствия устранены, проведено служебное расследование. Но работа на этом не должна завершаться. Дальнейшие действия после инцидента: • переоценка рисков, повлекших возникновение инцидента • подготовка перечня защитных мер для минимизации выявленных рисков, в случае повторения инцидента • актуализация необходимых политик, регламентов, правил ИБ • провести обучение персонала организации, включая сотрудников IT, для повышения осведомленности в части ИБ То есть необходимо предпринять все возможные действия по минимизации или нейтрализации уязвимости, повлекшей реализацию угрозы безопасности и, как результат, возникновение инцидента.Несколько советов

1. Ведите журнал регистрации инцидентов, где записывайте время обнаружения, данные сотрудника, обнаружившего инцидент, категорию инцидента, затронутые активы, планируемое и фактическое время решения инцидента, а так же работы, проведенные для устранения инцидента и его последствий.

2. Записывайте свои действия. Это необходимо в первую очередь для себя, для оптимизации процесса решения инцидента. 3. Оповестите сотрудников о наличие инцидента, что бы во-первых они не мешали вам в расследовании, во-вторых исключили пользование затронутыми активами на время расследования. Метки:- информационная безопасность

- советы и рекомендации

Порядок обработки инцидентов ИБ

Порядок

обработки инцидентов информационной безопасности

1. Общие положения

1.1. В настоящем Порядке используются следующие термины и определения:

событие информационной безопасности (information security event): Идентифицированное появление определенного состояния системы, сервиса или сети, указывающего на возможное нарушение политики ИБ или отказ защитных мер, или возникновение неизвестной ранее ситуации, которая может иметь отношение к безопасности.

инцидент информационной безопасности (information security incident): Появление одного или нескольких нежелательных, или неожиданных событий ИБ, с которыми связана значительная вероятность компрометации бизнес-операций и создания угрозы ИБ.

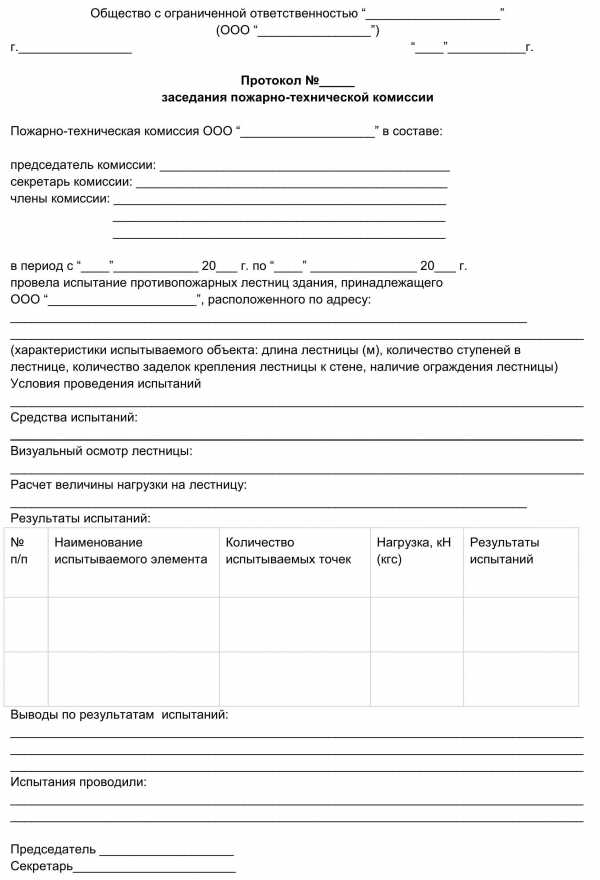

1.3. Обработка инцидента ИБ включает следующие этапы:

- определение инцидента;

- оповещение о возникновении инцидента;

- регистрация инцидента;

- устранение последствий и причин инцидента;

- расследование инцидента;

- реализация действий, предупреждающих повторное возникновение инцидента.

- Определение инцидента, оповещение о возникновении и регистрация инцидента ИБ

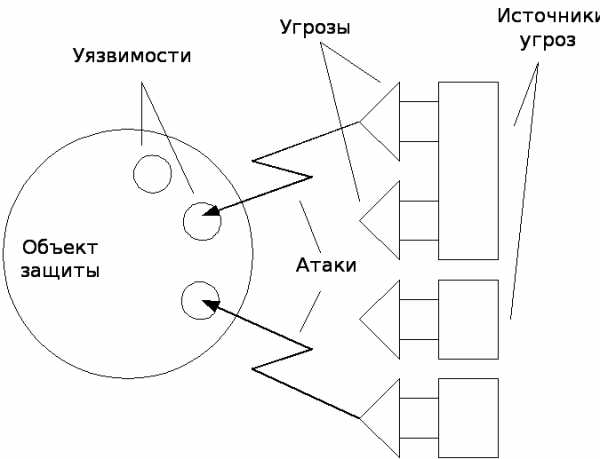

2.1. Примеры инцидентов информационной безопасности и их причины.

Инциденты ИБ могут быть преднамеренными или случайными (например, являться следствием какой-либо человеческой ошибки или природных явлений) и вызваны как техническими, так и нетехническими средствами. Их последствиями могут быть такие события, как несанкционированные раскрытие или изменение информации, ее уничтожение или другие события, которые делают ее недоступной, а также нанесение ущерба активам организации или их хищение. Инциденты ИБ, о которых не было сообщено, но которые были определены как инциденты, расследовать невозможно и защитных мер для предотвращения повторного появления этих инцидентов применить нельзя.

2.1.1 Отказ в обслуживании.

Отказ в обслуживании является обширной категорией инцидентов ИБ, имеющих одну общую черту. Подобные инциденты ИБ приводят к неспособности систем, сервисов или сетей продолжать функционирование с прежней производительностью, чаще всего при полном отказе в доступе авторизованным пользователям.

Существует два основных типа инцидентов ИБ, связанных с отказом в обслуживании, создаваемых техническими средствами: уничтожение ресурсов и истощение ресурсов.

Некоторыми типичными примерами таких преднамеренных технических инцидентов ИБ «отказ в обслуживании» являются:

- зондирование сетевых широковещательных адресов с целью полного заполнения полосы пропускания сети трафиком ответных сообщений;

- передача данных в непредусмотренном формате в систему, сервис или сеть в попытке разрушить или нарушить их нормальную работу;

- одновременное открытие нескольких сеансов с конкретной системой, сервисом или сетью в попытке исчерпать их ресурсы (то есть замедление их работы, блокирование или разрушение).

Одни технические инциденты ИБ «отказ в обслуживании» могут возникать случайно, например в результате ошибки в конфигурации, допущенной оператором, или из-за несовместимости прикладного программного обеспечения, а другие — преднамеренными. Одни технические инциденты ИБ «отказ в обслуживании» инициируются намеренно с целью разрушения системы, сервиса и снижения производительности сети, тогда как другие — всего лишь побочными продуктами иной вредоносной деятельности. Например, некоторые наиболее распространенные методы скрытого сканирования и идентификации могут приводить к полному разрушению старых или ошибочно сконфигурированных систем или сервисов при их сканировании. Следует заметить, что многие преднамеренные технические инциденты типа «отказ в обслуживании» часто инициируются анонимно (то есть источник атаки неизвестен), поскольку злоумышленник обычно не получает информации об атакуемой сети или системе.

Инциденты ИБ «отказ в обслуживании», создаваемые не техническими средствами и приводящие к утрате информации, сервиса и (или) устройств обработки информации, могут вызываться, например, следующими факторами:

- нарушениями систем физической защиты, приводящими к хищениям, преднамеренному нанесению ущерба или разрушению оборудования;

- случайным нанесением ущерба аппаратуре и (или) ее местоположению от огня или воды/наводнения;

- экстремальными условиями окружающей среды, например высокой температурой (вследствие выхода из строя системы кондиционирования воздуха);

- неправильным функционированием или перегрузкой системы;

- неконтролируемыми изменениями в системе;

- неправильным функционированием программного или аппаратного обеспечения.

2.1.2. Сбор информации

В общих чертах инциденты ИБ «сбор информации» подразумевают действия, связанные с определением потенциальных целей атаки и получением представления о сервисах, работающих на идентифицированных целях атаки. Подобные инциденты ИБ предполагают проведение разведки с целью определения:

- наличия цели, получения представления об окружающей ее сетевой топологии и о том, с кем обычно эта цель связана обменом информации;

- потенциальных уязвимостей цели или непосредственно окружающей ее сетевой среды, которые можно использовать для атаки.

Типичными примерами атак, направленных на сбор информации техническими средствами, являются:

- сбрасывание записей DNS (системы доменных имен) для целевого домена Интернета (передача зоны DNS);

- отправка тестовых запросов по случайным сетевым адресам с целью найти работающие системы;

- зондирование системы с целью идентификации (например, по контрольной сумме файлов) операционной системы хоста;

- сканирование доступных сетевых портов на протокол передачи файлов системе с целью идентификации соответствующих сервисов (например электронная почта, протокол FTP, сеть и т.д.) и версий программного обеспечения этих сервисов;

- сканирование одного или нескольких сервисов с известными уязвимостями по диапазону сетевых адресов (горизонтальное сканирование).

В некоторых случаях технический сбор информации расширяется и переходит в несанкционированный доступ, если, например, злоумышленник при поиске уязвимости пытается получить несанкционированный доступ. Обычно это осуществляется автоматизированными средствами взлома, которые не только производят поиск уязвимости, но и автоматически пытаются использовать уязвимые системы, сервисы и (или) сети.

Инциденты, направленные на сбор информации, создаваемые не техническими средствами, приводят к:

- прямому или косвенному раскрытию, или модификации информации;

- хищению интеллектуальной собственности, хранимой в электронной форме;

- нарушению учетности, например, при регистрации учетных записей;

- неправильному использованию информационных систем (например, с нарушением закона или политики организации).

Инциденты могут вызываться, например, следующими факторами:

- нарушениями физической защиты безопасности, приводящими к несанкционированному доступу к информации и хищению устройств хранения данных, содержащих значимые данные, например ключи шифрования;

- неудачно и (или) неправильно конфигурированными операционными системами по причине неконтролируемых изменений в системе или неправильным функционированием программного или аппаратного обеспечения, приводящим к тому, что персонал организации или посторонний персонал получает доступ к информации, не имея на это разрешения.

2.1.3. Несанкционированный доступ

Несанкционированный доступ как тип инцидента включает в себя инциденты, не вошедшие в первые два типа. Главным образом этот тип инцидентов состоит из несанкционированных попыток доступа в систему или неправильного использования системы, сервиса или сети. Некоторые примеры несанкционированного доступа с помощью технических средств включают в себя:

- попытки извлечь файлы с паролями;

- атаки переполнения буфера с целью получения привилегированного (например, на уровне системного администратора) доступа к сети;

- использование уязвимостей протокола для перехвата соединения или ложного направления легитимных сетевых соединений;

- попытки расширить привилегии доступа к ресурсам или информации по сравнению с легитимно имеющимися у пользователя или администратора.

Инциденты несанкционированного доступа, создаваемые нетехническими средствами, которые приводят к прямому или косвенному раскрытию, или модификации информации, нарушениям учетности или неправильному использованию информационных систем, могут вызываться следующими факторами:

- разрушением устройств физической защиты с последующим несанкционированным доступом к информации;

- неудачной и (или) неправильной конфигурацией операционной системы вследствие неконтролируемых изменений в системе или неправильного функционирования программного или аппаратного обеспечения.

2.2. Ключевые процессы реагирования на инцидент ИБ

2.2.1. Обнаружение события ИБ осуществляется любым работником, а также автоматически (например, срабатыванием модуля противодействия мошенничеству).

В случае обнаружения события ИБ работник обязан:

- принять меры по локализации инцидента: прекратить (приостановить) работу, выключить компьютер путем «жесткого» отключения питания;

- доложить своему непосредственному руководителю и начальнику отдела информационной безопасности и защиты информации департамента экономической безопасности (ОИБиЗИ);

- при наличии возможности принять меры к сохранению свидетельств инцидента (скриншоты экрана, сохранение копий документов).

При автоматическом обнаружении события ИБ начальник ОИБиЗИ:

- анализирует причину и группу риска подозрительных программ;

2.2.2. Регистрация инцидента ИБ.

При поступлении информации о событии ИБ начальник ОИБиЗИ с привлечением специалистов департамента информационных технологий проводит анализ информации с целью ее отнесения к инциденту ИБ и формирует отчет (Приложение № 1 к настоящему Порядку).

Критериями отнесения события ИБ к инциденту является нарушение следующих типов событий:

а) Физический уровень информационной инфраструктуры:

- физический доступ работников и иных лиц в здания и помещения;

- физический доступ работников и иных лиц к средствам вычислительной техники и использование указанными субъектами средств вычислительной техники;

- использование работниками и иными лицами устройств копирования и многофункциональных устройств;

- использование работниками и иными лица аппаратов факсимильной связи;

- изменение параметров настроек средств вычислительной техники, телекоммуникационного оборудования;

- изменение параметров настроек оборудования, обеспечивающего функционирование средств вычислительной техники;

- сбои и отказы в работе средств вычислительной техники, телекоммуникационного оборудования;

- сбои и отказы в работе оборудования, обеспечивающего функционирование средств вычислительной техники;

- сбои и отказы в работе средств защиты информации;

- сбои и отказы в работе сети телефонной связи;

- отказы в работе сетей передачи данных;

- физическое воздействие на средства вычислительной техники, телекоммуникационное оборудование, средства защиты информации и сети передачи данных;

- изменения климатических режимов помещений, в которых расположены средства вычислительной техники, телекоммуникационное оборудование;

- изменения параметров функционирования сетей передачи данных;

- замена и (или) модификация программных и (или) аппаратных частей средств вычислительной техники, телекоммуникационного оборудования;

- осуществление действий с носителями информации, в том числе вынос за пределы территории носителей информации;

- вынос за пределы организации переносных средств вычислительной техники;

- использование переносных средств вычислительной техники на территории объектов организации;

- передача средств вычислительной техники между подразделениями организации;

- передача средств вычислительной техники во внешние организации;

- проведение работниками организации и иными лицами фото- и (или) видеосъемки в зданиях или помещениях организации;

- проведение мероприятий по доступу к телевизионным системам охранного наблюдения, охранной сигнализации, системам контроля и управления доступом;

- события, формируемые телевизионными системами охранного наблюдения, охранной сигнализации, системами контроля и управления доступом;

- осуществление действий с носителями информации и системами, позволяющими осуществить физический доступ в здания и помещения.

б) Уровень сетевого оборудования:

- изменение параметров настроек сетевого оборудования и программного обеспечения сетевого оборудования;

- изменение состава и версий программного обеспечения сетевого оборудования;

- обнаружение аномальной сетевой активности;

- аутентификация и завершение сеанса работы на сетевом оборудовании;

- обнаружение вредоносного кода и его проявлений;

- изменение топологии вычислительных сетей;

- подключение оборудования к вычислительным сетям;

- сбои в работе программного обеспечения сетевого оборудования;

- обновление программного обеспечения сетевого оборудования;

- выполнение операций по техническому обслуживанию сетевого оборудования;

- использование средств анализа уязвимостей сетевого оборудования;

- отключение/перезагрузка сетевого оборудования;

- обнаружение атак типа «отказ в обслуживании»;

- смена и (или) компрометация аутентификационных данных, используемых для доступа к сетевому оборудованию;

- сбои в работе средств защиты информации;

- изменение параметров работы средств защиты информации;

- запуск средств анализа топологии вычислительной сети.

в) Уровень сетевых приложений и сервисов:

- идентификация, аутентификация, авторизация и завершение сеанса работников организации и иных лиц;

- изменение параметров настроек, состава и версий программного обеспечения;

- обнаружение вредоносного кода и его проявлений;

- установление соединений и обработка запросов, в том числе удаленных, на уровне сетевых приложений и сервисов;

- сбои и отказы в работе сетевых приложений и сервисов;

- выполнение операций, связанных с эксплуатацией и администрированием сетевых приложений и сервисов;

- обнаружение нетипичных (аномальных) запросов на уровне сетевых приложений и сервисов;

- отключение/перезагрузка или приостановление работы сетевых приложений и сервисов;

- выполнение операций по предоставлению доступа к использованию сетевых приложений и сервисов, в том числе использованию электронной почты и сети Интернет;

- выполнение операции по архивированию данных сетевых приложений и сервисов, в том числе данных электронной почты;

- осуществление операций по обмену сообщениями, в том числе обмену платежными сообщениями;

- сбои в осуществлении обменом сообщениями, в том числе в обмене платежными сообщениями;

- искажение, модификация сообщений, в том числе платежных сообщений;

- аутентификация сообщений, в том числе платежных сообщений;

- аутентификация автоматизированных рабочих мест — участников обмена сообщениями, в том числе платежными сообщениями;

- завершение/приостановка выполнения сетевых приложений и сервисов по ошибке;

- распространение и (или) сбор информации с использованием сетевых приложений и сервисов;

- выполнение операций со списками рассылки и адресными книгами;

- наделение работников организации и (или) иных лиц правами пользователя конкретного пакета сервисов, в том числе сервисов и ресурсов сети Интернет;

- использование средств анализа уязвимостей сетевых приложений и сервисов;

- смена и (или) компрометация аутентификационных данных, используемых для осуществления доступа к сетевым приложениям и сервисам;

- сбои в работе средств защиты информации;

- переадресация сообщений, в том числе платежных сообщений;

- распространение информации, побуждающей клиента сообщать информацию, необходимую для осуществления действий от его имени;

- внешние воздействия из сети Интернет, в том числе сетевые атаки;

- выполнение операций со средствами криптографической защиты информации и ключевой информацией.

г) Уровень операционных систем:

- аутентификация и завершение работы работников организации и иных лиц, в том числе на уровне системного программного обеспечения, систем управления базами данных и прикладного программного обеспечения;

- изменение параметров конфигурации, состава и версий программного обеспечения уровня операционных систем;

- запуск, остановка и (или) отключение/перезагрузка программного обеспечения уровня операционных систем;

- обнаружение вредоносного кода и его проявлений;

- установление соединений и обработка запросов с использованием программного обеспечения уровня операционных систем;

- сбои в работе программного обеспечения уровня операционных систем;

- выполнение операций, связанных с эксплуатацией и администрированием программного обеспечения уровня операционных систем;

- обнаружение нетипичных запросов с использованием программного обеспечения уровня операционных систем;

- сбои и отказы в работе средств защиты информации;

- изменение параметров конфигурации средств защиты информации;

- выполнение операций по предоставлению доступа к программному обеспечению уровня операционных систем и информационным ресурсам, обрабатываемым с использованием программного обеспечения уровня операционных систем;

- выполнение операций по архивированию, резервированию и восстановлению информации;

- завершение/приостановка работы программного обеспечения уровня операционных систем по ошибке;

- использование средств анализа уязвимостей программного обеспечения уровня операционных систем;

- смена и (или) компрометация аутентификационных данных, используемых для доступа к программному обеспечению уровня операционных систем, и информационным ресурсам, обрабатываемым с использованием программного обеспечения уровня операционных систем;

- изменение параметров конфигурации средств защиты информации;

- внешнее воздействие из сети Интернет на программное обеспечение уровня операционных систем;

- создание, авторизация, уничтожение или изменение платежной информации;

- создание, уничтожение или изменение информационных ресурсов, баз данных и (или) иных массивов информации;

- компрометация аутентификационных данных и ключевой информации;

- выполнение операций со средствами криптографической защиты информации и ключевой информацией.

д) Уровень технологических процессов и приложений и уровень бизнес-процессов:

- выполнение отдельных операций и информационных технологических процессов;

- контроль выполнения операций или процедур;

- осуществление операций или процедур с использованием средств криптографической защиты информации;

- выделение и назначение ролей, в том числе ролей, связанных с обеспечением ИБ.

В случае отнесения события ИБ к инциденту ИБ формируется отчет об инциденте ИБ (Приложение № 2 к настоящему Порядку).

Инциденты ИБ классифицируются по следующим признакам:

- по степени тяжести последствий для деятельности организации (в денежном выражении, в балльной шкале);

- по степени вероятности повторного возникновения инцидента ИБ;

- по видам источников угроз ИБ, вызывающих инциденты ИБ;

- по преднамеренности возникновения инцидента ИБ (случайный, намеренный, ошибочный);

- по видам объектов информационной инфраструктуры, задействованных (пораженных) при реализации инцидента ИБ;

- по уровню информационной инфраструктуры, на котором происходит инцидент ИБ;

- по нарушенным свойствам информационной безопасности (конфиденциальность, целостность, доступность);

- по типу инцидента ИБ (свершившийся инцидент ИБ, попытка осуществления инцидента ИБ, подозрение на инцидент ИБ);

- по сложности обнаружения инцидента ИБ;

- по сложности закрытия инцидента ИБ.

- Устранение последствий и причин инцидента ИБ

Для устранения последствий и причин инцидента ИБ в организации создается специальная группа, состоящая из следующих специалистов:

- специалисты ДЭБ;

- специалисты ДИТ;

- специалисты Юридического департамента;

- специалисты Управления по работе с персоналом;

- специалисты Службы внутреннего аудита;

- специалисты других необходимых подразделений.

Все процессы устранения последствий и причин инцидентов, типизированных по признаку принадлежности нарушения какой-либо политики ИБ, должны обязательно документироваться. Документирование сценариев реагирования на каждый возможный инцидент ИБ проводится экспертным путем и оформляется в виде набора соответствующих регламентов и правил. Задачей ДЭБ является сдерживание инцидента ИБ, то есть принятия всех необходимых мер для локализации инцидента ИБ и препятствующих его распространению. Сроки устранения последствий и причин инцидента зависят от уровня инцидента.

Ключевыми процессами устранения последствий и причин инцидентов являются:

- определение конкретных параметров нарушения (нападения), его характера (конкретных сегментов сети, серверов, групп рабочих станций, приложений, затронутых нападением);

- предварительный анализ действий нарушителя и сценария, произошедшего (происходящего) нападения, алгоритма работы появившегося вируса и т.п.;

- блокирование действий нарушителя (если нарушение является длящимся);

- блокирование (полное или частичное) работы информационной системы (сервера, базы данных, сегмента сети и т.п.) с целью недопущения дальнейших разрушительных действий, распространения вредоносных программ или утечки конфиденциальной информации.

Прекращение нападения и восстановление нормальной работы информационных систем требует скоординированных действий не только сотрудников организации, но и:

- пользователей атакованных информационных систем;

- партнеров, имеющих отношение к атакованным информационным ресурсам;

- разработчиков и поставщиков атакованных информационных систем;

- поставщиков телекоммуникационных услуг, через которых осуществляется атака.

Заключительным этапом процесса устранения последствий и причин инцидентов является локализация ущерба, причиненного инцидентом ИБ, который включает:

- смену скомпрометированных паролей отдельных пользователей;

- переустановку поврежденных операционных систем, а также поврежденного программного обеспечения;

- восстановление нарушенной конфигурации (настроек) программного обеспечения и операционных систем;

- восстановление поврежденной информации (баз данных, файлов), как из ранее созданных резервных копий, так и другими способами.

В процессе восстановления работоспособности информационных систем на некоторое время могут быть задействованы резервные (альтернативные) аппаратные и программные платформы.

Кроме того, необходимым завершающим шагом может быть дополнительная информационная работа, которая включает:

- рассылку информации о произошедших инцидентах (в виде обязательных отчетов, специальных писем и бюллетеней, публикация на сайте организации);

- передачу некоторых сведений в средства массовой информации;

- передачу сведений крупным группам реагирования на инциденты, связанные с информационной безопасностью (таким как, например, CERT/CC), а также в научно-исследовательские центры, занимающиеся проблемами защиты информации;

- дополнительную информационную работу с поставщиками информационных систем и подрядчиками, осуществлявшими их поставку, внедрение и настройку.

- Расследование инцидента ИБ

Для проведения внутреннего расследования назначается должностное лицо (группа расследования), имеющее навыки проведения подобных расследований.

4.1. Полная оценка ситуации

Данная оценка определяет текущее и потенциальное воздействие инцидента на бизнес организации, позволяет идентифицировать затронутую инфраструктуру и как можно полнее оценить ситуацию и быстрее определить соответствующее направление работы.

Для получения полной оценки ситуации:

- для описания ситуации используются вся возможная информация, ее потенциальные опасности, потенциально затрагиваемые стороны и, если возможно, информацию о подозреваемой стороне;

- оценивается, затрагивает ли инцидент данные клиентов, финансовые или конфиденциальные данные организации. Оценивается потенциальное влияние инцидента на репутационный риск организации;

- проводится анализ воздействия инцидента на бизнес организации, определяется количество времени и ресурсов, необходимых для полной ликвидации последствий инцидента, время простоя, стоимость поврежденного оборудования, оценивается возможная потеря доходов и стоимость разглашенной конфиденциальной информации. Такая оценка должна быть реалистичной. Фактические затраты на преодоление последствий инцидента определяются позднее;

- идентификация всех вовлеченных в инцидент лиц и их интервьюирование, документирование всех результатов интервью;

- восстановление и сохранение информации (файлы журналов) внешних и внутренних устройств сети, таких как систем сетевой защиты и маршрутизаторов, которые могли бы находиться на возможном пути атаки;

- получение общедоступной информации, типа IP-адреса и имени домена, для возможной идентификации атакующего.

Для проведения идентификации, анализа и документирования сетевой инфраструктуры и компьютеров, затронутых инцидентом, необходимо выполнить следующее:

- идентификация сети, вовлеченной в инцидент, количество, типы и роли затронутых инцидентом компьютеров;

- изучение топологии сети, включая детальную информацию о серверах, сетевых аппаратных средствах, системах сетевой защиты, подключениях к Интернет;

- идентификация внешних запоминающих устройств;

- идентификация удаленных компьютеров, подключаемых к сети;

- фиксация сетевого трафика.

Для исследования состояния приложений и операционных систем на компьютерах, которые затрагивает расследование, используются инструментальные средства (например, файлы журналов Windows, Windows Sysinternals PsTools и др.).

4.2. Сбор доказательств

На стадии сбора доказательств нужно учесть, что если инцидент становится больше, чем просто внутреннее расследование и требует обращения в правоохранительные органы, то вполне возможно, что все процессы, используемые для сбора доказательств.

Доказательства должны содержать следующую информацию:

- начальная оценка воздействия инцидента на бизнес организации;

- детальная топология сети с подробными указаниями о том, какие компьютерные системы и каким образом скомпрометированы;

- результаты интервью с пользователями и администраторами скомпрометированных систем;

- результаты любых юридических и сторонних взаимодействий;

- сообщения и файлы журналов, сгенерированные инструментальными средствами, используемыми на стадии оценки;

- предложенное направление и план действий.

Сбор цифровых доказательств выполняется локально или по сети. Преимуществом локального сбора данных является большее управление компьютером и соответствующими данными. Однако локальный сбор данных не всегда возможен. В случае сбора данных по сети, необходимо учитывать тип собираемых данных и усилия, которые для этого потребуются.

В процесс сбора данных создается документация, которая позволит идентифицировать и подтвердить подлинность собранных доказательств включая следующую информацию:

- Кто выполнил действие и почему?

- Что этим пытались достигнуть?

- Как конкретно выполнено действие?

- Какие при этом использованы инструменты и процедуры?

- Когда (дата и время) выполнено действие?

- Какие результаты достигнуты?

При проведении расследования, как правило, используется комбинация автономных и интерактивных методов. При проведении автономных расследований дополнительный анализ выполняется на поразрядной копии оригинального доказательства. Поразрядная копия — законченная копия всех данных из целенаправленного источника, включая информацию загрузочного сектора, разделов и свободного дискового пространства. Автономный метод расследования применяется всегда, когда это возможно, так как это уменьшает риск повреждения оригинального доказательства. Данный метод может использоваться только в тех случаях, когда может быть создана соответствующая копия и не может быть использован для сбора некоторых энергозависимых данных.

4.3. Анализ данных

При анализе сетевых данных используется следующая процедура:

- исследование сетевых лог-файлов;

- исследование системы сетевой защиты, прокси-сервера, системы обнаружения вторжения и лог-файлы служб удаленного доступа и сетевого монитора;

Анализ данных рабочих станций (РС) включают информацию о таких компонентах, как операционная система и установленные приложения.

Анализ носителей данных для определения их причастность (или непричастности) к инциденту. При этом необходимо установить факт применения шифрования данных на основе ключей реестра, а также инструментальные средства восстановления файлов.

По результатам анализа данных готовится заключение, в котором устанавливаются причины инцидента для принятия превентивных мер, и лица, виновные в возникновении инцидента.

Выявление нарушителя — задача не всегда выполнимая, особенно при выявлении сложных и удаленных атак, но в случае внутренних нарушений это почти всегда удается. Работа по идентификации виновника (виновников) зависит от множества факторов: полноты свидетельств, их непротиворечивости, сложности инцидента и т.д. Кроме того, свидетельства должны однозначно указывать на виновного и характеризовать наличие или отсутствие умысла. В случае, когда установить виновного удалось, можно выносить рекомендации о привлечении его к ответственности (в том числе обращаться в суд в роли истца — в целях компенсации нанесенного материального ущерба).

- Реализация действий, предупреждающих повторное возникновение инцидента ИБ

После устранения последствий инцидента проводятся следующие мероприятия:

а) Организационные:

- совершенствование политик ИБ;

- проведение дополнительного обучения сотрудников, ознакомление с правилами обращения с конфиденциальной информацией;

- разработка соответствующих регламентов;

- правовая оценка документов (договоры ДБО; документы, регламентирующие режим конфиденциальности, и т.п.);

- доведение до сотрудников информации о недопустимости несанкционированной передачи конфиденциальной информации за пределы организации и ответственности за нарушение установленных в организации правил;

- ограничение доступа сотрудника к конфиденциальной информации;

- вынесение предупреждений и другие меры административного характера.

б) Технические:

- установка средств защиты информации;

- модернизация или замена компонентов информационных систем;

- пересмотр и настройка минимальных прав доступа;

- аудит защищенности, тесты на проникновение;

- другие.

Хранение отчетов о событии информационной безопасности и отчетов об инцидентах информационной безопасности осуществляется отделом информационной безопасности и защиты информации в течении пяти лет, после чего данные отчеты сдаются на архивное хранение.

Приложение № 1

к Порядку обработки инцидентов

информационной безопасности

Отчет о событии информационной безопасности

| Дата события | |||||||||

| Номер события*: | Соответствующие идентификационные номера событий и (или) инцидентов (если требуется): | ||||||||

| Информация о сообщающем лице | |||||||||

| Фамилия | Должность | ||||||||

| Подразделение | |||||||||

| Телефон | Электронная почта | ||||||||

Описание события ИБ

Описание события:

Что произошло

Как произошло

Почему произошло

Пораженные компоненты

Негативное воздействие

Любые идентифицированные уязвимости

Подробности о событии ИБ

Дата и время наступления события

Дата и время обнаружения события

Дата и время сообщения о событии

| Закончилось ли событие? (отметить в квадрате) | Да | ˜ | Нет | ˜ | |||

| Если «да», то уточнить длительность события в днях/часах/минутах |

___________________ ____________ _____________________

(должность) (подпись) (расшифровка подписи)

Приложение № 2

к Порядку обработки инцидентов

информационной безопасности

Отчет об инциденте информационной безопасности

| Дата инцидента | ||||

| Номер инцидента*: | Соответствующие идентификационные номера событий и (или) инцидентов (если требуется): |

_______________ * Номера инцидентов привязываются к номеру(ам) соответствующих событий.

Описание инцидента ИБ

Дополнительное описание инцидента:

Что произошло

Как произошло

Почему произошло

Пораженные компоненты

Негативное воздействие на бизнес

Любые идентифицированные уязвимости

Подробности об инциденте ИБ

Дата и время возникновения инцидента

Дата и время обнаружения инцидента

Дата и время сообщения об инциденте

| Закончился ли инцидент? (отметить в квадрате) | Да | ˜ | Нет | ˜ | ||||

| Если «Да», то уточнить длительность инцидента в днях/часах/минутах. Если «Нет», то уточнить, как долго он уже длится |

Тип инцидента ИБ

| (Сделать отметку в одном из квадратов, затем заполнить ниже соответствующие поля) | Действительный | ˜ | Попытка | ˜ | Предполагаемый | ˜ | |||||||

| (Один из) | Намеренная | ˜ | (указать типы угрозы) | ||||||||||

| Хищение (ТН) | ˜ | Хакерство/логическое проникновение | |||||||||||

| (НА) | ˜ | ||||||||||||

| Мошенничество (FR) | ˜ | Неправильное использование ресурсов | |||||||||||

| (MI) | ˜ | ||||||||||||

| Саботаж/физический ущерб (SA) | ˜ | Другой ущерб (OD) | ˜ | ||||||||||

| Вредоносная программа (MC) | ˜ | ||||||||||||

| Определитель: | |||||||||||||

| (Один из) | Случайная | ˜ | (указать типы угрозы) | ||||||||||

| Отказ аппаратуры (HF) | ˜ | Другие природные события (NE) | ˜ | ||||||||||

| Отказ ПО (SF) | ˜ | Определить: | |||||||||||

| Отказ системы связи (CF) | ˜ | потеря значимых сервисов (LE) | ˜ | ||||||||||

| Пожар (HE) | ˜ | недостаточное кадровое обеспечение (SS) | ˜ | ||||||||||

| Наводнение (FL) | ˜ | Другие случаи (ОА) | ˜ | ||||||||||

| Определить: | |||||||||||||

| (Один из) | Ошибка | ˜ | (указать типы угрозы) | ||||||||||

| Операционная ошибка (OE) | ˜ | Ошибка пользователя (UE) | ˜ | ||||||||||

| Ошибка в эксплуатации аппаратных средств (НЕ) | ˜ | Ошибка проектирования (DE) | ˜ | ||||||||||

| Ошибка в эксплуатации ПО (SE) | ˜ | Другие случаи (включая ненамеренные ошибки) (ОА) | ˜ | ||||||||||

| Определить: | |||||||||||||

| Неизвестно | ˜ | (Если еще не установлен тип инцидента ИБ (намеренный, случайный, ошибка), то следует сделать отметку в квадрате «неизвестно» и, по возможности, указать тип угрозы, используя сокращения, приведенные выше) | |||||||||||

| Определить: |

Поражение активы

| Пораженные активы (при наличии) | (Дать описания активов, пораженных инцидентами ИБ или связанных с ним, включая (где требуются), серийные, лицензионные номера и номера версий) | ||

| Информация/данные | |||

| Аппаратные средства | |||

| Программное обеспечение | |||

| Средства связи | |||

| Документация |

Негативное воздействие/влияние инцидента на бизнес

Сделать отметку в соответствующих квадратах для указанных ниже нарушений, затем в колонке «значимость» указать степень негативного воздействия на бизнес по шкале 110, используя следующие сокращения (указатели категорий): (FD) — финансовые убытки/разрушение бизнес-операций, (СЕ) — коммерческие и экономические интересы, (PI) — информация, содержащая персональные данные, (LR) — правовые и нормативные обязательства (это необходимо сравнить с английским оригиналом), (МО) — менеджмент и бизнес-операции, (LG) — потеря престижа (см. примеры в приложении В). Записать кодовые буквы в колонке «указатели», а если известны действительные издержки, — указать их в колонке «стоимость».

| Значимость | Указатели | Издержки | ||

| Нарушение конфиденциальности (то есть несанкционированное раскрытие) | ˜ | |||

| Нарушение целостности (то есть несанкционированная модификация) | ˜ | |||

| Нарушение доступности (то есть недоступность) | ˜ | |||

| Нарушение неотказуемости | ˜ | |||

| Уничтожение | ˜ |

Общие расходы на восстановление после инцидента ИБ

| Значимость | Указатели | Издержки | |

| (Там, где возможно, необходимо указать общие расходы на восстановление после инцидента ИБ в целом по шкале 110 для «значимости» и в деньгах для «стоимости») |

Разрешение инцидента

| Дата начала расследования инцидента ИБ | ||

| Фамилия(ии) лица (лиц), проводившего(их) расследование инцидента | ||

| Дата разрешения инцидента ИБ | ||

| Дата окончания воздействия | ||

| Дата завершения расследования инцидента ИБ | ||

| Место хранения отчета о расследовании |

Причастные к инциденту лица/нарушители

| (Один из) | Лицо (РЕ) | ˜ | Легально учрежденная организация/учреждение (OI) | ˜ | ||

| Организованная группа (GR) | ˜ | Случайность (АС) | ˜ | |||

| Отсутствие нарушителя (NP) Например, природные факторы, отказ оборудования, человеческий фактор | ˜ |

Описание нарушителя Действительная или предполагаемая мотивация

| (Один из) | Криминальная/финансовая выгода (CG) | ˜ | Развлечения/хакерство (РН) | ˜ | ||

| Политика/терроризм (РТ) | ˜ | Месть (RE) | ˜ | |||

| Другие мотивы (ОМ) |

| Определить: | ||

| Действия, используемые для разрешения инцидента ИБ | ||

| (например, «никаких действий», подручными средствами», «внутреннее расследование», «внешнее расследование с привлечением…») | ||

| Действия, запланированные для разрешения инцидента | ||

| (включая возможные приведенные выше действия) | ||

| Прочие действия | ||

| (например, по-прежнему требуется проведение расследования, но другим персоналом) |

Заключение

| (Сделать отметку в одном из квадратов, является ли инцидент значительным или нет, и приложить краткое изложение обоснования этого заключения) | Значительный | ˜ | Незначительный | ˜ | |||||

| (Указать любые другие заключения) | |||||||||

| Оповещенные лица/субъекты | |||||||||

| (Эта часть отчета заполняется соответствующим лицом, на которое возложены обязанности в области ИБ и которое формулирует требуемые действия. Обычно этим лицом является руководитель ИБ организации) | Руководитель службы ИБ | ˜ | Руководитель Банка | ˜ | |||||

| Руководитель (уточнить, какого) подразделения | ˜ | Руководитель ДИТ | ˜ | ||||||

| Автор отчета | ˜ | Руководитель автора отчета | ˜ | ||||||

| Полиция | ˜ | Другие лица | ˜ | ||||||

| (например, справочная служба, отдел кадров, руководство, служба внутреннего аудита, регулятивный орган, сторонняя организация) | |||||||||

| Определить: |

Привлеченные лица

| Инициатор | Аналитик | Аналитик | ||||||

| Подпись | Подпись | Подпись | ||||||

| Фамилия | Фамилия | Фамилия | ||||||

| Должность | Должность | Должность | ||||||

| Дата | Дата | Дата | ||||||

| Аналитик | Аналитик | Аналитик | ||||||

| Подпись | Подпись | Подпись | ||||||

| Фамилия | Фамилия | Фамилия | ||||||

| Должность | Должность | Должность | ||||||

| Дата | Дата | Дата |

Скачать ZIP файл (64961): Poryadok-obrabotki-intsidentov-IB.zip

Пригодились документы — поставь «лайк»:

2018-01-30 2018-01-30 2018-08-06Группа реагирования на инциденты информационной безопасности - это... Что такое Группа реагирования на инциденты информационной безопасности?

Группа реагирования на инциденты информационной безопасности (ГРИИБ), (англ. Information Security Incident Response Team (ISIRT)) — это группа квалифицированных и доверенных членов организации, которая выполняет, координирует и поддерживает реагирование на нарушения информационной безопасности, затрагивающие информационные системы в пределах определённой зоны ответственности.

Содержание

|

Примечания

Данная группа иногда может дополняться внешними экспертами, например, из общепризнанной группы реагирования на компьютерные инциденты или компьютерной группы быстрого реагирования (КГБР).

ГРИИБ создаётся для обеспечения организации соответствующим персоналом для оценки, реагирования на инциденты информационной безопасности и извлечения опыта из них, а также необходимой координации, менеджмента, обратной связи и процесса передачи информации. Члены ГРИИБ участвуют в снижении физического, материального и финансового ущерба, а также ущерба для репутации организации, связанного с инцидентами информационной безопасности.

Состав ГРИИБ

- Количество и состав данного персонала должны соответствовать масштабу и целям деятельности организации.

- ГРИИБ может представлять собой отдельно созданную команду или коллектив привлечённых сотрудников из разных подразделений организации (например, ИТ/телекоммуникации, бухгалтерия, отделы кадров и маркетинга).

- Руководитель ГРИИБ должен иметь отдельную линию для оповещения руководства, изолированную от прочих бизнес-процессов.

Обязанности ГРИИБ

Обязанности ГРИИБ можно разделить на 2 основные группы:

- действия в реальном времени, непосредственно связанные с главной задачей - реагированием на нарушения;

- профилактические действия, играющие вспомогательную роль и осуществляемые не в реальном масштабе времени.

Первая группа включает оценку входящих докладов (классификация нарушений) и работу над поступившей информацией вместе с другими группами, поставщиками услуг Internet и иными организациями (координация реагирования), а также помощь локальным пользователям в восстановлении работы после нарушения (разрешение проблем). Классификация нарушений включает в себя:

- оценка докладов: входящая информация ранжируется по степени важности, соотносится с продолжающимися событиями и выявляемыми тенденциями;

- верификация: выявляется нарушение и его масштабы.

Координаций реагирования включает в себя:

- категорирование информации: информация, относящаяся к нарушению (регистрационные журналы, контактная информация и т.д.) категорируется согласно политике раскрытия сведений;

- координация: в соответствии с политикой раскрытия сведений о нарушении извещаются другие стороны.

Обязанность разрешения проблем заключается в следующем:

- техническая поддержка;

- искоренение проблем: устранение причин нарушения и его проявлений;

- восстановление: помощь в возвращении систем в нормальное состояние.

В профилактические действия входят:

- предоставление информации: поддержка архива известных уязвимых мест, способов разрешения прошлых проблем или организация списков рассылки с рекомендательными целями; предоставление средств безопасности (например, средств аудита);

- обучение и подготовка кадров;

- оценка продуктов;

- оценка защищённости организации;

- консультационные услуги.