Информационная безопасность автоматизированных систем это

Специальность «Информационная безопасность автоматизированных систем»

Обязательная составляющая обучения по этой специальности— расширенная математическая подготовка, в рамках которой студенты изучают алгебру и геометрию, математический анализ, дискретную математику, теорию вероятностей и математическую статистику, математическую логику и теорию алгоритмов, теорию информации, информатику и др. В профессиональном цикле дисциплин будущие специалисты по защите информации практикуются в языках программирования, проходят технологии и методы программирования, безопасность операционных систем и сетей и др.

специалитет

Вконтакте

Google+

Одноклассники

Специализации: Автоматизированные информационные системы специального назначения; Высокопроизводительные вычислительные системы специального назначения; Информационная безопасность автоматизированных систем критически важных объектов; Безопасность открытых информационных систем; Информационная безопасность автоматизированных банковских систем; Защищенные автоматизированные системы управления; Обеспечение информационной безопасности распределенных информационных систем; Анализ безопасности информационных систем; Создание автоматизированных систем в защищенном исполнении; Информационная безопасность автоматизированных систем на транспорте Формы обучения:очная Экзамены:математика (профильный), русский язык, физика / информатика и ИКТ / химия (на выбор вуза), иностранный язык (на усмотрение вуза) Выпускник направления разрабатывает системы безопасности различных конфигураций и назначений. Контролирует работоспособность и эффективность применяемых в системе программно-аппаратных, криптографических и технических средств защиты. Проводят экспериментально-исследовательские работы при лицензировании, аттестации и сертификации средств защиты автоматизированных систем. Осуществляет инструментальный мониторинг защищенности систем. Специалисты по защите информации требуются практически во всех отраслях современной экономики. Наиболее высокие доходы может предложить банковская сфера. Опытные «системщики» в банках зарабатывают сто и более тысяч рублей в месяц. Начинающие, как правило, устраиваются в небольшие компании, часто специализированные. Опыт работы в команде разработчиков — неоспоримое преимущество для дальнейшей карьеры.

Из чего складывается информационная безопасность автоматизированных систем?

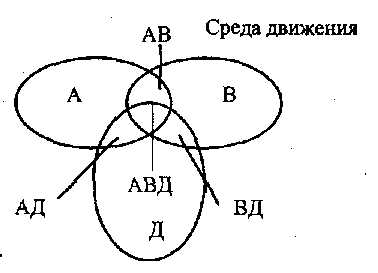

Информационная безопасность автоматизированных систем играет ключевую роль в современном производстве. Все дело в том, что многие компании используют так называемые автоматизированные системы обработки информации, которые призваны увеличить общую производительность труда и снизить нагрузку на конкретного человека. Несомненно, такого рода системы очень удобны и практичны, тем более в современный век высоких технологий. Но все же их безопасность до сих полностью не решена. В частности, довольно трудно обеспечить безопасность подобных сетей из-за большого количества уязвимостей в них. Как известно, чем умнее и многофункциональнее система, тем больше с ней случается проблем.

Так, если рассматривать схему автоматизированных систем, то она весьма удобна и практична, а этот факт отрицать нельзя. С другой стороны их использование сопряжено с определенными рисками, ведь защищенность таких систем обеспечить намного труднее, чем всех остальных. Здесь все просто: принцип работы подобных систем подразумевает под собой полностью автоматический процесс, который не требует вмешательства отдельных людей. В свою очередь, интеллект роботизированных систем не всегда способен справиться с угрозами извне. Именно поэтому следует использовать специальные средства для обеспечения безопасности таких систем. Следует отметить и тот факт, что дыры в безопасности подобного рода систем устраняются намного медленнее, чем в обычных сетях. Это происходит из-за того, что для систем такого рода мало написать специальный код. Необходимо также обучить всю сеть эффективно его использовать, ведь «мозг» автоматизированных систем должен «запомнить» алгоритм обработки команды. Так что вопрос безопасности систем такого плана, как уже отмечалось выше, остается открытым.

Атака на автоматизированные сети

Если безопасность автоматизированных систем нарушится, злоумышленник тут же воспользуется этим и попытается выкрасть данные. При краже информации нарушаются следующие процессы:

- Конфиденциальность данных;

- Целостность информации;

- Доступность объектов.

Безопасность автоматизированных систем всецело зависит именно от вышеприведенных параметров. Пожалуй, следует разобраться, что они из себя представляют.

Под конфиденциальностью данных понимается интеллектуальная собственность кого-либо, которая не подлежит разглашению.

Если говорить проще, то это те данные, которые созданы не для широкого круга читателей, поэтому они обязательно должны храниться в тайне. Получая доступ к такого рода информации, хакеры тут же стараются завладеть ею и в дальнейшем перепродать третьим лицам, как правило, конкурентам компании. Естественно, для борьбы с таким опасным фактором, безопасность автоматизированных систем должна постоянно совершенствоваться.

Рассматривая целостность информации, справедливо отметить, что под этим термином понимается связность всех отдельных элементов данных, которые вместе создают отличный и нужный элемент. Если же была нарушена информационная безопасность, то преступник обязательно попытается каким-либо образом внести изменения в важные данные для того, чтобы вывести их из строя.

Доступность объектов можно объяснить как создание какого-либо индивидуального пространства, доступ в которое строго запрещен третьим лицам. К примеру, это могут быть различные бизнес-проекты либо крупные корпоративные площадки, в которые нельзя открывать доступ всем и каждому. Хакер, вторгаясь на такую территорию, непременно хочет сделать ее доступной для всех желающих. Именно поэтому информационная безопасность такого рода ресурсов является самой сложной в техническом исполнении.

В связи с этим нетрудно догадаться, что информационная безопасность обеспечивается сразу по всем аспектам деятельности организации. Естественно, на первое место выходят самые уязвимые стороны деятельности компании, но и о менее важных забывать тоже не стоит.

Для того чтобы проникнуть в автоматизированную систему и похитить часть какой-либо ценной информации, злоумышленнику необходимо отлично знать и видеть ее слабые стороны. Именно поэтому следует в обязательном порядке следить за тем, чтобы все системы имели установленную защиту от известных угроз и своевременно обновлялись.

На видео рассказывается о людях, обеспечивающих информационную защиту:

Уязвимость автоматизированных систем

Под уязвимостью подобных систем понимаются различные «дыры» и бреши в их безопасности, которые приводят к плачевным последствиям. В частности, хакеры искусно пользуются ими, когда необходимо вывести из строя какие-либо компоненты с целью кражи защищенной информации.

Так что обеспечению безопасности такого рода систем уделяется действительно большое внимание.

При формировании защиты для подобных систем требуется обратить внимание на следующие аспекты:

- Установку паролей;

- Встроенные учетные записи;

- Правильность настройки серверной защиты;

- Права разграничения доступа.

Пароли. Очень часто руководители автоматизированных сетей ставят относительно легкие пароли, которые охраняют доступ к важным файлам системы. Естественно, что этот пункт хакеры проверяют в первую очередь и, если шифр недостаточно сложный, легко завладевают важными данными. Так что такого рода защите необходимо уделять достаточное количество внимания и придумывать очень сложные пароли.

Встроенные учетные записи. Абсолютно все пользовательские профили в системе должны быть заблокированы и отвечать определенным стандартам защиты. В частности, встречаются такие случаи, когда злоумышленник с помощью лишь одной записи такого плана взламывал сети крупных сайтов, попросту собрав всю необходимую информацию. Поэтому такому аспекту тоже следует уделить должное внимание.

Права, обеспечивающие доступ к определенным функциям. В частности, при выдаче доступов к неким функциям сети могут быть нарушены определенные алгоритмы, вследствие чего пользователь получит какие-либо смежные права, не предусмотренные стандартным решением. Этим фактом вполне может воспользоваться хакер, попытавшись собрать данные о защищенности ресурса, которые будут передаваться фактически по открытым каналам.

Службы и процессы, которые не используются, но могут представлять угрозу для безопасности системы. В частности, под этим пунктом понимаются различные системы, которые поставляются вместе с программами и запускаются в сети. Ничего интересного и полезного они зачастую не несут, а вред могут нанести довольно ощутимый.

Неправильно настроенная серверная защита. Настройками программ, которые занимаются защитой подобных сетей, необходимо заниматься самым тщательным образом, дабы не пропустить ни одной важной детали.

Стадии информационных атак

Все вышеприведенные уязвимости могут использоваться злоумышленниками для получения контроля над какими-либо информационными ресурсами, представляющими ценность для конкретной организации. Выделяются четыре стадии взлома:

- Сбор информации;

- Совершение атаки;

- Осуществление целей, ради которых совершена атака;

- Распространение атаки.

Сбор информации о площадке, которую необходимо взломать. Хакеру нужно получить максимально исчерпывающую информацию обо всех средствах защиты платформы, да и о самой площадке не помешает выведать как можно больше полезных данных.

Совершение атаки на систему. Эта стадия подразумевает под собой получение контроля над потерпевшей площадкой.

Осуществление целей, ради которых совершена атака. В этот момент злоумышленник похищает различные важные данные, уничтожает ресурсы либо же открывает публичный доступ для модулей системы.

Распространение атаки. Получив контроль над одним из узлов автоматизированной системы, хакер переходит на последующие, ведь ему необходимо собрать как можно больше данных за достаточно короткий промежуток.

На видео рассказывается о важности обеспечения защиты информации:

Защита от атак

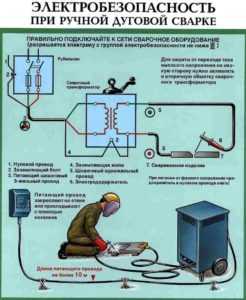

Для того чтобы обеспечить грамотную защиту автоматизированных сетей от всевозможных атак, необходимо установить все существующие модули защиты, которые эффективно справляются со всеми известными угрозами.

Техническая защита подразделяется на следующие модули:

- Установка сложных паролей и элементов, умеющих автоматически задавать и менять их;

- Разграничение доступа к определенным функциям системы между всеми пользователями;

- Межсетевой экран, который позволяет вовремя обнаружить и блокировать хакерскую атаку;

- Программа анализирования защиты автоматизированной системы, которая наиболее точно покажет, какие уязвимости имеются в конкретном случае;

- Брандмауэр, который обнаруживает атаки извне;

- Антивирус, справляющийся со всеми известными видами угроз;

- Программа анализа контента на предмет наличия уязвимости и потенциально-опасных элементов;

- Защита от спама, который часто применяется для обеспечения «падения» серверов.

Основываясь на всем вышесказанном, можно сделать вывод, что в связи с постоянно нарастающими темпами развития средств вычислительной техники пропорционально возрастает уязвимость автоматизированных систем.

По этой причине в связи с ростом количества информационных атак в настоящее время проблема защиты информационно-программного обеспечения автоматизированных систем стала одной из злободневных и самых ключевых.

Оценка статьи:

Загрузка...Специальность «Информационная безопасность автоматизированных систем»

Обязательная составляющая обучения по этой специальности— расширенная математическая подготовка, в рамках которой студенты изучают алгебру и геометрию, математический анализ, дискретную математику, теорию вероятностей и математическую статистику, математическую логику и теорию алгоритмов, теорию информации, информатику и др. В профессиональном цикле дисциплин будущие специалисты по защите информации практикуются в языках программирования, проходят технологии и методы программирования, безопасность операционных систем и сетей и др.

специалитет

Вконтакте

Google+

Одноклассники

Специализации: Автоматизированные информационные системы специального назначения; Высокопроизводительные вычислительные системы специального назначения; Информационная безопасность автоматизированных систем критически важных объектов; Безопасность открытых информационных систем; Информационная безопасность автоматизированных банковских систем; Защищенные автоматизированные системы управления; Обеспечение информационной безопасности распределенных информационных систем; Анализ безопасности информационных систем; Создание автоматизированных систем в защищенном исполнении; Информационная безопасность автоматизированных систем на транспорте Формы обучения:очная Экзамены:математика (профильный), русский язык, физика / информатика и ИКТ / химия (на выбор вуза), иностранный язык (на усмотрение вуза) Прох. балл Бюдж. мест Стоимость Прох. балл Бюдж. мест Стоимость 1 программа Прох. балл Бюдж. мест Стоимость 1 программа Прох. балл Бюдж. мест Стоимость 1 программа Прох. балл Бюдж. мест Стоимость 1 программа Прох. балл Бюдж. мест Стоимость 1 программа Все вузы в России (43) Выпускник направления разрабатывает системы безопасности различных конфигураций и назначений. Контролирует работоспособность и эффективность применяемых в системе программно-аппаратных, криптографических и технических средств защиты. Проводят экспериментально-исследовательские работы при лицензировании, аттестации и сертификации средств защиты автоматизированных систем. Осуществляет инструментальный мониторинг защищенности систем. Специалисты по защите информации требуются практически во всех отраслях современной экономики. Наиболее высокие доходы может предложить банковская сфера. Опытные «системщики» в банках зарабатывают сто и более тысяч рублей в месяц. Начинающие, как правило, устраиваются в небольшие компании, часто специализированные. Опыт работы в команде разработчиков — неоспоримое преимущество для дальнейшей карьеры.

Специальность «Информационная безопасность автоматизированных систем»

Студенты проходят основы информационной безопасности, сети и системы передачи информации, алгоритмизацию и программирование, электронику и схемотехнику, операционные системы, базы данных. Среди профессиональных модулей — эксплуатация компьютерных сетей, программно-аппаратные средства обеспечения информационной безопасности, криптографические средства и методы защиты информации.

подготовка специалистов

Вконтакте

Google+

Одноклассники

Срок обучения: На базе 9 классов (срок обучения 3 г. 10 мес.); на базе 11 классов (срок обучения 2 г. 10 мес.) Формы обучения:очная, очно-заочная, заочная Техник по защите информации является специалистом в области информационных технологий. В его обязанности входит проведение проверок технического состояния, установка, наладка и регулировка аппаратуры и приборов, их профилактические осмотры и текущий ремонт. Он выполняет необходимые расчеты, анализирует и обобщает результаты, составляет технические отчеты и оперативные сводки по вопросам защиты информации. Может участвовать в рабочих группах по разработке и внедрению мероприятий обеспечения информационной безопасности компании. Спрос на специалистов по защите информации растет — с каждым годом увеличивается потребность в технически грамотных, всесторонне подготовленных профессионалах в области компьютерной защиты. Появляется спрос и на создание национальных систем компьютерной безопасности. При работе со сведениями, составляющими государственную тайну, специалисту требуется наличие допуска ФСБ. При работе в государственном учреждении зарплата составляет около 30 тысяч рублей, в частном — около 50 тысяч.