Концепция информационной безопасности

Концепция информационной безопасности

| УТВЕРЖДАЮ | УТВЕРЖДАЮ | |

| «____» _________________201_ г. | «____» _________________201_ г. |

| СОГЛАСОВАНО | ||

| «___»__________________ 201_ г. |

Концепция информационной безопасности ______________________________________________________________________________________________________

_______________________

Термины и определения

В настоящем документе используются следующие термины и их определения.

Автоматизированная система – система, состоящая из персонала и комплекса средств автоматизации его деятельности, реализующая информационную технологию выполнения установленных функций.

Аутентификация отправителя данных – подтверждение того, что отправитель полученных данных соответствует заявленному.

Вирус (компьютерный, программный) – исполняемый программный код или интерпретируемый набор инструкций, обладающий свойствами несанкционированного распространения и самовоспроизведения. Созданные дубликаты компьютерного вируса не всегда совпадают с оригиналом, но сохраняют способность к дальнейшему распространению и самовоспроизведению.

Вредоносная программа – программа, предназначенная для осуществления несанкционированного доступа и (или) воздействия на информацию или ресурсы информационной системы.

Вспомогательные технические средства и системы – технические средства и системы, не предназначенные для передачи, обработки и хранения информации, устанавливаемые совместно с техническими средствами и системами, предназначенными для обработки информации или в помещениях, в которых установлены информационные системы.

Государственная информационная система – федеральная информационная система и региональная информационная система, созданная на основании соответственно федеральных законов, законов субъектов Российской Федерации, на основании правовых актов государственных органов;

Доступ в операционную среду компьютера – получение возможности запуска на выполнение штатных команд, функций, процедур операционной системы (уничтожения, копирования, перемещения и т.п.), исполняемых файлов прикладных программ.

Доступ к информации – возможность получения информации и её использования.

Закладочное устройство – элемент средства съёма информации, скрытно внедряемый (закладываемый или вносимый) в места возможного съёма информации (в том числе в ограждение, конструкцию, оборудование, предметы интерьера, транспортные средства, а также в технические средства и системы обработки информации).

Защищаемая информация – информация, являющаяся предметом собственности и подлежащая защите в соответствии с требованиями правовых документов или требованиями, устанавливаемыми собственником информации.

Идентификация – присвоение субъектам и объектам доступа идентификатора и (или) сравнение предъявляемого идентификатора с перечнем присвоенных идентификаторов.

Информационная система – совокупность содержащейся в базах данных информации и обеспечивающих ее обработку информационных технологий и технических средств.

Информационные технологии – процессы, методы поиска, сбора, хранения, обработки, предоставления, распространения информации и способы осуществления таких процессов и методов.

Источник угрозы безопасности информации – субъект доступа, материальный объект или физическое явление, являющиеся причиной возникновения угрозы безопасности информации.

Контролируемая зона – пространство (территория, здание, часть здания, помещение), в котором исключено неконтролируемое пребывание посторонних лиц, а также транспортных, технических и иных материальных средств.

Межсетевой экран – локальное (однокомпонентное) или функционально-распределённое программное (программно-аппаратное) средство (комплекс), реализующее контроль за информацией, поступающей в информационную систему и (или) выходящей из информационной системы.

Нарушитель безопасности информации – физическое лицо, случайно или преднамеренно совершающее действия, следствием которых является нарушение безопасности информации при их обработке техническими средствами в информационных системах.

Недекларированные возможности – функциональные возможности средств вычислительной техники, не описанные или не соответствующие описанным в документации, при использовании которых возможно нарушение конфиденциальности, доступности или целостности обрабатываемой информации.

Несанкционированный доступ (несанкционированные действия) – доступ к информации или действия с информацией, нарушающие правила разграничения доступа с использованием штатных средств, предоставляемых информационными системами.

Носитель информации – физическое лицо или материальный объект, в том числе физическое поле, в котором информация находит своё отражение в виде символов, образов, сигналов, технических решений и процессов, количественных характеристик физических величин.

Технические средства информационной системы – средства вычислительной техники, информационно-вычислительные комплексы и сети, средства и системы передачи, приёма и обработки информации (средства и системы звукозаписи, звукоусиления, звуковоспроизведения, переговорные и телевизионные устройства, средства изготовления, тиражирования документов и другие технические средства обработки речевой, графической, видео- и буквенно-цифровой информации), программные средства (операционные системы, системы управления БД и т.п.), средства защиты информации, применяемые в информационных системах.

Перехват (информации) – неправомерное получение информации с использованием технического средства, осуществляющего обнаружение, приём и обработку информативных сигналов.

Персональные данные – любая информация, относящаяся к определённому или определяемому на основании такой информации физическому лицу (субъекту персональных данных), в том числе его фамилия, имя, отчество, год, месяц, дата и место рождения, адрес, семейное, социальное, имущественное положение, образование, профессия, доходы, другая информация.

Побочные электромагнитные излучения и наводки – электромагнитные излучения технических средств обработки защищаемой информации, возникающие как побочное явление и вызванные электрическими сигналами, действующими в их электрических и магнитных цепях, а также электромагнитные наводки этих сигналов на токопроводящие линии, конструкции и цепи питания.

Политика «чистого стола» – комплекс организационных мероприятий, контролирующих отсутствие записывания на бумажные носители ключей и атрибутов доступа (паролей) и хранения их вблизи объектов доступа.

Пользователь информационной системы – лицо, участвующее в функционировании информационной системы или использующее результаты её функционирования.

Правила разграничения доступа – совокупность правил, регламентирующих права доступа субъектов доступа к объектам доступа.

Программная закладка – код программы, преднамеренно внесённый в программу с целью осуществить утечку, изменить, блокировать, уничтожить информацию или уничтожить и модифицировать программное обеспечение информационной системы и (или) блокировать аппаратные средства.

Программное (программно-математическое) воздействие – несанкционированное воздействие на ресурсы автоматизированной информационной системы, осуществляемое с использованием вредоносных программ.

Раскрытие информации – умышленное или случайное нарушение конфиденциальности информации.

Распространение информации – действия, направленные на передачу информации определённому кругу лиц или на ознакомление с информацией неограниченного круга лиц, в том числе обнародование информации в средствах массовой информации, размещение в информационно-телекоммуникационных сетях или предоставление доступа к информации каким-либо иным способом.

Ресурс информационной системы – именованный элемент системного, прикладного или аппаратного обеспечения функционирования информационной системы.

Средства вычислительной техники – совокупность программных и технических элементов систем обработки данных, способных функционировать самостоятельно или в составе других систем.

Субъект доступа (субъект) – лицо или процесс, действия которого регламентируются правилами разграничения доступа.

Технический канал утечки информации – совокупность носителя информации (средства обработки), физической среды распространения информативного сигнала и средств, которыми добывается защищаемая информация.

Угрозы безопасности информации – совокупность условий и факторов, создающих опасность несанкционированного, в том числе случайного, доступа к информации, результатом которого может стать уничтожение, изменение, блокирование, копирование, распространение информации, а также иных несанкционированных действий при их обработке в информационных системах.

Уничтожение информации – действия, в результате которых невозможно восстановить содержание информации в информационной системе или в результате которых уничтожаются материальные носители.

Утечка (защищаемой) информации по техническим каналам – неконтролируемое распространение информации от носителя защищаемой информации через физическую среду до технического средства, осуществляющего перехват информации.

Уязвимость – слабость в средствах защиты, которую можно использовать для нарушения системы или содержащейся в ней информации.

Целостность информации – способность средства вычислительной техники или автоматизированной системы обеспечивать неизменность информации в условиях случайного и/или преднамеренного искажения (разрушения).

Обозначения и сокращения

| АИС | Автоматизированная информационная система |

| БД | База данных |

| ИБ ИС | Информационная безопасность Информационная система |

| КЗ | Контролируемая зона |

| НСД | Несанкционированный доступ |

| ПО | Программное обеспечение |

| СЗИ | Средства защиты информации |

| СЗПДн | Система защиты персональных данных |

| ФСБ | Федеральная служба безопасности |

| ФСТЭК | Федеральная служба по техническому и экспортному контролю |

Настоящая Концепция информационной безопасности (далее – Концепция) является официальным документом, в котором определена система взглядов на обеспечение информационной безопасности (далее – ИБ) _____________________________________________________ (далее –_______________).

Необходимость разработки Концепции обусловлена расширением сферы применения новейших информационных технологий и процессов при обработке информации.

Настоящая Концепция определяет основные цели и задачи, а также общую стратегию построения системы защиты персональных данных (далее – СЗПДн) в _______________. Концепция определяет основные требования и базовые подходы к их реализации для достижения требуемого уровня защищенности для автоматизированных информационных систем (далее - ИС) в _______________.

Концепция разработана в соответствии с системным подходом к обеспечению ИБ. Системный подход предполагает проведение комплекса мероприятий, включающих исследование угроз ИБ и разработку СЗПДн с позиции комплексного применения технических и организационных мер и средств защиты.

Под ИБ _______________ понимается защищённость информации ограниченного доступа, не содержащей сведения, составляющие государственную тайну, в том числе персональные данные (далее – информация) и обрабатывающей их инфраструктуры от любых случайных или злонамеренных воздействий, результатом которых может явиться нанесение ущерба самой информации, её владельцам (субъектам) или инфраструктуре. Задачи ИБ сводятся минимизации ущерба от возможной реализации угроз безопасности информации, а также к прогнозированию и предотвращению таких воздействий.

Концепция служит основой для разработки комплекса организационных и технических мер по обеспечению ИБ в _______________, а также нормативных и методических документов, обеспечивающих её реализацию, и не предполагает подмены функций государственных органов власти Российской Федерации, отвечающих за обеспечение безопасности информационных технологий и защиту информации.

Концепция является методологической основой для:

- формирования и проведения единой политики в области обеспечения безопасности информации в _______________;

- принятия управленческих решений и разработки практических мер по воплощению политики безопасности, и выработки комплекса согласованных мер нормативно-правового, технологического и организационно-технического характера, направленных на выявление, отражение и ликвидацию последствий реализации различных видов угроз;

- координации деятельности структурных подразделений при проведении работ по развитию и эксплуатации ИС с соблюдением требований обеспечения безопасности информации;

- разработки предложений по совершенствованию правового, нормативного, методического, технического и организационного обеспечения безопасности в ИС.

Область применения Концепции распространяется на все подразделения _______________, эксплуатирующие технические и программные средства ИС, в которых осуществляется автоматизированная обработка информации, а также на подразделения, осуществляющие сопровождение, обслуживание и обеспечение нормального функционирования ИС.

Правовой базой для разработки настоящей Концепции служат требования действующих в Российской Федерации законодательных и нормативных актов по вопросам информационной безопасности.

2. Общие положения

СЗПДн представляет собой совокупность организационных и технических мероприятий для защиты информации от неправомерного или случайного доступа к ним, уничтожения, изменения, блокирования, копирования, распространения, а также иных неправомерных действий с ними.

Безопасность информации достигается путём исключения несанкционированного, в том числе случайного, доступа к ней, результатом которого может стать уничтожение, изменение, блокирование, копирование, распространение, а также иных несанкционированных действий.

Структура, состав и основные функции СЗПДн определяются исходя из класса защищенности ИС и уровня значимости информации. СЗПДн включает в себя организационные меры и технические средства защиты информации (в том числе шифровальные (криптографические) средства, средства предотвращения несанкционированного доступа, утечки информации по техническим каналам, программно-технических воздействий на технические средства обработки информации), а также используемые в ИС информационные технологии.

Эти меры призваны обеспечить:

- конфиденциальность информации;

- целостность информации;

- доступность информации.

Стадии создания СЗПДн включают:

- предпроектная стадия, включающая предпроектное обследование ИС, разработку технического (частного технического) задания на создание СЗПДн;

- стадия проектирования и реализации СЗПДн, включающая разработку Технического проекта на построение системы защиты информации;

- стадия ввода в действие СЗПДн, включающая опытную эксплуатацию и приёмо-сдаточные испытания СЗПДн, а также оценку соответствия ИС требованиям ИБ.

Организационные меры предусматривают создание и поддержание правовой базы безопасности информации и разработку (введение в действие) предусмотренных Политикой информационной безопасности ИС организационно-

Технические меры защиты реализуются при помощи соответствующих программно-технических средств защиты информации.

Перечень необходимых мер защиты информации определяется по результатам обследования ИС.

3. Задачи СЗПДн

Основной целью создания СЗПДн является минимизация ущерба от возможной реализации угроз безопасности информации.

Для достижения основной цели система безопасности информации ИС должна обеспечивать эффективное решение следующих задач:

- защиту от вмешательства в процесс функционирования ИС посторонних лиц (возможность использования ИС и доступ к её ресурсам должны иметь только зарегистрированные в установленном порядке пользователи);

- разграничение доступа зарегистрированных пользователей к аппаратным, программным и информационным ресурсам ИС (возможность доступа только к тем ресурсам и выполнения только тех операций с ними, которые необходимы конкретным пользователям ИС для выполнения своих служебных обязанностей), то есть защиту от несанкционированного доступа:

- к информации, циркулирующей в ИС;

- средствам вычислительной техники ИС;

- аппаратным, программным и криптографическим средствам защиты, используемым в ИС;

- регистрацию действий пользователей при использовании защищаемых ресурсов ИС в системных журналах и периодический контроль корректности действий пользователей системы путём анализа содержимого этих журналов;

- контроль целостности (обеспечение неизменности) среды исполнения программ и её восстановление в случае нарушения;

- защиту от несанкционированной модификации и контроль целостности используемых в ИС программных средств, а также защиту системы от внедрения несанкционированных программ;

- защиту информации от утечки по техническим каналам при ее обработке, хранении и передаче по каналам связи;

- защиту информации, хранимую, обрабатываемую и передаваемую по каналам связи, от несанкционированного разглашения или искажения;

- обеспечение живучести криптографических средств защиты информации при компрометации части ключевой системы;

- своевременное выявление источников угроз безопасности информации, причин и условий, способствующих нанесению ущерба субъектам, создание механизма оперативного реагирования на угрозы безопасности информации и негативные тенденции;

- создание условий для минимизации и локализации наносимого ущерба неправомерными действиями физических и юридических лиц, ослабление негативного влияния и ликвидация последствий нарушения безопасности информации.

4. Объекты защиты

В _______________ производится обработка информации ограниченного доступа, не содержащей сведения, составляющие государственную тайну.

Перечень ИС, в которых обрабатывается информация ограниченного доступа, не содержащая сведения, составляющие государственную тайну, определяется на основании «Отчёта по результатам обследования».

4.2 Перечень объектов защиты

Объектами защиты являются информация, обрабатываемая в ИС, и технические средства ее обработки и защиты. Информации, подлежащая защите, определяется на основании «Отчёта по результатам обследования».

К объекты защиты относятся:

- обрабатываемая информация;

- технологическая информация;

- программно-технические средства обработки;

- средства защиты информации;

- каналы информационного обмена и телекоммуникации;

- объекты и помещения, в которых размещены компоненты ИС.

5. Классификация пользователей ИС

Пользователем ИС является лицо, участвующее в функционировании информационной системы или использующее результаты её функционирования. Также пользователем ИС является любой сотрудник _______________, имеющий доступ к ИС и её ресурсам в соответствии с установленным порядком и в соответствии с его функциональными обязанностями.

Пользователи ИС делятся на три основные категории (роли).

1. Администратор ИС - сотрудники _______________, которые занимаются настройкой, внедрением и сопровождением системы. Администратор ИС обладает следующим уровнем доступа:

- обладает полной информацией о системном и прикладном ПО ИС;

- обладает полной информацией о технических средствах и конфигурации ИС;

- имеет доступ ко всем техническим средствам обработки информации и данным ИС;

- обладает правами конфигурирования и административной настройки технических средств ИС.

2. Разработчик ИС - ссотрудники _______________ или сторонних организаций, которые занимаются разработкой ПО ИС. Программист-разработчик ИС обладает следующим уровнем доступа:

- обладает информацией об алгоритмах и программах обработки информации ИС;

- обладает возможностями внесения ошибок, недекларированных возможностей, программных закладок, вредоносных программ в ПО ИС на стадиях её разработки, внедрения и сопровождения;

- может располагать любыми фрагментами информации о топологии ИС и технических средствах обработки и защиты информации, обрабатываемой в ИС

3. Оператор ИС- сотрудники ИС, участвующих в процессе эксплуатации ИС. Оператор ИС обладает следующим уровнем доступа:

- обладает всеми необходимыми атрибутами (например, идентификатором и паролем), обеспечивающими доступ к некоторому подмножеству информации;

- располагает конфиденциальными данными, к которым имеет доступ.

Категории пользователей должны быть определены для каждой ИС. При построении СЗПДн требуется уточнение разделения сотрудников _______________ внутри категорий, в соответствии с типами пользователей, определёнными в Политике информационной безопасности ИС.

Все выявленные группы (роли) пользователей отражаются в «Отчёте по результатам обследования». На основании Отчёта выявляются права доступа к элементам ИС для всех групп (ролей) пользователей и отражаются в Матрице доступа в Положении о разграничении прав доступа к обрабатываемой информации.

6. Основные принципы построения системы защиты информации

Построение системы обеспечения безопасности информации ИС в _______________ и её функционирование должны осуществляться в соответствии со следующими основными принципами:

- законность;

- системность;

- комплексность;

- непрерывность;

- своевременность;

- преемственность и непрерывность совершенствования;

- персональная ответственность;

- минимизация полномочий;

- взаимодействие и сотрудничество;

- гибкость системы защиты;

- открытость алгоритмов и механизмов защиты;

- простота применения средств защиты;

- научная обоснованность и техническая реализуемость;

- специализация и профессионализм;

- обязательность контроля.

6.1 Законность

Предполагает осуществление защитных мероприятий и разработку СЗПДн в _______________ в соответствии с действующим законодательством в области защиты информации и другими нормативными актами по ИБ, утверждёнными органами государственной власти в пределах их компетенции.

Пользователи и обслуживающий персонал ИС должны быть осведомлены о порядке работы с защищаемой информацией и об ответственности за нарушение безопасности информации.

6.2 Системность

Системный подход к построению СЗПДн в _______________ предполагает учёт всех взаимосвязанных, взаимодействующих и изменяющихся во времени элементов, условий и факторов, существенно значимых для понимания и решения проблемы обеспечения ИБ.

При создании системы защиты должны учитываться все слабые и наиболее уязвимые места ИС, а также характер, возможные объекты и направления атак на систему со стороны нарушителей (особенно высококвалифицированных злоумышленников), пути проникновения в распределённые системы и НСД к информации. СЗПДн должна строиться с учётом не только всех известных каналов проникновения и НСД к информации, но и с учётом возможности появления принципиально новых путей реализации угроз безопасности.

6.3 Комплексность

Комплексное использование методов и средств защиты в _______________ предполагает согласованное применение разнородных средств при построении целостной СЗПДн, перекрывающей все существенные (значимые) каналы реализации угроз и не содержащей слабых мест на стыках отдельных её компонентов.

Защита должна строиться эшелонировано. Для каждого канала утечки информации и для каждой угрозы безопасности должно существовать несколько защитных рубежей. Создание защитных рубежей осуществляется с учётом того, чтобы для их преодоления потенциальному злоумышленнику требовались профессиональные навыки в нескольких невзаимосвязанных областях.

Внешняя защита должна обеспечиваться физическими средствами, организационными и правовыми мерами. Одним из наиболее укреплённых рубежей призваны быть средства криптографической защиты, реализованные с использованием технологии VPN. Прикладной уровень защиты, учитывающий особенности предметной области, представляет внутренний рубеж защиты.

6.4 Непрерывность защиты информации

Защита информации – не разовое мероприятие и не простая совокупность проведённых мероприятий и установленных средств защиты, а непрерывный целенаправленный процесс, предполагающий принятие соответствующих мер на всех этапах жизненного цикла ИС.

ИС должна находиться в защищённом состоянии на протяжении всего времени функционирования. В соответствии с этим принципом должны приниматься меры по недопущению перехода ИС в незащищённое состояние.

Большинству физических и технических средств защиты для эффективного выполнения своих функций необходима постоянная техническая и организационная (административная) поддержка (своевременная смена и обеспечение правильного хранения и применения имён, паролей, ключей шифрования, переопределение полномочий и т.п.). Перерывы в работе средств защиты могут быть использованы злоумышленниками для анализа применяемых методов и средств защиты, для внедрения специальных программных и аппаратных «закладок» и других средств преодоления системы защиты после восстановления её функционирования.

6.5 Своевременность

Предполагает упреждающий характер мер обеспечения безопасности информации, то есть постановку задач по комплексной защите ИС и реализацию мер обеспечения безопасности информации на ранних стадиях разработки ИС в целом и СЗПДн в частности.

Разработка СЗПДн должна вестись параллельно с разработкой и развитием самой ИС. Это позволит учесть требования безопасности при проектировании архитектуры и, в конечном счёте, создать более эффективные (как по затратам ресурсов, так и по стойкости) защищённые системы.

6.6 Преемственность и совершенствование

Предполагают постоянное совершенствование мер и средств защиты информации на основе преемственности организационных и технических решений, кадрового состава, анализа функционирования ИС и СЗПДн с учётом изменений в методах и средствах перехвата информации, нормативных требований по защите, достигнутого отечественного и зарубежного опыта в этой области.

6.7 Персональная ответственность

Предполагает возложение ответственности за обеспечение безопасности информации и системы их обработки на каждого сотрудника _______________ в пределах его полномочий. В соответствии с этим принципом распределение прав и обязанностей сотрудников _______________ строится таким образом, чтобы в случае любого противоправного действия круг нарушителей был чётко известен или сведен к минимуму.

6.8 Принцип минимизации полномочий

Означает предоставление пользователям ИС минимальных прав доступа в соответствии с производственной необходимостью на основе принципа «всё, что не разрешено, запрещено».

Доступ к информации должен предоставляться только в том случае и объёме, в которых необходимо сотруднику _______________ для выполнения его должностных обязанностей.

6.9 Взаимодействие и сотрудничество

Предполагает создание благоприятной атмосферы в коллективах подразделений _______________, обеспечивающих деятельность ИС, для снижения вероятности возникновения негативных действий, связанных с человеческим фактором.

В такой обстановке сотрудники _______________ должны осознанно соблюдать установленные правила и оказывать содействие деятельности подразделений технической защиты информации.

6.10 Гибкость системы защиты информации

Принятые меры и установленные СЗИ, особенно в начальный период их эксплуатации, могут обеспечивать как чрезмерный, так и недостаточный уровень защиты. Для обеспечения возможности варьирования уровнем защищенности СЗИ должны обладать определённой гибкостью. Особенно важным это свойство является в тех случаях, когда установку СЗИ необходимо осуществлять на работающую систему, не нарушая процесса её нормального функционирования.

6.11 Открытость алгоритмов и механизмов защиты

Суть принципа открытости алгоритмов и механизмов СЗПДн состоит в том, что защита не должна обеспечиваться только за счёт секретности структурной организации и алгоритмов функционирования её подсистем. Знание алгоритмов работы СЗПДн не должно давать возможности её преодоления (даже авторам). Однако это не означает, что информация о СЗПДн должна быть общедоступна.

6.12 Простота применения средств защиты

Механизмы работы СЗПДн должны быть интуитивно понятны и просты в использовании. Применение СЗИ не должно быть связано со знанием специальных языков или с выполнением действий, требующих значительных дополнительных трудозатрат при обычной работе зарегистрированных установленным порядком пользователей, а также не должно требовать от пользователя выполнения рутинных и малопонятных ему операций (ввод нескольких паролей и имён и т.д.).

Должна достигаться автоматизация максимального числа действий пользователей и администраторов ИС.

6.13 Научная обоснованность и техническая реализуемость

Информационные технологии, технические и программные средства, средства и меры защиты информации в СЗПДн должны быть реализованы на современном уровне развития науки и техники, научно обоснованы с точки зрения достижения заданного уровня безопасности информации и должны соответствовать установленным нормам и требованиям по безопасности информации.

СЗПДН должна быть ориентирована на решения, возможные риски для которых и меры противодействия этим рискам прошли всестороннюю теоретическую и практическую проверку.

6.14 Специализация и профессионализм

Предполагает привлечение к разработке средств и реализации мер защиты информации специализированных организаций, наиболее подготовленных к конкретному виду деятельности по обеспечению безопасности информации, имеющих опыт практической работы и государственную лицензию на право оказания услуг в этой области. Реализация административных мер и эксплуатация СЗИ должна осуществляться профессионально подготовленными специалистами.

6.15 Обязательность контроля

Предполагает обязательность и своевременность выявления и пресечения попыток нарушения установленных правил обеспечения безопасности информации на основе используемых систем и СЗИ при совершенствовании критериев и методов оценки эффективности этих систем и средств.

Контроль над деятельностью любого пользователя, каждого СЗИ и в отношении любого объекта защиты должен осуществляться на основе применения средств оперативного контроля и регистрации и должен охватывать как несанкционированные, так и санкционированные действия пользователей.

7. Меры, методы и средства обеспечения требуемого уровня защищённости

Обеспечение требуемого уровня защищённости ИС должно достигаться с использованием мер, методов и средств безопасности. Все меры обеспечения безопасности ИС подразделяются на:

- законодательные (правовые);

- морально-этические;

- организационные (административные);

- физические;

- технические (аппаратные и программные).

7.1 Законодательные (правовые) меры защиты

К правовым мерам защиты относятся действующие в стране законы, указы и нормативные акты, регламентирующие правила обращения с информацией, закрепляющие права и обязанности участников информационных отношений в процессе их обработки и использования, а также устанавливающие ответственность за нарушения этих правил, препятствуя тем самым неправомерному использованию информации и являющиеся сдерживающим фактором для потенциальных нарушителей.

Правовые меры защиты носят в основном упреждающий, профилактический характер и требуют постоянной разъяснительной работы с пользователями и обслуживающим персоналом системы.

7.2 Морально-этические меры защиты

К морально-этическим мерам относятся нормы поведения, которые традиционно сложились или складываются по мере распространения ЭВМ в стране или обществе. Эти нормы большей частью не являются обязательными, как законодательно утверждённые нормативные акты, однако, их несоблюдение ведёт обычно к падению авторитета, престижа человека, группы лиц или организации. Морально-этические нормы бывают как неписаные (например, общепризнанные нормы честности, патриотизма и т.п.), так и писаные, то есть оформленные в некоторый свод (устав) правил или предписаний.

Морально-этические меры защиты являются профилактическими и требуют постоянной работы по созданию здорового морального климата в коллективе _______________. Морально-этические меры защиты снижают вероятность возникновения негативных действий, связанных с человеческим фактором.

7.3 Организационные (административные) меры защиты

Организационные (административные) меры защиты – это меры организационного характера, регламентирующие процессы функционирования ИС, использование ресурсов ИС, деятельность сотрудников _______________ и сторонних организаций, а также порядок взаимодействия пользователей с ИС таким образом, чтобы в наибольшей степени затруднить или исключить возможность реализации угроз ИБ или снизить размер потерь в случае их реализации.

Главная цель административных мер, предпринимаемых на высшем управленческом уровне – сформировать Политику информационной безопасности ИС, отражающую подходы к защите информации, и обеспечить её выполнение, выделяя необходимые ресурсы и контролируя состояние дел.

Реализация Политики информационной безопасности в ИС состоит из мер административного уровня и организационных (процедурных) мер защиты информации.

К административному уровню относятся решения руководства, затрагивающие деятельность ИС в целом. Эти решения закрепляются в Политике информационной безопасности. Примером таких решений могут быть:

- принятие решения о формировании или пересмотре комплексной программы обеспечения безопасности информации, определение ответственных за её реализацию;

- формулирование целей, постановка задач, определение направлений деятельности _______________ в области безопасности информации;

- принятие решений по вопросам реализации программы безопасности;

- обеспечение нормативной (правовой) базы вопросов безопасности и т.п.

Политика верхнего уровня должна чётко очертить сферу влияния и ограничения при определении целей безопасности информации, определить, какими ресурсами (материальные, персонал) они будут достигнуты, и найти разумный компромисс между приемлемым уровнем безопасности и функциональностью ИС.

На организационном уровне определяются процедуры и правила достижения целей и решения задач Политики информационной безопасности информации в _______________. Эти правила определяют:

- какова область применения политики безопасности информации;

- каковы роли и обязанности должностных лиц, отвечающих за проведение политики безопасности информации, а также их ответственность;

- кто имеет права доступа к информации;

- какими мерами и средствами обеспечивается защита информации;

- какими мерами и средствами обеспечивается контроль соблюдения введённого режима безопасности.

Организационные меры должны:

- предусматривать регламент информационных отношений, исключающих возможность несанкционированных действий в отношении объектов защиты;

- определять коалиционные и иерархические принципы и методы разграничения доступа к информации;

- определять порядок работы с программно-математическими и техническими (аппаратные) средствами защиты и криптозащиты и других защитных механизмов СЗПДн;

- организовать меры противодействия НСД к информации пользователями на этапах идентификации, аутентификации и авторизации, обеспечивающих гарантии реализации прав и ответственности субъектов информационных отношений.

Организационные меры должны состоять из:

- регламента доступа в помещения _______________;

- порядок допуска сотрудников к ИС;

- регламента процессов ведения БД и осуществления модификации информационных ресурсов;

- регламента процессов обслуживания и осуществления модификации аппаратных и программных ресурсов ИС;

- инструкций пользователей ИС (администратора ИС, администратора безопасности ИС, операторов ИС);

- инструкции пользователя при возникновении нештатных ситуаций.

7.4 Физические меры защиты

Физические меры защиты основаны на применении разного рода механических, электро- или электронно-механических устройств и сооружений, специально предназначенных для создания физических препятствий на возможных путях проникновения и доступа потенциальных нарушителей к компонентам системы и защищаемой информации, а также технических средств визуального наблюдения, связи и охранной сигнализации.

Физическая защита зданий, помещений, объектов и средств информатизации должна осуществляться путём установления соответствующих постов охраны, с помощью технических средств охраны или любыми другими способами, предотвращающими или существенно затрудняющими проникновение в здание, помещения посторонних лиц, хищение информационных носителей, самих средств информатизации, исключающими нахождение внутри контролируемой (охраняемой) зоны технических средств разведки.

7.5 Аппаратно-программные средства защиты информации

Технические (аппаратно-программные) меры защиты информации основаны на использовании различных электронных устройств и специальных программ, входящих в состав ИС и выполняющих (самостоятельно или в комплексе с другими средствами) функции защиты (идентификацию и аутентификацию пользователей, разграничение доступа к ресурсам, регистрацию событий, обеспечение целостности и т.д.).

С учётом всех требований и принципов обеспечения безопасности информации в ИС по всем направлениям защиты в состав СЗПДн могут быть включены следующие средства:

- средства идентификации (опознавания) и аутентификации (подтверждения подлинности) пользователей;

- средства разграничения доступа зарегистрированных пользователей к ресурсам;

- средства обеспечения и контроля целостности программных и информационных ресурсов;

- средства оперативного контроля и регистрации событий безопасности;

- средства обнаружения и предотвращения вторжений;

- средства анализ защищённости;

- средства межсетевого экранирования;

- антивирусные средства;

- СКЗИ.

Успешное применение технических средств защиты на основании принципов предполагает, что выполнение перечисленных ниже требований обеспечено организационными (административными) мерами и используемыми физическими средствами защиты:

- обеспечена физическая целостность всех компонент ИС;

- каждый сотрудник (пользователь ИС) или группа пользователей имеет уникальное системное имя и минимально необходимые для выполнения им своих функциональных обязанностей полномочия по доступу к ресурсам системы;

- в ИС разработка и отладка программ осуществляется за пределами ИС, на испытательных стендах;

- все изменения конфигурации технических и программных средств ИС производятся строго в установленном порядке (регистрируются и контролируются) только на основании распоряжений руководства;

- сетевое оборудование (концентраторы, коммутаторы, маршрутизаторы и т.п.) располагается в местах, не доступных для посторонних (специальных помещениях, шкафах, и т.п.).

- специалистами по ИБ осуществляется непрерывное управление и административная поддержка функционирования средств защиты.

8. Контроль эффективности системы защиты ИС

Контроль эффективности СЗПДн должен осуществляться на периодической основе. Целью контроля эффективности является своевременное выявление ненадлежащих режимов работы системы защиты (отключение средств защиты, нарушение режимов защиты, несанкционированное изменение режима защиты и т.п.), а также прогнозирование и превентивное реагирование на новые угрозы безопасности информации.

Контроль СЗПДн может проводиться как администратором безопасности ИС (оперативный контроль в процессе информационного взаимодействия в ИС), а также ФСТЭК России и ФСБ России в пределах их компетенции.

Контроль может осуществляться администратором безопасности ИС как с помощью штатных средств СЗПДн, так и с помощью специальных программных средств контроля.

Оценка эффективности мер защиты информации проводится с использованием технических и программных средств контроля на предмет соответствия установленным требованиям.

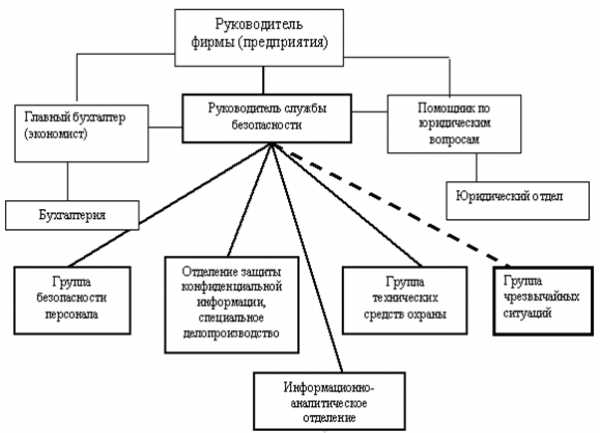

9. Сферы ответственности за безопасность информации

Ответственным за разработку мер и контроль над обеспечением безопасности информации является директор _______________ (далее – Руководитель). Руководитель может делегировать часть полномочий по обеспечению безопасности информации.

Сфера ответственности Руководителя включает следующие направления обеспечения безопасности информации:

- планирование и реализация мер по обеспечению безопасности информации;

- анализ угроз безопасности информации;

- разработку, внедрение, контроль исполнения и поддержание в актуальном состоянии политик, руководств, концепций, процедур, регламентов, инструкций и других организационных документов по обеспечению безопасности информации в _______________;

- контроль защищённости информационной инфраструктуры от угроз ИБ;

- обучение и информирование пользователей ИС о порядке работы с техническими средствами;

- предотвращение, выявление, реагирование и расследование нарушений безопасности информации.

При взаимодействии со сторонними организациями в случаях, когда сотрудникам этих организаций предоставляется доступ к объектам защиты, с этими организациями должно быть заключено «Соглашение о конфиденциальности» либо «Соглашение о соблюдении режима безопасности информации при выполнении работ».

10. Модель нарушителя безопасности

Под нарушителем понимается лицо, которое в результате умышленных или неумышленных действий может нанести ущерб объектам защиты .

Нарушители подразделяются по признаку принадлежности к ИС. Все нарушители делятся на две группы:

- внешние нарушители – физические лица, не имеющие права пребывания на территории КЗ, в пределах которой размещается оборудование ИС;

- внутренние нарушители – физические лица, имеющие право пребывания на территории КЗ, в пределах которой размещается оборудование ИС.

11. Модель угроз безопасности

Для ИС выделяются следующие основные категории угроз безопасности информации:

- угрозы от утечки по техническим канала;

- угрозы несанкционированного доступа к информации:

o угрозы уничтожения, хищения аппаратных средств ИС, носителей информации путем физического доступа к элементам ИС;

o угрозы хищения, несанкционированной модификации или блокирования информации за счёт НСД с применением программно-аппаратных и программных средств (в том числе программно-математических воздействий);

o угрозы не преднамеренных действий пользователей и нарушений безопасности функционирования ИС;

o в результате сбоев ПО, а также угрозы неантропогенного (сбоев аппаратуры из-за ненадёжности элементов, сбоев электропитания) и стихийного (ударов молний, пожаров, наводнений и т.п.) характера;

o угрозы преднамеренных действий внутренних нарушителей;

o угрозы НСД по каналам связи.

12. Механизм реализации Концепции

Реализация Концепции должна осуществляться на основе перспективных программ и планов, которые составляются на основании и во исполнение:

- федеральных законов в области обеспечения ИБ и защиты информации;

- постановлений Правительства Российской Федерации;

- руководящих, организационно-распорядительных и методических документов ФСТЭК России и ФСБ России;

- потребностей ИС в средствах обеспечения безопасности информации.

13. Ожидаемый эффект от реализации Концепции

Реализация Концепции информационной безопасности в ИС позволит:

- оценить состояние безопасности информации в ИС, выявить источники внутренних и внешних угроз ИБ, определить приоритетные направления предотвращения, отражения и нейтрализации этих угроз;

- разработать распорядительные и нормативно-методические документы, применительно к ИС;

- провести организационно-режимные и технические мероприятия по обеспечению безопасности информации в ИС;

- обеспечить необходимый уровень безопасности объектов защиты.

Осуществление этих мероприятий обеспечит создание единой, целостной и скоординированной СЗПДн и создаст условия для её дальнейшего совершенствования.

Список использованных источников

Основными нормативно-правовыми и методическими документами, на которых базируется настоящая Концепция, являются:

- Федеральный закон от 27 июля 2006 г. № 149-ФЗ «Об информации, информационных технологиях и о защите информации»;

- Федеральный Закон от 27.07.2006 г. № 152-ФЗ «О персональных данных»;

- Федеральный закон от 27 июля 2010 г. № 210-ФЗ «Об организации предоставления государственных и муниципальных услуг»;

- Постановление Правительства РФ от 24 октября 2011 г. № 861 «О федеральных государственных информационных системах, обеспечивающих предоставление в электронной форме государственных и муниципальных услуг (осуществление функций)»;

- Постановление Правительства РФ от 21 марта 2012 г. № 211 «Об утверждении перечня мер, направленных на обеспечение выполнения обязанностей, предусмотренных Федеральным законом «О персональных данных» и принятыми в соответствии с ним нормативными правовыми актами, операторами, являющимися государственными или муниципальными органами»;

- Постановление Правительства РФ от 1 ноября 2012 г. № 1119 «Об утверждении требований к защите персональных данных при их обработке в информационных системах персональных данных»;

- Приказ ФАПСИ от 13 июня 2001 г. № 152 «Об утверждении Инструкции об организации и обеспечении безопасности хранения, обработки и передачи по каналам связи с использованием средств криптографической защиты информации с ограниченным доступом, не содержащей сведений, составляющих государственную тайну»;

- Приказ ФСБ РФ от 9 февраля 2005 г. № 66 «Об утверждении Положения о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации (Положение ПКЗ-2005)»;

- Приказ ФСТЭК России от 11 февраля 2013 г. № 17 «Требования о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах»;

- Приказ ФСТЭК России от 18 февраля 2013 г. № 21 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных»;

- «Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных», утверждённая Заместителем директора ФСТЭК России 15 февраля 2008 г.;

- «Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных», утверждённая Заместителем директора ФСТЭК России 15 февраля 2008 г.

Концепция информационной безопасности Российской Федерации

Поиск Лекций

Информационная безопасность

Место информационной безопасности в системе национальной безопасности

Прежде, чем определить само понятие информационной безо-пасности, рассмотрим более общее понятие безопасности и соот-ветственно то место, которое информационная безопасность за-нимает в системе национальной безопасности.

Общее понятие «безопасность», широко употребляемое в рус-ском языке, характеризует собой «положение, при котором не угрожает опасность кому-нибудь и чему-нибудь»1. В. Даль ука-зывал, что безопасность есть отсутствие опасности, сохранность, надежность2. По С. Ожегову безопасность — это «состояние, при котором не угрожает опасность, есть защита от опасности»3.

Однако «защита», «защищенность» — это только одна сторо-на значения слова безопасность. С другой стороны, безопасность означает отсутствие угрозы со стороны объекта, явления или процесса, о безопасности которого идет речь, его безвредность.

В связи с этим, когда мы говорим о безопасности чего-либо или кого-либо, необходимо рассматривать два плана: внутрен-ний — состояние защищенности от внешних угроз и внешний — безвредность для окружающих.

Понятия безопасности законодатель привел в ст. 1 Закона о безопасности, где безопасность определяется как «состояние защищенности жизненно важных интересов личности, общества и государства от внутренних и внешних угроз».

В Концепции национальной безопасности РФ существенно дополнены и конкретизированы положения, ранее закрепленные в Законе о безопасности.

В Концепции введено понятие национальных интересов как со-вокупности сбалансированных интересов личности, общества и государства. При этом ограничен перечень областей, национальные интересы в которых определяют предмет национальной безопасно-сти: в области экономики, в социальной, внутриполитической, международной, информационной сферах, в области военной (обо-ронной), пограничной и экологической безопасности.

1 Интересы личности определены в Концепции как полное обеспечение конституционных прав и свобод, личной безопас-ности, повышение качества и уровня жизни, физическое, духов-ное и интеллектуальное развитие. Интересы общества установ-лены в упрочении демократии, создании правового государства, достижении и поддержании общественного согласия, духовном обновлении России. Интересы государства состоят в незыбле-мости конституционного строя, суверенитета и территориаль-ной целостности России, в политической, экономической и со-циальной стабильности, в безусловном обеспечении законности и поддержании правопорядка, в развитии международного со-трудничества.

Таким образом, укрепление информационной безопасности названо в Концепции национальной безопасности РФ в числе важнейших долгосрочных задач. Роль информационной безопас-ности и ее место в системе национальной безопасности страны определяется также тем, что государственная информационная политика тесно взаимодействует с государственной политикой обеспечения национальной безопасности страны через систему информационной безопасности, где последняя выступает важным связующим звеном всех основных компонентов государственной политики в единое целое1.

В Доктрине информационной безопасности РФ информа-ционная безопасность Российской Федерации определяется как состояние защищенности ее национальных интересов в информа-ционной сфере, определяющихся совокупностью сбалансирован-ных интересов личности, общества и государства.

В научной литературе в составе «информационной сферы об-щества» выделяют:

• субъекты информационной сферы;

• общественные отношения в информационной сфере;

• информационную инфраструктуру общества;

• информацию1.

В соответствии с Законом о безопасности и содержанием Концепции национальной безопасности РФ под информацион-ной безопасностью будем понимать состояние защищенности жиз-ненно важных интересов личности, общества и государства в информационной сфере.

Концепция информационной безопасности Российской Федерации

Совокупность официальных взглядов на цели, задачи, прин-ципы и основные направления обеспечения информационной безопасности Российской Федерации представлена в Доктрине информационной безопасности РФ.

На основе анализа положений, содержащихся в доктриналь-ных и нормативных правовых документах, можно выделить сле-дующие жизненно важные интересы в информационной сфере2:

• для личности:

соблюдение и реализация конституционных прав и свобод че-ловека и гражданина на поиск, получение, передачу, производст-во и распространение объективной информации;

реализация права граждан на неприкосновенность частной жизни, защита информации, обеспечивающей личную безопас-ность;

использование информации в интересах не запрещенной за-коном деятельности, физического, духовного и интеллектуально-го развития;

защита права на объекты интеллектуальной собственности;

обеспечение права граждан на защиту своего здоровья от не-осознаваемой человеком вредной информации;

• для общества:

обеспечение интересов личности в информационной сфере;

построение правового социального государства; упрочение демократии, построение информационного обще-ства;

духовное обновление общества, сохранение его нравственных ценностей, утверждение в обществе идеалов высокой нравствен-ности, патриотизма и гуманизма, развитие многовековых духов-ных традиций Отечества, пропаганда национального культурного наследия, норм морали и общественной нравственности;

достижение и поддержание общественного согласия;

предотвращение манипулирования массовым сознанием;

приоритетное развитие современных телекоммуникационных технологий, сохранение и развитие отечественного научного и производственного потенциала;

• для государства:

создание условий для реализации интересов личности и обще-ства в информационной сфере и их защита;

формирование институтов общественного контроля за орга-нами государственной власти;

безусловное обеспечение законности и правопорядка;

создание условий для гармоничного развития российской ин-формационной инфраструктуры;

формирование системы подготовки, принятия и реализации решений органами государственной власти, обеспечивающей баланс интересов личности, общества и государства;

защита государственных информационных систем и государ-ственных информационных ресурсов, в том числе государствен-ной тайны;

защита единого информационного пространства страны;

развитие равноправного и взаимовыгодного международного сотрудничества.

К основным задачам в области обеспечения информационной безопасности относятся:

формирование и реализация единой государственной полити-ки по обеспечению защиты национальных интересов от угроз в информационной сфере, реализации конституционных прав и свобод граждан в сфере информационной деятельности;

разработка и создание механизмов формирования и реализа-ции государственной информационной политики России, в том числе разработка методов повышения эффективности участия государства в формировании информационной политики госу-дарственных телерадиовещательных организаций, других госу-дарственных средств массовой информации;

совершенствование законодательства Российской Федерации в области обеспечения информационной безопасности;

определение полномочий органов государственной власти Российской Федерации, субъектов Российской Федерации, орга-нов местного самоуправления и ответственности их должностных лиц, юридических лиц и граждан в области обеспечения инфор-мационной безопасности;

развитие и совершенствование системы обеспечения инфор-мационной безопасности Российской Федерации, реализующей единую государственную политику в этой области, включая со-вершенствование форм, методов и средств выявления, оценки и прогнозирования угроз информационной безопасности Россий-ской Федерации, а также системы противодействия этим угрозам;

координация деятельности органов государственной власти по обеспечению информационной безопасности;

совершенствование и защита отечественной информационной инфраструктуры, ускорение развития новых информационных технологий и их широкое распространение, унификация средств поиска, сбора, хранения, обработки и анализа информации с уче-том вхождения России в глобальную информационную инфра-структуру;

проведение единой технической политики в области обеспе-чения информационной безопасности Российской Федерации; разработка критериев и методов оценки эффективности систем и средств обеспечения информационной безопасности Российской Федерации, а также сертификации этих систем и средств; разви-тие стандартизации информационных систем на базе общепри-знанных международных стандартов и их внедрение для всех видов информационных систем;

обеспечение технологической независимости Российской Фе-дерации, развитие отечественной индустрии телекоммуникацион-ных и информационных средств, их приоритетное по сравнению с зарубежными аналогами распространение на внутреннем рынке;

развитие научно-практических основ обеспечения информаци-онной безопасности Российской Федерации с учетом современной геополитической ситуации, условий политического и социально-экономического развития России и реальности угроз применения «информационного оружия»;

разработка современных методов и средств защиты информа-ции, обеспечения безопасности информационных технологий, прежде всего, используемых в системах управления войсками и оружием, экологически опасными и экономически важными про-изводствами;

создание и развитие современной защищенной технологиче-ской основы управления государством в мирное время, в чрезвы-чайных ситуациях и в военное время;

защита государственных информационных ресурсов, прежде всего в федеральных органах государственной власти, на пред-приятиях оборонного комплекса, в том числе государственной тайны;

создание условий для успешного развития негосударственно-го компонента в сфере обеспечения информационной безопасно-сти, осуществления эффективного гражданского контроля за дея-тельностью органов государственной власти;

защиты культурного и исторического наследия (в том числе музейных, архивных, библиотечных фондов, основных историко-культурных объектов);

сохранение традиционных духовных ценностей при важней-шей роли Русской православной церкви и церквей других кон-фессий;

пропаганда средствами массовой информации элементов на-циональных культур народов России, духовно-нравственных, ис-торических традиций, норм общественной жизни и передового опыта подобной пропагандистской деятельности;

повышение роли русского языка как государственного языка и языка межгосударственного общения народов России и госу-дарств — участников СНГ;

создание оптимальных социально-экономических условий для осуществления важнейших видов творческой деятельности и фун-кционирования учреждений культуры;

противодействие угрозе развязывания противоборства в ин-формационной сфере; создание единой системы подготовки кадров в области обес-печения информационной безопасности;

организация международного сотрудничества по обеспечению информационной безопасности при интеграции России в мировое информационное пространство на условиях равноправного парт-нерства.

Представляется, что юридическая наука в той или иной мере должна принимать участие в решении всех задач и реализации соответствующих целей, однако ее приоритет, решающая роль просматривается в двух областях:

во-первых, в определении разумного баланса между правом субъектов на свободное получение информации путем ее сбора или доступа к имеющимся ресурсам и правом субъектов на уста-новление ограничений в указанных действиях со стороны иных лиц по отношению к сведениям, обладателями которых они яв-ляются,

во-вторых, в разработке и реализации правовых мер защиты информации, доступ к которой должен ограничиваться по право-мерным основаниям, а также в обеспечении сохранности инфор-мационных ресурсов.

Защита информации

Для более глубокого понимания проблемы определим еще два понятия: безопасность информации и защита информации.

Понятие «безопасность информации» распадается на две со-ставляющие:

• безопасность содержательной части (смысла) информа-ции — отсутствие в ней побуждения человека к негатив-ным действиям, умышленно заложенных механизмов нега-тивного воздействия на человеческую психику или нега-тивного воздействия на иной блок информации (например, информация, содержащаяся в программе для ЭВМ, име-нуемой компьютерным вирусом);

• защищенность информации от внешних воздействий (по-пыток неправомерного копирования, распространения, модификации (изменения смысла) либо уничтожения.

Таким образом, защита информации входит составной частью в понятие безопасность информации.

Статьей 16 (ч. 1) Закона об информации устанавливается следующее.

Защита информации представляет собой принятие правовых, организационных и технических мер, направленных на:

1) обеспечение защиты информации от неправомерного дос-тупа, уничтожения, модифицирования, блокирования, копирова-ния, предоставления, распространения, а также от иных неправо-мерных действий в отношении такой информации;

2) соблюдение конфиденциальности информации ограничен-ного доступа;

3) реализацию права на доступ к информации.

Следует отметить, что в целом проблема информационной безопасности включает, наряду с задачами обеспечения защи-щенности информации и информационных систем, еще два ас-пекта:

защиту от воздействия вредоносной информации,

обеспечение принятия обоснованных решений с максималь-ным использованием доступной информации.

Обеспечение информационной безопасности призвано решать следующие основные задачи1:

выявление, оценка и предотвращение угроз информационным системам и информационным ресурсам;

защита прав юридических и физических лиц на интеллекту-альную собственность, а также сбор, накопление и использование информации;

защита государственной, служебной, коммерческой, личной и других видов тайны.

Угрозы информационным системам и информационным ре-сурсам можно условно разделить на четыре основные группы:

• программные — внедрение «вирусов», аппаратных и про-граммных закладок; уничтожение и модификация данных в информационных системах;

• технические, в т.ч. радиоэлектронные, — перехват инфор-мации в линиях связи; радиоэлектронное подавление сиг-нала в линиях связи и системах управления;

• физические — уничтожение средств обработки и носите-лей информации; хищение носителей, а также аппаратных или программных парольных ключей;

• информационные — нарушение регламентов информаци-онного обмена; незаконные сбор и использование инфор-мации; несанкционированный доступ к информационным ресурсам; незаконное копирование данных в информаци-онных системах; дезинформация, сокрытие или искаже-ние информации; хищение информации из баз данных.

Противостоять этим угрозам можно на основе создания и вне-дрения эффективных систем защиты информации. Причем реше-ние задачи создания таких систем должно быть реализовано на основе системного подхода по следующим причинам.

Во-первых, для эффективной защиты информационных ре-сурсов требуется реализация целого ряда разнородных мер, кото-рые можно разделить на три группы: юридические, организаци-онно-экономические и технологические. Все они базируются на следующих принципах:

нормативно-правовая база информационных отношений в обществе четко регламентирует механизмы обеспечения прав граждан свободно искать, получать, производить и распростра-нять информацию любым законным способом;

интересы обладателей информации охраняются законом;

засекречивание (закрытие) информации является исключени-ем из общего правила на доступ к информации;

ответственность за сохранность информации, ее засекречива-ние и рассекречивание персонифицируются;

специальной заботой государства является развитие сферы информационных услуг, оказываемых населению и специалистам на основе современных компьютерных сетей, системы общедос-тупных баз и банков данных, содержащих справочную информа-цию социально-экономического, культурного и бытового назна-чения, право доступа к которым гарантируется и регламентирует-ся законодательством.

Во-вторых, разработкой мер защиты применительно к каждой из трех групп должны заниматься специалисты из соответствую-щих областей знаний. Естественно, что каждый из указанных спе-циалистов по-своему решает задачу обеспечения информационной безопасности и применяет свои способы и методы для достиже-ния заданных целей. При этом каждый из них в своем конкрет-ном случае находит свои наиболее эффективные решения. Одна-ко на практике совокупность таких частных решений не дает в сумме положительного результата — система безопасности в целом работает неэффективно.

Применение в этих условиях системного подхода позволяет определить взаимные связи между соответствующими определе-ниями, принципами, способами и механизмами защиты. Причем понятие системности в данном случае заключается не просто в создании соответствующих механизмов защиты, а представляет собой регулярный процесс, осуществляемый на всех этапах жиз-ненного цикла информационной системы.

С точки зрения общей теории систем можно выделить три класса задач1:

задача анализа — определение характеристик системы при за-данной ее структуре;

задача синтеза — получение структуры системы, оптималь-ной по какому-либо критерию (или их совокупности);

задача управления — поиск оптимальных управляющих воз-действий на элементы системы в процессе ее функционирования.

Применение системного подхода на этапе создания системы защиты информации (СЗИ) подразумевает решение соответст-вующей задачи синтеза. Известно, что такой подход (например, применительно к техническим системам) позволяет получить оптимальное по определенному критерию (или их совокупности) решение: структуру, алгоритмы функционирования.

В случае синтеза систем защиты информации результатом должны быть: структура СЗИ, которая может быть практически реализуема при современном уровне развития ИКТ; оценка каче-ства функционирования синтезированной системы; оценка роба-стности (устойчивости к отклонениям параметров априорно сформированных моделей от фактических параметров) системы.

При этом следует отметить ряд особенностей, которые ус-ложняют постановку и решение задачи синтеза:

неполнота и неопределенность исходной информации о со-ставе информационной системы и характерных угрозах;

многокритериальность задачи, связанная с необходимостью учета большого числа частных показателей (требований) СЗИ;

наличие как количественных, так и качественных показателей, которые необходимо учитывать при решении задач разработки и внедрении СЗИ;

невозможность применения классических методов оптимиза-ции.

Очевидно, что при оценке качества функционирования синте-зированной СЗИ целесообразно производить оценку ее эффек-тивности. В настоящее время в отечественной и зарубежной практике в основном используются два способа оценки1:

определение соответствия техническому заданию на создание системы защиты реализованных функций и задач защиты, экс-плуатационных характеристик и требований;

анализ функциональной надежности системы защиты.

Первый способ является наиболее простым и выполняется на этапе приемо-сдаточных испытаний.

Суть второго заключается в следующем. Для обоснования вы-бора средств защиты в целях эффективного обеспечения защиты вводится классификация их свойств. Каждому классу соответст-вует определенная совокупность обязательных функций. В Рос-сии классификация систем защиты определяется руководящим документом Гостехкомиссии «Средства вычислительной техни-ки. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации». В соответствии с этим документом устанавливает-ся семь классов защищенности средств вычислительной техники от несанкционированного доступа к информации. Самый низкий класс — седьмой, самый высокий — первый.

Классы подразделяются на четыре группы, отличающиеся ка-чественным уровнем защиты:

• первая группа содержит только один седьмой класс;

• вторая группа характеризуется дискреционной защитой и содержит шестой и пятый классы;

• третья группа характеризуется мандатной защитой и со-держит четвертый, третий и второй классы;

• четвертая группа характеризуется верифицированной за-щитой и содержит только первый класс.

Указанные способы используют, по своей сути, системотех-нические методики оценки.

Наряду с упомянутыми способами существует ряд методик и моделей, с помощью которых производится анализ эффективно-сти систем защиты информации. Для оценки в моделях исполь-зуются показатели, характеризующие уязвимость информации, обрабатываемой в информационной системе (ИС), либо некото-рые величины, входящие в выражения показателей качества ин-формации.

Как показывает анализ подходов и методов к решению задачи оценки качества защиты информации, система защиты информа-ции, ориентированная на современные ИКТ, как правило, являет-ся сложной человеко-машинной системой, разнородной по со-ставляющим компонентам и трудно формализуемой в части по-строения целостной аналитической модели критериального вида. В общем случае оценку качества функционирования такой сис-темы можно осуществить только различными эвристическими методами, связанными с экспертной оценкой и с последующей интерпретацией результатов.

Для решения задачи оценки качества функционирования СЗИ необходимо использовать показатель качества, который позволил бы оптимизировать задачу синтеза СЗИ, количественно оценить эффективность функционирования системы и осуществить срав-нение различных вариантов построения подобных систем.

Исходя из функционального предназначения СЗИ, в качестве показателя качества целесообразно выбрать предотвращенный ущерб, наносимый ИС вследствие воздействия потенциальных угроз.

Остановимся на этом подробнее. Предположим, что можно выделить конечное множество потенциальных угроз ИС, состоя-щее из ряда элементов. Каждую из потенциальных угроз можно характеризовать вероятностью ее появления и ущербом, наноси-мым информационной системе. Системы защиты информации выполняют функцию полной или частичной компенсации угроз для ИС. Основной характеристикой СЗИ в данных условиях явля-ется вероятность устранения каждой угрозы. За счет функциони-рования СЗИ обеспечивается уменьшение ущерба, наносимого ИС воздействием угроз.

Имея априорные сведения о составе и вероятностях возникно-вения угроз СИ и располагая количественными характеристиками ущерба наносимого СИ вследствие их воздействия, требуется определить вариант построения СЗИ, оптимальный по критерию максимума предотвращенного ущерба при условии соблюдения ограничений на допустимые затраты на реализацию СЗИ.

Ущерб, наносимый каждой угрозой, целесообразно опреде-лить как степень опасности для ИС (относительный ущерб). При этом если принять, что все угрозы для ИС составляют полную группу событий, степень опасности может быть определена экс-пертным путем. Такой подход обусловлен, по крайней мере, дву-мя причинами:

определение ущерба в абсолютных единицах (экономических потерях, временных затратах, объеме уничтоженной или испор-ченной информации) весьма затруднительно, особенно на на-чальном этапе проектирования СЗИ;

использование относительного ущерба позволяет корректно осуществлять сравнение отдельных угроз (по значениям введен-ного показателя качества функционирования СЗИ) с целью опре-деления важности требований, предъявляемых к СЗИ.

Значение вероятности устранения каждой угрозы определяет-ся тем, насколько полно учтены количественные и качественные требования к СЗИ при их проектировании.

При указанных исходных предпосылках можно выделить че-тыре этапа решения задачи синтеза, сформулированной в виде1:

• проведения экспертной оценки характеристик угроз: час-тоты появления и возможного ущерба;

• проведения экспертной оценки важности выполнения ка-ждого требования для устранения некоторой потенциаль-ной угрозы;

• оценки стоимости СЗИ для конкретного варианта ее реа-лизации;

• разработки математической модели и алгоритма выбора рационального построения СЗИ на основе математическо-го аппарата теории нечетких множеств.

Анализ особенностей задачи синтеза СЗИ показывает, что ре-шение ее сопряжено с необходимостью проведения экспертного оценивания на ряде этапов. Оценка качества функционирования СЗИ в ряде случае может быть проведена исключительно на ос-нове экспертного оценивания. Такое положение дел обусловлено, прежде всего, тем, что экспертиза представляет собой мощное средство переработки слабо формализованных данных, которое позволяет выделить наиболее обоснованные утверждения спе-циалистов-экспертов и использовать их, в конечном счете, для подготовки различных решений.

Рассмотрим для примера задачу получения оценок важности выполнения требований, предъявляемых к СЗИ. Следует заметить, что в современной теории измерений существует достаточно большое количество подходов к решению рассматриваемой задачи, которые можно разделить на измерения в первичных шкалах и измерения в производных шкалах. Обзор указанных методов дос-таточно широко представлен в опубликованных работах1.

Среди всего многообразия методов особый интерес представ-ляют ранговые методы. Данное утверждение основано на анализе факторов, влияющих на выбор метода оценки весовых коэффи-циентов. Среди таких факторов можно выделить следующие:

физическая сущность параметров и отношений между ним;

сложность проведения экспертизы и трудоемкость получения экспертной информации;

степень согласованности мнений экспертов;

трудоемкость обработки экспертных данных.

Ранжирование наряду с методом Терстоуна требует наи-меньшего времени общения с экспертами, в то время как метод линейной свертки требует наибольшего времени (в 12 раз боль-ше, чем ранжирование).

Очевидно, что степень согласованности в первую очередь зависит от количества привлекаемых экспертов и уровня их ква-лификации. В то же время на нее влияет выбранный метод оценки весов. Так, наибольшую согласованность мнений экспер-тов обеспечивает линейная свертка, при этом ранжирование при всей его простоте позволяет получить весовые коэффициенты, достаточно точные и близкие к значениям, полученным мето-дом линейной свертки.

Трудоемкость обработки экспертных данных не накладывает жестких ограничений при современном уровне развития вычис-лительной техники. Однако применение сложных методов требу-ет разработки специальных компьютерных программ, что влияет на сроки проведения экспертизы. С этой точки зрения наиболее простыми являются ранговые и балльные методы.

В рассматриваемом случае под ранговыми экспертными оценками будем понимать оценки в виде чисел натурального ряда, полученные на основе устанавливаемого экспертом пред-почтения важности выполнения каждого требования для устра-нения некоторой угрозы перед другими требованиями с точки зрения обеспечения требуемого уровня информационной безо-пасности1.

Применение в данном случае методов ранговой корреляции целесообразно в связи с тем, что они представляют собой весьма удобный и эффективный аппарат определения показателя обоб-щенного мнения и вместе с тем степени согласованности мнений экспертов.

Основными задачами статистической обработки индивиду-альных ранжировок являются выявление среди группы экспертов «еретиков» и «школ», определение показателя обобщенного мне-ния и характеристик согласованности оценок, на основе которых определено обобщенное мнение.

Для определения обобщенной оценки важности выполнения каждого требования необходимо применить какое-либо среднее: среднее арифметическое, медиану или моду. Любое из этих сред-них характеризует центральную тенденцию группы экспертов1.

Согласованное мнение группы экспертов о распределении требований с точки зрения их значимости может быть определено путем суммирования оценок в рангах, полученных каждым тре-бованием в отдельности. Распределение сумм рангов, получен-ных каждым требованием, и представляет собой согласованное мнение экспертов о распределении значимых требований по их относительной важности.

Показатель обобщенного мнения экспертов по каждому тре-бованию может быть определен в виде частоты максимально возможных оценок, полученных некоторым требованием.

Таким образом, основными характеристиками при групповом экспертном оценивании являются следующие:

обобщенное мнение группы экспертов,

степень согласованности мнений экспертов,

компетентность экспертов.

Построение высокоэффективных систем защиты информации возможно на основе системного подхода путем решения соответст-вующей задачи синтеза. Задача синтеза сводится к оптимальному обоснованию качественных и количественных требований к СЗИ.

Особенности подобной задачи не позволяют получить ее опти-мальное решение с использованием классических методов. В этих условиях применимы методы теории нечетких множеств и эври-стические подходы, связанные с необходимостью получения экс-пертных оценок. Особый интерес в этих условиях представляют ранговые методы, обеспечивающие высокую достоверность оце-нок (обеспечен 1%-ный уровень значимости) при сравнительно малых временных и вычислительных затратах. Так, оценка согла-сованности мнений экспертов в отношении важности требований, предъявляемых к СЗИ, применительно к рассмотренному приме-ру осуществлена с использованием стандартных средств элек-тронных таблиц MS Excel. Отмеченные обстоятельства подтвер-ждают возможность применения рассмотренного подхода к ре-шению ряда частных задач в рамках решения задачи синтеза СЗИ в интересах обеспечения информационной безопасности.

В последнее время формируется устойчивое мнение, что ин-формация, существующая в форме знаний, должна быть обще-доступна, потребность в ее получении у подавляющего большин-ства индивидов столь же велика, как и потребность в жизни или свободе. И если право жить как первичное, фундаментальное ничем ограничить нельзя, ограничение права на свободу жестко регламентируется законом, то не менее жестко необходимо определять условия, при которых может быть ограничено право человека в доступе к необходимой ему информации.

В Российской Федерации в период 90-х гг. был предпринят ряд существенных мер, направленных на обеспечение свободы массовой информации, которые нашли отражение в Законе о СМИ, Федеральном законе от 13 января 1995 г. № 7-ФЗ «О по-рядке освещения деятельности органов государственной власти в государственных средствах массовой информации».

То субъективное право, на котором мы заостряем внимание, касается права человека свободно искать и получать информа-цию. И лишь к отдельным категориям информации, точно опре-деленным нормативными правовыми актами, доступ может быть временно ограничен. Основанием в таком ограничении является защита охраняемых законом интересов личности, общества и государства1.

На протяжении значительной части прошлого века деятель-ность средств массовой информации в России осуществлялась в условиях действия цензуры, которая практически обеспечивала информационную безопасность этой деятельности.

Действующая в настоящее время редакция Закона о СМИ в ряде случаев оставляет возможность прямых нарушений принци-пов обеспечения информационной безопасности. В частности, отдельные положения главы VII «Ответственность за нарушение законодательства о средствах массовой информации», касающие-ся освобождения от указанной ответственности, создают предпо-сылки для многократного тиражирования дезинформации прак-тически любого содержания.

Таким образом, на современном этапе деятельности СМИ в России возникла настоятельная потребность в организации и правовом обеспечении так называемой технологической цензу-ры. Известно, что в ряде стран определенный опыт использова-ния технологической цензуры накоплен в рамках деятельности ведомств, обеспечивающих функционирование средств связи, по отношению к Интернету.

Наряду с проблемой совершенствования законодательства, направленного на повышение ответственности редакций за дос-товерность публикуемых материалов, одним из направлений ре-шения указанной задачи является разработка механизмов осуще-ствления технологической цензуры.