Мониторинг информационной безопасности

Решение по мониторингу информационной безопасности и анализу защищенности

В настоящее время для комплексной защиты от угроз информационной безопасности необходимо использовать различные программные и аппаратные средства. Однако вместе с ростом количества средств защиты существенно увеличивается и объём информации, которую должен обработать администратор безопасности для принятия адекватных решений по реагированию на выявленные атаки. Эффективная работа с большим объёмом данных, поступающих от систем безопасности, требует наличия у администратора высокого уровня квалификации, позволяющего выполнять следующие операции:

- проведение сопоставительного анализа результатов работы различных средств защиты;

- проведение сопоставительного анализа результатов работы средств защиты и параметров работы программно-аппаратного обеспечения системы;

- поиск информации об одном событии в журналах аудита различных средств защиты;

- анализ защищенности сети.

Для автоматизации процесса сбора и анализа информации, поступающей от различных средств защиты компания «ДиалогНаука» предлагает комплексное техническое решение по мониторингу информационной безопасности автоматизированной системы предприятия.

Описание решения

Реализация функций мониторинга событий информационной безопасности позволит существенно облегчить процесс принятия администратором решения по реагированию на события, связанные с нарушением безопасности и, тем самым, повысить оперативность принятия решении в части реагирования на выявленные инциденты. В состав системы мониторинга включаются следующие компоненты:

- агенты мониторинга, предназначенные для сбора информации, поступающей от различных средств защиты;

- сервер событий, обеспечивающий централизованную обработку информации о событиях безопасности, которая поступает от агентов. Обработка осуществляется в соответствии с правилами, которые задаются администратором безопасности;

- хранилище данных, содержащее результаты работы системы, а также данные, полученные от агентов;

- консоль управления системой, позволяющая в реальном масштабе времени просматривать результаты работы системы, а также управлять её параметрами.

Решение по мониторингу информационной безопасности базируется на продукте ArcSight ESM.

Преимущества решения

- увеличение скорости реагирования на инциденты, связанные с нарушением информационной безопасности;

- автоматизация процесса обработки информации, поступающей от различных средств защиты;

- повышение эффективности управления информационной безопасностью автоматизированной системы.

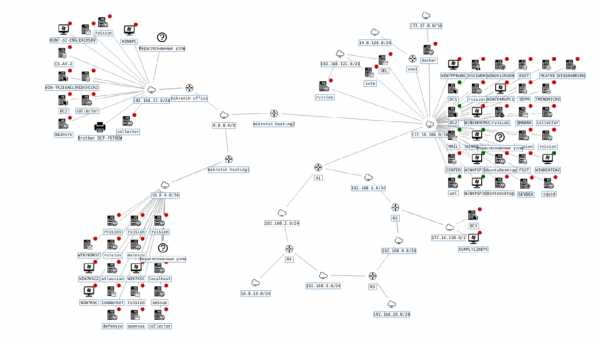

Структура системы мониторинга информационной безопасности

Нажмите на картинку, чтобы ее увеличить

В случае появления вопросов или интереса к описанному решению, пожалуйста, свяжитесь с нами по телефону +7 (495) 980-67-76 или через форму обратной связи, адресовав вопрос в «Коммерческий отдел».

мониторинг информационной безопасности организации - это... Что такое мониторинг информационной безопасности организации?

мониторинг информационной безопасности организации банковской системы Российской Федерации (мониторинг ИБ) — 3.15. мониторинг информационной безопасности организации банковской системы Российской Федерации (мониторинг ИБ): постоянное наблюдение за событиями мониторинга ИБ, сбор, анализ и обобщение результатов наблюдения. Источник … Словарь-справочник терминов нормативно-технической документации

Мониторинг информационной безопасности организации банковской системы — 3.60. Мониторинг: Постоянное наблюдение за объектами и субъектами, влияющими на ИБ организации банковской системы Российской Федерации, а также сбор, анализ и обобщение результатов наблюдений... Источник: Стандарт Банка России Обеспечение… … Официальная терминология

менеджмент риска информационной безопасности организации — 3.4.2 менеджмент риска информационной безопасности организации; менеджмент риска ИБ организации: Скоординированные действия по руководству и управлению организацией в отношении риска ИБ с целью его минимизации. Примечание Основными процессами… … Словарь-справочник терминов нормативно-технической документации

менеджмент риска информационной безопасности организации — менеджмент риска ИБ организации Скоординированные действия по руководству и управлению организацией в отношении риска ИБ с целью его минимизации. Примечание Основными процессами менеджмента риска являются установление контекста, оценка риска,… … Справочник технического переводчика

ГОСТ Р 53114-2008: Защита информации. Обеспечение информационной безопасности в организации. Основные термины и определения — Терминология ГОСТ Р 53114 2008: Защита информации. Обеспечение информационной безопасности в организации. Основные термины и определения оригинал документа: 3.1.19 автоматизированная система в защищенном исполнении ; АС в защищенном исполнении:… … Словарь-справочник терминов нормативно-технической документации

СТО БР ИББС 1.0-2006: Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения — Терминология СТО БР ИББС 1.0 2006: Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения: 3.3. автоматизированная банковская система : автоматизированная система, реализующая банковский… … Словарь-справочник терминов нормативно-технической документации

Факультет информационной безопасности МИФИ — Год основания 1995 год … Википедия

мониторинг — 4.19 мониторинг (monitoring): Текущий контроль состояния деятельности поставщика и результатов этой деятельности, проводимый приобретающей или третьей стороной. Источник … Словарь-справочник терминов нормативно-технической документации

ГОСТ Р ИСО/МЭК 18028-1-2008: Информационная технология. Методы и средства обеспечения безопасности. Сетевая безопасность информационных технологий. Часть 1. Менеджмент сетевой безопасности — Терминология ГОСТ Р ИСО/МЭК 18028 1 2008: Информационная технология. Методы и средства обеспечения безопасности. Сетевая безопасность информационных технологий. Часть 1. Менеджмент сетевой безопасности оригинал документа: 3.3 аудит (audit):… … Словарь-справочник терминов нормативно-технической документации

ГОСТ Р ИСО/МЭК 27033-1-2011: Информационная технология. Методы и средства обеспечения безопасности. Безопасность сетей. Часть 1. Обзор и концепции — Терминология ГОСТ Р ИСО/МЭК 27033 1 2011: Информационная технология. Методы и средства обеспечения безопасности. Безопасность сетей. Часть 1. Обзор и концепции оригинал документа: 3.2 архитектура (architecture): Базовая организация системы,… … Словарь-справочник терминов нормативно-технической документации

Мониторинг и аудит информационной безопасности на предприятии

© Багров Е.В., 2011

УДК 004 ББК 32.81

МОНИТОРИНГ И АУДИТ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ НА ПРЕДПРИЯТИИ

Е.В. Багров

Разработана система мониторинга и аудита. Предложена схема размещения программного комплекса на компонентах сети. Разработаны архитектура и алгоритмы работы системы для мониторинга Solaris 10.

Ключевые слова: мониторинг, аудит, информационная безопасность, агент сбора информации.

На многих предприятиях используются информационно-вычислительные системы. Данные системы все прочнее входят в нашу жизнь, и их количественное и качественное использование со временем будет только возрастать.

В информационных системах хранится, обрабатывается, циркулирует различная информация, потеря или искажение которой может нанести существенный вред предприятию.

Правильное распределение ресурсов ИС и режима работы сотрудников является важным составляющим в работе организации. Находясь на рабочем месте, сотрудники зачастую вместо выполнения работы могут заниматься различными посторонними делами: посещением не-регламентированных интернет-страниц, социальных сетей, компьютерными играми и т. д.

Данная деятельность может нанести существенный ущерб работе организации, так как увеличивается расход интернет-трафика, простаивает работа, возрастает угроза информационной безопасности ИС.

Таким образом, возникает необходимость создания такой системы или программного комплекса, который смог бы решить вопрос безопасного функционирования информационной системы и обеспечить контроль деятельности пользователей, а также обеспечить возможность грамотного и эффективного распределения ресурсов ИС.

Исследовав наиболее распространенные операционные системы и выделив в них интересующие нас элементы и возможные уязви-

мости, мы разработали программный комплекс «Мониторинг и аудит информационной безопасности предприятия» (МАИБ).

На рисунке 1 представлена схема размещения комплекса «МАИБ» в ИС.

Алгоритм работы программного комплекса «МАИБ» (рис. 2):

На первом этапе осуществляется контроль за событиями в системе (анализируются системные журналы событий).

На втором этапе накапливаются статистические данные, на основе которых впоследствии создается так называемая «эталонная» картина событий. Впоследствии следующие состояния системы сравниваются с «эталонным» и при наличии отклонений происходит оповещение аудитора системы.

Комплекс состоит из нескольких функциональных модулей.

Модуль контроля - данный программный модуль устанавливается на пользовательские компьютеры и осуществляет сбор необходимых данных. В заданные периоды времени он высылает накопленные сведения на главный серверный модуль.

Серверный модуль - собирает воедино всю информацию, полученную от модулей контроля, и составляет единую картину событий, которая в свою очередь сравнивается с «эталонной» картиной на наличие подозрительного поведения. Если обнаруживаются различия, то этот сигнал поступает для дальнейшего рассмотрения администратору безопасности, или же вырабатывается программное решение для данной ситуации.

54

Вестник ВолГУ. Серия 10. Вып. 5. 2011

Данные для администратора ^ информационной безопасности

Журналирование

активности

_ ф Рис. 1. Схема ИС с установленным комплексом «МАИБ»

Рис. 2. Блок-схема программного комплекса по мониторингу безопасности Solaris 10 Вестник ВолГУ. Серия 10. Вып. 5. 2011 55

Установив такой программный комплекс в ИС, можно получить следующую информацию:

- Время прибытия/ухода сотрудника (считываем данные на контрольно-пропускном пункте предприятия).

-Время входа в компьютерную систему.

- Попытки доступа.

- Программы и приложения, запущенные пользователем, и время их функционирования.

- Списки посещаемых интернет-ресурсов.

-Установленные пользователем программы.

- Какие-либо изменения, вносимые пользователем в систему.

- Так же данный программный комплекс обеспечивает возможность обнаружения НСД и своевременного на них реагирования.

Областью применения программного комплекса является широкий спектр организаций и предприятий любого типа, где существует информационная система и необходимость осуществлять контроль деятельности пользователя и работы по обеспечению информационной безопасности. Данный комплекс является гибким и адаптивным и может быть сконфигурирован под различные системы. Использование комплекса «МАИБ» позволяет повысить уровень ИБ и дает возможность более эффективного использования ресурсов ИС.

MONITORING AND AUDIT OF INFORMATION SECURITY FOR THE COMPANIES

E. V. Bagrov

A system for monitoring and auditing is developed. The schema of software installation on the components of the network is proposed. The architecture and algorithms of the system for monitoring Solaris 10 are developed.

Key words: monitoring, audit, information security, gathering information agent.

56

Е.В. Багров. Мониторинг и аудит информационной безопасности на предприятии

Какие задачи должен решать корпоративный центр мониторинга и реагирования на инциденты информационной безопасности (SOC)

В последнее время количество киберугроз в корпоративном секторе возросло в десятки раз, а киберпреступники уже не являются хакерами одиночками, как 10-15 лет назад, а представляют собой мощные группировки хорошо организованного и технически оснащенного криминала с огромными многомиллионными оборотами денежных средств. Очень тревожной выглядит статистика инцидентов информационной безопасности (ИБ), которая собирается в банках и крупных компаниях. И это несмотря на то, что в корпоративном секторе работают службы ИБ, которые вооружены программно-техническими средствами в области защиты информации (SIEM, DLP, антивирусным ПО и т.д.). Почему же, несмотря на такую приличную организацию защиты информационных активов в компаниях, все равно происходят инциденты ИБ с крупным ущербом? Специалисты по информационной безопасности давно осознали, что необходим комплексный подход в сфере реагирования и расследования инцидентов ИБ и единое централизованное решение.

Центры мониторинга и реагирования на инциденты: основные цели и задачи

Центры мониторинга и реагирования на инциденты (англ. Security Operations Center, SOC) появились не так давно на рынке информационной безопасности. Это инструмент для обеспечения целостного и комплексного подхода в вопросе мониторинга и реагирования на инциденты, согласно нормативным документам, регулирующим ИБ (таким как СТО БР ИББС-1.3-2016, ISO/IEC 27035:2011 и др.). SOC является единой платформой для сбора, хранения и обработки информации о состоянии безопасности ИТ-инфраструктуры, уязвимостях и инцидентах ИБ.

Перед тем как разворачивать в компании SOC необходимо обозначить основные цели управления инцидентами ИБ. Таковыми, как правило, являются:

- обеспечение непрерывного процесса выявления любых событий, которые способны повлиять на безопасность организации;

- обеспечение адекватной реакции на произошедшие события;

- быстрое устранение последствий инцидента;

- извлечение полезных уроков из инцидентов и предотвращение в дальнейшем их повторения.

Далее рассмотрим основные задачи, которые должен решать SOC:

— Инвентаризация и контроль инфраструктуры;

— Консолидация информации об инцидентах ИБ;

— Координация и автоматизация реагирования на инциденты ИБ;

— Интеграция и получение данных из внешних источников;

— Сбор показателей эффективности системы защиты (метрик).

Инвентаризация и контроль инфраструктуры:

На базе центров SOC довольно часто обеспечивается решение актуальных для каждой компании задачи по управлению информационными активами компании, таких как:

— мониторинг ИТ-инфраструктуры, сбор данных об оборудовании и его характеристиках (инвентаризация), контроль состава ИТ-систем, построение связей взаимодействия между компонентами;

— составление перечня критических активов и проведение оценки их ценности;

— контроль учетных записей пользователей, управление доступами и привилегиями;

— управление уязвимостями.

За счет соответствующих инструментов SOC выявляются наиболее критичные активы компании и определяются ответственные за эти активы специалисты. Все это осуществляется в тесном взаимодействии с другими инфраструктурными системами (антивирусами, сканерами уязвимостей и т.д.). Также, как правило, в рамках контроля инфраструктуры осуществляется контроль за вновь установленными программами, выявляется ПО, которое не разрешено к использованию, фиксируется подключение нового оборудования и другие потенциально опасные активности. Визуализация данных по активам представляется в виде графов, схем, карт сетей, позволяющих повысить эффективность анализа защищаемой инфраструктуры.

Управление уязвимостями в рамках контроля инфраструктуры, в свою очередь, заключается не только в их обнаружении, но и в регистрации в соответствии с типом и уровнем критичности, с последующим автоматическим назначением ответственных и сроков устранения, а также исключением тех уязвимостей, которые в ходе изучения признаются ложными срабатываниями.

Рис 1. Контроль ИТ-инфраструктуры.

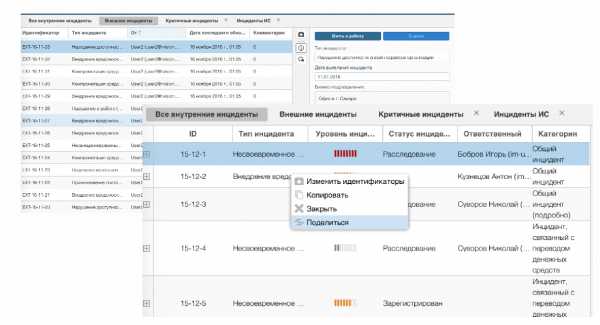

Консолидация информации об инцидентах ИБ:

Когда в организации нет единого центра мониторинга, информация об инцидентах разрозненна и не систематизирована, это обстоятельство затрудняет, как оперативное реагирование на инцидент, так и быстрое и качественное его расследование. Поэтому нужна единая база для сбора информации обо всех инцидентах ИБ, произошедших в организации.

Рассмотрим поэтапно, как происходит работа по обработке инцидентов:

- Выявление инцидентов. На этом этапе информация об инцидентах собирается централизовано из различных источников, классифицируется, анализируется.

- Реагирование. Назначение ответственных лиц и группы реагирования, контроль сроков и действий.

- Расследование инцидента. На данном этапе собирается доказательная база, свидетельства, выявляются причины и обстоятельства произошедшего инцидента.

- Анализ и статистика. Формируются статистические данные по отделам, филиалам, по типам. Выявляются основные связи и зависимости.

- Отчетность. Формирование и вывод различного вида отчетов (для руководства, для регуляторов и т.д.).

Информация об инцидентах при этом может поступать в централизованную базу данных различными способами (по e-mail, через программный интерфейс API или вводится вручную через веб-форму). В рамках фиксации инцидентов, как правило, регистрируются такие параметры инцидентов как: уровни критичности, уровни ущерба, источник инцидента, степень преднамеренности, статус реализации, вероятность повторного возникновения, приоритет и т.д.

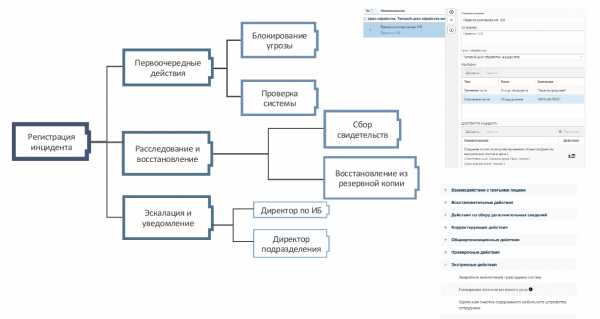

Координация и автоматизация реагирования на инциденты ИБ:

В сфере ИБ крайне важна автоматизация процессов реагирования на инциденты, чтобы каждый раз группе реагирования не приходилось выдумывать какие-то «ответные мероприятия» заново. В SOC, как правило, заложена «адаптивная логика», это означает, что существуют определенные конструкторы, с помощью которых, учитывая конкретные бизнес-процессы в компании можно задать ряд правил, с помощью которых собирается информация об инцидентах по заданным критериям, настраиваются доступы к ней, а также автоматически назначаются ответственные лица по расследованию данного инцидента.

Группа реагирования на инциденты ИБ организуется на базе SOC, функции всех членов группы заранее строго прописаны процедурами SOC, формируется автоматическая отчетность на всех стадиях реагирования и расследования инцидентов ИБ.

Рис 2. Автоматизация реагирования на инциденты.

Интеграция с внешними источниками и обмен информацией по инцидентам:

Подробнее остановимся на вопросе интеграции и получении информации по инцидентам из различных источников, которые подключены к SOC. Это могут быть сообщения, поступающие из систем сбора и корреляции событий безопасности – SIEM, DLP – систем, антивирусных пакетов, сканеров уязвимости и т.д. (см. рис. 3). Сообщения могут поступать и из внешних источников через прикладной программный интерфейс API или даже по электронной почте. Главное, чтобы они обрабатывались по определенным правилам, основанным, например, на регулярных выражениях или тегах. Поясним на примере интеграции с SIEM: инцидент передается в SOC, далее производится его обработка согласно установленным регламентам, а после завершения работы над инцидентом он автоматически закрывается и в системе SIEM, т.е. работает двухсторонняя синхронизация состояния инцидентов. Хороший SOC должен обеспечивать обмен данными и с другими участниками отрасли ИБ (с внешними экспертами, другими компаниями, публичными центрами реагирования SERT/SOC и.т.д.)

Рис.3. Обмен информацией по инцидентам.

Сбор показателей эффективности системы защиты (метрик):

Еще один важный блок SOC — это «метрики», здесь предоставлена отчетность по типам инцидентов, срокам реагирования и по величине материального ущерба от них. В хорошей системе должны быть настроены как минимум следующие метрики:

- среднее время реагирования на инцидент,

- количество инцидентов в работе,

- среднее время закрытия инцидента,

- отношение закрытых инцидентов к зарегистрированным инцидентам.

Кроме выше обозначенных параметров, могут быть представлены и другие показатели, такие как «ущерб от реализации инцидентов» и др. Все метрики представляются визуально в виде графиков и схем.

Рис.4. Блок «метрики» в SOC.

В заключении хочется отметить, что на современном этапе уже трудно противостоять организованным кибератакам и угрозам ИБ силами отдельных специалистов, компаний, служб ИБ и ИТ. Необходима слаженная, организованная и полностью автоматизированная работа по реагированию, предотвращению и расследованию инцидентов ИБ, которую можно обеспечить только на базе современных центров мониторинга и реагирования на инциденты информационной безопасностью (SOC).