Обеспечение информационной безопасности телекоммуникационных систем

Что такое информационная безопасность телекоммуникационных систем?

Информация в современном обществе стала одним из основных объектов криминального интереса. Каждый человек сталкивается с ситуациями, когда похищаются, искажаются, незаконно распространяются те или иные сведения, наносящие вред личности, коммерческой деятельности, государству. Информационная безопасность телекоммуникационных систем (ИБТС) нередко сводится к компьютерной безопасности. Особенно «беззащитны» данные, которые хранятся и передаются с помощью глобальных сетей и систем. Например, взлом электронных почтовых ящиков стал одним из наиболее распространенных видов нежелательного доступа к конфиденциальным данным.

Соблюдение правила «Не болтай!» в информационном обществе означает остановку деятельности. Ведь его субъекты не могут себе позволить погрузиться в молчание: они вынуждены постоянно производить информацию, обмениваться документами. Средства, обеспечивающие безопасность, развиваются в результате печального опыта атак на уязвимые звенья систем хранения данных и информационного обмена.

Такие системы развиваются вместе с технологиями передачи данных на расстояние с помощью технических средств и методов: серверов, пользовательских компьютеров, телефонных линий, компьютерных сетей, то есть компонентов телекоммуникационных систем.

Что может произойти с информацией?

В процессе хранения и передачи данных субъекты, не соблюдающие безопасность информационного обмена, могут пострадать из-за нарушений конфиденциальности и целостности информации. Наиболее ощутимый ущерб связан с нарушением конфиденциальности, когда сведения, предназначенные лишь для определенного круга лиц, попадают в посторонние руки.

Например, доступ к секретной переписке через интернет или телефон может привести к скандалу в семье, финансовым издержкам, потере репутации.

Информация подвергается искажению, блокированию, стиранию, то есть нарушению целостности. Это может произойти умышленно или вследствие ошибок пользователей и программных систем. Поэтому безопасность телекоммуникационных систем включает использование надежных технических средств, антивирусных программ, квалифицированных кадров.

Каким видам угроз подвергаются данные телекоммуникационных систем?

Информационная безопасность телекоммуникационных систем подвержена угрозам широкого спектра: от вирусного заражения, с которым можно справиться локально, до нормативно-правовых коллизий, требующих работы законодательных и правоохранительных органов власти. Покушения на конфиденциальность и целостность информации могут совершать недоброжелатели, конкуренты. Многообразие угроз для телекоммуникационных систем делится на несколько основных видов:

- Информационные (преднамеренные и случайные);

- Аппаратно-программные (например, «шпионские» средства);

- Радиоэлектронные помехи;

- Физические поломки;

- Организационные и нормативно-правовые.

Информационные угрозы связаны с промахами и нарушениями при сборе информации, ее обработке, сбоями в технологии передачи данных, что приводит к утечке информации, несанкционированному копированию и искажению (подделке). Может происходить блокирование систем и задержка передачи информации. Безопасность нарушается по невнимательности, либо такие угрозы реализуются преднамеренно. К первому варианту часто относится, например, отправление информации по другому адресу, которое в лучшем случае приводит к ситуации «этот неловкий момент», а в худшем – к финансовому и репутационному краху.

Аппаратно-программные и радиоэлектронные угрозы связаны с вирусами и «закладками» – устройствами перехвата информации. Например, информационная безопасность оказывается под угрозой из-за звукозаписывающих закладок, которые используются для снятия информации телефонных переговоров. Видеозаписывающие устройства могут применяться для похищения паролей. Вирусы не только способствуют похищению данных, но и серьезно ограничивают скорость их передачи, а то и вовсе могут заблокировать возможность работы с информацией. Кроме того, безопасность страдает при сбоях в работе техники и программных систем под воздействием радиоэлектронных сигналов.

Физические угрозы – прямое уничтожение, поломка технических систем коммуникации, похищение информационных носителей. Эта угроза может возникнуть в результате аварий, стихийных бедствий, поэтому система информационной защиты должна включать средства, которые минимизируют последствия аварийных ситуаций.

Источником угроз может быть применение ненадежных, устаревших технологий из-за проблем организации производственного процесса.

Информационная безопасность обеспечена множеством нормативных актов, в частности, указами президента, ведомственными нормативными документами. Каждый руководитель обязан изучить нормативную базу и придерживаться инструкций и руководящих документов Федеральной службы по техническому и экспортному контролю.

На видео – больше об информационной безопасности в сфере телекоммуникаций:

Как защитить информацию в телекоммуникационных системах?

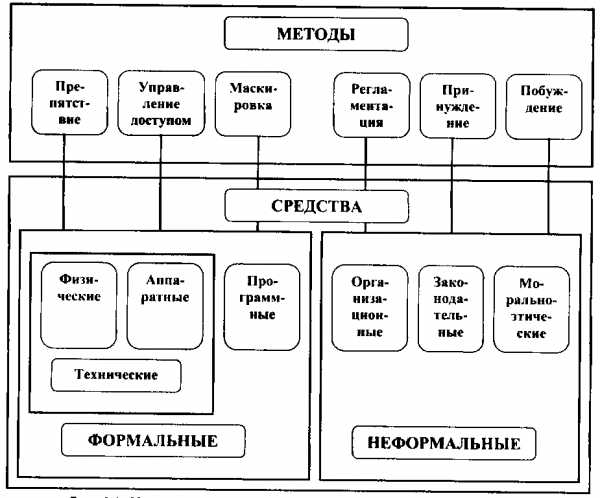

Развитие технологий передачи данных требует постоянного изобретения новых методов, позволяющих сохранить конфиденциальность информации, ее целостность, «уйти от придирчивых глаз» в глобальной деревне информационной паутины. Телекоммуникация (связь на расстоянии) не всегда происходит непосредственно через компьютерные сети, однако информация, переданная через телекоммуникационные каналы, зачастую называется компьютерной, так как электронно-вычислительная техника участвует хотя бы на одном из этапов телекоммуникации. Система мер, созданная вокруг обеспечения ИБТС, часто представляет собой разные аспекты компьютерных технологий. Среди них есть традиционные (технические и организационные), а также пока не ставшие традицией, например, криптографические методы.

Безопасность требует резервирования данных, сохранения их на разных носителях. Зачастую до создания резервных копий просто «не доходят руки». В системе, где обеспечивается информационная безопасность, как правило, есть специалист, который постоянно помнит, что не следует «класть все яйца в одну корзину», сохраняя все данные лишь на один компьютер. Необходимо регулярно делать копирование данных на переносные диски, перераспределять ресурсы между работоспособными устройствами. Техническая безопасность также означает, что компьютеры должны быть защищены от перепадов напряжения сетевыми фильтрами, установками бесперебойного питания.

Организационные меры включают защиту носителей информации от кражи, кадровую работу по подбору и обучению надежного и квалифицированного персонала, контроль технического обслуживания и ремонта. Техника и помещение должны тестироваться на наличие «шпионских» средств снятия, перехвата информации.

Для защиты от несанкционированного доступа важно, перед тем как передавать носители информации в посторонние руки, обеспечить правильное удаление конфиденциальных данных, ведь файлы, отправленные в корзину обычным способом, можно восстановить.

К наиболее известным традиционным методам, которые обеспечивают безопасность при попытках несанкционированного доступа, относится использование систем идентификации для опознавания тех, кто имеет право работать с той или иной информацией. Необходимо защитить систему надежными паролями, которые требуется периодически менять: это снизит вероятность утечки и перехвата данных.

Эффективными методами являются средства идентификации на основе отпечатков пальцев, голосового тембра и других физических особенностей.

Пока не очень массовым способом защиты является криптография, когда сообщения зашифровываются, а лишь затем поступают в телекоммуникационный канал. Пользователь, который получает сообщение, должен иметь идентифицирующий ключ для расшифровки данных.

Защита от подделки официальных документов в настоящее время обеспечивается разновидностью криптографического метода – электронной цифровой подписью. Этот реквизит широко используется при электронном документообороте органов власти.

Распространенные уязвимые места телекоммуникационных систем предприятия Руководство предприятия должно заботиться о разработке концепции информационной безопасности, закладывать средства на минимальный пакет методов защиты телекоммуникационных систем:

- Антивирусное программное обеспечение;

- Технологии аутентификации;

- Средства шифрования данных;

- Ресурсы для резервного копирования.

Самые частые проблемы при работе с информацией на производстве связаны с вирусами. Сотрудники вносят вирусы при установке программ, посещении зловредных сайтов. Утечка информации может быть связана с работой вирусов, которые перехватывают пароли, причем они могут заблокировать систему или действовать в тихом режиме. В первом случае предприятие быстро начинает заботить информационная безопасность: устанавливаются антивирусные программы, чтобы разблокировать технику и продолжить работу. Однако этот бессистемный подход не обеспечивает безопасность. Во втором случае сотрудники могут годами не думать про безопасность телекоммуникационных систем, не подозревать, что компьютер атакован вирусом, который снимает конфиденциальную информацию или осуществляет подмену данных.

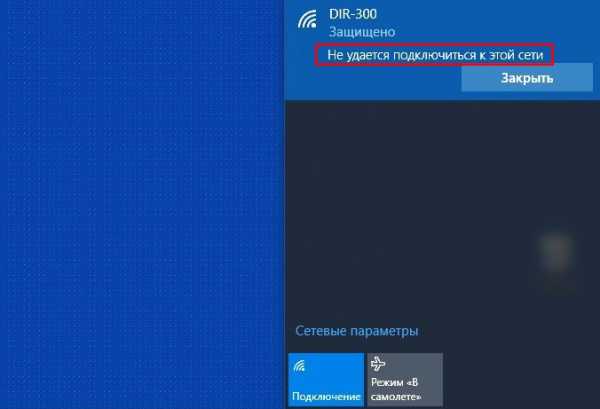

Другим распространенным случаем является недостаточное внимание аутентификации сотрудников. Также информационная безопасность телекоммуникационных сетей страдает из-за неразграниченного доступа. Поскольку компьютерная техника на предприятии зачастую используется не одним, а несколькими сотрудниками, то либо система паролей вовсе не используется, либо пароли просты и открыты для всеобщего обозрения. Обычная картина, когда пароль указан на бумажке, приклеенной к монитору. В отсутствие должного администрирования локальной сети сотрудники имеют доступ к информации, которая им не предназначается, когда сетевые диски, корпоративные почтовые ящики открыты для любого желающего сотрудника, а то и для посетителя организации.

Даже если у предприятия нет средств на приобретение минимального набора защиты телекоммуникационных систем, это не является оправданием, ведь снижение угрозы в самых типичных случаях достигается организационными и воспитательными мерами формирования культуры информационной безопасности на предприятии.

На видео рассказывается о направлениях в отрасли коммуникаций:

Глава 17. Обеспечение информационной безопасности в телекоммуникационных системах

17.1. Общие положения

Интенсивное развитие средств связи и широкое внедрение информационных технологий во все сферы жизни делают все более актуальной проблему защиты информации. Насколько остро стоит проблема обеспечения безопасности информации говорит тот факт, что преступления в сфере передачи и обработки информации в ряде стран, по мнению специалистов, превратились в национальное бед-ствие. Особенно широкий размах получили преступления в системах телекоммуникаций, обслуживающих банковские и торговые учрежде-ния. По официальным источникам, ежегодные потери только делово-го сектора США от несанкционированного проникновения в информа-ционные базы данных составляют 150-300 млрд. долл.

Проблема обеспечения безопасности передаваемой по каналам связи информации является комплексной и характеризуется способ-ностью информации противостоять различного рода воздействиям, наносящим ущерб собственнику информации. Эти воздействия могут носить различный характер. Так, некий злоумышленник (законный пользователь сети или постороннее лицо) может попытаться исказить передаваемую информацию путем воздействия на нее в любой точке тракта передачи, т.е. нарушить ее целостность. Он может попытаться получить из сети конфиденциальные сведения и т.п.

Система (служба) обеспечения безопасности информации - это совокупность различных мероприятий (правовых, организационных, технических), позволяющих проводить или существенно затруднить нанесение ущерба интересам поставщиков и потребителей инсрорма-ции. Реализация этих мер должна способствовать:

- обеспечению целостности информации (полноты, точности, дос-товерности);

- сохранению конфиденциальности информации (конфиденци-альной называется информация, не являющаяся общедоступной), предупреждению несанкционированного получения информации;

- обеспечению доступности, т.е. доступа к информации со сторо-ны пользователей, имеющих на то надлежащие полномочия.

В соответствии с рекомендациями МСЭ-Т конфиденциальность, целостность и доступность являются характеристиками безопасности передаваемых данных.

Следует заметить, что обеспечить защиту информации всех мыс-лимых и немыслимых воздействий со стороны злоумышленников (лиц, способных несанкционированно воздействовать на передавае-мую информацию) нельзя. Поэтому, создавая службу безопасности, следует проанализировать возможные угрозы безопасности и ущерб, который может быть нанесен собственнику информации из-за потери, хищения, искажения или задержки информации вследствие воздейст-вий на процесс передачи информации.

Перечислим наиболее характерные угрозы безопасности инфор-мации при ее передаче [1]:

- перехват данных - обзор данных несанкционированным пользо-вателем; эта угроза проявляется в возможностях злоумышленника непосредственно подключаться к линии связи для съема передавае-мой информации либо получать информацию «на дистанции», вслед-ствие побочного электромагнитного излучения средств передачи ин-формации по каналам связи;

- анализ трафика - обзор информации, касающейся связи между пользователями (например, наличие/отсутствие, частота, направле-ние, последовательность, тип, объем и т.д.); даже если подслуши-вающий не может определить фактического содержания сообщения, он может получить некоторый объем информации, исходя из характе-ра потока трафика (например, непрерывный, пакетный, периодиче-ский или отсутствие информации);

- изменение потока сообщений (или одного сообщения) - внесе-ние в него необнаруживаемых искажений, удаление сообщения или нарушение общего порядка следования сообщений;

- повтор процесса установления соединения и передачи сообще-ния - записывание несанкционированным пользователем с после-дующим повтором им процесса установления соединения с переда-чей ранее уже переданного и принятого пользователем сообщения;

- отказ пользователя от сообщения - отрицание передающим пользователем своего авторства в предъявленном ему принимающим пользователем сообщении или отрицание принимающим пользователем факта получения им от передающего пользователя сообщения;

- маскарад - стремление пользователя выдать себя за некоторого другого пользователя с целью получения доступа к дополнитель-ной информации, получения дополнительных привилегий или навязывание другому пользователю системы ложной информации, исхо-дящей якобы от пользователя, имеющего санкции на передачу такого рода информации;

- нарушение связи - недопущение связи или задержка срочных сообщений.

В телематических службах, содержащих элементы обработки сообщений и их хранения, например в службе обработки сообщений, возможны специфические угрозы [1]:

- угрозы несанкционированного доступа в службу обработки сообщений;

- угрозы хранилищу данных.

Система, обеспечивающая защиту от этих угроз, может включать следующие службы:

1) служба секретности данных - может быть использована для защиты передаваемых данных от вскрытия содержащейся в них информации и от возможности проведения анализа интенсивности по-тока данных между пользователями;

2) служба аутентификации - предназначается для обеспечения подтверждения того, что в данный момент связи пользователь является действительно тем пользователем, за которого он себя выдает;

3) служба целостности данных - обеспечивает доказательство целостности данных в процессе их передачи, т.е. обеспечивает защи-ту передаваемых сообщений от случайных и преднамеренных воз-действий, направленных на изменение передаваемых сообщений; задержку и уничтожение; а также переупорядочивание их;

4) служба управления доступом - обеспечивает защиту от несанк-ционированного доступа к информации, содержащейся в удаленных банках данных, или от несанкционированного использования ресурсов сети;

5) служба сохранности информации - обеспечивает доказатель-ство целостности сообщения, принятого от соответствующего источ-ника и находящегося на хранении, например в терминале-приемнике, и которое может быть проверено в любой момент времени арбитром (третьей стороной);

6) служба доставки - обеспечивает защиту от попыток злоумыш-ленника нарушить связи или задержать передачу сообщения на вре-мя, превышающее время ценности передаваемой в сообщении ин-формации; эта служба непосредственно связана с процессами передачи информации в сетях связи.

Каждая из служб может самостоятельно решать стоящую перед ней задачу защиты с помощью тех или иных механизмов и средств защиты. При этом один и тот же механизм защиты может быть ис-пользован в интересах разных служб защиты информации.

Рекомендациями МОС и МСЭ-Т предусматриваются следующие основные механизмы защиты [1]:

- шифрование данных;

- обеспечение аутентификации;

- обеспечение целостности данных;

- цифровая подпись;

- контроль доступа.

Механизм шифрования может обеспечивать конфиденциальность либо передаваемых данных, либо информации о параметрах трафика и может быть использован в некоторых других механизмах безопас-ности или дополнять их. Существование механизма шифрования подразумевает использование, как правило, механизма управления ключами.

При рассмотрении механизмов аутентификации основное внимание уделяется методам передачи в сети информации специального характера (паролей, аутентификаторов, контрольных сумм и т.п.). В случае односторонней или взаимной аутентификации обеспечива-ется процесс проверки подлинности пользователей (передатчика и приемника сообщений), что гарантирует предотвращение соединения с логическим объектом, образованным злоумышленником.

Механизм обеспечения целостности данных предполагает введение в каждое сообщение некоторой дополнительной информации, являющейся функцией от содержания сообщения. В рекомендациях МОС рассматриваются методы обеспечения целостности двух типов: первые обеспечивают целостность единственного блока данных, вторые - потока блоков данных или отдельных их полей. Эти методы применяются как при передаче данных по виртуальному соединению, так и при использовании дейтаграммной передачи. В первом случае гарантируется устранение неупорядоченности, потерь, повторов, вставок или модификации данных при помощи специальной нумера-ции блоков, либо введением меток времени. В дейтаграммном режи-ме метки времени могут обеспечить только ограниченную защиту це-лостности последовательности блоков данных и предотвратить пере-адресацию отдельных блоков.

Механизм цифровой подписи, реализующий один из процессов аутентификации пользователей и сообщения, применяется для под-тверждения подлинности содержания сообщения и удостоверения того факта, что оно отправлено абонентом, указанным в заголовке в качестве источника данных. Цифровая подпись (ЦП) также необходи-ма для предотвращения возможности отказа передатчика от факта выдачи какого-либо сообщения, а приемника - от его приема.

Механизмом цифровой подписи определяются две процедуры [1]:

- формирование блока данных, добавляемого к передаваемому сообщению;

- подписание блока данных.

Процесс формирования блока данных содержит общедоступные процедуры и в отдельных случаях специальные (секретные) ключи преобразования, известные на приеме.

Процесс подписания блока данных использует информацию, кото-рая является информацией частного использования (т.е. уникальной и конфиденциальной). Этот процесс подразумевает либо шифрова-ние блока данных, либо получение криптографического контрольного значения блока данных с использованием частной информации под-писавшего пользователя в качестве ключа шифрования частного пользования. Таким образом, после проверки подписи в последую-щем третьему лицу (например, арбитру) в любое время может быть доказано, что подпись может выполнить только единственный держа-тель секретной (частной) информации.

Механизмы контроля доступа могут использовать аутентифици-рованную идентификацию объекта или информацию объекта (напри-мер, принадлежность к известному множеству объектов) либо воз-можности этого объекта для установления и применения прав досту-па к нему. Если объект делает попытку использовать несанкциониро-ванный или санкционированный с неправильным типом доступа ре-сурсы, то функция контроля доступа будет отвергать эту попытку и может сообщить о ней для инициирования аварийного сигнала и (или) регистрации его как части данных проверки безопасности. Механизмы контроля доступа могут использоваться на любом конце соединения и (или) в любом промежуточном узле.

Механизм заверения обеспечивает гарантию свойств, относящих-ся к данным, которые передаются между двумя или более пользова-телями, например их целостность, источник, время и место назначе-ния. Эта гарантия дается третьим лицом (нотариусом), которому до-веряют вступающие во взаимодействие пользователи и который рас-полагает необходимой информацией для предоставления требуемой гарантии способом, допускающим возможность ее проверки. Каждый процесс установления соединения может использовать цифровую подпись, шифрование и механизмы целостности в зависимости от требований услуги, получающей заверение. Когда задействуется ме-ханизм заверения, сообщения передаются через защищенные соеди-нения и нотариуса.

Обеспечение информационной безопасности телекоммуникационных систем 10.02.04

Без профиля подготовки | |

| Код направления подготовки: 10.02.04Старый код: Группа направления (УГНП): «Информационная безопасность» | Скачать стандарт ФГОС-3 |

| Срок обучения | На базе 11 класса:Очная - 2 года 10 месяцевВечерняя - Макс. 3 года 10 месяцевНа базе 9 класса:Очная - 3 года 10 месяцев | |

Будущая квалификация

| Техник по защите информации | |

| Будущие профессии | Монтажник оборудования связи | Монтажник радиоэлектронной аппаратуры и приборов | Оператор эвм | Оператор электронно-вычислительных и вычислительных машин | |

| Чему научат? |

| |

| Важные учебные предметы | Защита информации в информационно-телекоммуникационных системах и сетях с использованием программных и программно-аппаратных средств защиты | Инженерная и компьютерная графика | Иностранный язык в сфере профессиональной коммуникации | Информатика | Криптографическая защита информации | Математика | Основы алгоритмизации и программирования | Основы информационной безопасности | Приемо-передающие устройства, линейные сооружения связи и источники электропитания | Телекоммуникационные системы и сети | Физика | Физическая защита линий связи информационно-телекоммуникационных систем и сетей | Электроника и схемотехника | Электрорадиоизмерения и метрология | ЭлектротехникаНайти специальности со схожими предметами | |

| Практика студентов | Учебная и производственная практики являются обязательной частью образовательной программы. Производственная практика проходит в два этапа: практика по профилю специальности и преддипломная практика. Как правило, практики организуются в отделах информационной безопасности различных предприятий, научно-производственных предприятиях занимающихся разработкой средств информационной безопасности. | |

| Итоговая аттестация студентов: |

| |

| ССУЗы ВУЗы | ||

| Похожие специальности | ||

| Поищем по тегам? | технические специальности, среднее техническое образование, профессии в области обеспечения информационной безопасности, монтажник оборудования, программист | |

| Материал подготовлен сайтом www.moeobrazovanie.ruЛюбое использование материала страницы допускается только с письменного согласия редакции. |

Специальность «Обеспечение информационной безопасности телекоммуникационных систем»

Общепрофессиональные дисциплины, которые предстоит освоить студентам: инженерная графика, электротехника, электроника и схемотехника, электрорадиоизмерения и метрология, основы информационной безопасности, вычислительная техника, алгоритмизация и программирование. Учебная и производственная практика проходит в службах экономической безопасности, службах информационной безопасности, силовых структурах, на предприятиях телекоммуникации и связи.

подготовка специалистов

Вконтакте

Google+

Одноклассники

Срок обучения: На базе 9 классов (срок обучения 3 г. 10 мес.); на базе 11 классов (срок обучения 2 г. 10 мес.) Формы обучения:очная, очно-заочная, заочная, очная, очно-заочная, заочная Специалисты участвуют в рассмотрении проектов технических заданий, планов и графиков проведения работ по технической защите информации, в разработке необходимой технической документации, составляют заявки на необходимые материалы, оборудование, приборы. Проводят аттестацию объектов, помещений, технических средств, программ, алгоритмов на предмет соответствия требованиям защиты информации по соответствующим классам безопасности. На рынке труда востребованы специалисты даже без опыта работы — правда, им предлагают невысокую зарплату — от 20 тысяч рублей. Опытным техникам, обладающим навыками организации работ по защите информации, анализа и оценки угроз информационной безопасности объекта, дополнительно необходимо владеть знаниями по криптографии, обеспечению компьютерной безопасности, а также навыками противодействия техническим разведкам. При таких условиях зарплата специалиста может составлять около 40 тысяч рублей.