Обеспечение информационной безопасности

Методы обеспечения информационной безопасности | Методы обеспечения информационной безопасности Российской Федерации

Известные на сегодняшний день общие методы обеспечения информационной безопасности состоят из организационно-технических, экономических и правовых.

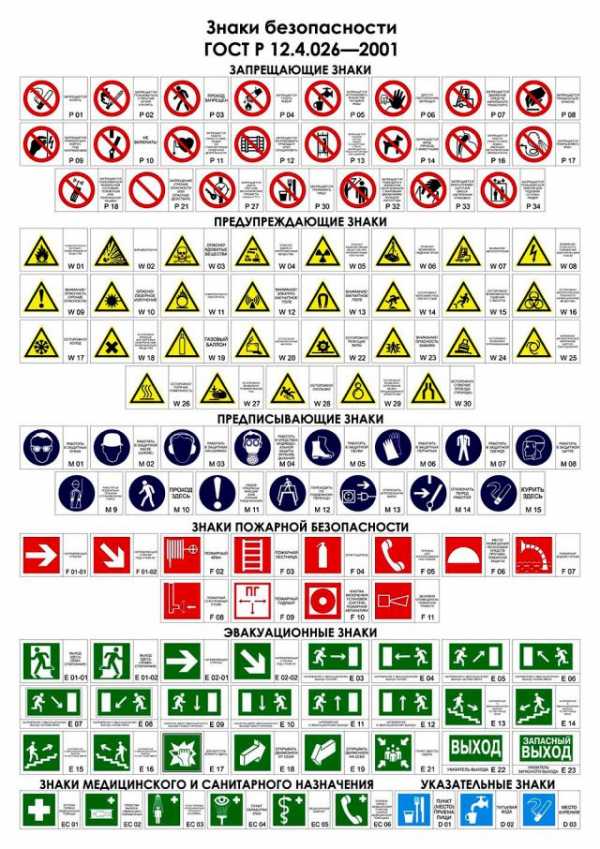

Организационно-технические методы информационной безопасности (ИБ) включают:

- систему обеспечения информационной безопасности (под ней мы подразумеваем комплекс мероприятий (внутренние правила работы с данными, регламент передачи сведений, доступ к ним и т. д.) и технических средств (использование программ и приборов для сохранения конфиденциальности данных));

- разработку (создание новых), эксплуатацию и усовершенствование уже имеющихся средств защиты информации;

- перманентный контроль над действенностью принимаемых мер в области обеспечения информационной безопасности.

Последний пункт особенно важен. Без методики оценки очень трудно определить эффективность ИБ. Если эффективность падает, необходимо срочно вносить коррективы (для этого и нужна перманентность контроля).

Они тесно взаимосвязаны с правовыми методами информационной безопасности РФ. Правовой фактор безопасности РФ состоит из:

- лицензирования деятельности в части обеспечения информационной безопасности;

- сертификации технических средств информационной защиты;

- аттестации объектов информатизации согласно соответствию нормам информационной безопасности РФ.

Третья составляющая, экономическая, включает:

- составление программ по обеспечению информационной безопасности РФ;

- определение источников их финансового обеспечения;

- разработку порядка финансирования;

- создание механизма страхования информационных рисков.

Информационная безопасность – это всегда комплексная система, все составляющие которой призваны не допустить утечки конфиденциальных сведений по техническим каналам, а также воспрепятствовать стороннему доступу к носителям информации. Все это, соответственно, гарантирует целостность данных при работе с ними: обработке, передаче и хранении, которые должны осуществляться обязательно в правовом поле. Грамотно организованные технические мероприятия позволяют определить использование специальных электронных приспособлений несанкционированного снятия информации, размещенных как в помещении, так и в средствах связи.

В РФ существует несколько нормативных правовых документов, регламентирующих работу в информационной сфере: «Об утверждении Доктрины информационной безопасности РФ», «Об информации, информационных технологиях и о защите информации» и т. д. Одним из фундаментальных является Федеральный закон РФ «О коммерческой тайне». К этому перечню стоит добавить Постановления Правительства РФ «О сертификации средств защиты информации», «О лицензировании деятельности по технической защите конфиденциальной информации», а также Приказ ФСБ «Об утверждении Положения о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации».

Что же касается экономической составляющей информационной безопасности, то ее основное правило – стоимость системы информационной безопасности не должна быть выше, чем стоимость защищаемых сведений. Кроме этого, необходимо защищать заранее определенную информацию, а не всю подряд (последнее нецелесообразно с экономической точки зрения).

Организационно-техническая составляющая информационной безопасности

Вначале определим объекты защиты. Ими являются:

- речевая информация;

- данные, передающиеся техническими средствами.

В защите нуждаются как основные техсредства и системы (ОТСС), задействованные в работе с защищаемыми данными, так и вспомогательные техсредства и системы (ВТСС), а также заранее определенные помещения.

Организационная защита информации состоит в своде правил, составленных на основе правовых актов РФ, призванных предотвратить неправомерное овладение конфиденциальными данными.

Организационный метод обеспечения информационной безопасности имеет следующие составляющие:

- создание режима охраны информации;

- разработка правил взаимоотношений между сотрудниками;

- регламентация работы с документами;

- правила использования технических средств в рамках существующего правового поля РФ;

- аналитическая работа по оценке угроз информационной безопасности.

Защита информационной инфраструктуры от несанкционированного доступа обеспечивается регламентацией доступа субъектов (работников) к объектам (носителям данных и каналам их передачи). Организационный метод обеспечения информационной безопасности не подразумевает использования технического инструментария. Такая информационная безопасность зачастую состоит, например, в удалении ОТСС за периметр охраняемой территории на максимально возможное расстояние.

Применение же технического оборудования и различных программ для обеспечения информационной безопасности, включая системы управления базами данных, прикладное ПО, различные шифровальщики, DLP-системы и SIEM-системы, исключающих утечки данных через компьютерную сеть, уже относится к техническому методу обеспечения информационной защиты. Оба метода взаимодополняемы и называются организационно-техническими (например, проведение специальных проверок технических средств и помещений на предмет обнаружения сторонних устройств, предназначенных для фиксирования и передачи информации). Организационно-технические мероприятия в обязательном порядке должны соответствовать правовым методам обеспечения информационной безопасности, предписанным нормативными документами РФ.

Политика информационной безопасности разрабатывается с учетом существования множества подсистем, включая:

- подсистему предоставления доступа;

- подсистему регистрации и учета;

- подсистему по обеспечению безопасности за счет использования шифров.

Главные правила успешной системы информационной безопасности:

- перманентность действия установленных правил;

- полнота принимаемых мер;

- комплексность;

- согласованность;

- результативность.

Методы защиты речевой информации

Для обеспечения информационной защиты акустической информации рекомендуется компактно расположить защищаемые помещения, четко установить периметр охраняемой территории, регламентировать допуск работников на территорию, на которую распространяется информационная защита. Информационная безопасность также состоит в том, чтобы регулярно обследовать помещения и установленные в них технические средства на предмет наличия приспособлений для несанкционированного съема информации. Для усиления информационной безопасности можно использовать вибро- и звукоизоляцию, экранирование, автономизацию ОТСС в границах охраняемой территории, а также временное отключение ОТСС.

Также используются активные и пассивные механизмы обеспечения речевой безопасности.

К первым относятся генераторы, вырабатывающие различного рода шумы (виброакустический и электромагнитный, как низко-, так и высокочастотные). Ко вторым: вибро- и звукоизоляция; экранирующие устройства; звукопоглощающие фильтры в воздуховодах.

Методы защиты речевой информации, передающейся техническими средствами

Для обеспечения информационной защиты данных, хранящихся и передающихся техническими средствами, в РФ используют:

- аутентификацию;

- регламентирование доступа к объектам;

- шифрующую систему файлов;

- ключи;

- безопасные соединения;

- IPsec.

Остановимся на каждой из этих форм обеспечения информационной защиты подробнее.

С таким элементом информационной безопасности, как логин и пароль, сталкивались все пользователи операционных систем. Это и есть аутентификация. Она – самый распространенный способ обеспечения безопасности данных, включая информационные сообщения, хранящиеся на сервере или ПК.

Регламентирование доступа к объектам (папкам, файлам, хранящимся в системе) тоже может строиться на аутентификации, но зачастую используются и иные алгоритмы (участникам системы администратором определяются права и привилегии, согласно которым они могут либо знакомиться с какими-то объектами, либо, помимо знакомства, вносить в них изменения, а то и удалять).

Шифрование файлов (еще одна составляющая информационной безопасности) осуществляется системой EFS при помощи ключа.

Если же говорить об обеспечении безопасного соединения, то для этого используются информационные каналы типа «клиент-клиент» или «клиент-сервер». В РФ такой метод информационной безопасности широко применяется в банковском секторе.

Ну и в заключение об IPsec. Это совокупность протоколов для обеспечения информационной защиты данных, передаваемых по протоколу IP.

На всех перечисленных способах и строится информационная безопасность на наиболее прогрессивных предприятиях России.

Сохранность данных: обеспечение безопасности информации

Обеспечение информационной безопасности Российской Федерации – развивающийся и перспективный сектор, играющий огромную роль в сохранении и передаче данных.

Система обеспечения информационной безопасности Российской Федерации

В последние время у любой организации или отдельного лица имеется очень большое количество обобщенной информации, которая хранится в интернете или на компьютерах, такое большое количество информации стало причиной того, что очень часто происходит ее утечка, но никто не хотел бы, чтобы засекреченная и конфиденциальная информация о чем-либо попала к посторонним людям, собственно для этого и нужно применять меры предосторожности по обеспечению информационной безопасности.

Статистика в данной области показывает, что в ряде стран уже начали применять определенные меры по обеспечению информационной безопасности, которые стали общепринятыми, но есть и другая статистика, которая показывает нам, что мошенники не только не перестали пытаться добраться до секретной информации, напротив, с усовершенствованием системы обеспечения информационной безопасности, злоумышленники находят новые пути для ее обхода или взлома, так что на данный момент мы можем наблюдать тенденцию роста мошеннических действий, а не ее убавление. Хотелось бы добавить, что сейчас информационное обеспечение информационных систем безопасности Российской Федерации развивается довольно стремительно и имеет положительную тенденцию роста, ранее такого высокого уровня обеспечения информации в Российской Федерации не было.

Абсолютно любая организация или предприятие прекрасно понимает, что угроза потери засекреченной информации довольно велика, поэтому они стараются всеми силами предотвратить утечку и сделать так, чтобы засекреченная информация таковой и оставалась, но схема является не профессиональной, она защищает большое количество информации и закрывает многие ходы для мошенников, но все же бреши в ней остаются, поэтому бывает, что грамотные программисты обходят системы безопасности и добираются до секретной информации, которой после пользуются в незаконных целях.

Функции и условия СОИБ

Основные функции системы обеспечения информационной безопасности Российской Федерации, которые должны присутствовать в любой системе защиты:

- Моментальное обнаружение угрозы проникновения. Устранение данной угрозы и закрытие канала доступа к информации, с помощью которой злоумышленники могут навредить предприятию и отдельно взятому лицу в материальном и моральном плане;

- Создание механизма для скорейшего выявления нарушений в работе предприятия и реагирования на ситуации, в которых информационная защищенность находится в ослабленном состоянии или же под угрозой взлома;

- Создаются условия, чтобы как можно скорее возместить возможный ущерб, нанесенный предприятию физическим или юридическим лицом, и условия для скорейшего восстановления работы предприятия, чтобы утерянная информация не смогла повлиять на его работу и на достижение поставленных перед предприятием задач.

Видео про медиа мониторинг:

Информационная база и принципы СОИБ

Приведенные выше задачи уже дают достаточную информационную базу, для того чтобы человек осознал, для чего нужно обеспечение информационных систем безопасности и как оно функционирует в реальных условиях.

Принципы построения системы информационной безопасности, которыми должны руководствоваться организации и предприятия защищая конфиденциальную информацию от злоумышленников.

Уже давно известно, чтобы обеспечить высокий уровень собственной информации, нужно руководствоваться определенными принципами, так как без них схема информационного обеспечения будет легко обходима, тем самым вы не можете быть постоянно уверены, что информация действительно засекречена.

- Итак, первым и наиболее важным принципом системы обеспечения информационной безопасности Российской Федерации является беспрерывная работа над улучшением и усовершенствованием системы, так как технологии развития не стоят на месте, ровным счетом как и не стоит развитие мошеннических действий, направленных на взлом и получение секретных данных, поэтому такую схему следует постоянно совершенствовать. Необходимо как можно чаще проверять и тестировать нынешнюю систему безопасности – этот аспект входит в первый принцип построения системы безопасности информационного обеспечения, следует анализировать систему и по возможности самим выявлять ее бреши в обороне и слабые места, которыми собственно и будут пользоваться злоумышленники. При нахождении брешей или каких-либо путей утечки информации следует сразу же обновить механизм системы безопасности и доработать его, чтобы найденные бреши были сразу же закрыты и недоступны для мошенников. Исходя из данного принципа, стоит усвоить, что нельзя просто установить систему безопасности и быть спокойным за свою секретную информацию, так как эту систему нужно постоянно анализировать, улучшать и совершенствовать;

- Вторым принципом является использование всего потенциала системной безопасности, всех функций для каждого отдельного файла, который отвечает за тот или иной аспект работы предприятия, то есть систему безопасности нужно использовать всю и комплексно, так что в вооружении должен находиться весь арсенал имеющийся у данной системы;

- Третьим и последним принципом является целостное использование системы безопасности, не стоит разбивать ее на отдельные части, рассматривать отдельные функции, тем самым обеспечивать разный уровень безопасности важным файлам и менее важным. Это работает как один огромный механизм, который имеет в себе большое количество шестеренок, выполняющих разные функции, но составляющих одну систему.

Вижео пр обеспечение безопасности промышленных систем:

Законодательство и СОИБ

Очень важным аспектом системы обеспечения информационной безопасности является сотрудничество с государственными правоохранительными органами и законность данной системы. Важную роль играет высокий уровень профессионализма сотрудников фирмы, предоставляющей вам информационную сохранность, не забывайте, что с данной фирмой и ее сотрудниками должен быть совершен договор о неразглашении секретной информации фирмы, так как все сотрудники, обеспечивающие полноценную работу системы безопасности, будут иметь доступ к информации фирмы, тем самым у вас должны быть гарантии, того что сотрудники не передадут данную информацию третьим лицам, заинтересованным в ее получении в корыстных целях или чтобы подорвать работу вашего предприятия.

Если пренебречь данными принципами и условиями, то ваша защищенность не сможет обеспечить вас должным высоким уровнем защиты, тем самым не будет никаких гарантий, того что данные беспрерывно находятся в недосягаемости злоумышленников, а это может очень плохо сказаться на работе предприятия.

Требования к обеспечению информационной безопасности любого объекта

Принципы нужно не только знать, но и уметь воплотить их в жизнь, именно для этого и существует ряд требований к системе защиты информационной безопасности, которые обязательны к выполнению, как и сами принципы.

Идеальная схема безопасности должна быть:

- Централизованной. Управлять системой безопасности нужно всегда централизованно, посему система обеспечения информационной безопасности предприятия должна быть схожа со структурой самого предприятия, к которому и прикреплен данный способ обеспечения информационной безопасности (СОИБ);

- Плановой. Исходя из общих целей обеспечения защиты информации, каждый отдельный сотрудник, отвечающий за определенный аспект системы, должен всегда иметь подробнейший план совершенствования защитной системы и использование нынешней. Это нужно, для того чтобы защита информации работала, как одна целостная схема, что обеспечит наиболее высокий уровень защиты конфиденциальной информации охраняемого объекта;

- Конкретизированной. Каждая схема безопасности должна иметь конкретные критерии по защите, так как у разных предприятий разные предпочтения, некоторым необходимо защитить именно определенные файлы, которыми смогут воспользоваться конкуренты предприятия, дабы подорвать производственный процесс. Другим фирмам необходима целостная защита каждого файла, независимо от степени его важности, поэтому, прежде чем поставить защиту информации, следует определиться для чего конкретно она вам нужна;

- Активной. Обеспечивать защиту информации нужно всегда очень активно и целеустремленно. Что это значит? Это значит, что фирма, обеспечивающая базу безопасности, обязательно должна иметь отдел, содержащий в себе экспертов и аналитиков. Потому что ваш принцип безопасности должен не только устранять уже имеющиеся угрозы и находить бреши в базе, но и знать наперед возможный вариант развития события, чтобы предотвратить возможные угрозы еще до их появления, поэтому аналитический отдел – это очень важная часть в структуре обеспечения защиты информации, не забывайте об этом и постарайтесь уделить данному аспекту особое внимание. “Предупрежден – значит вооружен”;

- Универсальной. Ваша схема должна уметь адаптироваться к абсолютно любым условиям, то есть неважно, на каком носителе хранится ваша база, и не должно иметь значения, на каком языке она представлена и в каком формате содержится. Если вы захотите перевести ее в другой формат или же на другой носитель, то это не должно стать причиной утечки информации;

- Необычной. Ваша планировка обеспечения информационной безопасности должна быть уникальной, то есть она должна отличаться от аналогичных схем, которые используют другие предприятия или фирмы. К примеру, если другое предприятие, имеющее схожую с вашей схему по защите данных, подверглось атаке, и злоумышленники смогли найти в ней брешь, то вероятность того, что ресурс будет взломан, увеличивается в разы, так что в этом плане следует проявить индивидуальность и устанавливать для своего предприятия схему безопасности, которая раньше нигде не фигурировала и не использовалась, тем самым вы повысите уровень защиты конфиденциальных данных вашего предприятия;

- Открытой. Открытой она должна быть в плане вносимых изменений, корректировок и усовершенствований, то есть если вы обнаружили брешь в обороне собственной системы безопасности или хотите усовершенствовать ее, у вас не должно возникать проблем с доступом, так как на доступ к системе может уйти некоторое количество времени, во время которого база может быть взломана, поэтому сделайте ее открытой для собственной фирмы и фирмы, предоставляющей обеспечение информационной безопасности Российской Федерации, от которых зависит и сохранение ваших информационных систем;

- Экономичной. Экономичность – это последнее требование к любой системе безопасности, вы должны все посчитать и сделать так, чтобы затраты на информационное обеспечение информационных систем безопасности Российской Федерации ни в коем случае не превышали ценность вашей информации. Например, насколько бы ни была дорогая и совершенная планировка безопасности, все равно существует вероятность, того что ее могут взломать или же обойти, так как брешь при желании можно обнаружить в любой защите, и если вы тратите на такую схему безопасности большие деньги, но в то же время сами данные не стоят таких денег, то это просто бессмысленные траты, которые могут негативно отразиться на бюджете предприятия.

Видео про IDM-решения:

Вторичные требования СОИБ

Выше были перечислены основные, необходимые для полноценной работы системы безопасности требования, далее, будут приведены требования, которые не являются обязательными для системы:

- Схема безопасности должна быть довольно проста в использовании, то есть любой сотрудник, имеющий доступ к защищенной информации, при необходимости ее просмотреть не должен затрачивать на это большое количество времени, так как это помешает основной работе, схема должна быть удобна и “прозрачна”, но только внутри вашего предприятия;

- Каждый сотрудник или же доверенное лицо должны иметь какие-либо привилегии к доступу получения защищенной информации. Опять же, приведу пример: вы директор предприятия и на вашем объекте работает ряд сотрудников, которым вы доверяете и можете предоставить доступ, но вы этого не делаете, и доступ имеется только у вас и у сотрудников фирмы, предоставляющих систему информационной безопасности, получается, что ваш бухгалтер и прочие сотрудники, имея необходимость посмотреть на отчеты или другие защищенные файлы, должны будут оторваться от работы, оторвать от работы вас или сотрудников фирмы, предоставляющих защиту, чтобы получить доступ к одному файлу, тем самым работа предприятия будет подорвана, а эффективность ее снижена. Поэтому предоставляйте привилегии своим сотрудникам, чтобы облегчить работу им и себе;

- Возможность простого и быстрого отключения защиты, так как бывают ситуации, когда защита информации будет в значительной степени затруднять работу предприятия, в этом случае вы должны иметь возможность с легкостью отключить и, когда понадобится, включить систему защиты информации;

- Схема обеспечения безопасности информации должна функционировать отдельно от каждого субъекта защиты, то есть они не должны быть взаимосвязаны;

- Фирма, предоставляющая вам систему безопасности информации, должна сама периодически пытаться взломать ее, она может попросить сделать это своих программистов, работающих над другими проектами, если у них получится, то нужно немедленно выяснить, как именно это произошло и где существует слабость в системе защиты, чтобы как можно скорее нейтрализовать ее;

- На вашем предприятии не должны находиться детальные отчеты и подробное описание механизмов защиты вашей информации, такой информацией должен располагать только владелец предприятия и фирма, предоставляющая защиту информации.

Система информационного обеспечения – этапность

Немаловажным элементом является этапность действий при разработке и установке системы обеспечения информационной безопасности Российской Федерации.

Изначально при создании системы защиты необходимо определить, что именно для вас является интеллектуальной собственностью. К примеру, для предприятия интеллектуальная собственность – это знания и точные сведения о каждом выпускаемом продукте, его усовершенствования, изготовление и разработка новых продуктов и идей для усовершенствования предприятия, в общем, все то, что в конечном итоге приносит вам прибыль. Если вы не можете определить, что для вас интеллектуальная собственность, то какой бы хорошей ни была схема обеспечения информационных систем, она не сможет обеспечить вас высоким уровнем защиты, а еще вы рискуете потерять незащищенную информацию, которая впоследствии приведет к моральным и материальным потерям, так что этому пункту следует изначально уделить особое внимание.

После того как вы определите, что для вас является интеллектуальной собственностью следует перейти к следующим, общепринятым для абсолютно любой организации, вне зависимости от ее размеров и спецификации, этапам:

- Установка определенных границ, в которых планировка обеспечения информационных систем имеет свою силу;

- Постоянное изучение и выявление слабых мест в системе защиты;

- Установка определенной политики системы безопасности и быстро действенное принятие контрмер при выявлении угрозы;

- Беспрерывная проверка системы безопасности информации;

- Составление детального плана для системы защиты;

- Точная реализация ранее составленного плана.

Все рекомендации, условия, требования и всевозможные аспекты, описанные выше, являются общепринятыми на мировом уровне, они доказали свою эффективность и имеют более чем богатый опыт.

Оценка статьи:

Загрузка...Обеспечение информационной безопасности

Обеспечение информационной безопасности Российской Федерации — одна из ключевых задач формирования информационного общества. Ее решение предполагает обеспечение информационной безопасности граждан в условиях информационного окружения, а также самой информационной инфраструктуры. Обеспечению информационной безопасности посвящена отдельная подпрограмма «Безопасность в информационном обществе» Государственной программы Российской Федерации «Информационное общество (2011–2020 годы)», утвержденной распоряжением Правительства Российской Федерации №1815-р от 20 октября 2010 года.

Основными задачами подпрограммы «Безопасность в информационном обществе» являются:

- обеспечение контроля и надзора, разрешительной и регистрационной деятельности в сфере связи, информационных технологий и массовых коммуникаций;

- обеспечение безопасности функционирования информационных и телекоммуникационных систем;

- развитие технологий защиты информации, обеспечивающих неприкосновенность частной жизни, личной и семейной тайны, безопасность информации ограниченного доступа;

- противодействие распространению идеологии терроризма, экстремизма, пропаганды насилия.

Формирование информационного общества в целом не возможно без формирования культуры обеспечения безопасности в информационном пространстве как у пользователей, так и у владельцев информационных систем и ресурсов. Граждане России, обладающие минимальными практическими навыками владения инструментами информационной безопасности, значительно менее уязвимы при возникновении угроз в отношении него.

Минкомсвязь России наряду с другими ведомствами осуществляет функции по выработке и реализации государственной политики по данному направлению.

Учитывая масштабы проникновения информационных технологий в повседневную жизнь граждан, организаций и органов власти всех уровней, а также высокий уровень зависимости создаваемых в стране информационных систем от импортной продукции, особенно важно обеспечить должный уровень информационной безопасности страны в современном глобальном информационном мире.

В этих условиях необходимо предпринять меры, направленные на обеспечение информационной безопасности не только государственных органов власти, но и других организаций и граждан, проживающих на территории России.

Среди мер долгосрочного характера можно выделить:

- ускоренное развитие производства отечественной продукции гражданского назначения для формирования задела по самым перспективным направлениям развития отрасли информационных технологий;

- разработка и запуск специальной программы импортозамещения продукции сферы информационных технологий для решения задач отдельных государственных структур и организаций (в том числе оборонно-промышленного комплекса);

- запуск в интересах отдельных государственных структур и организаций (в том числе оборонно-промышленного комплекса) специальной программы долгосрочных исследований для формирования научно-технического задела по информационным технологиям в соответствующих сферах с обеспечением максимально выгодного для государства перетекания технологий из гражданской в оборонную сферу и сферу двойных технологий и наоборот;

- стимулирование циркуляции данных «облачных» сервисов внутри страны;

- обеспечение стабильности развития отечественной отрасли информационных технологий и ее суверенности в долгосрочной перспективе за счет создания условий для развития в стране глобальных лидеров.

Организационное Обеспечение Информационной Безопасности.

Токарев А.В., гр. ИБС-11-10 75

Коваленко Юрий Иванович

Характеристика дисциплины организационное обеспечение информационной безопасности – ооиб.

Цели и задачи дисциплины ООИБ.

Целью данной дисциплины является приобретение знаний по организационному обеспечению ИБ и формированию практических навыков в конкретных условиях.

Задачи – изучение теоретических, методологических и практических проблем формирования, функционирования и развития систем ООИБ.

Надо знать после изучения:

Теоретические основы функционирования систем ООИБ, ее современные проблемы и терминологию;

Цели, функции и процессы управления системами ООИБ, в организациях с различными формами собственности;

Основные направления и методы ООИБ.

Уметь:

Анализировать эффективность систем ООИБ и разрабатывать направления его развития;

Разрабатывать нормативно-методические материалы по регламентации системы ООИБ;

Организовывать работу с персоналом, обладающим конфиденциальной информацией;

Организовывать охрану персонала, территорий, зданий, помещений и продукции организации;

Организовывать и проводить служебные расследования по фактам разглашения, утечки информации и НСД к ней;

Организовывать и проводить аналитическую работу по предупреждению утечки конфиденциальной информации.

Дидактический аппарат ооиб.

Принципы, силы, средства и условия ООИБ;

Порядок засекречивания и рассекречивания документов и продукции;

Допуск и доступ к конфиденциальной информации и документам;

Организация внутриобъектового и пропускного режимов на предприятии;

Организация подготовки и проведения совещаний и заседаний по конфиденциальным вопросам;

Организация охраны предприятий;

Защита информации при публикаторской и рекламной деятельности;

Организация аналитической работы по предупреждениям утечки конфиденциальной информации;

Направления и методы работы с персоналом, обладающим конфиденциальной информацией.

Организационное обеспечение информационной безопасности - один из основных инструментов обеспечения безопасности информации.

ИБ РФ – состояние защищенности ее национальных интересов в информационной сфере, определяющихся совокупностью сбалансированных интересов личности, общества и государства - доктрина ИБ.

ИБ – защита конфиденциальности, целостности и доступности информации (ГОСТ Р ИСО/МЭК 17799 2005 г.).

ИБ объекта информатизации – состояние защищенности объекта информатизации при котором обеспечивается безопасность информации и автоматизированных средств ее обработки – ГОСТ Р 50.1.056-2005.

Объект информатизации – совокупность информационных ресурсов, средств, систем обработки информации, используемых в соответствии с заданной ИТ, а так же средств их обеспечения, помещений или объектов (зданий, сооружений, ТС), в которых эти средства или системы установлены или помещений и объектов, предназначенных для ведения конфиденциальных переговоров. ГОСТ Р 51275-2006 .

Защищаемый объект информатизации, предназначенный для обработки защищаемой информации с требуемым уровнем ее защищенности – ГОСТ Р 50.1.056-2005.

Опыт показывает, что обеспечение безопасности не может быть одноразовым актом, это непрерывный процесс, который заключается в обосновании и реализации наиболее рациональных методов, способов и путей совершенствования и развития системы защиты, непрерывном контроле ее состояния, выявление уязвимостей и противоправных действий. Безопасность информации может быть обеспечена только при организации комплексного использования всего арсенала имеющихся средств защиты по всем структурным элементам производственной системы и на всех этапах технологического цикла обработки информации. Наибольший эффект достигается тогда, когда используемые средства, методы и меры объединены в единый механизм.

СЗИ – совокупность органов и/или исполнителей, используемой ими техники ЗИ, а так же объектов защиты информации, организованная и функционирующая по правилам и нормам, установленным соответствующими документами в области ЗИ. ГОСТ Р 50922-2006.

Функционирование СЗИ должно контролироваться, обновляться, дополняться, в зависимости от изменения внешних и внутренних условий.

Никакая СЗИ не может обеспечить требуемого уровня безопасности информации без надлежащей подготовки персонала, атак же пользователей, в интересах которых развернуты АС и соблюдения всеми причастными установленных правил защиты.