Администратор информационной безопасности

Положение об Администраторе Информационной Безопасности

Метки: отдел it, положения

Положение об Администраторе Информационной Безопасности

Содержание 1. Список сокращений 2. Общие положения 3. Задачи и функции Администратора ИБ 4. Обязанности Администратора ИБ

5. Права и ответственность Администратора ИБ

1. Список сокращений

АС – автоматизированная система.

ИБ – информационная безопасность.

Информация – в документе: информация, подлежащая защите, представленная в виде электронных документов или иных совокупностей данных, хранящаяся на электронных носителях и/или циркулирующая в сетях передачи данных организации.

ЛВС – локальная вычислительная сеть.

НСД – несанкционированный доступ к информации.

ОС – операционная система.

ОТСС – основные технические средства и системы.

РС – рабочая станция, компьютер.

СВТ – средство вычислительной техники.

СЗИ – средства защиты информации.

СУБД – система управления базами данных.

2. Общие положения

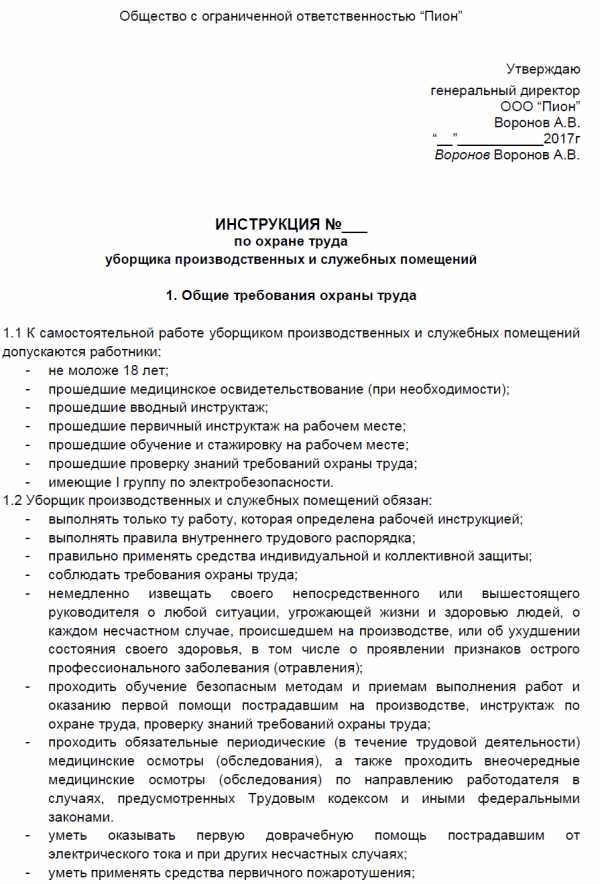

2.1. Настоящее положение разработано на основе «Политики информационной безопасности.

2.2. Положение определяет основные задачи, функции, обязанности, права и ответственность Администратора информационной безопасности автоматизированной системы (далее – администратор ИБ).

2.3. Администратор ИБ назначается приказом и является лицом, выполняющим функции по защите информации обрабатываемой, передаваемой и хранимой при помощи средств вычислительной техники в пределах зоны своей ответственности.

2.4. В своей деятельности Администратор ИБ руководствуется требованиями действующих федеральных законов, общегосударственных и ведомственных нормативных документов по вопросам защиты информации и контролирует их выполнение администраторами локальной вычислительной сети (далее – ЛВС), администраторами систем управления базами данных (далее – СУБД) и пользователями автоматизированной системы (далее – АС).

2.5. Настоящее Положение является дополнением к действующим нормативным документам по вопросам защиты информации и не исключает обязательного выполнения их требований.

3. Задачи и функции Администратора ИБ

3.1 Основными задачами Администратора ИБ являются:

- контроль эффективности защиты информации;

- сопровождение СЗИ от несанкционированного доступа (далее – НСД) и основных технических средств и систем (далее – ОТСС);

- контроль разграничения доступа.

3.2 Для выполнения поставленных задач на Администратора ИБ возлагаются следующие функции:

3.2.1 Контроль соответствия действий пользователей АС (разработчиков, эксплуатационного персонала) требованиям «Политики информационной безопасности» на всех стадиях жизненного цикла АС.

3.2.2 Участие на стадии проектирования (внедрения) АС в разработке технологии обработки информации ограниченного доступа (далее – информации) по вопросам:

- организации порядка учета, хранения и обращения с документами и носителями информации;

- определения степени секретности отдельных документов, носителей и массивов информации;

- подготовки инструкций, определяющих задачи, функции, ответственность, права и обязанности администраторов и пользователей АС по вопросам защиты информации, а также ответственных по защите информации в процессе автоматизированной обработки информации.

3.2.3 Сопровождение СЗИ от НСД к ней, в том числе средств криптографической защиты информации, на стадии эксплуатации АС, включая ведение служебной информации СЗИ от НСД (управление ключевой системой, сопровождение правил разграничения доступа), оперативный контроль за функционированием СЗИ от НСД.

3.2.4 Контроль соответствия общесистемной программной среды стандарту (контроль целостности программного обеспечения) и проверка включаемых в АС новых программных средств.

3.2.5 Оперативный контроль за ходом технологического процесса обработки информации.

3.2.6 Методическое руководство работой администраторов и пользователей АС в вопросах обеспечения информационной безопасности.

4. Обязанности Администратора ИБ

4.1 Для реализации поставленных задач и возложенных функций Администратор ИБ ОБЯЗАН:

4.1.1 Сопровождать СЗИ от НСД и ОТСС:

4.1.1.1 Вести учет и знать перечень установленных в подразделениях ОТСС, СЗИ от НСД и перечень задач, решаемых с их использованием.

4.1.1.2 Осуществлять непосредственное управление режимами работы и административную поддержку функционирования (настройку и сопровождение) применяемых на рабочих станциях (далее – РС) специальных программных и программно-аппаратных СЗИ от НСД.

4.1.1.3 Присутствовать при внесении изменений в конфигурацию (модификации) аппаратно-программных средств, защищенных РС и серверов, осуществлять проверку работоспособности системы защиты после установки (обновления) программных средств АС.

4.1.1.4 Периодически проверять состояние используемых СЗИ от НСД, осуществлять проверку правильности их настройки (выборочное тестирование).

4.1.1.5 Контролировать комплектность средств вычислительной техники (далее – СВТ) и изменения аппаратно-программной конфигурации.

4.1.1.6 Периодически – не реже 1 раза в год контролировать целостность печатей (пломб, наклеек) на устройствах, защищенных РС, где таковые печати (пломбы, наклейки) имеются.

4.1.1.7 Вести журнал учета нештатных ситуаций, фактов вскрытия и опечатывания, защищенных СВТ, выполнения профилактических работ, установки и модификации аппаратных и программных СЗИ.

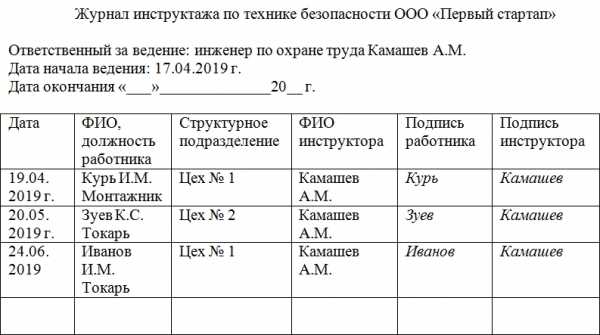

4.1.1.8 Проводить периодический инструктаж сотрудников подразделения (пользователей АС) по правилам работы с используемыми СЗИ.

4.1.2 Организовывать разграничения доступа:

4.1.2.1 Знать перечень защищаемых информационных ресурсов и участвовать в разработке системы их защиты.

4.1.2.2 Разрабатывать совместно с администраторами АС решения по:

- составу доменов сети, системы доверительных отношений между ними;

- составу групп (локальных и глобальных) каждого домена;

- приписке пользователей с одинаковыми требованиями, статусом безопасности и характером решаемых задач к соответствующим группам;

- определению информационных связей между сегментами сети и требований к изоляции сегментов с использованием средств аппаратной безопасности сегментов;

- определению списка устройств, логических дисков, каталогов общего пользования на серверах с указанием состава допущенных к ним пользователей и режимом допуска;

- осуществлению контроля использования разделяемых ресурсов, процессом печати на общих принтерах;

- разработке порядка пользования электронной почты (использованию СЗИ при передаче закрытых документов);

- разработке порядка выхода пользователей в Сети общего пользования (далее – Сети) и использованию встроенных СЗИ от НСД в сервисных программах;

- определению режимов использования СЗИ: защита паролей, защита в протоколах передачи данных, кодирование файлов, подтверждение подлинности электронных документов (электронная подпись), подключение дополнительных алгоритмов криптографической защиты;

- разработке политики аудита: определение состава регистрируемых событий и списка лиц, имеющих допуск к журналам аудита.

4.1.2.3 Осуществлять учет и периодический контроль состава и полномочий пользователей различных РС АС.

4.1.2.4 Контролировать и требовать соблюдение установленных правил по организации парольной защиты в АС.

4.1.2.5 Осуществлять оперативный контроль работы пользователей, защищенных РС, анализировать содержимое журналов событий операционных систем (далее — ОС) и СЗИ от НСД этих РС, адекватно реагировать на возникающие нештатные ситуации.

4.1.2.6 Принимать участие в работах по внесению изменений в аппаратно-программную конфигурацию серверов и РС АС. Контролировать соблюдение сотрудниками подразделений автоматизации утвержденного порядка проведения работ по установке и модернизации аппаратных и программных средств РС и серверов.

4.1.2.7 Контролировать выполнение требований по обеспечению безопасности информации при организации технического обслуживания РС и отправке их в ремонт (контролировать стирание информации на магнитных носителях).

4.1.2.8 Организовывать учет, хранение, прием и выдачу персональных идентификаторов и ключевых дискет ответственным исполнителям, осуществлять контроль правильности их использования.

4.1.2.9 Осуществлять периодический контроль порядка учета, создания, хранения и использования резервных и архивных копий массивов данных.

4.1.2.10 По указанию руководства своевременно и точно отражать изменения в организационно-распорядительных и нормативных документах по управлению СЗИ от НСД, установленных на РС АС.

4.1.2.11 Требовать от пользователей стирания остаточной информации на несъёмных носителях (жестких дисках) установленным порядком, а в оперативной памяти по окончании обработки информации путем перезагрузки РС.

4.1.2.12 Контролировать обеспечение защиты конфиденциальной информации при взаимодействии абонентов с информационными сетями общего пользования.

4.1.3 Контролировать эффективность защиты информации:

4.1.3.1 Проводить работу по выявлению возможности вмешательства в процесс функционирования АС и осуществления НСД к информации и техническим средствам РС.

4.1.3.2 Докладывать руководству о выявленных угрозах безопасности информации, обрабатываемой в АС, об имевших место попытках НСД к информации и техническим средствам РС.

4.1.3.3 Проводить занятия с администраторами и пользователями АС по правилам работы на РС, оснащенных СЗИ НСД, и по изучению руководящих документов по вопросам обеспечения безопасности информации с разбором недостатков, выявленных при контроле эффективности защиты информации.

4.1.3.4 Участвовать в расследовании причин совершения нарушений и возникновения серьезных кризисных ситуаций в АС.

4.2 Администратору ИБ ЗАПРЕЩАЕТСЯ:

4.2.1 Используя служебное положение, создавать ложные информационные сообщения и учетные записи пользователей, получать доступ к информации и предоставлять его другим с целью ее модификации, копирования, уничтожения, блокирования доступа к информации;

4.2.2 Самостоятельно (без согласования с подразделением автоматизации) вносить изменения в настройки серверной части АС;

4.2.3 Использовать в своих и в чьих-либо личных интересах ресурсы АС, предоставлять такую возможность другим;

4.2.4 Выключать СЗИ от НСД без санкции руководства;

4.2.5 Передавать третьим лицам тем или иным способом сетевые адреса, имена, пароли, информацию о привилегиях пользователей, конфигурационные настройки, другую информацию о структуре, составе, программном и техническом обеспечении и особенностях функционирования и защиты АС;

4.2.6 Производить в рабочее время без санкции руководства и предупреждения пользователей действия, приводящие к сбою, остановке, замедлению работы АС, блокированию доступа, потере информации;

4.2.7 Нарушать правила эксплуатации оборудования АС;

4.2.8 Корректировать, удалять, подменять журналы аудита.

5. Права и ответственность Администратора ИБ

5.1. Администратор ИБ имеет право:

5.1.1. Анализировать права доступа к ресурсам на серверах АС и РС пользователей.

5.1.2. Требовать от администраторов и пользователей АС выполнения инструкций по обеспечению безопасности и защите информации в АС.

5.1.3. Участвовать в служебных расследованиях по фактам нарушения установленных требований обеспечения информационной безопасности, НСД, утраты, порчи защищаемой информации и технических компонентов АС.

5.1.4. Осуществлять оперативное вмешательство в работу пользователя при явной угрозе безопасности информации в результате несоблюдения установленной технологии обработки информации и невыполнения требований по безопасности с последующим докладом руководству.

5.1.5. Производить анализ защищенности АС путем применения специального ПО, осуществления попыток взлома системы защиты АС. Такие работы должны проводиться в часы наименьшей информационной нагрузки с обязательным согласованием с начальником управления автоматизации.

5.1.6. Вносить свои предложения по совершенствованию мер защиты в АС.

5.2. Администратор ИБ несет ответственность за:

5.2.1. Реализацию принятой политики информационной безопасности;

5.2.2. Программно-технические и криптографические СЗИ, а также за качество проводимых им работ по обеспечению защиты информации в соответствии с функциональными обязанностями.

Скачать ZIP файл (22489): Polozhenie-ob-AIB.zip

Пригодились документы — поставь «лайк»:

2018-02-06 2018-08-07 2018-01-12Администратор безопасности.

Администратор безопасности является лицом, выполняющим функции по обеспечению безопасности информации, обрабатываемой, передаваемой и хранимой при помощи средств вычислительной техники, в пределах своей зоны ответственности.

Изменение зоны ответственности администратора безопасности производится приказом руководителя СИБ в случае изменения организационной структуры или по предложению СИБ.

Администратор назначается приказом руководителя службы информационной безопасности (СИБ) из числа сотрудников структурного подразделения, эксплуатирующего локальную вычислительную сеть (ЛВС).

Деятельность администратора непосредственно связана с:

выполнением правил эксплуатации средств защиты информации;

обеспечением непрерывности процесса обработки информации;

реагированием на нарушения в компьютерной системе и восстановлением работоспособности компьютерной системы;

выполнением ряда рутинных функций.

Основные правила эксплуатации средств защиты содержатся в документации. Администратор безопасности несет персональную ответственность за сохранность своего идентификатора и предотвращение вторжений в компьютерную систему со стороны пользователей и посторонних лиц с правами администратора, а также за предотвращение случаев компрометации секретных ключей шифрования, используемых в компьютерной системе.

Установка и снятие средств защиты производится силами СИБ в соответствии с Планом защиты. После установки администратору безопасности передается полная документация на средства защиты, ключевые дискеты и электронные идентификаторы. В случае выявления конфликтов в работе средств защиты, приводящих к серьезным нарушениям и затрудняющим обработку информации администратор должен немедленно сообщить об этом в СИБ.

Назначение и изменение полномочий по доступу к компьютерной системе производится администратором совместно с руководителем подразделения. При этом производится регистрация электронного идентификатора пользователя и запись в Журнал учета выданных идентификаторов.

Администратор безопасности принимает участие в обеспечении непрерывности процесса обработки информации. В пределах своей зоны ответственности он поддерживает:

аварийный архив - копии используемого в компьютерной системе программного обеспечения.

текущий архив - данные компьютерной системы по состоянию на конец предыдущего рабочего дня.

долговременный архив - данные компьютерной системы за предварительно установленный период.

Аварийный архив обновляется в случае замены версий системного и прикладного программного обеспечения или изменения конфигурации.

Текущий архив обновляется ежедневно в конце рабочего дня. На носителях с текущим архивом проставляется дата архивирования. При записи архивов на магнитные носители администратор безопасности обрабатывает данные средствами помехоустойчивого кодирования. Места хранения архивов должны быть физически защищены. Вид носителей для хранения архивов и состав архивируемых данных определяется в Плане обеспечения непрерывной работы и восстановления компьютерной системы.

В случае возникновения нарушения в компьютерной системе администратор безопасности выполняет следующие действия:

классифицирует нарушение - (нарушение конфиденциальности, целостности, подлинности информации; нарушение работоспособности компьютерной системы);

сообщает о нарушении руководителю подразделения и в СИБ;

определяет причину возникновения нарушения (НСД, вирусное воздействие, сбой, отключение электропитания, кража носителей, выход оборудования из строя и т.д.);

локализует нарушение, то есть определяет, кто нарушитель, что он делает, что будет делать дальше. Для этого, прежде всего, необходимо определить круг подозреваемых: кто мог вообще это сделать? Кто обладал необходимыми полномочиями? Кто знал, как это сделать? После этого, используя имеющуюся информацию, сужать этот круг. Например, определив, с какого терминала осуществлено нарушение, в какое время и каким образом, и вы значительно сузите круг подозреваемых. Конкретные действия оператора и/или администратора безопасности в каждом случае определяются особенностями АС и системы защиты.

исключает из компьютерной системы скомпрометированные идентификаторы и ключи;

принимает меры к ликвидации последствий нарушения (восстанавливает разрушенные данные и программы, используя аварийные, текущие и долговременные архивы);

останавливает процесс обработки информации до прибытия специалистов отдела автоматизации и СИБ, если в результате нарушения дальнейшая работа может повлечь за собой увеличение размеров ущерба;

определяет размер ущерба, вызванного нарушением, выражаемый во временных потерях или денежных затратах;

составляет служебную записку о факте нарушения в компьютерной системе, а в случае необходимости инициирует проведение служебного расследования.

В интересах выполнения основных функций администратор производит ряд обеспечивающих операций.

Анализ учетных и регистрационных данных. Оформление статистической отчетности.

Администратор безопасности ежедневно анализирует журналы регистрации входов в компьютерную систему и учета работы пользователей. Анализ этих журналов должен быть направлен на выявление попыток НСД и нарушений пользователями своих полномочий. В случае обнаружения подобных действий администратор сообщает об этом руководителю подразделения и в СИБ. Данные журналов подшиваются и хранятся с соблюдением правил конфиденциального делопроизводства. Ежеквартально администратор безопасности направляет в СИБ статистический отчет о нарушениях в компьютерной системе.

Учет идентификаторов и носителей информации.

Все выдаваемые администратором электронные идентификаторы должны регистрироваться в журнале учета присвоенных идентификаторов. При выдаче идентификаторов администратор должен ознакомить пользователей с правилами обращения с идентифицирующей и ключевой информацией и требовать их росписи в журнале. Носители информации, на которых хранятся конфиденциальные данные должны регистрироваться в журнале учета носителей и храниться у администратора безопасности.

Заполнение формуляров.

Состав компьютерной системы описывается администратором безопасности в формуляре средств вычислительной техники. В него также заносятся все произошедшие изменения.

S3R

29 Ноя 2010, Андрей Фадин

В современном мире IT-инфраструктура проникла практически в каждую организацию, и все они сталкиваются с набором как внешних, так и внутренних угроз в области информационной безопасности. В зависимости от размеров этой организации, характера её деятельности и других факторов – в том или ином виде определяются цели и задачи по обеспечению конфиденциальности, целостности и доступности обрабатываемой информации, соответственно, формируется политика информационной безопасности.

Но этот документ останется ничего не значащей бумагой, если нет людей, ответственных за контроль её внедрения и обеспечения. Среди них одну из важных ролей занимает администратор информационной безопасности (не путать с администратором системы).

1. Администратор информационной безопасности (защиты). Задачи и направления деятельности. Инструменты системного администратора

В соответствии с определением, приведенном в руководящем документе Гостехкомиссии России «Защита от несанкционированного доступа к информации: Термины и определения», администратор защиты – это субъект доступа, ответственный за защиту автоматизированной системы (АС) от несанкционированного доступа (НСД) к информации.

Как обеспечить эту защиту? Если речь идёт о технической защите информации, то здесь мы сталкиваемся с целым комплексом различных программных и программно-аппаратных средств защиты информации.

Помимо таких широко известных и распространенных средств как межсетевые экраны (МЭ), антивирусы, средства доверенной загрузки и создания доверенной среды, а также системы обнаружения вторжений (СОВ) – однако требуются и средства другого рода, обеспечивающие проверку работы всех вышеперечисленных продуктов. В специальных нормативных документах такие средства трактуются как средства тестирования и контроля эффективности защиты информации или средства анализа защищенности.

Иначе говоря, необходимы средства, которые администратор информационной безопасности сможет использовать для тестирования защищенности, как сети, так и отдельных автоматизированных рабочих мест (АРМов).

Рассмотрим типовой набор методик, относящихся к анализу защищенности АС. Администратору безопасности необходимо:

- получать оперативную информацию о составе и структуре сети, открытых сервисах;

- проводить тестирование на предмет наличия известных уязвимостей (penetration testing);

- осуществлять контроль стойкости используемых паролей;

- контролировать целостность критически важной информации;

- контролировать и при необходимости изучать сетевой трафик между выбранными узлами сети;

- тестировать систему гарантированной очистки информации;

- проводить системный аудит ЭВМ из состава АС (аппаратная, программная конфигурация, журнал).

2. Требования к месту администратора информационной безопасности.

Перечислим основные требования к среде и месту работы администратора информационной безопасности системы:

1) Защита от НСД к информации, обрабатываемой администратором безопасности на рабочем месте (пароли, ключи, результатов аудита АС и др.)

Данное требование может быть обеспеченно доверенной средой, в которой работает администратор и применением одним из двух механизмов к защите данной информации – либо гарантированная очистка данных по завершению работы, либо их шифрование при хранении.

2) Мобильность (переносимость) места администратора безопасности (возможность подключиться к произвольному сегменту сети и выполнить локальную проверку каждого АРМ или перекрестную проверку межсегментного соединения).

3) Полнота инструментария – важно, когда все необходимые для работы средства доступны «из коробки», а операция по их развертыванию (deployment) требует минимум времени и усилий со стороны администратора.

4) Сертификация – для работы в средах, обрабатывающих информацию с ограниченным доступом администратору безопасности необходимо использовать сертифицированные средства защиты и контроля эффективности защиты информации.

3. Пример реализации мобильного места администратора безопасности

В настоящее время отсутствует совокупность различных сертифицированных средств мониторинга, инвентаризации, контроля целостности, сканирования уязвимостей, контроля стойкости систем аутентифиакации, обеспечивающая построение мобильного места администратора безопасности, за исключением доверенной загружаемой среды администратора безопасности — «Сканер-ВС» (разработка и изготовление компании ЗАО «НПО «Эшелон»).

Комплекс «Сканер-ВС» представляет собой носитель, в зависимости от поставки или загрузочный компакт-диск (LiveCD), или USB-флэш (LiveFlash), который запускает свою собственную среду для работы, операционную систему (производная от Linux), данный подход позволяет нам выполнить первые два требования, поскольку данный носитель может быть установлен фактически в любой x86-совместимый компьютер, не нарушая целостности его программной среды, а вся обрабатываемая администратором информация хранится лишь в оперативной памяти, что гарантирует её очистку по завершению работы (по желанию администратора отчеты и другие данные могут быть сохранены на внешний носитель).

Данный продукт выполняет требование №4, поскольку имеет сертификаты соответствия Минобороны России и ФСТЭК России.

В соответствии с пунктом 3 рассмотрим функционал «Сканера-ВС», помимо других продуктов в него входит:

1) Сетевой сканер.

Средство инвентаризации, контроля состояния и зондирования сети. (обеспечивает различные режимы работы, в т.ч. и скрытные для МЭ, позволяет сохранять и сравнивать «снимки» локальной вычислительной сети (ЛВС) за разные периоды времени).

2) Сканер безопасности, средство поиска уязвимостей в ресурсах сети.

Многофункциональное средство выявления используемого ПО на узлах сети, тестирования проникновением и выявления до 17 000 различных уязвимостей).

«Сканер-ВС» имеет в своём составе механизмы обновления через сеть Интернет в том числе и базы уязвимостей для сканера безопасности.

3) Аудитор паролей.

Средство анализа и перебора локальных и сетевых паролей.

Позволяет провести инвентаризацию и перебор пароль для локальных и сетевых записей для операционных систем семейства Windows и Linux (в т.ч. и для защищенных операционных систем, как: МСВС, Linux XP и Astra Linux).

Обеспечивает различные виды bruteforce и словарного перебора.

4) Контроль целостности файлов, папок, секторов на диске и др. объектов.

Средство позволяет снимать и сверять контрольные суммы, как файлов и папок, так и секторов на диске, используя все популярные алгоритмы хэширования и генерацией соответствующей отчетности.

5) Анализатор трафика, средство перехвата (снифинга) сетевого трафика и контроля передаваемой информации.

Средство позволяет перехватывать трафик между произвольными машинами коммутируемой сети (при необходимости используется технология ARP-спуфинга), в результате возможен анализ перехваченного трафика и выделения в нем важной информации (например: пароли для авторизации), возможен перехват и дешифрование трафика с подменой сертификатов.

6) Общесистемный анализатор, средство снятия «снимка» программно-аппаратной конфигурации АРМ и журналов его событий (например, работа с USB).

7) Средство проверки системы гарантированной очистки (позволяет осуществить посекторный поиск остаточной важной информации, не очищенной после сеанса работы ЭВМ, поиск возможен по паттернам из сформированного словаря, с учетом различных кодировок и форматов файлов).

Заключение

Проведенный анализ показал, что фактически все типовые, повторяющиеся операции и методики анализа защищенности сети могут быть произведены с переносного (фактически, виртуального) места администратора безопасности.

Данный подход имеет ряд достоинств как с точки зрения использования ресурсов (не надо производить закупку новых ПК, менять топологию и адресацию сети), так и в плане безопасности (обеспечение защищенной от изменений доверенной среды, быстрый доступ ко всем инструментам, легкость подключения к средствам виртуализации) и др.

Изученное сертифицированное решение (средство анализа защищенности «Сканер-ВС») показало полное соответствие данным требованиям.

Источники

Possibly Related Posts:

Обязанности главного администратора информационной безопасности

1. Общие положения

1.1. Настоящий документ определяет основные обязанности, права и ответственность главного администратора информационной безопасности организации. 1.2. Главный администратор информационной безопасности является штатным сотрудником службы обеспечения информационной безопасности. 1.3. Главный администратор информационной безопасности назначается приказом руководителя Организации по представлению руководителя службы обеспечения информационной безопасности согласованному с отделом автоматизации. 1.4. Решение вопросов обеспечения информационной безопасности входит в прямые служебные обязанности главного администратора информационной безопасности.

1.4. Главный администратор информационной безопасности обладает правами доступа к любым программным и аппаратным ресурсам и любой информации на рабочих станциях пользователей (за исключением информации, закрытой с использованием средств криптозащиты) и средствам их защиты. Он несет ответственность за реализацию принятой в ОГАНИЗАЦИИ политики безопасности, закрепленной в Концепции обеспечения информационной безопасности АС и планах защиты подсистем АС.

2. Обязанности администратора информационной безопасности

2.1. Знать перечень установленных в подразделениях ОРГАНИЗАЦИИ рабочих станций (АРМ) и перечень задач, решаемых с их использованием 2.2. Осуществлять учет и периодический контроль за составом и полномочиями пользователей различных РС АС. 2.3. Осуществлять оперативный контроль за работой пользователей защищенных РС, анализировать содержимое системных журналов всех РС и адекватно реагировать на возникающие нештатные ситуации. Обеспечивать своевременное архивирование системных журналов РС и надлежащий режим хранения данных архивов. 2.4. Осуществлять непосредственное управление режимами работы и административную поддержку функционирования применяемых на РС АС ОРГАНИЗАЦИИ специальных технических средств защиты от НСД. 2.5. Присутствовать при внесении изменений в конфигурацию (модификации) аппаратно-программных средств защищенных РС и серверов, устанавливать и осуществлять настройку средств защиты РС, соблюдать “Порядок проверки работоспособности системы защиты после установки (обновления) программных средств“ АС ОРГАНИЗАЦИИ. 2.6. Периодически проверять состояние используемых СЗИ НСД, осуществлять проверку правильности их настройки (выборочное тестирование). 2.7. Периодически контролировать целостность печатей (пломб, наклеек) на устройствах защищенных РС. 2.8. Проводить работу по выявлению возможных каналов вмешательства в процесс функционирования АС и осуществления НСД к информации и техническим средствам ПЭВМ. 2.9. Докладывать руководству службы обеспечения информационной безопасности об имевших место попытках несанкционированного доступа к информации и техническим средствам ПЭВМ. 2.10. По указанию руководства своевременно и точно отражать изменения в организационно-распорядительных и нормативных документах по управлению средствами защиты от НСД, установленных на РС АС. 2.11. Проводить занятия с сотрудниками и администраторами безопасности подразделений по правилам работы на ПЭВМ, оснащенных СЗИ НСД, и по изучению руководящих документов по вопросам обеспечения безопасности информации. 2.12. Участвовать в расследовании причин совершения нарушений и возникновения серьезных кризисных ситуаций в результате НСД.

2.13. Участвовать в работе комиссий по пересмотру Планов защиты.

3. Права главного администратора информационной безопасности

3.1. Требовать от администраторов информационной безопасности выполнения инструкций по обеспечению безопасности и защите информации в АС. 3.2. Проводить служебные расследования по фактам нарушения установленных требований обеспечения информационной безопасности, несанкционированного доступа, утраты, порчи защищаемой информации и технических компонентов АС. 3.3. Непосредственно обращаться к руководителям технологических подразделений с требованием прекращения работы в АС при несоблюдении установленной технологии обработки информации и невыполнении требований по безопасности.

3.4. Вносить свои предложения по совершенствованию мер защиты в АС.

4. Ответственность главного администратора информационной безопасности

4.1. На главного администратора информационной безопасности возлагается персональная ответственность за программно - технические и криптографические средства защиты информации, средства вычислительной техники, информационно - вычислительные комплексы, сети и автоматизированные системы обработки информации, закрепленные за ним приказом руководителя ОРГАНИЗАЦИИ и за качество проводимых им работ по обеспечению защиты информации в соответствии с функциональными обязанностями.

4.2. Главный администратор информационной безопасности несет ответственность по действующему законодательству за разглашение сведений, составляющих (государственную, банковскую, коммерческую) тайну, и сведений ограниченного распространения, ставших известными ему по роду работы.

- Информационная безопасность

- Кадровое делопроизводство и Трудовое право