Брандмауэр в режиме повышенной безопасности как отключить

Используем брандмауэр Windows в режиме повышенной безопасности

29.09.2014 windows | для начинающих

Не все знают, что встроенный фаервол или брандмауэр Windows позволяет создавать расширенные правила сетевых подключений для достаточно мощной защиты. Вы можете создавать правила доступа к Интернету для программ, белые списки, ограничивать трафик для определенных портов и IP адресов, не устанавливая сторонних программ-фаерволов для этого.

Стандартный интерфейс брандмауэра позволяет настроить основные правила для публичных и частных сетей. Дополнительно к этому, вы можете настроить расширенные варианты правил, включив интерфейс брандмауэра в режиме повышенной безопасности — эта функция доступна в Windows 8 (8.1) и Windows 7.

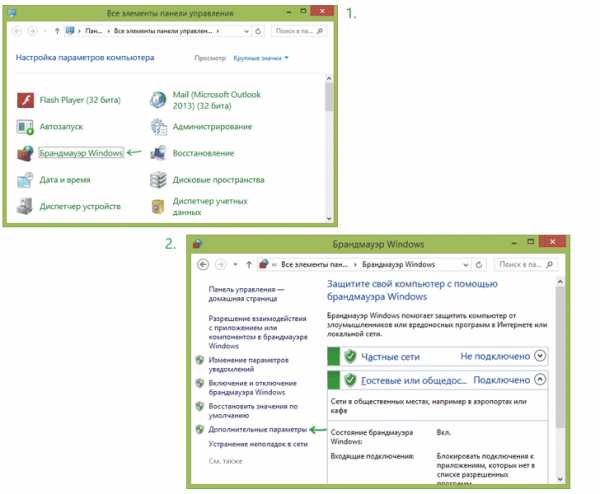

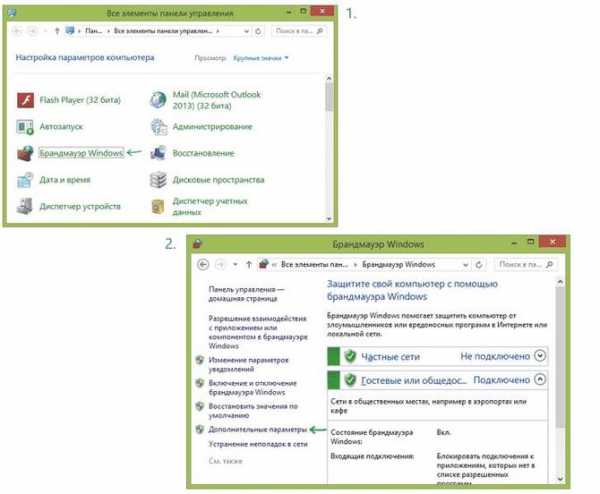

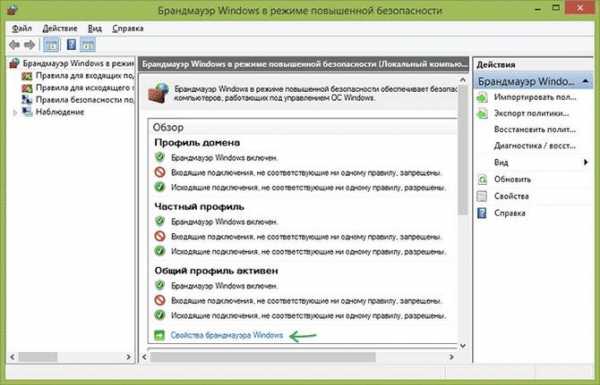

Есть несколько способов перейти к расширенному варианту. Самый простой из них — зайти в Панель управления, выбрать пункт «Брандмауэр Windows», а затем, в меню слева кликнуть по пункту «Дополнительные параметры».

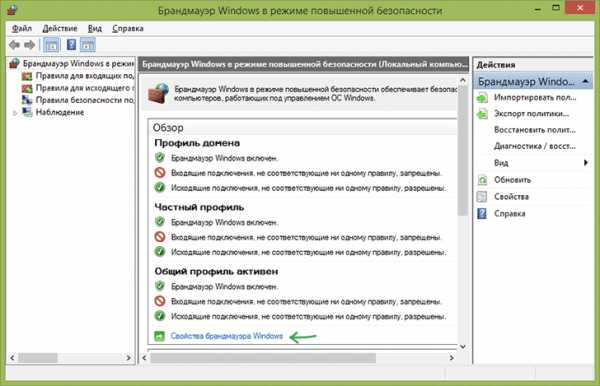

Настройка сетевых профилей в брандмауэре

Брандмауэр Windows использует три различных сетевых профиля:

- Профиль домена — для компьютера, подключенного к домену.

- Частный профиль — используется для подключений к частной сети, например, рабочей или домашней.

- Общий профиль — используется для сетевых подключений к публичной сети (Интернет, публичная точка доступа Wi-Fi).

При первом подключении к сети, Windows предлагает вам выбор: общественная сеть или частная. Для различных сетей может использоваться разный профиль: то есть, при подключении вашего ноутбука к Wi-Fi в кафе может использоваться общий профиль, а на работе — частный или профиль домена.

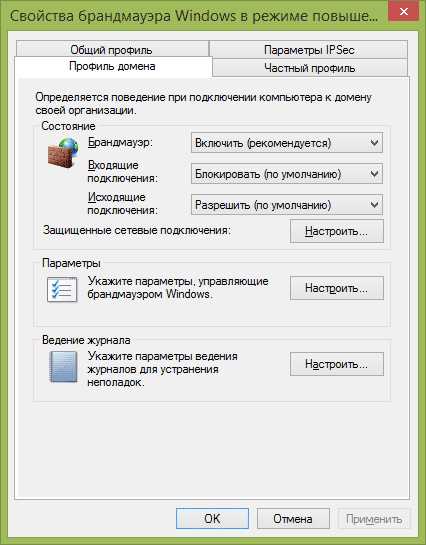

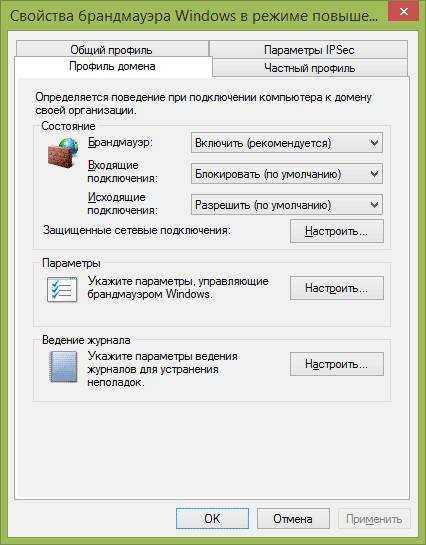

Для настройки профилей, нажмите «Свойства брандмауэра Windows». В открывшемся диалоговом окне вы можете настроить базовые правила для каждого из профилей, а также задать сетевые подключения, для которых будет использован тот или иной из них. Отмечу, что если вы заблокируете исходящие подключения, то при блокировке вы не увидите каких-либо уведомлений брандмауэра.

Создание правил для входящих и исходящих подключений

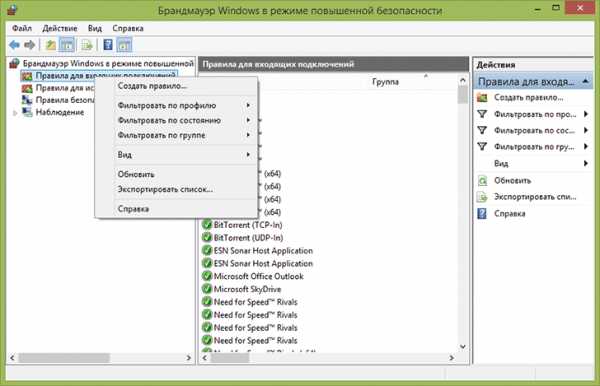

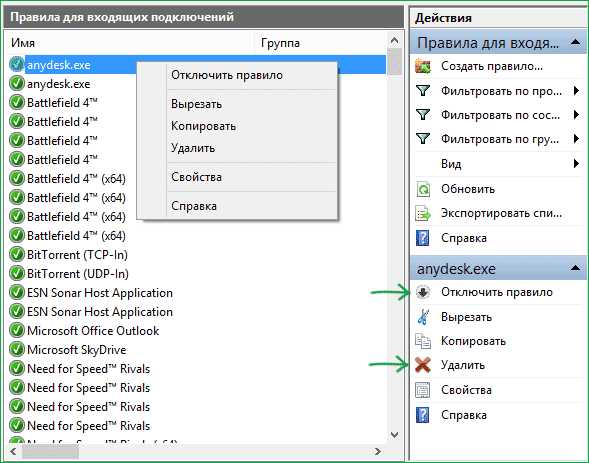

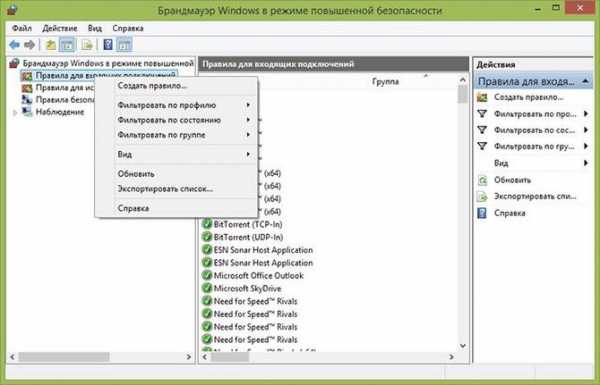

Для того, чтобы создать новое правило входящего или исходящего сетевого подключения в брандмауэре, выберите соответствующий пункт в списке слева и кликните по нему правой кнопкой мыши, после чего выберите пункт «Создать правило».

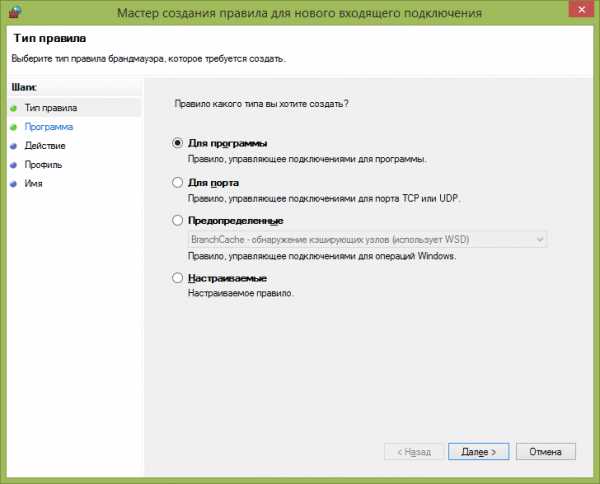

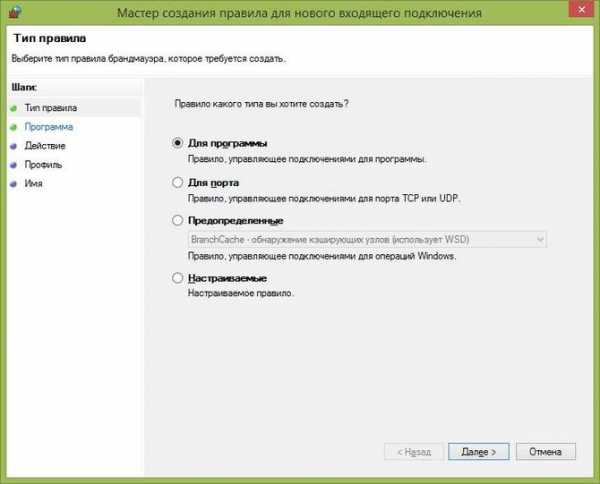

Откроется мастер создания новых правил, которые делятся на следующие типы:

- Для программы — позволяет запретить или разрешить доступ к сети конкретной программе.

- Для порта — запрет или разрешение для порта, диапазона портов или протокола.

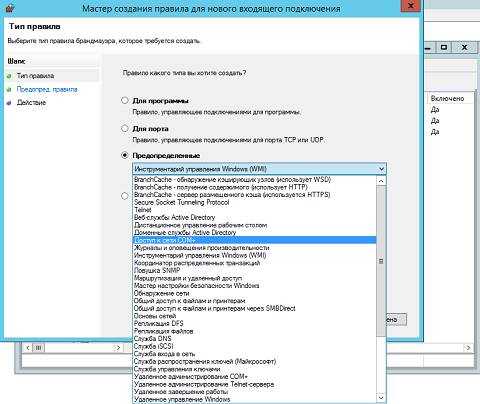

- Предопределенные — использование предопределенного правила, включенного в Windows.

- Настраиваемые — гибкая настройка комбинации блокировки или разрешений по программе, порту или IP-адресу.

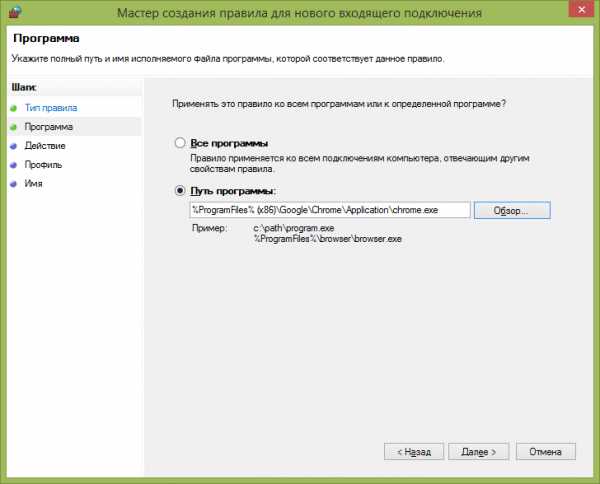

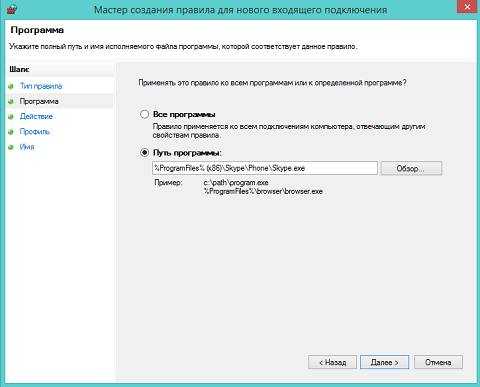

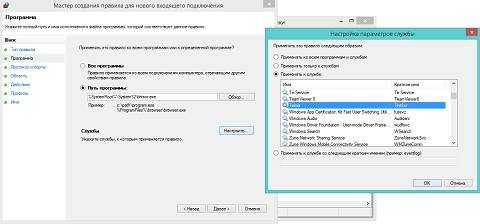

В качестве примера попробуем создать правило для программы, например, для браузера Google Chrome. После выбора пункта «Для программы» в мастере потребуется указать путь к браузеру (имеется также возможность создать правило для всех программ без исключения).

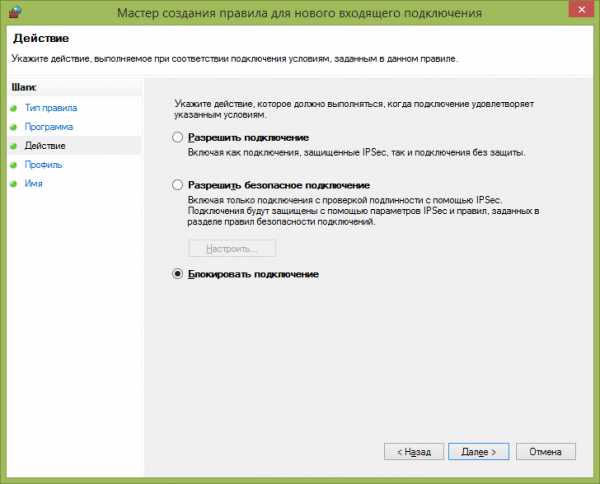

Следующим шагом требуется указать, следует ли разрешить подключение, разрешить только безопасное подключение или блокировать его.

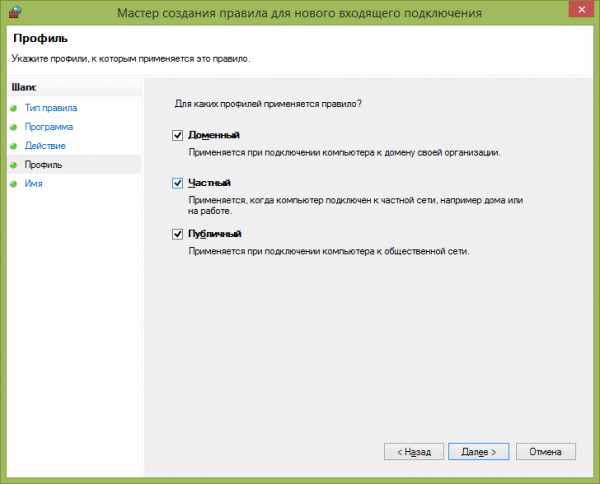

Предпоследний пункт — указать для каких из трех сетевых профилей будет применено данное правило. После этого также следует задать имя правила и его описание при необходимости, и нажать «Готово». Правила вступают в силу немедленно после создания и появляются в списке. При желании, вы можете в любой момент удалить, изменить или временно отключить созданное правило.

Для более тонкой настройки доступа, вы можете выбрать настраиваемые правила, которые можно применить в следующих случаях (просто несколько примеров):

- Нужно запретить всем программам подключаться к определенному IP или порту, использовать конкретный протокол.

- Требуется задать список адресов, к которым разрешено подключаться, запретив все остальные.

- Настроить правила для служб Windows.

Настройка конкретных правил происходит практически тем же образом, что был описан выше и, в целом, не представляет особой сложности, хотя и требует некоторого понимания того, что именно делается.

Брандмауэр Windows в режиме повышенной безопасности позволяет также настраивать правила безопасности подключения, связанные с проверкой подлинности, однако рядовому пользователю эти возможности не потребуются.

А вдруг и это будет интересно:

Брандмауэр Windows в режиме повышенной безопасности – диагностика и решение проблем

Published on Март 10, 2009 by Support · Комментариев нетОснастка консоли управления (MMC) ОС Windows Vista™ Брандмауэр Windows в режиме повышенной безопасности – это брандмауэр, регистрирующий состояние сети, для рабочих станций, фильтрующий входящие и исходящие соединения в соответствии с заданными настройками. Теперь можно настраивать параметры брандмауэра и протокола IPsec с помощью одной оснастки. В этой статье описывается работа брандмауэра Windows в режиме повышенной безопасности, типичные проблемы и средства их решения.

Как работает брандмауэр Windows в режиме повышенной безопасности

Брандмауэр Windows в режиме повышенной безопасности – это брандмауэр, регистрирующий состояние сети, для рабочих станций. В отличие от брандмауэров для маршрутизаторов, которые развертывают на шлюзе между локальной сетью и Интернетом, брандмауэр Windows создан для работы на отдельных компьютерах. Он отслеживает только трафик рабочей станции: трафик, приходящий на IP-адрес данного компьютера, и исходящий трафик самого компьютера. Брандмауэр Windows в режиме повышенной безопасности выполняет следующие основные операции:

- Входящий пакет проверяется и сравнивается со списком разрешенного трафика. Если пакет соответствует одному из значений списка, брандмауэр Windows передает пакет протоколу TCP/IP для дальнейшей обработки. Если пакет не соответствует ни одному из значений списка, брандмауэр Windows блокирует пакет, и в том случае, если включено протоколирование, создает запись в файле журнала.

Список разрешенного трафика формируется двумя путями:

- Когда подключение, контролируемое брандмауэром Windows в режиме повышенной безопасности, отправляет пакет, брандмауэр создает значение в списке разрешающее прием ответного трафика. Для соответствующего входящего трафика потребуется дополнительное разрешение.

- Когда Вы создаете разрешающее правило брандмауэра Windows в режиме повышенной безопасности, трафик, для которого создано соответствующее правило, будет разрешен на компьютере с работающим брандмауэром Windows. Этот компьютер будет принимать явно разрешенный входящий трафик в режимах работы в качестве сервера, клиентского компьютера или узла однораноговой сети.

Первым шагом по решению проблем, связанных с Брандмауэром Windows, является проверка того, какой профиль является активным. Брандмауэр Windows в режиме повышенной безопасности является приложением, отслеживающим сетевое окружение. Профиль брандмауэра Windows меняется при изменении сетевого окружения. Профиль представляет собой набор настроек и правил, который применяется в зависимости от сетевого окружения и действующих сетевых подключений.

Брандмауэр различает три типа сетевого окружения: домен, публичная и частная сети. Доменом является сетевое окружение, в котором подключения проходят аутентификацию на контроллере домена. По умолчанию все другие типы сетевых подключений рассматриваются как публичные сети. При обнаружении нового подключения Windows Vista предлагает пользователю указать, является ли данная сеть частной или публичной. Общий профиль предназначен для использования в общественных местах, например, в аэропортах или кафе. Частный профиль предназначен для использования дома или в офисе, а также в защищенной сети. Чтобы определить сеть как частную, пользователь должен обладать соответствующими административными полномочиями.

Хотя компьютер может быть подключен одновременно к сетям разного типа, активным может быть только один профиль. Выбор активного профиля зависит от следующих причин:

- Если для всех интерфейсов применяется аутентификация на контроллере домена, используется профиль домена.

- Если хотя бы один из интерфейсов подключен к частной сети, а все остальные – к домену или к частным сетям, используется частный профиль.

- Во всех остальных случаях используется общий профиль.

Для определения активного профиля нажмите узел Наблюдение в оснастке Брандмауэр Windows в режиме повышенной безопасности. Над текстом Состояние брандмауэра будет указано, какой профиль активен. Например, если активен профиль домена, наверху будет отображена надпись Профиль домена активен.

При помощи профилей брандмауэр Windows может автоматически разрешать входящий трафик для специальных средств управления компьютером, когда компьютер находится в домене, и блокировать тот же трафик, когда компьютер подключен к публичной или частной сети. Таким образом, определение типа сетевого окружения обеспечивает защиту вашей локальной сети без ущерба безопасности мобильных пользователей.

Типичные проблемы при работе брандмауэра Windows в режиме повышенной безопасности

Ниже перечислены основные проблемы, возникающие при работе брандмауэра Windows в режиме повышенной безопасности:

- Трафик отклоняется брандмауэром Windows

- Невозможно настроить брандмауэр Windows в режиме повышенной безопасности

- Компьютер не отвечает на запросы проверки связи

- Невозможно получить общий доступ к файлам и принтерам

- Невозможно удаленное администрирование брандмауэра Windows

В том случае, если трафик блокируется, сначала следует проверить, включен ли брандмауэр, и какой профиль является активным. Если какое-либо из приложений блокируется, убедитесь в том, что в оснастке Брандмауэр Windows в режиме повышенной безопасности существует активное разрешающее правило для текущего профиля. Чтобы убедится в наличии разрешающего правила, дважды щелкните узел Наблюдение, а затем выберите раздел Брандмауэр. Если для данной программы нет активных разрешающих правил, перейдите к узлу Правила для входящих подключений и создайте новое правило для данной программы. Создайте правило для программы или службы, либо укажите группу правил, которая применяется к данной функции, и убедитесь в том, что все правила данной группы включены.

В случаях блокировки трафика рекомендуется выполнить следующие действия:

Для проверки того, что разрешающее правило не перекрывается блокирующим правилом, выполните следующие действия:

- В дереве оснастки Брандмауэр Windows в режиме повышенной безопасности щелкните узел Наблюдение, а затем выберите раздел Брандмауэр.

- Просмотрите список всех активных правил локальной и групповой политик. Запрещающие правила перекрывают разрешающие правила даже в том случае, если последние определены более точно.

Групповая политика препятствует применению локальных правил

Если брандмауэр Windows в режиме повышенной безопасности настраивается при помощи групповой политики, администратор может указать, будут ли использоваться правила брандмауэра или правила безопасности подключения, созданные локальными администраторами. Это имеет смысл в том случае, если существуют настроенные локальные правила брандмауэра или правила безопасности подключения, отсутствующие в соответствующем разделе настроек.

Для выяснения причин, по которым локальные правила брандмауэра или правила безопасности подключения отсутствуют в разделе «Наблюдение», выполните следующие действия:

- В оснастке Брандмауэр Windows в режиме повышенной безопасности, щелкните ссылку Свойства брандмауэра Windows.

- Выберите вкладку активного профиля.

- В разделе Параметры, нажмите кнопку Настроить.

- Если применяются локальные правила, раздел Объединение правил будет активен.

Правила, требующие использования безопасных подключений, могут блокировать трафик

При создании правила брандмауэра для входящего или исходящего трафика, одним из параметров является Разрешить только безопасные подключения. Если выбрана данная функция, необходимо наличие соответствующего правила безопасности подключения или отдельной политики IPSec, которая определяет, какой трафик является защищенным. В противном случае данный трафик блокируется.

Для проверки того, что одно или несколько правил для программы требуют безопасных подключений, выполните следующие действия:

- В дереве оснастки Брандмауэр Windows в режиме повышенной безопасности щелкните раздел Правила для входящих подключений. Выберите правило, которое необходимо проверить и щелкните по ссылке Свойства в области действия консоли.

- Выберите вкладку Общие и проверьте, является ли выбранным значение переключателя Разрешить только безопасные подключения.

- Если для правила указан параметр Разрешить только безопасные подключения, разверните раздел Наблюдение в дереве оснастки и выберите раздел Правила безопасности подключения. Убедитесь в том, что для трафика, определенного в правиле брандмауэра, существуют соответствующие правила безопасности подключения.

Предупреждение:

При наличии активной политики IPSec убедитесь в том, что эта политика защищает необходимый трафик. Не создавайте правил безопасности подключений, чтобы избежать конфликта политики IPSec и правил безопасности подключений.

Невозможно разрешить исходящие подключения

- В дереве оснастки Брандмауэр Windows в режиме повышенной безопасности выберите раздел Наблюдение. Выберите вкладку активного профиля и в разделе Состояние брандмауэра проверьте, что исходящие подключения, не попадающие под разрешающее правило, разрешены.

- В разделе Наблюдение выберите раздел Брандмауэр, чтобы убедиться в том, что необходимые исходящие подключения не указаны в запрещающих правилах.

Смешанные политики могут привести к блокировке трафика

Вы можете настраивать брандмауэр и параметры IPSec при помощи различных интерфейсов ОС Windows.

Создание политик в нескольких местах может привести к конфликтам и блокировке трафика. Доступны следующие точки настройки:

- Брандмауэр Windows в режиме повышенной безопасности. Данная политика настраивается при помощи соответствующей оснастки локально или как часть групповой политики. Данная политика определяет параметры брандмауэра и IPSec на компьютерах под управлением ОС Windows Vista.

- Административный шаблон брандмауэра Windows. Данная политика настраивается при помощи редактора объектов групповой политики в разделе Конфигурация компьютера\Административные шаблоны\Сеть\Сетевые подключения\Брандмауэр Windows. Данный интерфейс содержит параметры брандмауэра Windows, которые были доступны до появления Windows Vista, и предназначен для настройки объекта групповой политики, который управляет предыдущими версиями Windows. Хотя данные параметры могут быть использованы для компьютеров под управлением Windows Vista, рекомендуется использовать вместо этого политику Брандмауэр Windows в режиме повышенной безопасности, поскольку она обеспечивает большую гибкость и безопасность. Обратите внимание на то, что некоторые из настроек доменного профиля являются общими для административного шаблона брандмауэра Windows и политики Брандмауэр Windows в режиме повышенной безопасности, поэтому Вы можете увидеть здесь параметры, настроенные в доменном профиле при помощи оснастки Брандмауэр Windows в режиме повышенной безопасности.

- Политики IPSec. Данная политика настраивается при помощи локальной оснастки Управление политиками IPSec или редактора объектов групповой политики в разделе Конфигурация компьютера\Конфигурация Windows\Параметры безопасности\Политики IP безопасности на «Локальный компьютер». Данная политика определяет параметры IPSec, которые могут быть использованы как предыдущими версиями Windows, так и Windows Vista. Не следует применять одновременно на одном и том же компьютере данную политику и правила безопасности подключения, определенные в политике Брандмауэр Windows в режиме повышенной безопасности.

Для просмотра всех этих параметров в соответствующих оснастках создайте собственную оснастку консоли управления и добавьте в нее оснастки Брандмауэр Windows в режиме повышенной безопасности, Управление групповой политикой и Безопасность IP.

Для создания собственной оснастки консоли управления выполните следующие действия:

- Нажмите кнопку Пуск, перейдите в меню Все программы, затем в меню Стандартные и выберите пункт Выполнить.

- В текстовом поле Открыть введите mmc и нажмите клавишу ENTER.

- Если появится диалоговое окно контроля учетных записей пользователей, подтвердите выполнение запрашиваемого действия и нажмите кнопку Продолжить.

- В меню Консоль выберите пункт Добавить или удалить оснастку.

- В списке Доступные оснастки выберите оснастку Брандмауэр Windows в режиме повышенной безопасности и нажмите кнопку Добавить.

- Нажмите кнопку ОК.

- Повторите шаги с 1 по 6, чтобы добавить оснастки Управление групповой политикой и Монитор IP безопасности.

- Перед тем как закрыть оснастку, сохраните консоль для дальнейшего использования.

Для проверки того, какие политики активны в активном профиле, используйте следующую процедуру:

Для проверки того, какие политики применяются, выполните следующие действия:

- В командной строке введите mmc и нажмите клавишу ENTER.

- Если появится диалоговое окно контроля учетных записей пользователей, подтвердите выполнение запрашиваемого действия и нажмите кнопку Продолжить.

- В меню Консоль выберите пункт Добавить или удалить оснастку.

- В списке Доступные оснастки выберите оснастку Управление групповой политикой и нажмите кнопку Добавить.

- Нажмите кнопку ОК.

- Раскройте узел в дереве (обычно это дерево леса, в котором находится данный компьютер) и дважды щелкните раздел Результаты групповой политики в области сведений консоли.

- В области действия щелкните ссылку Дополнительные действия и выберите команду Мастер результирующей политики.

- Нажмите кнопку Далее. Установите переключатель в значение Этот компьютер или Другой компьютер (введите имя компьютера или нажмите кнопку Обзор). Снова нажмите кнопку Далее.

- Выберите значение переключателя Отображать параметры политики для из значений текущего пользователя либо другого пользователя. Если не нужно отображать параметры политики для пользователей, а только параметры политики для компьютера, выберите значение переключателя Не отображать политику пользователя (просмотр только политики компьютера) и дважды нажмите кнопку Далее.

- Нажмите кнопку Готово. Мастер результатов групповой политики создаст отчет в области сведений консоли. Отчет содержит вкладки Сводка, Параметры и События политики.

- Для проверки того, что конфликт с политиками IP безопасности отсутствует, после создания отчета выберите вкладку Параметры и откройте раздел Конфигурация компьютера\Конфигурация Windows\ Параметры безопасности\Параметры IP безопасности в службе каталогов Active Directory. Если последний раздел отсутствует, значит, политика IP безопасности не задана. В противном случае будут отображены название и описание политики, а также объект групповой политики, которому она принадлежит. При одновременном использовании политики IP безопасности и политики брандмауэра Windows в режиме повышенной безопасности с правилами безопасности подключений возможен конфликт данных политик. Рекомендуется использовать только одну из этих политик. Оптимальным решением будет использование политик IP безопасности вместе с правилами брандмауэра Windows в режиме повышенной безопасности для входящего или исходящего трафика. В том случае, если параметры настраиваются в разных местах и не согласованы между собой, могут возникать сложные в решении конфликты политик.

- Для просмотра параметров, определенных в административном шаблоне брандмауэра Windows, раскройте раздел Конфигурация компьютера\Административные шаблоны\Сеть\Сетевые подключения\Брандмауэр Windows.

- Для просмотра последних событий, связанных с текущей политикой, Вы можете перейти на вкладку Policy Events в той же консоли.

- Для просмотра политики, используемой брандмауэром Windows в режиме повышенной безопасности, откройте оснастку на диагностируемом компьютере и просмотрите настройки в разделе Наблюдение.

Также могут возникать конфликты между политиками, определенными в локальных объектах групповой политики и сценариями, настроенными ИТ-отделом. Проверьте все политики IP безопасности при помощи программы «Монитор IP безопасности» или введя следующую команду в командной строке:

netsh IPsec dynamic show all

Для просмотра административных шаблонов откройте оснастку Групповая политика и в разделе Результаты групповой политики просмотрите, присутствуют ли параметры, наследуемые от групповой политики, которые могут привести к отклонению трафика.

Для просмотра политик IP безопасности откройте оснастку монитора IP безопасности. Выберите в дереве локальный компьютер. В области действия консоли выберите ссылку Активная политика, Основной режим или Быстрый режим. Проверьте наличие конкурирующих политик, которые могут привести в блокировке трафика.

В разделе Наблюдение оснастки Брандмауэр Windows в режиме повышенной безопасности Вы можете просматривать существующие правила как локальной, так и групповой политики. Для получения дополнительной информации обратитесь к разделу «Использование функции наблюдения в оснастке Брандмауэр Windows в режиме повышенной безопасности» данного документа.

Для остановки агента политики IPSec выполните следующие действия:

- Нажмите кнопку Пуск и выберите раздел Панель управления.

- Щелкните значок Система и ее обслуживание и выберите раздел Администрирование.

- Дважды щелкните значок Службы. Если появится диалоговое окно контроля учетных записей пользователей, введите необходимые данные пользователя с соответствующими полномочиями и нажмите кнопку Продолжить.

- Найдите в списке службу Агент политики IPSec и убедитесь, что она имеет статус «Работает».

- Если служба Агент IPSec запущена, щелкните по ней правой кнопкой мыши и выберите в меню пункт Остановить. Также Вы можете остановить службу Агент IPSec из командной строки при помощи команды

net stop policy agent.

Политика одноранговой сети может привести к отклонению трафика

Для подключений, использующих IPSec, оба компьютера должны иметь совместимые политики IP безопасности. Эти политики могут определяться при помощи правил безопасности подключений брандмауэра Windows, оснастки IP безопасность или другого поставщика IP безопасности.

Для проверки параметров политики IP безопасности в одноранговой сети выполните следующие действия:

- В оснастке Брандмауэр Windows в режиме повышенной безопасности выберите узел Наблюдение и Правила безопасности подключения, чтобы убедиться в том, что на обоих узлах сети настроена политика IP безопасности.

- Если один из компьютеров в одноранговой сети работает под управлением более ранней версии Windows, чем Windows Vista, убедитесь в том, что, по крайней мере, один из наборов шифрования в основном режиме и один из наборов шифрования в быстром режиме используют алгоритмы, поддерживаемые обоими узлами.

- Щелкните раздел Основной режим, в области сведений консоли выберите подключение для проверки, затем нажмите ссылку Свойства в области действия консоли. Просмотрите свойства подключения для обоих узлов, чтобы убедиться в их совместимости.

- Повторите шаг 2.1 для раздела Быстрый режим. Просмотрите свойства подключения для обоих узлов, чтобы убедиться в их совместимости.

- Если используется аутентификация Kerberos версии 5, убедитесь в том, что узел находится в том же или доверенном домене.

- Если используются сертификаты, убедитесь в том, что установлены необходимые флажки. Для сертификатов, использующих обмен ключами IPSec в Интернете (Internet Key Exchange, IKE), необходима цифровая подпись. Для сертификатов, использующих протокол IP с проверкой подлинности (AuthIP), необходима аутентификация клиентов (зависит от типа аутентификации сервера). Для получения дополнительной информации о сертификатах AuthIP обратитесь к статье Протокол IP с проверкой подлинности в Windows Vista AuthIP in Windows Vista на веб-узле Microsoft.

Невозможно настроить брандмауэр Windows в режиме повышенной безопасности

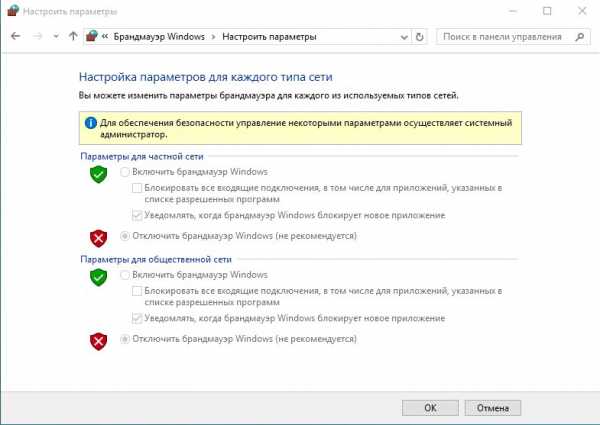

Настройки брандмауэра Windows в режиме повышенной безопасности недоступны (затенены), в следующих случаях:

- Компьютер подключен к сети с централизованным управлением, и сетевой администратор использует групповые политики для настройки параметров брандмауэра Windows в режиме повышенной безопасности. В этом случае вверху оснастки Брандмауэр Windows в режиме повышенной безопасности Вы увидите сообщение «Некоторые параметры управляются групповой политикой». Ваш сетевой администратор настраивает политику, тем самым, лишая Вас возможности изменять параметры брандмауэра Windows.

- Компьютер под управлением Windows Vista не подключен к сети с централизованным управлением, однако параметры брандмауэра Windows определяются локальной групповой политикой.

Для изменения параметров брандмауэра Windows в режиме повышенной безопасности при помощи локальной групповой политики используйте оснастку Политика локального компьютера. Чтобы открыть эту оснастку, в

Смотрите также:Tags: Exchange, quote, Windows Vista

Брандмауэр Windows - как зайти и настроить Виндовс firewall в Windows 7 в режиме повышенной безопасности

Брандмауэр, который также можно назвать межсетевым экраном (Windows firewall), используется для контроля доступа в сеть. Если речь идет о локальной сети, то он может разграничивать доступ или фильтровать пакеты, переправляемые в сеть из интернета. В случае, когда речь идет об отдельном компьютере, он занимается фильтрацией запросов программ в сеть. При этом должны блокироваться нежелательные и опасные соединения, однако здесь все зависит от введенных правил. В windows есть такая встроенная утилита, которая действует согласно заданным правилам, однако, также она позволяет пользователям добавлять свои для лучшей защиты личной информации. При этом, у него есть режим повышенной безопасности, про который и будет рассказано здесь.

Как запустить брандмауэр в режиме повышенной безопасности

Для начала пользователю потребуется попасть в панель управления, после чего нужно найти раздел Брандмауэр windows. В этом разделе можно посмотреть включен ли он вообще и какие параметры у него стоят. В случае, если он отключен, то его стоит перевести в активный режим. После этого, в левом меню следует выбрать раздел дополнительных параметров.

Это позволит перейти к более подробным настройкам приложения.

Основные возможности и настройки

Здесь сразу же можно увидеть три сетевых профиля. Каждый из них отвечает за взаимодействие внутри своего типа сети.

- Профиль домена, отвечает за взаимодействие устройства с доменом. Пользователю внутри своей домашней сети это вряд ли понадобится.

- Частный профиль. Отвечает за взаимодействие с небольшой частной или домашней сетью.

- Общий. Он применяется для взаимодействия с открытыми сетями, которые используются множеством известных и неизвестных пользователей.

Тип сети, как правило, определяется самим пользователем. При первом подключении к новой сети, система спрашивает его о том, к какому типу она относится. Для настройки профилей следует нажать на Свойства брандмауэра, что позволит перейти к настройкам для каждого конкретного профиля.

Создание правил для программ

Большая часть современных утилит работает через интернет или, как минимум, получает через него информацию и обновления. Однако это могут быть не только полезные программы, но также и нежелательные. Или пользователь не хочет, чтобы его ПО обновлялось, потому что текущая версия ему нравится больше или работает лучше. Правила для взаимодействия программ и интернета можно создавать через брандмауэр, о том, как это делается будет написано в данном разделе. Для вызова меню, в котором нужно создавать правило, проще всего будет нажать win+r и ввести wf.msc.

Для начала пользователю стоит кликнуть по правилам для входящих подключений правой клавишей мышки и выбрать «Создать правило». Дальше откроется раздел, где следует открыть раздел «Для программ».

В следующем окне придется указать ту программу, на которую пользователь хочет наложить ограничения. Также здесь можно выбрать Все программы, если такое правило должно распространяться на все установленное ПО.

Следующее окно предполагает выбор действия, которое будет применено к утилите:

- Разрешить подключение. При этом будут разрешены все подключения для данной программы, которые соответствуют общим настройкам брандмауэра.

- Разрешить безопасное подключение. Характерно для этого режима безопасности, открывает подключения, если они противоречат введенным ранее правилам, а также для защищенных по протоколу IPSec.

- Блокировать подключение. При выборе этого варианта, программе подключится не удастся. Брандмауэр будет блокировать все попытки.

В следующем окне пользователю придется выбрать профиль, на который будет распространяться данное правило, на последней же странице нужно ввести его имя. Лучше вводить информативные имена, чтобы потом не пришлось искать нужное правило среди сотен имен, состоящих из случайного набора букв.

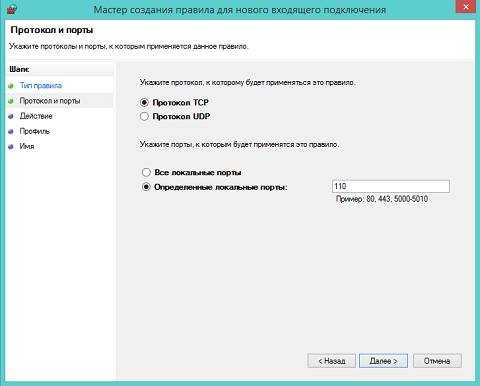

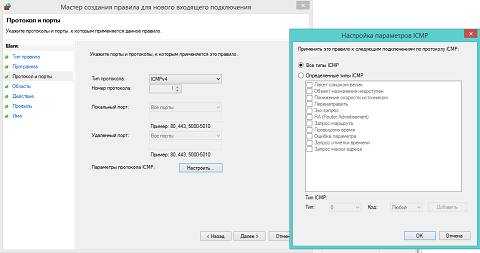

Правила для портов

В самом начале, в разделе Типа можно выбрать пункт для портов, в этом случае настройка пойдет по немного другому пути. В протоколе придется выбрать tcp (большая часть информации в глобальной сети передается по нему, гарантирует доставку) или udp. Здесь же потребуется указать либо конкретный номер порта, либо выбрать все локальные порты. За что какой порт отвечает можно посмотреть в интернете, чтобы не заблокировать в качестве эксперимента что-то важное.

В окне действий все точно также, нужно выбрать то, которое необходимо пользователю. В профиле и имени тоже нет отличий от предыдущего раздела.

Встроенные правила

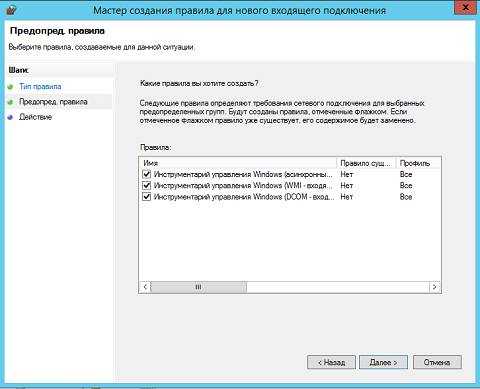

На этапе выбора правила можно кликнуть по отметке Предопределенных. В этом разделе собраны те правила, которые внесены в систему разработчиками. Естественно, они ежедневно получают множество отчетов, также работает обратная связь с пользователями, поэтому они знают о том, что может потребоваться в той или иной ситуации. Именно поэтому стоит сначала поискать нужное правило здесь, прежде чем создавать его самому.

В выпадающем меню пользователю потребуется выбрать действие, которое он хочет совершить. При этом, после нажатия кнопки далее, он попадет на страницу с правилами, которые система предлагает использовать для решения возникшей проблемы. Здесь стоит выбрать нужные и отказаться от ненужных.

В следующем окне потребуется выбрать действие, которое нужно совершить для каждого из выбранных пунктов – блокировать или разрешить.

Как создать правило для системной службы

Для начала потребуется создать новое настраиваемое правило. Окно выбора программы будет немного отличаться от стандартного, за то здесь можно выбрать раздел, который отвечает за системные службы. После того, как пользователь на него нажмет, следует выбрать ту службу, для которой будет создавать правило.

Дальше на разделе протоколов и портов можно настроить необходимые действия или оставить все без изменений. В области также все остается по стандарту. В разделе действия опять же потребуется разрешить или блокировать подключение. Профиль и имя остаются на усмотрение пользователя.

Создание правила для стороннего протокола

В случае, если пользователю потребуется создать ограничение для другого протокола, это также можно сделать здесь. Начала такое же, остается только выбрать Настраиваемый тип. Дальше, если ограничение устанавливается для всех утилит, остается выбрать все программы, если нет, то только какую-то конкретную. В разделе же выбора портов потребуется выбрать требуемый протокол.

В списке представлены только самые распространенные протоколы. В случае, когда пользователь не нашел своего, то нужно выбрать «Настроить», после чего откроется полный список, в котором представлено около 140 позиций.

Область можно оставить без изменений, а в разделе действий нужно указать требуемое действие для данного протокола. Профиль и имя выбираются на усмотрение пользователя. Остается нажать готово и на этом закончить.

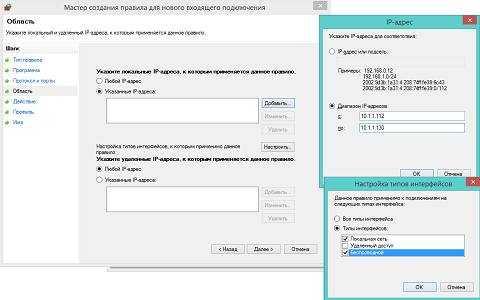

Настройки только для избранных IP

В случае, когда пользователю требуется заблокировать определенные адреса, необходимо создать правило для исходящих подключений. В качестве типа следует выбрать настраиваемый. Для блокировки удаленного подключения к рабочему столу стоит указать в качестве программы C:\Windows\System32\mstsc.exe. В качестве протока лучше выбрать самый распространенный tcp, большая часть обмена информацией осуществляется через него. Во вкладке портов лучше всего оставить все. Дальше откроется раздел Область, именно в нем и настраивается диапазон адресов. Если оставить галочку на всех адресах, то весь исходящий трафик будет фильтроваться. Остается выбрать Указанные IP-адреса, здесь можно ввести один адрес, указать целую подсеть или задать диапазон. Пользователю требуется выбрать необходимый вариант и указать адреса.

Остальные блоки заполняются аналогично предыдущим разделам.

Почему брандмауэр блокирует интернет

Если у пользователя пропал интернет или прекратился обмен по сети, то причина может быть в некорректной настройке встроенного брандмауэра или установленного вместе с антивирусом. Для проверки следует отключить и то и другое, и проверить, появилась ли сеть. Если да, то возможно причина в том, что пользователь настраивал брандмауэр и запретил устройству обмен данными. То же самое могло произойти и с антивирусом. Следует проверить обе утилиты, особое внимание уделяя самостоятельно созданным правилам. Также не стоит обходить вниманием и недавно появившиеся ограничения. Стоит удалить или отключить их и снова проверить сеть.

На этом настройку можно считать оконченной, если же пользователь не нашел ответов на то, как заблокировать определенную программу или процесс, то стоит поискать информацию о том, какой конкретно протокол или служба за них отвечает, после чего настроить ограничения для них.

Как отключить брандмауэр Windows 10

Брандамауэр — программа, которая открывает или запрещает доступ к интернету некоторым приложениям. У неопытных пользователей с ней возникают проблемы.

Брандамауэр — программа, которая открывает или запрещает доступ к интернету некоторым приложениям. У неопытных пользователей с ней возникают проблемы.

Например: система нормально подключается к сети (работает поиск, автоматическая загрузка обновлений), но браузеры и другие утилиты не могут подключиться к удаленному серверу. Причина кроется в настройках брандмауэра.

После установки Windows 10 на домашний компьютер, ограничивать доступ программам не нужно. Брандмауэр в ней задействован по умолчанию. И когда программа пытается первый раз получить доступ к интернет-трафику — система выдаст запрос: желаете вы предоставить или добавить приложение в исключения. В этом же окне можно сделать активным пункт «не спрашивать больше».

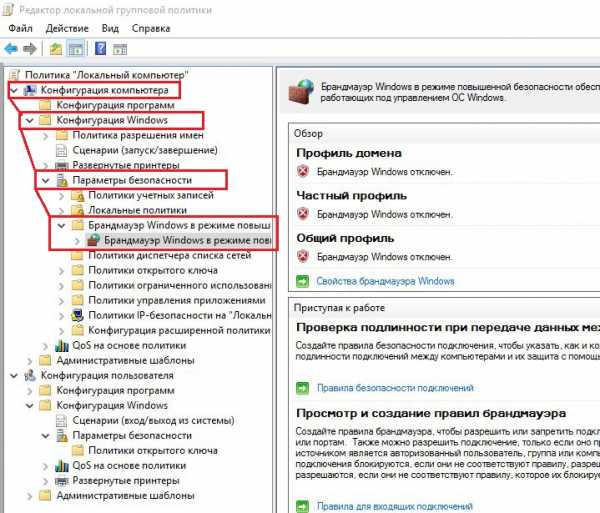

Если вы не желаете устанавливать ограничений, выполняется отключение брандмауэра через групповые политики.

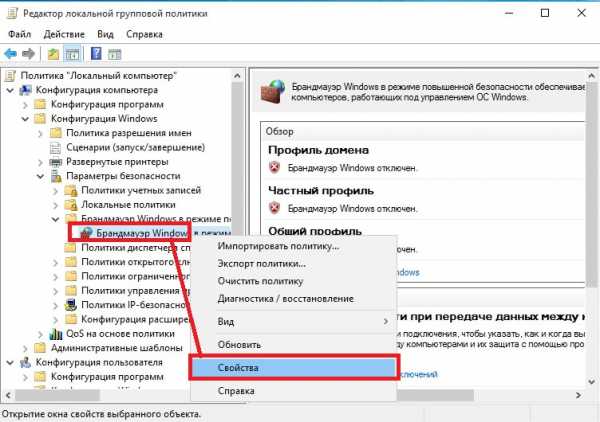

Служба брандауэр Windows при этом будет отключена от всего домена. Это удобно делать на серверах, к которым подключены локальные пользователи, так как все действия можно произвести удаленно. Для этого открываем оснастку gpedit.msc (через “Выполнить” Win+R).Далее следуем по пути:

- “Конфигурация компьютера” ↓

- “Конфигурация Windows” ↓

- “Параметры безопасности” ↓

- “Брандмауэр Windows в режиме повышенной безопасности” ↓

в раскрывшемся списке кликаем правой кнопкой мыши на “Брандмауэр Windows в режиме повышенной безопасности – Объект локальной групповой политики”, вызываем свойства

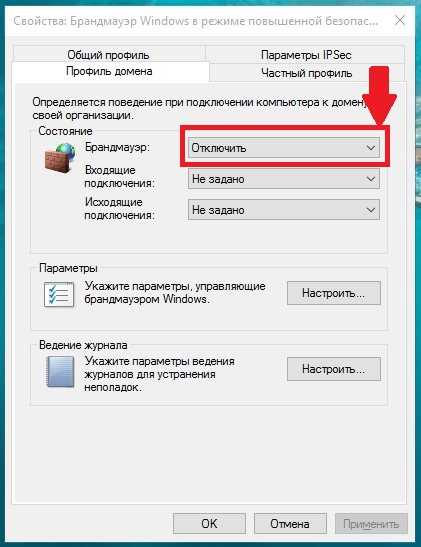

на трех вкладках “Общий профиль”, “Частный профиль” и “Профиль домена” в выпадающем списке выбрать “отключить”.

После этих действий брандмауэр через панель управление запустить не удастся.

Отключаем брандмауэр через командную строку

Зажимаем кнопки Win+X, выбираем “Командная строка (администратор)” и копируем в терминал: netsh advfirewall set allprofiles state off. Затем нажимаем клавишу Enter.

Но будьте внимательны: новые значения задействуются только после перезагрузки операционной системы. Это обязательно условие.

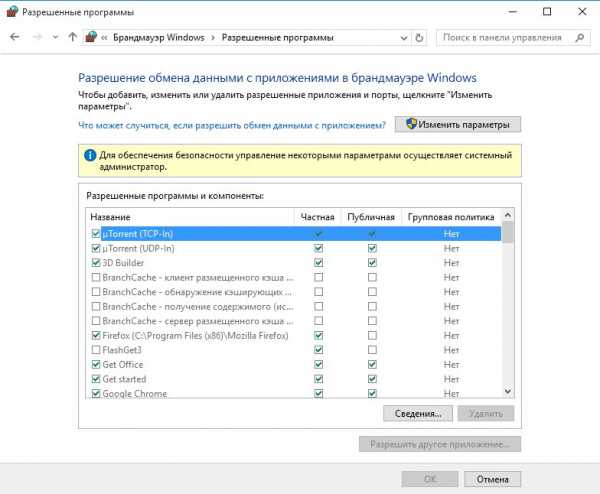

Тонкая настройка брандмауэра Windows

Если брандмауэр все-таки необходим, чтобы запретить доступ к сети некоторым приложениям, выводящим рекламу, отключать службу не нужно. Заходим в «Панель Управления» – «Брандмауэр Windows» (короткий путь: нажать Win+R, команда firewall.cpl) переход “Разрешение взаимодействия с приложениями или компонентом Брандмауэр Windows” и в диалоговом окне отмечаем те программы, которым требуется открыть доступ (или выбираем в настройках, что выделенные приложения наоборот – не могут подключаться к сети).

Запрещать доступ Microsoft Edge (через него выполняется подключение портов и скрытное скачивание обновлений системы), удаленному помощнику ни в коем случае нельзя. В списке отобразятся апплеты, которые ранее использовали интернет-трафик. Если интересующего вас здесь нет, кликаем на «Обзор» и вручную ищем файл .exe, отвечающий за запуск приложения. Он автоматически добавится в общий список.

При использовании устаревшей версии Windows (7, 8, 8.1) исключения добавляются следующим образом: «Система и безопасность» – «Разрешение запуска программ через брандмауэр». В списке отмечаются те приложения, которым доступ будет разрешен.

Программы, добавленные висключения брандмауэра,могут использовать локальный трафик (между компьютерами). Если запретить нужно и это – поможет роутер (см. Как выбрать WiFi роутер). Заходим в настройку и добавляем MAC-адрес компьютера в исключения. Пошаговая процедура расписана в инструкции производителя устройства. Если дома найти ее не удалось, поищите информацию на сайте компании.

С помощью брандмауэра невозможно запретить доступ браузера к определенным сайтам. Это выполняется через редактирование конфигурационного файла Hosts.

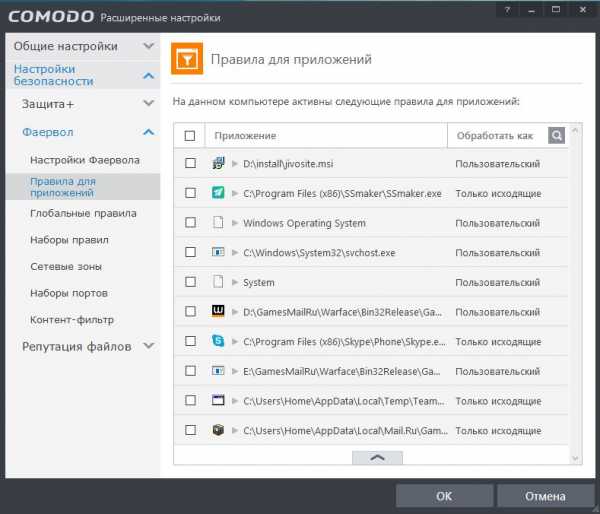

Сторонние брандмауэры

Пользователь может установить сторонние брандмауэры (Firewall). Популярные такие как:

- Comodo Firewall;

- Ashampoo WinOptimizer (это набор утилит, в числе которых содержится и файерволл).

Работают они аналогичным образом, за одним исключением: речь идет о встроенном «списке рекомендаций» и выборочных портах.

К примеру, с их помощью можно запретить приложению Bittorent доступ по одному из шлюзов (через который загружаются рекламные сообщения).

Процедура выполняется в полуавтоматическом режиме.

При использовании стороннего брандмауэра отключается встроенный в Windows, поскольку при совместной работе они могут конфликтовать, что приведет к общему сбою. В некоторых случаях этот компьютер не подключается ко всемирной сети. Исправить ошибку поможет только переустановка системы (или откат внесенных изменений, если включено «Восстановление») (см. Как запустить восстановление системы).

Исправляем проблемы с брандмауэром

Частая проблема с брандмауэром — «Ошибка инициализации службы». Возникает, чаще на кастомных сборках Windows. Устраняется в настройках служб, включается «Брандмауэр», после чего перезагружается компьютер (только после этого внесенные настройки будут задействованы. В противном случае усилия будут напрасны, и пошаговую инструкцию придется повторять).

Если подключение к интернету отсутствует, проверьте какие порты блокирует брандмауэр.

Возможно, случился сбой в его работе и службу необходимо перезапустить. Восстановление файла Hosts выполняется антивирусной программой (бесплатный CureIT, легко справится с задачей и предлагает восстановить параметры файла при запуске) или вручную, воспользовавшись текстовым редактором Notepad++.Иногда причина кроется в заблокированных исходящих подключениях. В этом случае зайдите в дополнительные настройки брандмауэра, и в диалоговом окне «Свойства» снять включенные подпункты «блокировать исходящие подключения» (и в частных, и в общественных профилях).

Если же требуется создать новое подключение (Wi-Fi), а подключение к сети так и не устанавливается (при этом с другими устройствами проблем не возникает), можно добавить исключение службы (см. Как подключить Wi-FI). Для этого в окне настроек открываем углубленные настройки, выбираем пункт «Создать правило», переходим во вкладку – «Настраиваемое».

Задействуем нужную службу (к примеру, удаленное подключение, которое отвечает за доступ ко всемирной паутине), ставим параметры «предопределенные».

Также можно выключить брандмауэр, если в работе он вам не нужен.

Читайте также:

- Что делать если пропала языковая панель в Windows Пользователи Windows версий 8 и 10 сталкиваются с багом, когда языковая консоль пропадает при работающем (неработающем) переключении языка. Пользователи Windows версий 8 и 10 сталкиваются […]

3 варианта раздачи WiFi с ноутбука Для организации беспроводной сети применяется роутер – специальное устройство, которое пересылает пакеты информации между сетевыми компонентами.При отсутствии роутера передачу данных можно […]

3 варианта раздачи WiFi с ноутбука Для организации беспроводной сети применяется роутер – специальное устройство, которое пересылает пакеты информации между сетевыми компонентами.При отсутствии роутера передачу данных можно […]