Как организовать информационную безопасность

Как организовать информационную безопасность в компании своими силами? | Капитал страны

Не секрет, что сегодня информационная безопасность — это необходимость, условие эффективной работы любой коммерческой или государственной организации. Утечка информации обходится бизнесменам очень дорого, а чиновникам может и вовсе стоить постов. Увы, не у каждого предприятия есть необходимые средства и возможности, чтобы выстроить систему безопасности по всем принятым стандартам. Реально ли в таком случае обезопасить себя от возможных утечек?

Очевидно, лучше всего при создании системы информационной безопасности в организации привлечь профессионалов на каждом этапе и внедрить специализированное ПО — DLP-систему, которая наиболее эффективно позволяет контролировать трафик и защищаться от утечек информации. Но и привлечение услуг консалтинговых компаний, и приобретение DLP-системы — мероприятия очень дорогостоящие. Как показывает практика, подобные системы применяются лишь в половине российских организаций (по данным исследования SearchInform среди предприятий всех регионов России), и одна из причин такой ситуации – нехватка финансовых средств.

Поэтому многие компании решают обходиться своими силами — по крайней мере, до тех пор, пока не будет достаточно денег, чтобы организовать информационную безопасность более высокого уровня.

Несмотря на то, что система безопасности, организованная компанией собственными силами, чаще всего уступает профессиональным системам, она в любом случае будет намного лучшим вариантом, чем вообще полное отсутствие какой-либо защиты.

Итак, рассмотрим шаги, которые нужно сделать для того, чтобы самостоятельно организовать на предприятии информационную безопасность.

- Прежде всего, необходимо определить, какую именно информацию необходимо защищать в первую очередь. Нельзя организовать систему защиты, если не знать, что именно нужно защитить. Понятно, что защитить хочется как можно больше, но как показывает практика, это невозможно, потому как ресурсов даже крупной и обеспеченной компании не хватит на такой размах. Если вы не сможете сразу определить, какие именно документы необходимо сберечь, представьте, что может случиться с компанией в случае хищения тех или иных документов. Если в результате этого мысленного эксперимента последствия будут очевидно негативными, то такие данные однозначно нужно защищать.

- Разработайте действенную политику информационной безопасности и проведите инструктаж среди сотрудников компании. Разграничьте доступ к конфиденциальной информации. Для этой цели организация разрабатывает специальный документ – политику информационной безопасности. В нем, кроме перечня документов, подлежащих защите, должны быть прописаны роли всех пользователей, возможные варианты угроз и средства защиты от них. Примеры таких документов можно легко отыскать в Интернете, чтобы «по образу и подобию» адаптировать их под реалии вашей компании. Следующий шаг – составление должностной инструкции, которую необходимо под роспись довести до всех сотрудников. Для наилучшего усвоения можно провести зачет по основам информационной безопасности, это закрепит положения инструкции в памяти персонала. В дальнейшем инструктаж следует повторять с определенной периодичностью — скажем, раз в один-два месяца.

- Разграничьте доступ персонала к документам доступными средствами. Любые штатные системы, используемые в организациях (CRM, бухгалтерского учета, СЭД и прочие) позволяют сделать это. Фактически всё, что требуется сделать — это изменить настройки доступа. Помните, что подобное разграничение необходимо настроить для всех информационных систем, потому как в противном случае созданная система безопасности будет недостаточно эффективной.

- Защитите корпоративную сеть и компьютеры сотрудников. Удивительно, но очень многие предприятия страдают из-за утечек данных только потому, что не используют межсетевые экраны или вовсе забывают установить пароль доступа к сети Wi-Fi в офисе. В результате – хватит даже небольших знаний в IT-сфере, чтобы похитить корпоративные секреты. Корпоративный межсетевой экран можно заменить одним из бесплатных решений, которых сейчас достаточно на рынке.

- Разработайте и внедрите правила кадровой безопасности. Не принимайте на работу тех сотрудников, которые уже отметились участием в инцидентах, связанных с нарушением информационной безопасности. Не нужно пытаться переманить сотрудников у конкурентов: ведь если через некоторое время кто-то снова пообещает им более высокую зарплату, чем в свое время предложили вы, то они точно также уйдут к конкурентам со всеми полученными знаниями, а в худшем случае – и с вашими документами.

Развивайте в компании  культуру информационной безопасности. Регулярно напоминайте работникам о том, что следование политике ИБ необходимо для роста компании и увеличения их благосостояния. Сотрудники, понявшие важность обеспечения информационной безопасности, будут ответственнее подходить к работе, будут стараться не допускать случайных утечек.

культуру информационной безопасности. Регулярно напоминайте работникам о том, что следование политике ИБ необходимо для роста компании и увеличения их благосостояния. Сотрудники, понявшие важность обеспечения информационной безопасности, будут ответственнее подходить к работе, будут стараться не допускать случайных утечек.

Не лишним будет составить соглашение о неразглашении, которое необходимо подписать всем вашим сотрудникам. В конце писем, которые отправляют работники с корпоративных электронных ящиков, также нужно вставить предупреждение о недопустимости разглашения.

Эти простые, но недорогие и эффективные меры позволят на первое время повысить уровень защиты организации от инцидентов, связанных с утечкой информации, пока не появится возможность внедрить полноценную систему обеспечения ИБ.

Обеспечение информационной безопасности организации

04.08.2016

Конфиденциальная для бизнеса информация входит в сферу повышенного интереса конкурирующих компаний. Для недобросовестных конкурентов, коррупционеров и других злоумышленников особый интерес представляет информация о составе менеджмента предприятий, их статусе и деятельности фирмы. Доступ к конфиденциальной информации и ее изменение могут нанести существенный урон финансовому положению компании. При этом, информационная утечка может быть даже частичной. В некоторых случаях даже обеспечение хищения 1/5 конфиденциальной информации может иметь критические последствия для финансовой безопасности. Причиной утечки информации, если отсутствует должное обеспечение информационной безопасности организации, могут быть различные случайности, вызванные неопытностью сотрудников.

Основы обеспечения информационной безопасности организации

Информационная безопасность предполагает обеспечение защиты данных от хищений или изменений как случайного, так и умышленного характера. Система обеспечения информационной безопасности организации – эффективный инструмент защиты интересов собственников и пользователей информации. Следует отметить, что ущерб может быть нанесен не только несанкционированным доступом к информации. Он может быть получен в результате поломки коммуникационного или информационного оборудования. Особенно актуальна эффективная организация обеспечения безопасности информационных банковских систем и учреждений открытого типа (учебные, социальные и др.).

Для того чтобы наладить должное обеспечение защиты информации следует иметь четкое представление об основных понятиях, целях и роли информационной безопасности.

Термин «безопасность информации» описывает ситуацию, исключающую доступ для просмотра, модерации и уничтожения данных субъектами без наличия соответствующих прав. Это понятие включает обеспечение защиты от утечки и кражи информации с помощью современных технологий и инновационных устройств.

Защита информации включает полный комплекс мер по обеспечении целостности и конфиденциальности информации при условии ее доступности для пользователей, имеющих соответствующие права.

Целостность – понятие, определяющее сохранность качества информации и ее свойств.

Конфиденциальность предполагает обеспечение секретности данных и доступа к определенной информации отдельным пользователям.

Доступность – качество информации, определяющее ее быстрое и точное нахождение конкретными пользователями.

Цель защиты информации – минимизация ущерба вследствие нарушения требований целостности, конфиденциальности и доступности.

3 угрозы информационной безопасности организации

1. Неблагоприятная для предприятия экономическая политика государства. Регулирование экономики государством с помощью манипуляций (определение валютного курса, учетная ставка, таможенные тарифы и налоги) является причиной многих противоречий на предприятиях в сфере производства, финансов и коммерции.

Большую опасность для обеспечения безопасности информации предприятия несут административные обязательства выхода на рынок, что приводит к насильственному сужению товарно-денежных отношений, нарушению законов со стороны государства и ограничению деятельности предприятия. Часто государство преувеличивает свою компетентность в финансовой и коммерческой сфере деятельности предприятия и необоснованно вмешивается в пространство информации этих сфер, а также посягает на собственность предприятия в различных формах.

Серьезную угрозу для обеспечения безопасности информации предприятия несут политические действия, направленные на ограничение или прекращение экономических связей. Санкции в экономике вызывают у обеих сторон недоверие к дальнейшей деятельности и подрывают коммерческие взаимоотношения. Все это ведет к дестабилизации экономических отношений, и не только на уровне государства.

2. Действия иных хозяйствующих субъектов. В данном случае риск обеспечению безопасности информации несет нездоровая конкуренция. Нездоровая или недобросовестная конкуренция имеет несколько понятий и по нормам международного права разделяется на три вида:

-

Когда деятельность одной коммерческой структуры пытаются представить потребителю под видом другой;

-

Дискредитирование репутации коммерческого предприятия путем распространения ложной информации;

-

Неправомерное и некорректное использование торговых обозначений, вводящих потребителя в заблуждение.

В западных странах существуют законодательные акты по ведению недобросовестной конкуренции, фирменным наименованиям, товарным обозначениям и препятствованию обеспечению безопасности информации, нарушение которых ведет к определенной юридической ответственности. Также к ответственности приводят следующие неправомерные действия:

-

Подкуп или переманивание потребителей со стороны конкурента;

-

Порядок обеспечения информационной безопасности организации нарушается путем разглашения коммерческих тайн, а также выяснения информации с помощью шпионажа, подкупа;

-

Установление неравноправных и дискредитирующих условий, влияющих на обеспечение безопасности информации;

-

Тайное создание картелей, сговор во время торгов с предоставлением коммерческой информации;

-

Создание условий, ограничивающих возможность обеспечения безопасности информации;

-

Преднамеренное снижение цен для подавления конкуренции;

-

Копирование товаров, рекламы, услуг и других форм коммерческой деятельности и информации конкурента.

Имеются и другие аспекты, выявляющие недобросовестную конкуренцию. К ним относится экономическое подавление, которое выражается в разных формах – шантаж персонала, руководителей, компрометирующая информация, парализация деятельности предприятия и срыв сделок с помощью медиаканалов, коррупционных связей в госорганах.

Коммерческий и промышленный шпионаж, подрывающий основы обеспечения информационной безопасности организации, также входит под правовую юридическую ответственность, поскольку он подразумевает незаконное завладение секретной информацией конкурента с целью извлечения личной выгоды.

Та информация, которая предоставляется для широких масс по легальным каналам, не дает руководству предприятия полного ответа на интересующие вопросы о конкурентах. Поэтому, многие крупные предприятия, даже считая действия шпионажа неэтичными и неправомерными, все равно прибегают к мерам, противодействующим обеспечению безопасности информации. Шпионы, работающие на конкурирующем предприятии, часто прибегают к таким действиям, как прямое предложение служащему о предоставлении секретной информации, кража, подкуп и другие разные уловки. Многие действия по подрыву обеспечения безопасности информации облегчаются за счет появления на рынке различных подслушивающих устройств и других современных технических разработок, которые позволяют максимально качественно осуществлять коммерческий и промышленный шпионаж.

Для многих служащих конкурентной компании сумма, предложенная за шпионаж, предоставление секретной информации и нарушение обеспечения безопасности информации, в несколько раз превышает их ежемесячный доход, что является очень соблазнительным для обычного сотрудника. Поэтому, можно считать, что подписка о неразглашении не является полной гарантией обеспечения безопасности коммерческой информации.

Следующей формой недобросовестной конкуренции, направленной на препятствование обеспечению безопасности информации, считается физическое подавление в виде посягательства на жизнь и здоровье служащего компании. В эту категорию входит:

-

Организация разбойных нападений на производственные, складские помещения и офисы с целью ограбления;

-

Уничтожение, порча имущества и материальных ценностей путем взрыва, поджога или разрушения;

-

Захват сотрудников в заложники или физическое устранение.

3. Кризисные явления в мировой экономике. Кризисы имеют особенность перетекать из одной страны в другую, используя каналы внешних экономических связей. Они также наносят ущерб обеспечению безопасности информации. Это следует учесть, определяя методы и средства обеспечения информационной безопасности организации.

Поэтапное интегрирование России в международную экономику способствует зависимости коммерческих предприятий страны от различных процессов, происходящих в мировой экономике (падение и рост цен на энергоносители, структурная перестройка и другие факторы). По степени внедрения национальной экономики в мировую экономическую структуру усиливается ее подверженность внешним факторам. Поэтому, современное производство в стремлении к увеличению прибыли, улучшению деятельности путем модернизации, повышению уровня обеспечения безопасности информации, стабильности обязательно должно обращать внимание на динамику потребительского спроса, политику государства и центральных банков, развитие научно-технического прогресса, на отношение конкурентов, мировую политику и хозяйственную деятельность.

- Электронная коммерция в международной торговле

Из чего состоит система информационной безопасности

Система безопасности обеспечивается работой таких подразделений, как:

-

Компьютерная безопасность. Работа этого подразделения основана на принятии технологических и административных мер, которые обеспечивают качественную работу всех аппаратных компьютерных систем, что позволяет создать единый, целостный, доступный и конфиденциальный ресурс.

-

Безопасность данных - это защита информации от халатных, случайных, неавторизированных или умышленных разглашений данных или взлома системы.

-

Безопасное программное обеспечение - это целый комплекс прикладных и общецелевых программных средств, направленных на обеспечение безопасной работы всех систем и безопасную обработку данных.

-

Безопасность коммуникаций обеспечивается за счет аутентификации систем телекоммуникаций, предотвращающих доступность информации неавторизированным лицам, которая может быть выдана на телекоммуникационный запрос.

Система обеспечения информационной безопасности организации: комплексный подход к построению

Система безопасности потенциальных и реальных угроз непостоянна, поскольку те могут появляться, исчезать, уменьшаться или нарастать. Все участники отношений в процессе обеспечения безопасности информации, будь то человек, государство, предприятие или регион, представляют собой многоцелевые сложные системы, для которых трудно определить уровень необходимой безопасности.

На основании этого система обеспечения информационной безопасности организации рассматривается как целый комплекс принятых управленческих решений, направленных на выявление и предотвращение внешних и внутренних угроз. Эффективность принятых мер основывается на определении таких факторов, как степень и характер угрозы, аналитическая оценка кризисной ситуации и рассматривание других неблагоприятных моментов, представляющих опасность для развития предприятия и достижения поставленных целей. Обеспечение информационной безопасности организации базируется на принятии таких мер, как:

- Анализ потенциальных и реальных ситуаций, представляющих угрозу безопасности информации предприятия;

- Оценка характера угроз безопасности информации;

- Принятие и комплексное распределение мер для определения угрозы;

- Реализация принятых мер по предотвращению угрозы.

Основная цель обеспечения комплексной системы безопасности информации для защиты предприятия, это:

-

Создать благоприятные условия для нормального функционирования в условиях нестабильной среды;

-

Обеспечить защиту собственной безопасности;

-

Возможность на законную защиту собственных интересов от противоправных действий конкурентов;

-

Обеспечить сотруднику сохранностью жизни и здоровья.

-

Предотвращать возможность материального и финансового хищения, искажения, разглашения и утечки конфиденциальной информации, растраты, производственные нарушения, уничтожение имущества и обеспечить нормальную производственную деятельность.

Качественная безопасность информации для специалистов - это система мер, которая обеспечивает:

-

Защиту от противоправных действий;

-

Соблюдение законов во избежание правового наказания и наложения санкций;

-

Защиту от криминальных действий конкурентов;

-

Защиту от недобросовестности сотрудников.

-

Производственной (для сбережения материальных ценностей);

-

Коммерческой (для оценки партнерских отношений и правовой защиты личных интересов);

-

Информационной (для определения ценности полученной информации, ее дальнейшего использования и передачи, как дополнительный способ от хищения);

-

Для обеспечения предприятия квалифицированными кадрами.

Обеспечение безопасности информации любого коммерческого предприятия основывается на следующих критериях:

-

Соблюдение конфиденциальности и защита интеллектуальной собственности;

-

Предоставление физической охраны для персонала предприятия;

-

Защита и сохранность имущественных ценностей.

При создавшейся за последние годы на отечественном рынке обстановке рассчитывать на качественную защиту личных и жизненно важных интересов можно только при условии:

-

Организации процесса, ориентированного на лишение какой-либо возможности в получении конкурентом ценной информации о намерениях предприятия, о торговых и производственных возможностях, способствующих развитие и осуществление поставленных предприятием целей и задач;

-

Привлечение к процессу по защите и безопасности всего персонала, а не только службы безопасности.

6 рекомендаций разработчикам системы информационной безопасности

- Все используемые средства для защиты должны быть доступными для пользователей и простыми для технического обслуживания.

- Каждого пользователя нужно обеспечить минимальными привилегиями, необходимыми для выполнения конкретной работы.

- Система защиты должна быть автономной.

- Необходимо предусмотреть возможность отключения защитных механизмов в ситуациях, когда они являются помехой для выполнения работ.

- Разработчики системы безопасности должны учитывать максимальную степень враждебности окружения, то есть предполагать самые наихудшие намерения со стороны злоумышленников и возможность обойти все защитные механизмы.

- Наличие и место расположение защитных механизмов должно быть конфиденциальной информацией.

Организация обеспечения безопасности информационных банковских систем основывается на тех же принципах защиты и предполагает постоянную модернизацию защитных функций, поскольку эта сфера постоянно развивается и совершенствуется. Казалось бы, еще недавно созданные новые защитные системы со временем становятся уязвимыми и недейственными, вероятность их взлома с каждым годом возрастает.

- Международное пиратство. Как с ним борется бизнес и ICC

5 принципов системы обеспечения информационной безопасности организации

Принцип комплексности. При создании защитных систем необходимо предполагать вероятность возникновения всех возможных угроз для каждой организации, включая каналы закрытого доступа и используемые для них средства защиты. Применение средств защиты должно совпадать с вероятными видами угроз и функционировать как комплексная система защиты, технически дополняя друг друга. Комплексные методы и средства обеспечения информационной безопасности организации являются сложной системой взаимосвязанных между собой процессов.

Принцип эшелонирования представляет собой порядок обеспечения информационной безопасности организации, при котором все рубежи защитной системы будут состоять из последовательно расположенных зон безопасности, самая важная из которых будет находиться внутри всей системы.

Принцип надежности (равнопрочности). Стандарт организации обеспечения информационной безопасности должен касаться всех зон безопасности. Все они должны быть равнопрочными, то есть иметь одинаковую степень надежной защиты с вероятностью реальной угрозы.

Принцип разумной достаточности предполагает разумное применение защитных средств с приемлемым уровнем безопасности без фанатизма создания абсолютной защиты. Обеспечение организации высокоэффективной защитной системой предполагает большие материальные затраты, поэтому к выбору систем безопасности нужно подходить рационально. Стоимость защитной системы не должна превышать размер возможного ущерба и затраты на ее функционирование и обслуживание.

Принцип непрерывности. Работа всех систем безопасности должна быть круглосуточной и непрерывной.

Чем занимается служба безопасности в организации

В целом деятельность службы безопасности на предприятии может иметь одну из форм:

-

Может входить в структуру организации и финансироваться за ее счет.

-

Может существовать как отдельное коммерческое или государственное предприятие и работать в организации по договору с целью обеспечения безопасности отдельных объектов.

Служба безопасности, входящая в состав предприятия, может иметь форму многофункциональной структуры, обеспечивающей полную безопасность предприятия. Обычно, такая форма службы безопасности присуща крупным финансовым компаниям со стабильной экономической ситуацией. Это инвестиционные фонды, коммерческие банки, финансово-промышленные группы - все, кто может использовать собственные технические средства и персонал.

Служба безопасности как отдельная коммерческая организация, которая предоставляет услуги в сфере безопасности и защиты, может оказывать как комплексные, так и отдельные услуги. Она может полностью обеспечить организацию системы охраны или выполнять конкретные задания: определять, где установлены подслушивающие устройства; сопровождать транзитные перевозки; предоставлять личную охрану и другие услуги. К этой категории можно отнести частные сыскные и охранные агентства и некоторые государственные организации.

Для многих предприятий намного выгоднее пользоваться услугами коммерческой службы безопасности, чем содержать собственную охранную структуру.

Основы обеспечения информационной безопасности организации базируются на таких функциональных направлениях, как:

-

Своевременная организация безопасности по предотвращению угроз для жизненно важных интересов организации со стороны криминальных лиц или конкурентов. В этом случае для обеспечения защиты используются такие методы информации, как деловая разведка и аналитическое прогнозирование ситуации.

-

Принятие мер по предотвращению внедрения агентуры и установки технических устройств с целью получения конфиденциальной информации и коммерческой тайны предприятия. Основными средствами защиты здесь являются строгий пропускной режим, бдительность охранной службы и применение технических защитных устройств.

-

Обеспечение личной охраны руководству и персоналу организации. Основными критериями для этого вида охраны являются организация предупреждающих мер, опыт и профессионализм охранника, системный подход к обеспечению безопасности.

На структуру и организацию системы безопасности оказывают влияние такие факторы, как:

-

Масштабность и уровень производственной деятельности организации, количество служащих и возможности для технического развития;

-

Позиция предприятия на рынке – темпы его развития в отрасли, динамика продаж и процентный охват рынка, зоны стратегического влияния, конкурентная способность товаров и услуг;

-

Уровень финансовой рентабельности, платежеспособность, деловая активность и привлекательность для инвестиционных вложений;

-

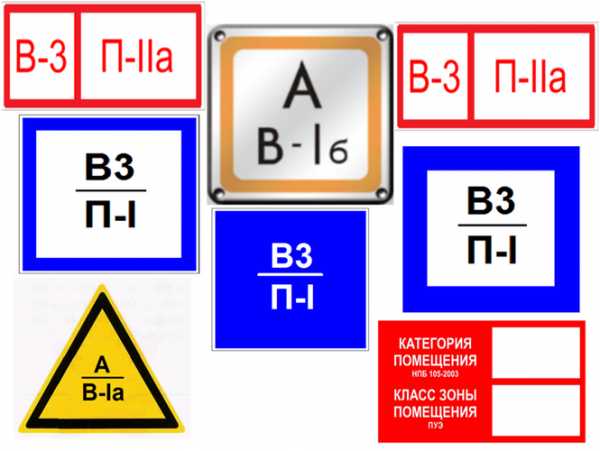

Наличие объектов и субъектов для специальной охраны – обладатели коммерческой или государственной тайны, взрывоопасные и пожароопасные участки, экологически вредное производство;

-

Присутствие криминальной среды.

Служба безопасности может состоять из типового набора услуг:

Первое направление – юридическая защита предпринимательской деятельности, которая представляет собой юридически грамотное оформление обязанностей, прав и условий для ведения деятельности (прав собственности на патент, лицензию, имущество, ведение бухгалтерской документации, регистрационных документов, соглашений, арендных договоров, уставов и другой документации). Реализация и внедрение данной защиты для безопасности предпринимательской деятельности очевидна, поскольку нормативно-правовая база в данных условиях нестабильна и требует определенной юридической защиты.

Второе направление – физическая безопасность участников предпринимательской деятельности. В данном случае участниками или субъектами предпринимательской деятельности могут быть не только предприниматели, но и используемые ими ресурсы – материальные, финансовые, информационные. Безопасность интеллектуальных ресурсов также входит в эту категорию. Это обслуживающий персонал, работники предприятия, акционеры.

Третье направление – информационно-коммерческая безопасность, которая представляет собой защиту информационных ресурсов предпринимателя и его интеллектуальной собственности.

Четвертое направление – охрана и безопасность персонала и людей, работающих на предприятии. Это соблюдение техники безопасности, охраны труда, экологии, санитарии, деловых взаимоотношений, личной безопасности работников.

На основании данной информации можно сделать вывод, что универсального или идеального метода защиты на сегодняшний день не существует, хотя потребность в качественной безопасности очевидна, а в некоторых случаях – критически необходима.

- Объекты интеллектуальной собственности: понятие, виды, защита и оценка

Какие методы и средства обеспечения информационной безопасности организации хороши

Для обеспечения защиты информации используются следующие методы:

1)Препятствие. Метод представляет собой использование физической силы с целью защиты информации от преступных действий злоумышленников с помощью запрета на доступ к информационным носителям и аппаратуре.

2)Управление доступом – метод, который основан на использовании регулирующих ресурсов автоматизированной системы, предотвращающих доступ к информационным носителям. Управление доступом осуществляется с помощью таких функций, как:-

Идентификация личности пользователя, работающего персонала и систем информационных ресурсов такими мерами, как присвоение каждому пользователю и объекту личного идентификатора;

-

Аутентификация, которая устанавливает принадлежность субъекта или объекта к заявленному им идентификатору;

-

Проверка соответствия полномочий, которая заключается в установлении точного времени суток, дня недели и ресурсов для проведения запланированных регламентом процедур;

-

Доступ для проведения работ установленных регламентом и создание необходимых условий для их проведения;

-

Регистрация в виде письменного протоколирования обращений к доступу защитных ресурсов;

-

Реагирование на попытку несанкционированных действий в виде шумовой сигнализации, отключения, отказа в запросе и в задержке работ.

3) Маскировка – метод криптографического закрытия, защищающий доступ к информации в автоматизированной системе.

4) Регламентация – метод информационной защиты, при котором доступ к хранению и передаче данных при несанкционированном запросе сводится к минимуму.

5) Принуждение – это метод, который вынуждает пользователей при доступе к закрытой информации соблюдать определенные правила. Нарушение установленного протокола приводит к штрафным санкциям, административной и уголовной ответственности.

6) Побуждение – метод, который основан на этических и моральных нормах, накладывающих запрет на использование запрещенной информации, и побуждает соблюдать установленные правила.

Все перечисленные методы защиты направленны на обеспечение максимальной безопасности всей информационной системы организации и осуществляются с помощью разных защитных механизмов, создание которых основано на таких средствах, как:

1. Физические средства защиты используются в качестве внешней охраны для наблюдения за территорией объекта и защиты автоматизированной информационной системы в виде специальных устройств.

Вместе с обычными механическими системами, для работы которого необходимо участие человека, параллельно внедряются и электронные полностью автоматизированные системы физической защиты. С помощью электронной системы проводится территориальная защита объекта, организовывается пропускной режим, охрана помещений, наблюдение, пожарная безопасность и сигнализационные устройства.

Самая элементарная система электронной защиты состоит из датчиков, сигналы которых обрабатываются микропроцессорами, электронных ключей, биометрических устройств для идентификации человека и других интеллектуальных систем.

Защита оборудования, входящего в общую автоматизированную систему информационной безопасности, и переносных устройств (магнитных лент или флешек) осуществляется с помощью таких механизмов, как:

-

Замковые системы (механические, радиоуправляемые, кодовые, с микропроцессором), которые устанавливаются на сейфы, двери, ставни, системные блоки и другие устройства;

-

Микровыключатели, с помощью которых фиксируется открывание и закрывание окон и дверей;

-

Инерционные датчики, которые используются в электросети, телефонных проводах, телекоммуникационных антеннах;

-

Наклейки из специальной фольги приклеивают на приборы, документы, системные блоки, узлы, что служит для них защитой от выноса за территорию организации или помещения. Любая попытка выноса документов или устройств с защитной наклейкой через пропускные устройства будет оповещена сигналом тревоги.

-

Металлические шкафы и специальные сейфы, служащие для установки отдельных устройств информационной автоматизированной системы – фалов-серверов, принтеров и переносных информационных носителей.

Доступ информации через электромагнитные каналы ограничивают с помощью экранизирующих и поглощающих устройств и материалов:

-

В помещениях, где установлены элементы автоматизированной информационной системы. Для защиты проводится экранирование всех поверхностей в помещении – пола, стен и потолка с помощью металлизированных обоев, токопроводящей штукатурки и эмали, фольги, проволочной сетки, многослойных стальных или алюминиевых листов, специальной пластмассы, токопроводящего кирпича и других материалов.

-

Оконные проемы закрывают шторами с металлической нитью или покрывают стекла токопроводящим составом;

-

На все отверстия в помещениях устанавливают металлические сетки с системой заземления или соединяют с настенной экранировкой;

-

Вентиляционные каналы комплектуют с магнитными ловушками, блокирующими распространение радиоволн.

В качестве защиты для блоков и узлов автоматизированной системы применяют:

-

Экранированный кабель, который можно монтировать между блоками, стояками, внутри и снаружи стен;

-

Эластичные экранированные соединители или разъемы, сетевые фильтры для блокировки электромагнитных излучений;

-

Провода, дроссели, наконечники, конденсаторы и другие устройства с помехоподавляющим действием;

-

На трубах системы водопроводной и газовой сети устанавливают диэлектрические разделительные вставки, разрывающие электромагнитные цепи.

В местах ввода сети с переменным напряжением устанавливают электронные отслеживатели, контролирующие электропитание. При любых повреждениях шнура происходит кодирование и включение сигнала тревоги. Запись последующих событий происходит после активации телевизионной камеры.

Для выявления подслушивающих устройств наиболее эффективным считается обследование с помощью рентгена. Но, с точки зрения технических и организационных мероприятий, рентгеновское обследование самое затратное.

Использование различных шумовых генераторных устройств, защищающих информацию в компьютерах от хищения, методом снятия излучений с дисплея неблагоприятно воздействует на здоровье человека. В результате происходят такие нарушения, как облысение, головные боли, снижение аппетита, поэтому данный способ защиты используется на практике крайне редко.

2. Аппаратные средства защиты – это все виды электронных и электромеханических устройств, встроенных в блоки информационной автоматизированной системы, которые представлены как самостоятельные устройства, соединенные с этими блоками.

Основная их функция - это обеспечение внутренней защиты соединительных элементов и систем в вычислительной технике – периферийного оборудования, терминалов, линий связи, процессоров и других устройств.

Обеспечение безопасности информации с помощью аппаратных средств включает:

-

Обеспечение запрета неавторизированного доступа удаленных пользователей и АИС (автоматизированная информационная система);

-

Обеспечение надежной защиты файловых систем архивов и баз данных при отключениях или некорректной работе АИС;

-

Обеспечение защиты программ и приложений.

Вышеперечисленные задачи обеспечения безопасности информации обеспечивают аппаратные средства и технологии контроля доступа (идентификация, регистрация, определение полномочий пользователя).

Обеспечение безопасности особо важной информации может осуществляться с использованием уникальных носителей с особыми свойствами, которые предотвращают считывание данных.

3. Программные средства защиты входят в состав ПО (программного обеспечения), АИС или являются элементами аппаратных систем защиты. Такие средства осуществляют обеспечение безопасности информации путем реализации логических и интеллектуальных защитных функций и относятся к наиболее популярным инструментам защиты. Это объясняется их доступной ценой, универсальностью, простотой внедрения и возможностью доработки под конкретную организацию или отдельного пользователя. В то же время, обеспечение безопасности информации с помощью ПО является наиболее уязвимым местом АИС организаций.

Программные защитные средства, способные решать следующие задачи по обеспечению безопасности информации:

-

Обеспечение контроля входа в АИС и загрузки баз данных при помощи уникальных идентификаторов (логин, пароль, код и др.);

-

Обеспечение ограничения доступа пользователей к определенным компонентам АИС и ее внешним ресурсам;

-

Защита ПО, обеспечивающего выполнение процессов для определенного пользователя от посторонних субъектов;

-

Обеспечение безопасности потоков конфиденциальных данных;

-

Безопасность информации от воздействия вирусного ПО;

-

Уничтожение остаточных данных конфиденциального характера в открытых после введения паролей файлах в оперативной памяти;

-

Формирование протоколов об уничтожении и стирании остаточных конфиденциальных данных;

-

Обеспечение целостности данных путем внедрения избыточной информации;

-

Автоматическое обеспечение безопасности работы пользователей АИС на основе данных протоколирования информации с последующей подготовкой отчетов в регистрационном журнале системы.

Большинство современных ОС (операционных систем) содержат программные решения для обеспечения блокировки повторного доступа к информации. При отсутствии таких средств могут использоваться различные коммерческие ПО. Внедрение избыточных данных направлено на обеспечение контроля случайных ошибок. Это может реализовываться через использование контрольных сумм или обеспечение кодирования устойчивого к помехам.

Для обеспечения безопасности особо важной информации используется метод хранения данных с использованием системы сигнатур. В качестве сигнатуры может применяться система, включающая сочетание защитного байта с его размером, временем изменения и именем. При любом обращении к этому файлу система анализирует сочетание информации с оригиналом.

Необходимо уточнить, что надежное обеспечение безопасности информации возможно только при использовании шифрования данных.

Рекомендации от ICC по защите информации в организации

В современных условиях интеллектуальная собственность (ИС) имеет особую ценность не только для бизнеса, но и для всей государственной и международной экономики. Обеспечение защиты информации, торговых марок, авторских прав и других объектов ИС способствует успешному развитию и получению стабильных доходов. Все чаще внедряются технологии по использованию компаниями ИС других владельцев, которая включает весь цикл от разработки и производства продукта до его реализации, предоставления услуг и обеспечения работы технологических процессов.

Международная торговая палата (МТП) инициировала разработку рекомендаций по обеспечению безопасности ИС в рамках проекта «Бизнес в борьбе с контрафактом и пиратством» («Business Action to Stop Counterfeiting and Piracy» - «BASCAP»). Основываясь на опыте различных компаний, данные рекомендации предлагают практические мероприятия по оценке уровня безопасности информации, авторских прав и других объектов ИС, способствующие обеспечению защиты интеллектуальных прав. Внедрение таких рекомендаций способствует повышению эффективности преодоления рисков, которые связаны с контрафактом и пиратством.

Документ, разработанный МТП, направлен на обеспечение руководителей всевозможных направлений работы с ИС эффективным инструментом по разработке, внедрению и внутрикорпоративному использованию интеллектуальных прав. Он включает технологии формирования систем обеспечения взаимодействия с посредниками и другими субъектами, использующими разработки в сфере ИС. Большая часть рекомендаций включает описание существующих наработок в данной сфере с практическими примерами и советами по конкретным типам интеллектуальных прав.

- Международная инициатива BASCAP: цели, задачи, результат встреч.

Информационная безопасность на предприятии

Конфиденциальная информация представляет огромный интерес для конкурирующих фирм. Именно она становится причиной посягательств со стороны злоумышленников.

Конфиденциальная информация представляет огромный интерес для конкурирующих фирм. Именно она становится причиной посягательств со стороны злоумышленников.

Многие проблемы связаны с недооценкой важности угрозы, в результате чего для предприятия это может обернуться крахом и банкротством. Даже единичный случай халатности рабочего персонала может принести компании многомиллионные убытки и потерю доверия клиентов.

Угрозам подвергаются данные о составе, статусе и деятельности компании. Источниками таких угроз являются её конкуренты, коррупционеры и преступники. Особую ценность для них представляет ознакомление с охраняемой информацией, а также ее модификация в целях причинения финансового ущерба.

К такому исходу может привести утечка информации даже на 20%. Иногда потеря секретов компании может произойти случайно, по неопытности персонала или из-за отсутствия систем защиты.

Угрозы информационной безопасности

Для информации, являющейся собственностью предприятия, могут существовать угрозы следующих видов.

Для информации, являющейся собственностью предприятия, могут существовать угрозы следующих видов.

Угрозы конфиденциальности информации и программ. Могут иметь место после нелегального доступа к данным, каналам связи или программам. Содержащие или отправленные данные с компьютера могут быть перехвачены по каналам утечки.

Для этого используется специальное оборудование, производящее анализ электромагнитных излучений, получаемых во время работы на компьютере.

Опасность повреждения. Незаконные действия хакеров могут повлечь за собой искажение маршрутизации или потерю передаваемой информации.

Угроза доступности. Такие ситуации не позволяют законному пользователю использовать службы и ресурсы. Это происходит после их захвата, получения по ним данных или блокировки линий злоумышленниками. Подобный инцидент может искажать достоверность и своевременность передаваемой информации.

Существует три важных условия, которые позволят российскому гражданину открыть процветающий бизнес: идеальный бизнес-план, продуманная учётная и кадровая политика и наличие свободных денежных средств.

Существует три важных условия, которые позволят российскому гражданину открыть процветающий бизнес: идеальный бизнес-план, продуманная учётная и кадровая политика и наличие свободных денежных средств.

Подготовка документов для открытия ООО требует определённого времени. На открытие расчётного счёта в банке уходит примерно 1-2 дня. О том какие документы понадобятся для открытия ООО читайте здесь.

Риск отказа от исполнения транзакций. Отказ пользователя от передаваемой им же информации с тем, чтобы избежать ответственности.

Читайте также: Коммерческая тайна

Внутренние угрозы. Такие угрозы несут для предприятия большую опасность. Они исходят от неопытных руководителей, некомпетентного или неквалифицированного персонала.

Иногда сотрудники предприятия могут провоцировать специально внутреннюю утечку информации, показывая этим своё недовольство зарплатой, работой или коллегами. Они запросто могут преподнести всю ценную информацию предприятия его конкурентам, попытаться уничтожить её, или умышленно внести в компьютеры вирус.

Обеспечение информационной безопасности предприятия

Важнейшие процессы бухгалтерского учёта и управление складом автоматизируются соответствующим классом систем, защищенность которых достигается целым комплексом технических и организационных мер.

Важнейшие процессы бухгалтерского учёта и управление складом автоматизируются соответствующим классом систем, защищенность которых достигается целым комплексом технических и организационных мер.

В их составе антивирусная система, защита межсетевого экранирования и электромагнитного излучения. Системы защищают информацию на электронных носителях, передаваемые по каналам связи данные, разграничивают доступ к разноплановым документам, создают запасные копии и восстанавливают конфиденциальную информацию после повреждений.

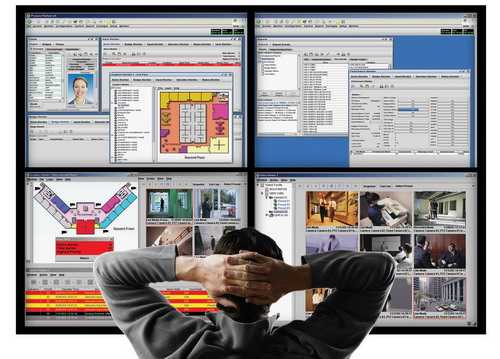

Полноценное обеспечение информационной безопасности на предприятии должно быть стандартизировано и находиться под полным контролем круглогодично, в реальном времени в круглосуточном режиме. При этом система учитывает весь жизненный цикл информации, начиная с момента появления и до полного её уничтожения или потери значимости для предприятия.

Качественные системы информационной безопасности учитывают всевозможные объекты угроз, их источники, цели злоумышленников, способы овладения информацией, а также варианты и средства защиты. Они обеспечивают полную сохранность информационной среды, поддерживают функционирование рабочих комплексов, усовершенствуют его в интересах рабочего персонала.

Перед тем, как начать автоматизировать склад, необходимо провести ряд работ. Определить, для чего нужна автоматизация и посчитать экономическую эффективность. После этого можно ставить определённые задачи и цели перед разработчиками.

Перед тем, как начать автоматизировать склад, необходимо провести ряд работ. Определить, для чего нужна автоматизация и посчитать экономическую эффективность. После этого можно ставить определённые задачи и цели перед разработчиками.

На заведующего складом возлагается и материальная ответственность за сохранность доверенных ему товарных и материальных ценностей. О том как грамотно организовать работу склада читайте тут.

Для сохранности и для предотвращения потери данных в индустрии информационной безопасности разрабатываются системы защиты. Их работа основана на сложных программных комплексах с широким набором опций, предотвращающих любые утраты данных.

Читайте также: Защита информации

Спецификой программ является то, что для правильного их функционирования требуется разборчивая и отлаженная модель внутреннего оборота данных и документов. Анализ безопасности всех шагов при использовании информации основывается на работе с базами данных.

Обеспечение информационной безопасности может осуществляться с помощью онлайновых средств, а также продуктов и решений, предлагаемых на всевозможных Интернет-ресурсах.

Разработчикам некоторых таких сервисов удалось грамотно составить систему информационной безопасности, защищающую от внешних и внутренних угроз, обеспечивая при этом идеальный баланс цены и функциональности. Предлагаемые гибкие модульные комплексы совмещают работу аппаратных и программных средств.

Виды

Логика функционирования систем информационной безопасности предполагает следующие действия.

Прогнозирование и быстрое распознавание угроз безопасности данных, мотивов и условий, способствовавших нанесению ущерба предприятию и обусловивших сбои в его работе и развитии.

Создание таких рабочих условий, при которых уровень опасности и вероятность нанесения ущерба предприятию сведены к минимуму.

Возмещение ущерба и минимизация влияния выявленных попыток нанесения ущерба.

Средства защиты информации могут быть:

- техническими;

- программными;

- криптографическими;

- организационными;

- законодательными.

Организация информационной безопасности на предприятии

Все предприниматели всегда стремятся обеспечить информации доступность и конфиденциальность. Для разработки подходящей защиты информации учитывается природа возможных угроз, а также формы и способы их возникновения.

Все предприниматели всегда стремятся обеспечить информации доступность и конфиденциальность. Для разработки подходящей защиты информации учитывается природа возможных угроз, а также формы и способы их возникновения.

Организация информационной безопасности на предприятии производится таким образом, чтобы хакер мог столкнуться с множеством уровней защиты. В результате злоумышленнику не удаётся проникать в защищённую часть.

К наиболее эффективному способу защиты информации относится криптостойкий алгоритм шифрования при передаче данных. Система зашифровывает саму информацию, а не только доступ к ней, что актуально и для безопасности банковской информации.

Структура доступа к информации должна быть многоуровневой, в связи с чем к ней разрешается допускать лишь избранных сотрудников. Право полного доступа ко всему объему информации должны иметь только достойные доверия лица.

Читайте также: Защита информации в организации

Перечень сведений, касающихся информации конфиденциального характера, утверждается руководителем предприятия. Любые нарушения в этой области должны караться определенными санкциями.

Модели защиты предусматриваются соответствующими ГОСТами и нормируются целым рядом комплексным мер. В настоящее время разработаны специальные утилиты, круглосуточно отслеживающие состояние сети и любые предупреждения систем информационной безопасности.

Следует иметь ввиду, что недорогие беспроводные сети не могут обеспечить необходимого уровня защиты.

Во избежание случайных потерь данных по неопытности сотрудников, администраторы должны проводить обучающие тренинги. Это позволяет предприятию контролировать готовность сотрудников к работе и дает руководителям уверенность в том, что все работники способны соблюдать меры информационной безопасности.

Атмосфера рыночной экономики и высокий уровень конкуренции заставляют руководителей компаний всегда быть начеку и быстро реагировать на любые трудности. В течение последних 20 лет информационные технологии смогли войти во все сферы развития, управления и ведения бизнеса.

Из реального мира бизнес уже давно превратился в виртуальный, достаточно вспомнить как стали популярны ЭЦП, у которого имеются свои законы. В настоящее время виртуальные угрозы информационной безопасности предприятия могут насести ему огромный реальный вред. Недооценивая проблему, руководители рискуют своим бизнесом, репутацией и авторитетом.

Большинство предприятий регулярно терпят убытки из-за утечки данных. Защита информации предприятия должна занимать приоритетное место в ходе становления бизнеса и его ведения. Обеспечение информационной безопасности – залог успеха, прибыли и достижения целей предприятия.

Как обеспечить информационную безопасность?

2018-10-03

В наши дни практически каждое предприятие имеет собственную разветвленную локальную сеть. С ее помощью представители разных отделов могут обмениваться информацией в режиме реального времени. Также некоторые компьютеры подключены и к глобальной сети, чтобы с них можно было выходить в интернет. При этом далеко не все осознают наличие угроз, кроющихся в интернете. Чтобы защитить конфиденциальную информацию от воровства или удаления, необходимо обязательно пользоваться системами безопасности, позволяющими избежать подобных сценариев.

Как подобрать оптимальную систему безопасности?

На сайте www.cisco-umbrella.ru описаны удобные услуги по обеспечению защиты от интернет-угроз. Облачная платформа Cisco Umbrella способна предоставить максимально эффективные решения, позволяющие всем клиентам избегать возможных проблем с безопасностью. Защита осуществляется на уровне DNS, так что система просто блокирует любые вредоносные домены еще до установления соединения. Обратные вызовы, фишинговые ссылки и вредоносный софт будут заблокированы независимо от используемого порта и протокола.

Работа на опережение просто не оставляет шансов мошенническим сервисам нанести компании какой-либо урон. При этом клиент будет получать отчеты по безопасности в режиме реального времени. Это позволит выяснить, какие именно сервисы несут угрозы, чтобы запретить их посещение на рабочем месте. Под контролем находятся и все облачные сервисы, чтобы предотвратить размещение на них коммерческой тайны с целью продажи конкурентам. Любые нечистые на руку сотрудники быстро попадутся на своих темных делах, так что безопасность действительно будет всеобъемлющей.

Протестировать платформу можно бесплатно в течение 3 недель. Этого времени будет вполне достаточно для того, чтобы убедиться, что система действительно работает. Затем останется только заключить полноценное соглашение, дающее возможность обеспечить компании максимальный уровень информационной безопасности. Самое главное, что система постоянно развивается, чтобы реагировать на новые угрозы.