Обеспечение информационной безопасности телекоммуникационных систем что это

Обеспечение информационной безопасности телекоммуникационных систем

Чему

научат

· Устанавливать, настраивать и эксплуатировать оборудование защищенных телекоммуникационных систем.

· Организовывать техническое обслуживание, диагностирование, устранение отказов, настройку и ремонт оборудования, проводить его аттестацию.

· Устанавливать, настраивать и эксплуатировать программно-аппаратные и инженерно-технические средства обеспечения информационной безопасности телекоммуникационных систем.

· Обеспечивать эксплуатацию и содержание в работоспособном состоянии программно-аппаратных средств обеспечения информационной безопасности телекоммуникационных систем, их диагностику, обнаружение отказов.

· Формулировать предложения по применению программно-аппаратных и инженерно-технических средств обеспечения информационной безопасности телекоммуникационных систем.

· Вести рабочую техническую документацию по эксплуатации средств и систем обеспечения информационной безопасности телекоммуникационных систем, осуществлять своевременное списание и пополнение запасного имущества, приборов и принадлежностей.

· Участвовать в подготовке и проведении аттестации объектов, помещений, технических средств, программ, алгоритмов на предмет соответствия требованиям защиты информации.

- Участвовать во внедрении разработанных технических решений и проектов во взаимодействии с другими специалистами, оказывать техническую помощь исполнителям при изготовлении, монтаже, настройке, испытаниях и эксплуатации технических средств.

2.Общие положения об информационной безопасности телекоммуникационных систем

Существует множество классификаций угроз информационной безопасности (по способу воздействия, по результату атаки, по типу атакующего, по происхождению атаки).

Перечислим следующие виды угроз информационной безопасности:

незаконное копирование данных и программ

незаконное уничтожение информации

нарушение адресности и оперативности информационного обмена

нарушение технологии обработки данных и информационного обмена

внедрение программных вирусов

внедрение программных закладок, позволяющих осуществить несанкционированный доступ или действия по отношению к информации и системам ее защиты, приводящие к компрометации системы защиты.

Результатом действий злоумышленника может стать нарушение целостности и конфиденциальности информации, отказ в доступе к сервисам и информации и нарушение аутентичности передаваемых сведений.

Целостность. Это способность системы обеспечить точность, достоверность и полноту передаваемой информации. В процессе хранения или передачи данных злоумышленник может, получив к ним доступ, модифицировать их. Тем самым он скомпрометирует их точность и достоверность.

Конфиденциальность. Выделяют два основных вида конфиденциальной информации: государственная тайна и коммерческая тайна. Утечка или утрата этих данных может повлечь за собой материальный ущерб, послужить причиной снижения рейтинга организации, сказаться на лояльности клиентов, вызвать скандал, долгие судебные разбирательства и т.п.

Конфиденциальность защищаемой информации обеспечивают на всех этапах ее циркуляции в системе: при хранении, передаче, использовании.

Аутентичность. Получив какие-либо сведения, получатель может усомниться в их достоверности. Он может поставить под вопрос личность отправителя и факт отправки, время отправки и получения сообщения.

Доступность. Существует целый класс атак, целью которых сделать недоступными какие-нибудь сервисы или информацию. Это так называемые DoS-атаки (Denial of Service). Результатом DoS-атаки может стать «повисание», перезагрузка компьютера или отказ какого-либо его программного или аппаратного компонента.

Таким образом целями информационной безопасности являются:

Обеспечение целостности и конфиденциальность

Проверка аутентичности

Обеспечение доступности

2.1. Методы, способы и средства защиты информации

При создании системы информационной безопасности (СИБ) необходимо учитывать, что защитится от всех атак не возможно, постольку реализация подобной системы может стоит бесконечно дорого. Поэтому требуется четкое представление о том, какие атаки могут произойти с какой вероятностью. На основании этих сведений составляется список актуальных угроз, с риском возникновения которых существование невозможно. Хотя зачастую это представление, даваемое экспертной оценкой, довольно субъективно и может быть ошибочно.

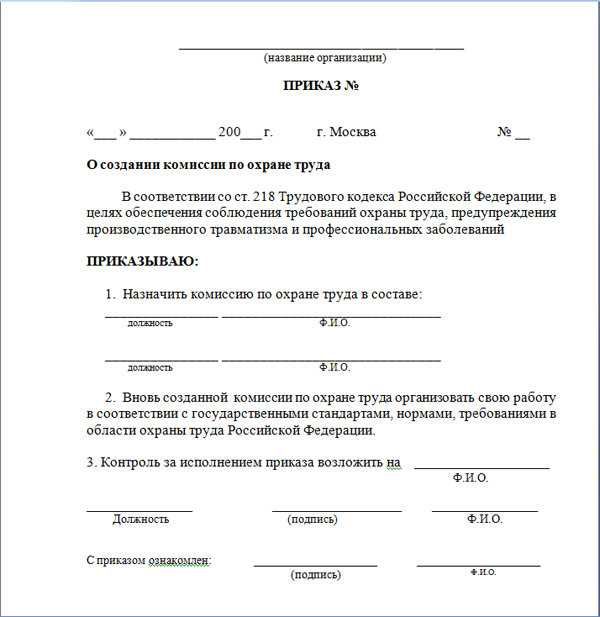

Исходя из списка актуальных угроз, возможно создание комплекса мер противодействия. В него могут быть включены списки методов, средств и способов противодействия угрозам. Все вместе это образует политику информационной безопасности. Политика безопасности – это основополагающий документ, регламентирующий работу СИБ. Политика безопасности может включать в себя сведения об актуальных угрозах и требования к инструментарию обеспечения защиты информации. Кроме того, в ней могут быть рассмотрены административные процедуры. Примером политики информационной безопасности может быть Доктрина Информационной Безопасности РФ.

Рассмотрим некоторые наиболее популярные методы защиты информации.

Следует отметить, что построение СИБ необходимо начинать с обеспечения физической безопасности. Упущения в обеспечении физической безопасности делает бессмысленным защиту более высокого уровня. Так, например, злоумышленник, получив физический доступ к какому-либо компоненту СИБ, скорее всего сможет провести удачную атаку.

Шифрование – математическая процедура преобразования открытого текста в закрытый. Может применяться для обеспечения конфиденциальности передаваемой и хранимой информации. Существует множество алгоритмов шифрования (DES, IDEA, ГОСТ и др.).

Электронно-Цифровая Подпись (ЭЦП), цифровые сигнатуры. Применяются для аутентификации получателей и отправителей сообщений. Строятся на основе схем с открытыми ключами. Кроме того, могут применяться схемы с подтверждением. Так, например, в ответ на посланное сообщение отправителю вернется сообщение, что сообщение было получено.

Резервирование, дублирование. Атаки на отказ системы (Denial of Service) – это один из самых распространенных типов атаки на информационную систему. Причем вывод системы из строя может быть произведено как сознательно, так и в силу каких-либо непредсказуемых ситуаций, будь то отключение электричества или авария. Для предотвращения, возможно применение резервирования оборудования, которое позволит динамично перейти с вышедшего из строя компонента на дубликат с сохранением функциональной нагрузки. Результатом атаки на отказ может стать вывод из строя какого-либо программного или аппаратного компонента информационной системы и тогда резервирование позволит «перебросить» часть задач с недоступного или перегруженного элемента на более мощные или свободным распространенным способом борьбы с внезапными краткосрочными перерывами с электричеством может стать источник бесперебойного питания (ИБП).

Специальность «Обеспечение информационной безопасности телекоммуникационных систем»

Общепрофессиональные дисциплины, которые предстоит освоить студентам: инженерная графика, электротехника, электроника и схемотехника, электрорадиоизмерения и метрология, основы информационной безопасности, вычислительная техника, алгоритмизация и программирование. Учебная и производственная практика проходит в службах экономической безопасности, службах информационной безопасности, силовых структурах, на предприятиях телекоммуникации и связи.

подготовка специалистов

Вконтакте

Google+

Одноклассники

Срок обучения: На базе 9 классов (срок обучения 3 г. 10 мес.); на базе 11 классов (срок обучения 2 г. 10 мес.) Формы обучения:очная, очно-заочная, заочная, очная, очно-заочная, заочная Специалисты участвуют в рассмотрении проектов технических заданий, планов и графиков проведения работ по технической защите информации, в разработке необходимой технической документации, составляют заявки на необходимые материалы, оборудование, приборы. Проводят аттестацию объектов, помещений, технических средств, программ, алгоритмов на предмет соответствия требованиям защиты информации по соответствующим классам безопасности. На рынке труда востребованы специалисты даже без опыта работы — правда, им предлагают невысокую зарплату — от 20 тысяч рублей. Опытным техникам, обладающим навыками организации работ по защите информации, анализа и оценки угроз информационной безопасности объекта, дополнительно необходимо владеть знаниями по криптографии, обеспечению компьютерной безопасности, а также навыками противодействия техническим разведкам. При таких условиях зарплата специалиста может составлять около 40 тысяч рублей.

Специальность «Обеспечение информационной безопасности телекоммуникационных систем»

Общепрофессиональные дисциплины, которые предстоит освоить студентам: инженерная графика, электротехника, электроника и схемотехника, электрорадиоизмерения и метрология, основы информационной безопасности, вычислительная техника, алгоритмизация и программирование. Учебная и производственная практика проходит в службах экономической безопасности, службах информационной безопасности, силовых структурах, на предприятиях телекоммуникации и связи.

подготовка специалистов

Вконтакте

Google+

Одноклассники

Срок обучения: На базе 9 классов (срок обучения 3 г. 10 мес.); на базе 11 классов (срок обучения 2 г. 10 мес.) Формы обучения:очная, очно-заочная, заочная, очная, очно-заочная, заочная Специалисты участвуют в рассмотрении проектов технических заданий, планов и графиков проведения работ по технической защите информации, в разработке необходимой технической документации, составляют заявки на необходимые материалы, оборудование, приборы. Проводят аттестацию объектов, помещений, технических средств, программ, алгоритмов на предмет соответствия требованиям защиты информации по соответствующим классам безопасности. На рынке труда востребованы специалисты даже без опыта работы — правда, им предлагают невысокую зарплату — от 20 тысяч рублей. Опытным техникам, обладающим навыками организации работ по защите информации, анализа и оценки угроз информационной безопасности объекта, дополнительно необходимо владеть знаниями по криптографии, обеспечению компьютерной безопасности, а также навыками противодействия техническим разведкам. При таких условиях зарплата специалиста может составлять около 40 тысяч рублей.