Проведение аудита информационной безопасности

Аудит информационной безопасности: цели, методы и средства, пример. Аудит информационной безопасности банка

Сегодня всем известна чуть ли не сакральная фраза о том, что владеющий информацией владеет миром. Именно поэтому в наше время красть конфиденциальную информацию пытаются все кому не лень. В связи с этим принимаются и беспрецедентные шаги по внедрению средств защиты от возможных атак. Однако иногда может потребоваться провести аудит информационной безопасности предприятия. Что это такое и зачем все это нужно, сейчас и попробуем разобраться.

Что представляет собой аудит информационной безопасности в общем определении?

Сейчас не будем затрагивать заумные научные термины, а постараемся определить для себя основные понятия, описав их самым простым языком (в народе это можно было назвать аудитом для «чайников»).

Название этого комплекса мероприятий говорит само за себя. Аудит информационной безопасности представляет собой независимую проверку или экспертную оценку обеспечения безопасности информационной системы (ИС) какого-либо предприятия, учреждения или организации на основе специально разработанных критериев и показателей.

Говоря простым языком, например, аудит информационной безопасности банка сводится к тому, чтобы оценить уровень защиты баз данных клиентов, проводимых банковских операций, сохранности электронных денежных средств, сохранности банковской тайны и т. д. в случае вмешательства в деятельность учреждения посторонними лицами извне, использующими электронные и компьютерные средства.

Наверняка, среди читателей найдется хотя бы один человек, которому звонили домой или на мобильный телефон с предложением оформления кредита или депозитного вклада, причем из банка, с которым он никак не связан. То же самое касается и предложения покупок от каких-то магазинов. Откуда всплыл ваш номер?

Все просто. Если человек ранее брал кредит или вкладывал деньги на депозитный счет, естественно, его данные были сохранены в единой клиентской базе. При звонке из другого банка или магазина можно сделать единственный вывод: информация о нем незаконно попала в третьи руки. Как? В общем случае можно выделить два варианта: либо она была украдена, либо передана сотрудниками банка третьим лицам осознанно. Для того чтобы такие вещи не происходили, и нужно вовремя проводить аудит информационной безопасности банка, причем это касается не только компьютерных или «железных» средств защиты, но всего персонала банковского учреждения.

Основные направления аудита информационной безопасности

Что касается сферы применения такого аудита, как правило, их различают несколько:

- полная проверка объектов, задействованных в процессах информатизации (компьютерные автоматизированные системы, средства коммуникации, приема, передачи и обработки информационных данных, технических средств, помещений для проведения конфиденциальных встреч, систем наблюдения и т.д.);

- проверка надежности защиты конфиденциальной информации с ограниченным доступом (определение возможных каналов утечки и потенциальных дыр в системе безопасности, позволяющих получить к ней доступ извне с использованием стандартных и нестандартных методов);

- проверка всех электронных технических средств и локальных компьютерных систем на предмет воздействия на них электромагнитного излучения и наводок, позволяющих отключить их или привести в негодность;

- проектная часть, включающая в себя работы по созданию концепции безопасности и применения ее в практическом исполнении (защита компьютерных систем, помещений, средств связи и т.д.).

Когда возникает необходимость проведения аудита?

Не говоря о критических ситуациях, когда защита уже была нарушена, аудит информационной безопасности в организации может проводиться и в некоторых других случаях.

Как правило, сюда включают расширение компании, слияния, поглощения, присоединения другими предприятиями, смену концепции курса бизнеса или руководства, изменения в международном законодательстве или в правовых актах внутри отдельно взятой страны, достаточно серьезных изменения в информационной инфраструктуре.

Виды аудита

Сегодня сама классификация такого типа аудита, по мнению многих аналитиков и экспертов, является не устоявшейся. Поэтому и разделение на классы в некоторых случаях может быть весьма условным. Тем не менее в общем случае аудит информационной безопасности можно разделить на внешний и внутренний.

Внешний аудит, проводимый независимыми экспертами, имеющими на это право, обычно представляет собой разовую проверку, которая может быть инициирована руководством предприятия, акционерами, правоохранительными органами и т.д. Считается, что внешний аудит информационной безопасности рекомендован (а не обязателен) для проведения регулярно в течение установленного промежутка времени. Но для некоторых организаций и предприятий, согласно законодательства, он является обязательным (например, финансовые учреждения и организации, акционерные общества и др.).

Внутренний аудит информационной безопасности является процессом постоянным. Он базируется на специальном «Положении о внутреннем аудите». Что это такое? По сути, это аттестационные мероприятия, проводимые в организации, в сроки, утвержденные руководством. Проведение аудита информационной безопасности обеспечивается специальными структурными подразделением предприятия.

Альтернативная классификация видов аудита

Кроме выше описанного разделения на классы в общем случае, можно выделить еще несколько составляющих, принятых в международной классификации:

- экспертная проверка состояния защищенности информации и информационных систем на основе личного опыта экспертов, ее проводящих;

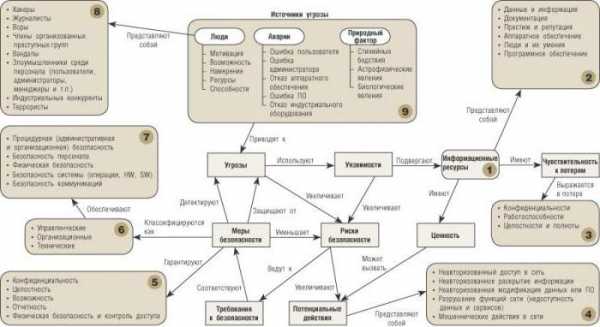

- аттестация систем и мер безопасности на предмет соответствия международным стандартам (ISO 17799) и государственным правовым документам, регулирующим эту сферу деятельности;

- анализ защищенности информационных систем с применением технических средств, направленный на выявление потенциальных уязвимостей в программно-аппаратном комплексе.

Иногда может применяться и так называемый комплексный аудит, который включает в себя все вышеперечисленные виды. Кстати, именно он дает наиболее объективные результаты.

Постановочные цели и задачи

Любая проверка, будь то внутренняя или внешняя, начинается с постановки целей и задач. Если говорить проще, нужно определить, зачем, что и как будет проверяться. Это и предопределит дальнейшую методику проведения всего процесса.

Поставленных задач, в зависимости от специфики структуры самого предприятия, организации, учреждения и его деятельности, может быть достаточно много. Однако среди всего этого выделяют унифицированные цели аудита информационной безопасности:

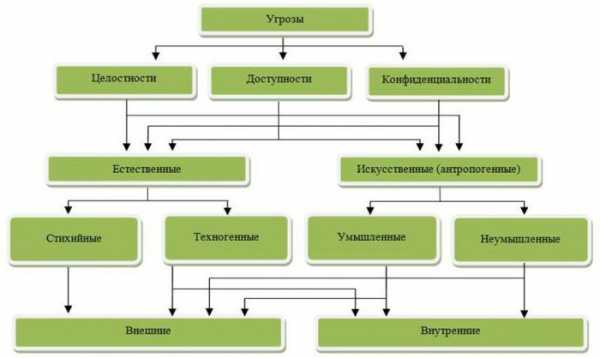

- оценка состояния защищенности информации и информационных систем;

- анализ возможных рисков, связанных с угрозой проникновения в ИС извне, и возможных методов осуществления такого вмешательства;

- локализация дыр и прорех в системе безопасности;

- анализ соответствия уровня безопасности информационных систем действующим стандартам и нормативно-правовым актам;

- разработка и выдача рекомендаций, предполагающих устранение существующих проблем, а также усовершенствование существующих средств защиты и внедрение новых разработок.

Методика и средства проведения аудита

Теперь несколько слов о том, как проходит проверка и какие этапы и средства она в себя включает.

Проведение аудита информационной безопасности состоит из нескольких основных этапов:

- инициирование процедуры проверки (четкое определение прав и обязанностей аудитора, подготовка аудитором плана проверки и его согласование с руководством, решение вопроса о границах проведения исследования, накладывание на сотрудников организации обязательства в помощи и своевременном предоставлении необходимой информации);

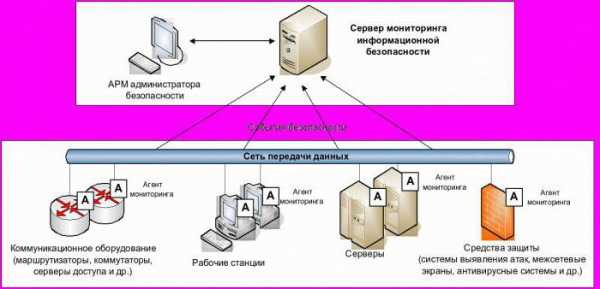

- сбор исходных данных (структура системы безопасности, распределение средств обеспечения безопасности, уровни функционирования системы безопасности, анализ методов получения и предоставления информации, определение каналов связи и взаимодействия ИС с другими структурами, иерархия пользователей компьютерных сетей, определение протоколов и т.д.);

- проведение комплексной или частичной проверки;

- анализ полученных данных (анализ рисков любого типа и соответствия стандартам);

- выдача рекомендаций по устранению возможных проблем;

- создание отчетной документации.

Первый этап является наиболее простым, поскольку его решение принимается исключительно между руководством предприятия и аудитором. Границы проведения анализа могут быть рассмотрены на общем собрании сотрудников или акционеров. Все это в большей степени относится к правовому полю.

Второй этап сбора исходных данных, будь то проведение внутреннего аудита информационной безопасности или внешней независимой аттестации, является наиболее ресурсоемким. Связано это с тем, что на этой стадии нужно не только изучить техническую документацию, касающуюся всего программно-аппаратного комплекса, но и провести узконаправленное интервьюирование сотрудников компании, причем в большинстве случаев даже с заполнением специальных опросных листов или анкет.

Что же касается технической документации, здесь важно получить данные о структуре ИС и приоритетных уровнях прав доступа к ней сотрудников, определить общесистемное и прикладное программное обеспечение (используемые операционные системы, приложения для ведения бизнеса, управления им и учета), а также установленные средства защиты софтверного и непрограммного типа (антивирусы, файрволлы и т.д.). Кроме того, сюда включается полная проверка сетей и провайдеров, предоставляющих услуги связи (организация сети, используемые протоколы для подключения, типы каналов связи, методы передачи и приема информационных потоков и многое другое). Как уже понятно, это занимает достаточно много времени.

На следующем этапе определяются методы аудита информационной безопасности. Их различают три:

- анализ рисков (самая сложная методика, базирующаяся на определении аудитором возможности проникновения в ИС и нарушения ее целостности с применением всех возможных методов и средств);

- оценка соответствия стандартам и законодательным актам (наиболее простой и самый практичный метод, основанный на сравнении текущего состояния дел и требований международных стандартов и внутригосударственных документов в сфере информационной безопасности);

- комбинированный метод, объединяющий два первых.

После получения результатов проверки начинается их анализ. Средства аудита информационной безопасности, которые применяются для анализа, могут быть достаточно разнообразными. Все зависит от специфики деятельности предприятия, типа информации, используемого программного обеспечения, средств защиты и пр. Однако, как можно заметить по первой методике, аудитору, главным образом, придется опираться на собственный опыт.

А это означает только то, что он должен обладать соответствующей квалификацией в сфере информационных технологий и защиты данных. На основе такого анализа аудитор и рассчитывает возможные риски.

Заметьте, он должен разбираться не только в операционных системах или программах, используемых, например, для ведения бизнеса или бухгалтерского учета, но и четко понимать, каким образом злоумышленник может проникнуть в информационную систему с целью кражи, порчи и уничтожения данных, создания предпосылок для нарушений в работе компьютеров, распространения вирусов или вредоносного ПО.

Оценка результатов аудита и рекомендации по устранению проблем

На основе проведенного анализа эксперт делает заключение о состоянии защиты и выдает рекомендации по устранению имеющихся или возможных проблем, модернизации системы безопасности и т.д. При этом рекомендации должны быть не только объективными, но и четко привязанными к реалиям специфики предприятия. Иными словами, советы по апгрейду конфигурации компьютеров или программного обеспечения не принимаются. В равной степени это относится и к советам по увольнению «ненадежных» сотрудников, установке новых систем слежения без конкретного указания их назначения, места установки и целесообразности.

Исходя из проведенного анализа, как правило, различают несколько групп рисков. При этом для составления сводного отчета используется два основных показателя: вероятность проведения атаки и ущерб, нанесенный компании в результате (потеря активов, снижение репутации, потеря имиджа и пр.). Однако показатели по группам не совпадают. Так, например, показатель низкого уровня для вероятности атаки является лучшим. Для ущерба – наоборот.

Только после этого составляется отчет, в котором детально расписываются все этапы, методы и средства проведенных исследований. Он согласовывается с руководством и подписывается двумя сторонами – предприятием и аудитором. Если аудит внутренний, составляет такой отчет глава соответствующего структурного подразделения, после чего он, опять же, подписывается руководителем.

Аудит информационной безопасности: пример

Наконец, рассмотрим самый простой пример ситуации, которая уже случалась. Многим, кстати, она может показаться очень знакомой.

Так, например, некий сотрудник компании, занимающейся закупками в США, установил на компьютер мессенджер ICQ (имя сотрудника и название фирмы не называется по понятным соображениям). Переговоры велись именно посредством этой программы. Но «аська» является достаточно уязвимой в плане безопасности. Сам сотрудник при регистрации номера на тот момент либо не имел адреса электронной почты, либо просто не захотел его давать. Вместо этого он указал что-то похожее на e-mail, причем даже с несуществующим доменом.

Что бы сделал злоумышленник? Как показал аудит информационной безопасности, он бы зарегистрировал точно такой же домен и создал бы в нем другой регистрационный терминал, после чего мог отослать сообщение в компанию Mirabilis, которая владеет сервисом ICQ, с просьбой восстановления пароля по причине его утери (что и было бы сделано). Поскольку сервер получателя не являлся почтовым, на нем был включен редирект – перенаправление на существующую почту злоумышленника.

Как результат, он получает доступ к переписке с указанным номером ICQ и сообщает поставщику об изменении адреса получателя товара в определенной стране. Таким образом, груз отправляется неизвестно куда. И это самый безобидный пример. Так, мелкое хулиганство. А что говорить о более серьезных хакерах, которые способны куда на большее…

Заключение

Вот вкратце и все, что касается аудита безопасности ИС. Конечно, здесь затронуты далеко не все его аспекты. Причина состоит только в том, что на постановку задач и методы его проведения влияет очень много факторов, поэтому подход в каждом конкретном случае строго индивидуален. К тому же методы и средства аудита информационной безопасности могут быть разными для различных ИС. Однако, думается, общие принципы таких проверок для многих станут понятными хотя бы на начальном уровне.

День: 13.06.2018

Многие наверно задавались вопросом «как проводить аудит информационной безопасности? с чего начать? какую использовать методику ? существует ли специализированное программное

Читать далееВ этом уроке вы научитесь шифровать внешний USB-накопитель и как его смонтировать в своей файловой системе. Таким образом, вы установили

Читать далееОписание KaliBrowser Хорошие новости для этиченых хакеров, исследователей безопасности и тестеров на проникновение! Теперь вы можете запустить Kali Linux, один

Читать далееПозвольте мне начать с заявления следующего: PayPal сосет, и если вы используете его, я советую вам его удалить. Почему я

Читать далееСильный пароль должен содержать не менее 14 символов, включая по крайней мере один специальный символ, один цифровой символ, одну заглавную

Читать далееСуществует множество инструментов для шифрования и защиты паролем ваших данных. CryptoGo — один из таких инструментов. Это простой файловый шифр

Читать далееСегодня я случайно наткнулся на этот сайт, и я не мог удержаться от того, чтобы поделиться этим коллегами. Этот веб-сайт

Читать далееКак Active Directory (AD), так и OpenLDAP играют важную роль на предприятии. Фактически, в той же компании вы найдете группу

Читать далееОдной из наиболее важных задач, которые должен предпринять системный администратор, является обеспечение исправления систем последними обновлениями безопасности. Ubuntu считается одним

Читать далееАудит информационной безопасности предприятия: понятие, стандарты, пример :

Многие бизнесмены пытаются сохранить секрет своей фирмы в тайне. Так как на дворе век высоких технологий, сделать это достаточно сложно. Практически все пытаются обезопасить себя от утечки корпоративной и личной информации, однако не секрет, что профессионалу не составит труда узнать необходимые данные. На данный момент существует достаточно много методов, ограждающих от подобных атак. Но чтобы проверить эффективность работы подобной охранной системы, необходимо проведение аудита информационной безопасности.

Что такое аудит?

Согласно ФЗ «Об аудиторской деятельности», аудит включает в себя различные методы и способы, а также практическое выполнение проверок. В отношении информационной безопасности предприятия он представляет собой независимую оценку состояния системы, а также уровень её соответствия установленным требованиям. Экспертизы проводятся относительно бухгалтерской и налоговой отчетности, экономического обеспечения и финансово-хозяйственной деятельности.

Для чего нужна такая проверка?

Некоторые считают такую деятельность пустой тратой средств. Однако, своевременно определив проблемы в этом секторе, можно предупредить еще большие экономические потери. Цели аудита информационной безопасности заключаются в следующем:

- определение уровня защиты и доведение его до необходимого;

- урегулирование финансового вопроса в плане обеспечения конфиденциальности организации;

- демонстрация целесообразности вложений в данный сектор;

- получение максимальной выгоды от затрат на безопасность;

- подтверждение эффективности внутренних сил, средств контроля и их отражение на ведении предпринимательской деятельности.

Как производится проверка информационной безопасности на предприятии?

Комплексный аудит информационной безопасности проходит в несколько этапов. Процесс делится на организационный и инструментарный. В рамках обеих частей комплекса происходит исследование защищенности корпоративной информационной системы заказчика, а затем – определение соответствия установленным нормам и требованиям. Проведение аудита информационной безопасности разделяется на следующие стадии:

- Определение требований заказчика и выполняемого объема работ.

- Изучение необходимых материалов и вынесение выводов.

- Анализ возможных рисков.

- Экспертное заключение по проделанной работе и вынесение соответствующего вердикта.

Что входит в первый этап аудита информационной безопасности?

Что входит в первый этап аудита информационной безопасности?

Программа аудита информационной безопасности начинается именно с уточнения объема работ, которые требуются заказчику. Клиент выражает свое мнение и цель, преследуя которую он и обратился для проведения экспертной оценки.

На данной стадии уже начинается проверка общих данных, которые предоставляет заказчик. Ему описывают методы, которые будут использованы, и планирующийся комплекс мероприятий.

Главной задачей на данном этапе является постановка конкретной цели. Клиент и организация, проводящая аудит, должны понимать друг друга, сойтись в едином мнении. После формируется комиссия, в состав которой подбираются соответствующие специалисты. С заказчиком отдельно согласовывается также требуемое техническое задание.

Казалось бы, данное мероприятие должно лишь в общих чертах обрисовать состояние системы, защищающей от информационных атак. Но конечные результаты проверки могут быть разными. Одних интересует полная информация о работе защитных средств фирмы заказчика, а других – лишь эффективность работы отдельных информационно-технологических линий. Именно от требований и зависит выбор методов и средств проведения оценки. Постановка цели влияет и на дальнейший ход работы экспертной комиссии.

Кстати, рабочая группа состоит из специалистов двух организаций – фирмы, исполняющей аудит, и сотрудников проверяемой организации. Ведь именно последние, как никто другой, знают тонкости своего учреждения и могут предоставить всю необходимую для комплексной оценки информацию. Также они проводят своеобразный контроль работы сотрудников фирмы-исполнителя. Их мнение учитывается и при вынесении результатов проверки.

Эксперты фирмы, проводящей аудит информационной безопасности предприятия, занимаются исследованием предметных областей. Они, имея соответствующий квалификационный уровень, а также независимое и непредвзятое мнение, способны с большей точностью оценить состояние работы защитных средств. Эксперты ведут свою деятельность согласно намеченному плану работ и поставленным задачам. Они разрабатывают технические процессы и согласуют между собой полученные результаты.

Техническое задание четко фиксирует цели работы компании-аудитора, определяет методы его осуществления. В нем прописаны также сроки проведения проверки, возможно даже, что каждый этап будет иметь свой период.

На этой стадии происходит налаживание контакта и со службой безопасности проверяемого учреждения. Фирма-аудитор дает обязательство о неразглашении полученных результатов проверки.

Как происходит реализация второго этапа?

Аудит информационной безопасности предприятия на второй стадии представляет собой развернутый сбор необходимой для оценки информации. Для начала рассматривается общий комплекс мер, которые направлены на реализацию политики конфиденциальности.

Так как сейчас большая часть данных дублируется в электронном варианте или вообще свою деятельность фирма осуществляет лишь при помощи информационных технологий, то под проверку попадают и программные средства. Анализируется и обеспечение физической безопасности.

На этом этапе специалисты занимаются тем, что рассматривают и оценивают то, как происходит обеспечение и аудит информационной безопасности внутри учреждения. Для этого анализу поддается организация работы системы защиты, а также технические возможности и условия её обеспечения. Последнему пункту уделяется особое внимание, так как мошенники чаще всего находят пробоины в защите именно через техническую часть. По этой причине отдельно рассматриваются следующие моменты:

- структура программного обеспечения;

- конфигурация серверов и сетевых устройств;

- механизмы обеспечения конфиденциальности.

Аудит информационной безопасности предприятия на этом этапе завершается подведением итогов и выражением результатов о проделанной работе в форме отчета. Именно документально оформленные выводы ложатся в основу реализации следующих стадий аудита.

Как анализируются возможные риски?

Аудит информационной безопасности организаций проводится также с целью выявления реальных угроз и их последствий. По окончании этого этапа должен сформироваться перечень мероприятий, которые позволят избежать или хотя бы минимизировать возможность информационных атак.

Чтобы предотвратить нарушения, касающиеся конфиденциальности, необходимо проанализировать отчет, полученный в конце предыдущего этапа. Благодаря этому можно определить, возможно ли реальное вторжение в пространство фирмы. Выносится вердикт о надежности и работоспособности действующих технических защитных средств.

Так как все организации имеют различные направления работы, то и перечень требований к безопасности не может быть идентичен. Для проверяемого учреждения разрабатывается список в индивидуальном порядке.

На этом этапе также определяются слабые места, клиенту предоставляются данные о потенциальных злоумышленниках и нависающих угрозах. Последнее необходимо для того, чтобы знать, с какой стороны ждать подвоха, и уделить этому больше внимания.

Заказчику также важно знать, насколько действенными окажутся нововведения и результаты работы экспертной комиссии.

Анализ возможных рисков преследует следующие цели:

- классификация источников информации;

- определение уязвимых моментов рабочего процесса;

- составление прототипа возможного мошенника.

Анализ и аудит позволяют определить, насколько возможна успешность информационных атак. Для этого оценивается критичность слабых мест и способы пользования ими в незаконных целях.

В чем заключается последний этап аудита?

Завершающая стадия характеризуется письменным оформлением результатов работы. Документ, который получается на выходе, называется аудиторским отчетом. Он закрепляет вывод об общем уровне защищенности проверяемой фирмы. Отдельно идет описание эффективности работы информационно-технологической системы в отношении безопасности. Отчет дает указания и о потенциальных угрозах, описывает модель возможного злоумышленника. Также в нем прописываются возможности несанкционированного вторжения за счет внутренних и внешних факторов.

Стандарты аудита информационной безопасности предусматривают не только оценку состояния, но и дачу рекомендаций экспертной комиссии на проведение необходимых мероприятий. Именно специалисты, которые провели комплексную работу, проанализировали информационную инфраструктуру, могут сказать, что необходимо делать для того, чтобы защититься от кражи информации. Они укажут на те места, которые нужно усилить. Эксперты дают указания и в отношении технологического обеспечения, то есть оборудования, серверов и межсетевых экранов.

Рекомендации представляют собой те изменения, которые необходимо произвести в конфигурации сетевых устройств и серверов. Возможно, указания будут касаться непосредственно выбранных методов обеспечения безопасности. Если это потребуется, то эксперты пропишут комплекс мер, направленных на дополнительное усиление механизмов, обеспечивающих защиту.

В компании также должна быть проведена специальная разъяснительная работа, выработана политика, направленная на конфиденциальность. Возможно, должны быть проведены реформы в отношении службы безопасности. Немаловажным моментом является и нормативно-техническая база, которая обязана закреплять положения о безопасности фирмы. Коллектив необходимо проинструктировать должным образом. Между всеми работниками делятся сферы влияния и возлагаемая ответственность. Если это целесообразно, то лучше провести курс для повышения образованности коллектива в отношении информационной безопасности.

Какие существуют виды аудита?

Аудит информационной безопасности предприятия может иметь два вида. В зависимости от источника осуществления данного процесса можно выделить следующие типы:

- Внешняя форма. Она отличается тем, что имеет одноразовый характер. Второй её особенностью является то, что производится она посредством независимых и непредвзятых экспертов. Если она носит рекомендательный характер, то производится по заказу владельца учреждения. В некоторых случаях проведение внешнего аудита обязательно. Это может быть обусловлено типом организации, а также чрезвычайными обстоятельствами. В последнем случае инициаторами подобной проверки, как правило, становятся правоохранительные органы.

- Внутренняя форма. Она основывается на специализированном положении, которое прописывает ведение аудита. Внутренний аудит информационной безопасности необходим для того, чтобы постоянно проводить мониторинг системы и выявлять уязвимые места. Он представляет собой перечень мероприятий, которые проводятся в установленный период времени. Для этой работы чаще всего учрежден специальный отдел или уполномоченный сотрудник. Он проводит диагностику состояния защитных средств.

Как проводится активный аудит?

В зависимости от того, какую цель преследует заказчик, избираются и методы аудита информационной безопасности. Одним из самых распространенных способов исследования уровня защищенности является активный аудит. Он представляет собой постановку реальной хакерской атаки.

Плюсом такого метода является то, что он позволяет максимально реалистично смоделировать возможность угрозы. Благодаря активному аудиту можно понять, как будет развиваться аналогичная ситуация в жизни. Такой способ еще именуют инструментальным анализом защищенности.

Суть активного аудита заключается в осуществлении (с помощью специального программного обеспечения) попытки несанкционированного вторжения в информационную систему. При этом защитные средства должны находиться в состоянии полной готовности. Благодаря этому возможно оценить их работу в подобном случае. Человеку, который осуществляет искусственную хакерскую атаку, предоставляется минимум информации. Это необходимо для того, чтобы воссоздать максимально реалистичные условия.

Систему пытаются подвергнуть как можно большему количеству атак. Применяя разные методы, можно оценить те способы взлома, которым система наиболее подвержена. Это, конечно, зависит от квалификации специалиста, проводящего данную работу. Но его действия не должны носить какого-либо деструктивного характера.

В конечном итоге эксперт формирует отчет о слабых местах системы и сведениях, которые являются наиболее доступными. Он также предоставляет рекомендации по возможной модернизации, которая должна гарантировать повышение защищенности до должного уровня.

В чем заключается экспертный аудит?

Чтобы определить соответствие фирмы установленным требованиям, также проводится аудит информационной безопасности. Пример такой задачи можно увидеть в экспертном методе. Он заключается в сравнительной оценке с исходными данными.

Та самая идеальная работа средств защиты может основываться на различных источниках. Предъявлять требования и ставить задачи может и сам клиент. Руководитель фирмы, возможно, желает знать, насколько далеко находится уровень безопасности его организации от желаемого.

Прототипом, относительно которого будет проведена сравнительная оценка, могут быть и общепризнанные мировые стандарты.

Согласно ФЗ «Об аудиторской деятельности», у фирмы-исполнителя достаточно полномочий для того, чтобы произвести сбор соответствующей информации и сделать вывод о достаточности существующих мер по обеспечении информационной безопасности. Оценивается также непротиворечивость нормативных документов и действий сотрудников в отношении работы средств защиты.

В чем заключается проверка на соответствие стандартам?

Данный вид очень схож с предыдущим, так как его сутью также является сравнительная оценка. Но только в этом случае идеальным прототипом является не абстрактное понятие, а четкие требования, закрепленные в нормативно-технической документации и стандартах. Однако тут также определяется степень соответствия уровню, заданному политикой конфиденциальности компании. Без соответствия этому моменту нельзя говорить о дальнейшей работе.

Чаще всего подобный вид аудита необходим для сертификации действующей на предприятии системы по обеспечению безопасности. Для этого необходимо мнение независимого эксперта. Тут важен не только уровень защиты, но и его удовлетворенность признанными стандартами качества.

Таким образом, можно сделать вывод, что для проведения подобного рода процедуры нужно определиться с исполнителем, а также выделить круг целей и задач исходя из собственных потребностей и возможностей.

Аудит информационной безопасности - предпрития, банка, проведение внутреннего, малого предприятия в 1с

На предприятии должен проводиться аудит информационной безопасности. Рассмотрим, для чего это нужно и как осуществить проверку. Почти вся деятельность организаций связана с компьютерными обработками сведений.

Растет количество и объем операций, требующих широкого использования компьютеризированной информационной системы. При наличии ошибок может блокироваться работа системы.

- Что нужно знать

- Аудит информационной безопасности предприятия

Может вызываться цепная реакция, в результате чего уменьшается доходность компаний и теряется их репутация. Именно поэтому стоит уделять особое внимание аудиту ИБ.

Что нужно знать ↑

Проведение аудита ИБ – важная процедура, при которой преследуются определенные цели и выполняется ряд задач.

Аудитом информационной безопасности называют системную процедуру, при которой получают объективные качественные и количественные оценки о текущем положении информационной безопасности предприятия.

При этом придерживаются определенных критериев и показателей безопасности. Под информационной безопасностью понимают сохранность информационных ресурсов и защиту законного права личности и общества в информационной отрасли.

Зачем это нужно?

С помощью аудита можно дать оценку текущей безопасности работы информационной системы, оценку и прогнозирования рисков, управлять их воздействием на бизнес-процесс.

При грамотном проведении проверки возможна максимальная отдача от средств, что инвестируются в создание и обслуживание системы безопасности компании.

Цель осуществления аудиторской процедуры:

- анализ риска;

- оценивание текущих уровней защищенности информационной системы;

- локализация узкого места в защитной системе;

- дать рекомендации, как внедрить и повысить эффективность механизма безопасности информационной системы.

Задача:

- разработать политику безопасности по защите данных;

- установить задачи для ИТ-сотрудников;

- разбирать инциденты, что связаны с нарушениями информационной безопасности.

Правовое регулирование

Главные законодательные положения:

Аудит информационной безопасности предприятия ↑

Основное направление проверки информационной безопасности:

| Аттестация |

|

| Контроль защищенных данных |

|

| Специальное исследование средств технического характера |

|

| Проектируются объекты в защищенных исполнениях |

|

Применяемые методики

Возможно использование методики:

| Экспертного аудита, при котором оценивают степень защиты того компонента информационной системы | Состоит из нескольких стадий:

|

| Активного аудита | При проведении теста возможна оценка защищенности информационных систем, обнаружение слабых мест, проверка надежности существующего механизма защиты систем от незаконных действий. Компания получает детальные отчеты с результатами анализа.Объект тестирования на проникновение – внешний сервер, сетевое оборудование, отдельный сервис. Есть несколько видов тестирования:

Этапы проведения работ по тестам предусматривают:

|

| Проверка web–приложений | Нужна, чтобы обнаружить и идентифицировать уязвимые места. Обязательно:

|

| Комплексного аудита | Возможна систематизация угрозы безопасности информации и предоставление предложения по устранению недостатков. Осуществляется техническая проверка сетей, проводится тестирование на проникновение и т. д. |

| Аудита соответствия стандартам | Анализируется и оценивается система управления риском безопасности информации, политика регламента, инструкций, принципы управления активами и сотрудниками |

Составление плана

При проведении аудита информационной безопасности составляют план работ и определения целевой задачи. Заказчики и исполнители должны согласовать область и структуру компании, которую затрагивает проверка.

Оговаривают ответственность каждой стороны. В плане должна отражаться:

- цель проверки;

- критерии;

- области проверки с учетом идентификации организационной и функциональной единицы и процесса, что подлежит аудиту;

- дата и место проведения аудита;

- длительность проверки;

- роль и обязательства членов аудиторских групп и сопровождающих лиц.

Возможно также включение:

- списка представителей проверяемого предприятия, что будет оказывать услуги сопровождения аудиторской группы;

- разделов отчета;

- технического обеспечения;

- рассмотрения вопросов конфиденциальности;

- сроков и целей следующей проверки информационной безопасности.

План анализируют и представляют проверяемому предприятию до того, как будет проводиться аудит. Пересмотренный документ согласовывают вовлеченной стороной до продолжения аудита.

Проведение внутреннего аудита

Аудит включает такие действия:

- инициируется процесс (определяют и закрепляют в документации права и обязательства аудитора, готовится план проведения аудита);

- собираются данные;

- анализируется информация;

- вырабатываются рекомендации;

- готовится отчет.

Для осуществления аудита определяют критерии, что отражены в нормативной документации. Сначала организуют проверку, анализируют документы и осуществляют подготовку к аудиту ИБ на месте его осуществления.

Обязательно назначают руководство аудиторских групп, определяют цели и область проверки, возможности, устанавливают начальные контакты с аудируемым предприятием.

Нюансы для малого предприятия

На малом предприятии обеспечению информационной безопасности уделяют не так много внимания, как на крупных фирмах.

Хотя техническая ситуация является таковой, что защита ИБ необходима как раз для малых компаний. Такие предприятия имеют небольшой ИТ-бюджет, что позволил бы купить все оборудование, ПО.

Именно поэтому аудит позволил бы своевременно устанавливать уязвимые места, проверив:

- как используется межсетевой экран для обеспечения безопасности информации;

- обеспечено ли защиту электронной почты (есть ли необходимые антивирусы);

- обеспечено ли антивирусную защиту;

- как организовано работы в 1С предприятие;

- как настроено ПК пользователей;

- как используется Proxy-сервер;

- обеспечено ли защиту информационной среды компании

При процедуре в банке

Есть 2 направления аудита информационной системы:

- проверка вокруг ПК;

- проверка с применением ПК.

Контроль может быть общим и прикладным. Общими считают операции, что обеспечивают уверенность в непрерывности работы компьютерной системы.

Осуществляются такие виды контроля:

- организационный;

- контроль компьютеров;

- операционных системы;

- контролирование доступа;

- контроль помещения с техническими объектами;

- разработок и поддержания функционирования систем.

Прикладным контролем называют запрограммированный процесс определенного прикладного программного обеспечения и ручные процессы.

Он необходим, чтобы обеспечить обоснованную уверенность в том, что автоматическая обработка информации является полной, точной и правильной.

Представлен:

- контролем ввода (это самое слабое место в информационных системах);

- обработок;

- вывода.

Программа проверок информационной системы банковских учреждений включает:

| Участие внутренних аудиторов | При разработке систем и прикладного пакета программы |

| Обзор и подтверждение | Проверяющим лицом изменений программного обеспечения |

| Проведение аудита внутреннего контроля | И тестов с соблюдением постоянства и последовательности |

| Проверку документации компьютерного обеспечения | Есть ли документы, обновляются ли они, отражают ли реальную ситуацию |

| Проведение проверок программного обеспечения | На факт того, нет ли несанкционированных изменений, целостны ли сведения |

| Проведение оценки купленного программного обеспечения | На соответствие описанию подготовленных систем |

| Ежеквартальная проверка и возобновление плана действий | При форс-мажоре и критической ситуации |

Чтобы не были допущены нежелательные проникновения и атаки в будущем, стоит:

| Получить объективные данные | О состоянии компонентов системы |

| Определить слабые места | Чтобы можно было принять соответствующие меры |

| Дать оценку стоимости | Развития систем обеспечения ИБ |

Аудитор может проводить такие работы:

| Анализировать штат и распорядительную документацию заказчиков | В отрасли ИТ и защиты данных |

| Анализировать конфигурацию и топологию | Автоматизированной системы и системы связи |

| Анализировать технические средства | И системы, условия их размещения |

| Определять угрозу безопасности данных и моделей | Возможных нарушителей относительно конкретных условий работы |

| Анализировать такие угрозы | — |

| Анализировать уязвимые места | Сетевого оборудования |

Организация для государственных информационных систем

Рассмотрим на примере школы. Осуществление аудита включает 3 стадии. Сначала учреждение должно представить все необходимые документы.

Определяют цель, задачи проверки, составляют договор с установлением прав и обязательств ответственного лица. Устанавливают, что будет входить в состав аудиторской группы. Составляют программ проверки.

Сама проверка осуществляется в соответствии с программой аудита, что разрабатывалась и согласовывалась с руководством школы.

Проверяется и оценивается, насколько качественны нормативные документы, эффективны технические меры по защите данных, а также действия сотрудников. Устанавливают:

- правильно ли классифицировано ИСПДн;

- достаточны ли представленные сведения;

- выполняются ли требования по обеспечению безопасности информации.

При проведении технической проверки используют экспертные, экспертно-документальные, инструментальные методы. По итогам проверки готовят отчет, где прописаны недочеты и даны рекомендации по их устранению.

Сертификация систем менеджмента

Проверка и сертификация соответствия стандартам направлены на усовершенствование управление предприятием, укрепление доверия.

Хотя и установлено международные стандарты, на данный момент сертификацию на соответствие ISO 17799 не проводят, поскольку отсутствует его 2 часть с описанием сертификации соответствия британским стандартам BS 7799.

Проводят сертификацию на соответствие британским стандартам. Проверка соответствия стандартам осуществляется аудиторскими/консалтинговыми фирмами, что являются членами UKAS

Сертификаты по BS 7799-2 влияют на качество построения систем управления ИБ. Решается ряд технических вопросов.

Государственных стандартов на управление системами не принято, а значит, аналог – Специальные требования и рекомендации по защите сведений технического плана Гостехкомиссии России.

СТР-К рекомендованы, но не обязательны. В РФ нет предприятия со сертификатом BS 7799, хотя проверка осуществляется крупными аудиторскими организациями.

Оформление результатов

При завершении аудита составляется отчетный документ, что передается заказчикам. Отчет должен содержать такие сведения:

- рамки регламент проведения аудита;

- структуру информационной системы предприятия;

- методы и средства, что применяются при проведении аудита;

- описания обнаруженных уязвимых моментов и недостатков с учетом уровня их риска;

- рекомендации по улучшению комплексных систем обеспечения ИБ;

- предложения к планам реализации мероприятия, что должны минимизировать выявленные риски.

В отчете должна отражаться полная, четкая и точная информация по проверке безопасности информации. Указывается, где проводился аудит, кто является заказчиком и исполнителем, какова цель проверки.

Отчеты могут включать и такие данные:

- план проверки;

- список сопровождающих аудиторов лиц;

- краткая суть процедуры, с учетом элемента неопределенности и проблем, что могут отражаться на надежности заключения по итогам проверки;

- любые отрасли, что не охвачены проверкой и т. д.

Аудит информационной безопасности – это эффективный инструмент, который позволяет получить независимую и объективную оценку текущей стадии защищенности от ряда угроз.

Результат проверки даст основание для формирования стратегий развития систем по обеспечению ИБ компании. Но стоит помнить, что аудит безопасности не является разовой процедурой.

Его проведение обязательно на постоянной основе. Только в таком случае будет реальная отдача и появится возможность усовершенствования безопасности информации.