Проверка устройства поиск возможных угроз безопасности

Как убрать угрозу безопасности в телефоне на андроид?

Сегодня операционная система Android является одной из самых распространённых в мире. Существует огромное количество самых различных модификаций, которые построены на общем ядре. Именно из-за такой распространённости хакеры продолжают создавать вирусы (в большинстве случаев для воровства конфиденциальной информации).

На http://www.mobilife.com.ua/ можно найти практически любые запчасти для ремонта практически любого современного смартфона. Если ремонт имеет смысл (стоит дешевле нового гаджета), имеет смысл им заняться.

Способы минимизации рисков

Как уже было сказано выше, в сети находится гигантское количество потенциальных угроз для смартфонов на операционной системе от Гугл. Однако существуют некоторые методы, которые позволят свести риски «инфицирования цифровой заразой» к незначительному минимуму.

Ниже будут представлены наиболее эффективные из них:

- в обязательном порядке используйте VPN;

- скачивайте приложения только из репозитария Google Play;

- при установке обращайте внимание на опции, которые будут разрешены приложению;

- создавайте надёжные пароли;

- сделайте аутентификацию особенно важных сайтов многоступенчатой.

В отношении VPN особенно рекомендуем задуматься. Подобным методом можно пользоваться практически в любой стране мира. Кроме того, в Китае VPN – это единственный способ использовать YouTube и другие социальные сети.

В соответствии с законом КНР означенные ресурсы были заблокированы на государственном уровне. Так как использовались для организации и проведения антиправительственных демонстраций.

Надёжное хранилище паролей

Существуют сервисы, которые позволяют не только хранить Ваши пароли в одном месте, но и хранить их зашифрованными. Другими словами, если даже предположить, что злоумышленники завладеют Вашими паролями, они не смогут ими воспользоваться.

В отношении двухступенчатой аутентификации всё достаточно просто. Допустим, у Вас есть аккаунт гугл. Вы можете установить режим, при котором для доступа потребуется не только ввести пароль, но и ввести код, полученный по СМС на Ваш мобильный телефон, указанный в профиле.

Отдельные сервисы могут предоставлять специально разработанные приложения, которые генерируют для Вас коды доступа. После ввода основного пароля, нужно будет ввести сгенерированный код, который является активным не более 20 секунд.

Смотрите также:

- Знаете ли Вы, как можно самостоятельно прошить iPhone 5C?

В видео будет продемонстрирован способ, который позволит убрать безопасный режим (только для продвинутых пользователей):

ТвитнутьДобавить комментарий

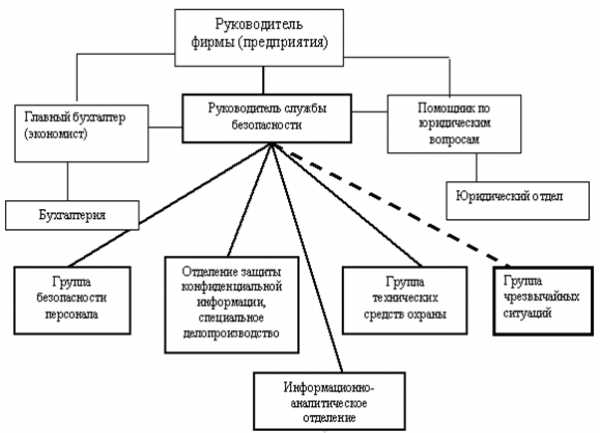

Выявление угроз информационной безопасности внутри компании

| Рубрика: Безопасность / Угрозы | Мой мир Вконтакте Одноклассники Google+ |

Выявление угроз информационной безопасности внутри компании

В условиях современного бизнеса информация – это ресурс, который, как и прочие бизнес-ресурсы, имеет ценность для организации и, следовательно, нуждается в должной защите.

По мере роста и развития информационных систем количество вариантов обхода систем защиты будет увеличиваться. А это диктует необходимость постоянно контролировать и совершенствовать системы защиты и отказоустойчивости. Для выполнения этой задачи необходимо проводить регулярные проверки безопасности для определения реальных рисков, стоящих перед организацией. Такие риски включают в себя:

- Риски, связанные с нарушением требований внутренних и нормативных документов РФ (ФСТЕК, ФСО, ФСБ, МВД, ЦБ РФ), а также других международных стандартов в области защиты информации.

- Целенаправленные действия высококвалифицированных хакеров, неэтичных конкурентов, которые имеют цель получить конкретную информацию или нарушить рабочие процессы предприятия и действуют на основе внутрифирменной информации (например, предоставленной действующим или уволенным сотрудником компании).

- Действия нелояльных сотрудников, направленные на проведение преднамеренных системных атак, например, с целью организации отказов в обслуживании либо на кражу конфиденциальной информации.

- Случайные действия пользующихся доверием сотрудников с официальными, но чрезмерными системными правами, в результате которых они получают доступ к конфиденциальной информации или вызывают сбои в рабочих процессах.

- Действия хакеров-любителей, проникающих в системы компании или вызывающих сбои в процессе обработки информации.

Диагностика системной защиты заключается в оказании предприятию содействия в снижении риска обхода систем защиты его информационных сетей с помощью:

- выявления уязвимых мест в системах защиты, анализа организации, правил и процедур информационной безопасности;

- разработки плана действий для ликвидации выявленных уязвимых мест.

Необходимо уделять основное внимание процедурам, связанным с выполнением требований нормативных документов в области защиты информации, а также проверке защищенности сегментов сети предприятия, удаленного доступа, а также правилам и процедурам в области IT и их общей организации.

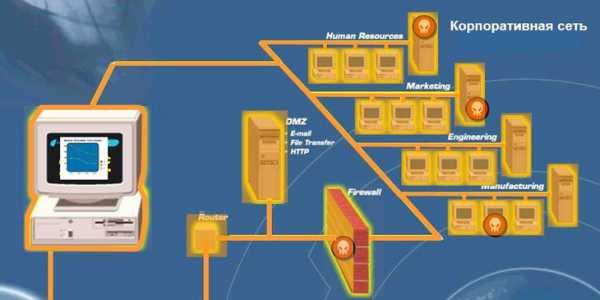

Методика обнаружения/сканирования доступа корпоративной сети:

- определение маршрутов доступа в сеть;

- запрос DNS;

- идентификация хостов;

- сканирование сетевых служб;

- сканирование на предмет уязвимых мест.

Коммерческие программы обеспечивают тестирование на предмет следующих уязвимых мест:

- слабые места в защите Sendmail/SMTP;

- уязвимость к открытым атакам;

- недостаточная защита в области TFTP и FTP;

- уязвимость NetBIOS/SMB;

- уязвимость RPC-сервиса;

- уязвимость HTTP/CGI;

- слабые места сетевых информационных служб (NIS);

- IP-спуфинг (имитация соединений)/прогнозирование последовательности, отказ в обслуживании и многие другие виды атак;

- проверка сетей и протоколов на спуфинг,

- проверка протоколов маршрутизации из источника, rlogin, rsh и telnet;

- проверка на спуфинг RIP (маршрутизирующего информационного протокола) и ARP (протокола сопоставления адреса);

- проверка IP-переадресации (forwarding);

- всесторонняя проверка DNS;

- IP-фрагментация, проверка фрагментации и ретрансляции;

- проверка внутренних адресов;

- проверка сетевых масок и временных меток (timestamp) ICMP;

- проверка инкапсуляции пакета MBONE;

- проверка инкапсуляции APPLETALK IP, IPX, Х.25, FR;

- проверки резервированных разрядов и паритет-протоколов;

- определение исходных портов через проверки TCP и UDP;

- проверка портовых фильтров TCP и UDP и всесторонняя проверка портов;

- проверка специализированных фильтров;

- проверка фильтров с возможностью нулевой длины TCP и IP;

- проверка на передачу сверхнормативных пакетов.

Ограниченные возможности коммерческих средств сканирования

Несмотря на то что коммерческие сканеры уязвимостей обеспечивают надежную основу для выявления уязвимых мест, они имеют определенные ограничения. Многие из них не обеспечивают однозначных результатов из-за наличия ложных положительных и отрицательных величин и возможности двойного толкования отчетов, присущей средствам автоматического сканирования. Специалисты тщательно анализируют результаты работы, предоставленные сканирующей программой, и при необходимости самостоятельно проверяют наличие скрытых факторов, угрожающих информационной системе компании. Ввиду относительно статичного характера коммерческих сканирующих программ эти продукты могут быть неспособны выявлять вновь возникающие уязвимости системы защиты.

И, наконец, технологии сканирования пока не способны выявлять риск вышеупомянутых комплексных атак на уязвимые места. Эта практика включает в себя использование нескольких обнаруженных в разных платформах уязвимых мест с низкой или средней степенью риска для получения привилегированного доступа. Это означает, что сканер может выявить несколько уязвимых мест с низкой или средней степенью риска, но не способен определить, насколько высока вероятность того, что комбинированная атака на эти уязвимые места будет иметь успех.

Техники удаленного анализа

А теперь рассмотрим несколько техник удаленного анализа (атаки), выполняемых для внутренней диагностики или злоумышленником.

Используемые доступные инструменты:

Техника 1. Поиск узлов корпоративной сети

Посылка ICMP эхо-пакетов (ping) на каждый IP-адрес и ожидание ответа для определения, какой хост в рабочем состоянии. Но множество хостов отфильтровывают (отбрасывают) запросы и ответы ping. Пример:

| > ping microsoft.com PING microsoft.com (207.46.230.219) from 208.184.74.98 : 56(84) bytes of data. --- microsoft.com ping statistics --- 8 пакетов отправлено, 0 пакетов принято, 100% потери пакетов |

Однако существует усовершенствованный способ поиска узлов корпоративной сети при помощи инструмента nmap, использующего нижние уровни IP-протокола. По умолчанию Nmap -sP, Nmap посылает пакет TCP ACK (acknowledgment) на порт 80 параллельно ICMP ping запросу. Если пакет RST (или ответ ping) возвращается, мы получаем информацию, что хост существует.

В некоторых случаях вам необходимо опробовать компьютер при помощи пакета TCP SYN вместо ACK. Данное действие производится опцией -PS. Эта опция использует SYN (запрос соединения) пакеты вместо пакетов ACK для пользователей root.

Хосты, находящиеся в рабочем состоянии, должны ответить пакетом RST (или, реже, SYN|ACK).

Техника 2. Определение доступных и используемых сервисов в корпоративной сети

Открытые TCP-порты могут быть определены при помощи SYN-сканирования. Это предпочитаемый в общих случаях тип TCP-сканирования, также известный как half-open scanning. Запустите Nmap с аргументом -sS, чтобы произвести данный метод сканирования.

Не забывайте про UDP-сканирование! (Nmap с опцией -sU). Другие типы сканирования: FIN, XMAS и NULL (-sF, -sX, -sN). Больше информации о механике этих видов сканирования можно получить на странице руководства Nmap (http://www.insecure.org/nmap/nmap_manpage.html)

Продвинутый тип сканирования – ACK scan (-sA) для проверки межсетевых экранов/фильтрующих систем. Реализуется посредством сканирования IP-протоколов -sO. Nmap обычно фокусируется на TCP, UDP, и ICMP, но есть множество других протоколов, доступных для продвинутых атак и получения информации.

Сканирование протоколов зацикливается на 8-битном поле протокола, посылая массив IP-заголовков без данных. Ошибка «ICMP-протокол недоступен» означает, что целевой объект не принимает пакеты для данного протокола.

К примеру, вот SYN-сканирование:

# nmap -sS target.example.com/24

Эта команда запускает скрытое SYN-сканирование каждого компьютера в рабочем состоянии до 255 компьютеров в классе «C», принадлежащих домену target.example.com.

Техника 3. Разведка топологии корпоративной сети

Выполняется трассировка при помощи пакетов типа UDP, исходящий порт соединения 53, а порт назначения 5023 исследуемого хоста gw.target.com. Трассировка позволяет получить информацию о структуре корпоративной сети, ее активных сетевых узлах (брандмауэры, маршрутизаторы, и т. д.).

# hping2 --traceroute -t 1 -2 --baseport 53 -keep -V -p 5023 gw.target.com

Важно определить, какие из операционных систем используются на этих узлах.

# nmap -O targethost.com

Nmap (с опцией -O) позволяет определить версию ОС на основе техники TCP/IP-дактилоскопирование (fingerprinting). Так же просто применить простую диагностику для веб-серверов, используя терминал telnet для соединения с веб-улом по порту 80.

| # telnet target.com 80 >GET /blah HTTP/1.1 HTTP/1.1 400 Bad Request Server: Microsoft-IIS/5.0 .... .... |

Некоторые сервисы позволяют получить злоумышленнику избыточную информацию о сети, часто уязвимы DNS-сервера, как и приведенный выше пример с конфигурацией, разрешающей трансфер зоны:

| # nslookup >server 11.12.13.2 (подключаемся к DNS серверу) >set type=any (устанавливает получение всех внутренних зон и узлов) >ls –d target.com. >> ./Zonetransfer.out |

Файл Zonetransfer.out содержит полный список всех внутренних зон и узлов.

Техника 4. Поиск общих windows-ресурсов (windows-share)

Допустим, злоумышленник уже получил следующие данные о корпоративной сети:

- В сети присутствуют узлы на основе ОС MS Windows.

- Диапазон IP-адресов локальной сети: 11.12.13.1-11.12.13.255.

Используем утилиту Legion 2.1 для сканирования заданного диапазона сети, для поиска общих ресурсов Microsoft Windows. Legion сперва определит, какие из доступных узлов используют или нет протокол NetBIOS, далее получим результат в виде полного списка доступных ресурсов и возможных прав доступа. Возможно, вы будете удивлены, увидев в списке ресурсов корневой диск или папки с рабочими документами пользователей. Так злоумышленник может получить доступ к коммерческой информации предприятия или воспользоваться доступом и установить «закладки» для мониторинга сетевых аккаунтов и паролей.

Теперь, зная базовые техники атаки и возможные инструменты, можем организовать защиту и систему оповещения атаки корпоративной сети. С точки зрения атакующего, инструменты делятся на 3 категории: зондирование, получение доступа и заметание следов.

С точки же зрения специалиста по информационной безопасности, их можно разделить на: глубоко эшелонированную защиту (HIDS/NIDS, Firewalls, Antivirus, Honeypots etc) и персональные утилиты анализа безопасности (сканеры и т. д.).

Список популярных используемых инструментов:

Вы можете собственными силами проверить информационную сеть компании на наличие уязвимостей, спроектировать систему информационной безопасности, выбрать нужные инструменты, разработать необходимые регламенты и политику безопасности. Или при отсутствии специалистов данной области обратиться к независимому стороннему аудиту.

Никита Дуров,

специалист по внедрению программного обеспечения,

Департамент внедрения и консалтинга LETA IT company

Мой мир

Вконтакте

Одноклассники

Google+

Сканирование на уязвимости: как проверить устройство и обезопасить себя от потенциальных угроз

Процесс под названием сканирование уязвимостей представляет собой проверку отдельных узлов или сетей на потенциальные угрозы.

А необходимость проверить безопасность возникает у ИТ-специалистов достаточно часто – особенно, если речь идёт о крупных организациях, обладающих ценной информацией, которая может понадобиться злоумышленникам.

Не стоит пренебрегать таким сканированием и администраторам небольших сетей – тем более что в 2017-м году серьёзным атакам со стороны запущенных хакерами масштабных вирусов-шифровальщиков подверглись сотни тысяч компьютеров.

Применение сканеров уязвимости

Для сканирования сетей на слабые места в системах их безопасности специалисты по информационной безопасности применяют соответствующее программное обеспечение.

Такие программы называются сканерами уязвимости.

Принцип их работы заключается в проверке приложений, которые работают на компьютерах сети, и поиске так называемых «дыр», которыми могли бы воспользоваться посторонние для получения доступа к важным сведениям.

Грамотное использование программ, способных обнаружить уязвимость в сети, позволяет ИТ-специалистам избежать проблем с украденными паролями и решать такие задачи:

- поиск попавшего на компьютер вредоносного кода;

- инвентаризация ПО и других ресурсов системы;

- создание отчётов, содержащих информацию об уязвимостях и способах их устранения.

Рис. 2. Объекты сети, подлежащие проверке на уязвимости.

Сканеры уязвимостей имеют особое значение для тех организаций, в сферу деятельности которых входит обработка и хранения ценных архивов и конфиденциальных сведений. Такие программы требуются компаниям, занимающимся научными исследованиями, медициной, торговлей, информационными технологиями, рекламой, финансами и выполнением других задач, которым может помешать утечка информации.

Механизмы сканирования

Сканирование на уязвимости выполняется при помощи двух основных механизмов – сканирования и зондирования.

Первый вариант предполагает, что программа-сканер выполняет пассивный анализ, определяя наличие проблем с безопасностью только по ряду косвенных признаков, но без фактических доказательств.

Эту методику называют «логическим выводом», а её принципы заключаются в выполнении следующих шагов:

1. Идентификация портов, открытых на каждом из устройств в сети;

2. Сбор заголовков, связанных с портами и найденных в процессе сканирования;

3. Сравнение полученных заголовков со специальной таблицей, содержащей правила определения уязвимостей;

4. Получение выводов о наличии или отсутствии в сети проблем с безопасностью.

Процесс под названием «зондирование» представляет собой методику активной проверки, позволяющую практически со стопроцентной гарантией убедиться в том, есть ли в сети уязвимости или нет.

Она отличается сравнительно небольшой по сравнению со сканированием скоростью, однако в большинстве случаев является более точной.

Метод, который также называется «подтверждением», применяет полученную во время предварительной проверки информацию для того чтобы ещё более эффективно проанализировать каждое сетевое устройство, подтвердив или опровергнув наличие угроз.

Главным преимуществом второго варианта является не только подтверждение тех проблем, которые могут быть обнаружены простым сканированием, но и обнаружение проблем, поиск которых невозможен с помощью пассивной методики. Проверка выполняется с помощью трёх механизмов – проверки заголовков, активных зондирующих проверок и имитации атак.

Проверка заголовков

Механизм, название которого на английском языке звучит как «banner check», состоит из целого ряда сканирований и даёт возможность получить определённые выводы на основе данных, передаваемых программе-сканеру в ответ на его запрос.

Примером такой проверки может стать сканирование заголовков с помощью приложения Sendmail, позволяющее и определить версии программного обеспечения, и убедиться в наличии или отсутствии проблем.

Методика считается самой простой и быстрой, но имеет целый ряд недостатков:

- Не слишком высокую эффективность проверки. Тем более что злоумышленники могут изменять информацию в заголовках, удалив номера версий и другие сведения, которые используются сканером для получения выводов. С одной стороны, вероятность такого изменения не слишком высокая, с другой – пренебрегать ею не стоит.

- Невозможность точно определить, являются ли данные, которые содержатся в заголовке, доказательством уязвимости. В первую очередь, это касается программ, которые поставляются вместе с исходным текстом. При устранении их уязвимостей номера версий в заголовках приходится изменять вручную – иногда разработчики просто забывают это сделать.

- Вероятность появления уязвимости в следующих версиях программы, даже после того как она была устранена из предыдущих модификаций.

Между тем, несмотря на определённые минусы и отсутствие гарантии обнаружения «дыр» в системе, процесс проверки заголовков можно назвать не только первым, но и одним из главных этапов сканирования. Тем более что его использование не нарушает работу ни сервисов, ни узлов сети.

Активные зондирующие проверки

Методика, известная ещё и как «active probing check», основана не на проверках версий ПО в заголовках, а на анализе и сравнении цифровых «слепков» программ с информацией об уже известных уязвимостях.

Принцип её работы немного похож на алгоритм антивирусных приложений, которые предполагает сравнение отсканированных фрагментов с вирусными базами.

К той же группе методик относится и проверка даты создания сканируемого ПО или контрольных сумм, позволяющая убедиться в подлинности и в целостности программ.

Для хранения сведений об уязвимостях применяются специализированные базы данных, содержащие ещё и сведения, позволяющие устранить проблему и снизить риск угрозы постороннего доступа к сети.

Эта информация иногда применяется и системами анализа защищённости, и программным обеспечением, в задачи которого входит обнаружение атак. В целом, методика активных зондирующих проверок, применяемая такими крупными компаниями как ISS и Cisco, работает значительно быстрее других способов – хотя реализовать её труднее, чем проверку заголовков.

Рис. 3. Быть готовым к атаке через уязвимости в сети – одна из основных задач администратора.

Имитация атак

Ещё один метод на английском языке называется «exploit check», что можно перевести на русский как «имитация атак».

Выполняемая с его помощью проверка тоже является одним из вариантов зондирования и основана на поиске дефектов программ с помощью их усиления.

Методика имеет такие особенности:

- некоторые «дыры» в безопасности нельзя обнаружить до тех пор, пока не сымитировать настоящую атаку против подозрительных сервисов и узлов;

- программы-сканеры проверяют заголовки программного обеспечения во время фальшивой атаки;

- при сканировании данных уязвимости обнаруживаются значительно быстрее, чем в обычных условиях;

- имитируя атаки, можно найти больше уязвимостей (если они были изначально), чем при помощи двух предыдущих методик – при этом скорость обнаружения достаточно высокая, однако пользоваться таким способом не всегда целесообразно;

- ситуации, которые не позволяют запускать «имитацию атак», делятся на две группы – угроза появления проблем с обслуживанием проверяемого программного обеспечения или принципиальная невозможность атаковать систему.

Рис. 4. Имитация атаки – один из самых эффективных способов найти «дыру».

Нежелательно пользоваться методикой, если объектами проверки являются защищённые сервера с ценной информацией.

Атака таких компьютеров может привести к серьёзным потерям данных и выходу из строя важных элементов сети, а расходы на восстановление работоспособности могут оказаться слишком серьёзными, даже с учётом повышения безопасности системы.

В этом случае желательно воспользоваться другими способами проверки – например, активным зондированием или проверкой заголовков.

Между тем, в списке уязвимостей есть и такие, которые не получится обнаружить без попыток сымитировать атаки – к ним относят, например, подверженность атакам типа «Packet Storm».

По умолчанию, такие методы проверки отключены в системе.

Пользователю придётся включать их самостоятельно.

К программам-сканерам, которые используют третий метод сканирования на уязвимости, относят системы типа Internet Scanner и CyberCop Scanner. В первом приложении проверки выделяются в отдельную категорию «Denial of service». При использовании любой функции из списка программа сообщает об опасности выхода из строя или перезагрузки сканируемого узла, предупреждая о том, что ответственность за запуск сканирования лежит на пользователе.

Основные этапы проверки уязвимостей

Большинство программ, выполняющих сканирование на уязвимости, работает следующим образом:

1. Собирает о сети всю необходимую информацию, сначала определяя все активные устройства в системе и работающее на них программное обеспечение. Если анализ проводится только на уровне одного ПК с уже установленным на нём сканером, этот шаг пропускают.

2. Пытается найти потенциальные уязвимости, применяя специальные базы данных для того чтобы сравнить полученную информацию с уже известными видами «дыр» в безопасности. Сравнение выполняется с помощью активного зондирования или проверки заголовков.

3. Подтверждает найденные уязвимости, применяя специальные методики – имитацию определённого типа атак, способных доказать факт наличия или отсутствия угрозы.

4. Генерирует отчёты на базе собранных при сканировании сведений, описывая уязвимости.

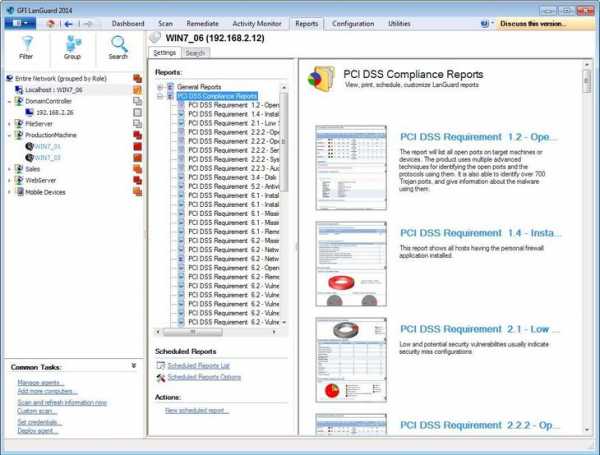

Рис. 5. Отчёт одного из сканеров уязвимостей.

Завершающий этап сканирования представляет собой автоматическое исправление или попытку устранения проблем. Эта функция есть практически в каждом системном сканере, и отсутствует у большинства сетевых приложений для проверки уязвимостей.Некоторые сканеры разделяют уязвимости по уровню угрозы.

Например, система NetSonar делит их на сетевые, способные воздействовать на роутеры, поэтому более серьёзные, и локальные, влияющие на рабочие станции.

Internet Scanner разделяет угрозы на три степени – низкую, высокую и среднюю.

Эти же два сканера имеют ещё несколько отличий.

С их помощью отчёты не только создаются, но и разбиваются на несколько групп, каждая из которых предназначена для конкретных пользователей – от администраторов сети до руководителей организации.

Причём, для первых выдаётся максимальное количество цифр, для руководства – красиво оформленные графики и диаграммы с небольшим количеством деталей.

В составе создаваемых сканерами отчётов есть рекомендации по устранению найденных уязвимостей.

Больше всего такой информации содержится в данных, которые выдаются программой Internet Scanner, выдающей пошаговые инструкции по решению проблемы с учётом особенностей разных операционных систем.

Иногда в тексте отчётов содержатся ссылки на web- или ftp-сервера, которые содержат дополнения и патчи, позволяющие избавиться от угроз.

По-разному реализован в сканерах и механизм устранения неисправностей. Так, в сканере System Scanner для этого существует специальный сценарий, запускаемый администратором для решения проблемы. Одновременно происходит создание второго алгоритма, который может исправить сделанные изменения, если первый привёл к ухудшению работы или выходу из строя отдельных узлов. В большинстве других программ-сканеров возможность вернуть изменения назад не существует.Для поиска «дыр» в безопасности администратор может руководствоваться тремя алгоритмами.

Первый и самый популярный вариант – проверка сети на наличие только потенциальных уязвимостей. Она позволяет предварительно ознакомиться с данными системы, не нарушая работу узлов и обеспечивая максимальную скорость анализа. Второй вариант – сканирование с проверкой и подтверждением уязвимостей. Методика занимает больше времени и может вызвать сбои в работе программного обеспечения компьютеров в сети во время реализации механизма имитации атак. Способ №3 предполагает использование всех трёх механизмов (причём, с правами и администратора, и пользователя) и попытку устранить уязвимости на отдельных компьютерах. Из-за низкой скорости и риска вывести из строя программное обеспечение применяют этот метод реже всего – в основном, при наличии серьёзных доказательств наличия «дыр».Основными требованиями к программе-сканеру, обеспечивающей проверку системы и её отдельных узлов на уязвимости, являются:

- Кроссплатформенность или поддержка нескольких операционных систем. При наличии такой особенности можно выполнять проверку сети, состоящей из компьютеров с разными платформами. Например, с несколькими версиями Windows или даже с системами типа UNIX.

- Возможность сканировать одновременно несколько портов – такая функция заметно уменьшает время на проверку.

- Сканирование всех видов ПО, которые обычно подвержены атакам со стороны хакеров. К такому программному обеспечению относят продукцию компании Adobe и Microsoft (например, пакет офисных приложений MS Office).

- Проверку сети в целом и отдельных её элементов без необходимости запускать сканирование для каждого узла системы.

Большинство современных сканирующих программ имеют интуитивно понятное меню и достаточно легко настраиваются в соответствии с выполняемыми задачами.

Так, практически каждый такой сканер позволяет составить список проверяемых узлов и программ, указать приложения, для которых будут автоматически устанавливаться обновления при обнаружении уязвимостей, и задать периодичность сканирования и создания отчётов.

После получения отчётов сканер позволяет администратору запускать исправление угроз.

Среди дополнительных особенностей сканеров можно отметить возможность экономии трафик, которая получается при скачивании только одной копии дистрибутива и её распределении по всем компьютерам сети. Ещё одна важная функция предполагает сохранение истории прошлых проверок, что позволяет оценить работу узлов в определённых временных интервалах и оценить риски появления новых проблем с безопасностью.

Сканеры уязвимостей сети

Ассортимент программ-сканеров на современном рынке ПО достаточно большой.

Все они отличаются друг от друга функциональностью, эффективностью поиска уязвимостей и ценой.

Для оценки возможностей таких приложений стоит рассмотреть характеристики и особенности пяти самых популярных вариантов.

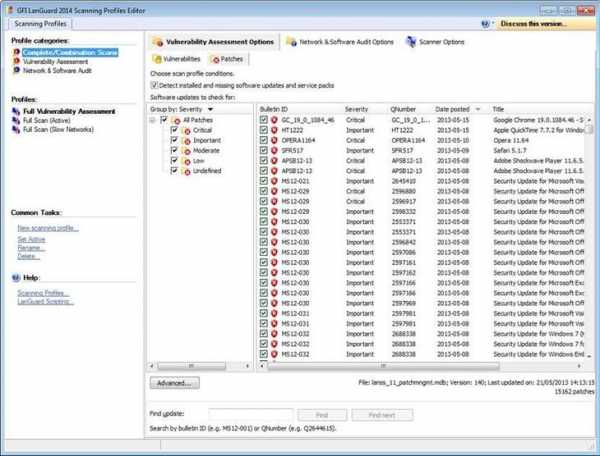

GFI LanGuard

Производитель GFI Software считается одним из лидеров на мировом рынке информационной безопасности, а его продукция входит в рейтинги самых удобных и эффективных при проверке на уязвимости программ.

Одним из таких приложений, обеспечивающих безопасность сети и отдельных компьютеров, является GFI LanGuard, к особенностям которого относят:

- быструю оценку состояния портов в системе;

- поиск небезопасных настроек на компьютерах сети и запрещённых для установки программ, дополнений и патчей;

- возможность сканирования не только отдельных компьютеров и серверов, но и входящих в систему виртуальных машин и даже подключённых смартфонов;

- составление по результатам сканирования подробного отчёта с указанием уязвимостей, их параметров и способов устранения;

- интуитивно понятное управление и возможность настройки автоматической работы – при необходимости, сканер запускается в определённое время, а все исправления выполняются без вмешательства администратора;

- возможность быстрого устранения найденных угроз, изменения настроек системы, обновления разрешённого ПО и удаления запрещённых программ.

Рис. 6. Приложение для поиска угроз GFI LanGuard.

К отличиям этого сканера от большинства аналогов можно назвать установку обновлений и патчей практически для любой операционной системы.

Эта особенность и другие преимущества GFI LanGuard позволяют ему находиться на верхних строчках рейтингов программ для поиска сетевых уязвимостей.

При этом стоимость использования сканера сравнительно небольшая и доступна даже небольшим компаниям.

Nessus

Программу Nessus впервые выпустили 20 лет назад, но только с 2003-го года она становится платной.

Монетизация проекта не сделала его менее популярным – благодаря эффективности и скорости работы каждый шестой администратор в мире применяет именно этот сканер.

К преимуществам выбора Nessus относят:

- постоянно обновляемую базу уязвимостей;

- простую установку и удобный интерфейс;

- эффективное обнаружение проблем с безопасностью;

- использование плагинов, каждый из которых выполняет свою задачу – например, обеспечивает сканирование ОС Linux или запускает проверку только заголовков.

Рис. 7. Программа Nessus.

Дополнительная особенность сканера – возможность использования тестов, созданных пользователями с помощью специального программного обеспечения. В то же время у программы есть и два серьёзных недостатка. Первый – возможность выхода из строя некоторых программ при сканировании с помощью метода «имитации атак», второй – достаточно высокая стоимость.

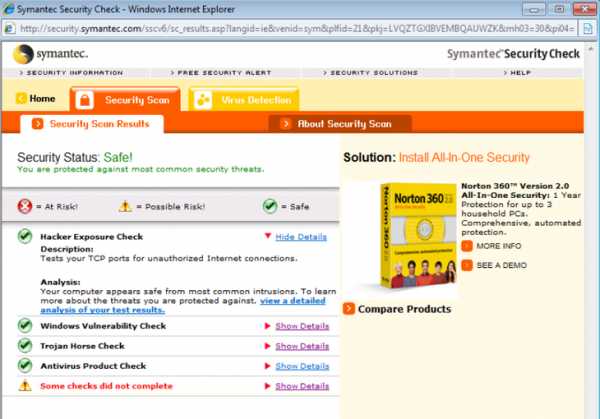

Symantec Security Check

Программа Security Check является бесплатным сканером компании Symantec.

Среди её функций стоит отметить поиск не только уязвимостей, но и вирусов – включая макровирусы, трояны и интернет-черви. Фактически, приложение состоит из 2 частей – сканера Security Scan, обеспечивающего безопасность сети, и антивируса Virus Detection.

Рис. 8. Работа приложения Security Check прямо из браузера.

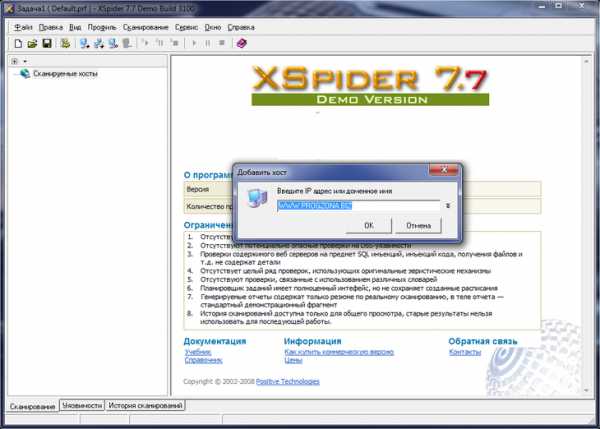

К преимуществам программы относят простую установку и возможность работы через браузер. Среди минусов отмечают невысокую эффективность – универсальность продукта, позволяющая ему искать ещё и вирусы, делает его не слишком подходящим для проверки сети. Большинство пользователей рекомендует применять этот сканер только для дополнительных проверок.Сканер XSpider выпускается компанией Positive Technologies, представители которой утверждают, что программа не только обнаруживает уже известные уязвимости, но способна найти ещё не созданные угрозы.

К особенностям приложения относят:

- эффективное обнаружение «дыр» в системе;

- возможность удалённой работы без установки дополнительного программного обеспечения;

- создание подробных отчётов с советами по устранению проблем;

- обновление базы уязвимостей и программных модулей;

- одновременное сканирование большого количества узлов и рабочих станций;

- сохранение истории проверок для дальнейшего анализа проблем.

Рис. 9. Демо-версия сканера XSpider.

Также стоит отметить, что стоимость использования сканера более доступна по сравнению с программой Nessus. Хотя и выше, чем у GFI LanGuard.

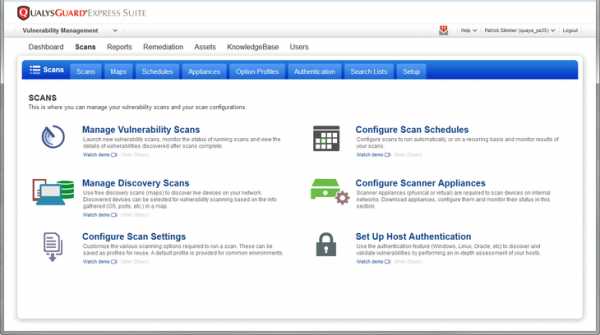

QualysGuard

Сканер считается многофункциональным и позволяет получить подробный отчёт с оценкой уровня уязвимости, времени на их устранение и уровень воздействия «угрозы» на бизнес.

Разработчик продукта, фирма Qualys, Inc., поставляет программу сотням тысяч потребителей, в том числе и половине крупнейших компаний мира.

Рис. 10. Приложение QualysGuard.

Отличием программы является наличие облачного хранилища базы данных и встроенного набора приложений, что позволяет не только повысить безопасность сети, но и снизить расходы на её приведение различным требованиям.Программное обеспечение позволяет сканировать корпоративные веб-сайты, отдельные компьютеры и сеть в целом.

Результатом сканирования становится отчёт, автоматически отсылаемый администратору и содержащий рекомендации по устранению уязвимостей.

Выводы

С учётом широкого ассортимента приложений для сканирования сети и её узлов на уязвимости, существенно облегчается работа администратора.

Теперь от него не требуется самостоятельно запускать все механизмы сканирования вручную – достаточно просто найти подходящее приложение, выбрать способ проверки, настроить и воспользоваться рекомендациями полученного отчёта.

Выбирать подходящий сканер следует по функциональности приложения, эффективности поиска угроз (которая определяется по отзывам пользователей) – и, что тоже достаточно важно, по цене, которая должна быть сопоставима с ценностью защищаемой информации.Источник

Приложение № 5. Перечень типовых угроз информационной безопасности | Александр Астахов "Искусство управления информационными рисками"

Следующий перечень содержит некоторые примеры угроз и уязвимостей, связанных с целями и механизмами контроля из ISO/IEC 27002:2005. Этот перечень не является исчерпывающим и должен рассматриваться только в качестве примера, однако его более чем достаточно для проведения высокоуровневой оценки рисков.

Один из наиболее важных принципов заключается в том, что организация должна самостоятельно выбрать подходы к оценке и управлению рисками, которые должным образом учитывают и идентифицируют полный диапазон угроз и уязвимостей, имеющих отношение к ее бизнес-окружению и могут включать все или часть угроз и уязвимостей, приведенных в следующем перечне.

-

Физический несанкционированный доступ в помещения организации, в кабинеты и серверные комнаты, к оборудованию, бумажным документам, запоминающим устройствам, носителям информации и т.п.

-

Кража или повреждение компьютерного оборудования и носителей информации инсайдерами.

-

Кража или повреждение компьютерного оборудования и носителей информации внешними злоумышленниками.

-

Постороннее лицо может получить физический доступ к комплексу средств защиты с целью переконфигурирования либо создания возможности обхода средств защиты.

-

Кража бумажных документов инсайдерами.

-

Кража бумажных документов внешними злоумышленниками.

-

Злоупотребление средствами аудита.

-

Злоупотребление средствами обработки информации.

-

Злоупотребление ресурсами или активами.

-

Несанкционированное использование программного обеспечения.

-

Использование сетевых средств несанкционированным образом.

-

Неосторожное или умышленное злоупотребление оборудованием по причине отсутствия разделения обязанностей или их неисполнения.

-

Утечка конфиденциальной информации из сети по каналам связи (e-mail, web, chat/IM и т.п.).

-

Утечка конфиденциальной информации на мобильных устройствах, носителях информации, ноутбуках и т.п.

-

Прослушивание внешних каналов связи злоумышленниками.

-

Нарушение конфиденциальности данных, передаваемых по линиям связи, проходящим вне контролируемой зоны, осуществляемого внешними нарушителями путем пассивного прослушивания каналов связи (подключение к каналам связи и перехват информации возможен во многих местах).

-

Нарушение конфиденциальности данных, передаваемых по линиям связи, проходящим внутри контролируемой зоны, осуществляемого внутренними нарушителями путем пассивного прослушивания каналов связи с использованием специализированных программных средств («снифферов»).

-

Аутентификационная информация или конфиденциальные данные могут быть модифицированы либо перехвачены вследствие активного или пассивного прослушивания в системе внешних коммуникаций либо во внутренней сети.

-

Перехват информации на линиях связи путем использования различных видов анализаторов сетевого трафика.

-

Замена, вставка, удаление или изменение данных пользователей в информационном потоке.

-

Перехват информации, например пользовательских паролей, передаваемой по каналам связи, с целью ее последующего использования для обхода средств сетевой аутентификации.

-

Статистический анализ сетевого трафика (например, наличие или отсутствие определенной информации, частота передачи, направление, типы данных и т.п.

-

Неумышленное раскрытие конфиденциальной информации сотрудниками компании.

-

Несанкционированное раскрытие информации о местонахождении площадок/зданий/офисов, содержащих критичные или конфиденциальные средства обработки информации.

-

Раскрытие конфиденциальной информации подрядчиками или партнерами компании.

-

Побочные электромагнитные излучения информативного сигнала от технических средств и линий передачи информации.

-

Наводки информативного сигнала, обрабатываемого техническими средствами, на провода и линии, выходящие за пределы контролируемой зоны предприятия (учреждения), в том числе на цепи заземления и электропитания.

-

Изменения тока потребления, обусловленные обрабатываемыми техническими средствами информативными сигналами

-

Изменения тока потребления, обусловленные обрабатываемыми техническими средствами, информативными сигналами.

-

Радиоизлучения, модулированные информативным сигналом, возникающие при работе различных генераторов, входящих в состав технических средств, или при наличии паразитной генерации в узлах (элементах) технических средств.

-

Электрические сигналы или радиоизлучения, обусловленные воздействием на технические средства высокочастотных сигналов, создаваемых с помощью разведывательной аппаратуры, и модуляцией их информативным сигналом (облучение, «навязывание»).

-

Радиоизлучения или электрические сигналы от внедренных в технические средства и выделенные помещения специальных электронных устройств перехвата информации («закладок»), модулированные информативным сигналом.

-

Радиоизлучения или электрические сигналы от электронных устройств перехвата информации, подключенных к каналам связи или техническим средствам обработки информации.

-

Акустическое излучение информативного речевого сигнала или сигнала, обусловленного функционированием технических средств обработки информации.

-

Электрические сигналы, возникающие посредством преобразования информативного сигнала из акустического в электрический за счет микрофонного эффекта и распространяющиеся по проводам и линиям передачи информации.

-

Вибрационные сигналы, возникающие посредством преобразования информативного акустического сигнала при воздействии его на строительные конструкции и инженерно-технические коммуникации выделенных помещений.

-

Просмотр информации с экранов дисплеев и других средств ее отображения с помощью оптических средств.

-

Акустическая разведка, обеспечивающая добывание информации, содержащейся непосредственно в произносимой либо воспроизводимой речи (акустическая речевая разведка), с использованием аппаратуры, регистрирующей акустические (в воздухе) и виброакустические (в упругих средах) волны, а также электромагнитные излучения и электрические сигналы, возникающие за счет акустоэлектрических преобразований в различных технических средствах под воздействием акустических волн.

-

Разведка побочных электромагнитных излучений и наводок электронных средств обработки информации (ПЭМИН), обеспечивающая добывание информации, содержащейся непосредственно в формируемых, передаваемых или отображаемых (телефонных и факсимильных) сообщениях и документах с использованием радиоэлектронной аппаратуры, регистрирующей непреднамеренные прямые электромагнитные излучения и электрические сигналы средств обработки информации, а также вторичные электромагнитные излучения и электрические сигналы, наводимые прямыми электромагнитными излучениями в токопроводящих цепях различных технических устройств и токопроводящих элементах конструкций зданий и сооружений.

-

Телевизионная, фотографическая и визуальная оптическая разведка, обеспечивающая добывание информации, содержащейся в изображениях объектов, получаемых в видимом диапазоне электромагнитных волн с использованием телевизионной аппаратуры.

-

«Маскарад» (присвоение идентификатора пользователя), использование чужих пользовательских идентификаторов, раскрытие паролей и другой аутентификационной информации.

-

Несанкционированный доступ (НСД) к ресурсам ЛВС компании со стороны внутренних злоумышленников.

-

НСД к ресурсам ЛВС компании со стороны внешних злоумышленников.

-

НДС к журналам аудита.

-

НДС к средствам аудита.

-

Внешний нарушитель может выдавать себя за легального пользователя путем подделывания адресов в заголовках сетевых пакетов либо информации канального уровня.

-

Сбои в работе средств защиты могут предоставить возможность реализации попытки НСД для потенциального нарушителя (переход в небезопасное состояние). Кроме того, при восстановлении системы безопасное состояние может быть восстановлено некорректно либо может быть утеряна часть данных аудита.

-

НСД к веб-сайту компании и внешним хостам со стороны внешних злоумышленников.

-

НСД к беспроводной сети компании.

-

НСД к резервным копиях данных.

-

Использование внутренними и внешними нарушителями уязвимых мест в компонентах системы защиты. Нарушители могут случайно или в результате целенаправленного поиска обнаружить уязвимые места в средствах защиты, которыми можно воспользоваться для получения НСД к информации.

-

Использование ошибок проектирования, кодирования либо конфигурации ПО.

-

Анализ и модификация ПО.

-

Использование недекларированных возможностей в ПО, оставленных для отладки либо умышленно внедренных.

-

Внедрение несанкционированного, непроверенного или вредоносного программного кода (вирусов, троянских программ и т.п.).

-

Логические бомбы, пересылаемые по e-mail.

-

Атаки на отказ в обслуживании против внешних хостов компании.

-

Недоступность ИТ сервисов и информации по причине физического или логического сбоя компьютерного или периферийного оборудования (например, электричество, водоснабжение, отопление, вентиляция, кондиционирование и т.п.).

-

Сбой системы кондиционирования воздуха.

-

Запыление.

-

Повреждение носителей информации.

-

Сбой сетевого оборудования.

-

Флуктуации в сети электропитания.

-

Установка непроверенных технических средств или замена вышедших из строя аппаратных компонент на неидентичные компоненты.

-

Недоступность внешних ИТ ресурсов и информации по причине технического сбоя в каналах связи.

-

Сбой коммуникационных сервисов.

-

Физическое повреждение сетевого и каналообразующего оборудования внутренними нарушителями.

-

Физическое повреждение линий связи внешними или внутренними нарушителями.

-

Разрушение данных по причине системного сбоя или ошибки ПО, использование непротестированного ПО.

-

Внедрение несанкционированного или непротестированного кода.

-

Сбой в системах безопасности.

-

Внесение случайных или непреднамеренных изменений в программное обеспечение и средства совместного использования данных в вычислительной среде.

-

Неумышленное разрушение критичной для бизнеса информации (файлов данных, программ, баз данных, конфигурационной информации и т.п.) со стороны инсайдеров.

-

Ущерб, наносимый тестами на проникновение.

-

Потеря (уничтожение) записей.

-

Нарушение безопасности по причине несоблюдения операционных процедур.

-

Нарушение безопасности по причине неточных, неполных или неподходящих планов обеспечения непрерывности, недостаточного тестирования или несвоевременного обновления планов.

-

Умышленное разрушение критичной для бизнеса информации (файлов данных, программ, баз данных, конфигурационной информации и т.п.) со стороны инсайдеров.

-

Умышленное разрушение критичной для бизнеса информации (файлов данных, программ, баз данных, конфигурационной информации и т.п.) со стороны внешних злоумышленников.

-

Уничтожение планов обеспечения непрерывности бизнеса.

-

Умышленная порча ПО и резервных копий внутренними нарушителями.

-

Воздействие на технические или программные средства в целях нарушения целостности (уничтожения, искажения) информации, работоспособности технических средств, средств защиты информации, адресности и своевременности информационного обмена (электромагнитное, через специально внедренные электронные и программные средства («закладки»).

-

Нарушение целостности данных из-за ошибок пользователей.

-

Нарушение целостности систем и данных, неумышленная модификация системной конфигурации, файлов данных, баз данных, отчетов и т.п. в результате ошибок технического персонала.

-

Ошибка в процессах сопровождения.

-

Ошибка персонала технической поддержки.

-

Изменение конфигурации активного сетевого оборудования.

-

Нарушение целостности систем или данных, несанкционированное изменение системной конфигурации, файлов данных, баз данных, отчетов и т.п. со стороны инсайдеров.

-

Фальсификация записей.

-

Мошенничество.

-

Несанкционированная модификация журналов аудита.

-

Несанкционированная или непреднамеренная модификация.

-

Антропогенные катастрофы (взрыв, терроризм, вандализм, другие способы умышленного причинения ущерба).

-

Бомбардировка.

-

Забастовка.

-

Природные катастрофы (затопление, пожар, ураган, землетрясение и т.п.).

-

Молния.

-

Ураган.

-

Нарушение прав интеллектуальной собственности.

-

Нелегальное использование программного обеспечения.

-

Несанкционированное использование информационных материалов, являющихся интеллектуальной собственностью.

-

Нарушение патентного права.

-

Нарушение (несоответствие требованиям) законодательства и нормативной базы.

-

Нелегальный импорт/экспорт программного обеспечения.

-

Невыполнение контрактных обязательств.