Классы информационных систем безопасности

AR Классы информационной безопасности в международных стандартах

Москва +7 (495) 221 21-41 Санкт-Петербург +7 (812) 407 34 71Екатеринбург +7 (343) 247 83 68

- Москва

- Санкт-Петербург

- Екатеринбург

- +7 (495) 221 21 41

- +7 (812) 407 34 71

- +7 (343) 247 83 68

Разграничение классов информационной безопасности позволяет отличать друг от друга системы, обеспечивающие разную степень защищенности информации и информационной инфраструктуры, лучше знать возможности классифицируемых систем и выполняемые ими требования. Это гарантирует более обоснованный выбор и более качественное управление системой информационной безопасности.

Классы информационной безопасности определены в нескольких общеизвестных стандартах. Наиболее известна классификация, данная в стандарте министерства обороны США «Критерии оценки доверенных компьютерных систем» (Trusted Computer System Evaluation Criteria, TCSEC). Стандарт TCSEC также именуется «Оранжевой книгой». В «Оранжевой книге» определены четыре уровня безопасности – D, C, B и A. Уровень D признан неудовлетворительным. Уровни С и В подразделяются на классы (C1, С2, B1, В2 и ВЗ). Таким образом, всего в стандарте определено шесть классов информационной безопасности – C1, C2, B1, B2, B3 и A1.

| По мере перехода от D к А растет уровень информационной безопасности, а к информационной системе предъявляются все более жесткие требования. |

В таблице, приведенной ниже, отражены основные требования «Оранжевой книги», предъявляемые к уровням и классам информационной безопасности.

| Класс C1 обеспечивает базовый уровень безопасности, разделяя пользователей и данные. Информационные системы, принадлежащие к данному классу, должны отвечать следующим основным требованиям: доверенная база управляет доступом именованных пользователей к именованным объектам; пользователи четко идентифицируют себя; аутентификационная информация пользователей защищена от несанкционированного доступа; доверенная вычислительная база имеет изолированную область для собственного выполнения, защищенную от внешних воздействий; есть в наличии аппаратные или программные средства, позволяющие периодически проверять корректность функционирования аппаратных и микропрограммных компонентов доверенной вычислительной базы; защитные механизмы протестированы на отсутствие способов обхода или разрушения средств защиты доверенной вычислительной базы; описаны подход к безопасности и его применение при реализации доверенной вычислительной базы. Класс C2 (в дополнение к требованиям к C1) гарантирует ответственность пользователей за свои действия: права доступа гранулируются с точностью до пользователя, а доступ к любому объекту контролируется; при выделении объекта из пула ресурсов доверенной вычислительной базы, устраняются следы его использования; каждый пользователь системы уникальным образом идентифицируется, а каждое регистрируемое действие ассоциируется с конкретным пользователем; доверенная вычислительная база позволяет создавать, поддерживать и защищать журнал регистрационной информации, касающейся доступа к объектам, которые контролируются базой; тестирование подтверждает отсутствие видимых недостатков в механизмах изоляции ресурсов и защиты регистрационной информации. |

| Класс B1 (в дополнение к требованиям к C2): доверенная вычислительная база управляет метками безопасности, ассоциируемыми с каждым субъектом и хранимым объектом; доверенная вычислительная база обеспечивает реализацию принудительного управления доступом всех субъектов ко всем хранимым объектам; доверенная вычислительная база обеспечивает взаимную изоляцию процессов путем разделения их адресных пространств; специалисты тщательно анализируют и тестируют архитектуру и исходный код системы; существует неформальная или формальная модель политики безопасности, поддерживаемая доверенной вычислительной базой. Класс B2 (в дополнение к требованиям к B1): все ресурсы системы, прямо или косвенно доступные субъектам, снабжаются метками секретности; в доверенной вычислительной базе поддерживается доверенный коммуникационный путь для пользователя, выполняющего операции начальной идентификации и аутентификации; предусмотрена возможность регистрации событий, связанных с организацией тайных каналов обмена с памятью; доверенная вычислительная база внутренне структурирована на хорошо определенные, относительно независимые модули; системный архитектор тщательно анализирует возможность организации тайных каналов обмена с памятью и оценивает максимальную пропускную способность каждого выявленного канала; продемонстрирована относительная устойчивость доверенной вычислительной базы к попыткам проникновения; модель политики безопасности является формальной; для доверенной вычислительной базы существуют описательные спецификации верхнего уровня, точно и полно определяющие её интерфейс; в процессе разработки и сопровождения доверенной вычислительной базы используется система управления конфигурациями, обеспечивающая контроль изменений в спецификациях верхнего уровня, архитектурных данных, исходных текстах, работающей версии объектного кода, тестовых данных и документации; тесты подтверждают действенность мер по уменьшению пропускной способности тайных каналов передачи информации. Класс B3 (в дополнение к требованиям к B2): для произвольного управления доступом используются списки управления доступом с указанием разрешенных режимов; предусмотрена возможность регистрации появления и накопления событий, несущих угрозу нарушения политики безопасности системы. Администратор безопасности немедленно получает сообщения о попытках нарушения политики безопасности; система, в случае продолжения таких попыток сразу их пресекает; доверенная вычислительная база спроектирована и структурирована таким образом, чтобы использовать полный и концептуально простой защитный механизм с точно определенной семантикой; анализируется и выявляется возможность временных тайных каналов; существует роль администратора безопасности, получить которую можно только после выполнения явных, протоколируемых действий; имеются процедуры и/или механизмы, позволяющие без ослабления защиты произвести восстановление после сбоя; продемонстрирована устойчивость доверенной вычислительной базы к попыткам проникновения. |

| Класс A1 (в дополнение к требованиям к B3): тестирование продемонстрировало то, что реализация доверенной вычислительной базы соответствует формальным спецификациям верхнего уровня; представлены формальные спецификации верхнего уровня; используются современные методы формальной спецификации и верификации систем; механизм управления конфигурациями распространяется на весь жизненный цикл и все компоненты системы, имеющие отношение к обеспечению безопасности; описано соответствие между формальными спецификациями верхнего уровня и исходными текстами. |

Таб. Классы информационной безопасности, определённые в «Оранжевой книге»

Еще один стандарт, описывающий классы информационной безопасности, – «Европейские критерии» (Information Technology Security Evaluation Criteria, ITSEC), выдвинутые рядом западноевропейских государств. Данный стандарт, вышедший в 1991 году, содержит согласованные критерии оценки безопасности информационных технологий, выработанные в ходе общеевропейской интеграции. «Европейские критерии» описывают классы функциональности систем информационной безопасности, характерных для правительственных и коммерческих структур. Некоторые из этих классов соответствуют классам информационной безопасности «Оранжевой книги».

По аналогии с «Оранжевой книгой» были построены вышедшие чуть позже «Руководящие документы» Гостехкомиссии при президенте России. «Документы» устанавливают семь классов защищенности средств вычислительной техники от несанкционированного доступа к информации. В некоторых вопросах «Руководящие документы» отклоняются от американского стандарта – например, они отдельно определяют классы межсетевых экранов.

Перейти к списку статей

Классификация средств защиты информации от ФСТЭК и ФСБ России

В требованиях по безопасности информации при проектировании информационных систем указываются признаки, характеризующие применяемые средства защиты информации. Они определены различными актами регуляторов в области обеспечения информационной безопасности, в частности — ФСТЭК и ФСБ России. Какие классы защищенности бывают, типы и виды средств защиты, а также где об этом узнать подробнее, отражено в статье.

Введение

Сегодня вопросы обеспечения информационной безопасности являются предметом пристального внимания, поскольку внедряемые повсеместно технологии без обеспечения информационной безопасности становятся источником новых серьезных проблем.

О серьезности ситуации сообщает ФСБ России: сумма ущерба, нанесенная злоумышленниками за несколько лет по всему миру составила от $300 млрд до $1 трлн. По сведениям, представленным Генеральным прокурором РФ, только за первое полугодие 2017 г. в России количество преступлений в сфере высоких технологий увеличилось в шесть раз, общая сумма ущерба превысила $ 18 млн. Рост целевых атак в промышленном секторе в 2017 г. отмечен по всему миру. В частности, в России прирост числа атак по отношению к 2016 г. составил 22 %.

Информационные технологии стали применяться в качестве оружия в военно-политических, террористических целях, для вмешательства во внутренние дела суверенных государств, а также для совершения иных преступлений. Российская Федерация выступает за создание системы международной информационной безопасности.

На территории Российской Федерации обладатели информации и операторы информационных систем обязаны блокировать попытки несанкционированного доступа к информации, а также осуществлять мониторинг состояния защищенности ИТ-инфраструктуры на постоянной основе. При этом защита информации обеспечивается за счет принятия различных мер, включая технические.

Средства защиты информации, или СЗИ обеспечивают защиту информации в информационных системах, по сути представляющих собой совокупность хранимой в базах данных информации, информационных технологий, обеспечивающих ее обработку, и технических средств.

Для современных информационных систем характерно использование различных аппаратно-программных платформ, территориальная распределенность компонентов, а также взаимодействие с открытыми сетями передачи данных.

Как защитить информацию в таких условиях? Соответствующие требования предъявляют уполномоченные органы, в частности, ФСТЭК и ФСБ России. В рамках статьи постараемся отразить основные подходы к классификации СЗИ с учетом требований указанных регуляторов. Иные способы описания классификации СЗИ, отраженные в нормативных документах российских ведомств, а также зарубежных организаций и агентств, выходят за рамки настоящей статьи и далее не рассматриваются.

Статья может быть полезна начинающим специалистам в области информационной безопасности в качестве источника структурированной информации о способах классификации СЗИ на основании требований ФСТЭК России (в большей степени) и, кратко, ФСБ России.

Структурой, определяющей порядок и координирующей действия обеспечения некриптографическими методами ИБ, является ФСТЭК России (ранее — Государственная техническая комиссия при Президенте Российской Федерации, Гостехкомиссия).

Если читателю приходилось видеть Государственный реестр сертифицированных средств защиты информации, который формирует ФСТЭК России, то он безусловно обращал внимание на наличие в описательной части предназначения СЗИ таких фраз, как «класс РД СВТ», «уровень отсутствия НДВ» и пр. (рисунок 1).

Рисунок 1. Фрагмент реестра сертифицированных СЗИ

Аналогичный перечень сертифицированных СЗИ поддерживает и ФСБ России в рамках своей компетенции. В нем фигурируют такие понятия, как «антивирусные средства класса Б2», «средства обнаружения атак класса Б» и пр.

Далее постараемся разобраться в терминах, основываясь в первую очередь на нормативных актах отечественных регуляторов сферы информационной безопасности. И начнем это описание с изложения используемой регуляторами терминологии.

Разбираемся в терминологии регуляторов

Проникая в систему, злоумышленник преодолевает выстроенную систему защиты информации, осуществляет несанкционированный доступ. НСД. ФСТЭК России под системой защиты информации от НСД понимает совокупность мер организационного характера и программно-технических СЗИ от НСД. Функциональность СЗИ от НСД должна предотвращать или существенно затруднять несанкционированное проникновение в обход правил разграничения доступа, реализованных штатными средствами. Эти средства входят в состав средств вычислительной техники и автоматизированных систем в виде совокупности программного и технического обеспечения

При этом, регулятор полагает, что средства вычислительной техники являются элементами, из которых строятся автоматизированные системы. Поэтому, не решая прикладных задач, СВТ не содержат пользовательской информации. Совокупность требований в части защиты СВТ и АС образуют т. н. класс защищенности.

В качестве СЗИ регулятором рассматриваются т.н. межсетевые экраны — средства, реализующее контроль за информацией, направленной в АС или исходящей из нее. Межсетевые экраны выполняют фильтрацию информации по заданным критериям.

К СЗИ также относят т.н. средства обнаружения вторжений. Они представляют собой средства, автоматизирующие процесс контроля событий в системе (сети) с проведением анализа этих событий с целью поисках признаков инцидента ИБ.

Антивирусные СЗИ должны выявлять и соответствующим образом реагировать на средства несанкционированного уничтожения, блокирования, модификации, копирования информации или нейтрализации СЗИ.

В рамках реализации мер по управлению доступом предусмотрено обеспечение так называемой доверенной загрузки. Для этого применяются также соответствующие СЗИ.

Меры по защите машинных носителей информации в части обеспечения контроля за их использованием реализуются с помощью средств контроля съемных носителей.

Уровни контроля на отсутствие недекларированных возможностей (НДВ) в ПО средств защиты информации

Учитывая, что любое СЗИ содержит некий программный код, то можно предположить, что он обладает функциональностью, способствующей организации успешных атак в отношении защищаемых объектов. Такие возможности, не указанные в документации или описанные с искажением, использование которых может привести к нарушению ИБ, названы недекларированными (далее – НДВ). В результате, в отношении СЗИ была поставлена задача по проверке их на отсутствие в нем НДВ.

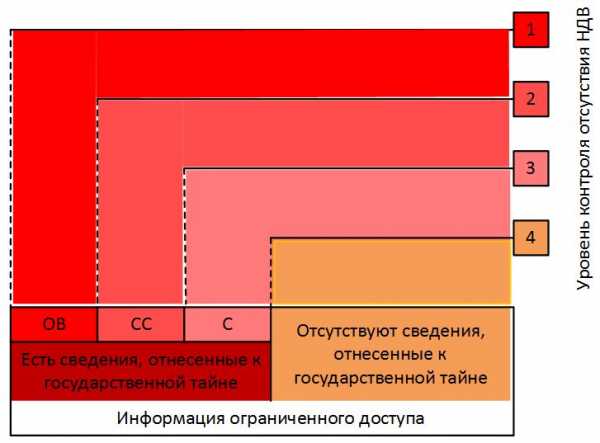

Регулятор выделил 4 уровня контроля отсутствия НДВ: первый — наивысший, а четвертый — низший (рисунок 2).

Рисунок 2. Классификация по уровню контроля на отсутствие НДВ

Как показано на рисунке 2, если СЗИ предназначено для защиты информации с грифом секретности «особой важности», то оно должно удовлетворять требованиям, предъявляемым к 1 уровню контроля.

В случае защиты информации с грифом секретности «совершенно секретно», то программное обеспечение применяемого СЗИ должно пройти как минимум второй уровень контроля.

Если гриф секретности защищаемой информации «секретно», то соответствие требованиям по третьему уровню контроля будет достаточным.

Что касается информации ограниченного доступа, не содержащей сведений, относящихся к государственной тайне, — достаточным уровнем контроля является самый низкий.

Классификация защищенности средств вычислительной техники

Здесь регулятор определил перечень классов защищенности, где первый считается наивысшим классом, а низшим — седьмой. Классы защищенности разделены на группы (рисунок 3).

Рисунок 3. Классы защищенности средств вычислительной техники

Первая группа образована 7 классом. Он устанавливается тем средствам вычислительной техники, которые должны содержать механизмы защиты от НСД к информации, но итоговая защищенность их ниже защищенности средств 6-го класса.

Вторую группу образовывают 6 и 5 классы защищенности. Они отличаются наличием дискреционного управления доступом. Этот механизм позволяет задавать правила доступа пользователей к различным ресурсам, таким как файл, программа и пр., в которых явно указано, что именно можно делать субъекту: читать содержимое файла, выполнять запуск программы и т. д.

Образующие третью группу 4, 3 и 2 классы отличаются реализацией мандатного управления доступом, основанным на использовании классификационных меток. Они позволяют пользователям и ресурсам назначать т. н. классификационные уровни, например — категории секретности обрабатываемой информации. Так, создается иерархическая структура, в которой пользователь может получить доступ к ресурсу в том случае, если его уровень в созданной иерархии не ниже уровня иерархии требуемого ресурса. В случае неиерархической структуры в классификационный уровень пользователя включают те классификационные уровни ресурсов, доступ к которым этому пользователю должен быть обеспечен.

При этом в этих средствах вычислительной техники присутствует механизм дискреционного управления доступом: дискреционные правила служат дополнением мандатных.

А в состав четвертой группы входил только 1 класс, характеризующийся наличием верифицированной защиты. Реализованный механизм защиты должен гарантированно обеспечивать перехват диспетчером доступа всех обращений субъектов доступа к объектам.

Классификация средств защиты автоматизированных систем

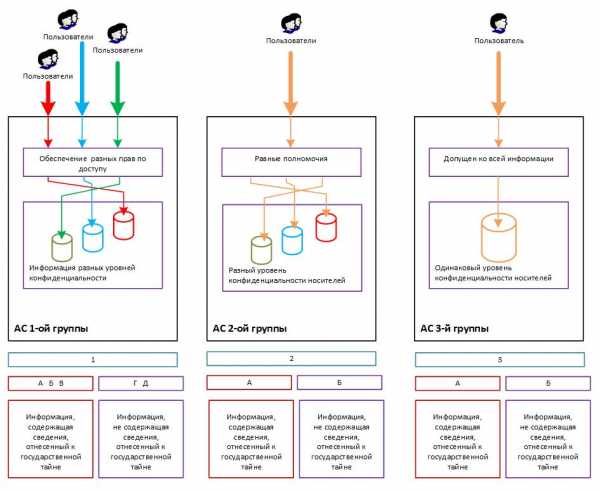

Всего выделено девять классов, объединенных в группы (рисунок 4).

Рисунок 4. Классы защищенности автоматизированных систем

Классы 1 группы — 1Д, 1Г, 1В, 1Б и 1А. Они характеризуют системы, в которых работает несколько пользователей. Пользователи имеют разные права доступа к информации. Уровни конфиденциальности информации также различны.

Во 2 группе — классы 2Б и 2А. В системах таких классов у пользователей равные полномочия в отношении всей информации. Сама же информация находится на носителях различного уровня конфиденциальности.

И, наконец, 3 группу образуют классы 3Б и 3А. В этом случае речь идет об однопользовательских системах. Пользователь допущен ко всей информации. Уровень конфиденциальности носителей — одинаковый.

Также определено, что если АС работает со сведениями, отнесенными к гостайне, то класс системы не должен быть ниже 3А, 2А, 1А, 1Б или 1В. При этом, для класса защищенности:

- 1В должны применяться средства вычислительной техники не ниже 4 класса;

- 1Б — не ниже 3 класса;

- 1А — не ниже 2 класса.

Классификация межсетевых экранов

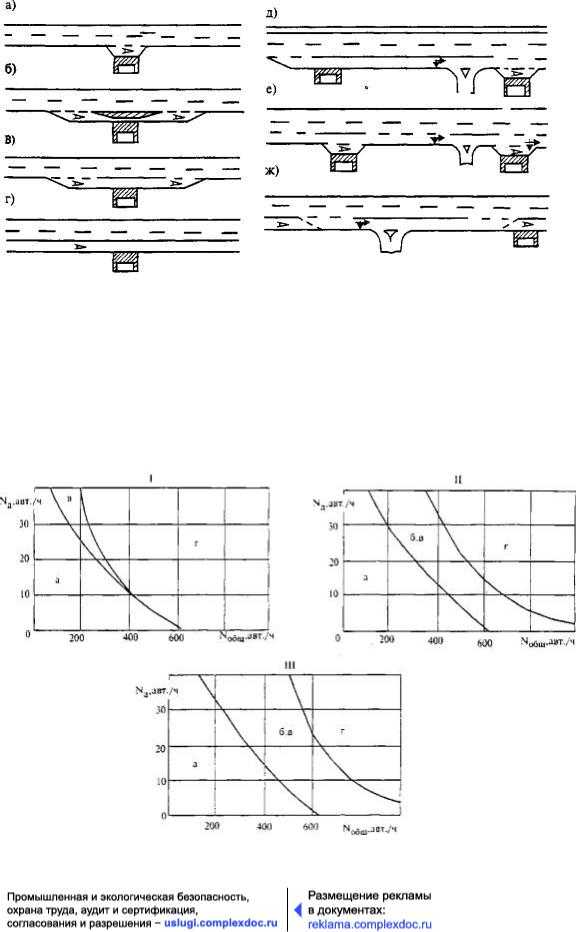

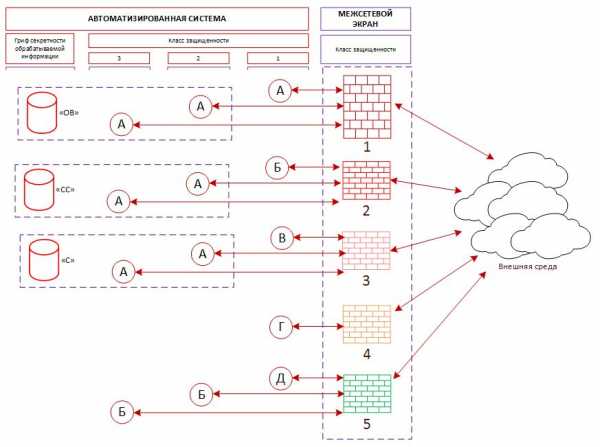

В основе классификации заложено деление по уровням контроля межсетевых информационных потоков (рисунок 5).

Рисунок 5. Классы защищенности межсетевых экранов

Самый высокий — 1-й класс. Он применим, когда требуется обеспечить безопасное взаимодействие автоматизированных систем класса 1А с внешней средой.

Если в автоматизированных системах классов 3А, 2А обрабатывается информация с грифом «особой важности», то требуется использовать межсетевой экран не ниже 1 класса.

Для защиты взаимодействия с внешним миром систем класса 1Б предназначены межсетевые экраны 2 класса. Если в системах классов 3А, 2А обрабатывается информация с грифом «совершенно секретно», необходимо использовать межсетевые экраны не ниже указанного класса.

Защита взаимодействия систем класса 1В обеспечивается межсетевыми экранами 3 класса. Если в автоматизированных системах классов 3А, 2А происходит обработка информации с грифом «секретно», потребуется межсетевой экран не ниже 3 класса.

Межсетевые экраны 4 класса требуются в случае защиты взаимодействия автоматизированных систем класса 1Г с внешней средой.

Взаимодействие систем класса 1Д должны обеспечивать межсетевые экраны 5 класса. Также требуется использовать их не ниже указанного класса для автоматизированных систем класса 3Б и 2Б.

Классы защиты межсетевых экранов

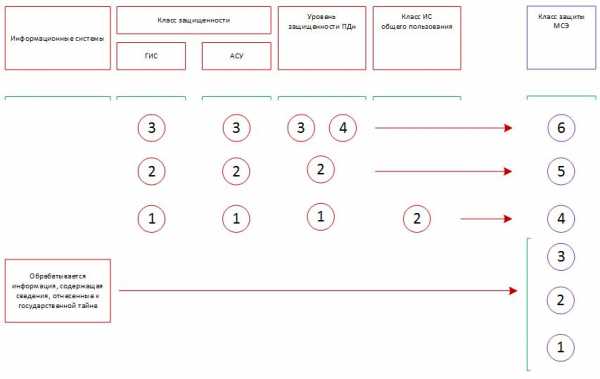

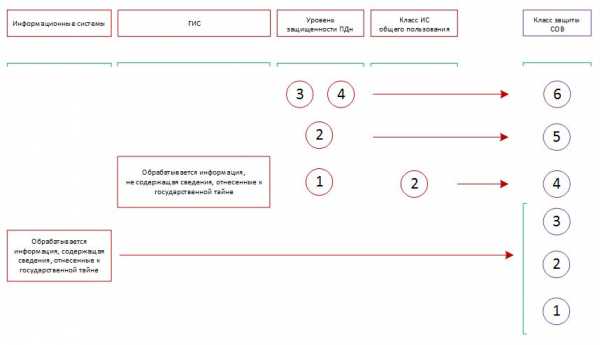

В 2016 г. введена шестиуровневая классификация межсетевых экранов (рисунок 6).

Рисунок 6. Классификация межсетевых экранов по классам защиты

По такому подходу, в информационных системах защита информации, содержащей сведения, отнесенные к государственной тайны, должна обеспечиваться с помощью межсетевых экранов 3, 2 и 1 классов защиты.

Что касается остальных случаев, то в государственных информационных системах (ГИС) 1, 2 и 3 классов защиты должны использоваться межсетевые экраны 4, 5 и 6 классов соответственно. Аналогичная ситуация в отношении автоматизированных систем управления производственными и технологическими процессами (далее — АСУ).

Для обеспечения 1 и 2 уровней защищенности персональных данных в информационных системах персональных данных (ИСПДн) потребуется устанавливать межсетевые экраны 4 и 5 классов соответственно. Если же требуется обеспечить 3 или 4 уровень защищенности персональных данных, то достаточно 6 класса защиты.

Регулятор также определил необходимость использования межсетевых экранов 4 класса для защиты информации в информационных системах общего пользования II класса.

Типы межсетевых экранов

Регулятор выделяет межсетевые экраны уровня:

- сети (тип «А»);

- логических границ сети (тип «Б»);

- узла (тип «В»);

- веб-сервера (тип «Г»);

- промышленной сети (тип «Д»).

Межсетевые экраны типа «А» реализуется только в программно-техническом исполнении. «Б», «Г» и «Д» могут быть как в виде программного продукта, так и в ПТИ. Исключительно в виде программного продукта реализуется межсетевые экраны типа «В».

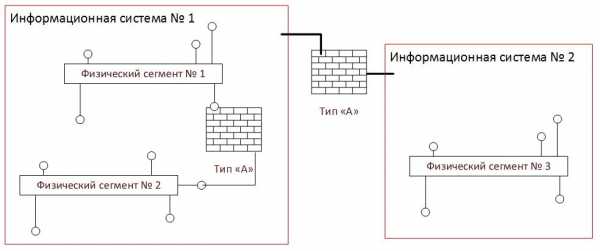

Межсетевые экраны типа «А» устанавливают на физическом периметре инфомационных систем. Если в них есть несколько физических сегментов, то такой межсетевой экран может устанавливаться между ними (рисунок 7).

Рисунок 7. Пример размещения межсетевых экранов типа «А»

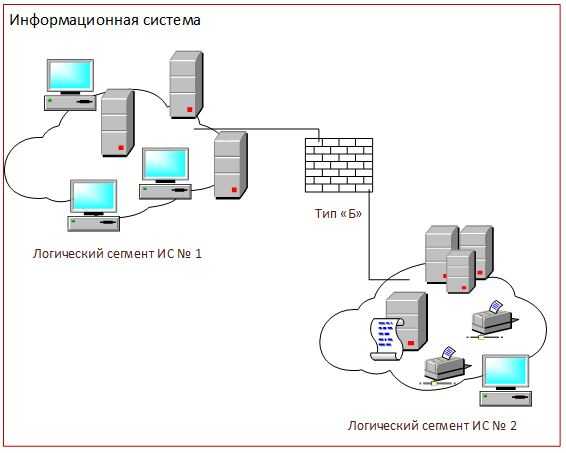

Межсетевые экраны типа «Б» устанавливаются на логической границе информационных систем. Если в них выделяются логические сегменты, то между ними также может быть установлен межсетевой экран данного типа (рисунок 8).

Рисунок 8. Пример размещения межсетевого экрана класса «Б»

Для размещения на мобильных или стационарных узлах информационных систем предназначены межсетевые экраны типа «В».

Разбор http(s)-трафика между веб-сервером и клиентом осуществляют межсетевые экраны типа «Г». Они устанавливаются на сервере, обслуживающем веб-сайты (службы, приложения). Возможна установка на физической границе сегмента таких серверов.

С промышленными протоколами передачи данных работают межсетевые экраны типа «Д». Именно они устанавливаются в АСУ.

Классификация средств защиты систем обнаружения вторжений

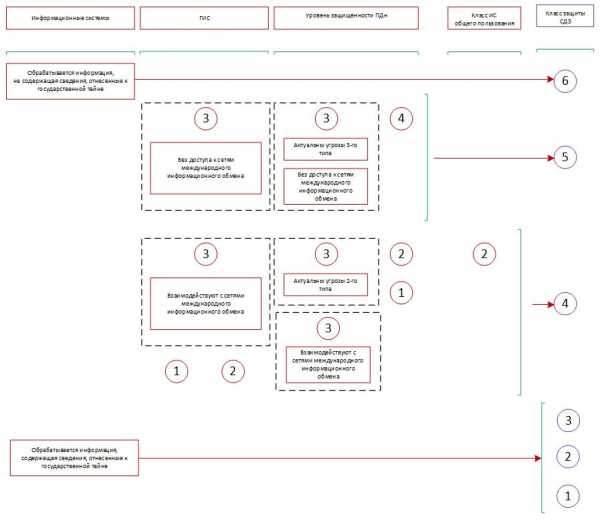

С 2011 г. используется шестиуровневая классификация систем обнаружения вторжений (рисунок 9).

Рисунок 9. Классы защиты систем обнаружения вторжений

По этому подходу, защита информационных систем, в которых обрабатывается информация, содержащая сведения, отнесенные к государственной тайне, обеспечивается средствами обнаружения вторжений 3, 2 и 1 классов защиты.

В ИСПДн для обеспечения 3 и 4 уровней защищенности персональных данных устанавливаются системы обнаружения вторжений 6 класса. Обеспечение 1 и 2 уровней защищенности персональных данных обеспечивается применением систем 4 и 5 классов защиты соответственно.

Защиту государственных систем при отсутствии сведений, составляющих государственную тайну, обеспечивают системы обнаружения вторжений 4 класса защиты.

В случае информационных систем общего пользования II класса надлежит применять системы обнаружения вторжений 4 класса.

Типы систем обнаружения вторжений

Требования к функциям систем обнаружения вторжений отражены в разработанных ФСТЭК России профилях защиты. В спецификации профилей защиты выделяют системы обнаружения вторжений уровней сети и узла.

Система уровня сети подключается к коммуникационному оборудованию (например, коммутатору) и контролирует сетевой трафик, наблюдая за несколькими сетевыми узлами.

Система уровня узла устанавливается на узел и проводит анализ системных вызовов, журналов работы приложений и прочих источников узла.

Классификация защищенности средств антивирусной защиты информации

ФСТЭК России ввел шестиуровневую классификацию средств антивирусной защиты. Эта система аналогична классификации для систем обнаружения вторжений, и ее вид соответствует представленному на рисунке 9. В частности, защита систем, в которых обрабатывается информация, содержащая сведения, отнесенные к государственной тайне, обеспечивается средствами антивирусной защиты 3, 2 и 1 классов.

В ИСПДн для обеспечения 3 и 4 уровней защищенности персональных устанавливаются средства антивирусной защиты 6 класса. Обеспечение 1 и 2 уровней защищенности персональных данных обеспечивается применением средств антивирусной защиты 4 и 5 классов защиты соответственно.

Защиту государственных информационных систем при отсутствии сведений, составляющих государственную тайну, обеспечивают средства антивирусной защиты 4 класса защиты.

Для систем общего пользования II класса надлежит применять средства антивирусной защиты 4 класса.

Типы средств антивирусной защиты

Регулятор выделяет средства антивирусной защиты, предназначенные для централизованного администрирования средств антивирусной защиты, установленных на компонентах информационных систем (тип «А»), а также — для применения на:

- серверах (тип «Б»);

- автоматизированных рабочих местах (тип «В»);

- автономных автоматизированных рабочих местах (тип «Г»).

Классы защиты средств доверенной загрузки

С 2013 г. введена 6-уровневая классификация средств доверенной загрузки (рисунок 10).

Рисунок 10. Классы защиты средств доверенной загрузки

При организации защиты ГИС 3 класса защищенности рассматривают случаи наличия доступа к сетям международного обмена и его отсутствия. При наличии взаимодействия должны применяться средства доверенной загрузки 4 класса защиты. Средства доверенной загрузки этого же класса должны использоваться в ГИС 1 и 2 классов защищенности.

При отсутствии взаимодействия с сетями международного информационного обмена ГИС 3 класса защищенности достаточно устанавливать СДЗ 5 класса.

Этот же класс достаточен в случае защиты ИСПДн, когда необходимо обеспечить 4 уровень защищенности персональных данных или 3-й — при отсутствии взаимодействия с сетями международного информационного обмена.

Для обеспечения 1 и 2 уровней защищенности персональных данных, а также 3-го —при наличии указанного сетевого взаимодействия или при актуальности угроз 2 типа потребуется установка средств доверенной загрузки 4 класса.

Применение средств доверенной загрузки 4 класса достаточно для защиты информационных систем общего пользования II класса.

Средства доверенной загрузки 6 класса устанавливаются, если они не относятся к ГИС, ИСПДн и информационных системам общего пользования, а также в них отсутствует обработка информации, содержащей сведения, отнесенные к государственной тайне. Если же они «причастны» к гостайне — потребуется установка СДЗ 3, 2 или 1 класса защиты.

Типы средств доверенной загрузки

Регулятор выделил средства доверенной загрузки уровней:

- базовой системы ввода-вывода;

- платы расширения;

- загрузочной записи.

Классы защиты средств контроля съемных машинных носителей

С 2014 г. введена 6-уровневая классификация средств контроля съемных машинных носителей. Она в полной мере аналогична рассмотренному выше случаю классификации средств доверенной загрузки (рисунок 10). Так же, при организации защиты ГИС 3 класса защищенности рассматривают случаи наличия доступа к сетям международного обмена и его отсутствия. При наличии взаимодействия должны применяться средства контроля носителей 4 класса защиты. Средства этого же класса должны использоваться в ГИС 1 и 2 классов защищенности.

При отсутствии взаимодействия с сетями международного информационного обмена в ГИС 3 класса защищенности достаточно устанавливать средства контроля съемных носителей 5 класса.

Этот же класс рассматриваемых СЗИ достаточен в случае защиты ИСПДн, когда необходимо обеспечить 4 уровень защищенности персональных данных или 3-й — при отсутствии взаимодействия с сетями международного информационного обмена.

Для обеспечения 1 и 2 уровней защищенности персональных данных, а также 3-го — при наличии указанного сетевого взаимодействия или при актуальности угроз 2 типа потребуется установка средств контроля съемных носителей 4 класса.

Применение средств контроля носителей 4 класса достаточно для защиты информационных систем общего пользования II класса.

Шестой класс рассматриваемых СЗИ устанавливается, если они не относятся к ГИС, ИСПДн и ИС общего пользования, а также в них отсутствует обработка информации, содержащей сведения, отнесенные к государственной тайне. Если же они «причастны» к гостайне — потребуется установка средств контроля носителей 3, 2 или 1 класса защиты.

Типы средств контроля съемных машинных носителей информации

В отношении них различают средства контроля:

- подключения съемных носителей информации;

- отчуждения (переноса) информации со съемных машинных носителей.

Классы операционных систем для обеспечения защиты информации

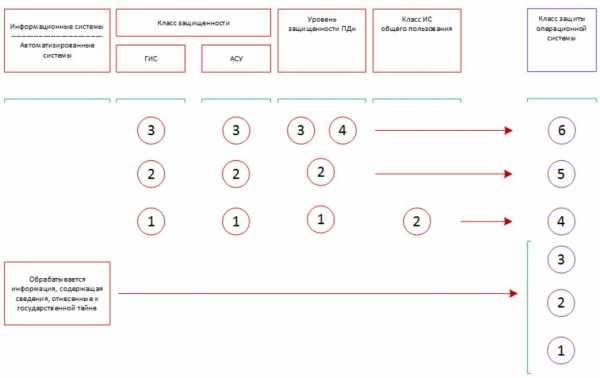

С 2016 г. введена шестиуровневая классификация операционных систем, используемых для обеспечения защиты информации (рисунок 11).

Рисунок 11. Классы защиты операционных систем

Используемый подход классификации аналогичен представленному ранее, в частности, в отношении межсетевых экранов. Так, в информационных и автоматизированных системах защита информации, содержащей государственную тайну, должна обеспечиваться с помощью соответствующих механизмов операционных систем 3, 2 и 1 классов защиты.

Для государственных информационных систем 1, 2 и 3 классов защиты должны использоваться операционные системы 4, 5 и 6 классов соответственно. Аналогичная ситуация в отношении АСУ.

Для обеспечения 1 и 2 уровней защищенности персональных данных потребуется применение операционных систем 4 и 5 классов соответственно. Если же требуется обеспечить 3 или 4 уровень защищенности персональных данных, то достаточно развернуть операционную систему 6 класса защиты.

И, наконец, необходимо использование операционных систем 4 класса для защиты информации в ИС общего пользования II класса.

Типы операционных систем, используемых в целях обеспечения защиты информации

Различают операционные системы:

- общего назначения (тип «А»);

- встраиваемые (тип «Б»);

- реального времени (тип «В»).

Системы типа «А» устанавливаются на средства вычислительной техники общего назначения, такие как АРМ, серверы, смартфоны, планшеты, телефоны и иные.

Операционные системы типа «Б» устанавливаются в специализированные технические средства, решающие заранее определенные наборы задач.

Системы типа «В» предназначены для обеспечения реагирования на события в рамках заданных временных ограничений при заданном уровне функциональности.

Классификация защищенности изделий информационных технологий

В настоящее время проводится внедрение системы оценки соответствия на основе стандарта ГОСТ Р ИСО / МЭК 15408. В рамках этого стандарта выделяют т. н. профиль защиты. Он представляет собой совокупность требований безопасности в отношении определенной категории изделий ИТ, независящую от реализации.

В зависимости от степени конфиденциальности обрабатываемой информации определены классы защищенности изделий ИТ. Так, при защите информации с грифом «особой важности» применяются изделия 1 класса. Для защиты информации с грифом «совершенно секретно» достаточным считается 2 класс защищенности. Третий класс защищенности достаточен при защите информации с грифом «секретно». А для защиты конфиденциальной информации потребуются изделия ИТ как минимум 4 класса защищенности.

Средства защиты в информационных системах общего пользования

По поручению Правительства Российской Федерации разработаны Требования по защите информации в информационных системах общего пользования. В них, в частности, определены такие виды средств защиты информации, как СЗИ от неправомерных действий (в том числе — средства криптографической защиты информации), средства обнаружения вредоносных программ (в том числе — антивирусные средства), средства контроля доступа к информации (в том числе — средства обнаружения компьютерных атак), средства фильтрации и блокирования сетевого трафика (в том числе — средства межсетевого экранирования). Использование таких СЗИ должно обеспечить требуемый уровень защищенности.

Виды средств криптографической защиты информации

Средства защиты информации, реализующее алгоритмы криптографического преобразования информации, относят к криптографическим средствам защиты информации (по ГОСТ Р 50922-2006). Разработка, изготовление и распространение их является лицензируемым видом деятельности. Согласно Положения о лицензировании принято различать:

- средства шифрования;

- средства имитозащиты;

- средства электронной подписи;

- средства кодирования;

- средства изготовления ключевых документов;

- ключевые документы;

- аппаратные шифровальные (криптографические) средства;

- программные шифровальные (криптографические) средства;

- программно-аппаратные шифровальные (криптографические) средства.

В первом случае речь идет о криптографических СЗИ, обеспечивающих возможность разграничения доступа к ней. Средства шифрования, в которых часть криптопреобразований осуществляется с использованием ручных операций или автоматизированных средств, предназначенных для выполнения таких операций, называют средствами кодирования.

Электронные документы, содержащие ключевую информацию, необходимую для выполнения криптографических преобразований с помощью средств шифрования, принято называть ключевыми документами. Средства шифрования, обеспечивающие создание ключевых документов, называют средствами изготовления ключевых документов.

Защиту от навязывания ложной информации, возможность обнаружения изменений информации с помощью реализованных в СЗИ криптографических механизмов предоставляют средства имитозащиты.

Криптографические СЗИ, обеспечивающие создание электронной цифровой подписи с использованием закрытого ключа, подтверждение с использованием открытого ключа подлинности электронной цифровой подписи, создание закрытых и открытых ключей электронной цифровой подписи относят к средствам электронной подписи.

Суть различий последних трех видов шифровальных средств, указанных выше, очевидно следует из их названий.

Более подробная информация, касающаяся криптографических СЗИ, отражена в утвержденном ФСБ России документе «ПКЗ-2005».

Классификация криптографических средств защиты информации

ФСБ России определены классы криптографических СЗИ: КС1, КС2, КС3, КВ и КА.

К основным особенностям СЗИ класса КС1 относится их возможность противостоять атакам, проводимым из-за пределов контролируемой зоны. При этом подразумевается, что создание способов атак, их подготовка и проведение осуществляется без участия специалистов в области разработки и анализа криптографических СЗИ. Предполагается, что информация о системе, в которой применяются указанные СЗИ, может быть получена из открытых источников.

Если криптографическое СЗИ может противостоять атакам, блокируемым средствами класса КС1, а также проводимым в пределах контролируемой зоны, то такое СЗИ соответствует классу КС2. При этом допускается, например, что при подготовке атаки могла стать доступной информация о физических мерах защиты информационных систем, обеспечении контролируемой зоны и пр.

В случае возможности противостоять атакам при наличии физического доступа к средствам вычислительной техники с установленными криптографическими СЗИ говорят о соответствии таких средств классу КС3.

Если криптографическое СЗИ противостоит атакам, при создании которых участвовали специалисты в области разработки и анализа указанных средств, в том числе научно-исследовательские центры, была возможность проведения лабораторных исследований средств защиты, то речь идет о соответствии классу КВ.

Если к разработке способов атак привлекались специалисты в области использования НДВ системного программного обеспечения, была доступна соответствующая конструкторская документация и был доступ к любым аппаратным компонентам криптографических СЗИ, то защиту от таких атак могут обеспечивать средства класса КА.

Классификация средств защиты электронной подписи

Средства электронной подписи в зависимости от способностей противостоять атакам принято сопоставлять со следующими классами: КС1, КС2, КС3, КВ1, КВ2 и КА1. Эта классификация аналогична рассмотренной выше в отношении криптографических СЗИ.

Выводы

В статье были рассмотрены некоторые способы классификации СЗИ в России, основу которых составляет нормативная база регуляторов в области защиты информации. Рассмотренные варианты классификации не являются исчерпывающими. Тем не менее надеемся, что представленная сводная информация позволит быстрее ориентироваться начинающему специалисту в области обеспечения ИБ.

Классы защиты информации | Защита информации

10.03.2016

Содержание:

Стандарт ISO 15408 описывающий критерии оценки безопасности являлся новым этапом в реализации нормативной базы оценки безопасности ИТ. На основе этого стандарта каждое государство адаптировало его под свои реалии и тенденции.

Согласно нормативному документу «Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации» можно выделить семь классов защищенности средств вычислительной техники (СВТ) от НСД к информации. Самый высокий класс — первый, самый низкий — седьмой. Классы делятся на 4 группы которые отличаются между собой качественным уровнем безопасности:

- Четвертая группа — характеризуется верифицированной защитой и содержит только первый класс

- Третья группа характеризуется мандатной защитой и содержит 4,3 и 2 классы

- Вторая группа характеризуется дискреционной защитой и содержит 6 и 5 классы

- Первая группа имеет только 7 класс

В зависимости от грифа секретности информации в АС системе, расположение объектов и условий реализации выбирают определенной класс защищенности. В таблице 1 показан список показателей по классам защищенности СВТ. Обозначения:

- » — «: нет требования к классу

- » + «: новые или дополнительные требования

- » = «: требования совпадают с требованиями предыдущего класса

Таблица 1

| Дискреционный принцип контроля доступа | + | + | + | = | + | = |

| Мандатный принцип контроля доступа | — | — | + | = | = | = |

| Очистка памяти | — | + | + | + | = | = |

| Изоляция модулей | — | — | + | = | + | = |

| Маркировка документов | — | — | + | = | = | = |

| Защита ввода и вывода на отчуждаемый физический носитель информации | — | — | + | = | = | = |

| Сопоставление пользователя с устройством | — | — | + | = | = | = |

| Идентификация и аутентификация | + | = | + | = | = | = |

| Гарантии проектирования | — | + | + | + | + | + |

| Регистрация | — | + | + | + | = | = |

| Взаимодействие пользователя с КСЗ | — | — | — | + | = | = |

| Надежное восстановление | — | — | — | + | = | = |

| Целостность КСЗ | — | + | + | + | = | = |

| Контроль модификации | — | — | — | — | + | = |

| Контроль дистрибуции | — | — | — | — | + | = |

| Гарантии архитектуры | — | — | — | — | — | + |

| Тестирование | + | + | + | + | + | = |

| Руководство для пользователя | + | = | = | = | = | = |

| Руководство по КСЗ | + | + | = | + | + | = |

| Тестовая документация | + | + | + | + | + | = |

| Конструкторская (проектная) документация | + | + | + | + | + | + |

Указанные наборы требований к показателям для каждого класса являются минимально нужными. Седьмой класс присваивают к тем СВТ, к которым требования по защите информации от НСД являются ниже уровней шестого класса.

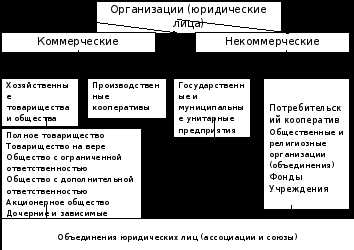

Автоматизированные системы

Нормативной базой является документ «Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации. Классификация автоматизированных систем и требования по защите информации». Дифференция подхода к определению средств и методов защиты основывается на обрабатываемой информации, составу АС, структуре АС, качественному и количественному составу пользователей и обслуживающего персонала. Главными этапами классификации АС являются:

- Создания и анализ исходных данных

- поиск основных признаков АС, нужных для классификации

- анализ выявленных признаков

- присвоение АС определенного класса защиты

К основным параметрам определения класса защищенности АС относятся:

- уровень конфиденциальности информации в АС

- уровень полномочий субъектов доступа АС к конфиденциальной информации

- режим обработки информации в АС ( коллективный или индивидуальный)

Выделяют девять классов защищенности АС от НСД к информации. Каждый класс имеет минимальный набор требования по защите. Классы можно кластеризовать на 3 группы. Каждая группа имеет свою иерархию классов.

- Третья группа — определяет работу одного пользователя допущенного ко всем данным АС, размещенной на носителях одного уровня конфиденциальности. Группа имеет два класса — 3Б и 3А

- Вторая группа — определяет работу пользователей, которые имеют одинаковые права доступа ко всем данным АС, хранимой и (или) обрабатываемой на носителях разного уровня конфиденциальности. Группа имеет два класса — 2Б и 2А

- Первая группа — определяет многопользовательские АС, где одновременно хранится и (или) обрабатываются данные разных уровней конфиденциальности и не все пользователи имеют доступ к ней. Группа имеет пять классов 0 1Д, 1Г, 1В, 1Б, 1А

Требования к АС по защите информации от НСД

Мероприятия по ЗИ от НСД нужно реализовывать вместе с мероприятиями по специальной защите средств вычислительной техники (СВТ) и систем связи от технических методов разведки и промышленного шпионажа.

Обозначения к таблицам:

- » — «: нет требования к текущему классу

- » + «: есть требования к текущему классу

Таблица 2 — Требования к АС

| 1. Подсистема управления доступом | |||||||||

| 1.1. Идентификация, проверка подлинности и контроль доступа субъектов: | |||||||||

| в систему | + | + | + | + | + | + | + | + | + |

| к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ | — | — | — | + | — | + | + | + | + |

| к программам | — | — | — | + | — | + | + | + | + |

| к томам, каталогам, файлам, записям, полям записей | — | — | — | + | — | + | + | + | + |

| Управление потоками информации | — | + | — | — | + | + | + | ||

| 2. Подсистема регистрации и учета | |||||||||

| 2.1. Регистрация и учет: | |||||||||

| входа (выхода) субъектов доступа в (из) систему(ы) (узел сети) | + | + | + | + | + | + | + | + | + |

| выдачи печатных (графических) выходных документов | — | + | — | + | — | + | + | + | + |

| запуска (завершения) программ и процессов (заданий, задач) | — | — | — | + | — | + | + | + | + |

| доступа программ субъектов доступа к защищаемым файлам, включая их создание и удаление, передачу по линиям и каналам связи | — | — | — | + | — | + | + | + | + |

| доступа программ субъектов доступа к терминалам, ЭВМ, узлам сети ЭВМ, каналам связи, внешним устройствам ЭВМ, программам, томам, каталогам, файлам, записям, полям записей | — | — | — | + | — | + | + | + | + |

| изменения полномочий субъектов доступа | — | — | — | — | — | — | + | + | + |

| создаваемых защищаемых объектов доступа | — | — | — | + | — | — | + | + | + |

| 2.2. Учет носителей информации | + | + | + | + | + | + | + | + | + |

| 2.3. Очистка (обнуление, обезличивание) освобождаемых областей оперативной памяти ЭВМ и внешних накопителей | — | + | — | + | — | + | + | + | + |

| 2.4. Сигнализация попыток нарушения защиты | — | — | — | — | — | — | + | + | + |

| 3. Криптографическая подсистема | |||||||||

| 3.1. Шифрование конфиденциальной информации | — | — | — | + | — | — | — | + | + |

| 3.2. Шифрование информации, принадлежащей различным субъектам доступа (группам субъектов) на разных ключах | — | — | — | — | — | — | — | — | + |

| 3.3. Использование аттестованных (сертифицированных) криптографических средств | — | — | — | + | — | — | — | + | + |

| 4. Подсистема обеспечения целостности | |||||||||

| 4.1. Обеспечение целостности программных средств и обрабатываемой информации | + | + | + | + | + | + | + | + | + |

| 4.2. Физическая охрана средств вычислительной техники и носителей информации | + | + | + | + | + | + | + | + | + |

| 4.3. Наличие администратора (службы) защиты информации в АС | — | — | — | + | — | — | + | + | + |

| 4.4. Периодическое тестирование СЗИ НСД | + | + | + | + | + | + | + | + | + |

| 4.5. Наличие средств восстановления СЗИ НСД | + | + | + | + | + | + | + | + | + |

| 4.6. Использование сертифицированных средств защиты | — | + | — | + | — | — | + | + | + |

Классификация методов защиты информации

Информация сегодня – важный ресурс, потеря которого чревата неприятными последствиями. Утрата конфиденциальных данных компании несет в себе угрозы финансовых потерь, поскольку полученной информацией могут воспользоваться конкуренты или злоумышленники. Для предотвращения столь нежелательных ситуаций все современные фирмы и учреждения используют методы защиты информации.

Безопасность информационных систем (ИС) – целый курс, который проходят все программисты и специалисты в области построения ИС. Однако знать виды информационных угроз и технологии защиты необходимо всем, кто работает с секретными данными.

Виды информационных угроз

Основным видом информационных угроз, для защиты от которых на каждом предприятии создается целая технология, является несанкционированный доступ злоумышленников к данным. Злоумышленники планируют заранее преступные действия, которые могут осуществляться путем прямого доступа к устройствам или путем удаленной атаки с использованием специально разработанных для кражи информации программ.

Кроме действий хакеров, фирмы нередко сталкиваются с ситуациями потери информации по причине нарушения работы программно-технических средств.

В данном случае секретные материалы не попадают в руки злоумышленников, однако утрачиваются и не подлежат восстановлению либо восстанавливаются слишком долго. Сбои в компьютерных системах могут возникать по следующим причинам:

- Потеря информации вследствие повреждения носителей – жестких дисков;

- Ошибки в работе программных средств;

- Нарушения в работе аппаратных средств из-за повреждения или износа.

Современные методы защиты информации

Технологии защиты данных основываются на применении современных методов, которые предотвращают утечку информации и ее потерю. Сегодня используется шесть основных способов защиты:

- Препятствие;

- Маскировка;

- Регламентация;

- Управление;

- Принуждение;

- Побуждение.

Все перечисленные методы нацелены на построение эффективной технологии защиты информации, при которой исключены потери по причине халатности и успешно отражаются разные виды угроз. Под препятствием понимается способ физической защиты информационных систем, благодаря которому злоумышленники не имеют возможность попасть на охраняемую территорию.

Маскировка – способы защиты информации, предусматривающие преобразование данных в форму, не пригодную для восприятия посторонними лицами. Для расшифровки требуется знание принципа.

Управление – способы защиты информации, при которых осуществляется управление над всеми компонентами информационной системы.

Регламентация – важнейший метод защиты информационных систем, предполагающий введение особых инструкций, согласно которым должны осуществляться все манипуляции с охраняемыми данными.

Принуждение – методы защиты информации, тесно связанные с регламентацией, предполагающие введение комплекса мер, при которых работники вынуждены выполнять установленные правила. Если используются способы воздействия на работников, при которых они выполняют инструкции по этическим и личностным соображениям, то речь идет о побуждении.

На видео – подробная лекция о защите информации:

Средства защиты информационных систем

Способы защиты информации предполагают использование определенного набора средств. Для предотвращения потери и утечки секретных сведений используются следующие средства:

- Физические;

- Программные и аппаратные;

- Организационные;

- Законодательные;

- Психологические.

Физические средства защиты информации предотвращают доступ посторонних лиц на охраняемую территорию. Основным и наиболее старым средством физического препятствия является установка прочных дверей, надежных замков, решеток на окна. Для усиления защиты информации используются пропускные пункты, на которых контроль доступа осуществляют люди (охранники) или специальные системы. С целью предотвращения потерь информации также целесообразна установка противопожарной системы. Физические средства используются для охраны данных как на бумажных, так и на электронных носителях.

Программные и аппаратные средства – незаменимый компонент для обеспечения безопасности современных информационных систем.

Аппаратные средства представлены устройствами, которые встраиваются в аппаратуру для обработки информации. Программные средства – программы, отражающие хакерские атаки. Также к программным средствам можно отнести программные комплексы, выполняющие восстановление утраченных сведений. При помощи комплекса аппаратуры и программ обеспечивается резервное копирование информации – для предотвращения потерь.

Организационные средства сопряжены с несколькими методами защиты: регламентацией, управлением, принуждением. К организационным средствам относится разработка должностных инструкций, беседы с работниками, комплекс мер наказания и поощрения. При эффективном использовании организационных средств работники предприятия хорошо осведомлены о технологии работы с охраняемыми сведениями, четко выполняют свои обязанности и несут ответственность за предоставление недостоверной информации, утечку или потерю данных.

Законодательные средства – комплекс нормативно-правовых актов, регулирующих деятельность людей, имеющих доступ к охраняемым сведениям и определяющих меру ответственности за утрату или кражу секретной информации.

Психологические средства – комплекс мер для создания личной заинтересованности работников в сохранности и подлинности информации. Для создания личной заинтересованности персонала руководители используют разные виды поощрений. К психологическим средствам относится и построение корпоративной культуры, при которой каждый работник чувствует себя важной частью системы и заинтересован в успехе предприятия.

Защита передаваемых электронных данных

Для обеспечения безопасности информационных систем сегодня активно используются методы шифрования и защиты электронных документов. Данные технологии позволяют осуществлять удаленную передачу данных и удаленное подтверждение подлинности.

Методы защиты информации путем шифрования (криптографические) основаны на изменении информации с помощью секретных ключей особого вида. В основе технологии криптографии электронных данных – алгоритмы преобразования, методы замены, алгебра матриц. Стойкость шифрования зависит от того, насколько сложным был алгоритм преобразования. Зашифрованные сведения надежно защищены от любых угроз, кроме физических.

Электронная цифровая подпись (ЭЦП) – параметр электронного документа, служащий для подтверждения его подлинности. Электронная цифровая подпись заменяет подпись должностного лица на бумажном документе и имеет ту же юридическую силу. ЭЦП служит для идентификации ее владельца и для подтверждения отсутствия несанкционированных преобразований. Использование ЭЦП обеспечивает не только защиту информации, но также способствует удешевлению технологии документооборота, снижает время движения документов при оформлении отчетов.

Классы безопасности информационных систем

Используемая технология защиты и степень ее эффективности определяют класс безопасности информационной системы. В международных стандартах выделяют 7 классов безопасности систем, которые объединены в 4 уровня:

- D – нулевой уровень безопасности;

- С – системы с произвольным доступом;

- В – системы с принудительным доступом;

- А – системы с верифицируемой безопасностью.

Уровню D соответствуют системы, в которых слабо развита технология защиты. При такой ситуации любое постороннее лицо имеет возможность получить доступ к сведениям.

Использование слаборазвитой технологии защиты чревато потерей или утратой сведений.

В уровне С есть следующие классы – С1 и С2. Класс безопасности С1 предполагает разделение данных и пользователей. Определенная группа пользователей имеет доступ только к определенным данным, для получения сведений необходима аутентификация – проверка подлинности пользователя путем запроса пароля. При классе безопасности С1 в системе имеются аппаратные и программные средства защиты. Системы с классом С2 дополнены мерами, гарантирующими ответственность пользователей: создается и поддерживается журнал регистрации доступа.

Уровень В включает технологии обеспечения безопасности, которые имеют классы уровня С, плюс несколько дополнительных. Класс В1 предполагает наличие политики безопасности, доверенной вычислительной базы для управления метками безопасности и принудительного управления доступом. При классе В1 специалисты осуществляют тщательный анализ и тестирование исходного кода и архитектуры.

Класс безопасности В2 характерен для многих современных систем и предполагает:

- Снабжение метками секретности всех ресурсов системы;

- Регистрацию событий, которые связаны с организацией тайных каналов обмена памятью;

- Структурирование доверенной вычислительной базы на хорошо определенные модули;

- Формальную политику безопасности;

- Высокую устойчивость систем к внешним атакам.

Класс В3 предполагает, в дополнение к классу В1, оповещение администратора о попытках нарушения политики безопасности, анализ появления тайных каналов, наличие механизмов для восстановления данных после сбоя в работе аппаратуры или программного обеспечения.

Уровень А включает один, наивысший класс безопасности – А. К данному классу относятся системы, прошедшие тестирование и получившие подтверждение соответствия формальным спецификациям верхнего уровня.

На видео – подробная лекция о безопасности информационных систем:

Оценка статьи:

Загрузка...