Защита информации и информационная безопасность учебник

Информационная безопасность и защита информации, Мельников В.П., 2012

Книги и учебники → Книги по информатике и компьютерам

Купить бумажную книгуКупить электронную книгуНайти похожие материалы на других сайтахКак открыть файлКак скачатьПравообладателям (Abuse, DMСA)Информационная безопасность и защита информации, Мельников В.П., 2012. Представлены основные положения, понятия и определения обеспечения информационной безопасности деятельности общества, его различных структурных образований, организационно-правового, технического, методического, программно-аппаратного сопровождения. Особое внимание уделено проблемам методологического обеспечения деятельности как общества, так и конкретных фирм и систем (ОС, СУБД, вычислительных сетей), функционирующих в организациях и фирмах. Описаны криптографические методы и программно-аппаратные средства обеспечения информационной безопасности, защиты процессов переработки информации от вирусного заражения, разрушающих программных действий и изменений.Для студентов учреждений высшего профессионального образования. Основные положения информатизации общества и обеспечение безопасности его деятельности.Современный этап развития общества характеризуется возрастающей ролью информационных взаимодействий, представляющих собой совокупность информационных инфраструктур и субъектов, осуществляющих сбор, формирование, распространение и использование информации. Информационная сфера, являясь системообразующим фактором жизни общества, активно влияет на состояние политической, экономической, оборонной и других составляющих безопасности Российской Федерации.Массовая компьютеризация, внедрение и развитие новейших информационных технологий привели к прорыву в сферах образования, бизнеса, промышленного производства, научных исследований и социальной жизни.Информация превратилась в глобальный неистощимый ресурс человечества, вступившего в новую эпоху развития цивилизации — эпоху интенсивного освоения этого информационного ресурса.Идея, что информацию можно рассматривать как нечто самостоятельное, возникла вместе с новой наукой — кибернетикой, доказавшей, что информация имеет непосредственное отношение к процессам управления и развития, обеспечивающим устойчивость и выживаемость любых систем.ОГЛАВЛЕНИЕ

Предисловие 3Список сокращений 7Глава 1. Информационная безопасность деятельности общества и ее основные положения

1.1. Информационные геополитические и экономические процессы современного общества1.1.1. Основные положения информатизации общества и обеспечение безопасности его деятельности 101.1.2. Составляющие национальных интересов Российской Федерации в информационной сфере 181.1.3. Основные свойства и характеристики информационного обеспечения безопасности функционирования информационных систем управления предприятий и фирм ...201.2. Комплексное обеспечение ИБ государства и организационных структур 291.2.1. Основные положения государственной политики обеспечения ИБ РФ 291.2.2. Система обеспечения ИБ РФ, ее основные функции и организационные основы 331.2.3. Общие методы обеспечения ИБ РФ 341.2.4. Особенности обеспечения ИБ РФ в различных сферах жизни общества 351.3. Организационные, физико-технические, информационные и программно-математические угрозы 431.3.1. Комплексные и глобальные угрозы ИБ деятельности человечества и обществ 431.3.2. Источники угроз ИБ РФ 46Глава 2. Организационное и правовое обеспечение ИБ 52

2.1. Правовое регулирование информационных потоков в различных видах деятельности общества 522.2. Международные и отечественные правовые и нормативные акты обеспечения ИБ процессов переработки информации 572.2.1. Международные правовые и нормативные акты обеспечения ИБ 582.2.2. Отечественное организационное, правовое и нормативное обеспечение и регулирование в сфере ИБ 612.3. Организационное регулирование защиты процессов переработки информации 632.3.1. Категорирование объектов и защита информационной собственности 642.3.2. Ответственность за нарушение законодательства в информационной сфере 71Глава 3. Методологические основы обеспечения информационной безопасности жизнедеятельности общества и его структур 75

3.1. Современные подходы к обеспечению решения проблем ИБ деятельности общества 753.2. Методология информационного противоборства 813.2.1. Цели, задачи, признаки и содержание геополитического информационного противоборства 813.2.2. Информационно-манипулятивные технологии 853.2.3. Технологии информационного противоборства в Интернете и их анализ 963.3. Области и объекты защиты информационной деятельности на предприятиях и в организациях 1003.3.1. Области и сферы обеспечения ИБ предприятий и организаций 1003.3.2. Производственные и социальные объекты защиты информационной деятельности и обеспечения ИБ 1023.4. Технологии обеспечения безопасности обработки информации в управлении информационными объектами 1073.4.1. Современные подходы к технологиям и методам обеспечения ИБ на предприятиях 1073.4.2. Технологии предотвращения угроз ИБ деятельности предприятий 1173.4.3. Методы и средства парирования угроз 1433.4.4. Методы и средства нейтрализации угроз 149Глава 4. Методологическое и техническое обеспечение ИБ функционирования предприятий

4.1. Методологические основы технического обеспечения защиты процессов переработки информации и контроля ее эффективности 1584.1.1. Системы оповещения о попытках вторжения 1584.1.2. Системы опознавания нарушителей 1634.1.3. Механическая защита объекта 1664.1.4. Автоматизация технического контроля защиты потоков информации 1694.2. Комплексный и системный подходы к обеспечению ИБ объектов, технических средств и физических лиц 1764.2.1. Методология и содержание обеспечения ИБ при комплексном и системном подходах4.2.2. Системная реализация защиты процессов переработки информации на отдельных объектах информационных систем управления 1804.3. Общие вопросы организации противодействия информационной и технической агрессии. Защита технических средств и объектов предприятий от утечки информации и несанкционированного доступа 1894.4. Эффективность защиты процессов переработки информации и методология ее расчета 194Глава 5. Программно-аппаратные средства обеспечения ИБ функционирования организаций 202

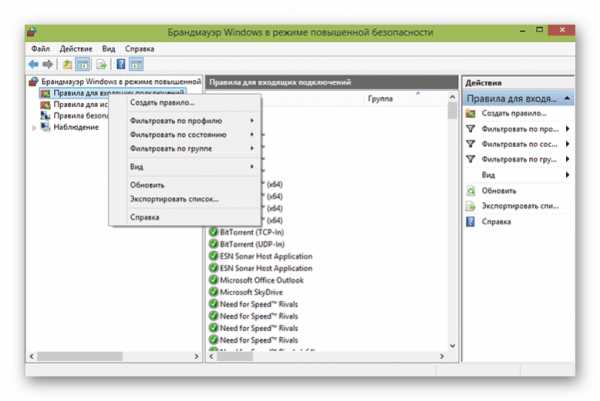

5.1. Методы и средства ограничения доступа к компонентам ЭВМ. Программно-аппаратные средства защиты ПЭВМ 2025.1.1. Методы и средства ограничения доступа к компонентам ЭВМ 2025.1.2. Программно-аппаратные средства защиты ПЭВМ 2115.2. Методы и средства организации обеспечения хранения и переработки информации в КС 2205.3. Защита программного обеспечения от изучения, вирусного заражения, разрушающих программных действий и изменений 2235.3.1. Основные классификационные признаки компьютерных вирусов 2235.3.2. Некоторые компьютерные вирусы 2275.3.3. Методы и технологии борьбы с компьютерными вирусами 2315.3.4. Условия безопасной работы КС и технология обнаружения заражения вирусами 2355.3.5. Контроль целостности и системные вопросы защиты программ и данных 2385.4. Программно-аппаратные средства обеспечения ИБ в типовых ОС, СУБД и вычислительных сетях 2445.4.1. Основные положения программно-аппаратного и организационного обеспечения ИБ в операционных системах 2445.4.2. Защита процессов переработки информации в СУБД 2455.4.3. Обеспечение ИБ в ОС DOS и WINDOWS 2485.4.4. Обеспечение ИБ в ОС Linux и UNIX 2565.4.5. Программно-аппаратные средства обеспечения ИБ в вычислительных сетях 2775.4.6. Методы и средства защиты процессов переработки информации в локальном и внешнем сегментах КС 2865.4.7. Защита процессов переработки информации в Интернете и Интранете 298Список литературы 327. Бесплатно скачать электронную книгу в удобном формате и читать: Скачать книгу Информационная безопасность и защита информации, Мельников В.П., 2012 - fileskachat.com, быстрое и бесплатное скачивание.СкачатьКупить эту книгу Скачать книгу Информационная безопасность и защита информации, Мельников В.П., 2012 - pdf - Яндекс.Диск.Дата публикации: 26.01.2014 08:56 UTC

Теги: учебник по информатике :: информатика :: компьютеры :: Мельников

Следующие учебники и книги:

Предыдущие статьи:

>

Ярочкин В.И. - Информационная безопасность

УДК 002—004

ББК 73—32.97

Обсуждено отделением Методологии и моделирования безопасного развития системы процессов» Российской Академии

естественных наук и одобрено к публикации Президиумом РАЕН

Рецензенты:

Начальник факультета информационной безо пасности ИКСИ кандидат технических наук С.Н.Смирнов

Действительный член Международной академии информатизации доктор технических нау к профессор А. В. Петраков

Действительный член Международной академии информатизации доктор социологических наук профессор Г. А. Кабакович

Отв. редактор — кандидат военных наук Л .И. Филиппенко

Ярочкин В.И.

Я76

Информационная безопасность: Учебник для сту дентов вузов. — М.: Академический Проект; Гаудеамус, 2 -еизд.—

2004. — 544 с . (Gaudeamus).

ISBN 5-8291-0408-3(Академический Проект) ISBN5-98426-008-5(Гаудеамус)

В современном информационном обществе информация превратилась в особый ресурс любой деятельности, следовательно, как и всякий другой ресурс, нуждается в защите, в обеспечении ее сохранности, целостности и без опасности. Кто и как угрожает информационной безопасности и как э тим угрозам противодействовать, вы узнаете , прочитав эту книгу. Учебник рассчитан на сту дентов высших учебных заведений, институ тов повышения квалификации и школ подготовки специалистов, изучающих проблемы защи ты конфиденциальной информации.

УДК 002—004ББК

73—32.97

© Ярочкин В.И., 2003

ISBN 5-829I-0408-3©Академический Проект, оригиналмакет, оформление, 2004

ISBN 5-98426-008-5 | © Гаудеамус, 2004 |

Оглавление:

Вве дение Глава 1 КОНЦЕПЦИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

1.1.Основные концептуальные положения системы защиты информации

1.2.Концептуальная модель информационной безопасности

1.3.Угрозы конфиденциальной информации

1.4.Действия, приводящие к неправомерному овладении

конфиденциальной информацией

Глава 2 НА ПРА ВЛЕНИЯ ОБЕСПЕЧЕНИЯ ИНФОРМАЦИОННОЙ БЕЗ ОПА СНОСТИ

2.1.Правовая защита

2.2.Организационная защита

2.3.Инженерно техническая защита

2.3.1.Общие положения

2.3.2.Физические средства защиты

2.3.3.Аппаратные средства защиты

2.3.4.Программные средства защиты

2.3.5.Криптографические средства защиты

Глава 3 СПОСОБЫ ЗА ЩИТЫ ИНФОРМАЦИИ

3.1.Общие положения

3.2.Характеристика защитных действий

Глава 4 ПРЕСЕЧЕНИЕ РАЗГЛАШЕНИЯ КОНФИДЕНЦИАЛЬНОЙ ИНФОРМАЦИИ

4.1.Общие положения

4.2.Способы пресечения разглашения

Глава 5 ЗА ЩИТА ИНФОРМАЦИИ ОТ УТЕЧКИ ПО ТЕХНИЧЕСКИМ КА НАЛАМ

5.1.Общие положения

5.2.Защита информации от утечки по визуально оптическим каналам

5.2.1.Общие положения

5.2.2.Средства и способы защиты

5.3.Защита информации от утечки по акустическим каналам

5.3.1.Общие положения

5.3.2. Способы и средства защиты

5.4.Защита информации от утечки по электромагнитным каналам

5.4.1.Защита о т у течки за счет микрофонного эффекта

5.4.2.Защита о т у течки за счет электромагнитного излучения

5.4.3.Защита о т у течки за счет паразитной генерации

5.4.4.Защита о т у течки по цепям питания

5.4.5.Защита о т у течки по цепям заземления

5.4.6.Защита о т у течки за счет взаимного влияния проводов и линий связи

5.4.7.Защита о т у течки за счет высокочастотного навязывания

5.4.8.Защита о т у течки в во локонно-оптическим линиях и системах связи

5.5.Защита информации от утечки по материально - вещественным каналам

Глава 6 ПРОТИВОДЕЙСТВИЕ НЕСА НКЦИОНИРОВАННОМ У ДОСТУПУ К ИСТОЧНИКАМ КОНФИДЕНЦИАЛЬНОЙ ИНФОРМАЦИИ

6.1.Способы несанкционированного доступа

6.2.Технические средства несанкционированного доступа к информации

6.3.Защита о т наб лю дения и фотографирования

6.4.Защита о т по дслушивания

6.4.1.Противодействие подслушиванию посредством

микрофонных систем

6.4.2.Противодействие радиосистемам акустического подслушивания

6.4.3.Обеспечение безопасности телефонных переговоров

6.4.4.Противодействие лазерному подслушиванию

6.5.Противодействие незаконному подключению к линиям связи

6.5.1.Противодействие контактному подключению

6.5.2.Противодействие бесконтактному подключению

6.6.Защита о т перехвата

Глава 7. КОНФИДЕНЦИАЛЬНОСТЬ ПРИ РАБОТЕ С ЗАРУБЕЖ НЫМ И ПАРТНЕРАМИ

7.1.Направления взаимодействия с зарубежными партнерами

7.1.1.Научно-техническое со трудничество с зарубежными партнерами

7.1.2.Научно-техническое со трудничество. Технологически и обмен и его регулирование.

7.1.3.Виды коммерческих международных операций

7.1.4.Научно-техническая до кументация - источник конфиденциальной информации

7.1.5.Возможные условия разглашения сведений, составляю щих коммерческую тайну

7.1.6.Э кспертиза ценности передаваемой научно -технической

документации

7.2.Организация работы с зарубежными партнерами

7.2.1.Оценка по тенциальных партнеров

7.2.2.Прием иностранных представителей и проведение коммерческих переговоров

7.2.3.Порядок работы с зарубежными партнерами

7.2.4.Порядок защиты конфиденциальной информации при работе с зарубежными партнерами

Глава 8 АДУДИТ ИНФОРМАЦИОННОЙ БЕЗОПА СНОСТИ [^]

Послесловие

Приложения

1.Гостехкомиссия России. Руководящий документ Защита от несанкционированного Доступа к информации. Термины и Определения

2.До ктрина информационной безопасности Российской Федерации

3.Перечень сведений, отнесенных к государственной тайне. Указ президента российской федерации о перечне сведений, о тнесенных к государственной тайне . 24 января 1998 года № 61

4.Указ президента российской федерации. Об утверждении перечня сведений конфиденциального характера

5.Положение о лицензировании деятельности по технической

защите конфиденциальной информации. Постановление Правительства Российской Федерации от 30 апреля 200 2 г. № 290 г. Москва

6.ИНСТРУКЦИЯ по защите конфиденциальной информации при работе с зарубежными партнерами

7.ОБЕСПЕЧЕНИЕ СОХРАНЕНИЯ КОММ ЕРЧЕСКОЙ ТАЙНЫ

ПРЕДПРИЯТИЯ 8.КАТАЛОГ обобщенных мероприятий по защите

конфиденциальной информации

Список литературы

Введение [^]

Примечательная особенность нынешнего перио да — переход от индустриального общества к информационному, в котором информация становится более важным ресурсом, чем материальные или энергети ческие ресурсы. Ресурсами, как известно, называю т э лементы экономического потенциала, которыми располагает общество и которые при необхо димости мо - гут быть использованы для достижения конкретных целей хо зяйственной деятельности. Давно стали привычными и общеупотребительными такие категории, как материальные, финансовые, трудовые , природные ресурсы, которые вовлекаю тся в хо зяйственный оборот, и их назначение понятно каждому. Но вот появилось понятие «информационные ресурсы», и хо тя оно узаконено, но осознано пока еще недостаточно. В при водимой литературе так излагается э то понятие : «Информационные ресурсы

— отдельные документы и о тдельные массивы документов, документы и массивы документов в информационных системах (библиотеках, ар хивах, фондах, банках данных, других информационных системах)». Информационные ресурсы являются собственностью, нахо дятся в ведении соо тветствующих органов и организаций, подлежат учету и защите, так как информацию можно использо вать не только для произво дства товаров и услуг, но и превратить ее в наличность, продав кому -нибудь,или, что еще ху же, унич тожить.

Собственная информация для производителя представляет значительную ценность, так как неред ко получение (создание) такой информации — весьма трудоемкий и дорогостоящий процесс. Очевидно, что ценность информации (реальная или потенциальная) определяется в первую очередь приносимыми до хо дами.

Особое место отводится информационным ресурсам в условиях рыночной экономики.

Важнейшим фактором рыночной экономики выступает конкуренция. Побеждает тот, кто лучше, каче ственнее, дешевле и оперативнее (время — деньги!) производит и про дает. В сущности, это универсальное правило рынка . И в этих условиях основным выступа ет правило: кто владеет информацией, тот владеет миром.

В конкурентной борьбе широко распространены разнообразные действия, направленные на получение (добывание, приобретение) конфиденциальной инфор мации самыми

различными способами, вплоть до пря мого промышленного шпионажа с использованием современных технических средств разведки. Установлено, ч то 47% о храняемых сведений добывается

спомощью технических средств промышленного шпионажа.

Вэтих условиях защите информации от неправомерного овладения ею отво дится весьма значительное место. При этом

«целями защиты информации явля ются: предо твращение разглашения, утечки и несанкционированного доступа к охраняемым сведениям; предотвращение противоправных действий по уничтожению, модификации, искажению, копированию, блокированию информации; предотвращение других форм незаконного вмешательства в информационные ресурсы и информационные системы; обеспечение правового режима документированной информации как объекта собственности; защита конституционных прав граждан на со хранение личной тайны и конфиденциальности персональных данных, имеющихся в информационных системах; со хранение государственной тайны, конфиденциальности документированной информации в соответствии с законодательством; обеспечение прав субъектов в информационных процессах и при разработке, производстве и применении информационных систем, техно логий и средств их обеспечения».

Как видно из этого определения целей защиты,

информационная безопасность — довольно емкая имногогранная проблема, охватывающая не только определение необ хо димости защиты информации, но и то, как ее защищать, от чего защищать, когда защищать, чем защищать и какой должна быть эта защита.

Основное внимание автор уделил защите конфиденциальной информации, с которой большей частью и встречаются предприниматели негосударственно го сектора экономики.

Автор вполне осознает и отдает себе отчет в слож ности проблемы защиты информации вообще, и с по мощью технических средств в частности. Тем не менее свой взгляд на э ту проблему он излагает в э той книге , считая, что э тим он о хватывает не все аспекты сложной проблемы, а лишь определенные ее части.

** *

Грядущий XXI век будет веком торжества теории и практики информации — информационным веком.

Глава 1 КОНЦЕПЦИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ [^]

Что храним, то и имеем

«ИНФОРМАЦИОННАЯ БЕЗ ОПА СНОСТЬ -

это состояние защищенности информационной среды общества, обеспечивающее ее формирование, использование и развитие в интересах граждан, организаций, государств».

(Закон РФ «Об участии в международном информационном обмене»)

Постулаты

1.Информация — это всеобщее свойство материи.

2.Любое взаимодействие в природе и обществе ос новано на информации.

3.Всякий процесс совершения работы есть процесс информационного взаимодействия.

4.Информация—продукто тражения действительности.

5.Действительность отражается в пространстве и времени.

6.Ничего не происхо дит из ничего.

7. Информация сохраняет свое значение в неизмен ном виде до тех пор, пока остается в неизменном виде носитель информации — ПАМЯТЬ.

8.Ничто не исчезает просто так.

Понятие «информация» сегодня употребляется весьма широко

иразносторонне. Трудно найти такую область знаний, где бы оно не использовалось. Огром ные информационные потоки буквально

захлестываю т лю дей. Объем научных знаний, например, по оцен ке специалистов, удваивается каждые пять лет. Такое положение приводит к заключению, что XXI век будет веком торжества теории и практики ИНФОРМА ЦИИ — информационным веком.

Правомерно задать вопрос: что же такое инфор мация? В литературе дается такое определение: инфор мация — сведения о лицах, предметах, фактах, собы тиях, явлениях и процессах независимо от формы их представления. Известно, что информация может иметь различную форму, включая данные, заложенные в

компьютерах, «синьки», кальки, письма или памят ные записки, досье, формулы, чертежи, диаграммы, модели продукции и прототипы, диссертации, судеб ные документы и другое.

Как и всякий продукт, информация имеет потребителей, нуждающихся в ней, и по тому обладает определенными потребительскими качествами, а также имеет и своих обладателей или произво дителей.

С точки зрения по требителя, качество используемой информации позволяет получать дополнительный экономический или моральный эффект.

С точки зрения обладателя — со хранение в тайне коммерчески важной информации позволяет успешно конкурировать на рынке производства и сбыта товаров и услуг. Это, естественно, требует определенных действий, направленных на защиту конфиденциальной информации.

Понимая под безопасностью состояние защищен ности жизненно важных интересов личности, предприятия, государства от вну тренних и внешних угроз, можно выделить и компоненты безопасности — такие, как персонал, материальные и финансовые средства и информацию.

1.1. Основные концептуальные положения системы защиты информации [^]

Анализ состояния дел в сфере защиты информации показывает, ч то уже сложилась вполне сформировавшаяся концепция и структура защиты, основу которой составляю т:

весьма развитый арсенал технических средств за щиты информации, производимых на промышлен ной основе;

значительное число фирм, специализирующихся на решении вопросов защиты информации;

достаточно четко очерченная система взглядов на э ту проблему;

наличие значительного практического опыта и другое.

И тем не менее, как свидетельствует отечествен ная и зарубежная печать, злоумышленные действия над информа цией не только не уменьшаю тся, но и имеют достаточно устойчивую тенденцию к росту.

Опыт показывает, ч то для борьбы с этой тенден цией необхо дима стройная и целенаправленная орга низация процесса защиты информационных ресурсов. Причем в этом должны

активно участвовать профессиональные специалисты , администрация, сотрудни ки и пользователи, ч то и определяет повышенную зна чимость организационной стороны вопроса.

Опыт также показывает, что :

обеспечение безопасности информации не может быть

одноразовым актом. Это непрерывный про цесс, заключающийся в обосновании и реализации наиболее рациональных методов, способов и путей совершенствования и развития системы защиты, непрерывном контроле ее состояния, выявлении ее узких и слабых мест и противоправ ных действий;

безопасность информации может быть обеспечена лишь

при комплексном использовании всего арсенала имеющихся средств защиты во всех структурных элементах произво дственной системы и на всех этапах технологического цикла обработки ин формации. Наибольший эффект достигается тогда, когда все используемые средства, методы и меры объединяются в единый целостный механизм — систему защиты информации (СЗИ). При э том функционирование системы должно контролироваться, обновляться и дополняться в зависимости о т изме нения внешних и вну тренних условий;

никакая СЗИ не может обеспечить требуемого уровня безопасности информации без надлежащей подготовки

пользователей и соблюдения ими всех установленных правил, направленных на ее защиту (рис.

1).

Расширенный список литературы: Информационная безопасность

1. Бабаш, А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. - М.: КноРус, 2013. - 136 c. 2. Бирюков, А.А. Информационная безопасность: защита и нападение / А.А. Бирюков. - М.: ДМК Пресс, 2013. - 474 c. 3. Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. - Рн/Д: Феникс, 2010. - 324 c. 4. Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. - Ст. Оскол: ТНТ, 2010. - 384 c. 5. Ефимова, Л.Л. Информационная безопасность детей. Российский и зарубежный опыт: Монография / Л.Л. Ефимова, С.А. Кочерга.. - М.: ЮНИТИ-ДАНА, 2013. - 239 c. 6. Ефимова, Л.Л. Информационная безопасность детей. Российский и зарубежный опыт: Монография / Л.Л. Ефимова, С.А. Кочерга. - М.: ЮНИТИ, 2013. - 239 c. 7. Ефимова, Л.Л. Информационная безопасность детей. Российский и зарубежный опыт: Монография. / Л.Л. Ефимова, С.А. Кочерга. - М.: ЮНИТИ, 2015. - 239 c. 8. Запечинков, С.В. Информационная безопасность открытых систем в 2-х томах т.1 / С.В. Запечинков. - М.: ГЛТ, 2006. - 536 c. 9. Запечинков, С.В. Информационная безопасность открытых систем в 2-х томах т.2 / С.В. Запечинков. - М.: ГЛТ, 2008. - 558 c. 10. Запечников, С.В. Информационная безопасность открытых систем. В 2-х т. Т.1 - Угрозы, уязвимости, атаки и подходы к защите / С.В. Запечников, Н.Г Милославская. - М.: ГЛТ, 2006. - 536 c. 11. Запечников, С.В. Информационная безопасность открытых систем. В 2-х т. Т.2 - Средства защиты в сетях / С.В. Запечников, Н.Г. Милославская, А.И. Толстой, Д.В. Ушаков. - М.: ГЛТ, 2008. - 558 c. 12. Запечников, С.В. Информационная безопасность открытых систем. Том 1. Угрозы, уязвимости, атаки и подходы к защите: Учебник для вузов. / С.В. Запечников, Н.Г. Милославская, А.И. Толстой, Д.В. Ушаков. - М.: ГЛТ , 2006. - 536 c. 13. Запечников, С.В. Информационная безопасность открытых систем. Том 2. Средства защиты в сетях: Учебник для вузов. / С.В. Запечников, Н.Г. Милославская, А.И. Толстой, Д.В. Ушаков. - М.: ГЛТ , 2008. - 558 c. 14. Конотопов, М.В. Информационная безопасность. Лабораторный практикум / М.В. Конотопов. - М.: КноРус, 2013. - 136 c. 15. Малюк, А.А. Информационная безопасность: концептуальные и методологические основы защиты информации / А.А. Малюк. - М.: ГЛТ, 2004. - 280 c. 16. Малюк, А.А. Информационная безопасность: концептуальные и методологические основы защиты информации: Учебное пособие для вузов. / А.А. Малюк. - М.: Горячая линия -Телеком , 2004. - 280 c. 17. Мельников, Д.А. Информационная безопасность открытых систем: учебник / Д.А. Мельников. - М.: Флинта, 2013. - 448 c. 18. Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2012. - 432 c. 19. Петров, С.В. Информационная безопасность: Учебное пособие / С.В. Петров, И.П. Слинькова, В.В. Гафнер. - М.: АРТА, 2012. - 296 c. 20. Семененко, В.А. Информационная безопасность: Учебное пособие / В.А. Семененко. - М.: МГИУ, 2010. - 277 c. 21. Семененко, В.А. Информационная безопасность / В.А. Семененко. - М.: МГИУ, 2011. - 277 c. 22. Чипига, А.Ф. Информационная безопасность автоматизированных систем / А.Ф. Чипига. - М.: Гелиос АРВ, 2010. - 336 c. 23. Шаньгин, В.Ф. Информационная безопасность компьютерных систем и сетей: Учебное пособие / В.Ф. Шаньгин. - М.: ИД ФОРУМ, НИЦ ИНФРА-М, 2013. - 416 c. 24. Шаньгин, В.Ф. Информационная безопасность и защита информации / В.Ф. Шаньгин. - М.: ДМК, 2014. - 702 c. 25. Ярочкин, В.И. Информационная безопасность: Учебник для вузов / В.И. Ярочкин. - М.: Акад. Проект, 2008. - 544 c. 26. Ярочкин, В.И. Информационная безопасность / В.И. Ярочкин. - М.: Академический проект, 2008. - 544 c.

Глава 11 Защита информации

11.1. Основы защиты информации и сведений, составляющих государственную тайну

Понятие «информация» сегодня употребляется весьма широко и разносторонне. Трудно найти такую область знаний, где бы оно не использовалось. Огромные информационные потоки буквально захлестывают людей. Как и всякий продукт, информация имеет потребителей, нуждающихся в ней, и потому обладает определенными потребительскими качествами, а также имеет и своих обладателей или производителей.

С точки зрения потребителя, качество используемой информации позволяет получать дополнительный экономический или моральный эффект.

С точки зрения обладателя – сохранение в тайне коммерчески важной информации позволяет успешно конкурировать на рынке производства и сбыта товаров и услуг. Это, естественно, требует определенных действий, направленных на защиту конфиденциальной информации. При этом под безопасностью понимается состояние защищенности жизненно важных интересов личности, предприятия, государства от внутренних и внешних угроз.

При хранении, поддержании и предоставлении доступа к любому информационному объекту его владелец либо уполномоченное им лицо накладывает явно либо самоочевидно набор правил по работе с ней. Умышленное их нарушение классифицируется как атака на информацию.

Каковы возможные последствия атак на информацию? В первую очередь, конечно, это экономические потери.

Раскрытие коммерческой информации может привести к серьезным прямым убыткам на рынке.

Известие о краже большого объема информации обычно серьезно влияет на репутацию фирмы, приводя косвенно к потерям в объемов торговых операций.

Фирмы-конкуренты могут воспользоваться кражей информации, если та осталась незамеченной, для того чтобы полностью разорить фирму, навязывая ей фиктивные либо заведомо убыточные сделки.

Подмена информации, как на этапе передачи, так и на этапе хранения в фирме может привести к огромным убыткам.

Многократные успешные атаки на фирму, предоставляющую какой-либо вид информационных услуг, снижают доверие к фирме у клиентов, что сказывается на объеме доходов.

Как свидетельствует отечественная и зарубежная печать, злоумышленные действия над информацией не только не уменьшаются, но и имеют достаточно устойчивую тенденцию к росту.

Защита информации – комплекс мероприятий, направленных на обеспечение важнейших аспектов информационной безопасности (целостность, доступность и, если нужно, конфиденциальность информации и ресурсов, используемых для ввода, хранения, обработки и передачи данных).

Система называется безопасной, если она, используя соответствующие аппаратные и программные средства, управляет доступом к информации так, что только должным образом авторизованные лица или же действующие от их имени процессы получают право читать, писать, создавать и удалять информацию.

Абсолютно безопасных систем нет, поэтому говорят о надежной системе в смысле «система, которой можно доверять» (как можно доверять человеку). Система считается надежной, если она с использованием достаточных аппаратных и программных средств обеспечивает одновременную обработку информации разной степени секретности группой пользователей без нарушения прав доступа.

Основными критериями оценки надежности являются политика безопасности и гарантированность.

Политика безопасности, являясь активным компонентом защиты (включает в себя анализ возможных угроз и выбор соответствующих мер противодействия), отображает тот набор законов, правил и норм поведения, которым пользуется конкретная организация при обработке, защите и распространении информации.

Выбор конкретных механизмов обеспечения безопасности системы производится в соответствии со сформулированной политикой безопасности.

Гарантированность, являясь пассивным элементом защиты, отображает меру доверия, которое может быть оказано архитектуре и реализации системы (другими словами, показывает, насколько корректно выбраны механизмы, обеспечивающие безопасность системы).

В надежной системе должны регистрироваться все происходящие события, касающиеся безопасности (должен использоваться механизм подотчетности протоколирования, дополняющийся анализом запомненной информации, то есть аудитом).

Следующая глава