Система менеджмента информационной безопасности

Создание системы менеджмента информационной безопасности (СМИБ)

ISO/IEC 27001:2005 «Information technology. Security techniques. Information security management systems. Requirements».

Стандарт BS ISO/IEC 27001:2005 описывает модель системы управления информационной безопасностью (СМИБ) и предлагает набор требований к организации ИБ на предприятии без привязки к способам реализации, которые выбираются исполнителями организации.

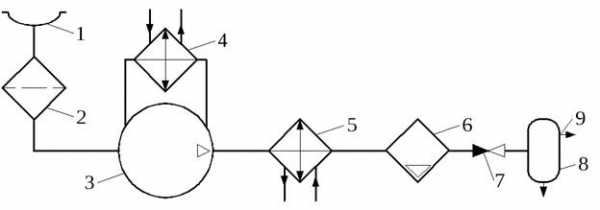

В стандарте предложено применение модели PDCA (Plan-Do-Check-Act) к жизненному циклу СМИБ, который включает разработку, внедрение, эксплуатацию, контроль, анализ, поддержку и совершенствование (Рисунок 1).

Рисунок 1 – Применение модели PDCA к процессам СМИБ

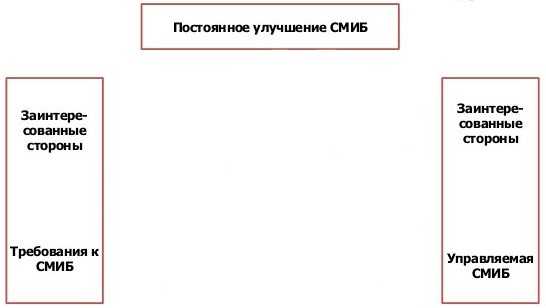

Рисунок 2 — Структура СМИБ

Решение о создании (и последующей сертификации) СМИБ принимается высшим руководством организации. Это демонстрирует поддержку и подтверждение руководством ценности СМИБ для бизнеса. Руководство организации инициирует создание группы по планированию СМИБ.

Группа, ответственная за планирование СМИБ, должна включать:

- представителей высшего руководства организации;

- представителей бизнес-подразделений, охватываемых СМИБ;

- специалистов подразделений ИБ;

- сторонних консультантов (при необходимости).

Комитет по ИБ обеспечивает поддержку эксплуатации СМИБ и ее непрерывного совершенствования.

Рисунок 3 – Пример структуры организации при создании СМИБ

Рабочая группа должна руководствоваться нормативно-методической базой, как в отношении создания СМИБ, так и относящейся к сфере деятельности организации, и, конечно, общей системой государственных законов.

Нормативная база по созданию СМИБ:

- ISO/IEC 27000:2009 Словарь и определения.

- ISO/IEC 27001:2005 Общие требования к СМИБ.

- ISO/IEC 27002:2005 Практическое руководство по управлению информационной безопасностью.

- ISO/IEC 27003:2010 Практическое руководство по внедрению СМИБ.

- ISO/IEC 27004:2009 Метрики (Измерения) ИБ.

- ISO/IEC 27005:2011 Руководство по менеджменту рисков ИБ.

- ISO/IEC 27006. Рекомендации для аудиторов и органов сертификации

- ISO/IEC Guide 73:2002, Risk management — Vocabulary — Guidelines for use in standards.

- ISO/IEC 13335-1:2004, Information technology — Security techniques — Management of information and communications technology security — Part 1: Concepts and models for information and communications technology security managment.

- ISO/IEC TR 18044 Information technology — Security techniques — Information security incident management.

- ISO/IEC 19011:2002 Guidelines for quality and / or environmental management systems auditing.

- Серия методик Британского института стандартов по созданию СМИБ (ранее: документы серии PD 3000).

Процесс создания СМИБ состоит из 4 этапов:

| 1 этап Планирование СМИБ | Определение области применения и границ СМИБ |

| Определение политики в отношении СМИБ организации (расширенная версия ПБ). | |

| Определение подхода к оценке рисков в организации. | |

| Выявление, оценка и обработка рисков. | |

| Утверждение руководством предлагаемого остаточного риска. | |

| Получение разрешения руководства на реализацию и ввод в эксплуатацию СМИБ. | |

| Заявление о применимости. | |

| 2 этап Реализация и эксплуатация СМИБ | Разработка детального плана обработки рисков. |

| Внедрение запланированных средств управления | |

| Выбор контрольных показателей эффективности | |

| Повышение квалификации, осведомленности персонала и внедрение процедур для реагирования на инциденты ИБ | |

| Управление эксплуатацией СМИБ | |

| 3 этап Постоянный контроль и анализ функционирования СМИБ | Постоянный контроль и анализ результативности функционирования СМИБ |

| Измерение эффективности средств управления для проверки выполнения требований защиты | |

| Периодическая переоценка рисков и проведение аудитов СМИБ | |

| Периодический анализ деятельности по управлению рисками | |

| Ведение журналов регистрации событий | |

| 4 этапПоддержка и улучшение СМИБ | Совершенствование СМИБ |

| Разработка и реализация корректирующих и предупреждающих действий |

Рассмотрим этапы создания СМИБ более подробно:

1 этап Планирование СМИБ

Установление политики, целей, процессов и процедур, относящихся к управлению рисками и защите информации, в соответствии с общей политикой и целями организации.

a) Определение области применения и границ СМИБ:

- Описание вида деятельности и бизнес-целей организации;

- Указание границ систем, охватываемых СМИБ;

- Описание активов организации (виды информационных ресурсов, программно-технические средства, персонал и организационная структура);

- Описание бизнес-процессов, использующих защищаемую информацию;

Описание границ системы включает:

— Описание существующей структуры организации (с возможными изменениями, которые могут возникнуть в связи с разработкой информационной системы).

— Ресурсы информационной системы, подлежащие защите (вычислительная техника, информация, системное и прикладное ПО). Для их оценки должна быть выбрана система критериев и методика получения оценок по этим критериям (категорирования).

— Технология обработки информации и решаемые задачи. Для решаемых задач должны быть построены модели обработки информации в терминах ресурсов.

— Схема информационной системы организации и поддерживающей инфраструктуры.

Как правило, на этом этапе составляется документ, в котором фиксируют границы информационной системы, перечисляют информационные ресурсы компании, подлежащие защите, приводят систему критериев и методики для оценки ценности информационных активов компании.

b) Определение политики в отношении СМИБ организации (расширенная версия ПБ).

Содержание политики СМИБ:

- Цели, направления и принципы деятельности в отношении защиты информации;

- Ссылки на законодательные, нормативные и деловые требования, а также договорные обязательства по ЗИ, определение на их основе основных требований и положений политики ИБ организации;

- Описание стратегии (подходов) управления рисками в организации, структуризация контрмер по защите информации по видам (правовые, организационные, аппаратно-программные, инженерно-технические);

- Описание критериев значимости риска;

- Позиция руководства, определение периодичности проведения совещаний по тематике ИБ на уровне руководства, включая периодический пересмотр положений политики ИБ, а также порядка обучения всех категорий пользователей информационной системы по вопросам ИБ.

c) Определение подхода к оценке рисков в организации.

Методология оценки риска выбирается в зависимости от СМИБ, установленных деловых требований защиты информации, законодательных и нормативных требований.

Выбор методологии оценки рисков зависит от уровня требований, предъявляемых в организации к режиму информационной безопасности, характера принимаемых во внимание угроз (спектра воздействия угроз) и эффективности потенциальных контрмер по защите информации. В частности различают базовые, а также повышенные или полные требования к режиму ИБ.

Минимальным требованиям к режиму ИБ соответствует базовый уровень ИБ. Такие требования применяются, как правило, к типовым проектным решениям. Существует ряд стандартов и спецификаций, в которых рассматривается минимальный (типовой) набор наиболее вероятных угроз, таких как: вирусы, сбои оборудования, несанкционированный доступ и т. д. Для нейтрализации этих угроз обязательно должны быть приняты контрмеры вне зависимости от вероятности их осуществления и уязвимости ресурсов. Таким образом, характеристики угроз на базовом уровне рассматривать не обязательно. Зарубежные стандарты в этой области ISO 27002, BSI, NIST и др.

В случаях, когда нарушения режима ИБ ведут к тяжелым последствиям, предъявляются дополнительно повышенные требования.

Для формулирования дополнительных повышенных требований, необходимо:

— определить ценность ресурсов;

— к стандартному набору добавить список угроз, актуальных для исследуемой информационной системы;

— оценить вероятности угроз;

— определить уязвимости ресурсов;

— оценить потенциальный ущерб от воздействий злоумышленников.

| Определение требований к режиму информационной безопасности | |

| Минимальные требования (типовые решения) | Повышенные требования к доступности, конфиденциальности, целостности информационных ресурсов |

| Защита от типового набора наиболее вероятных угроз | Полный вариант анализа рисков |

| Уточнение требований базового уровня применительно к конкретной информационной системе | Анализ вариантов защиты по критериям стоимость/эффективность |

| Политика информационной безопасности | |

| Базовые положения политики безопасности | Политика безопасности, соответствующая повышенным требованиям |

Необходимо подобрать такую методику оценки рисков, которую можно было бы использовать с минимальными изменениями на постоянной основе. Есть два пути: использовать существующие на рынке методики и инструментарий для оценки рисков или создать свою методику, адаптированную к специфике компании и охватываемой СМИБ области деятельности.

Последний вариант наиболее предпочтителен, поскольку пока большинство существующих на рынке продуктов, реализующих ту или иную методику анализа рисков, не отвечают требованиям Стандарта. Типичными недостатками таких методик являются:

- стандартный набор угроз и уязвимостей, который зачастую невозможно изменить;

- принятие в качестве активов только программно-технических и информационных ресурсов — без рассмотрения человеческих ресурсов, сервисов и других важных ресурсов;

- общая сложность методики с точки зрения ее устойчивого и повторяющегося использования.

Критерии принятия рисков и приемлемые уровни риска (должны базироваться на достижении стратегических, организационных и управленческих целей организации).

d) Выявление рисков.

- Идентификация активов и их владельцев

Активы:

— информационные входные данные;

— информационные выходные данные;

— информационные записи;

— ресурсы: люди, инфраструктура, оборудование, программное обеспечение, инструменты, услуги.

- Идентификация угроз (в стандартах по оценке рисков зачастую предлагаются классы угроз, которые можно дополнять и расширять).

- Идентификация уязвимостей (также существуют списки наиболее распространенных уязвимостей, на которые можно опираться при анализе своей организации).

- Определение ценности активов (возможные последствия от потери конфиденциальности, целостности и доступности активов). Информация о ценности актива может быть получена от его владельца или же от лица, которому владелец делегировал все полномочия по данному активу, включая обеспечение его безопасности.

e) Оценка риска.

- Оценка ущерба, который может быть нанесен бизнесу от потери конфиденциальности, целостности и доступности активов.

- Оценка вероятности реализации угроз через существующие уязвимости с учетом имеющихся средств управления ИБ и оценки возможного наносимого ущерба;

- Определение уровня риска.

- Применение критериев принятия риска (приемлемый/требующий обработки).

f) Обработка рисков (в соответствии с выбранной стратегией управления рисками).

Возможные действия:

— пассивные действия:

— принятие риска (решение о приемлемости полученного уровня риска);

— уклонение от риска (решение об изменении деятельности, вызывающей данный уровень риска – вынесение веб-сервера за границы локальной сети);

— активные действия:

— уменьшение риска (применением организационных и технических контрмер);

— передача риска (страхование (пожара, кражи, ошибок в ПО)).

Выбор возможных действий зависит от принятых критериев рисков (задается приемлемый уровень риска, уровни риска, которые могут быть понижены средствами управления ИБ, уровни риска, при которых рекомендуется отказаться или преобразовать вид деятельности, которая его вызывает, и риски, которые желательно передать другим сторонам).

g) Выбор целей и средств управления для обработки риска.

Цели и средства управления должны реализовывать стратегию управления рисками, учитывать критерии для принятия рисков и законодательные, нормативные и др. требования.

Стандарт ИСО 27001-2005 предлагает список целей и средств управления в качестве основы для построения плана обработки рисков (требований к СМИБ).

План обработки рисков содержит перечень первоочередных мероприятий по снижению уровней рисков с указанием:

- лиц, ответственных за реализацию данных мероприятий и средств;

- сроков реализации мероприятий и приоритетов их выполнения;

- ресурсов для реализации таких мероприятий;

- уровней остаточных рисков после внедрения мероприятий и средств управления.

Принятие плана обработки рисков и контроль за его выполнением осуществляет высшее руководство организации. Выполнение ключевых мероприятий плана является критерием, позволяющим принять решение о вводе СМИБ в эксплуатацию.

На данном этапе производится обоснование выбора различных контрмер по ЗИ, структурированных по нормативно-правовому, организационно-управленческому, технологическому и аппаратно-программному уровням обеспечения информационной безопасности. (Далее комплекс контрмер реализуется в соответствии с выбранной стратегией управления информационными рисками). При полном варианте анализа рисков, для каждого риска дополнительно оценивается эффективность контрмер.

h) Утверждение руководством предлагаемого остаточного риска.

i) Получение разрешения руководства на реализацию и ввод в эксплуатацию СМИБ.

j) Заявление о применимости (в соответствии с ИСО 27001-2005).

Датой ввода СМИБ в эксплуатацию является дата утверждения высшим руководством компании Положения о применимости средств управления, которое описывает цели и средства, выбранные организацией для управления рисками:

- средства управления и контроля, выбранные на этапе обработки рисков;

- уже существующие в организации средства управления и контроля;

- средства, обеспечивающие выполнение требований законодательства и требований регулирующих организаций;

- средства, обеспечивающие выполнение требований заказчиков;

- средства, обеспечивающие выполнение общекорпоративных требований;

- любые другие соответствующие средства управления и контроля.

2 этап Реализация и эксплуатация СМИБ

Для внедрения и эксплуатации политики ИБ, средств управления, процессов и процедур в области ИБ выполняются следующие действия:

a) Разработка плана обработки рисков (описание запланированных средств управления, ресурсов (программные, аппаратные, персонал), которые требуются для их реализации, поддержки, контроля, и обязанностей руководства по управлению рисками ИБ (разработка документов на этапе планирования, поддержка целей ИБ, определение ролей и ответственности, обеспечение необходимыми ресурсами для создания СМИБ, аудит и анализ).

b) Распределение финансирования, ролей и ответственности по реализации плана обработки рисков.

c) Внедрение запланированных средств управления.

d) Определение контрольных показателей эффективности (метрик) средств управления, методов их измерения, которые обеспечат сравнимые и воспроизводимые результаты.

e) Повышение квалификации, осведомленности персонала в области ИБ в соответствии с их трудовыми обязанностями.

f) Управление эксплуатацией СМИБ, управление ресурсами для поддержки в рабочем состоянии, контроля и улучшения СМИБ.

g) Внедрение процедур и других средств управления для быстрого обнаружения и реагирования на инциденты ИБ.

3 этап Постоянный контроль и анализ функционирования СМИБ

Этап предполагает проведение оценки или измерений ключевых показателей эффективности процессов, анализ результатов и предоставление отчетов руководству для анализа и включает:

а) Проведение постоянного контроля и анализа (позволяет быстро обнаруживать ошибки функционирования СМИБ, быстро выявлять и реагировать на инциденты безопасности, разграничить роли персонала и автоматизированных систем в СМИБ, предотвращать инциденты безопасности за счет анализа необычного поведения, определять результативность обработки инцидентов безопасности).

b) Проведение регулярного анализа результативности СМИБ (анализируются соответствие политике и целям СМИБ, аудиты, ключевые показатели эффективности, предложения и реакция заинтересованных сторон).

c) Измерение эффективности средств управления для проверки выполнения требований защиты

d) Периодическая переоценка рисков, анализ остаточных рисков и определение приемлемых уровней риска при каких-либо изменениях в организации (бизнес-целей и процессов, выявленных угроз, новых выявленных уязвимостей и т.д.)

e) Периодическое проведение внутренних аудитов СМИБ.

Аудит СМИБ – проверка соответствия выбранных контрмер целям и задачам бизнеса, декларированным в ПБ организации, по его результатам проводится оценка остаточных рисков и, в случае необходимости, их оптимизация.

f) Регулярный анализ области применения и тенденции СМИБ руководством.

g) Обновление планов управления рисками для учета результатов контроля и анализа.

h) Ведение журналов регистрации событий, оказавших негативное влияние на результативность или качество работы СМИБ.

4 этап Поддержка и улучшение СМИБ

По результатам внутреннего аудита СМИБ и анализа со стороны руководства разрабатываются и внедряются корректирующие и предупреждающие действия, направленные на постоянное улучшение СМИБ:

a) Совершенствование политики ИБ, целей защиты информации, проведение аудита, анализ наблюдаемых событий.

b) Разработка и реализация корректирующих и предупреждающих действий для устранения несоответствий СМИБ требованиям.

c) Контроль улучшений СМИБ.

Менеджмент информационной безопасности: основные концепции

І МЕНЕДЖМЕНТ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ОСНОВНЫЕ КОНЦЕПЦИИ

Дорофеев Александр Владимирович, CISSP, CISA Марков Алексей Сергеевич, кандидат технических наук, старший научный сотрудник, CISSP

Публикация открывает серию статей, посвященных подготовке к сертификации специалистов по информационной безопасности. Рассмотрены основные понятия информационной безопасности: свойства, угрозы, уязвимости, риски, меры безопасности. Приведены классификация и примеры угроз информационной безопасности. Дано описание системы менеджмента информационной безопасности. Рассмотрены меры безопасности в контексте ISO 27001. Представлен порядок использования политик, стандартов, руководств.

Ключевые слова: сертификация специалистов, информационная безопасность, CISSP, менеджмент информационной безопасности, СМИБ.

INFORMATION SECURITY MANAGEMENT: BASIC CONCEPTS

Alexander Dorofeev, CISSP

Alexey Markov, Ph.D., Associate Professor, CISSP

Publication opens a series of articles devoted to preparation for certification for information system security professionals. The basic concepts of information security such as properties, threats, vulnerabilities, risks, controls are reviewed. The classification and examples of information security threats are given. The information security management system is described. The measures of security in the context of ISO27001 are discussed. The order of using of policies, standards and guidelines is shown.

Keywords: experts certification, information security, security controls, CISSP, information security management, ISmS, PDCA-model.

Основные понятия информационной безопасности

Залогом успешной сдачи экзамена CISSP является хорошее понимание концепции управления информационной безопасностью в организации [1].

Прежде всего, следует разобраться, что стоит за такими понятиями как информационная безопасность, актив, угроза, уязвимость, контроль и риск.

Под информационной безопасностью (ИБ) обычно понимают состояние (свойство) защищенности ресурсов информационной системы в условиях наличия угроз в информационной сфере. Защита информации - это процесс, направленный на обеспечение информационной безопасности.

Определяющими факторами информационной безопасности являются угроза (threat) и риск (risk). Угрозой называют потенциальную причину (событие, нарушение, инцидент), снижающую уровень информационной безопасности системы, т.е.

потенциально способную привести к негативным последствиям (impact) и ущербу (loss) системы или организации.

Риск представляет собой возможный ущерб, т.е. комбинацию (как правило, произведение) вероятности реализации угрозы и ущерба от нее.

Отметим, что угроза и риск определяются не вообще, а относительно конкретного защищаемого ресурса. В терминологии менеджмента бизнес-процессов вместо ресурса используется синонимическое понятие - актив (asset), под определение которого подпадает все, что имеет ценность для организации. В информационной сфере примерами активов являются: информация, программное обеспечение, аппаратное обеспечение, информационная система (сложный актив, включающий предыдущие), человек, имидж организации. В итоге, активами представляются все те объекты, которые подлежат защите путем выстраивания процессов информационной безопасности.

Таблица 1.

Примеры угроз информационной безопасности

Направления обеспечения безопасности Техногенные Природные

Преднамеренные Случайные

Контроль физического доступа Бомбардировка Сон вахтерши Торнадо

Сохранность оборудования Вандализм Запыление Шаровые молнии

Управление коммуникациями Прослушивание сети Флуктуации в сети Магнитные бури

Защита информационных хранилищ Взлом парольной системы Сбой криптосредств Грибки

Управление непрерывностью деятельности Последствие DOS-атаки Последствия тестов на проникновения Карстовые процессы

Соответствие законодательству Компьютерное пиратство Тиражирование персональных данных Природные пожары

Угрозы классифицируют по ряду критериев:

- по причине возникновения (природные или техногенные, в том числе преднамеренные или случайные);

- по расположению источника (внешние или внутренние);

- по компрометируемой подсистеме или сегменту (сетевые, криптографические и др.);

- по этапу формирования в жизненном цикле системы (реализационные и эксплуатационные);

- по результирующему действию (нарушают целостность, конфиденциальность, доступность).

Примеры угроз представлены в табл.1.

Довольно подробные каталоги угроз подготовлены немецким федеральным агентством по информационной безопасности (BSI) [2].

Одной из основных угроз ИБ компьютерных систем является возможность реализации уязвимости (vulnerability) в ресурсах системы. Под уязвимостью понимают реализационный дефект («слабость»), снижающий уровень защищенности ресурсов от тех или иных угроз. Отметим, наличие уязвимости становится угрозой, если ее можно реализовать так, что это приведет к недопустимому ущербу организации. Например, наличие сетевых уязвимостей в программном обеспечении изолированного компьютера не является угрозой.

Умышленная реализация уязвимостей в компьютерных системах, приводящая к ущербу организации, называется атакой на ресурсы.

Защищенность системы достигается обеспечением совокупности свойств ИБ ресурсов и инфраструктуры, основными из которых являются:

- конфиденциальность (confidentiality),

- целостность (integrity),

- доступность (availability).

В зарубежных учебниках свойства конфиденциальности, целостности, доступности часто графически представляются в виде ссылки на треугольник CIA.

Конфиденциальность - свойство системы, определяющее ее защищенность от несанкционированного раскрытия информации.

Целостность - свойство, определяющее защищенность от несанкционированного изменения. Разделяют логическую и физическую целостность. Физическая целостность подразумевает неизменность физического состояния данных на машинном носителе. Логическая целостность отражает корректность выполнения процессов (транзакций), полноту и непротиворечивость информации, например, в СУБД, файловых системах, электронных архивах, хранилищах данных, системах управления документооборотом и т.д.

Доступность - характеристика, определяющая возможность за приемлемое время получить требуемую информационную услугу авторизованному пользователю. С доступностью часто связывают такую характеристику системы как готовность - способность к выполнению заявленных функций в установленных технических условиях. Атаки, имеющие целью нарушить степень доступности получили название атак на отказ в обслуживании (DOS-атаки).

Кроме названных, часто в качестве наиболее важных свойств ИБ системы, для выражения значимости, упоминают аутентичность, подотчетность, неотказуемость, надежность и др.

Повышение и обеспечение заданных уровней конфиденциальности, целостности и доступности ресурсов осуществляется путем применения мер (механизмов) безопасности, которые на профессиональном жаргоне часто называются кон-тролями (от. англ. слова controls - инструменты/ средства управления). Очень важно не путать этот жаргонизм с привычным словом «контроль», имеющим другое значение: наблюдение за поведением управляемой системы с целью обеспечения ее оптимального функционирования.

Контроли могут иметь технический (technical), организационный (administrative) и физический (physical) характер. Под понятие «технические контроли» подпадают программные и программно-аппаратные средства защиты, такие как антивирусы, межсетевые экраны, системы обнаружения вторжений, средства шифрования данных и т. п. В качестве организационных контролей выступают правила, обязательные для исполнения сотрудниками. Например, наличие согласования заявки на предоставление доступа к системе у ее владельца (как правило, руководителя бизнес-подразделения, отвечающего за процессы, которые поддерживаются данной системой). Хорошими примерами физических контролей являются двери, решетки, заборы, ограничивающие физический доступ к нашим активам.

Контроли могут придерживаться различных целей, например, быть превентивными (preventive), детективными (detective), корректирующими (corrective), восстанавливающими (recovery) и другими. Более подробно контроли мы рассмотрим в следующей публикации, касающейся вопросов обеспечения безопасного доступа.

Применение различных видов и типов контро-лей тесно связано с концепцией эшелонированной обороны (defense in depth, multilevel security), представляющей идеологию проектирования систем защиты с несколькими уровнями мер (механизмов) безопасности, позволяющими обеспечить эффективную защиту даже в случае «пробивания» обороны на одном уровне.

Управление информационной безопасностью

Скоординированные действия, выполняемые с целью повышения и поддержания на требуемом уровне ИБ организации, называются управлением (менеджментом1) информационной безопасностью.

1 Термин управление в данном разделе тождественен понятию менеджмента, используемому в системах качества по 1Б0 9000.

Система менеджмента информационной безопасности (СМИБ, ISMS) организации основывается на подходе бизнес-риска и предназначена для создания, реализации, эксплуатации, мониторинга, анализа, поддержки и повышения ИБ. В рамках СМИБ рассматривают структуру системы, политики, действия по планированию, обязанности, практики, процедуры, процессы и ресурсы организации.

Концепция СМИБ определяется в международном стандарте ISO/IEC 27001. В предыдущих редакциях стандарта требования к СМИБ были довольно явно сопоставлены с элементами модели Шухарта-Деминга «Планирование (Plan) - Реализация (Do) - Проверка (Check) - Совершенствование (Act)» (PDCA)2. По сути, цикл PDCA отражает руководство здравым смыслом при внедрении какого-либо процесса: прежде чем что-нибудь сделать мы планируем, затем это выполняем, после чего контролируем, что то, что сделали, соответствует тому, что хотели, а выявленные недостатки и отклонения устраняем. Из новой версии стандарта, вышедшей в 2013-м году, данная модель изъята, чтобы не ограничивать организации в выборе концепций управления процессами.

Рассмотрим, что требует от нас стандарт ISO 27001:2013 для построения системы управления информационной безопасностью3.

В первую очередь необходимо определить контекст, в котором работает организация и четко понимать потребности и ожидания всех сторон, заинтересованных в функционирующей системе управления информационной безопасностью. К заинтересованным сторонам можно отнести владельцев бизнеса, клиентов, партнеров, регулирующие органы, сотрудников и др.

Важно, что стандарт позволяет задать границы системы управления информационной безопасностью, то есть дает возможность внедрить СМИБ «вокруг» определенных критичных бизнес-процессов, а затем уже при необходимости расширять область действия СМИБ на другие процессы.

Внедрение СМИБ невозможно без реальной поддержки со стороны топ-менеджмента организации, определяющего четкую политику информационной безопасности, включающую цели и обязательства выполнять все применимые требования (законодательства, партнеров, клиентов

2 ISO/I EC 27001:2005 Information technology - Security techniques - Information security management systems -Requirements

3 ISO/IEC 27001:2013 Information technology - Security techniques - Information security management systems -Requirements

и т.п.). Руководство компании должно определить роли и обязанности в области ИБ и дать соответствующие полномочия сотрудникам, занимающимся внедрением СМИБ.

Введение в оценку рисков

На этапе планирования внедрения СМИБ в первую очередь формализуется процесс оценки рисков (risk assessment) информационной безопасности.

Методология оценки рисков в первую очередь должна определять критерии оценки и условия принятия рисков (рис. 1).

Методология должна быть разработана таким образом, чтобы его можно было повторить и получить сравнимые результаты.

В соответствии с ISO 27001:2013 в ходе процесса анализа рисков необходимо в первую очередь идентифицировать риски ИБ (risk identification) и определить владельцев рисков. Затем провести анализ рисков (risk analysis), в ходе которого определить вероятность риска, размер ущерба и соответственно определить уровень рисков. После чего провести оценивание риска (risk evaluation) относительно установленных критериев принятия рисков и задать приоритеты для обработки рисков (risk treatment).

Необходимо отметить, что отсутствует общепризнанное разделение процессов идентифи-

кации, анализа и оценивания рисков, поэтому в ходе экзамена кандидату необходимо в первую очередь обращать внимание на контекст, в котором используется тот или иной термин.

Очень важно понимать, что подходы к оценке рисков предусматривают также оценку уязвимостей (vulnerability assessment) и существующих кон-тролей (control evaluation) для минимизации угроз.

Конкретные подходы к проведению оценки рисков информационной безопасности более подробно мы рассмотрим в следующем номере журнала.

В отношении рисков, значения которых не соответствуют критериям принятия, важно определиться с решением относительно их обработки. Приступая к выбору варианта «реагирования» на риск менеджмент компании, как правило, рассматривают различные аспекты, среди которых: соотношение стоимости затрат на внедрение предлагаемого контроля к возможному ущербу от реализации угрозы, соответствие контрмеры культуре компании, законодательству и т.п.

Помимо уже упомянутого принятия риска (risk accepting), заключающегося в том, что организация соглашается с возможной реализацией угрозы и принимает последствия, вариантами обработки рисков являются:

- минимизация риска (risk mitigation, reducing risk) посредством внедрения контролей;

Л

к

W

О

X

н

Е

О

а.

ш

Кройне высокой

высокая

Средняя

Низкая

Кройне низкая

Незначи- тельные Неболь- шие Средние Серьезные Катастро- фические

последствия

'иск НК1ККЙ '__| рис* (редкий И Риск высокий

Рис. 1. Матрица оценки рисков

- передача риска (assigning risk, transferring risk), которая может заключаться как в его страховании, так и передаче подрядчику (в совокупности с процессами, передающимися на аутсорсинг),

- избежание риска (rejecting risk, avoiding risk), которое может заключаться в изменении процесса таким образом, что риск становится неактуальным.

Необходимо отметить, что в результате обработки риска остается так называемый остаточный риск (residual risk), который принимается менеджментом компании (владельцами рисков).

Внедрение контролей безопасности

На практике для большинства выявленных рисков принимается решение об их минимизации путем внедрения контролей. Стандарт ISO 27001:2013 содержит Приложение А, в котором приведены 114 контролей, распределенных по следующим 14-ти доменам:

A.5: Политики информационной безопасности A.6: Организационные аспекты информационной безопасности

A.7: Вопросы безопасности, связанные с персоналом

A.8: Управление активами A.9: Управление доступом A.10: Криптография

A. 11: Физическая безопасность и защита от угроз окружающей среды A.12: Безопасность операций A.13: Безопасность коммуникаций A.14: Приемка, разработка и поддержка систем A.15: Отношения с поставщиками услуг A.16: Управление инцидентами информационной безопасности

A.17: Аспекты информационной безопасности в обеспечении непрерывности бизнеса A.18: Соответствие требованиям

В случае внедрения СМИБ в соответствии с ISO 27001:2013 компания руководствуется Приложением A для выбора контролей, при этом, исключение контроля должно быть обоснованным, как и включение контроля, отсутствующего в стандарте.

Интересно, что контроли неравноценны. В целом контроли из Приложения A относятся к организационным мерам, например, встречаются контроли «Политика контроля доступа» (A.9.1.1), «Правила использования активов» (A.8.1.3), предусматривающие определение правил информационной безопасности в форме политик. Что же касается технически мер, то они формулируются исключительно общими словами, например, «Безопасность сетевых сервисов» (A.13.1.2).

После решения задачи выбора контролей, которые должны быть внедрены, чтобы снизить риски до приемлемого уровня, определяется: что конкретно должно быть сделано, какие ресурсы для этого необходимо задействовать, кто будет ответственным, и как будет проводиться оценка выполнения.

На данном этапе разрабатываются политики, процедуры, инструкции (подробнее о них ниже), внедряются технические средства защиты информации, проводится обучение специалистов, задействованных в процессах обеспечения ИБ, внедряется программа повышения осведомленности сотрудников компании в вопросах безопасности (security awareness program).

Контроль процессов

В результате внедрения контролей должны быть получены работающие процессы СМИБ, которые выполняются, измеряются и контролируются. Необходимо отметить следующие три важных составляющих контроля работы СМИБ:

- операционный контроль;

- внутренний аудит;

- анализ со стороны руководства.

Операционный контроль подразумевает собой

текущий контроль со стороны непосредственных руководителей. Например, принятая процедура предусматривает выполнение периодического сканирования на наличие уязвимостей сетевых сервисов, и отвечает за эту функцию конкретный специалист отдела ИБ. Соответственно руководитель отдела следит за тем, чтобы задача выполнялась подчиненным, и он вовремя получал отчет с результатами сканирования.

Внутренний аудит заключается в периодической проверке эффективности контролей. Например, аудитор просит системного администратора предоставить перечень учетных записей, созданных в течение прошлого года, выбирает несколько и просит показать заявки, по которым он может убедиться, что доступ был согласован руководителями сотрудников и владельцами системы.

Анализ со стороны руководства подразумевает, что менеджмент интересуется тем, как работает СМИБ и, в частности, анализирует результаты проведенных аудитов (как внутренних, так и внешних), информацию о количестве произошедших инцидентов ИБ, в каком объеме требуются ресурсы для работы системы и т.п.

Результатом подобных контрольных мероприятий будет информация о недостатках и необходимых улучшениях системы. Концепция постоянного улучшения (continual improvement) СМИБ является одним из основных принципов стандарта.

Политики, процедуры, стандарты

Очевидно, что «спонтанно бессознательная» организация управления неприменима для сложных систем, поэтому СМИБ основывается на наборе внутренних нормативных документов: политиках, процедурах, корпоративных стандартах, руководствах и инструкциях.

Политика (policy) представляет собой документ, в котором определяются цели, задачи и пути их достижения, принципы.

Следует помнить, что часто под политикой информационной безопасности (information security policy) понимается высокоуровневый документ, предназначенный для обеспечения управления ИБ в соответствии с требованиями бизнеса, партнеров, клиентов, законодательной базы.

Высокоуровневая политика безопасности, как правило, представляет собой достаточно статичный документ. Такой документ обычно содержит:

- общую информацию об обеспечении ИБ в организации (в которой мотивировано определена необходимость обеспечения и поддержки режима безопасности);

- заявление о поддержке (commitment) мероприятий по обеспечению ИБ на всех управленческих уровнях;

- основные положения по определению целей ИБ;

- распределение ролей и определение общей ответственности за реализацию мероприятий по обеспечению ИБ (в том числе по разработке и корректировке политик);

- ссылки на низкоуровневые документы, конкретно определяющие порядок реализации тех или иных аспектов, связанных с обеспечением ИБ.

Документированная политика ИБ должна быть утверждена руководством и доведена до сведения всех сотрудников организации и внешних сторон, к которым она относится.

Кроме высокоуровневой политики выделяют низкоуровневые политики (частные политики, подполитики), как правило, отражающие требования в определенной области (домене). В качестве примеров политик низкого уровня можно привести политику управления доступом, политику управления паролями, политику резервного копирования и т.п.

Точный состав частных политик зависит от особенностей организации: ее размера, структуры, корпоративной культуры и т.п.

Стандарт (standard) определяет обязательное требование, практику применения какого-либо решения. Примером корпоративного стандарта

является, например, стандарт на конфигурацию серверов под управлением Linux. Такие стандарты можно разрабатывать на основе чеклистов, доступных на сайте Center of Internet Security [3].

Руководства (guidelines) отличаются от стандартов в первую очередь тем, что носят рекомендательный характер. Руководства, в частности, могут определять, как именно следует реализовывать то или иное требование на практике с учётом локальной специфики. Так, например, специалист по информационной безопасности может разработать руководство, описывающее различные алгоритмы генерации надежных паролей, чтобы облегчить задачу выбора пароля пользователю.

Процедура (procedure) представляют собой документ, определяющий последовательность действий по выполнению какой-либо задачи в соответствии с требованиями политик и стандартов. Из процедуры должно быть ясно, кто, что и когда делает. Хорошим примером процедуры является процедура регистрации пользователей в системе, описывающая этапы согласования заявки на доступ.

Необходимо отметить, что, в основном, упомянутые документы ориентированы на специалистов отделов ИТ/ИБ, руководителей подразделений. Для неподготовленных сотрудников содержание данных документов может быть непонятным. В таких случаях разрабатывается документ «Свод правил для сотрудников», в котором доступным языком без использования технических терминов формулируются требования, которые должны выполнять сотрудники. Также функционал по обеспечению ИБ должен быть закреплен в положениях об отделах и должностных инструкциях.

К отдельным видам документов стоит отнести так называемые записи (records). Записи представляют собой те документы, которые создаются при выполнения процедуры, например, заявка на предоставление доступа к системе, журнал системы контроля доступа с информацией о том, кто входил в серверное помещение и т.п.

При внедрении СМИБ названия документов и их состав определяют, исходя из устоявшейся практики в компании. Политика может называться положением, процесс - порядком и т.п.

На рисунке 2 представлен возможный вариант структуры документации СМИБ.

Заключение

В настоящей статье мы рассмотрели ключевые понятия менеджмента информационной безопас-

Рис. 2. Возможная структура документации СМИБ

ности, разобравшись в которых можно серьезно повысить свои шансы на успешную сдачу экзамена С1ББР [4-7].

Приоритетность изучения данной учебной информации обусловлена тем, что в пройденном разделе представлены основные понятия инфор-

мационной безопасности, на которые мы будем ссылаться при публикации очередного учебного материала.

В следующем номере мы детально рассмотрим подходы к оценке рисков информационной безопасности.

Литература

1. Дорофеев А.В. Статус CISSP: как получить и не потерять? // Вопросы кибербезопасности. 2013. № 1(1). С.65-68

2. IT-Grundschutz Catalogues. Bundesamt für Sicherheit in der Informationstechnik, 2005. URL: https://www.bsi.bund.de/ EN/Topics/ITGrundschutz/itgrundschutz_node.html (Дата обращения: 1.03.2014).

3. CIS Security Benchmarks. Center for Internet Security, 2014. URL: https://benchmarks.cisecurity.org/downloads/ (Дата обращения: 1.03.2014).

4. Steven Hernandez. Official (ISC)2 Guide to the CISSP CBK, Third Edition. - ISC2 Press, 2012. 968 p.

5. James M. Stewart, Mike Chapple, Darril Gibson. CISSP: Certified Information Systems Security Professional Study Guide, 6th Edition. - Sybex, 2012. 936 p.

6. Shon Harris, CISSP All-in-One Exam Guide, 6th Edition -McGrawHill, 2012. 1216 p.

7. Eric Conrad, Seth Misenar, Joshua Feldman. CISSP Study Guide, Second Edition - Syngress, 2012. 600 p.

References

1. Dorofeyev A.V. Status CISSP: kak poluchit i ne

poteryat? Voprosy kiberbezopasnosti, 2013, No 1(1),

pp. 65-68

2. IT-Grundschutz Catalogues, Bundesamt für Sicherheit in der Informationstechnik, 2005, URL: https://www. bsi.bund.de/EN/Topics/ITGrundschutz/itgrundschutz_ node.html

3. CIS Security Benchmarks, Center for Internet Security, 2014, URL: https://benchmarks.cisecurity.org/downloads/

4. Steven Hernandez. Official (ISC)2 Guide to the CISSP CBK, Third Edition. - ISC2 Press, 2012, 968 p.

5. James M. Stewart, Mike Chapple, Darril Gibson. CISSP: Certified Information Systems Security Professional Study Guide, 6th Edition. - Sybex, 2012, 936 p.

6. Shon Harris, CISSP All-in-One Exam Guide, 6th Edition -McGrawHill, 2012, 1216 p.

7. Eric Conrad, Seth Misenar, Joshua Feldman. CISSP Study Guide, Second Edition - Syngress, 2012, 600 p.

Система менеджмента информационной безопасности - это... Что такое Система менеджмента информационной безопасности?

система менеджмента информационной безопасности — система менеджмента информационной безопасности; СМИБ: Часть общей системы менеджмента, основанная на использовании методов оценки бизнес рисков для разработки, внедрения, функционирования, мониторинга, анализа, поддержки и улучшения… … Словарь-справочник терминов нормативно-технической документации

Система менеджмента информационной безопасности — Система менеджмента информационной безопасности; СМИБ (information security management system; ISMS): часть общей системы менеджмента, основанная на использовании методов оценки бизнес рисков для разработки, внедрения, функционирования,… … Официальная терминология

система менеджмента информационной безопасности организации банковской системы Российской Федерации — 3.8. система менеджмента информационной безопасности организации банковской системы Российской Федерации; СМИБ: часть общей системы менеджмента организации банковской системы Российской Федерации, основывающаяся на подходе бизнес риска,… … Словарь-справочник терминов нормативно-технической документации

Система менеджмента информационной безопасности организации банковской системы РФ — 3.38. Система менеджмента информационной безопасности; СМИБ: Часть менеджмента организации банковской системы Российской Федерации, предназначенная для создания, реализации, эксплуатации, мониторинга, анализа, поддержки и совершенствования… … Официальная терминология

система менеджмента информационной безопасности (СМИБ) — 3.3.23 система менеджмента информационной безопасности (СМИБ) (information security management system (ISMS)): Та часть общей системы менеджмента, которая основана на подходе бизнес рисков при создании, внедрении, функционировании, мониторинге,… … Словарь-справочник терминов нормативно-технической документации

система менеджмента — 3.20 система менеджмента (management system): Система для разработки политики и целей и достижения этих целей. Примечание Система менеджмента организации может включать в себя различные системы менеджмента, такие как система менеджмента качества … Словарь-справочник терминов нормативно-технической документации

система управления информационной безопасностью — Эта часть полной системы общего управления (менеджмента), основанная на рассмотрении рисков бизнеса для создания, реализации, эксплуатации, контроля, анализа, технического обслуживания и повышения информационной безопасности. (МСЭ Т Х.1051).… … Справочник технического переводчика

ГОСТ Р 53114-2008: Защита информации. Обеспечение информационной безопасности в организации. Основные термины и определения — Терминология ГОСТ Р 53114 2008: Защита информации. Обеспечение информационной безопасности в организации. Основные термины и определения оригинал документа: 3.1.19 автоматизированная система в защищенном исполнении ; АС в защищенном исполнении:… … Словарь-справочник терминов нормативно-технической документации

СТО БР ИББС 1.0-2006: Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения — Терминология СТО БР ИББС 1.0 2006: Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения: 3.3. автоматизированная банковская система : автоматизированная система, реализующая банковский… … Словарь-справочник терминов нормативно-технической документации

Стандарты информационной безопасности — Содержание 1 Международные стандарты 2 Государственные (национальные) стандарты РФ … Википедия

Реферат - Пути создания системы менеджмента информационной безопасности на предприятиях Донецкого региона - Остроух Дарина Александровна

Быстро развивающееся предприятие, равно как и гигант своего сегмента, заинтересовано в получении прибыли и ограждении себя от воздействия злоумышленников. Если ранее основной опасностью были кражи материальных ценностей, то на сегодняшний день основная роль хищений происходит в отношении ценной информации. Перевод значительной части информации в электронную форму, использование локальных и глобальных сетей создают качественно новые угрозы конфиденциальной информации [1].

Особенно остро ощущают утечку информации банки, управленческие организации, страховые предприятия. Защита информации на предприятии — это комплекс мер, обеспечивающий безопасность данных клиентов и сотрудников, важных электронных документов и разного рода информации, тайн. Каждое предприятие оснащено компьютерной техникой и доступом к всемирной паутине Интернет. Злоумышленники умело подключаются практически к каждой составной этой системы и с помощью многочисленного арсенала (вирусы, вредоносное ПО, подбор паролей и другое) воруют ценную информацию. Система информационной безопасности должна внедряться в каждую организацию. Руководителям необходимо собрать, проанализировать и классифицировать все виды информации, которая нуждается в защите, и использовать надлежащую систему обеспечения безопасности. Но этого будет мало, потому что, кроме техники, существует человеческий фактор, который также успешно может сливать информацию конкурентам. Важно правильно организовать защиту своего предприятия на всех уровнях. Для этих целей используется система менеджмента информационной безопасности, с помощью которой руководитель наладит непрерывный процесс мониторинга бизнеса и обеспечит высокий уровень безопасности своих данных.

1. Актуальность темы

Для каждого современного предприятия, компании или организации одной из самых главных задач является именно обеспечение информационной безопасности. Когда предприятие стабильно защищает свою информационную систему, оно создает надежную и безопасную среду для своей деятельности. Повреждение, утечка, неимение и кража информации — это всегда убытки для каждой компании. Поэтому создание системы менеджмента информационной безопасности на предприятиях является актуальным вопросом современности.

2. Цели и задачи исследования

Проанализировать пути создания системы менеджмента информационной безопасности на предприятии, учитывая особенности Донецкого региона.

Задачи:

- провести анализ современного состояния систем менеджмента информационной безопасности на предприятиях;

- выявить причины создания и внедрения системы менеджмента информационной безопасности на предприятиях;

- разработать и внедрить систему менеджмента информационной безопасности на примере предприятия ЧАО Донецкий завод горноспасательной аппаратуры;

- оценить результативность, эффективность и экономическую целесообразность внедрения системы менеджмента информационной безопасности на предприятии.

3. Система менеджмента информационной безопасности

Под информационной безопасностью понимают состояние защищенности информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера (информационных угроз, угроз информационной безопасности), которые могут нанести неприемлемый ущерб субъектам информационных отношений.

Доступность информации — свойство системы обеспечивать своевременный беспрепятственный доступ правомочных (авторизированных) субъектов к интересующей их информации или осуществлять своевременный информационный обмен между ними.

Целостность информации — свойство информации, характеризующее ее устойчивость к случайному или преднамеренному разрушению или несанкционированному изменению. Целостность можно подразделить на статическую (понимаемую как неизменность информационных объектов) и динамическую (относящуюся к корректному выполнению сложных действий (транзакций)).

Конфиденциальность информации — свойство информации быть известной и доступной, только правомочным субъектам системы (пользователям, программам, процессам). Конфиденциальность — самый проработанный у нас в стране аспект информационной безопасности.

Система менеджмента информационной безопасности (далее СМИБ) — часть общей системы менеджмента, основанной на подходах к деловому риску, предназначенная для учреждения, внедрения, управления, мониторинга, поддержания и улучшения информационной безопасности [2].

Основными факторами, оказывающими влияние на защиту информации и данных на предприятии, являются:

- Приумножение сотрудничества компании с партнерами;

- Автоматизация бизнес-процессов;

- Тенденция к росту объемов информации предприятия, которая передается по доступным каналам связи;

- Тенденция к росту компьютерных преступлений.

Задачи систем информационной безопасности компании многогранны. К примеру, это обеспечение надежного хранения данных на различных носителях; защита информации, передаваемой по каналам связи; ограничение доступа к некоторым данным; создание резервных копий и другое.

Полноценное обеспечение информационной безопасности компании реально только при правильном подходе к защите данных. В системе информационной безопасности нужно учитывать все актуальные на сегодняшний день угрозы и уязвимости.

Одним из наиболее эффективных инструментов управления и защиты информации является система менеджмента информационной безопасности, построенная на базе модели МС ISO/IEC 27001:2005. В основе стандарта лежит процессный подход к разработке, реализации, эксплуатации, мониторингу, анализу, сопровождению и совершенствованию СУИБ компании. Он заключается в создании и применении системы процессов управления, которые взаимоувязаны в непрерывный цикл планирования, внедрения, проверки и улучшения СУИБ [3].

Настоящий международный стандарт был подготовлен с целью создания модели для внедрения, реализации, эксплуатации, мониторинга, анализа, поддержки и совершенствования СМИБ.

Основные факторы реализации СМИБ:

- законодательные — требования действующего национального законодательства в части ИБ, международные требования;

- конкурентные — соответствие уровню, элитарность, защита своих НМА, превосходство;

- антикриминальные — защита от рейдеров (белых воротничков), предупреждение НСД и скрытого наблюдения, сбор доказательств для разбирательств.

Структура документации в области информационной безопасности изображена на рисунке 1.

Рисунок 1 — Структура документации в области ИБ

4. Построение СМИБ

Сторонники подходов ISO используют для создания СМИБ модель PDCA. ISO применяет эту модель во многих своих стандартах по менеджменту и ISO 27001 не является исключением. Кроме того, следование модели PDCA при организации процесса менеджмента позволяет использовать те же приемы и в дальнейшем – для менеджмента качества, экологического менеджмента, менеджмента безопасности, а также в других областях менеджмента, что снижает затраты. Поэтому PDCA является отличным выбором, полностью отвечающим задачам по созданию и поддержке СМИБ. Иными словами, этапы PDCA определяют, как установить политику, цели, процессы и процедуры, соответствующие обрабатываемым рискам (этап планирования — Plan), внедрить и использовать (этап выполнения — Do), оценивать и, там где это возможно, измерять результаты процесса с точки зрения политики (этап проверки — Check), выполнять корректирующие и превентивные действия (этап улучшения — Act). Дополнительными концепциями, не входящими в состав стандартов ISO, которые могут быть полезны при создании СМИБ, являются: состояние как должно быть (to-be); состояние как есть (as-is); план перехода (transition plan).

Основа стандарта ИСО 27001 — система управление рисками, связанными с информацией [4].

Этапы создания СУИБ

В рамках работ по созданию СУИБ можно выделить следующие основные этапы:

- Принятие решения о создании СУИБ. Решение о создании и последующей сертификации СУИБ должно приниматься высшим руководством организации. Таким образом руководство выражает свою поддержку началу данного процесса, что является ключевым фактором для успешного внедрения СУИБ в организации. При этом руководство должно осознавать конечную цель данного мероприятия и ценность сертификации для бизнеса компании.

- Подготовка к созданию СУИБ. Не менее важным фактором успешного внедрения СУИБ является создание рабочей группы, ответственной за внедрение СУИБ. Рабочая группа должна иметь в своем распоряжении всю необходимую нормативно-методическую базу для успешного создания системы управления информационной безопасностью, соответствующей требованиям Стандарта. Для уточнения объема работ и необходимых затрат на создание и последующую сертификацию СУИБ члены рабочей группы проводят работы по выявлению и анализу несоответствий существующих в организации мер защиты требованиям Стандарта [5].

- Анализ рисков. Одной из наиболее ответственных и сложных задач, решаемых в процессе создания СУИБ, следует назвать проведение анализа рисков информационной безопасности в отношении активов организации в выбранной области деятельности и принятие высшим руководством решения о выборе мер противодействия выявленным рискам. Анализ рисков — это основной движущий процесс СУИБ. Он выполняется не только при создании СУИБ, но и периодически при изменении бизнес-процессов организации и требований по безопасности [6]. Принятие плана обработки рисков и контроль за его выполнением осуществляет высшее руководство организации. Выполнение ключевых мероприятий плана является критерием, позволяющим принять решение о вводе СУИБ в эксплуатацию.

- Разработка политик и процедур СУИБ. Разработка организационно-нормативной базы, необходимой для функционирования СУИБ, может проводиться параллельно с реализацией мероприятий плана обработки рисков. На данном этапе разрабатываются документы, явно указанные в Стандарте, а также те, необходимость реализации которых вытекает из результатов анализа рисков и из собственных требований компании к защите информации.

- Внедрение СУИБ в эксплуатацию. Датой ввода СУИБ в эксплуатацию является дата утверждения высшим руководством компании положения о применимости средств управления. Данный документ является публичным и декларирует цели и средства, выбранные организацией для управления рисками. При вводе СУИБ в эксплуатацию задействуются все разработанные процедуры и механизмы, реализующие выбранные цели и средства управления.

Рисунок 2 — Модель PDCA для управления ИБ (анимация: 6 кадров, 6 повторений, 246 килобайт)

5. Управление рисками, связанными с информацией

Управление рисками рассматривается на административном уровне ИБ, поскольку только руководство организации способно выделить необходимые ресурсы, инициировать и контролировать выполнение соответствующих программ.

Использование информационных систем связано с определенной совокупностью рисков. Когда возможный ущерб неприемлемо велик, необходимо принять экономически оправданные меры защиты. Периодическая (пере) оценка рисков необходима для контроля эффективности деятельности в области безопасности и для учета изменений обстановки [7].

Суть мероприятий по управлению рисками состоит в том, чтобы оценить их размер, выработать эффективные и экономичные меры снижения рисков, а затем убедиться, что риски заключены в приемлемые рамки (и остаются таковыми).

Процесс управления рисками можно разделить на следующие этапы:

- Выбор анализируемых объектов и уровня детализации их рассмотрения.

- Выбор методологии оценки рисков.

- Идентификация активов.

- Анализ угроз и их последствий, выявление уязвимых мест в защите.

- Оценка рисков.

- Выбор защитных мер.

- Реализация и проверка выбранных мер.

- Оценка остаточного риска.

Управление рисками, как и любую другую деятельность в области информационной безопасности, необходимо интегрировать в жизненный цикл ИС. Тогда эффект оказывается наибольшим, а затраты — минимальными.

Очень важно выбрать разумную методологию оценки рисков. Целью оценки является получение ответа на два вопроса: приемлемы ли существующие риски, и если нет, то какие защитные средства стоит использовать. Значит, оценка должна быть количественной, допускающей сопоставление с заранее выбранными границами допустимости и расходами на реализацию новых регуляторов безопасности. Управление рисками — типичная оптимизационная задача, и существует довольно много программных продуктов, способных помочь в ее решении (иногда подобные продукты просто прилагаются к книгам по информационной безопасности). Принципиальная трудность, однако, состоит в неточности исходных данных. Можно, конечно, попытаться получить для всех анализируемых величин денежное выражение, высчитать все с точностью до копейки, но большого смысла в этом нет. Практичнее пользоваться условными единицами. В простейшем и вполне допустимом случае можно пользоваться трехбалльной шкалой.

Основные этапы управления рисками.

Первый шаг в анализе угроз — их идентификация. Рассматриваемые виды угроз следует выбирать исходя из соображений здравого смысла (исключив, например, землетрясения, однако не забывая о возможности захвата организации террористами), но в пределах выбранных видов провести максимально подробный анализ.

Целесообразно выявлять не только сами угрозы, но и источники их возникновения — это поможет в выборе дополнительных средств защиты.

После идентификации угрозы необходимо оценить вероятность ее осуществления. Допустимо использовать при этом трехбалльную шкалу (низкая (1), средняя (2) и высокая (3) вероятность).

Если какие-либо риски оказались недопустимо высокими, необходимо их нейтрализовать, реализовав дополнительные меры защиты. Как правило, для ликвидации или нейтрализации уязвимого места, сделавшего угрозу реальной, существует несколько механизмов безопасности, различных по эффективности и стоимости.

Как и всякую иную деятельность, реализацию и проверку новых регуляторов безопасности следует предварительно планировать. В плане необходимо учесть наличие финансовых средств и сроки обучения персонала. Если речь идет о программно-техническом механизме защиты, нужно составить план тестирования (автономного и комплексного).

Когда намеченные меры приняты, необходимо проверить их действенность, то есть убедиться, что остаточные риски стали приемлемыми. Если это на самом деле так, значит, можно спокойно намечать дату ближайшей переоценки. В противном случае придется проанализировать допущенные ошибки и провести повторный сеанс управления рисками немедленно.

Выводы

Каждый руководитель предприятия заботится о своем бизнесе и поэтому должен понимать, что решение о внедрении системы менеджмента информационной безопасности (СМИБ) — важный шаг, который позволит минимизировать риски потерь активов предприятия/организации и сократить финансовые потери, а в некоторых случаях избежать банкротства.

Информационная безопасность важна для предприятий, как частного, так и государственного секторов. Ее следует рассматривать как инструмент реализации оценки, анализа и минимизации соответствующих рисков.

Безопасность, которая может быть достигнута техническими средствами, имеет свою ограниченность и ее следует поддерживать соответствующими методами управления и процедурами.

Определение средств управления требует тщательного планирования и внимания.

Для эффективной защиты информации, должны быть разработаны наиболее подходящие меры безопасности, которые могут быть достигнуты путем определения основных рисков информации в системе и внедрением соответствующих мер.

Интеграция целей и средств управления с менеджментом рисков приводит к сокращению, возможно и полному отсутствию финансовых потерь.

Список источников

- Турский А., Панов С. Защита информации при взаимодействии корпоративных сетей в Internet // Конфидент. Защита информации. – №5. – 2008. – С. 38-43.

- Петренко С.А., Симонов С.В. / Управление информационными рисками. Экономически оправданная безопасность – М. 2005. – 384 с.

- Шумский А.А. Системный анализ в защите информации / А.А. Шумский, А.А. Шелупанов. – М.: Гелиос АРВ, 2008. – 224 с.

- Симонов С.В. Анализ рисков в информационных системах. Практические аспекты // Конфидент. Защита информации. – №2. – 2001. – С. 48-53.

- Шишкин И.Ф. Метрология, стандартизация и управление качеством: Учеб. для вузов / Под ред. акад. Н.С. Соломенко. – М.: Изд-во стандартов, 1990. – 342 с.

- Биячуев Т.А. Безопасность корпоративных сетей / под ред. Л.Г. Осовецкого. – СПб.:изд-во СПб ГУ ИТМО, 2006. – 161 с.

- Гладких А.А., Дементьев В.Е. / Базовые принципы информационной безопасности вычислительных сетей: учебное пособие для студентов; – Ульяновск: изд-во УлГТУ, 2009. – 168 с.