Программно аппаратные средства обеспечения информационной безопасности

Программно-аппаратные средства обеспечения информационной безопасности Раздел 1

Программно-аппаратные средства обеспечения информационной безопасности

Программно-аппаратные средства обеспечения информационной безопасности

Раздел 1. Принципы защиты от НСД. 2

Раздел 1. Принципы защиты от НСД. 2

Основные принципы защиты от НСД (1 из 6) 1 Принцип обоснованности доступа ● Пользователь должен иметь достаточную «форму допуска» для доступа к информации данного уровня конфиденциальности ● Пользователю необходим доступ к данной информации для выполнения его производственных функций 3

Основные принципы защиты от НСД (1 из 6) 1 Принцип обоснованности доступа ● Пользователь должен иметь достаточную «форму допуска» для доступа к информации данного уровня конфиденциальности ● Пользователю необходим доступ к данной информации для выполнения его производственных функций 3

Основные принципы защиты от НСД (2 из 6) 2 Принцип достаточной глубины контроля доступа Средства защиты информации должны включать механизмы контроля доступа ко всем видам информационных и программных ресурсов, которые в соответствии с принципом обоснованности доступа следует разделять между пользователями 4

Основные принципы защиты от НСД (2 из 6) 2 Принцип достаточной глубины контроля доступа Средства защиты информации должны включать механизмы контроля доступа ко всем видам информационных и программных ресурсов, которые в соответствии с принципом обоснованности доступа следует разделять между пользователями 4

Основные принципы защиты от НСД (3 из 6) 3 Принцип разграничения потоков информации Потоки информации должны разграничиваться в зависимости от уровня ее конфиденциальности (для реализации принципа все ресурсы, содержащие конфиденциальную информацию, должны иметь соответствующие метки, отражающие уровень конфиденциальности) 5

Основные принципы защиты от НСД (3 из 6) 3 Принцип разграничения потоков информации Потоки информации должны разграничиваться в зависимости от уровня ее конфиденциальности (для реализации принципа все ресурсы, содержащие конфиденциальную информацию, должны иметь соответствующие метки, отражающие уровень конфиденциальности) 5

Основные принципы защиты от НСД (4 из 6) 4 Принцип чистоты повторно используемых ресурсов Должна быть предусмотрена очистка ресурсов, содержащих конфиденциальную информацию, до перераспределения этих ресурсов другим пользователям 6

Основные принципы защиты от НСД (4 из 6) 4 Принцип чистоты повторно используемых ресурсов Должна быть предусмотрена очистка ресурсов, содержащих конфиденциальную информацию, до перераспределения этих ресурсов другим пользователям 6

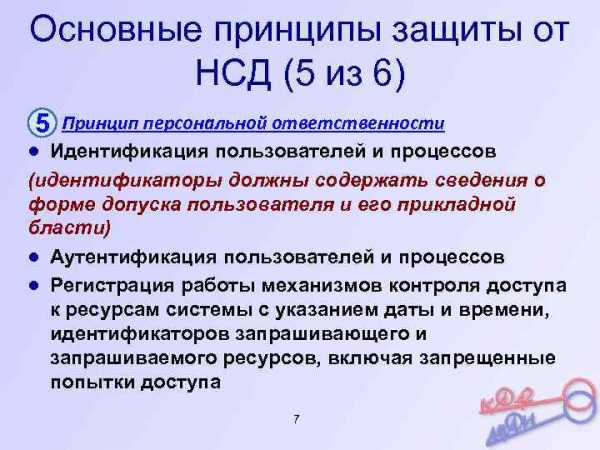

Основные принципы защиты от НСД (5 из 6) 5 Принцип персональной ответственности ● Идентификация пользователей и процессов (идентификаторы должны содержать сведения о форме допуска пользователя и его прикладной бласти) ● Аутентификация пользователей и процессов ● Регистрация работы механизмов контроля доступа к ресурсам системы с указанием даты и времени, идентификаторов запрашивающего и запрашиваемого ресурсов, включая запрещенные попытки доступа 7

Основные принципы защиты от НСД (5 из 6) 5 Принцип персональной ответственности ● Идентификация пользователей и процессов (идентификаторы должны содержать сведения о форме допуска пользователя и его прикладной бласти) ● Аутентификация пользователей и процессов ● Регистрация работы механизмов контроля доступа к ресурсам системы с указанием даты и времени, идентификаторов запрашивающего и запрашиваемого ресурсов, включая запрещенные попытки доступа 7

Основные принципы защиты от НСД (6 из 6) 6 Принцип целостности средств защиты Система защиты информации должна точно выполнять свои функции в соответствии с основными принципами и быть изолированной от пользователей (построение средств защиты проводится в рамках отдельного монитора обращений, контролирующего любые запросы на доступ к данным или программам со стороны пользователей) 8

Основные принципы защиты от НСД (6 из 6) 6 Принцип целостности средств защиты Система защиты информации должна точно выполнять свои функции в соответствии с основными принципами и быть изолированной от пользователей (построение средств защиты проводится в рамках отдельного монитора обращений, контролирующего любые запросы на доступ к данным или программам со стороны пользователей) 8

Монитор обращений Правила разграничения доступа Монитор обращений Субъекты доступа Пользователи Администратор Программы Процессы Терминалы Порты Узлы сети Информационная база Требования к монитору обращений: Механизмы контроля Объекты доступа Виды доступа Формы допуска Уровень конфиденциальности объектов Файлы Регистры Задания Процессы Программы Тома Устройства Память Защищены от постороннего вмешательства в их работу Всегда присутствуют и работают надлежащим образом Достаточно малы по своему размеру 9

Монитор обращений Правила разграничения доступа Монитор обращений Субъекты доступа Пользователи Администратор Программы Процессы Терминалы Порты Узлы сети Информационная база Требования к монитору обращений: Механизмы контроля Объекты доступа Виды доступа Формы допуска Уровень конфиденциальности объектов Файлы Регистры Задания Процессы Программы Тома Устройства Память Защищены от постороннего вмешательства в их работу Всегда присутствуют и работают надлежащим образом Достаточно малы по своему размеру 9

Раздел 2. Идентификация и аутентификация. 10

Раздел 2. Идентификация и аутентификация. 10

Термины ● Идентификация – присвоение субъектам и объектам доступа идентификатора и (или) сравнение предъявленного идентификатора с перечнем присвоенных идентификаторов ● Аутентификация – подтверждение подлинности ● Авторизация – предоставление прав доступа 11

Термины ● Идентификация – присвоение субъектам и объектам доступа идентификатора и (или) сравнение предъявленного идентификатора с перечнем присвоенных идентификаторов ● Аутентификация – подтверждение подлинности ● Авторизация – предоставление прав доступа 11

Стандарты в области аутентификации ● NCSC-TG-017 (1. 09. 1991) - “A Guide to Understanding Identification and Authentication in Trusted Systems” ● ISO/IEC 10181 -2 Security frameworks for open systems: Authentication framework. 12

Стандарты в области аутентификации ● NCSC-TG-017 (1. 09. 1991) - “A Guide to Understanding Identification and Authentication in Trusted Systems” ● ISO/IEC 10181 -2 Security frameworks for open systems: Authentication framework. 12

Стандарт NCSC-TG-017 В стандарте рассмотрены следующие факторы: ● пользователь «знает» ; ● пользователь «обладает» ; ● пользователь «существует» . 13

Стандарт NCSC-TG-017 В стандарте рассмотрены следующие факторы: ● пользователь «знает» ; ● пользователь «обладает» ; ● пользователь «существует» . 13

Стандарт ISO/IEC 10181 -2 14

Стандарт ISO/IEC 10181 -2 14

Факторы аутентификации Согласно стандарту ISO/IEC 10181 -2: ● пользователь «знает» ; ● пользователь «обладает» ; ● пользователь «существует» ; ● контекст пользователя; ● удостоверение 3 -ей стороны. 15

Факторы аутентификации Согласно стандарту ISO/IEC 10181 -2: ● пользователь «знает» ; ● пользователь «обладает» ; ● пользователь «существует» ; ● контекст пользователя; ● удостоверение 3 -ей стороны. 15

Факторность методов Безопасность 3 2 0 1 Удобство использования 0 Стоимость 16

Факторность методов Безопасность 3 2 0 1 Удобство использования 0 Стоимость 16

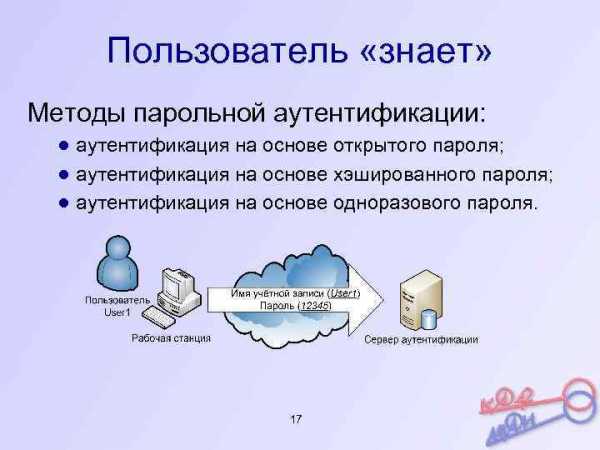

Пользователь «знает» Методы парольной аутентификации: ● аутентификация на основе открытого пароля; ● аутентификация на основе хэшированного пароля; ● аутентификация на основе одноразового пароля. 17

Пользователь «знает» Методы парольной аутентификации: ● аутентификация на основе открытого пароля; ● аутентификация на основе хэшированного пароля; ● аутентификация на основе одноразового пароля. 17

Парольные политики необходимы для повышения стойкости парольной защиты: ● ограничения на длину пароля; ● ограничения на символы, входящие в парольную фразу (алфавит пароля); ● определение частоты смены пароля; ● блокирование учётной записи пользователя (ограничение числа попыток ввода пароля); ● определение интервала времени между попытками ввода пароля. 18

Парольные политики необходимы для повышения стойкости парольной защиты: ● ограничения на длину пароля; ● ограничения на символы, входящие в парольную фразу (алфавит пароля); ● определение частоты смены пароля; ● блокирование учётной записи пользователя (ограничение числа попыток ввода пароля); ● определение интервала времени между попытками ввода пароля. 18

Атаки на пароли Все существующие атаки можно разделить на следующие классы: ● подбор пароля; ● перехват пароля; ● методы социальной инженерии; ● кража парольного файла. 19

Атаки на пароли Все существующие атаки можно разделить на следующие классы: ● подбор пароля; ● перехват пароля; ● методы социальной инженерии; ● кража парольного файла. 19

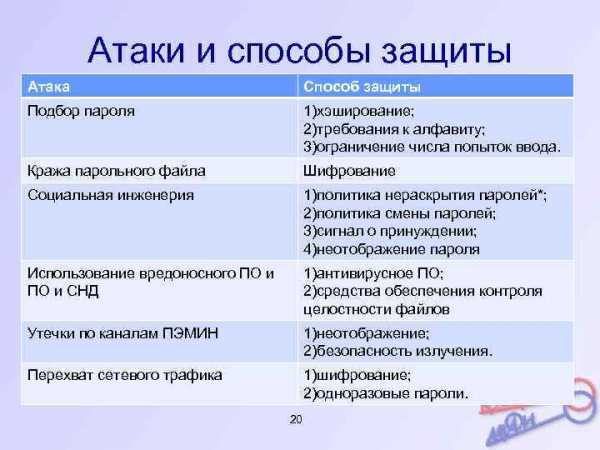

Атаки и способы защиты Атака Способ защиты Подбор пароля 1)хэширование; 2)требования к алфавиту; 3)ограничение числа попыток ввода. Кража парольного файла Шифрование Социальная инженерия 1)политика нераскрытия паролей*; 2)политика смены паролей; 3)сигнал о принуждении; 4)неотображение пароля Использование вредоносного ПО и СНД 1)антивирусное ПО; 2)средства обеспечения контроля целостности файлов Утечки по каналам ПЭМИН 1)неотображение; 2)безопасность излучения. Перехват сетевого трафика 1)шифрование; 2)одноразовые пароли. 20

Атаки и способы защиты Атака Способ защиты Подбор пароля 1)хэширование; 2)требования к алфавиту; 3)ограничение числа попыток ввода. Кража парольного файла Шифрование Социальная инженерия 1)политика нераскрытия паролей*; 2)политика смены паролей; 3)сигнал о принуждении; 4)неотображение пароля Использование вредоносного ПО и СНД 1)антивирусное ПО; 2)средства обеспечения контроля целостности файлов Утечки по каналам ПЭМИН 1)неотображение; 2)безопасность излучения. Перехват сетевого трафика 1)шифрование; 2)одноразовые пароли. 20

Пользователь «имеет» Элемент питания Хранение данных Передача данных Контур Активные х Пассивные х х Полуактивные (Полупассивные) х 21

Пользователь «имеет» Элемент питания Хранение данных Передача данных Контур Активные х Пассивные х х Полуактивные (Полупассивные) х 21

Пользователь «есть» Биометрические характеристики: ● статические; ● динамические. 22

Пользователь «есть» Биометрические характеристики: ● статические; ● динамические. 22

Статические характеристики, полученные путём измерения анатомических характеристик человека: ● радужная оболочка глаз; ● рисунок сетчатки глаза; ● отпечаток пальца; ● структура тканей кисти; ● структура тканей лица; ● структура ушных раковин; ● … 23

Статические характеристики, полученные путём измерения анатомических характеристик человека: ● радужная оболочка глаз; ● рисунок сетчатки глаза; ● отпечаток пальца; ● структура тканей кисти; ● структура тканей лица; ● структура ушных раковин; ● … 23

Динамические характеристики Характеристики на основе данных, полученных путём измерения действий человека: ● ритм сердца; ● голос; ● клавиатурный почерк и почерк «мышью» . Нашел применение в следующих отраслях: ● система удаленного обучения; ● система удаленного доступа. ● подпись. 24

Динамические характеристики Характеристики на основе данных, полученных путём измерения действий человека: ● ритм сердца; ● голос; ● клавиатурный почерк и почерк «мышью» . Нашел применение в следующих отраслях: ● система удаленного обучения; ● система удаленного доступа. ● подпись. 24

Контекст пользователя ● Географическое местонахождение: - данные спутника; - данные сотовой связи. ● IP-адрес пользователя ● Информация об оборудовании на стороне клиента 25

Контекст пользователя ● Географическое местонахождение: - данные спутника; - данные сотовой связи. ● IP-адрес пользователя ● Информация об оборудовании на стороне клиента 25

Характеристики устройств аутентификации ● Ошибки 1 -го рода ● Ошибки 2 -го рода ● Время наработки на отказ ● Число обслуживаемых пользователей ● Стоимость ● Объем информации, циркулирующей в системе ● Приемлемость со стороны пользователя 26

Характеристики устройств аутентификации ● Ошибки 1 -го рода ● Ошибки 2 -го рода ● Время наработки на отказ ● Число обслуживаемых пользователей ● Стоимость ● Объем информации, циркулирующей в системе ● Приемлемость со стороны пользователя 26

Реакция средств аутентификации Если удалось аутентифицировать субъект, то его пропускают далее. Если не удалось аутентифицировать субъект, то выполнение следующих шагов: ● регистрация неудачной попытки; ● задержка перед следующим вводом АИ. 27

Реакция средств аутентификации Если удалось аутентифицировать субъект, то его пропускают далее. Если не удалось аутентифицировать субъект, то выполнение следующих шагов: ● регистрация неудачной попытки; ● задержка перед следующим вводом АИ. 27

Раздел 3. Состав ПАК СЗИ от НСД «Аккорд» . 28

Раздел 3. Состав ПАК СЗИ от НСД «Аккорд» . 28

Состав ПАК СЗИ от НСД «Аккорд» Программно-аппаратный комплекс средств защиты информации от несанкционированного доступа «АККОРД» Аккорд–АМДЗ АККОРД-NT/2000 29

Состав ПАК СЗИ от НСД «Аккорд» Программно-аппаратный комплекс средств защиты информации от несанкционированного доступа «АККОРД» Аккорд–АМДЗ АККОРД-NT/2000 29

Задачи защиты информации Реализовано в «Аккорд» : Модуль СЗИ от НСД «Аккорд» АМДЗ NT/2000 защита компьютера от несанкционированного доступа (НСД) разграничение прав доступа к данным; х обеспечение неизменности технологии обработки данных; х Задача 30

Задачи защиты информации Реализовано в «Аккорд» : Модуль СЗИ от НСД «Аккорд» АМДЗ NT/2000 защита компьютера от несанкционированного доступа (НСД) разграничение прав доступа к данным; х обеспечение неизменности технологии обработки данных; х Задача 30

Защищенность компьютера от НСД В рамках функционирования АМДЗ достигается обеспечением режима доверенной загрузки ОС, при котором подтверждено, что: 1)пользователь именно тот, который имеет право работать на данном компьютере; 2)компьютер именно тот, на котором имеет право работать данный пользователь. 31

Защищенность компьютера от НСД В рамках функционирования АМДЗ достигается обеспечением режима доверенной загрузки ОС, при котором подтверждено, что: 1)пользователь именно тот, который имеет право работать на данном компьютере; 2)компьютер именно тот, на котором имеет право работать данный пользователь. 31

Доверенная загрузка Загрузка ОС производится только после успешного завершения процедур: ● блокировка загрузки ОС с внешних информации; носителей ● идентификация/аутентификация пользователя; ● проверка целостности технических и программных средств ПК с использованием алгоритма пошагового контроля целостности. 32

Доверенная загрузка Загрузка ОС производится только после успешного завершения процедур: ● блокировка загрузки ОС с внешних информации; носителей ● идентификация/аутентификация пользователя; ● проверка целостности технических и программных средств ПК с использованием алгоритма пошагового контроля целостности. 32

Аккорд-АМДЗ осуществляет доверенную загрузку ОС, поддерживающих файловые системы: 1) FAT 12, FAT 16, FAT 32, 2) NTFS, HPFS, 3) EXT 2 FS, EXT 3 FS, Sol 86 FS, 4) QNXFS, MINIX. В частности, следующие ОС - MS DOS, Windows, OS/2, UNIX, LINUX, BSD и др. 33

Аккорд-АМДЗ осуществляет доверенную загрузку ОС, поддерживающих файловые системы: 1) FAT 12, FAT 16, FAT 32, 2) NTFS, HPFS, 3) EXT 2 FS, EXT 3 FS, Sol 86 FS, 4) QNXFS, MINIX. В частности, следующие ОС - MS DOS, Windows, OS/2, UNIX, LINUX, BSD и др. 33

Состав комплекса Аккорд-АМДЗ Аппаратные средства: ● одноплатный котроллер; ● контактное устройство; ● персональные идентификаторы пользователей. Программные средства: ●BIOS контроллера комплекса «Аккорд АМДЗ» ; ●Firmware, в котором реализованы функции МДЗ. 34

Состав комплекса Аккорд-АМДЗ Аппаратные средства: ● одноплатный котроллер; ● контактное устройство; ● персональные идентификаторы пользователей. Программные средства: ●BIOS контроллера комплекса «Аккорд АМДЗ» ; ●Firmware, в котором реализованы функции МДЗ. 34

Функциональная достаточность резидентного ПО Администрирование комплекса Возможность блокировки внешних устройств Идентификация и аутентификация Хранение ключей и выработка случайных послед-тей Пошаговый механизм контроля целостности Функции МДЗ 35 Блокировка загрузки со сменных носителей

Функциональная достаточность резидентного ПО Администрирование комплекса Возможность блокировки внешних устройств Идентификация и аутентификация Хранение ключей и выработка случайных послед-тей Пошаговый механизм контроля целостности Функции МДЗ 35 Блокировка загрузки со сменных носителей

Виды контроллеров Аккорд-АМДЗ может включать контроллеры: ● для ПК с шинным интерфейсом ISA; ● для ПК с шинным интерфейсом PCI; ● для ПК в стандарте PC-104. 36

Виды контроллеров Аккорд-АМДЗ может включать контроллеры: ● для ПК с шинным интерфейсом ISA; ● для ПК с шинным интерфейсом PCI; ● для ПК в стандарте PC-104. 36

Аккорд-АМДЗ с интерфейсом ISA Аккорд-4. 5 37

Аккорд-АМДЗ с интерфейсом ISA Аккорд-4. 5 37

Аккорд-АМДЗ для ПК в стандарте PC-104 Аккорд-PC 104 Может использоваться в: ● специализированных компьютерах, используемых в бортовой аппаратуре (спутниковые, морские и промышленные системы); ● военная область (системы управления оружием и войсками); ● исследовательских целях (измерительная аппаратура); ● устройствах связи; ● медицинских приборах. 38

Аккорд-АМДЗ для ПК в стандарте PC-104 Аккорд-PC 104 Может использоваться в: ● специализированных компьютерах, используемых в бортовой аппаратуре (спутниковые, морские и промышленные системы); ● военная область (системы управления оружием и войсками); ● исследовательских целях (измерительная аппаратура); ● устройствах связи; ● медицинских приборах. 38

Аккорд-АМДЗ с интерфейсом PCI ● Аккорд-5 МХ ● Аккорд-5. 5 39

Аккорд-АМДЗ с интерфейсом PCI ● Аккорд-5 МХ ● Аккорд-5. 5 39

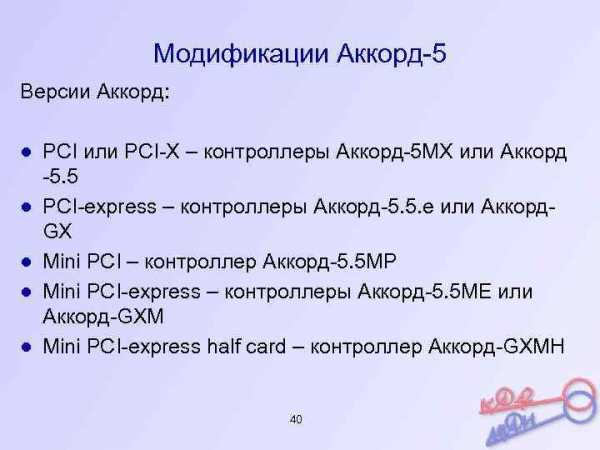

Модификации Аккорд-5 Версии Аккорд: ● PCI или PCI-X – контроллеры Аккорд-5 МХ или Аккорд -5. 5 ● PCI-express – контроллеры Аккорд-5. 5. е или Аккорд. GX ● Mini PCI – контроллер Аккорд-5. 5 МР ● Mini PCI-express – контроллеры Аккорд-5. 5 МЕ или Аккорд-GXM ● Mini PCI-express half card – контроллер Аккорд-GXMH 40

Модификации Аккорд-5 Версии Аккорд: ● PCI или PCI-X – контроллеры Аккорд-5 МХ или Аккорд -5. 5 ● PCI-express – контроллеры Аккорд-5. 5. е или Аккорд. GX ● Mini PCI – контроллер Аккорд-5. 5 МР ● Mini PCI-express – контроллеры Аккорд-5. 5 МЕ или Аккорд-GXM ● Mini PCI-express half card – контроллер Аккорд-GXMH 40

Блокирование устройств Поддерживается блокирование шин: ● IDE ● FDD ● SATA ● USB ● ATX/EATX 41

Блокирование устройств Поддерживается блокирование шин: ● IDE ● FDD ● SATA ● USB ● ATX/EATX 41

Устройство блокировки. USBпортов 42

Устройство блокировки. USBпортов 42

Контактное устройство Внешние С фиксацией Внутренние Без фиксации X 6 RJ-11 COM USB 43

Контактное устройство Внешние С фиксацией Внутренние Без фиксации X 6 RJ-11 COM USB 43

Типы устройств ● DS TM(i. Button) 1992 -1996 Dallas Semiconductor Touch Memory ● ШИПКА Шифрование, Идентификация, Подпись, Криптография, Аутентификация. 44

Типы устройств ● DS TM(i. Button) 1992 -1996 Dallas Semiconductor Touch Memory ● ШИПКА Шифрование, Идентификация, Подпись, Криптография, Аутентификация. 44

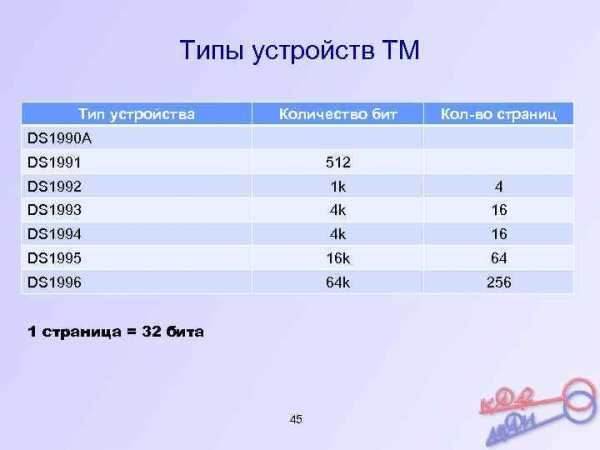

Типы устройств ТМ Тип устройства Количество бит Кол-во страниц DS 1990 A DS 1991 512 DS 1992 1 k 4 DS 1993 4 k 16 DS 1994 4 k 16 DS 1995 16 k 64 DS 1996 64 k 256 1 страница = 32 бита 45

Типы устройств ТМ Тип устройства Количество бит Кол-во страниц DS 1990 A DS 1991 512 DS 1992 1 k 4 DS 1993 4 k 16 DS 1994 4 k 16 DS 1995 16 k 64 DS 1996 64 k 256 1 страница = 32 бита 45

Структура Аккорд-АМДЗ Микропроцессор Считыватель идентификаторов ПО АМДЗ пользователь Журнал регистрации событий АБИ пользователь ПО микропроцессора АБИ Базы данных (пользователей, аппаратуры, контролируемых объектов) Энергонезависимая память Датчик случайных чисел контроллер ПК Системная шина R only Оперативная память ПК R/W Add only ПО Аккорд. NT/2000 46

Структура Аккорд-АМДЗ Микропроцессор Считыватель идентификаторов ПО АМДЗ пользователь Журнал регистрации событий АБИ пользователь ПО микропроцессора АБИ Базы данных (пользователей, аппаратуры, контролируемых объектов) Энергонезависимая память Датчик случайных чисел контроллер ПК Системная шина R only Оперативная память ПК R/W Add only ПО Аккорд. NT/2000 46

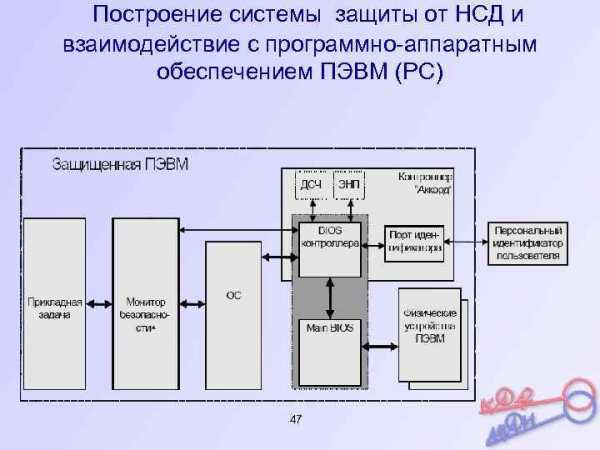

Построение системы защиты от НСД и взаимодействие с программно-аппаратным обеспечением ПЭВМ (PC) 47

Построение системы защиты от НСД и взаимодействие с программно-аппаратным обеспечением ПЭВМ (PC) 47

Для эффективного применения комплекса необходимы: ● физическая охрана ПЭВМ (РС) и их средств; ● наличие администратора безопасности информации (АБИ); ● учет выданных пользователям персональных идентификаторов; ● периодическое тестирование средств защиты комплекса “Аккорд” ● использование в ПЭВМ (РС) сертифицированных технических и программных средств. 48

Для эффективного применения комплекса необходимы: ● физическая охрана ПЭВМ (РС) и их средств; ● наличие администратора безопасности информации (АБИ); ● учет выданных пользователям персональных идентификаторов; ● периодическое тестирование средств защиты комплекса “Аккорд” ● использование в ПЭВМ (РС) сертифицированных технических и программных средств. 48

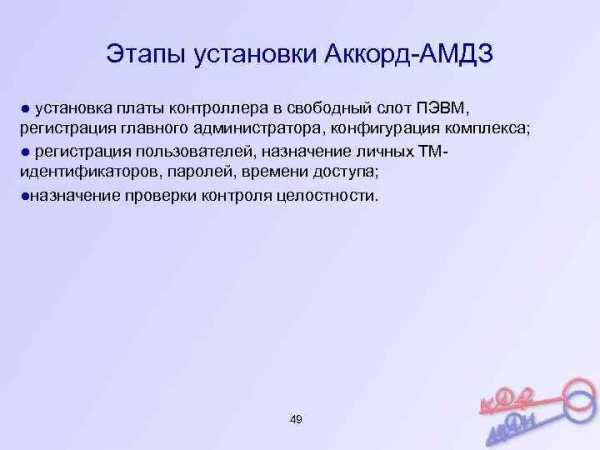

Этапы установки Аккорд-АМДЗ ● установка платы контроллера в свободный слот ПЭВМ, регистрация главного администратора, конфигурация комплекса; ● регистрация пользователей, назначение личных ТМидентификаторов, паролей, времени доступа; ●назначение проверки контроля целостности. 49

Этапы установки Аккорд-АМДЗ ● установка платы контроллера в свободный слот ПЭВМ, регистрация главного администратора, конфигурация комплекса; ● регистрация пользователей, назначение личных ТМидентификаторов, паролей, времени доступа; ●назначение проверки контроля целостности. 49

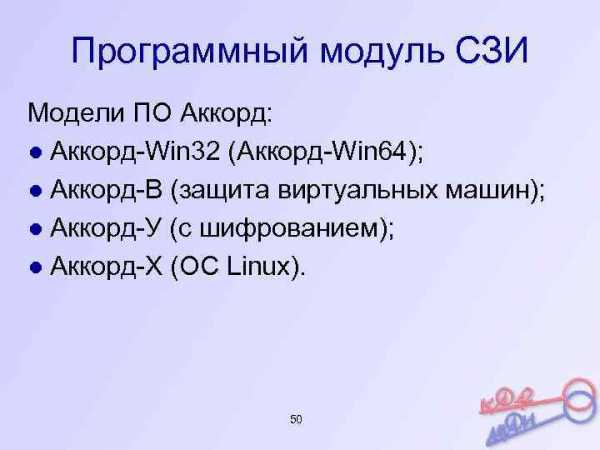

Программный модуль СЗИ Модели ПО Аккорд: ● Аккорд-Win 32 (Аккорд-Win 64); ● Аккорд-В (защита виртуальных машин); ● Аккорд-У (с шифрованием); ● Аккорд-Х (ОС Linux). 50

Программный модуль СЗИ Модели ПО Аккорд: ● Аккорд-Win 32 (Аккорд-Win 64); ● Аккорд-В (защита виртуальных машин); ● Аккорд-У (с шифрованием); ● Аккорд-Х (ОС Linux). 50

Работа с «Аккорд АМДЗ» 51

Работа с «Аккорд АМДЗ» 51

Направления подготовки

Cтандарт:

Array ( [ID] => 340858 [~ID] => 340858 [TIMESTAMP_X] => 03.10.2017 10:51:32 [~TIMESTAMP_X] => 03.10.2017 10:51:32 [TIMESTAMP_X_UNIX] => 1507009892 [~TIMESTAMP_X_UNIX] => 1507009892 [MODIFIED_BY] => 0 [~MODIFIED_BY] => 0 [DATE_CREATE] => 03.10.2017 10:51:32 [~DATE_CREATE] => 03.10.2017 10:51:32 [DATE_CREATE_UNIX] => 1507009892 [~DATE_CREATE_UNIX] => 1507009892 [CREATED_BY] => 0 [~CREATED_BY] => 0 [IBLOCK_ID] => 595 [~IBLOCK_ID] => 595 [IBLOCK_SECTION_ID] => [~IBLOCK_SECTION_ID] => [ACTIVE] => Y [~ACTIVE] => Y [ACTIVE_FROM] => [~ACTIVE_FROM] => [ACTIVE_TO] => [~ACTIVE_TO] => [DATE_ACTIVE_FROM] => [~DATE_ACTIVE_FROM] => [DATE_ACTIVE_TO] => [~DATE_ACTIVE_TO] => [SORT] => 500 [~SORT] => 500 [NAME] => ФГОС ВО (3+) [~NAME] => ФГОС ВО (3+) [PREVIEW_PICTURE] => [~PREVIEW_PICTURE] => [PREVIEW_TEXT] => [~PREVIEW_TEXT] => [PREVIEW_TEXT_TYPE] => text [~PREVIEW_TEXT_TYPE] => text [DETAIL_PICTURE] => [~DETAIL_PICTURE] => [DETAIL_TEXT] => [~DETAIL_TEXT] => [DETAIL_TEXT_TYPE] => text [~DETAIL_TEXT_TYPE] => text [SEARCHABLE_CONTENT] => ФГОС ВО (3+) [~SEARCHABLE_CONTENT] => ФГОС ВО (3+) [WF_STATUS_ID] => 1 [~WF_STATUS_ID] => 1 [WF_PARENT_ELEMENT_ID] => [~WF_PARENT_ELEMENT_ID] => [WF_LAST_HISTORY_ID] => [~WF_LAST_HISTORY_ID] => [WF_NEW] => [~WF_NEW] => [LOCK_STATUS] => green [~LOCK_STATUS] => green [WF_LOCKED_BY] => [~WF_LOCKED_BY] => [WF_DATE_LOCK] => [~WF_DATE_LOCK] => [WF_COMMENTS] => [~WF_COMMENTS] => [IN_SECTIONS] => N [~IN_SECTIONS] => N [SHOW_COUNTER] => [~SHOW_COUNTER] => [SHOW_COUNTER_START] => [~SHOW_COUNTER_START] => [SHOW_COUNTER_START_X] => [~SHOW_COUNTER_START_X] => [CODE] => [~CODE] => [TAGS] => [~TAGS] => [XML_ID] => 340858 [~XML_ID] => 340858 [EXTERNAL_ID] => 340858 [~EXTERNAL_ID] => 340858 [TMP_ID] => [~TMP_ID] => [USER_NAME] => [~USER_NAME] => [LOCKED_USER_NAME] => [~LOCKED_USER_NAME] => [CREATED_USER_NAME] => [~CREATED_USER_NAME] => [LANG_DIR] => / [~LANG_DIR] => / [LID] => s1 [~LID] => s1 [IBLOCK_TYPE_ID] => edu_structure [~IBLOCK_TYPE_ID] => edu_structure [IBLOCK_CODE] => standard_type [~IBLOCK_CODE] => standard_type [IBLOCK_NAME] => Тип стандарта [~IBLOCK_NAME] => Тип стандарта [IBLOCK_EXTERNAL_ID] => [~IBLOCK_EXTERNAL_ID] => [DETAIL_PAGE_URL] => [~DETAIL_PAGE_URL] => [LIST_PAGE_URL] => [~LIST_PAGE_URL] => [CANONICAL_PAGE_URL] => [~CANONICAL_PAGE_URL] => [CREATED_DATE] => 2017.10.03 [~CREATED_DATE] => 2017.10.03 [BP_PUBLISHED] => Y [~BP_PUBLISHED] => Y ) ФГОС ВО (3+) Array ( [ID] => 340859 [~ID] => 340859 [TIMESTAMP_X] => 03.10.2017 10:51:32 [~TIMESTAMP_X] => 03.10.2017 10:51:32 [TIMESTAMP_X_UNIX] => 1507009892 [~TIMESTAMP_X_UNIX] => 1507009892 [MODIFIED_BY] => 0 [~MODIFIED_BY] => 0 [DATE_CREATE] => 03.10.2017 10:51:32 [~DATE_CREATE] => 03.10.2017 10:51:32 [DATE_CREATE_UNIX] => 1507009892 [~DATE_CREATE_UNIX] => 1507009892 [CREATED_BY] => 0 [~CREATED_BY] => 0 [IBLOCK_ID] => 595 [~IBLOCK_ID] => 595 [IBLOCK_SECTION_ID] => [~IBLOCK_SECTION_ID] => [ACTIVE] => Y [~ACTIVE] => Y [ACTIVE_FROM] => [~ACTIVE_FROM] => [ACTIVE_TO] => [~ACTIVE_TO] => [DATE_ACTIVE_FROM] => [~DATE_ACTIVE_FROM] => [DATE_ACTIVE_TO] => [~DATE_ACTIVE_TO] => [SORT] => 500 [~SORT] => 500 [NAME] => ФГОС СПО [~NAME] => ФГОС СПО [PREVIEW_PICTURE] => [~PREVIEW_PICTURE] => [PREVIEW_TEXT] => [~PREVIEW_TEXT] => [PREVIEW_TEXT_TYPE] => text [~PREVIEW_TEXT_TYPE] => text [DETAIL_PICTURE] => [~DETAIL_PICTURE] => [DETAIL_TEXT] => [~DETAIL_TEXT] => [DETAIL_TEXT_TYPE] => text [~DETAIL_TEXT_TYPE] => text [SEARCHABLE_CONTENT] => ФГОС СПО [~SEARCHABLE_CONTENT] => ФГОС СПО [WF_STATUS_ID] => 1 [~WF_STATUS_ID] => 1 [WF_PARENT_ELEMENT_ID] => [~WF_PARENT_ELEMENT_ID] => [WF_LAST_HISTORY_ID] => [~WF_LAST_HISTORY_ID] => [WF_NEW] => [~WF_NEW] => [LOCK_STATUS] => green [~LOCK_STATUS] => green [WF_LOCKED_BY] => [~WF_LOCKED_BY] => [WF_DATE_LOCK] => [~WF_DATE_LOCK] => [WF_COMMENTS] => [~WF_COMMENTS] => [IN_SECTIONS] => N [~IN_SECTIONS] => N [SHOW_COUNTER] => [~SHOW_COUNTER] => [SHOW_COUNTER_START] => [~SHOW_COUNTER_START] => [SHOW_COUNTER_START_X] => [~SHOW_COUNTER_START_X] => [CODE] => [~CODE] => [TAGS] => [~TAGS] => [XML_ID] => 340859 [~XML_ID] => 340859 [EXTERNAL_ID] => 340859 [~EXTERNAL_ID] => 340859 [TMP_ID] => [~TMP_ID] => [USER_NAME] => [~USER_NAME] => [LOCKED_USER_NAME] => [~LOCKED_USER_NAME] => [CREATED_USER_NAME] => [~CREATED_USER_NAME] => [LANG_DIR] => / [~LANG_DIR] => / [LID] => s1 [~LID] => s1 [IBLOCK_TYPE_ID] => edu_structure [~IBLOCK_TYPE_ID] => edu_structure [IBLOCK_CODE] => standard_type [~IBLOCK_CODE] => standard_type [IBLOCK_NAME] => Тип стандарта [~IBLOCK_NAME] => Тип стандарта [IBLOCK_EXTERNAL_ID] => [~IBLOCK_EXTERNAL_ID] => [DETAIL_PAGE_URL] => [~DETAIL_PAGE_URL] => [LIST_PAGE_URL] => [~LIST_PAGE_URL] => [CANONICAL_PAGE_URL] => [~CANONICAL_PAGE_URL] => [CREATED_DATE] => 2017.10.03 [~CREATED_DATE] => 2017.10.03 [BP_PUBLISHED] => Y [~BP_PUBLISHED] => Y ) ФГОС СПО Array ( [ID] => 519068 [~ID] => 519068 [TIMESTAMP_X] => 30.03.2018 04:00:03 [~TIMESTAMP_X] => 30.03.2018 04:00:03 [TIMESTAMP_X_UNIX] => 1522364403 [~TIMESTAMP_X_UNIX] => 1522364403 [MODIFIED_BY] => 0 [~MODIFIED_BY] => 0 [DATE_CREATE] => 30.03.2018 04:00:03 [~DATE_CREATE] => 30.03.2018 04:00:03 [DATE_CREATE_UNIX] => 1522364403 [~DATE_CREATE_UNIX] => 1522364403 [CREATED_BY] => 0 [~CREATED_BY] => 0 [IBLOCK_ID] => 595 [~IBLOCK_ID] => 595 [IBLOCK_SECTION_ID] => [~IBLOCK_SECTION_ID] => [ACTIVE] => Y [~ACTIVE] => Y [ACTIVE_FROM] => [~ACTIVE_FROM] => [ACTIVE_TO] => [~ACTIVE_TO] => [DATE_ACTIVE_FROM] => [~DATE_ACTIVE_FROM] => [DATE_ACTIVE_TO] => [~DATE_ACTIVE_TO] => [SORT] => 500 [~SORT] => 500 [NAME] => ФГОС ВО (3++) [~NAME] => ФГОС ВО (3++) [PREVIEW_PICTURE] => [~PREVIEW_PICTURE] => [PREVIEW_TEXT] => [~PREVIEW_TEXT] => [PREVIEW_TEXT_TYPE] => text [~PREVIEW_TEXT_TYPE] => text [DETAIL_PICTURE] => [~DETAIL_PICTURE] => [DETAIL_TEXT] => [~DETAIL_TEXT] => [DETAIL_TEXT_TYPE] => text [~DETAIL_TEXT_TYPE] => text [SEARCHABLE_CONTENT] => ФГОС ВО (3++) [~SEARCHABLE_CONTENT] => ФГОС ВО (3++) [WF_STATUS_ID] => 1 [~WF_STATUS_ID] => 1 [WF_PARENT_ELEMENT_ID] => [~WF_PARENT_ELEMENT_ID] => [WF_LAST_HISTORY_ID] => [~WF_LAST_HISTORY_ID] => [WF_NEW] => [~WF_NEW] => [LOCK_STATUS] => green [~LOCK_STATUS] => green [WF_LOCKED_BY] => [~WF_LOCKED_BY] => [WF_DATE_LOCK] => [~WF_DATE_LOCK] => [WF_COMMENTS] => [~WF_COMMENTS] => [IN_SECTIONS] => N [~IN_SECTIONS] => N [SHOW_COUNTER] => [~SHOW_COUNTER] => [SHOW_COUNTER_START] => [~SHOW_COUNTER_START] => [SHOW_COUNTER_START_X] => [~SHOW_COUNTER_START_X] => [CODE] => [~CODE] => [TAGS] => [~TAGS] => [XML_ID] => 519068 [~XML_ID] => 519068 [EXTERNAL_ID] => 519068 [~EXTERNAL_ID] => 519068 [TMP_ID] => [~TMP_ID] => [USER_NAME] => [~USER_NAME] => [LOCKED_USER_NAME] => [~LOCKED_USER_NAME] => [CREATED_USER_NAME] => [~CREATED_USER_NAME] => [LANG_DIR] => / [~LANG_DIR] => / [LID] => s1 [~LID] => s1 [IBLOCK_TYPE_ID] => edu_structure [~IBLOCK_TYPE_ID] => edu_structure [IBLOCK_CODE] => standard_type [~IBLOCK_CODE] => standard_type [IBLOCK_NAME] => Тип стандарта [~IBLOCK_NAME] => Тип стандарта [IBLOCK_EXTERNAL_ID] => [~IBLOCK_EXTERNAL_ID] => [DETAIL_PAGE_URL] => [~DETAIL_PAGE_URL] => [LIST_PAGE_URL] => [~LIST_PAGE_URL] => [CANONICAL_PAGE_URL] => [~CANONICAL_PAGE_URL] => [CREATED_DATE] => 2018.03.30 [~CREATED_DATE] => 2018.03.30 [BP_PUBLISHED] => Y [~BP_PUBLISHED] => Y ) ФГОС ВО (3++)

Подразделение:

Аспирантура при Тюменском государственном университете Аспирантура филиала в г. Ишим Аспирантура филиала г.Тобольск Институт биологии Институт государства и права Институт дистанционного образования Институт математики и компьютерных наук Институт наук о Земле Институт психологии и педагогики Институт социально-гуманитарных наук Институт физической культуры Институт химии Институт экологической и сельскохозяйственной биологии (X-BIO) Ишимский педагогический институт им. П.П. Ершова (филиал) ТюмГУ Нижневартовский экономико-правовой институт (филиал) ТюмГУ Политехническая школа Тобольский пединститут им. Д.И. Менделеева (филиал) ТюмГУ Физико-технический институт Финансово-экономический институт Школа перспективных исследований

Биоинженерия и биоинформатикаСпециалитет

24.07.2021

Магистратура

24.07.2021

Биология: Зоология позвоночныхМагистратура

24.07.2021

Биология: Физиология человека и животныхМагистратура

24.07.2021

Биология: Экологическая генетика

Магистратура

24.07.2021

Бакалавриат (Академический бакалавриат)

24.07.2021

Программно-технические способы и средства обеспечения информационной безопасности.

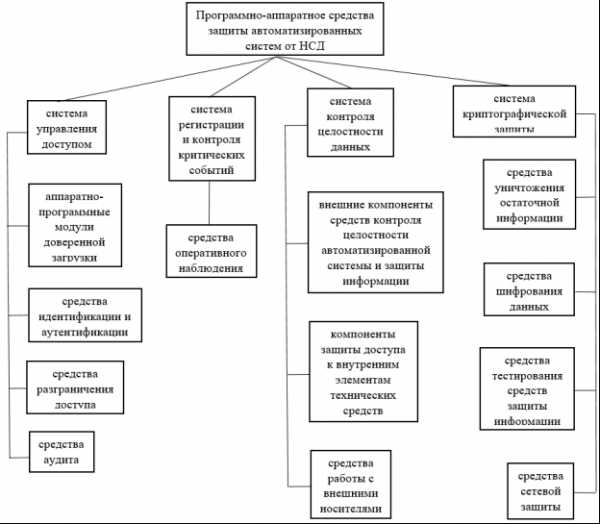

В литературе предлагается следующая классификация средств защиты информации.

Средства защиты от несанкционированного доступа (НСД):

Средства авторизации;

Мандатное управление доступом;

Избирательное управление доступом;

Управление доступом на основе ролей;

Журналирование (так же называется Аудит).

Системы анализа и моделирования информационных потоков (CASE-системы).

Системы мониторинга сетей:

Системы обнаружения и предотвращения вторжений (IDS/IPS).

Системы предотвращения утечек конфиденциальной информации (DLP-системы).

Анализаторы протоколов.

Антивирусные средства.

Межсетевые экраны.

Криптографические средства:

Шифрование;

Цифровая подпись.

Системы резервного копирования.

Системы бесперебойного питания:

Источники бесперебойного питания;

Резервирование нагрузки;

Генераторы напряжения.

Системы аутентификации:

Пароль;

Ключ доступа (физический или электронный);

Сертификат;

Биометрия.

Средства предотвращения взлома корпусов и краж оборудования.

Средства контроля доступа в помещения.

Инструментальные средства анализа систем защиты:

Мониторинговый программный продукт.

Организационная защита объектов информатизации.

Организационная защита — это регламентация производственной деятельности и взаимоотношений исполнителей на нормативно-правовой основе, исключающей или существенно затрудняющей неправомерное овладение конфиденциальной информацией и проявление внутренних и внешних угроз. Организационная защита обеспечивает:

организацию охраны, режима, работу с кадрами, с документами;

использование технических средств безопасности и информационно-аналитическую деятельность по выявлению внутренних и внешних угроз предпринимательской деятельности.

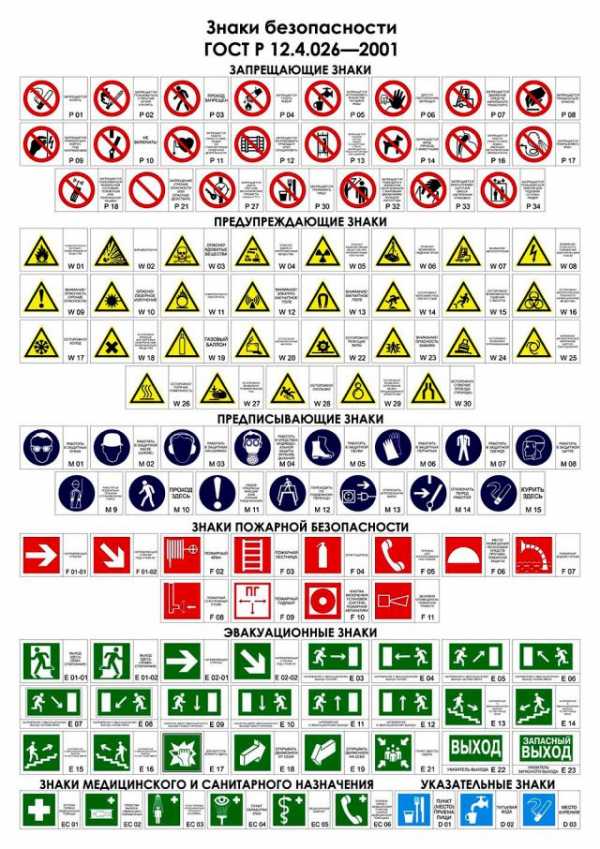

К основным организационным мероприятиям можно отнести:

организацию режима и охраны. Их цель — исключение возможности тайного проникновения на территорию и в помещения посторонних лиц;

организацию работы с сотрудниками, которая предусматривает подбор и расстановку персонала, включая ознакомление с сотрудниками, их изучение, обучение правилам работы с конфиденциальной информацией, ознакомление с мерами ответственности за нарушение правил защиты информации и др.;

организацию работы с документами и документированной информацией, включая организацию разработки и использования документов и носителей конфиденциальной информации, их учет, исполнение, возврат, хранение и уничтожение;

организацию использования технических средств сбора, обработки, накопления и хранения конфиденциальной информации;

организацию работы по анализу внутренних и внешних угроз конфиденциальной информации и выработке мер по обеспечению ее защиты;

организацию работы по проведению систематического контроля за работой персонала с конфиденциальной информацией, порядком учета, хранения и уничтожения документов и технических носителей.

В каждом конкретном случае организационные мероприятия носят специфическую для данной организации форму и содержание, направленные на обеспечение безопасности информации в конкретных условиях.

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

Программно-аппаратные средства защиты автоматизированных систем от несанкционированного доступа

Саяркин Л. А., Зайцева А. А., Лапин С. П., Домбровский Я. А. Программно-аппаратные средства защиты автоматизированных систем от несанкционированного доступа // Молодой ученый. — 2017. — №13. — С. 19-22. — URL https://moluch.ru/archive/147/41249/ (дата обращения: 08.10.2018).

В конце 20 века, перейдя на новую ступень развития в области инфотелекоммуникационных технологий, человечество осознало, что для внедрения их в повседневную жизнь необходима стойкая система защиты своего автоматизированного рабочего места (АРМ), ибо утрата информации может дорого обойтись как развитию страны, так и уровню ее безопасности.

Обладая конфиденциальной информацией или информацией, содержащей сведения государственной тайны, необходимо обеспечить надежную защиту АРМ от несанкционированного доступа (НСД) в области информационной безопасности (ИБ).

Информационная безопасность — есть основа всей системы безопасности автоматизированных систем. Именно она позволяет обеспечивать конфиденциальность, целостность и доступность информации. ИБ характеризуется отсутствием недопустимого риска, связанного с утечкой информации вследствие НСД.

Поэтому помимо организации информационной защиты вычислительной техники от НСД в целом, как минимум, необходимо организовать все меры для надежного и безопасного запуска ее отдельных компонентов.

Относительно не так давно был предложен совершенно новый способ реализации данного процесса.

Аппаратно-программные модули доверенной загрузки (АПМДЗ) — основное решение данной проблемы.

На сегодняшний день их большое разнообразие позволяет подобрать АПМДЗ практически для любых целей, что является огромным достоинством к применению на разных видах АРМ.

Соответственно, для того, чтобы модули могли успешно функционировать в системе информационной безопасности РФ, необходимо пройти освидетельствование в органах ФСБ и ФСТЭК.

Некоторые АПМДЗ позволяют блокировать НСД к компьютеру еще на уровне BIOS, что не позволяет запуск ОС с внешнего носителя. Это является очень большим достоинством.

Руководящий документ Гостехкомиссии «Защита от НСД. Термины и определения» дает понятие несанкционированного доступа следующим образом:

Несанкционированный доступ — доступ к информации, нарушающий правила разграничения доступа с использованием штатных средств, предоставляемых средствами вычислительной техники или автоматизированными системами.

Рис. 1. Программно-аппаратное средства защиты автоматизированных систем от НСД

Исходя из этого, можно отметить, что основными причинами НСД являются:

– Ошибки конфигурации оборудования.

– Ненадежность средств идентификации и аутентификации.

– Некачественное программное обеспечение.

– Преднамеренная кража информации с защищенного компьютера, и дальнейшее ее распространение.

– Прослушивание каналов связи при использовании незащищенной (слабозащищенной) общей сети.

– Использование вредоносного ПО.

Для того, чтобы защитить информацию от НСД, существует ряд специально проводимых мер:

Применение аппаратных средств.

– установка фильтров, межсетевых экранов;

– блокировка клавиатуры;

– устройства аутентификации;

– использование электронных замков на микросхемах.

Применение программных средств.

– использование пароля для доступа к компьютеру;

– использование средств парольной защиты BIOS — как на сам BIOS, так и на ПК в целом.

Применение аппаратно-программных средств.

– использование аппаратно-программных средств доверенной загрузки

Применение шифрования.

Шифрование — это преобразование (кодирование) открытой информации в зашифрованную, для передачи закрытой информации или сведений, составляющих государственную тайну информации по незащищенным каналам связи.

Зачастую, сам алгоритм шифрования известен всем, а ключ, с помощью которого можно расшифровать данное сообщение засекречен.

Проведение организационных мероприятий.

– осуществление пропускного режима;

– хранение носителей информации в закрытом доступе;

– ограничение лиц, имеющих доступ к компьютеру.

Постоянное совершенствование технологий в области кибератак дает возможность через несовершенство средств доверенной загрузки получить доступ как к компьютеру «жертвы», так и соответственно к данным, составляющих сведения государственной тайны.

Чтобы избежать подобных случаев необходимо как минимум, постоянно искать несовершенства — уязвимости средств, тем самым, блокируя НСД в компьютер.

В настоящее время крупные коммерческие предприятия специально посредством нанятых специалистов в области информационной безопасности устраивают информационные атаки на свои же продукты, тем самым проверяя свои средства доверенной загрузки на наличие уязвимостей.

В настоящее время обработка конфиденциальной и секретной информации есть неотъемлемая часть каждой успешной организации. Технологии продвинулись до того, что вредоносные закладки могут быть вписаны во flash-память BIOS и аппаратные средства компьютера. Для того, чтобы кибератака была предотвращена, и нужная информация не смогла бы «утечь», необходимо иметь достаточно надежные и защищенные аппаратные и программные средства. Наиболее распространенными отечественными АПМДЗ, имеющими сертификацию органов ФСТЭК и ФСБ, на сегодняшний день являются АПМДЗ «Витязь», «Соболь», «Максим», «ЩИТ ЭЦП», «Аккорд-АПМДЗ», «Криптон-замок».

Проведем небольшой сравнительный анализ некоторых российских АПМДЗ и зарубежного АПМДЗ от компании Intel «Trusted Execution Technology». Все рассмотренные отечественные АПМДЗ имеют сертификацию ФСБ, что уже говорит о надежности данных средств. Средняя цена колеблется в районе 15 000 рублей, что, конечно же, является для успешных крупных предприятий не особо крупной суммой.

Модуль доверенной загрузки представляет собой комплекс аппаратно-программных средств (плата, аппаратные средства идентификации и аутентификации, программное обеспечение для поддерживаемых операционных систем), устанавливаемый на рабочее место вычислительной системы (персональный компьютер, сервер, ноутбук, специализированный компьютер и др.). Для «традиционной» установки МДЗ требуется свободный разъем материнской платы (для современных компьютеров — стандарты PCI, PCI-X, PCI Express, mini-PCI, mini-PCI Express) и незначительный объем памяти жесткого диска компьютера. А для интегрированных на уровень BIOS — любое аппаратное обеспечение компьютера (платы расширения, контроллеры и т.д.). Стоит отметить, что данной технологией, из рассматриваемых модулей, могут «похвастаться» только «Витязь» и «Криптон-замок».

Все рассматриваемые АПМДЗ обеспечивают доверенную загрузку ОС практически всех семейств Windows, MS DOC, Unix и Linux, за исключением «ЩИТ ЭЦП», здесь производитель ограничился ОС Windows XP с процессором не ниже i486 при условии расположения контролируемых объектов в файловой системе NTFS и МСВС 3.0, работающей в файловой системе EXT2.

Хоть и на сегодняшний день «Соболь», «Аккорд-АМДЗ», «Криптон-Замок» и «Витязь» занимают передовые позиции на отечественном рынке, но нельзя достаточно точно сказать, что из них лучше, т. к. у каждого есть свои достоинства и недостатки в той или иной области.

Таким образом, чтобы обеспечить безопасность компьютера посредством АПМДЗ, необходимо:

- Осуществлять контроль аппаратного обеспечения как компьютера, так и МДЗ.

- Обеспечить невозможность запуска компьютера с внешнего носителя.

- Своевременно обновлять ПО МДЗ, соблюдая при этом процедуры, обеспечивающие безопасность обновления ПО.

- Хранить идентификационные данные пользователя в закрытом виде.

- Обеспечивать дополнительную защиту компьютера при работе в общей сети.

Чем больше разработчик знает о несовершенствах СДЗ и, соответственно, устраняет их [несовершенства], тем выше степень защищенности его продукта.

Литература:

- Руководящий документ Гостехкомиссии «Защита от НСД. Термины и определения»;

- Интернет-ресурс http://www.intel.com;

- Интернет-ресурс http://www.accord.ru;

- Интернет-ресурс http://www.securitycode.ru.

Основные термины (генерируются автоматически): BIOS, доверенная загрузка, PCI, информационная безопасность, средство, внешний носитель, вычислительная техника, DOC, общая сеть, файловая система.