Техногенные источники угроз безопасности информации делятся на

Тема 2 – Угрозы информационной безопасности

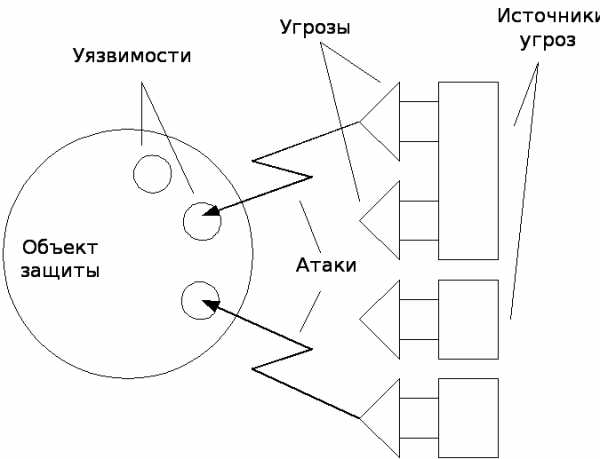

Понятия угрозы безопасности объекта и уязвимости объекта были введены ранее. Для полного представления взаимодействия угрозы и объекта защиты введем понятия источника угрозы и атаки.

Угроза безопасности объекта – возможное воздействие на объект, которое прямо или косвенно может нанести ущерб его безопасности.

Источник угрозы – это потенциальные антропогенные, техногенные или стихийные носители угрозы безопасности.

Уязвимость объекта – это присущие объекту причины, приводящие к нарушению безопасности информации на объекте.

Атака – это возможные последствия реализации угрозы при взаимодействии источника угрозы через имеющиеся уязвимости. Атака – это всегда пара «источник – уязвимость», реализующая угрозу и приводящая к ущербу.

Рисунок 2.1

Предположим, студент ходит на учебу каждый день и при этом пересекает проезжую часть в неположенном месте. И однажды он попадает под машину, что причиняет ему ущерб, при котором он теряет трудоспособность и не может посещать занятия. Проанализируем данную ситуацию. Последствия в данном случае – это убытки, которые студент понес в результате несчастного случая. Угрозой у нас выступает автомобиль, который сбил студента. Уязвимостью явилось то, что студент пересекал проезжую часть в неустановленном месте. А источником угрозы в данной ситуации явилась та некая сила, которая не дала возможности водителю избежать наезда на студента.

С информацией не намного сложнее. Угроз безопасности информации не так уж и много. Угроза, как следует из определения, – это опасность причинения ущерба, то есть в этом определении проявляется жесткая связь технических проблем с юридической категорией, каковой является «ущерб».

Проявления возможного ущерба могут быть различны:

моральный и материальный ущерб деловой репутации организации;

моральный, физический или материальный ущерб, связанный с разглашением персональных данных отдельных лиц;

материальный (финансовый) ущерб от разглашения защищаемой (конфиденциальной) информации;

материальный (финансовый) ущерб от необходимости восстановления нарушенных защищаемых информационных ресурсов;

материальный ущерб (потери) от невозможности выполнения взятых на себя обязательств перед третьей стороной;

моральный и материальный ущерб от дезорганизации деятельности организации;

материальный и моральный ущерб от нарушения международных отношений.

Классификация угроз информационной безопасности

Угрозами безопасности информации являются нарушения при обеспечении:

Конфиденциальности;

Доступности;

Целостности.

Конфиденциальность информации – это свойство информации быть известной только аутентифицированным законным ее владельцам или пользователям.

Нарушения при обеспечении конфиденциальности:

хищение (копирование) информации и средств ее обработки;

утрата (неумышленная потеря, утечка) информации и средств ее обработки.

Доступность информации – это свойство информации быть доступной для аутентифицированных законных ее владельцев или пользователей.

Нарушения при обеспечении доступности:

блокирование информации;

уничтожение информации и средств ее обработки.

Целостность информации – это свойство информации быть неизменной в семантическом смысле при воздействии на нее случайных или преднамеренных искажений или разрушающих воздействий.

Нарушения при обеспечении целостности:

модификация (искажение) информации;

отрицание подлинности информации;

навязывание ложной информации.

Классификация источников угроз

Носителями угроз безопасности информации являются источники угроз. В качестве источников угроз могут выступать как субъекты (личность), так и объективные проявления. Причем, источники угроз могут находиться как внутри защищаемой организации – внутренние источники, так и вне ее – внешние источники.

Все источники угроз безопасности информации можно разделить на три основные группы:

1 Обусловленные действиями субъекта (антропогенные источники угроз).

2 Обусловленные техническими средствами (техногенные источники угрозы).

3 Обусловленные стихийными источниками.

Антропогенными источниками угроз безопасности информации выступают субъекты, действия которых могут быть квалифицированы как умышленные или случайные преступления. Только в этом случае можно говорит о причинении ущерба. Эта группа наиболее обширна и представляет наибольший интерес с точки зрения организации защиты, так как действия субъекта всегда можно оценить, спрогнозировать и принять адекватные меры. Методы противодействия в этом случае управляемы и напрямую зависят от воли организаторов защиты информации.

В качестве антропогенного источника угроз можно рассматривать субъекта, имеющего доступ (санкционированный или несанкционированный) к работе со штатными средствами защищаемого объекта. Субъекты (источники), действия которых могут привести к нарушению безопасности информации, могут быть как внешние, так и внутренние. Внешние источники могут быть случайными или преднамеренными и иметь разный уровень квалификации.

Внутренние субъекты (источники), как правило, представляют собой высококвалифицированных специалистов в области разработки и эксплуатации программного обеспечения и технических средств, знакомы со спецификой решаемых задач, структурой и основными функциями и принципами работы программно-аппаратных средств защиты информации, имеют возможность использования штатного оборудования и технических средств сети.

Необходимо учитывать также, что особую группу внутренних антропогенных источников составляют лица с нарушенной психикой и специально внедренные и завербованные агенты, которые могут быть из числа основного, вспомогательного и технического персонала, а также представителей службы защиты информации. Данная группа рассматривается в составе перечисленных выше источников угроз, но методы парирования угрозам для этой группы могут иметь свои отличия.

Вторая группа содержит источники угроз, определяемые технократической деятельностью человека и развитием цивилизации. Однако последствия, вызванные такой деятельностью, вышли из-под контроля человека и существуют сами но себе. Данный класс источников угроз безопасности информации особенно актуален в современных условиях, так как в сложившихся условиях эксперты ожидают резкого роста числа техногенных катастроф, вызванных физическим и моральным устареванием используемого оборудования, а также отсутствием материальных средств на его обновление. Технические средства, являющиеся источниками потенциальных угроз безопасности информации, также могут быть внешними и внутренними.

Третья группа источников угроз объединяет обстоятельства, составляющие непреодолимую силу, то есть такие обстоятельства, которые носят объективный и абсолютный характер, распространяющийся на всех. К непреодолимой силе в законодательстве и договорной практике относят стихийные бедствия или иные обстоятельства, которые невозможно предусмотреть или предотвратить или возможно предусмотреть, но невозможно предотвратить при современном уровне человеческого знания и возможностей. Такие источники угроз совершенно не поддаются прогнозированию, и поэтому меры защиты от них должны применяться всегда.

Стихийные источники потенциальных угроз информационной безопасности, как правило, являются внешними по отношению к защищаемому объекту и под ними понимаются, прежде всего, природные катаклизмы.

Классификация и перечень источников угроз приведены в таблице 2.1.

Таблица 2.1 – Классификация и перечень источников угроз информационной безопасности

| Антропогенные источники | Внешние | Криминальные структуры |

| Потенциальные преступники и хакеры | ||

| Недобросовестные партнеры | ||

| Технический персонал поставщиков телекоммуникационных услуг | ||

| Представители надзорных организаций и аварийных служб | ||

| Представители силовых структур | ||

| Внутренние | Основной персонал (пользователи, программисты, разработчики) | |

| Представители службы защиты информации (администраторы) | ||

| Вспомогательный персонал (уборщики, охрана) | ||

| Технический персонал (жизнеобеспечение, эксплуатация) | ||

| Техногенные источники | Внешние | Средства связи |

| Сети инженерных коммуникации (водоснабжения, канализации) | ||

| Транспорт | ||

| Внутренние | Некачественные технические средства обработки информации | |

| Некачественные программные средства обработки информации | ||

| Вспомогательные средства (охраны, сигнализации, телефонии) | ||

| Другие технические средства, применяемые в учреждении | ||

| Стихийные источники | Внешние | Пожары |

| Землетрясения | ||

| Наводнения | ||

| Ураганы | ||

| Магнитные бури | ||

| Радиоактивное излучение | ||

| Различные непредвиденные обстоятельства | ||

| Необъяснимые явления | ||

| Другие форс-мажорные обстоятельства |

Все источники угроз имеют разную степень опасности Копуг, которую можно количественно оценить, проведя их ранжирование. При этом оценка степени опасности проводится по косвенным показателям. В качестве критериев сравнения (показателей) можно выбрать:

возможность возникновения источника K1 – определяет степень доступности к возможности использовать уязвимость для антропогенных источников, удаленность от уязвимости для техногенных источников или особенности обстановки для случайных источников;

готовность источника К2 – определяет степень квалификации и привлекательность совершения деяний со стороны источника угрозы для антропогенных источников или наличие необходимых условий для техногенных и стихийных источников;

фатальность К3 – определяет степень неустранимости последствий реализации угрозы.

Каждый показатель оценивается экспертно-аналитическим методом по пятибалльной системе. Причем, 1 соответствует самой минимальной степени влияния оцениваемого показателя на опасность использования источника, а 5 – максимальной.

Копуг для отдельного источника можно определить как отношение произведения вышеприведенных показателей к максимальному значению (125):

Угрозы, как возможные опасности совершения какого-либо действия, направленного против объекта защиты, проявляются не сами по себе, а через уязвимости, приводящие к нарушению безопасности информации на конкретном объекте информатизации.

Уязвимости присущи объекту информатизации, неотделимы от него и обусловливаются недостатками процесса функционирования, свойствами архитектуры автоматизированных систем, протоколами обмена и интерфейсами, применяемыми программным обеспечением и аппаратной платформой, условиями эксплуатации и расположения.

Источники угроз могут использовать уязвимости для нарушения безопасности информации, получения незаконной выгоды (нанесения ущерба собственнику, владельцу, пользователю информации). Кроме того, возможны не злонамеренные действия источников угроз по активизации тех или иных уязвимостей, наносящих вред.

Каждой угрозе могут быть сопоставлены различные уязвимости. Устранение или существенное ослабление уязвимостей влияет на возможность реализации угроз безопасности информации.

Уязвимости безопасности информации могут быть:

объективными;

субъективными;

случайными.

Объективные уязвимости зависят от особенностей построения и технических характеристик оборудования, применяемого на защищаемом объекте. Полное устранение этих уязвимостей невозможно, но они могут существенно ослабляться техническими и инженерно-техническими методами парирования угроз безопасности информации.

Субъективные уязвимости зависят от действий сотрудников и, в основном устраняются организационными и программно-аппаратными методами.

Случайные уязвимости зависят от особенностей окружающей защищаемый объект среды и непредвиденных обстоятельств. Эти факторы, как правило, мало предсказуемы и их устранение возможно только при проведении комплекса организационных и инженерно-технических мероприятий по противодействию, угрозам информационной безопасности.

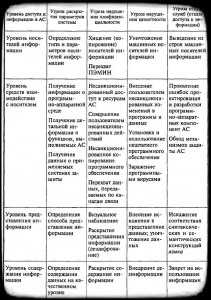

Классификация и перечень уязвимостей информационной безопасности приведены в таблице 2.2.

Таблица 2.2 – Классификация и перечень уязвимостей информационной безопасности

| Объективные уязвимости | Сопутствующие техническим средствам излучения | Электромагнитные | Побочные излучения элементов технических средств |

| Кабельных линий технических средств | |||

| Излучения на частотах работы генераторов | |||

| На частотах самовозбуждения усилителей | |||

| Электрические | Наводки электромагнитных излучений на линии и проводники | ||

| Просачивание сигналов в цепи электропитания, в цепи заземления | |||

| Неравномерность потребления тока электропитания | |||

| Звуковые | Акустические | ||

| Виброакустические | |||

| Активизируемые | Аппаратные закладки устанавливаемые | В телефонные линии | |

| В сети электропитания | |||

| В помещениях | |||

| В технических средствах | |||

| Программные закладки | Вредоносные программы | ||

| Технологические выходы из программ | |||

| Нелегальные копии ПО | |||

| Определяемые особенностями элементов | Элементы, обладающие электроакустическими преобразованиями | Телефонные аппараты | |

| Громкоговорители и микрофоны | |||

| Катушки индуктивности | |||

| Дроссели | |||

| Трансформаторы и пр. | |||

| Элементы, подверженные воздействию электромагнитного поля | Магнитные носители | ||

| Микросхемы | |||

| Нелинейные элементы, подверженные ВЧ навязыванию | |||

| Определяемые особенностями защищаемого объекта | Местоположением объекта | Отсутствие контролируемой зоны | |

| Наличие прямой видимости объектов | |||

| Удаленных и мобильных элементов объекта | |||

| Вибрирующих отражающих поверхностей | |||

| Организацией каналов обмена информацией | Использование радиоканалов | ||

| Глобальных информационных сетей | |||

| Арендуемых каналов | |||

| Субъективные уязвимости | Ошибки (халатность) | При подготовке и использовании программного обеспечения | При разработке алгоритмов и программного обеспечения |

| При инсталляции и загрузке программного обеспечения | |||

| При эксплуатации программного обеспечения | |||

| При вводе данных (информации) | |||

| При настройке сервисов универсальных систем | |||

| Самообучающейся (самонастраивающейся) сложной системы систем | |||

| При эксплуатации технических средств | При включении/выключении технических средств | ||

| При использовании технических средств охраны | |||

| Некомпетентные действия | При конфигурировании и управлении сложной системы | ||

| При настройке программного обеспечения | |||

| При организации управления потоками обмена информации | |||

| При настройке технических средств | |||

| При настройке штатных средств защиты программного обеспечения | |||

| Неумышленные действия | Повреждение (удаление) программного обеспечения | ||

| Повреждение (удаление) данных | |||

| Повреждение (уничтожение) носителей информации | |||

| Повреждение каналов связи | |||

| Нарушения | Режима охраны и защиты | Доступа на объект | |

| Доступа к техническим средствам | |||

| Соблюдения конфиденциальности | |||

| Режима эксплуатации технических средств и ПО | Энергообеспечения | ||

| Жизнеобеспечения | |||

| Установки нештатного оборудования | |||

| Инсталляции нештатного ПО (игрового, обучающего, технологического) | |||

| Использования информации | Обработки и обмена информацией | ||

| Хранения и уничтожения носителей информации | |||

| Уничтожения производственных отходов и брака | |||

| Психогенные | Психологические | Антагонистические отношения (зависть, озлобленность, обида) | |

| Неудовлетворенность своим положением | |||

| Неудовлетворенность действиями руководства (взыскание, увольнение) | |||

| Психологическая несовместимость | |||

| Психические | Психические отклонения | ||

| Стрессовые ситуации | |||

| Физиологические | Физическое состояние (усталость, болезненное состояние) | ||

| Психосоматическое состояние | |||

| Случайные уязвимости | Сбои и отказы | Отказы и неисправности технических средств | Обрабатывающих информацию |

| Обеспечивающих работоспособность средств обработки информации | |||

| Обеспечивающих охрану и контроль доступа | |||

| Старение и размагничивание носителей информации | Дискет и съемных носителей | ||

| Жестких дисков | |||

| Элементов микросхем | |||

| Кабелей и соединительных линий | |||

| Сбои программного обеспечения | Операционных систем и СУБД | ||

| Прикладных программ | |||

| Сервисных программ | |||

| Антивирусных программ | |||

| Сбои электроснабжения | Оборудования, обрабатывающего информацию | ||

| Обеспечивающего и вспомогательного оборудования |

Все уязвимости имеют разную степень опасности Kопуяз, которую можно количественно оценить, проведя их ранжирование. При этом в качестве критериев сравнения можно выбрать:

фатальность K4 – определяет степень влияния уязвимости на неустранимость последствий реализации угрозы;

доступность K5 – определяет возможность использования уязвимости источником угроз;

количество K6 – определяет количество элементов объекта, которым характерен та или иная уязвимость.

Kопуяз для отдельной уязвимости можно определить как отношение произведения вышеприведенных показателей к максимальному значению (125):

Виды и источники угроз информационной безопасности | Защита информации

06.10.2015

Под угрозой (в принципе) обычно подразумевают потенциально возможный процесс (явление, событие или воздействие), которое вероятно приводит к нанесению убытка чьим-либо потребностям. В Последующем под угрозой защиты АС отделки информации будем принимать возможность влияние на АС, которое косвенно или прямо может нанести убыток ее безопасности.

В настоящий момент известно список угроз информационной безопасности АС, имеющий больше сотни позиций. Разбор вероятных угроз информационной безопасности делается со смыслом определения полного списка требований к создаваемой системе защиты.

Для предотвращения угроз, существует ряд методов защиты информации.

Список угроз, анализ рисков вероятностей их реализации, а также модель злоумышленника есть основой для разбора и методики оценки рисков, реализации угроз и построению требований к системе зашиты АС. Кроме обнаружения вероятных угроз, целесообразно проводить исследование этих угроз на основе классификации по ряду параметров. Каждый из параметров классификации показывает одно из обобщенных правил к системе защиты. Угрозы, соответствующие любому признаку классификации, разрешают детализировать отражаемое этим параметром требование.

Нужда в классификации угроз информационной защиты АС объясняется тем, что хранимая и обрабатываемая информация в АС склонна к воздействию факторов, из-за чего становится невозможным формализовать проблему описания полного обилие угроз. Поэтому обычно определяют не полный список угроз, а список классов угроз.

Разделение вероятных угроз информационной безопасности АС может быть сделана по следующим основным параметрам.

По рангу преднамеренности выражения:

- угрозы, спровоцированы ошибками или небрежностью сотрудников, например неграмотное использование методов защиты, ввод не венрных данных и т.п.;

- угрозы преднамеренного влияния, например методы мошенников.

По характеру возникновения:

- искусственные угрозы безопасности АС, вызванные руками человека.

- природные угрозы, созданные воздействиями на АС объективных физических действий или стихийных природных явлений;

По непосредственной причине угроз:

- человек, к примеру нанятые путем подкупа сотрудников, выбалтывание конфиденциальной информации и т.п.;

- природный биом, например стихийные напасти, бури и пр.;

- несанкционированные программно-аппаратные фонды, например заражение ПК вирусами с разрушающими функциями;

- санкционированные программно-аппаратные фонды, отказ в работе ОС, к примеру удаление данных.

По степени зависимости от активности АС:

Источники угроз информационной безопасности

По состоянию источника угроз:

- непосредственно в АС, к примеру неточная реализация ресурсов АС;

- в пределах зоны АС, к примеру использование подслушивающих приборов, записей, хищение распечаток, носителей данных и т.п.;

- вне зоны АС, например захват информации, передаваемых по путям связи, захват побочных акустических, электромагнитных и других излучений устройств.

По степени воздействия на АС:

- активные угрозы, которые при реакции вносят сдвиг в структуру и сущность АС, к примеру ввод вирусов и троянских коней;

- пассивные угрозы, которые при исполнении ничего не изменяют в типе и сущности АС, к примеру угроза копирования секретной информации.

По способу пути к ресурсам АС:

- угрозы, реализуемые с использованием маскированного нестандартного каналу пути к ресурсам АС, к примеру несанкционированный путь к ресурсам АС путем использования каких либо возможностей ОС;

- угрозы, реализуемые с использованием стандартного каналу доступа к ресурсам АС, к примеру незаконное обретение паролей и других параметров разграничения доступа с последующей маскировкой под зарегистрированного сотрудника.

По шагам доступа сотрудников или программ к ресурсам:

- угрозы, реализуемые после согласия доступа к ресурсам АС, к примеру угрозы некорректного или несанкционированного применение ресурсов АС;

- угрозы, реализуемые на шаге доступа к ресурсам АС, к примеру угрозы несанкционированного доступа в АС.

По нынешнему месту размещению информации, хранимой и обрабатываемой в АС:

- угрозы проходу к информации, находящейся в ОЗУ, например проход к системной области ОЗУ со стороны прикладных программ, чтение конечной информации из ОЗУ;

- угрозы проходу к информации, расположенной на внешних запоминающих носителях, например несанкционированное копирование конфиденциальной информации с жесткого носителя;

- угрозы проходу к информации, видимой на терминале, например запись отображаемых данных на видеокамеру;

- угрозы проходу к информации, проходящих в каналах связи, например незаконное подсоединение к каналам связи с задачей прямой подмены законного сотрудника с следующим вводом дезинформации и навязыванием ложных данных, незаконное подсоединение к каналам связи с следующим вводом ложных данных или модификацией передаваемых данных.

Как уже говорилось, опасные влияния на АС делят на случайные и преднамеренные. Исследование опыта проектирования, производство и эксплуатации АС демонстрирует, что данные подвергается различным случайным реакциям на всех ступенях цикла и функционирования АС.

Источником случайных реакций при реализации АС могут быть:

Погрешности в ПО случаются распространенным видом компьютерных повреждений. ПО рабочих станций, серверов, маршрутизаторов и т д. разработано людьми, поэтому оно может содержать ошибки. Если сложность подобного ПО выше, то и больше риск раскрытие в нем ошибок и уязвимых узлов. Некоторые из них могут не представляют никакой угрозы, а некоторые же могут привести к вещественным результатам, таким как неработоспособность серверной платформы, получение похитителем контроля над серверной платформой, несанкционированное эксплуатация ресурсов (использование ПК в качестве площадки для дальнейших атак и т.п.). Принцип похожие погрешности устраняются с помощью паков обновлений, которые регулярно выпускают разработчики ПО. На сегодня своевременное обновление таких паков является необходимым пунктом безопасности информации. Также погрешности в сети могу случатся из-за проблем защиты информации в сети.

Преднамеренные угрозы сплоченны с целенаправленными методами преступника. В качестве преступника может быть сотрудник, обычный посетитель, наемники, конкурентные особи и т.д. Методы преступника могут быть объяснены следующими факторами:конкурентной борьбой, любопытством, недовольством сотрудника своей карьерой, материальным интересом (взятка), стремлением самоутвердиться любыми методами и т.п.

Делая вывод из вероятности становление наиболее опасных условий, обусловленной методами злоумышленника, можно прикинуть гипотетическую модель потенциального злоумышленника:

- злоумышленнику известны данные о методах и параметрах работы системы; (funkcii_koncentratorov)

- квалификация злоумышленника может позволять делать несанкционированные действия на уровне разработчика;

- Логично, что злоумышленник может выбрать наиболее слабое место в системе защите;

- злоумышленником может быть кто угодно, как и законный пользователь системы, так и постороннее лицо.

К примеру, для банковских АС можно отметить следующие намеренные угрозы:

- ознакомление банковских сотрудников с информацией, к которой у них нету доступа;

- НСД личностей, не относящиеся к ряду банковских сотрудников;

- программные закладки;

- несанкционированное копирование программ и данных;

- хищение распечатанных банковских файлов;

- хищение цифровых носителей, содержащих конфиденциальную информацию;

- умышленное устранение информации;

- локальные атаки;

- измена сообщений, проходимых по путям связи;

- несанкционированное изменение банковскими сотрудниками финансовых отчетов;

- отказ от авторства сообщения, отправленного по путям связи;

- уничтожение архивной банковских данных, сохраненных на носителях;

- уничтожение данных, вызванное вирусной реакцией;

- отказ от факта получение данных;

- отказ при контроле удаленного доступа.

Несанкционированный доступ — самый распространенный и многовариативный вид компьютерных правопреступлений. Концепция НСД заключается в получении личности (нарушителем) доступа к объекту в попирании свода правил разграничения доступа, созданных в соответствии с принятой политикой безопасности. НСД использует погрешность в системе защиты и возможен при неправильном выборе методов защиты, их некорректной настройке и установке. НСД осуществляется как локальными методами АС, так и специально сотворенными программными и аппаратными методами.

Основные пути НСД, через которые преступник может сформировать доступ к элементам АС и осуществить утягивание, изменение и/или удаление данных:

- технологические панели регулирования;

- косвенные электромагнитные излучения от каналов связи, аппаратуры, сетей заземления и электропитания и др.;

- каналы связи между аппаратными компонентами АС;

- локальные линии доступа к данным (терминалы сотрудников, администратора системы, оператора);

- межсетевой экран;

- методы отображения и записывание данных или методы обнаружения ошибок.

- через seti_PDH и seti_dwdm;

Из всего множества приемов и способов НСД можно остановится на следующих преступлениях:

- незаконное применение привилегий;

- «маскарад»;

- перехват паролей.

Перехват паролей получается из-за специально созданных программ. При заходе законного сотрудника в систему предприятия, программа-перехватчик имитирует на экране сотрудника ввод имени и пароля сотрудника, которые после ввода отправляются владельцу программы-перехватчика, после чего на дисплей выводится информация об ошибке системы и управление возвращается ОС. сотрудник думает, что допустил погрешность при вводе пароля. Он опять вводит логин и пароль и получает вход в систему предприятия. управляющий программы-перехватчика, получил вводные данные законного сотрудника. И может использовать их в своих поставленных задачах. Существуют много других методов захвата вводных данных пользователей. Для шифрование паролей при передачи, благоразумно использовать RSA.

«Маскарад» — это исполнение любых действий одним сотрудником от имени другого сотрудника, имеющих соответствующими правами доступа. задачей «маскарада» является давание любых действий другому пользователю или перехват полномочий и статуса другого сотрудника в сети предприятия. Возможные варианты реализации «маскарада» есть:

- передача данных в сеть от имени другого сотрудника.

- вход в систему под вводными данными в систему другого сотрудника (этому «маскараду» способствует перехват пароля);

«Маскарад» очень опасен в банковских схемах электронных платежей, где неправильная идентификация клиента из-за «маскарада» вора может привести к убыткам законного клиента банка.

Незаконная эксплуатация привилегий. Множество систем защиты создают определенные списки привилегий для совершение заданных целей. Каждый сотрудник получает свой список привилегий: администраторы — максимальный список действий, обычные пользователи — минимальный список действий. Несанкционированный перехват привилегий, например с помощью «маскарада», приводит к вероятному совершении правонарушителем определенных действий в обход системы защиты. Нужно отметить, что незаконный перехват списка привилегий вероятен либо при наличии погрешностей в системе защиты, либо из-за недочета администратора при регулированием системой и назначении списка привилегий.

Угрозы которые нарушают целостность информации, сохраненной в информационной системе или передаваемой по линиям связи, которые созданы на ее модификацию или искажение, в итоге приводят к разрыву ее качества или полному удалению. Целостность данных может быть нарушена умышленно, в результате объективных воздействий со стороны окружающих факторов. Эта угроза частично актуальна для систем транспортировки данных — систем телекоммуникаций и информационные сети. Умышленные действия которые нарушают целостность данных не надо путать с ее санкционированными модификациями, которые выполняется полномочными личностями с обоснованной задачей.

Угрозы которые нарушают конфиденциальность, созданы на разглашение конфиденциальной или секретной информации. При действии этих угроз данных становится известной личностям, которые не должны иметь к ней доступ. В источниках информационной безопасности угроза преступления конфиденциальности имеет каждый раз, когда получен НСД к закрытой информации, сохраняющейся в информационной системе или передаваемой от между системами.

Угрозы которые нарушают работоспособность сотрудников или системы в целом. Они направлены на создание таких вариантов ситуаций, когда определенные действия либо понижают работоспособность АС, либо блокируют доступ к ресурсным фондам. К примеру, если один сотрудник системы хочет получить доступ к определенной службе, а другой создает действия по блокированию этого доступа, то первый пользователь получает отказ в обслуживании. Блокирование доступа к ресурсу может быть временным или постоянным. Примером может быть сбой при коммутации каналов и пакетов. А также угрозы на средства передачи информации, к примеру спутниковые системы.

Эти угрозы можно числить непосредственными или первичными, тогда как создание этих угроз ведет к прямому воздействию на защищаемую информацию.

На сегодняшний день для современных ИТ систем, защита является необходимым компонентом АС обработки информации. Атакующая сторона сначала должна преодолеть подсистему защиты, и только потом нарушать допустим целостность АС. Но нужно понимать, что практически не существует абсолютной системы защиты, вопрос стоит лишь во средствах и времени, требующихся на ее обход.

Защитная система также представляет угрозу, поэтому для нормальных защищенных информационных систем нужно учитывать четвертый вид угроз — угроза осмотра параметров системы под защиты. На практике мероприятие проверяется шагом разведки, в ходе которого узнаются основные параметры системы защиты, ее характеристики и т. п. В результате этого шага является корректировка поставленной задачи, а также выбор самого оптимального технических методов обхода системы защиты. Даже сетевые адаптеры представляют угрозу. Также algoritm_pokryivayusccego_dereva можно использовать против самой системы.

Угрозу раскрытия параметров системы защиты можно называть непрямой угрозой. реализация угрозы не даст какой-либо ущерб обрабатываемой информации в информационной системе, но даст возможность реализовать прямые или первичные угрозы, описаны выше.

На рис.1. описаны основные технологии реализации угроз информационной безопасности.При достижении нужного уровня информационной безопасности в АС нужно создать противодействие разным техническим угрозам и уменьшить возможное влияние «человеческого фактора». На предприятии всем этим должна заниматься специальная служба безопасности предприятия, которая разрабатывает политику безопасности, для дальнейшего предупреждения угроз.

Рисунок — 1

2.2 Основные угрозы информационной безопасности

Под угрозой информационной безопасности понимается случайная или преднамеренная деятельность людей или физическое явление, которые могут привести к нарушению безопасности информации. Далее рассмотрены основные виды и аспекты угроз информационной безопасности.

2.2.1 Классификация угроз информационной безопасности

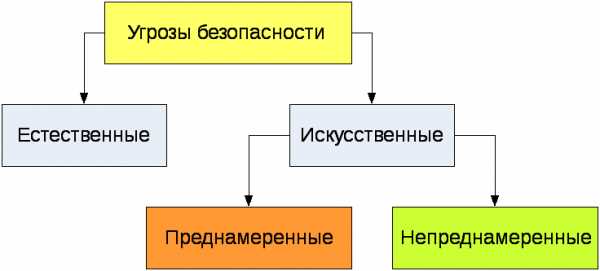

Все множество потенциальных угроз информационной безопасности по природе их возникновения можно разделить на два класса (рисунок 7): естественные (объективные) и искусственные (субъективные).

Рисунок 7 - Угрозы безопасности

Естественные угрозы – это угрозы, вызванные воздействиями на автоматизированную систему и ее элементы объективных физических процессов или стихийных природных явлений, независящих от человека.

Искусственные угрозы – это угрозы информационной безопасности, вызванные деятельностью человека. Среди них, исходя из мотивации действий, можно выделить:

1. Непреднамеренные (неумышленные, случайные) угрозы, вызванные ошибками в проектировании автоматизированной системы и ее элементов, ошибками в программном обеспечении, ошибками в действиях персонала и т.п..

2. Преднамеренные (умышленные) угрозы, связанные с корыстными устремлениями людей (злоумышленников).

Источники угроз по отношению к автоматизированной системе могут быть внешними или внутренними. Внутренние угрозы реализуются компонентами самой информационной системы – аппаратно-программным обеспечением или персоналом.

К основным непреднамеренным искусственным угрозам информационной безопасности относятся действия, совершаемые людьми случайно, по незнанию, невнимательности или халатности, из любопытства, но без злого умысла:

1. Неумышленные действия, приводящие к частичному или полному отказу системы или разрушению аппаратных, программных, информационных ресурсов системы (неумышленная порча оборудования, удаление, искажение файлов с важной информацией или программ, в том числе системных и т.п.).

2. Неправомерное отключение оборудования или изменение режимов работы устройств и программ.

3. Неумышленная порча носителей информации.

4. Запуск технологических программ, способных при некомпетентном использовании вызывать потерю работоспособности системы (зависания или зацикливания) или осуществляющих необратимые изменения в системе (форматирование или реструктуризацию носителей информации, удаление данных и т.п.).

5. Нелегальное внедрение и использование неучтенных программ (игровых, обучающих, технологических и др., не являющихся необходимыми для выполнения нарушителем своих служебных обязанностей) с последующим необоснованным расходованием ресурсов (загрузка процессора, захват оперативной памяти и памяти на внешних носителях).

6. Заражение компьютера вирусами.

7. Неосторожные действия, приводящие к разглашению конфиденциальной информации, или делающие ее общедоступной.

8. Разглашение, передача или утрата атрибутов разграничения доступа (паролей, ключей шифрования, идентификационных карточек, пропусков).

9. Проектирование архитектуры системы, технологии обработки данных, разработка прикладных программ, с возможностями, представляющими опасность для работоспособности системы и безопасности информации.

10. Игнорирование организационных ограничений (установленных правил) при работе в системе.

11. Вход в систему в обход средств защиты (загрузка посторонней операционной системы со сменных магнитных носителей и т.п.).

12. Некомпетентное использование, настройка или неправомерное отключение средств защиты персоналом службы безопасности.

13. Пересылка данных по ошибочному адресу абонента (устройства).

14. Ввод ошибочных данных.

15. Неумышленное повреждение каналов связи.

К основным преднамеренным искусственным угрозам относятся:

1. Физическое разрушение системы (путем взрыва, поджога и т.п.) или вывод из строя всех или отдельных наиболее важных компонентов компьютерной системы (устройств, носителей важной системной информации, лиц из числа персонала и т.п.).

2. Отключение или вывод из строя подсистем обеспечения функционирования вычислительных систем (электропитания, охлаждения и вентиляции, линий связи и др.).

3. Действия по дезорганизации функционирования системы (изменение режимов работы устройств или программ, забастовка, саботаж персонала, постановка мощных активных радиопомех на частотах работы устройств системы и т.п.).

4. Внедрение агентов в число персонала системы (в том числе, возможно, и в административную группу, отвечающую за безопасность).

5. Вербовка (путем подкупа, шантажа и т.п.) персонала или отдельных пользователей, имеющих определенные полномочия.

6. Применение подслушивающих устройств, дистанционная фото и видеосъемка и т.п..

7. Перехват побочных электромагнитных, акустических и других излучений устройств и линий связи, а также наводок активных излучений на вспомогательные технические средства, непосредственно не участвующие в обработке информации (телефонные линии, сети питания, отопления и т.п.).

8. Перехват данных, передаваемых по каналам связи, и их анализ с целью выяснения протоколов обмена, правил вхождения в связь и авторизации пользователя и последующих попыток их имитации для проникновения в систему.

9. Хищение носителей информации (магнитных дисков, лент, микросхем памяти, запоминающих устройств и целых ПЭВМ).

10. Несанкционированное копирование носителей информации.

11. Хищение производственных отходов (распечаток, записей, списанных носителей информации и т.п.).

12. Чтение остаточной информации из оперативной памяти и с внешних запоминающих устройств.

13. Чтение информации из областей оперативной памяти, используемых операционной системой (в том числе подсистемой защиты) или другими пользователями, в асинхронном режиме используя недостатки мультизадачных операционных систем и систем программирования.

14. Незаконное получение паролей и других реквизитов разграничения доступа (агентурным путем, используя халатность пользователей, путем подбора, путем имитации интерфейса системы и т.д.) с последующей маскировкой под зарегистрированного пользователя («маскарад»).

15. Несанкционированное использование терминалов пользователей, имеющих уникальные физические характеристики, такие как номер рабочей станции в сети, физический адрес, адрес в системе связи, аппаратный блок кодирования и т.п..

16. Вскрытие шифров криптозащиты информации.

17. Внедрение аппаратных спец вложений, программных закладок и вирусов, т.е. таких участков программ, которые не нужны для осуществления заявленных функций, но позволяющих преодолевать систему защиты, скрытно и незаконно осуществлять доступ к системным ресурсам с целью регистрации и передачи критической информации или дезорганизации функционирования системы.

18. Незаконное подключение к линиям связи с целью работы «между строк», с использованием пауз в действиях законного пользователя от его имени с последующим вводом ложных сообщений или модификацией передаваемых сообщений.

19. Незаконное подключение к линиям связи с целью прямой подмены законного пользователя путем его физического отключения после входа в систему и успешной аутентификации с последующим вводом дезинформации и навязыванием ложных сообщений.

Чаще всего для достижения поставленной цели злоумышленник использует не один, а некоторую совокупность из перечисленных выше путей.

2. Классификация угроз информационной безопасности

Классификация всех возможных угрозинформационной безопасности АС может быть проведена по ряду базовых признаков.

1. По природе возникновения.

Естественные угрозы-угрозы, вызванные воздействиями на АС и ее компоненты объективных физических процессов или стихийных природных явлений, независящих от человека.

Искусственные угрозы-угрозы информационной безопасности АС, вызванные деятельностью человека.

2. По степени преднамеренности проявления.

Угрозы случайного действияи/или угрозы, вызванные ошибками или халатностью персонала.

Например: проявление ошибок программно-аппаратных средств АС; некомпетентное использование, настройка или неправомерное отключение средств защиты персоналом службы безопасности; неумышленные действия, приводящие к частичному или полному отказу системы или разрушению аппаратных, программных, информационных ресурсов системы (неумышленная порча оборудования, удаление, искажение файлов с важной информацией или программ, в том числе системных и т.п.); неправомерное включение оборудования или изменение режимов работы устройств и программ; неумышленная порча носителей информации; пересылка данных по ошибочному адресу абонента (устройства); ввод ошибочных данных; неумышленное повреждение каналов связи.

Угрозы преднамеренного действия(например, угрозы действий злоумышленника для хищения информации).

3. По непосредственному источнику угроз.

Угрозы, непосредственным источником которых является природная среда(стихийные бедствия, магнитные бури, радиоактивное излучение и т.п.).

Угрозы, непосредственным источником которых является человек. Например: внедрение агентов в число персонала системы (в том числе, возможно, и в административную группу, отвечающую за безопасность); вербовка (путем подкупа, шантажа и т.п.) персонала или отдельных пользователей, имеющих определенные полномочия; угроза несанкционированного копирования секретных данных пользователем АС; разглашение, передача или утрата атрибутов разграничения доступа (паролей, ключей шифрования, идентификационных карточек, пропусков и т.п.).

Угрозы, непосредственным источником которых являются санкционированные программно-аппаратные средства.

Например: запуск технологических программ, способных при некомпетентном использовании вызывать потерю работоспособности системы (зависания или зацикливания) или необратимые изменения в системе (форматирование или реструктуризацию носителей информации, удаление данных и т.п.); возникновение отказа в работе операционной системы.

Угрозы, непосредственным источником которых являются несанкционированные программно-аппаратные средства.

Например: нелегальное внедрение и использование неучтенных программ (игровых, обучающих, технологических и др., не являющихся необходимыми для выполнения нарушителем своих служебных обязанностей) с последующим необоснованным расходованием ресурсов (загрузка процессора, захват оперативной памяти и памяти на внешних носителях), заражение компьютера вирусами с деструктивными функциями

4. По положению источника угроз.

Угрозы, источниккоторыхрасположен вне контролируемой зонытерритории (помещения), на которой находится АС.

Например: перехват побочных электромагнитных, акустических и других излучений устройств и линий связи, а также наводок активных излучений на вспомогательные технические средства, непосредственно не участвующие в обработке информации (телефонные линии, сети питания, отопления и т.п.); перехват данных, передаваемых по каналам связи, и их анализ с целью выяснения протоколов обмена, правил вхождения в связь и авторизации пользователя и последующих попыток их имитации для проникновения в систему; дистанционная фото- и видеосъемка.

Угрозы, источниккоторыхрасположен в пределах контролируемой зонытерритории (помещения), на которой находится АС.

Например: хищение производственных отходов (распечаток, записей, списанных носителей информации и т.п.); отключение или вывод из строя подсистем обеспечения функционирования вычислительных систем (электропитания, охлаждения и вентиляции, линий связи и т.д.); применение подслушивающих устройств.

Угрозы, источник которых имеет доступ к периферийным устройствам АС (терминалам).

Угрозы, источниккоторых расположен в АС.

Например: проектирование архитектуры системы и технологии обработки данных, разработка прикладных программ, которые представляют опасность для работоспособности системы и безопасности информации; некорректное использование ресурсов АС.