Управление рисками информационной безопасности

Методики управления рисками информационной безопасности и их оценки (часть 1)

Одними из самых распространенных в мире методик управления рисками информационной безопасности являются CRAMM, COBIT for Risk, FRAP, Octave и Microsoft. Наряду с определенными преимуществами они имеют и свои ограничения. В частности, перечисленные зарубежные методики могут эффективно использоваться коммерческими компаниями, в то время как государственным организациям при оценке и управлении рисками информационной безопасности необходимо руководствоваться положениями нормативных актов ФСТЭК России. Например, для автоматизированных систем управления производственными и технологическими процессами на критически важных объектах следует руководствоваться приказом ФСТЭК России от 14 марта 2014 г. № 31. Вместе с тем этот документ в качестве дополнительного материала мог бы использоваться и федеральными органами исполнительной власти.Содержание:

Риски информационной безопасности в современном обществе

За последнее время число атак на организации удвоилось. Атаки, ведущие к экстраординарному ущербу, становятся обычным явлением. Финансовый ущерб от атак возрастает и одни из самых больших потерь связаны с атаками вирусов-вымогателей. Ярким примером этого являются атаки вирусов-вымогателей WannaCry и NotPetya, затронувшие более 300 тыс. компьютеров в 150 странах мира и приведшие к финансовым потерям более 300 млн долл.

Еще одной тенденцией является увеличение количества атак на объекты критической инфраструктуры и стратегические промышленные объекты, что может привести к выводу из строя злоумышленниками систем, поддерживающих жизнеобеспечение человечества и возникновению глобальных техногенных катастроф.

Таким образом, риски информационной безопасности входят в тройку наиболее вероятных рисков (вместе с рисками природных катаклизмов и экстремальных погодных условий) и в список из шести наиболее критичных рисков по возможному ущербу (вместе с рисками применения оружия массового поражения, природными катаклизмами, погодными аномалиями и нехваткой питьевой воды). Поэтому управление рисками информационной безопасности является одним из приоритетных направлений развития организаций по всему миру и абсолютно необходимо для их дальнейшего функционирования.

Цели и подходы к управлению рисками информационной безопасности

Целью любой организации является достижение определенных показателей, характеризующих результаты ее деятельности. Например, для коммерческих компаний это извлечение прибыли, рост капитализации, доли рынка или оборота, а для правительственных организаций – предоставление государственных услуг населению и решение задач управления. В любом случае, независимо от цели деятельности организации, достижению этой цели может помешать реализация рисков информационной безопасности. При этом каждая организация по-своему оценивает риски и возможность инвестирования в их снижение.

Таким образом, целью управления рисками информационной безопасности является поддерживание их на приемлемом для организации уровне. Для решения данной задачи организации создают комплексные системы информационной безопасности (СИБ).

При создании таких систем встает вопрос выбора средств защиты, обеспечивающих снижение выявленных в процессе анализа рисков информационной безопасности без избыточных затрат на внедрение и поддержку этих средств. Анализ рисков информационной безопасности позволяет определить необходимую и достаточную совокупность средств защиты информации, а также организационных мер направленных на снижение рисков информационной безопасности, и разработать архитектуру СИБ организации, максимально эффективную для ее специфики деятельности и направленную на снижение именно ее рисков информационной безопасности.

Все риски, в том числе риски информационной безопасности, характеризуется двумя параметрами: потенциальным ущербом для организации и вероятностью реализации. Использование для анализа рисков совокупности этих двух характеристик позволяет сравнивать риски с различными уровнями ущерба и вероятности, приводя их к общему выражению, понятному для лиц, принимающих решение относительно минимизации рисков в организации. При этом процесс управления рисками состоит из следующих логических этапов, состав и наполнение которых зависит от используемой методики оценки и управления рисками:

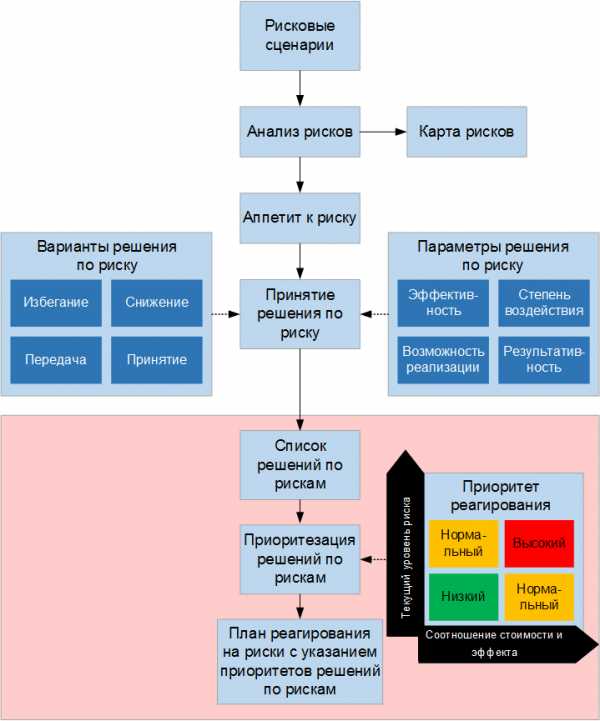

- Определение приемлемого для организации уровня риска (риск-аппетита) – критерия, используемого при решении о принятии риска или его обработке. На основании этого критерия определяется, какие идентифицированные в дальнейшем риски будут безоговорочно приняты и исключены из дальнейшего рассмотрения, а какие подвергнуты дальнейшему анализу и включены в план реагирования на риски.

- Идентификация, анализ и оценка рисков. Для принятия решения относительно рисков они должны быть однозначно идентифицированы и оценены с точки зрения ущерба от реализации риска и вероятности его реализации. При оценке ущерба определяется степень влияния риска на ИТ-активы организации и поддерживаемые ими бизнес-процессы. При оценке вероятности производится анализ вероятности реализации риска. Оценка данных параметров может базироваться на выявлении и анализе уязвимостей, присущим ИТ-активам, на которые может влиять риск, и угрозам, реализация которых возможная посредством эксплуатации данных уязвимостей. Также в зависимости от используемой методики оценки рисков, в качестве исходных данных для их оценки может быть использована модель злоумышленника, информация о бизнес-процессах организации и других сопутствующих реализации риска факторах, таких как политическая, экономическая, рыночная или социальная ситуация в среде деятельности организации. При оценке рисков может использоваться качественный, количественный или смешанный подход к их оценке. Преимуществом качественного подхода является его простота, минимизация сроков и трудозатрат на проведение оценки рисков, ограничениями – недостаточная наглядность и сложность использования результатов анализа рисков для экономического обоснования и оценки целесообразности инвестиций в меры реагирования на риски. Преимуществом количественного подхода является точность оценки рисков, наглядность результатов и возможность сравнения значения риска, выраженного в деньгах, с объемом инвестиций, необходимых для реагирования на данный риск, недостатками – сложность, высокая трудоемкость и длительность исполнения.

- Ранжирование рисков. Для определения приоритета при реагировании на риски и последующей разработки плана реагирования все риски должны быть проранжированы. При ранжировании рисков, в зависимости от используемой методики, могут применяться такие критерии определения критичности, как ущерб от реализации рисков, вероятность реализации, ИТ-активы и бизнес-процессы, затрагиваемые риском, общественный резонанс и репутационый ущерб от реализации риска и др.

- Принятие решения по рискам и разработка плана реагирования на риски. Для определения совокупности мер реагирования на риски необходимо провести анализ идентифицированных и оцененных рисков с целью принятия относительно каждого их них одного из следующих решений:

- Избегание риска;

- Принятие риска;

- Передача риска;

- Снижение риска.

- Ответственный за реагирование;

- Описание мер реагирования;

- Оценка необходимых инвестиций в меры реагирования;

- Сроки реализации этих мер.

- Реализация мероприятий по реагированию на риски. Для реализации мер реагирования на риски ответственные лица организуют выполнение описанного в плане реагирования на риск действия в необходимые сроки.

- Оценка эффективности реализованных мер. Для достижения уверенности, что применяемые в соответствии с планом реагирования меры эффективны и уровень рисков соответствует приемлемому для организации, производится оценка эффективности каждой реализованной меры реагирования на риск, а также регулярная идентификация, анализ и оценка рисков организации.

Обзор методики CRAMM

Методика CRAMM (CCTA Risk Analysis and Management Method), разработанная Службой безопасности Великобритании в 1985 году, базируется на стандартах управления информационной безопасности серии BS7799 (в настоящее время переработаны в ISO 27000) и описывает подход к качественной оценке рисков. При этом переход к шкале значений качественных показателей происходит с помощью специальных таблиц, определяющих соответствие между качественными и количественными показателями. Оценка риска производится на основе анализа ценности ИТ-актива для бизнеса, уязвимостей, угроз и вероятности их реализации.

Процесс управления рисками по методике CRAMM состоит из следующих этапов:

- Инициирование (Initiation). На этом этапе проводится серия интервью с заинтересованными в процессе анализа рисков информационной безопасности лицами, в том числе с ответственными за эксплуатацию, администрирование, обеспечение безопасности и использование ИТ-активов, для которых производится анализ рисков. В результате дается формализованное описание области для дальнейшего исследования, ее границ и определяется состав вовлеченных в анализ рисков лиц.

- Идентификация и оценка ИТ-активов (Identification and Valuation of Assets). Определяется перечень ИТ-активов, используемых организацией в определенной ранее области исследования. В соответствии с методологией CRAMM ИТ-активы могут быть одного из следующих типов:

- Данные;

- Программное обеспечение;

- Физические активы.

- Оценка угроз и уязвимостей (Threat and Vulnerability Assessment). В дополнение к оценке критичности ИТ-активов, важной частью методологии CRAMM является оценка вероятности угроз и уязвимостей ИТ-активов. Методология CRAMM содержит таблицы, описывающие соответствие между уязвимостями ИТ-активов и угрозами, которые могут влиять на ИТ-активы через эти уязвимости. Также имеются таблицы, описывающие ущерб для ИТ-активов в случае реализации этих угроз. Данный этап выполняется только для наиболее критичных ИТ-активов, для которых недостаточно внедрения базового набора мер обеспечения информационной безопасности. Определения актуальных уязвимостей и угроз производится путем интервьюирования лиц, ответственных за администрирование и эксплуатацию ИТ-активов. Для остальных ИТ-активов методология CRAMM содержит набор необходимых базовых мер обеспечения информационной безопасности.

- Вычисление риска (Risk Calculation). Вычисление риска производится по формуле: Риск = Р (реализации) * Ущерб. При этом вероятность реализации риска вычисляется по формуле: Р (реализации) = Р (угрозы) * Р (уязвимости). На этапе вычисления рисков для каждого ИТ-актива определяются требования к набору мер по обеспечению его информационной безопасности по шкале от «1» до «7», где значению «1» соответствует минимальный необходимый набор мер по обеспечению информационной безопасности, а значению «7» – максимальный.

- Управление риском (Risk Management). На основе результатов вычисления риска методология CRAMM определяет необходимый набор мер по обеспечению информационной безопасности. Для этого используется специальный каталог, включающий около 4 тыс. мер. Рекомендованный методологией CRAMM набор мер сравнивается с мерами, которые уже приняты организацией. В результате идентифицируются области, требующие дополнительного внимания в части применения мер защиты, и области с избыточными мерами защиты. Данная информация используется для формирования плана действий по изменению состава применяемых в организации мер защиты - для приведения уровня рисков к необходимому уровню.

- Многократно апробированный метод, по которому накоплен значительный опыт и профессиональные компетенции; результаты применения CRAMM признаются международными институтами;

- Наличие понятного формализованного описания методологии сводит к минимуму возможность возникновения ошибок при реализации процессов анализа и управления рисками;

- Наличие средств автоматизации анализа рисков позволяет минимизировать трудозатраты и время выполнения мероприятий по анализу и управлению рисками;

- Каталоги угроз, уязвимостей, последствий, мер обеспечения информационной безопасности упрощают требования к специальным знаниям и компетентности непосредственных исполнителей мероприятий по анализу и управлению рисками.

- Высокая сложность и трудоемкость сбора исходных данных, требующая привлечения значительных ресурсов внутри организации или извне;

- Большие затраты ресурсов и времени на реализацию процессов анализа и управления рисками информационной безопасности;

- Вовлеченность большого количества заинтересованных лиц требует значительных затрат на организацию совместной работы, коммуникаций внутри проектной команды и согласование результатов;

- Невозможность оценить риски в деньгах затрудняет использование результатов оценки рисков ИБ при технико-экономическом обосновании инвестиций, необходимых для внедрения средств и методов защиты информации.

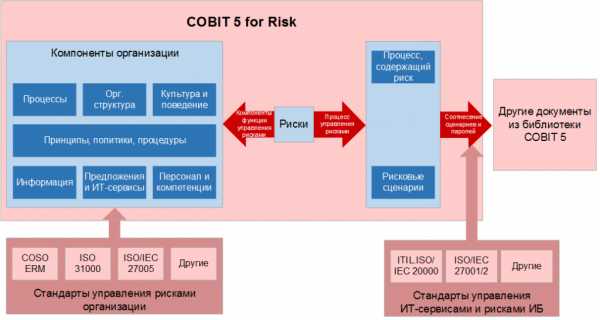

Обзор методологии COBIT for Risk

Методология COBIT for Risk разработана ассоциацией ISACA (Information Systems Audit and Control Association) в 2013 году и базируется на лучших практиках управления рисками (COSO ERM, ISO 31000, ISO\IEC 27xxx и др.). Методология рассматривает риски информационной безопасности применительно к рискам основной деятельности организации, описывает подходы к реализации функции управления рисками информационной безопасности в организации и к процессам качественного анализа рисков информационной безопасности и управления ими.

- При реализации функции и процесса управления рисками в организации методология выделяет следующие компоненты, влияющие как на риски информационной безопасности, так и на процесс управления ими:

- Принципы, политики, процедуры организации;

- Процессы;

- Организационная структура;

- Корпоративная культура, этика и правила поведения;

- Информация;

- ИТ-сервисы, ИТ-инфраструктура и приложения;

- Люди, их опыт и компетенции.

- В части организации функции управления рисками информационной безопасности методология определяет и описывает требования к следующим компонентам:

- Необходимый процесс;

- Информационные потоки;

- Организационная структура;

- Люди и компетенции.

- Создание и обслуживание портфелей ИТ-проектов;

- Управление жизненным циклом программы / проекта;

- Инвестиции в ИТ;

- Экспертиза и навыки персонала ИТ;

- Операции с персоналом;

- Информация;

- Архитектура;

- ИТ-инфраструктура;

- Программное обеспечение;

- Неэффективное использование ИТ;

- Выбор и управление поставщиками ИТ;

- Соответствие нормативным требованиям;

- Геополитика;

- Кража элементов инфраструктуры;

- Вредоносное программное обеспечение;

- Логические атаки;

- Техногенное воздействие;

- Окружающая среда;

- Природные явления;

- Инновации.

- Стратегические риски – риски, связанные с упущенными возможностями использования ИТ для развития и повышения эффективности основной деятельности организации;

- Проектные риски – риски, связанные с влиянием ИТ на создание или развитие существующих процессов организации;

- Риски управления ИТ и предоставления ИТ-сервисов – риски, связанные с обеспечением доступности, стабильности и предоставления пользователям ИТ-сервисов с необходимым уровнем качества, проблемы с которыми могут привести к ущербу для основной деятельности организации.

- Тип источника угрозы - внутренний/внешний.

- Тип угрозы - злонамеренное действия, природное явление, ошибка и др.

- Описание события - доступ к информации, уничтожение, внесение изменений, раскрытие информации, кража и др.

- Типы активов (компонентов) организации, на которые влияет событие - люди, процессы, ИТ-инфраструктура и др.

- Время события.

- Избегание риска;

- Принятие риска;

- Передача риска;

- Снижение риска.

- С точки зрения практического применения можно выделить следующие достоинства методологии СOBIT for Risk:

- Связь с общей библиотекой COBIT и возможность использовать подходы и «ИТ-контроли» (мер по снижению рисков) из смежных областей, позволяющие рассматривать риски информационной безопасности и меры по их снижению применительно к воздействию рисков на бизнес-процессы организации;

- Многократно апробированный метод, по которому накоплены значительный опыт и профессиональные компетенции, и результаты которого признаются международными институтами;

- Наличие понятного формализованного описания методологии позволяет свести к минимуму ошибки при реализации процессов анализа и управления рисками;

- Каталоги рисковых сценариев и «ИТ-контролей» позволяют упростить требования к специальным знаниям и компетентности непосредственных исполнителей мероприятий по анализу и управлению рисками;

- Возможность использования методологии при проведении аудитов позволяет снизить трудозатраты и необходимое время для интерпретации результатов внешних и внутренних аудитов.

- Высокая сложность и трудоемкость сбора исходных данных требует привлечения значительных ресурсов или внутри организации, или извне;

- Вовлеченность большого количества заинтересованных лиц требует значительных затрат на организацию совместной работы, выделения времени вовлеченных лиц на коммуникации внутри проектной команды и согласование результатов со всеми заинтересованными лицами;

- Отсутствие возможности оценки рисков в деньгах затрудняет использование результатов оценки рисков информационной безопасности при обосновании инвестиций, необходимых для внедрения средств и методов защиты информации.

Управление рисками информационной безопасности, Милославская Н.Г., Сенаторов М.Ю., Толстой А.И., 2014

Книги и учебники → Книги по информатике и компьютерам

Купить бумажную книгуКупить электронную книгуНайти похожие материалы на других сайтахКак открыть файлКак скачатьПравообладателям (Abuse, DMСA)Управление рисками информационной безопасности, Милославская Н.Г., Сенаторов М.Ю., Толстой А.И., 2014. В учебном пособии вводится понятие риска информационной безопасности (ИБ) и определяются процесс и система управления рисками ИБ. Детально рассмотрены составляющие процесса управления рисками ИБ, а именно: установление контекста управления рисками ИБ с определением базовых критериев принятия решений, области действия и границ управления рисками ИБ; оценка рисков ИБ, состоящая из двух этапов – анализ (с идентификацией активов, угроз ИБ, существующих элементов управления, уязвимостей и последствий) и оценивание (с определением последствий, вероятностей и количественной оценки рисков) рисков ИБ; обработка рисков ИБ, включающая снижение, сохранение, избежание и передачу; принятие риска ИБ; коммуникация рисков ИБ; мониторинг и пересмотр рисков ИБ. Также сравниваются различные подходы к анализу (базовый, неформальный, детальный, комбинированный) и оценке (высокоуровневая и детальная) рисков ИБ. В заключении кратко описываются документальное обеспечение и инструментальные средства управления рисками ИБ. Для студентов высших учебных заведений, обучающихся по программам магистратуры направления 090900 – «Информационная безопасность», будет полезно слушателям курсов переподготовки и повышения квалификации и специалистам.BS 7799-3:2006 - руководство по управлению рисками ИБ.

В то время как ISO/IEC 27001:2005 описывает общий непрерывный цикл управления ИБ, в британском стандарте BS 7799-3 содержится его проекция на процессы управления рисками ИБ. BS 7799-3:2006 включает разделы по оценке рисков ИБ, их обработке, непрерывным действиям по управлению рисками ИБ и приложения с примерами активов, угроз ИБ, уязвимостей, методов оценки рисков ИБ [6].Стандарт BS 7799-3:2006 придерживается самого общего понятия риска ИБ, под которым понимают комбинацию вероятности события и его последствий (стоимости компрометируемого ресурса). Управление риском ИБ сформулировано как скоординированные непрерывные действия по управлению и контролю рисков в организации. Непрерывный процесс управления делится на четыре фазы: оценка рисков ИБ, включающая анализ и вычисление рисков; обработка риска ИБ (выбор и реализация мер и средств защиты); контроль рисков ИБ путем мониторинга, тестирования, анализа механизмов безопасности и аудита ИБ системы; оптимизация рисков ИБ путем модификации и обновления правил, мер и средств защиты.Помимо определения основных факторов риска и подходов к его оценке и обработке, стандарт также описывает взаимосвязи между рисками ИБ и другими рисками организации, содержит требования и рекомендации по выбору методологии и инструментов для оценки рисков, определяет требования, предъявляемые к экспертам по оценке рисков и менеджерам, отвечающим за процессы управления рисками, содержит соображения по выбору законодательных и нормативных требований по ОИБ и многое другое.Оглавление

Предисловие Введение1. Нормативное обеспечение управления рисками информационной безопасности

1.1. ISO/IEC 27005:2011 и ГОСТ Р ИСО/МЭК 27005-2010 управление рисками ИБ 1.2. BS 7799-3:2006 - руководство по управлению рисками ИБ Вопросы для самоконтроля2. Основные определения

2.1. Риск ИБ 2.2. Управление рисками ИБ 2.3. Составляющие процесса управления рисками ИБ 2.4. Системный подход к управлению рисками ИБ 2.5. Установление контекста управления рисками ИБ 2.5.1. Базовые критерии принятия решений по управлению рисками ИБ 2.5.2. Область действия и границы управления рисками ИБ 2.5.3. Учет требований по ОИБ при управлении рисками ИБ Вопросы для самоконтроля3. Оценка рисков ИБ

3.1. Этап 1 - анализ рисков ИБ 3.1.1. Подэтап 1 анализа рисков ИБ - идентификация рисков ИБ 3.1.2. Шаг 1 подэтапа 1 - идентификация активов 3.1.3. Шаг 2 подэтапа 1 - идентификация угроз ИБ 3.1.4. Шаг 3 подэтапа 1 - идентификация существующих средств управления рисками ИБ 3.1.5. Шаг 4 подэтапа 1 - идентификация уязвимостей 3.1.6. Шаг 5 подэтапа 1 - идентификация последствий 3.1.7. Подэтап 2 анализа рисков ИБ - количественная оценка рисков ИБ 3.1.8. Шаг 1 подэтапа 2 - оценка последствий 3.1.9. Шаг 2 подэтапа 2 - оценка вероятностей 3.1.10. Шаг 3 подэтапа 2 - определение уровня (величины) рисков ИБ 3.2. Этап 2 - оценивание рисков ИБ 3.3. Подходы к оценке рисков ИБ 3.3.1. Базовый анализ рисков ИБ 3.3.2. Неформальный анализ рисков ИБ 3.3.3. Детальный анализ рисков ИБ 3.3.4. Комбинированный анализ рисков ИБ 3.3.5. Высокоуровневая оценка рисков ИБ. 3.3.6. Детальная оценка рисков ИБ 3.3.7. Общий подход к оценке рисков ИБ PC БР ИББС-2.2-2009 Вопросы для самоконтроля4. Обработка рисков ИБ

4.1. Снижение риска ИБ 4.2. Сохранение риска ИБ 4.3. Избежание риска ИБ 4.4. Передача риска ИБ Вопросы для самоконтроля5. Принятие, коммуникация, мониторинг и пересмотр рисков ИБ

5.1. Принятие рисков ИБ 5.2. Коммуникация рисков ИБ 5.3. Мониторинг и пересмотр рисков ИБ 5.3.1. Мониторинг и пересмотр показателей риска ИБ 5.3.2. Мониторинг, пересмотр и усовершенствование процесса управления рисками ИБ Вопросы для самоконтроля6. Обеспечение управления рисками ИБ

6.1. Документальное обеспечение управления рисками ИБ 6.2. Инструментальные средства управления рисками ИБ Вопросы для самоконтроля ЗаключениеПриложения

П1. Примеры угроз ИБ П1.1. Физическая безопасность и безопасность окружающей среды П1.2. Управление коммуникациями и операциями П1.3. Аспекты ИБ в управлении непрерывностью бизнесаП1.4. Соответствие П2. Примеры уязвимостей П3. Инструментальные средства управления рисками ИБ Принятые сокращения Список литературы. Бесплатно скачать электронную книгу в удобном формате и читать: Скачать книгу Управление рисками информационной безопасности, Милославская Н.Г., Сенаторов М.Ю., Толстой А.И., 2014 - fileskachat.com, быстрое и бесплатное скачивание.СкачатьКупить эту книгу Скачать - djvu - Яндекс.Диск.Дата публикации: 24.02.2015 17:23 UTC

Теги: учебник по информатике :: информатика :: компьютеры :: Милославская :: Сенаторов :: Толстой

Следующие учебники и книги:

- Власть над Сетью. Как государство действует в Интернете, Потупчик К., Федорова А., 2014

- Секреты программируемого микрокалькулятора, Данилов И.Д., 1986

- Элементарное введение в эллиптическую криптографию, Протоколы криптографии на эллиптических кривых, Болотов А.А., Гашков С.Б., Фролов А.Б., 2006

- Десятипальцевый метод печати вслепую на компьютере, Русский, английский язык и цифровая клавиатура, Холкин В.Ю., 2000

Предыдущие статьи:

- Информатика, 6 класс, Ривкинд И.Я., Лысенко Т.И., Черникова Л.А., Шакотько В.В., 2014

- Информатика, 5 класс, Ривкинд И.Я., Лысенко Т.И., Черникова Л.А., Шакотько В.В., 2013

- Алгоритмы и исполнители, 5-6 класс, Поляков К.Ю., 2014

- Новейший самоучитель, Компьютер + Интернет 2013, Леонтьев В.П., 2013

>

Управление рисками — нормативный вакуум информационной безопасности

09.11.2007 Алексей Марков, Валентин Цирлов

Нынешний год оказался революционным для российской организационной базы информационной безопасности — были приняты стандарты ГОСТ ИСО/МЭК 17799 и ГОСТ ИСО/МЭК 27001, являющиеся техническими переводами версий международных стандартов серии ISO 27000, в основе которых лежит авторитетный британский стандарт BS 7799, включающий в себя три составные части:

-

BS 7799-1:2005. Information security management. Code of practice for information security management (Практические правила управления информационной безопасностью);

-

BS 7799-2:2005. Information security management. Specification for information security management systems (Требования к системам управления информационной безопасностью);

-

BS 7799-3:2006. Information security management systems. Guidelines for information security risk management (Руководство по управлению рисками информационной безопасности).

Первые две части получили международное признание и представляют собой практические рекомендации по построению системы ИБ и оценочные требования (главным образом сертификационные) к системам управления ИБ (СУИБ). Третья часть британского стандарта ожидает получения международного статуса и посвящена анализу, оценке и управлению рисками. К сожалению, несмотря на очевидную методологическую важность этой части стандарта BS 7799, в нашей стране она не получила должного внимания (таблица 1).

Таблица 1. Взаимосвязь стандартов

Необходимость BS 7799-3

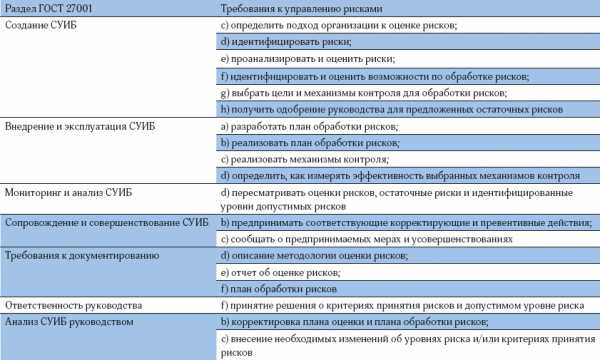

Острая необходимость в стандарте, регламентирующем вопросы оценки и управления рисками ИБ, прямо вытекает из введенного с 2007 г. в нашей стране ГОСТ ИСО/МЭК 27001-2005. Согласно российскому стандарту, СУИБ трактуется как часть общей системы управления, основанной на оценке бизнес-рисков и предназначенной для создания, внедрения, эксплуатации, мониторинга, анализа, сопровождения и совершенствования ИБ. В таблице 2 показаны разделы ГОСТ 27001, в прямой постановке затрагивающие вопросы управления рисками.

Таблица 2. Разделы ГОСТ 27001, касающиеся анализа, оценки и управления рисками

Внедрение стандартов ГОСТ 17799 и ГОСТ 27001 в практику подразумевает наличие в организации как минимум двух документов: политики ИБ и методологии оценки рисков ИБ, однако для последнего документа в российской нормативной базе не отражены вопросы разработки, форма и содержание.

Место и роль стандарта BS 7799-3

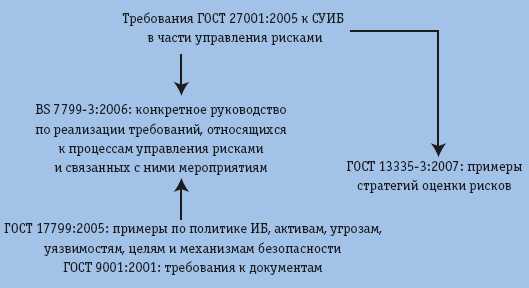

Стандарт BS 7799-3:2006 гармонизирован с ISO 17799:2005 (ныне ISO 27002:2007) относительно примеров по компонентам системы защиты и с ISO серии 9000 по требованиям к документам. Стандарт допускает использование любых стратегий организации оценки рисков, в частности изложенных в ISO 13335-3 (Методы менеджмента безопасности информационных технологий). Сравнительный анализ BS 7799-3 с популярным американским стандартом NIST SP 800-30:2002 (Руководство по управлению рисками в системах информационных технологий) показал идентичность по сути изложенных в них подходов к анализу, оценке и управлению рисками. Общая взаимосвязь стандартов в российской нормативной среде проиллюстрирована на рисунке 1.

Недостаток отечественной нормативной базы ИБ состоит в отсутствии российского ГОСТа по рискам. Иначе говоря, отечественные организации по стандартизации перевели только две части BS 7799 из трех — это ГОСТ 17799 и ГОСТ 27001. Таким образом, имеется ГОСТ 27001, в котором заданы требования к СУИБ, и ГОСТ 17799, где имеются примеры по среде и системам ИБ, но нет руководства по оценке и управлению рискам, что и показано на рис. 1.

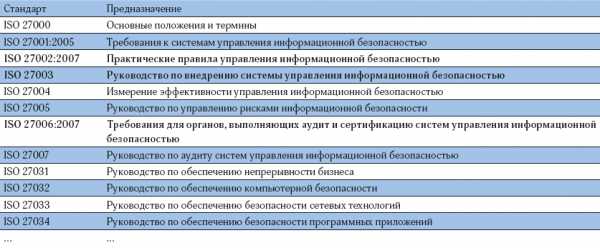

По линии международного комитета ПК 27 СТК 1 ИСО/МЭК идет активное обсуждение организационных стандартов ИБ в рамках серии ISO/IEC 27000 ISMS и уже ратифицированы три стандарта. В таблице 3 представлен список задуманных и принятых стандартов 27000-й серии.

Таблица 3. Стандарты серии ISO 27000

Основное содержание BS 7799-3

Стандарт BS 7799-3 содержит вводную часть, разделы по оценке рисков, обработке рисков, непрерывным действиям по управлению рисками, а также имеет приложение с примерами активов, угроз, уязвимостей, методов оценки рисков. Стандарт придерживается самого общего понятия риска, под которым понимают комбинацию вероятности события и его последствий (стоимости компрометируемого ресурса). Управление риском (risk management) сформулировано как скоординированные непрерывные действия по управлению и контролю рисков в организации.

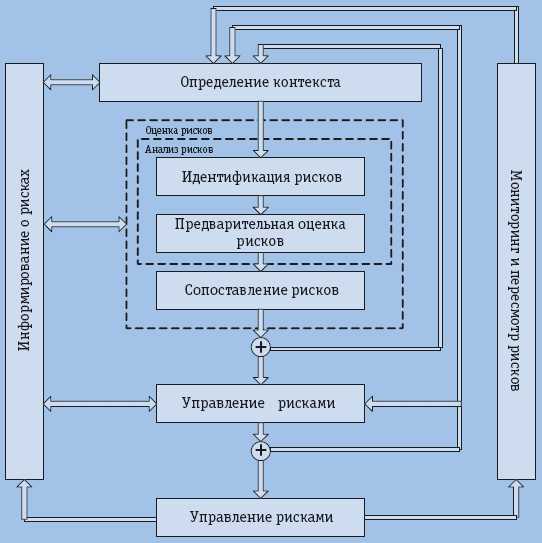

В соответствии с подходом, принятым в серии 27000, непрерывный процесс управления спроецирован на четыре фазы менеджмента: «планирование — реализация — проверка — совершенствование». В контексте стандарта эти четыре фазы (рис. 2) выглядят следующим образом:

1) оценка рисков, включающая анализ и вычисление рисков; 2) обработка риска — выбор и реализация мер и средств безопасности; 3) контроль рисков путем мониторинга, тестирования, анализа механизмов безопасности, а также аудита системы;

4) оптимизация рисков путем модификации и обновления правил, мер и средств безопасности.

Оценка рисков

Оценка рисков (risk assessment) — первый этап в управлении системы информационной безопасности, предназначенный для идентификации источников рисков и определения его уровня значимости. Оценку разбивают на анализ рисков и оценивание рисков.

В рамках анализа проводится инвентаризация и категоризация защищаемых ресурсов, выясняются нормативные, технические, договорные требования к ресурсам в сфере ИБ, а затем с учетом этих требований определяется стоимость ресурсов. В стоимость входят все потенциальные затраты, связанные с возможной компрометацией защищаемых ресурсов. Следующим этапом анализа рисков является составление перечня значимых угроз и уязвимостей для каждого ресурса, а затем вычисляется вероятность их реализации. Стандарт допускает двоякое толкование понятия угрозы ИБ: как условие реализации уязвимости ресурса (в этом случае уязвимости и угрозы идентифицируются отдельно) и как общее потенциальное событие, способное привести к компрометации ресурса (когда наличие возможности реализации уязвимости и есть угроза). Не возбраняется разделение угроз ИБ на угрозы целостности, доступности и конфиденциальности.

Оценивание риска проводится путем его вычисления и сопоставления с заданной шкалой. Вычисление риска состоит в умножении вероятности компрометации ресурса на значение величины ущерба, связанного с его компрометацией. Сопоставление риска выполняется с целью упрощения процесса использования на практике точечных значений риска.

BS 7799-3 допускает использование как количественных, так и качественных методов оценки рисков, но, к сожалению, в документе нет обоснования и рекомендаций по выбору математического и методического аппарата оценки рисков ИБ. Приложение к стандарту содержит единственный пример, который условно можно отнести к качественному методу оценки. Данный пример использует трех- и пятибалльные оценочные шкалы:

-

Оцениваются уровни стоимости идентифицированного ресурса по пятибалльной шкале: «незначительный», «низкий», «средний», «высокий», «очень высокий».

-

Оцениваются уровни вероятности угрозы по трехбалльной шкале: «низкий», «средний», «высокий».

-

Оцениваются уровни вероятности уязвимости: «низкий», «средний», «высокий».

-

По заданной таблице рассчитываются уровни риска.

-

Проводится ранжирование инцидентов по уровню риска.

Обработка риска

После того как риск оценен, должно быть принято решение относительно его обработки (risk treatment) — точнее, выбора и реализации мер и средств по минимизации риска. Помимо оцененного уровня риска, при принятии решения могут быть учтены затраты на внедрение и сопровождение механизмов безопасности, политика руководства, простота реализации, мнение экспертов и др. Предлагается одна из четырех мер обработки риска:

-

Уменьшение риска. Риск считается неприемлемым, и для его уменьшения выбираются и реализуются соответствующие меры и средства безопасности.

-

Передача риска. Риск считается неприемлемым и на определённых условиях (например, в рамках страхования, поставки или аутсорсинга) переадресуется сторонней организации.

-

Принятие риска. Риск в конкретном случае считается осознанно допустимым — организация должна смириться с возможными последствиями. Обычно это означает, что стоимость контрмер значительно превосходит финансовые потери в случае реализации угрозы либо организация не может найти подходящие меры и средства безопасности.

-

Отказ от риска. Отказ от бизнес-процессов организации, являющихся причиной риска. Например, отказ от электронных платежей по Сети.

В результате обработки риска остается так называемый остаточный риск, относительно которого принимается решение о завершении этапа отработки риска. Печально, но в стандарте BS7799:3 ничего не сказано об эффективности мер, средств и сервисов, которые могут быть использованы при обработке риска.

Управление рисками

Раздел 7 BS 7799-3 «Непрерывная деятельность по управлению рисками» затрагивает следующие две фазы менеджмента системы: контроль риска и оптимизация риска.

Для контроля риска рекомендуются технические меры (мониторинг, анализ системных журналов и выполнения проверок), анализ со стороны руководства, независимые внутренние аудиты ИБ.

Фаза оптимизации риска содержит переоценку риска и, соответственно, пересмотр политик, руководств по управлению рисками, корректировку и обновление механизмов безопасности.

Процедуры контроля рисков и оптимизации — включая использование политик, мер и средств безопасности, идентификацию ресурсов, угроз и уязвимостей, документирование — гармонизированы с ISO 27001 и 27002.

Принцип осведомленности

Отличительной чертой стандарта является принцип осведомленности о процессах оценки, отработки, контроля и оптимизации рисков в организации. На каждом этапе управления рисками предусмотрено информирование всех участников процесса управления безопасностью, а также фиксирование событий СУИБ.

Наряду с планом обеспечения непрерывности бизнеса, к основным документам по управлению рисками в британском стандарте отнесены: описание методологии оценки рисков, отчет об оценке рисков, план обработки рисков. Кроме того, в непрерывном цикле управления рисками задействовано огромное множество рабочей документации: реестры ресурсов, реестры рисков, декларации применимости, списки проверок, протоколы процедур и тестов, журналы безопасности, аудиторские отчеты, планы коммуникаций, инструкции, регламенты и др.

Стандарт задает перечисляет обязанности и задает требования к категории лиц, непосредственно участвующих при управлении рисками, а именно: экспертам по оценке рисков, менеджерам по безопасности, менеджерам рисков безопасности, а также владельцам ресурсов и даже руководству организации.

Развитие стандарта

На рис. 3 изображена модель управления рисками, предложенная в проекте ISO 27005, которая, по сути, соответствует концепции BS 7799-3, а также NIST SP 800-30:2002. В целом, и BS 7799-3 и проект 27005 имеют описательный характер и не содержат конкретных требований к способам управления рисками. Стандарты позволяют самостоятельно учесть различные аспекты СУИБ, идентифицировать уровни риска, определить критерии для принятия риска, идентифицировать приемлемые уровни риска и т.д. Стандарты придерживаются непрерывного 4-процессного подхода к менеджменту систем качества, включают аналогичные этапы анализа, оценки и управления, правила и рекомендации, носят итеративный характер, не предъявляют конкретных требований к методам, содержат требования по информативности каждого этапа. Можно отметить некоторую тенденцию в детализации этапов и добавлении примеров в очередных версиях проекта 27005.

***

Все современные стандарты в области безопасности — NIST SP 800-30, BS 7799-3 и проект ISO 27005 отражают сложившийся в международной практике общий процессный подход к организации управления рисками. При этом управление рисками представляется как базовая часть системы менеджмента качества организации. Стандарты носят откровенно концептуальный характер, что позволяет экспертам по ИБ реализовать любые методы, средства и технологии оценки, отработки и управления рисками. С другой стороны, стандарты не содержат рекомендаций по выбору какого-либо аппарата оценки риска, а также по синтезу мер, средств и сервисов безопасности, используемых для минимизации рисков, что снижает полезность стандартов как технологических документов.

Потребность в соответствующем национальном стандарте по управлению рисками определяется не только популяризацией экономически оправданных подходов к ИБ, но и требованиями и рекомендациями, заданными ГОСТ 27001:2005 и ГОСТ 17799:2005, а также вытекает из требований к организации бизнес-процессов, определенных в актуальных стандартах серии 9000. Недостатки ISO 27005 или BS 7799-3 (отсутствие конкретных методик) можно исправить путем выпуска руководящего документа ФСТЭК России.

Учитывая отдельные некорректности переводов стандартов серии 27000 и опыт международного признания ГОСТ ИСО 15408, хочется надеяться, что развитие нормативной базы в нашей стране будет двигаться по пути принятия ГОСТ, аутентичного ISO 27005 или BS 7799-3.

Реальными стимулами для развития нормативного направления, связанного с управлением рисками может быть становление системы национальной сертификации СУИБ либо развитие принциповсертификации систем менеджмента качества в направлении выполнения требований по ИБ.

Алексей Марков ([email protected]), Валентин Цирлов — сотрудники компании ЗАО «НПО «Эшелон», (Москва).

Анализ рисков и управление информационными рисками

Способ построения СМИБ в организации зависит от присутствия в ней категорированной информации. В организациях, в которых обращается информация, составляющая государственную тайну, процесс создания СМИБ заключается в удовлетворении нормативным требованиям с применением специального оборудования, ПО и привлечением специализированных организаций. В коммерческих организациях (в которых присутствует информация, составляющая коммерческую и профессиональную (например, банковскую) тайны, а также персональную информацию) процесс построения СМИБ должен основываться на анализе рисков.

Риск – функция вероятности реализации определенной угрозы (использующей некоторые уязвимости) и величины возможного ущерба.

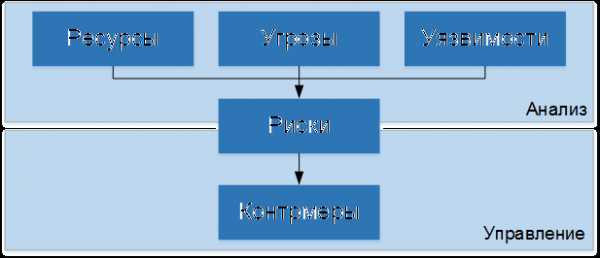

Анализ рисков — процесс идентификации информационных рисков, определение вероятности их осуществления и потенциального воздействия, а также имеющихся контрмер, уменьшающих это воздействие (угроз и уязвимостей). Анализ рисков является частью управления рисками.

Управление рисками – процесс, включающий анализ рисков, выбор, реализация и оценка эффективных и экономичных контрмер, проверка, что риски установлены на приемлемом уровне.

Управление рисками должно учитываться на каждом из этапов жизненного цикла ИС.

Цели анализа рисков:

— определить цели управления ИБ;

— оценить основные критичные области, отрицательно влияющие на ключевые бизнес-процессы компании;

— выработать эффективные и обоснованные решения для контроля или минимизации выявленных рисков;

— определить баланс между возможным ущербом от утечки информации и размером затрат на ИБ;

— наглядно представить и обосновать структуру затрат на ИБ для руководства.

Этапы процесса управления рисками:

- Установка границ анализируемых объектов и уровня детализации их рассмотрения;

- Выбор методики оценки рисков;

- Идентификация активов;

- Анализ угроз и их последствий, определение уязвимостей в защите, оценка возможного ущерба;

- Оценка рисков;

- Выбор защитных мер;

- Реализация и проверка выбранных мер;

- Оценка остаточного риска.

Постановка задачи оценки рисков позволяет задать требования к методике оценки информационных рисков организации.

Оценка риска может быть выражена как качественно (квазикачественно) — 3/4/5 степенями, так и количественно — вероятностью ожидаемой частоты появления события в заданном интервале времени (месяц/год), а ущерб в денежном эквиваленте.

Методы оценки рисков:

— экспертных оценок (непосредственно (явно) или косвенно — с использованием автоматических программных средств, в логику работы которых заложена некоторая база знаний о зависимости меры какого-либо риска от наблюдаемых условий). Недостаток – зависимость от квалификации эксперта;

— статистики о вероятности реализации уязвимости и ущерба от ее реализации (недостаток – потребность в достаточно большом объеме статистических данных (а для некоторых угроз их может просто не существовать) и невозможность точной оценки в случае меняющейся обстановки;

— аналитический подход (например, с построением графов взвешенных переходов для определения величины ущерба от реализации уязвимости).

Методика оценки рисков

Требования к методике оценки рисков: эффективность применения полученных результатов для создания СМИБ, приемлемое количество исходных данных, однозначно трактуемые результаты выходные.

Существует большое количество методик оценки рисков:

NIST – методология Национального института стандартов и технологий США

FAIR – методология анализа факторов рисков информационных технологий

BSI – методика на основе Руководства по ИТ безопасности Федерального Агентства по ИБ Германии

OCTAVE – методика оценки критичных угроз, активов и уязвимостей

IRAM – методика анализа информационных рисков Международного форума по ИБ

ISO 27005 – методика анализа информационных рисков международного европейского семейства стандартов по ИБ

Они различаются степенью детализации, требованиями к подготовке персонала и вовлекаемыми ресурсами. Однако можно выделить основные этапы оценки рисков:

- Что мы хотим защитить и почему (описание информационной системы, идентификация активов и их классификация с позиции ценности)

- От чего мы хотим защититься (идентификация угроз и незакрытых уязвимостей и их ранжирование, организация защиты информации)

- Какова вероятность возникновения и успешной реализации угрозы при существующей инфраструктуре ИТ?

- Что мы потеряем, если угроза будет успешно реализована (оценка возможного ущерба)?

- Оценка риска (по отдельным угрозам, классам угроз, интегральный риск по организации).

Как упоминалось ранее, по результатам оценки рисков в соответствии со стратегией управления рисками принимается решение, как будут обрабатываться риски. Для рисков, которые решено снизить, составляется план обработки рисков (содержащий организационные, инженерно-технические и пр. контрмеры для снижения уровня рисков), направленный на достижение минимального, приемлемого уровня риска, принятого в организации.

Отдельные этапы процесса оценки рисков ИТ автоматизированы:

-разработаны системные утилиты или ПО для оценки рисков;

-имеются утилиты для моделирования угроз и уязвимостей;

-есть программное обеспечение и шаблоны документов для проведения оценки и определения мероприятий по защите.

Алгоритм описания информационной системы

Описание целей создания информационной системы, ее границ, информационных ресурсов, требований в области ИБ и системы управления информационной системой и режимом ИБ.

План описания ИС:

— Аппаратные средства ИС, их конфигурация

— Используемое ПО

— Описание интерфейсов системы, т.е. внешних и внутренних связей с позиции информационной технологии

— Типы данных и информации

— Персонал, работающий в данной ИС (обязанности)

— Миссия данной ИС (основные цели)

— Критичные типы данных и информационные процессы

— Функциональные требования к ИС

— Категории пользователей системы и обслуживающего персонала

— Формальные требования в области ИБ, применимые к данной ИС (законодательство, ведомственные стандарты, и т.д.)

— Архитектура подсистемы ИБ

— Топология локальной сети

— Программно-технические средства обеспечения ИБ

— Входные и выходные потоки данных

— Система управления в данной ИС (должностные инструкции, система планирование в области обеспечения ИБ)

— Существующая система управления в области ИБ (резервное копирование, процедуры реагирования на нештатные ситуации, инструкции в области ИБ, контроль за поддержанием режима ИБ и т.д.)

— Организация физической безопасности

— Управление и контроль за внешней по отношению к ИС средой (климатическими параметрами, электропитанием, защитой от затоплений, агрессивной среды и т.д.).

Для системы, находящейся в стадии проектирования и уже существующей системы характер описания и степень подробности ответов будет различной. В первом случае (стадия проектирования) достаточно указать общие требования в области ИБ.

Технологии описания системы

Для получения информации по перечисленным пунктам на практике рекомендуется использовать:

— Разнообразные вопросники (check-листы), которые могут быть адресованы к различным группам управленческого и обслуживающего персонала.

— Интервью аналитиков (внешних), которые проводят неформальные беседы с персоналом и затем готовят формализованное описание.

— Анализ формальных документов и документации предприятия.

— Использование специализированного инструментария (ПО) (сканеры).

Идентификация угроз и уязвимостей

Угроза — это потенциальная возможность нарушить информационную безопасность из-за уязвимостей в защите информационных систем. Попытка реализации угрозы называется атакой, а тот, кто предпринимает такую попытку, — злоумышленником.

Классификация угроз:

- по аспекту информационной безопасности (доступность, целостность, конфиденциальность), против которого угрозы направлены в первую очередь;

- по компоненту информационных систем, на который угрозы нацелены (данные, программы, аппаратура, поддерживающая инфраструктура);

- по способу осуществления угроз (случайные или преднамеренные действия природного или техногенного характера);

- расположение источника угроз (внутри или вне рассматриваемой ИС).

Одним из способов идентификации угроз является построение модели нарушителя.

При составлении перечня угроз и оценке их уровня используется списки классов угроз различных организаций и информация об их рейтингах либо средних значениях вероятности реализации данной угрозы. The Federal Computer Incident Response Center (FedCIRC), Federal Bureau of Investigation’s National Infrastructure Protection Center, SecurityFocus, и др. Существуют системы мониторинга состояния кибер-безопасности в мире (Symantec), в основном относятся к кибер-угрозам.

Идентификация уязвимостей

Составляется список потенциальных уязвимостей данной ИС и возможные результаты их реализации (источники — сетевые сканеры уязвимостей, каталоги уязвимостей разных организаций). При оценке уровня уязвимости принимаются во внимание существующие процедуры и методы обеспечения режима информационной безопасности, данные внутреннего аудита и результаты анализа имевших место инцидентов.

Организация защиты информации

Формирование списка управляющих воздействий организации

Составляется список управляющих воздействий, структурированный по уровням или областям ответственности в соответствие с используемой моделью комплексного обеспечения режима информационной безопасности.

Анализ системы управления ИС

Параметры угроз, определяемых на следующем шаге, существенно зависят от организации системы управления ИС. На данном шаге производится анализ системы управления с позиции возможного воздействия на выявленные угрозы и уязвимости.

Обычно рассматриваются 2 категории: методы управления технического и нетехнического уровня.

Методы технического уровня в свою очередь подразделяются на:

— Обеспечение требований базового уровня (идентификация, управление системой распределения ключей, администрирование, методы защиты элементов системы и ПО)

— Упреждающие методы (аутентификация, авторизация, обеспечение неотказуемости, контроль доступа, обеспечение конфиденциальности транзакций)

— Обнаружение нарушений в области ИБ и процедуры восстановления (аудит, обнаружение вторжений, антивирусная защита, проверка целостности ПО и данных)

Методы нетехнического уровня — множество методов управления организационного и процедурного уровня.

Выбор шкалы для оценки параметров рисков

Под оценкой параметров рисков понимается оценка возможности реализации потенциальной уязвимости, которая приведет к инциденту.

Типичной шкалой является качественная (балльная) шкала с несколькими градациями, например низкий средний и высокий уровень (или 0-10). Оценка производится экспертом с учетом ряда объективных факторов.

Анализ возможных последствий нарушения режима ИБ

Определяется цена нарушения режима ИБ. Последствия нарушения режима ИБ, могут

быть разноплановыми. Например, это могут быть прямые финансовые потери, потеря репутации, неприятности со стороны официальных структур, и т.д.

На данном шаге выбирается система критериев для оценки последствий нарушения режима ИБ и определяется интегрированная шкала для оценки тяжести последствий.

Оценка рисков

На этом шаге измеряется уровень рисков нарушения конфиденциальности, целостности, доступности информационных ресурсов. Уровень риска зависит от уровней угроз, уязвимостей и цены возможных последствий.

Методики измерения рисков:

— Чаще всего используются табличные (качественные) методы. Уровень риска определяется с учетом факторов: цена возможных потерь, уровень угрозы и уязвимости.

— Количественные шкалы. Упрощается анализ стоимость/эффективность предлагаемых контрмер, однако предъявляются более высокие требования к шкалам измерения исходных данных и проверке адекватности используемой модели.

Выработка рекомендаций по управлению рисками

Даются комплексные рекомендации по уменьшению рисков до допустимого уровня, например:

— Внесение изменений в политику ИБ

— Изменения в регламентах обслуживания и должностных инструкциях

— Дополнительные программно-технические средства

Разработка итоговых отчетных документов

Содержание отчетных документов:

— Цели работы

— Используемая методология

— Описание ИС с позиции ИБ

— Угрозы

— Уязвимости

— Риски

— Предлагаемые контрмеры