Как обеспечить безопасность корпоративной сети

Защита информации в компьютерных системах и сетях

Сразу отметим, что системы защиты, которая 100% даст результат на всех предприятиях, к сожалению, не существует. Ведь с каждым днём появляются всё новые способы обхода и взлома сети (будь она корпоративная или домашняя). Однако тот факт, что многоуровневая защита — все же лучший вариант для обеспечения безопасности корпоративной сети, остается по-прежнему неизменным.

И в данной статье мы разберем пять наиболее надежных методов защиты информации в компьютерных системах и сетях, а также рассмотрим уровни защиты компьютера в корпоративной сети.

Однако сразу оговоримся, что наилучшим способом защиты данных в сети является бдительность ее пользователей. Все сотрудники компании, вне зависимости от рабочих обязанностей, должны понимать, и главное — следовать всем правилам информационной безопасности. Любое постороннее устройство (будь то телефон, флешка или же диск) не должно подключаться к корпоративной сети.

Кроме того, руководству компании следует регулярно проводить беседы и проверки по технике безопасности, ведь если сотрудники халатно относятся к безопасности корпоративной сети, то никакая защита ей не поможет.

Защита корпоративной сети от несанкционированного доступа

- 1. Итак, в первую очередь необходимо обеспечить физическую безопасность сети. Т.е доступ во все серверные шкафы и комнаты должен быть предоставлен строго ограниченному числу пользователей. Утилизация жестких дисков и внешних носителей, должна проходить под жесточайшим контролем. Ведь получив доступ к данным, злоумышленники легко смогут расшифровать пароли.

- 2. Первой «линией обороны» корпоративной сети выступает межсетевой экран, который обеспечит защиту от несанкционированного удалённого доступа. В то же время он обеспечит «невидимость» информации о структуре сети.

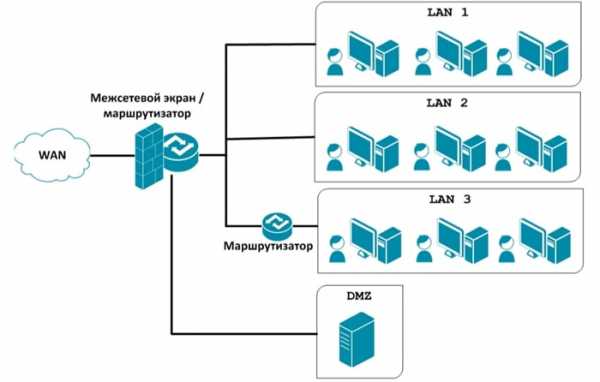

В число основных схем межсетевого экрана можно отнести:

- — использование в его роли фильтрующего маршрутизатора, который предназначен для блокировки и фильтрации исходящих и входящих потоков. Все устройства в защищённой сети имеет доступ в интернет, но обратный доступ к этим устройства из Интернета блокируется;

- — экранированный шлюз, который фильтрует потенциально опасные протоколы, блокируя им доступ в систему.

- 3. Антивирусная защита является главным рубежом защиты корпоративной сети от внешних атак. Комплексная антивирусная защита минимизирует возможность проникновения в сеть «червей». В первую очередь необходимо защитить сервера, рабочие станции, интернет шлюзы и систему корпоративного чата.

На сегодняшний день одной из ведущих компаний по антивирусной защите в сети является «Лаборатория Касперского», которая предлагает такой комплекс защиты, как:

- — контроль защиты рабочих мест – это комплекс сигнатурных и облачных методов контроля за программами и устройствами и обеспечения шифрования данных;

- — обеспечение защиты виртуальной среды с помощью установки «агента» на одном (или каждом) виртуальном хосте;

- — защита «ЦОД» (центр обработки данных) – управление всей структурой защиты и единой централизованной консоли;

- — защита от DDoS-атак, круглосуточный анализ трафика, предупреждение о возможных атаках и перенаправление трафика на «центр очистки».

Это только несколько примеров из целого комплекса защиты от «Лаборатории Касперского».

- 4. Защита виртуальных частных сетей (VPN). На сегодняшний день многие сотрудники компаний осуществляют рабочую деятельность удаленно (из дома), в связи с этим необходимо обеспечить максимальную защиту трафика, а реализовать это помогут шифрованные туннели VPN.

При этом категорически запрещено использовать ПО для удалённого доступа к рабочей сети.

Одним из минусов привлечения «удалённых работников» является возможность потери (или кражи) устройства, с которого ведется работы и последующего получения доступа в корпоративную сеть третьим лицам.

- 5. Грамотная защита корпоративной почты и фильтрация спама.

Безопасность корпоративной почты

Компании, которые обрабатывают большое количество электронной почты, в первую очередь подвержены фишинг–атакам.

Основными способами фильтрация спама, являются:

- — установка специализированного ПО (данные услуги так же предлагает «Лаборатория Касперского»);

- — создание и постоянное пополнение «черных» списков ip-адресов устройств, с которых ведется спам-рассылка;

- — анализ вложений письма (должен осуществляться анализ не только текстовой части, но и всех вложений — фото, видео и текстовых файлов);

- — определение «массовости» письма: спам-письма обычно идентичны для всех рассылок, это и помогает отследить их антиспам-сканерам, таким как «GFI MailEssentials» и «Kaspersky Anti-spam».

Это основные аспекты защиты информации в корпоративной сети, которые работают, практически в каждой компании. Но выбор защиты зависит также от самой структуры корпоративной сети.

Комплексная защита информации в корпоративных сетях: задачи, средства и стоимость решений

Безопасность данных — одна из главных задач, решаемых ИТ-отделами компаний. Причем речь идет не только о предотвращении утечки корпоративной информации, снижении объемов паразитного трафика и отражении атак на ресурсы компании, но и об оптимизации работы системы в целом. Найти универсальное решение в данном вопросе практически невозможно: неоднородность сфер деятельности и структур организаций переводит задачу в категорию требующих индивидуального подхода. Однако для грамотных специалистов неразрешимых проблем не существует. В этой статье мы поговорим о ключевых подходах, методах и средствах информационной безопасности, а также оценим стоимость конкретных решений.

Особенности и задачи корпоративных систем защиты информации

Обеспечение информационной безопасности актуально прежде всего для корпораций со сложной, территориально-распределенной, многоуровневой структурой: крупных банков, транснациональных и государственных компаний. Зачастую корпоративные сети подобных организаций построены с использованием оборудования различных поколений и от разных производителей, что заметно усложняет процесс управления ИТ-системой.

Кроме того, информационные структуры корпораций отличаются разнородностью, они состоят из различных баз, наборов распределенных и локальных систем. Это делает ресурсы корпоративного уровня особенно уязвимыми. В процессе обмена данными между пользователями организации и внешним миром сети могут быть поражены вредоносными программами, которые разрушают базы данных и осуществляют передачу сведений третьим лицам.

Однако сказать, что задача обеспечения информационной безопасности неактуальна для среднего и малого бизнеса, тоже было бы неверно. Особенно сегодня, когда бизнес-процессы активно переходят в виртуальное пространство: оплата товаров и услуг через Интернет, электронная почта, IP-телефония, облачные хранилища, виртуальные сервера — все это стало типично для современных фирм средней руки, как и атаки хакеров, утечка конфиденциальных данных, в том числе финансовых и т.д.

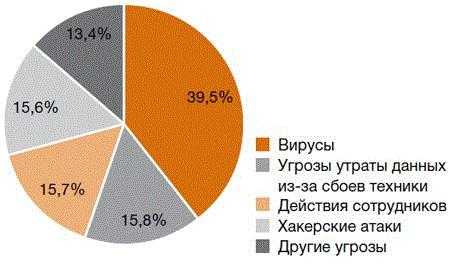

Итак, что же относится к главным угрозам корпоративной сети? По мнению специалистов, наиболее серьезную опасность для ИТ-инфраструктуры сегодня представляют вирусы (троянское ПО, черви), шпионское и рекламное программное обеспечение, спам и фишинг-атаки типа «отказ в обслуживании», подмена главной страницы интернет-ресурса и социальный инжиниринг. Причем источником угроз могут быть как внешние пользователи, так и сотрудники (часто ненамеренно).

Реализация вредоносных алгоритмов может привести как к парализации системы и ее сбоям, так и к утере, подмене или утечке информации. Все это чревато огромными имиджевыми, временными и финансовыми потерями для компании.

Таким образом, главными задачами любой системы информационной безопасности являются:

- обеспечение доступности данных для авторизированных пользователей — возможности оперативного получения информационных услуг;

- гарантия целостности информации — ее актуальности и защищенности от несанкционированного изменения или уничтожения;

- обеспечение конфиденциальности сведений.

Для решения обозначенных целей сегодня применяются такие методы защиты информации, как регистрация и протоколирование, идентификация и аутентификация, управление доступом, создание межсетевых экранов и криптография. Однако о них, как и о конкретных программных продуктах на их основе, мы поговорим несколько позже.

Стоит отметить, что важность обеспечения информационной безопасности оценена и на государственном уровне, что отражается в требованиях нормативно-правовых актов, таких как:

- Гражданский кодекс РФ.

- Федеральный закон от 29.06.2004 г. № 98-ФЗ «О коммерческой тайне».

- Федеральный закон от 27.07.2006 г. № 149-ФЗ «Об информации, информационных технологиях и о защите информации».

- Федеральный закон от 27.07.2006 г. № 152-ФЗ «О персональных данных».

- Федеральный закон от 6.04.2011 г. № 63-ФЗ «Об электронной подписи».

Это важно!

Регуляторами в области информационной безопасности в РФ являются: Федеральная служба по техническому и экспортному контролю, Федеральная служба безопасности, Федеральная служба охраны, Министерство обороны РФ, Министерство связи и массовых коммуникаций РФ, Служба внешней разведки РФ и Банк России.

Так, регуляторами выдвигаются следующие требования к защите данных в компьютерных сетях:

- использование лицензионных технических средств и ПО;

- проведение проверки объектов информации на соответствие нормативным требованиям по защищенности;

- составление списка допустимых к применению программных средств и запрет на использование средств, не входящих в этот перечень;

- использование и своевременное обновление антивирусных программ, проведение регулярных проверок компьютеров на предмет заражения вредоносными ПО;

- разработка способов профилактики по недопущению попадания вирусов в сеть;

- разработка методов хранения и восстановления зараженного ПО.

В банковских структурах также необходимо обеспечивать разграничение доступа к данным для предотвращения преступных действий со стороны сотрудников и внедрять методы шифрования данных с целью обеспечения безопасности проведения электронных денежных операций.

Комплексный подход при построении системы информационной безопасности и защиты информации

Надежную защиту информации может обеспечить только комплексный подход, подразумевающий одновременное использование аппаратных, программных и криптографических средств (ни одно из этих средств в отдельности не является достаточно надежным). Подобный подход предусматривает анализ и оптимизацию всей системы, а не отдельных ее частей, что позволяет обеспечить баланс характеристик, тогда как улучшение одних параметров нередко приводит к ухудшению других.

Это интересно!

Стандартом построения системы безопасности является ISO 17799, который предусматривает внедрение комплексного подхода к решению поставленных задач. Соблюдение данного стандарта позволяет решить задачи по обеспечению конфиденциальности, целостности, достоверности и доступности данных.

Организационные меры, принимаемые при комплексном подходе, являются самостоятельным инструментом и объединяют все используемые методы в единый целостный защитный механизм. Такой подход обеспечивает безопасность данных на всех этапах их обработки. При этом правильно организованная система не создает пользователям серьезных неудобств в процессе работы.

Комплексный подход включает детальный анализ внедряемой системы, оценку угроз безопасности, изучение средств, используемых при построении системы, и их возможностей, анализ соотношения внутренних и внешних угроз и оценку возможности внесения изменений в систему.

Методы и средства защиты информации

Таким образом, для обеспечения защиты информации необходимо предпринимать следующие меры:

- формирование политики безопасности и составление соответствующей документации;

- внедрение защитных технических средств.

И хотя 60–80% усилий по обеспечению безопасности в крупных компаниях направлено на реализацию первого пункта, второй является не менее, а возможно и более, важным.

К основным программно-аппаратным средствам относятся:

Межсетевые экраны. Они обеспечивают разделение сетей и предотвращают нарушение пользователями установленных правил безопасности. Современные межсетевые экраны отличаются удобным управлением и большим функционалом (возможностью организации VPN, интеграции с антивирусами и др.). В настоящее время наблюдаются тенденции:

- к реализации межсетевых экранов аппаратными, а не программными средствами (это позволяет снизить затраты на дополнительное оборудование и ПО и повысить степень защищенности);

- к внедрению персональных межсетевых экранов;

- к ориентации на сегмент SOHO, что приводит к расширению функционала данных средств.

Антивирусная защита информации. Усилия крупнейших производителей направлены на обеспечение эшелонированной защиты корпоративных сетей. Разрабатываемые системы защищают рабочие станции, а также закрывают почтовые шлюзы, прокси-серверы и другие пути проникновения вирусов. Эффективным решением является параллельное использование двух и более антивирусов, в которых реализованы различные методы обнаружения вредоносного ПО.

Системы обнаружения атак. Подобные системы тесно интегрированы со средствами блокировки вредоносных воздействий и с системами анализа защищенности. Система корреляции событий акцентирует внимание администратора только на тех событиях, которые могут нанести реальный ущерб инфраструктуре компании. Производители IDS стремятся к повышению скоростных показателей своих разработок.

Контроль доступа и средства защиты информации внутри сети. С целью обеспечения безопасности данных крупными компаниями проводится автоматизация управления информационной безопасностью или создание общей консоли управления, а также разграничение доступа между сотрудниками согласно их функционалу. В области средств создания VPN отмечается стремление к повышению производительности процессов шифрования и обеспечения мобильности клиентов (то есть доступа к сведениям с любого устройства). Разработчики систем контроля содержимого стремятся добиться того, чтобы созданные ими системы не создавали дискомфорта пользователям.

Тенденции в сфере комплексной защиты информации

Комплексные средства защиты информации меняются со временем и определяются прежде всего текущими экономическими условиями и существующими угрозами. Так, увеличение количества вредоносных атак и экономический кризис заставляют российские компании и госструктуры выбирать только реально работающие решения. Этим объясняется смена ориентиров.

Если раньше корпорации были нацелены в первую очередь на выполнение требований регуляторов, то теперь им не менее важно обеспечить реальную безопасность бизнеса путем внедрения соответствующих программных и аппаратных средств. Все больше компаний стремится интегрировать защитные средства с другими системами ИТ-структур, в частности, SIEM, которые в режиме реального времени анализируют события безопасности, приходящие от сетевых устройств и приложений. Функция администрирования средств защиты передается от подразделений безопасности в ИТ-отделы.

Это важно!

В последнее время руководителями компаний и ИТ-директорами уделяется особое внимание технологичности применения, совместимости и управляемости средств защиты. Отмечается переход от простого поиска уязвимостей (чисто технического подхода) к риск-ориентированному менеджменту (к комплексному подходу).

Все более важными для клиентов становятся наглядность отчетности, удобство интерфейса, обеспечение безопасности виртуальных сред при работе с мобильными устройствами. В связи с увеличением доли целевых атак растет спрос на решения в области защищенности критических объектов и инфраструктуры (расследования компьютерных инцидентов, предотвращение DDoS-атак).

Стоимость решений по защите информации

Цена организации корпоративной системы защиты сведений складывается из множества составляющих. В частности, она зависит от сферы деятельности компании, количества сотрудников и пользователей, территориальной распределенности системы, требуемого уровня защищенности и др. На стоимость работ влияет цена приобретаемого оборудования и ПО, объем выполняемых работ, наличие дополнительных сервисов и другие факторы.

Так, стоимость программно-аппаратного комплекса Cisco WebSecurity варьируется от $170 (при количестве пользователей до 1000) до $670 (5000–10 000 пользователей). Локально развертываемое устройство McAfee WebGateway стоит от $2000 до $27 000. Цена веб-фильтра Websense WebSecurity может достигать $40 000.

Стоимость Barracuda WebFilter стартует от $1500 за оборудование, обслуживающее до 100 пользователей одновременно (аппарат для обслуживания 300–8000 пользователей обойдется в $4000). При этом ежегодное обновление ПО обойдется еще в $400–1100. Приобрести GFI WebMonitor для 100 пользователей на один год можно за 208 000 рублей ($2600).

Итак, современная информационная безопасность компании базируется на концепции комплексной защиты информации, подразумевающей одновременное использование многих взаимосвязанных программно-аппаратных решений и мер социального характера, которые поддерживают и дополняют друг друга. В том числе безопасность компании помогают обеспечить и системы корпоративного управления паролями.

Корпоративные сети и проблемы безопасности

Нагиева А. Ф. Корпоративные сети и проблемы безопасности // Молодой ученый. — 2016. — №29. — С. 34-36. — URL https://moluch.ru/archive/133/37194/ (дата обращения: 09.10.2018).

Термин корпорация происходит от латинского «corporation», т. е. объединение. Предназначается для создания взаимной связи между субъектами, входящими в это объединение и другими членами общества.

При обеспечении существования и развития информационной корпорации возникает проблема её безопасности. Потеря информации, относящейся к субъекту корпорации, т. е. персональной информации, не может быть весомой утратой корпоративных ресурсов.

Но утрата контроля над обменом информации в корпорации может быть значительной утратой ресурсов, может привести к подмене реальной информации ложной, а в результате злоумышленники могут частично овладеть контролем деятельности корпорации. [1]

Компьютерная сеть (КС) — это специальная сеть предназначенная для выполнения вычислений, объединения коммуникационных и информационных ресурсов и передачи электронных данных (например, электронных документов, голоса, видеоизображений).

В общем случае КС это система, обеспечивающая информационный обмен между различными прикладными программами, используемыми в корпорации. КС включает в себя различные компоненты системных и прикладных программ, сетевые адаптеры, концентраторы, коммутаторы и маршрутизаторы и кабельные системы.

Современные КС обеспечивают различного рода службы. К этим службам относятся традиционные передачи данных, IP –телефония, аудиоконференции и видеопередачи, защита и видеонаблюдение.

Использование КС обеспечивает в учреждении нижеприведенные функции.

– совместную эффективную работу пользователей

– максимально рациональное использование компьютеров, периферийных устройств и программных средств

– простоту и удобство доступа к данным, находящимся в общем пользовании

Современные корпорации это сложные и многопрофильные структуры, представляющие собой распределенную иерархическую систему управления. Кроме этого в корпорацию входят находящиеся вдалеке друг от друга учреждения, отделения и административные офисы. Именно с этой целью создаются корпоративные сети (КС) для централизованного управления этими объединениями учреждений.

Решение телекоммуникационных проблем

Одной из основных проблем при создании КС является организация каналов связи. Как правило КС охватывают большие территории, т. е. включают в себя офисы, отделения и др. структуры, расположенные вдалеке друг от друга. В большинстве случаев узлы КС располагаются в различных городах, в некоторых случаях в различных странах и, даже, континентах.

Принципы построения подобных сетей отличаются от принципов построения локальных сетей (ЛС), охватывающих несколько зданий. Основное различие состоит в том, что территориально распределенные КС используют арендованные каналы связи.

Если при создании ЛС затраты на их создание состоят из стоимости соответствующего оборудования и на проводку кабелей, то затраты территориально распределенных КС идут на аренду каналов связи.

В настоящее время эта проблема решается путем подключения к уже существующим глобальным сетям (ГС), например, Internet. В это время требуется лишь обеспечение связи до ближайшего узла ГС, а передачу информации между узлами обеспечивает ГС [2].

Поэтому, при создании даже сколько-нибудь маленькой сети в рамках города, необходимо использовать технологии, способные обеспечить адаптирование к существующим ГС и допускающие расширение создаваемой сети.

При создании КС для передачи данных могут быть использованы все существующие технологии и каналы связи.

Внутри самой для передачи данных можно использовать виртуальные каналы сети с пакетной коммутацией.

Для построения корпоративной информационной системы в качестве виртуальной сети могут быть использованы как Х.25, так и Frame Relay сети. Выбор одного из них производится на базе различных показателей. К этим показателям относятся качество каналов связи, доступность услуг в узлах подключения и финансовые издержки.

На сегодняшний день расходы на междугородную связь для Frame Relay сетей в несколько раз выше, чем для использования Х.25 сетей. С другой стороны высокая скорость передачи информации и возможность при передаче одновременно данных сопровождаемой голосовой составляющей могут быть определяющим аргументом в пользу Frame Relay.

В части использования арендуемых каналов связи КС применение Frame Relay технологии более целесообразно. В этом случае становится возможным как объединение локальных сетей (ЛС) между собой и подключение к интернету, так и использование прикладных программ Х.25 технологий. Самым простым и удобным вариантом для подключения пользователей, находящихся вдали друг от друга, является телефонная связь и Internet, там, где это возможно, использование ISDN (IntegratedServicesdigitalnetwork — цифровые сети связи, оказывающие комплексные услуги).

Безопасность корпоративных сетей

Обеспечение информационной безопасности является важной функцией любой сети и этому вопросу должно уделяться особое внимание.

В КС, с использованием глобальных каналов связи, важность обеспечения информационной безопасности и связанное с этим усложнение структуры и состава сети многократно увеличивается. Это связано с рассредоточенной и циркулирующей в большом пространстве служебной и секретной информацией внутри КС и вытекающей из этого необходимости предотвращения вероятности несанкционированного доступа через многочисленные «слабые» точки КС в условиях наличия большого числа пользователей.

Одним из основных этапов построения КС является выбор и создание политики безопасности (ПБ).

ПБ это совокупность документированных управляющих решений, предназначенных для защиты информации и связанных с ней ресурсов. ПБ корпоративной сети отображает правила входа в сетевые ресурсы и надзор за их использованием, управления сетью, дальнейшего развития и т.д

С практической точки зрения ПБ подразделяется на 3 уровня:

– решения, принимаемые руководством предприятия, всецело относящиеся к предприятию и имеющие общий характер

– вопросы, относящиеся к различным аспектам информационной безопасности

– конкретные службы информационной системы

При создании КС необходимо уделить крайне значительное внимание безопасности передачи данных и предотвращению недозволенного доступа к корпоративной информации. [4]

Современные средства защиты информации способны на высоком уровне обеспечить безопасность сетей.

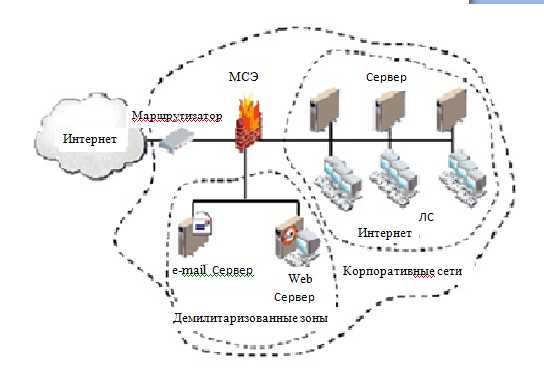

Межсетевые экраны (МСЭ), организация специальных виртуальных сетей (СВС), системы обнаружения несанкционированных доступов и др. позволяют безопасную передачу информации в любой части КС.

Для предотвращения недозволенных доступов к информационным ресурсам предприятия в КС создаются демилитаризованные зоны (ДМЗ) рис.1

Рис. 1. Структура обеспечения безопасности схемы корпоративной сети

Эта зона играет буферную роль между внутренней сетью, например Internet. В этой зоне обычно располагается w. w.w. сервер и почтовый сервер. Управление связями и пакетами в ДМЗ осуществляется с помощью МСЭ.

Система управления входами пользователей КС в Internet и пользователей из Internet в КС строится на базе МСЭ и Web — сервера. Под понятием обеспечение безопасности КС понимается организация «сопротивления» попыткам несанкционированного доступа к процессу функционирования, а также, модификации аппаратных средств, программных обеспечений и данных, краже, выводу их из строя и уничтожение.

В инфраструктуру безопасности КС входят:

– надзор за входами;

– аутентификация;

– шифрование (электронно-цифровая подпись (ЭЦП));

– контентный анализ и др.

Приведенные здесь положении в общем отображают в себе основные принципы построения корпоративной сети и могут быть использованы в практических целях.. [3]

Литература:

1. Daemen J., Rijmen V. AES Proposal: Rijndael. Document version 2.

2. Datapro Reports on Information Security, vol.1–3,.

3. Dierks Т., Allen C. RFC 2246: The TLS Protocol Version 1.0. January 2009 DoD 5200.28-STD. Department of Defence Trusted Computer System Evaluation Criteria (TCSEC)

4. Interoperability Specification for ICCs and Personal Computer Systems. Part 8. Recommendations for ICC Security and Privacy Devices. Revision 1.0. PC/SC Workgroup.

Основные термины (генерируются автоматически): информационная безопасность, корпоративная сеть, сеть, создание КС, ISDN, друг, корпорация, передача данных, принцип построения.

- защиту баз данных; - защиту информации при работе в компьютерных сетях. При создание крупномасштабных (локальных, корпоративных и т

Известно, что в компьютерных сетях для обеспечения безопасности информации и сети подлежит обработке критическая информация.

По прогнозам международных экспертов и ведущих специалистов ХХI век ознаменуется созданием Глобального информационного общества (ГИО), технической основой которой будет Глобальная информационная инфраструктура (ГИИ).

На основе анализа угроз безопасности компьютерных сетей можно сделать выводы о свойствах и функциях, которые должна обладать система обеспечения безопасности корпоративной сети (КС).

Принципы, технологии, протоколы 4 издание — Питер-2010. 944с.

Ключевые слова: защита информации, информационная безопасность, распределённые системы, компьютерная сеть, интернет

Так, одним из эффективных инструментов для защиты канала передачи информации являются создание и использование виртуальной частной...

Угрозы безопасности информации локальных вычислительных сетей можно разделить на две большие группы

При передаче данных по глобальным сетям эта проблема встает наиболее остро.

Компьютерные сети. Принципы, технологии, протоколы.

Проектирования информационной безопасности телемедицинских сетей. Описание принципа построения функциональной модели основных бизнес-процессов взаимодействия пользователей и подсистем в корпоративной информационной системе ЗАО «Михайловский...

Системы управления корпоративными сетями существуют не очень давно.

‒ управление безопасностью; ‒ учет работы сети.

Раздел Reporting — это работа с отчетной базой данных, то есть, проведение отчетов, создание планировщика отчетов.

информационная безопасность, защита информации, корпоративная сеть, компьютерная сеть, информация, передача информации, информационная система, единая система, вычислительная техника...

Особое внимание здесь уделяется способам аутентификации пользователей в корпоративной информационной системе, парольный аудит, безопасность данных при передаче по локальной сети, разделение прав доступа и т. п. Интересно...

- защиту баз данных; - защиту информации при работе в компьютерных сетях. При создание крупномасштабных (локальных, корпоративных и т

Известно, что в компьютерных сетях для обеспечения безопасности информации и сети подлежит обработке критическая информация.

По прогнозам международных экспертов и ведущих специалистов ХХI век ознаменуется созданием Глобального информационного общества (ГИО), технической основой которой будет Глобальная информационная инфраструктура (ГИИ).

На основе анализа угроз безопасности компьютерных сетей можно сделать выводы о свойствах и функциях, которые должна обладать система обеспечения безопасности корпоративной сети (КС).

Принципы, технологии, протоколы 4 издание — Питер-2010. 944с.

Ключевые слова: защита информации, информационная безопасность, распределённые системы, компьютерная сеть, интернет

Так, одним из эффективных инструментов для защиты канала передачи информации являются создание и использование виртуальной частной...

Угрозы безопасности информации локальных вычислительных сетей можно разделить на две большие группы

При передаче данных по глобальным сетям эта проблема встает наиболее остро.

Компьютерные сети. Принципы, технологии, протоколы.

Проектирования информационной безопасности телемедицинских сетей. Описание принципа построения функциональной модели основных бизнес-процессов взаимодействия пользователей и подсистем в корпоративной информационной системе ЗАО «Михайловский...

Системы управления корпоративными сетями существуют не очень давно.

‒ управление безопасностью; ‒ учет работы сети.

Раздел Reporting — это работа с отчетной базой данных, то есть, проведение отчетов, создание планировщика отчетов.

информационная безопасность, защита информации, корпоративная сеть, компьютерная сеть, информация, передача информации, информационная система, единая система, вычислительная техника...

Особое внимание здесь уделяется способам аутентификации пользователей в корпоративной информационной системе, парольный аудит, безопасность данных при передаче по локальной сети, разделение прав доступа и т. п. Интересно...

Защита корпоративных сетей: амбарный замок в сфере IT

Использование гаджетов и электронных сервисов в рабочем процессе практикуется в большинстве компаний. Cмартфоны, облачные хранилища, часто организация имеет свой сайт и т. д. - технологии стремительно развиваются, постоянно появляется что-то новое, а вот средства защиты, к сожалению, своевременно не обновляются. Важно, чтобы вопросу защиты корпоративных сетей уделялось должное внимание. Нередко этого не происходит потому, что у директоров отсутствует представление о правилах грамотной организации системы защиты и о том, какие средства для этого можно использовать.

С какой целью злоумышленники атакуют корпоративные сети

98 % организаций как минимум единожды приходилось отражать внешнюю виртуальную атаку. Чуть меньше (87 %) испытали на себе действие внутренних угроз, возникших в результате халатности сотрудников, слива информации, «нападения» вирусов на уязвимые программы и т. д. Кроме этого, становится актуальной проблема кибератак. Даже один такой случай может стать причиной существенных проблем для бизнеса.

Вы знаете, что налоговики при проверке могут цепляться к любому подозрительному факту о контрагенте? Поэтому очень важно проверять тех, с кем Вы работаете. Сегодня Вы можете бесплатно получить информацию о прошедших проверках Вашего партнера, а главное - перечень выявленных нарушений!

Узнать подробнее >>

Кибератаки на корпоративные сети производятся неслучайно. Как правило, их целями являются:

1.Кража информации. Если вы имеете собственную успешную компанию, будьте готовы к тому, что конкуренты могут захотеть получить определенную секретную информацию, личные данные вашего персонала и проч. Весьма распространенными являются атаки MiniDuke. Объектом нападения в данном случае выступают разного рода государственные структуры, операторы связи, военные организации и т. п. Получение нужных данных осуществляется путем подмены используемого ПО на программы-«шпионы». Таким образом, могут копироваться пароли, контакты, история просмотров в браузерах, важные файлы и многое другое.

2.Уничтожение данных или блокирование работы инфраструктуры. Некоторые вредоносные программы (например, Wiper или Shamoon) способны безвозвратно уничтожать данные. Жертвой такой атаки когда-то стала корпоративная сеть Saudi Aramco. Следствием происшествия стал выход из строя более чем 30 000 компьютеров и полная потеря информации, находившейся на них.

3.Кража денег. За счет внедрения в рабочий процесс компании особых вирусов деньги со счетов фирмы переводятся на баланс мошенника.

4.Финансовый ущерб. С этой целью чаще всего применяются DDoS-атаки. В их процессе работа внешних веб-ресурсов организации прерывается на несколько суток.

5.Удар по репутации компании. В качестве примера здесь можно привести ситуацию, когда удаленно вносятся изменения на сайт компании, из-за чего посетители, переходя по ссылкам, попадают на опасные ресурсы. В результате организация лишается доверия многих своих клиентов. Также от лица фирмы могут размещаться оскорбительные баннеры, сообщения или проч.

6.Кража цифровых сертификатов IT-компаний. Если у компании есть собственный центр сертификации, то вмешательство мошенников в его работу, подделка или похищение цифровых подписей и сертификатов могут привести к банкротству фирмы и полной потере её репутации.

От каких угроз необходимо организовать защиту информации корпоративной сети

Для того чтобы обеспечить качественную защиту от хакеров корпоративной сети, необходимо сохранять целостный взгляд на проблему. Все средства, которые могут быть использованы, должны восприниматься как элементы единой системы.

Кроме этого, необходимо понимать, что полной защиты данных не удастся достичь в любом случае. Перфекционизм здесь неуместен. Достаточно, чтобы защита удовлетворяла хотя бы минимальным предъявляемым требованиям на практике. Не следует ставить перед собой недостижимые цели.

Защита конфиденциальной информации может быть разной, например:

1. От потери и разрушения. Утечка и, как следствие, полная потеря важных данных чаще всего происходят из-за того, что:

- техника дает сбой;

- компьютеры отключаются или возникают проблемы с питанием;

- возникают повреждения носителей данных;

- ошибки совершают сами пользователи;

- происходит внедрение в рабочий процесс различных вирусов;

- заинтересованными лицами или их группами совершаются мошеннические действия.

Вернуть утраченные данные можно при помощи таких утилит, как:

- Undelete, которая является служебной программой в операционной системе DOS.

- Unerase – в Norton Utilites.

Если вы боитесь потерять особо ценные данные, можно поставить дополнительную защиту, которая предотвратит их стирание. Реализовать это можно двумя путями:

- В свойствах файлов поставить галочку напротив параметра «read only». Это означает, что отныне документ будет доступен только для чтения.

- Установить особые программы, сохраняющие данные после их удаления. Одной из них является Norton Protected Recycle Bin, которую также называют защищенной корзиной. Внешне процесс удаления выглядит обычно, однако на самом деле информация не стирается с компьютера полностью.

Также крайне опасны для компании неожиданные перерывы электропитания, которые могут происходить по разным причинам: из-за скачков напряжения, поломки оборудования и проч. Чтобы избежать отключения рабочих компьютеров в таких ситуациях, необходимо использовать бесперебойные источники электроэнергии и аккумуляторные батареи. Это позволит технике успешно функционировать в течение всего времени, которое потребуется для устранения неполадок.

2. От несанкционированного доступа. Под этой фразой подразумевается совершение различных операций с информацией: ее изменение, прочтение или удаление без наличия на то прав.

Как правило, получение доступа к сведениям корпоративной сети осуществляется одним из следующих способов:

- кража носителей, на которых находились данные, или их копирование;

- маскировка мошенника под сотрудника организации, уполномоченного работать с информацией;

- использование в своих интересах багов и «лазеек» в системе;

- скрытая съемка или прослушивание;

- совершение запросов, внешне не отличающихся от системных;

- перехват акустического или электронного излучения;

- совершение атаки на систему защиты.

Какие средства могут обеспечить защиту информации корпоративной сети

Говоря о системе защиты информации корпоративной сети, имеют в виду исполнителей и предпринимаемые ими меры. В настоящее время разработаны специальные правила, написаны нормативные акты и организационно-распорядительные документы, предписывающие, какие средства и технологии следует использовать для предотвращения утечки данных.

Наличие надежной системы защиты корпоративных сетей гарантирует безопасность данных и оберегает от несанкционированного вмешательства в ход работы компании извне. Говоря об этом, следует понимать, что речь идет о защите в случае не только хакерских нападений, но и банальной невнимательности сотрудников, недолговечности «железа», несовершенности программного обеспечения и прочих факторов, проявление которых невозможно предугадать.

Правильно организованная защита корпоративных сетей представляет собой многоуровневую автоматизированную систему, включающую множество элементов, постоянно взаимодействующих друг с другом. При этом должен существовать план действий на тот случай, если любой из этих компонентов выйдет из строя по какой-либо причине, риск чего, конечно, есть. Все составляющие такой системы разделяются на несколько крупных категорий:

- Аппараты. Под этим словом подразумеваются персональные компьютеры, используемые в процессе работы, и их компоненты, а также внешние устройства (например, принтеры, дисководы, кабели и другое).

- Приобретенное обеспечение (ПО). Сюда относятся всевозможные системные приложения, загруженные программы, утилиты и т. п.

- Информация. Данные, которые могут храниться различными способами: на магнитных носителях, в распечатанном виде и проч.

- Специалисты. Непосредственно сотрудники компании, отвечающие за работу всей системы, а также контактирующие с ней пользователи.

Автоматизированная система защиты обладает определенным набором специфических черт. В частности, это выражается в том, что любые системные субъекты и объекты, а также носители информации имеют свой электронный аналог.

- Средства, с помощью которых информация представляется в том или ином виде: различные носители, файлы, внешние устройства (принтеры, терминалы и проч.), внутренняя память компьютера и другое.

- Объекты системы играют в ней пассивную роль. Их назначение заключается только в том, чтобы служить «проводниками» для данных, позволяя им передаваться из одного пункта в другой. В связи с этим каждый объект содержит определенное количество информации. Получить доступ к содержимому можно, только взломав его.

- Субъекты системы – это, напротив, активные элементы. Они могут влиять на систему, вызывая в ней различные изменения. Также они определяют, какую информацию и куда следует направить. Субъектами выступают пользователи, некоторые приложения или процессы.

Защищенность данных достигается только тогда, когда все системные компоненты работают слаженно и представляют собой целостный механизм, а информация сохраняет достоверность и конфиденциальность.

От последнего напрямую зависит то, в какой степени защиты нуждаются данные. Чем более они секретны, тем тщательнее их следует охранять (например, если речь идет о личных данных клиентов компании, банковских реквизитах и проч.). Работать с конфиденциальной информацией корпоративной сети имеют право только уполномоченные на это субъекты, которые проходят проверку каждый раз при входе в систему, подтверждая свою авторизацию в ней. Это относится не только к людям, но и к различным приложениям и процессам. Не зарегистрированные в системе субъекты доступом к сведениям корпоративной сети не обладают.

Как организовать многоуровневую защиту корпоративных сетей

Степень защиты, в которой нуждаются данные корпоративной сети, напрямую определяется их ценностью. Чем больший ущерб понесет собственник в результате потери информации, тем более кардинальными должны быть предпринимаемые меры. Даже просто выходя в интернет с личного компьютера, любой пользователь подвергается риску похищения его персональных данных злоумышленниками. С помощью вирусов могут быть скопированы, изменены или уничтожены и важные файлы. Чтобы обезопасить себя, достаточно соблюдать хотя бы самые простые правила:

- Дублировать файлы с конфиденциальной информацией на внешний носитель и регулярно обновлять их.

- Проверять компьютер на наличие вирусов при помощи специальных программ. Чем чаще вы будете делать это, тем лучше.

- Держать устройство подключенным к источнику энергии, работающему бесперебойно. Так у вас будет время, чтобы сохранить важные файлы и спокойно выключить технику при внезапном отключении электричества.

Как показывает практика, последнее случается наиболее часто. Нередко имеют место и скачки напряжения. Если владелец компьютера оказался неподготовленным к таким ситуациям, он рискует лишиться не только ценных данных, но и самого устройства: некоторые его комплектующие могут выйти из строя. Покупка ББП (блока бесперебойного питания) и подключение к нему техники не отнимут у вас много времени, зато гарантированно избавят от возможных неприятностей в будущем.

Кроме того, актуальным сегодня остается вопрос защиты компьютера от вирусов. Чаще всего пользователи «подхватывают» их при открытии файлов, скачанных из интернета. Например, в процессе установки нелицензионного приложения, найденного на не внушающем доверия сайте. Также вирусы могут передаваться при помощи мессенджеров (например, Skype), с электронными письмами и т. п. Каждый день база существующих вирусов расширяется, злоумышленники разрабатывают все новые способы похищения данных пользователей. В соответствии с этим регулярно совершенствуется и антивирусное ПО, разработкой которого занимаются профессионалы.

Важно, чтобы программы-антивирусы приобретались непосредственно у производителей. При этом их необходимо постоянно обновлять – причина этого описана выше. Пополнение базы происходит в первую очередь на серверах разработчиков ПО. В большинстве случаев один ПК используют сразу несколько человек, поэтому необходимо, чтобы каждый из них был обеспечен защитой. С этой целью эффективно применяются системные средства, позволяющие создавать на одном устройстве неограниченное количество учетных записей. Для входа в каждую их них требуется подтверждение личности путем ввода логина и пароля. Также можно зашифровать данные корпоративной сети. В этом случае доступ к ним можно будет получить, только воспользовавшись специальными конфиденциальными ключами, доступ к которым имеют, естественно, лишь уполномоченные лица. Все сказанное актуально и для сетевых серверов.

Отдельно следует осветить вопрос защиты компьютеров во время нахождения их в корпоративной сети. С этой задачей призваны справляться брандмауэры, предотвращающие проникновение из интернета различных вредоносных программ. По каким именно критериям фильтровать получаемые из сети данные, может определить сам пользователь. Брандмауэры помогают отражать кибератаки, блокируют подозрительные рассылки и проч. Если брандмауэр подключен одновременно к нескольким корпоративным сетям, его называют межсетевым экраном.

Нередко корпоративные данные считываются во время передачи их по каналам связи. Чтобы избежать этого, практикуется шифрование информации корпоративной сети. Существует даже наука криптография, изучающая способы его осуществления.

Организация защиты информации в корпоративной сети предприятий малого и среднего бизнеса

Как правило, небольшие организации ограничиваются использованием автоматических фильтров для электронных писем и стандартных антивирусов (нередко нелицензионных), способных справиться разве что с самыми безобидными вредоносными программами. Для того, чтобы сегодня найти «заразу» в интернете, не нужно совершать каких-то замысловатых действий, все очень легко. В этом плане ситуация гораздо опаснее, чем еще несколько лет назад, поскольку современные вирусы могут проникать в компьютер уже после выхода пользователя в интернет, не дожидаясь, пока он кликнет по небезопасной ссылке. Но, конечно, кроме них существует еще множество угроз для корпоративных данных. К системе могут подключиться хакеры, или информация может уничтожиться в результате выхода оборудования из строя или ошибки сотрудника.

IT-угрозы для малого и среднего бизнеса.

Чем выше значимость информационных технологий для работы предприятия, тем тщательнее должны охраняться данные. Защитные меры следует предпринимать регулярно, но не мешать бизнес-процессам. И конечно, необходимо придерживаться «золотой середины», не допуская подобных ситуаций:

Позиция 1. «Чтобы муха не пролетела». Происходит шифрование абсолютно любых корпоративных данных, использование программ сотрудниками осуществляется под строжайшим контролем, работникам запрещается пользоваться Интернетом и проч. Безусловно, целостность и конфиденциальность информации в такой фирме ничто не сможет нарушить. Однако бизнес вскоре развалится, поскольку персонал не сможет эффективно работать в таких условиях. Кроме того, защита такого уровня требует огромных затрат на ее реализацию и обслуживание системы.

Позиция 2. «Сейчас не до безопасности». Учетные записи не защищены паролями, любой посетитель имеет неограниченный доступ к данным, хранящимся на компьютерах сотрудников, обнаружение вирусов – обыденное явление. Такая организация не только лишится доверия клиентов (их контакты очень быстро узнают конкуренты и предложат более выгодные условия), но и рискует потерпеть серьезные финансовые убытки в случае взлома мошенниками банковской системы.

Чтобы не допустить такого, попросите руководителей разных подразделений компании сообщить вам, какие средства защиты будут для них наиболее полезны и почему. Исходя из полученных данных, вы сможете представить общую ситуацию, сложившуюся на данный момент в организации, и предпринять необходимые меры для обеспечения безопасности корпоративных сетей.

Угрозы, в частности, в сфере IT, делятся на несколько больших групп по степени частоты их встречаемости и масштаба возможных негативных последствий:

- Высокая угроза – большой ущерб. Если в компании возникла такая ситуация, избавиться от проблем ей удастся только в том случае, если до этого проводилось резервное копирование важных файлов.

- Высокая угроза – небольшой ущерб. Для устранения неприятностей делать ничего специально не требуется.

- Низкая угроза – большой ущерб. Хорошей мерой защиты здесь будет предварительное получение страховки, компенсирующей потери.

- Низкая угроза – небольшой ущерб. На подобные случаи можно не обращать внимания.

Как показывает практика, в более чем 80 % случаев информация попадает в руки злоумышленников по причине неграмотности или невнимательности сотрудников. И лишь в оставшихся 20 % кража корпоративных данных осуществляется преднамеренно. Если причиной катастрофы стали неправильные действия персонала, даже самые совершенные системы защиты могут оказаться бессильны. Поэтому важно рассказывать работникам о возможных последствиях их халатности и объяснять, как нужно поступать. Это поможет избавиться от большей части потенциальных угроз.

IT-инструменты.

В том же случае, если информационные технологии не очень активно используются в рабочем процессе, для защиты информации корпоративной сети будет достаточно простого антивирусного ПО, способного отражать угрозы из Интернета. Опять же, следует рассказать сотрудникам, какие действия нельзя совершать. В противном же случае система безопасности корпоративной сети должна быть организована более тщательно. Можете ли вы сказать, что к вашему бизнесу относится хотя бы одно из следующих высказываний?

- Вы работаете в IT-секторе.

- Большая часть бизнес-процессов требует взаимодействия с IT-инфраструктурой.

- Вы оперируете крайне важными данными (например, конфиденциальными или коммерческими), хранящимися у вас в большом объеме.

- Получаемая вами прибыль превышает среднюю в отрасли.

Если хоть один пункт описывает вашу компанию и при этом в вашем штате отсутствует хороший специалист по безопасности, необходима разработка особой системы защиты. Для этого может потребоваться помощь профессионалов из сферы IT, а также правовых консультантов, которые помогут вам обеспечить безопасность корпоративных сетей, не нарушая закон.

Работа с сотрудниками.

Уже было отмечено, что в утечке данных корпоративной сети часто виноват персонал. Конечно, не всегда это совершается преднамеренно. Одно дело, если вашу базу клиентов слил конкуренту 1С-программист. И другое, если секретарь, рассказывая знакомой о своем месте работы, упомянула о том, что планируется встреча с иностранным инвестором. Чтобы уменьшить количество подобных случаев, необходимо проводить работу с сотрудниками:

- Разъяснять, какая информация корпоративной сети не должна выноситься за пределы офиса, как устроена система, каких действий следует избегать, чем несоблюдение правил чревато для бизнеса и т. п.

- Повышать лояльность персонала к компании. С этой целью справляются различные программы мотивации.

И то, и другое одинаково важно. Иначе сотрудники будут либо неграмотно вести работу, либо сознательно станут пренебрегать нормами безопасности.

Стоимость защиты корпоративных сетей.

Составляя IT-бюджет, необходимо добиться того, чтобы величина расходов на обеспечение защиты была меньше, чем возможные потери. В малых и средних компаниях защита одного рабочего места требует приблизительно 2 000-6 000 рублей (для приобретения лицензионного антивирусного ПО). Также необходимо учитывать затраты на оплату услуг IT-специалистов. Расходы зависят от региона. К примеру, в Москве это порядка 45 000 рублей в месяц, а в Омске – 20 800. Кроме этого, не помешает приобрести межсетевой экран, который обойдется вам примерно в 8 тысяч, и специализированную систему защиты электронной почты (3 000 рублей и более).

9 действенных средств защиты корпоративных сетей

1.Средства защита информации от несанкционированного доступа.

Для предотвращения несанкционированного доступа к системе посторонних лиц сегодня используются три вида проверок: авторизация, идентификация, аутентификация.

Суть первой процедуры заключается в том, что пользователь при входе должен подтвердить наличие у него прав на работу с данными корпоративной сети. Она также может использоваться для разграничения прав доступа сотрудников к сетевым и компьютерным ресурсам.

Идентификация – это присвоение работнику определенного имени, существующего в системе в единственном экземпляре, и кода (пароля). Последний иначе называют идентификатором. И то и другое необходимо для подтверждения правомерности своих действий.

И наконец, аутентификация представляет собой проверку подлинности данных, введенных пользователем при входе в систему. Чтобы не проходить процедуру каждый раз заново, пароль можно сохранить в ПК, включив автозаполнение формы.

2.Защита информации в компьютерных сетях.

В случае подключения к локальной сеть через Интернет защитную роль играют чаще всего межсетевые экраны. Так корпоративную сеть можно, говоря простым языком, разделить на две половины и для каждой из ее частей установить отдельные правила. Под ними подразумеваются условия, на которых информация будет проходить через так называемую «границу». Реализовать это можно при помощи как аппаратных средств, так и специальных программ.

3.Криптографическая защита информации.

Крайне успешно для защиты корпоративных данных сегодня применяется шифрование. Для этого задается определенный алгоритм или используется реализующее его устройство. Держать процесс под контролем позволяет наличие ключа. Именно он дает своему владельцу доступ к зашифрованной информации. В настоящее время этот прием считается одним из самых эффективных в сфере защиты. С его распространением обмен сведениями в Сети или между удаленными серверами стал гораздо безопаснее.

4.Электронная цифровая подпись.

Нередко случается так, что злоумышленники перехватывают отправляемое письмо и частично корректируют его либо заменяют каким-либо вредоносным файлом. Чтобы избежать этого, каждому сообщению присваивается электронная цифровая подпись. Она представляет собой то же письмо, но зашифрованное с помощью закрытых ключей. Электронная подпись позволяет проверить, изменялось ли сообщение, было оно написано адресантом или кем-то другим. При отправке пересылается незакодированное письмо, но сопровожденное подписью. Получив сообщение, адресат может воспользоваться открытым ключом и сверить символы исходника и подписи друг с другом. Полное совпадение говорит о целостности и достоверности данных.

5.Защита информации от компьютерных вирусов.

Произнося словосочетание «компьютерный вирус», имеют в виду программу, способную размножать саму себя и отправлять эти копии на различные носители, заменять ими файлы и другие приложения, вмешиваться в системные процессы и проч. Передаваться они могут по каналам связи вместе с информацией от пользователя к пользователю.

В зависимости от среды обитания все вирусы классифицируются на:

- Сетевые.

- Загрузочные.

- Программные (их «жертвами» являются файлы с разрешением .com или .exe).

- Макровирусы.

Для борьбы с вирусами используется специальное антивирусное ПО. У многих на слуху названия таких программ, как «Аваст», Norton AntiVirus, Антивирус Касперского 7.0 и проч.

6.Межсетевые экраны.

Межсетевые экраны (брандмауэры) представляют собой программные или программно-аппаратные продукты. Их функция состоит в обеспечении защиты и контроле линий волоконной связи, сохранении безопасности корпоративной сети для подключающихся к ней юзеров, а также ограничении доступа к ресурсам системы неуполномоченных лиц. Эффективность технологий подтверждена на практике, поэтому сегодня они активно используются по всему миру.

7.Технология виртуальных защищенных сетей.

Другое ее название – VPN. Этот метод используется с целью защиты корпоративной сети. Технология позволяет организовать систему коммуникации таким образом, что войти в нее незаконным путем не удастся. Для ее создания могут быть использованы каналы связи любого типа. При этом возможность перехвата передаваемой информации полностью исключается. Злоумышленник не сможет подключиться к системе, если он не зарегистрирован в ней, следовательно, у него не получится стереть важные данные корпоративной сети, изменить их, скопировать, осуществив кибератаку.

8.Аудит и мониторинг сети.

Назначение этой технологии – обеспечение безопасности информационных ресурсов корпоративной сети. Она позволяет отслеживать действия, которые совершают пользователи, находящиеся в системе, и контролировать их. Таким образом, можно зафиксировать и своевременно отразить планируемые атаки извне. Кроме этого, аудит позволяет проверить систему защиты на наличие слабых мест.

9.Технологическое решение BioLink™.

Технология BioLink представляет собой усовершенствованную процедуру идентификации. Метод базируется на использовании уникальных биометрических данных пользователей. По отпечатку пальца создается 500-байтовый образец, расшифровать который и определить закодированный рисунок невозможно для хакеров. Так аннулируется возможность маскировки посторонних лиц под зарегистрированных пользователей.

Как рассчитать рентабельность защиты ресурсов корпоративной сети предприятия

Определить финансовую выгоду от использования системы защиты можно по следующей формуле:

(Вдо − Впосле) × П = О, где

- Вдо – вероятность возникновения неприятностей (например, кибератак) до момента установки защиты.

- Впосле – тот же показатель, но уже после того, как были предприняты необходимые меры.

- П – потери.

- О – отдача.

В случае если система защиты требует на свою организацию расходов больших, чем получаемая в итоге отдача, ее реализация невыгодна для предприятия. С таким же успехом можно обойтись обычной страховкой, и внимание лучше уделить тем аспектам бизнеса, которые являются в данный момент более важными. К числу таковых может относиться, например, функционирование электронной почты. По приведенной выше формуле, если допустить даже 1 %-ную вероятность того, что ее сервер по каким-либо причинам выйдет из строя на сутки, продуктивность рабочих процессов в компании снизится на 50 %.

Рассмотрим ситуацию более подробно. Допустим, что оборот средств в некоторой компании равен 150 миллионам рублей в год. Вновь воспользуемся формулой и рассчитаем, что в случае прекращения работы электронной почты фирма потерпит убытки в размере 750 000 рублей в год (150 000 000 * 50% * 1 % = 750 000). Однако при наличии запасных серверов шанс возникновения такой ситуации снизится до одной десятой процента.

Представим, что на содержание последних расходуется 120 000 рублей в год. При этом также необходимо оплачивать их аренду – это 100 000 рублей в год. При таких показателях величина отдачи будет составлять 675 000 рублей ежегодно.

Поскольку цена дополнительного комплекта серверов (220 000 рублей в год) не превышает получаемую отдачу, которая составит чуть более 300 %, очевидно, что их приобретение финансово оправдано.

Конечно, слепо доверять цифрам не следует. Они лишь помогут вам сориентироваться при анализе ситуации на предприятии. В качестве подтверждающего это примера можно привести ситуацию в компании, где активно использовалась система, препятствующая выносу работниками дискет и дисков, на которых могла бы храниться важная информация корпоративной сети. Идея ее внедрения показалась удачной, по всем расчетам нововведение окупало себя. Предложивший это сотрудник получил повышение. Однако никому не пришла в голову мысль о том, что проект на самом деле неэффективен: любые корпоративные данные персонал при необходимости мог скопировать и отправить куда-либо и не выходя из офиса (через электронную почту).

Какие средства защиты корпоративных сетей применяют российские компании

Больше половины организаций в РФ в качестве основного способа защиты данных используют антивирусы, ставшие уже традиционными. В то же время в 26 % фирм не практикуется даже это. Как показывает практика, чем меньше компания, тем более запущено в ней состояние системы защиты корпоративных сетей. При этом с развитием технологий в бизнес-процессе все чаще стали использоваться такие меры, как:

- Удаленный контроль ПО.

- Обновление приложений дистанционно.

Для того чтобы не потерять важную информацию, необходимо соблюдать правила защиты, являющиеся обязательными для всех фирм вне зависимости от их масштаба. Прежде всего защитные меры должны применяться по отношению ко всем гаджетам, через которые осуществляется связь сотрудников. Это компьютеры, планшеты, телефоны и прочее. Сеть wi-fi должна быть защищена паролем! В противном случае злоумышленник с легкостью сможет получить все нужные ему данные корпоративной сети (в частности, финансовую документацию или контакты заказчиков), просто подключившись к ней со своего устройства. Также важно, чтобы на всех компьютерах был установлен современный лицензионный антивирус, способный отражать кибератаки любого типа. Кроме этого, все сотрудники должны быть проинформированы о мерах безопасности при работе в сети интернет. Нужно рассказать им о том, какими путями могут действовать мошенники, и научить не поддаваться на провокации последних.

Современные технологии защиты корпоративных сетей отечественных и зарубежных разработчиков

Предотвратить попадание важных данных в руки злоумышленников можно при помощи как программных, так и технических средств. Сегодня защита корпоративных сетей от несанкционированного проникновения посторонних лиц может осуществляться огромным количеством разных способов.

Secret Net.

Это средство защиты необходимо для того, чтобы защитить ценную информацию корпоративной сети от угроз извне. Secret Net выполняет множество функций, в частности:

- Позволяет производить аутентификацию пользователей.

- Контролирует каналы связи, по которым передаются секретные данные корпоративных сетей, и предотвращает их утечку;

- Осуществляет управление всей системой защиты в целом, а также при необходимости проводит ее полное сканирование.

- Делает возможным масштабирование охвата действия системы защиты. Если Secret Net имеется в сетевом варианте, его можно использовать даже в крупных компаниях с множеством филиалов.

- Создает безопасную информационную среду.

- Производит отслеживание зарегистрированных в системе компьютеров и носителей данных.

Электронный замок «Соболь».

Он относится к аппаратно-программным защитным средствам и своей главной задачей имеет пресечение несанкционированного вмешательства в работу компьютеров, рабочих станций, серверов. С помощью этой технологии можно:

- Следить за состоянием ПО, его целостностью.

- Предотвращать проникновение вирусов с внешних носителей.

- Аутентифицировать пользователей.

- Отслеживать, кто и когда пытался войти в систему.

- Проверять сохранность системного реестра Windows и многое другое.

ViPNet Custom.

ViPNet Custom представляет собой комплекс особых технологий для защиты секретной информации, в частности, персональных данных. Эффективность методики позволяет использовать ее даже в масштабных системах связи, к примеру, различных серверах, рабочих станциях и т. п. ViPNet Custom решает сразу две важные задачи:

Обеспечение условий для безопасной передачи важной информации. С этой целью используются различные каналы связи с VPN (например, интернет, беспроводные линии, телефоны). Управление ими осуществляется уполномоченными на это лицами из специальных центров.

Создание удостоверяющего центра с целью обеспечения заказчику возможности использовать в своей деятельности электронно-цифровые подписи и сертификаты. Они находят свое применение в банковских системах, оформлении документов, при работе с онлайн-почтой и проч. При этом важно, чтобы могло осуществляться взаимодействие с PKI-продукцией других российских компаний.

КриптоПро.

КриптоПро – это программа, позволяющая защитить ценные корпоративные данные при помощи электронно-цифровых подписей и шифрования. При этом неважно, где представлена информация: будь это базовое офисное ПО или сложные специализированные приложения для оформления документации.

Антивирусное программное обеспечение.

Большинство антивирусов, существующих на сегодняшний день, разрабатывались для различных версий Windows. Прежде всего это объясняется, конечно, тем, что именно эта ОС установлена на большинстве компьютеров, поэтому и количество вирусов, созданных для ее атаки, превышает численность других вредоносных программ.

Межсетевое экранирование.

Межсетевое экранирование (МЭ) стало уже стандартной технологией в области защиты корпоративных сетей от незаконного проникновения. Она имеет несколько разновидностей, из которых наибольшее распространение получили:

- Fortigate 60С – по своей сути это программно-аппаратное межсетевое экранирование, но несколько усовершенствованное и обладающее более широким набором возможностей, чем стандартная версия;

- UserGate 5.2F (может использоваться в виде как чисто программного обеспечения, так и целостного программно-аппаратного комплекса);

- комплекс МЭ ViPNet;

- технология SSEP – персональный сетевой экран, позволяющий отражать вирусные атаки, отслеживать утечку данных корпоративных сетей и попытки несанкционированного внедрения.

Следует отметить, что рынок МЭ в России несколько другой, чем за рубежом. Его основной чертой является выраженное влияние регуляторов, приведшее к разделению комплексов на сертифицированную и несертифицированную продукцию. Если информация крайне важна (например, представляет собой государственную тайну), то для ее защиты используются, конечно, только те отечественные МЭ, надежность к