Не подключается удаленный рабочий стол уровень безопасности

Не удается подключиться к удаленному рабочему столу

Пока не забыл, хотел поделиться одной интересной заметкой. Сегодня на одном из компов который находится вне офиса человек не мог по RDP клиенту подключиться к серверу, постоянно вылетало окно не удается подключиться к удаленному рабочему столу. Самое интересное в этой ситуации было то, что клиент подключался к серверу, по крайней мере я судил по статистике проброса портов на своем шлюзе, т.е. этот клиент достукивался до самого сервера куда он должен был подключаться, но она не пускала его.

Пока не забыл, хотел поделиться одной интересной заметкой. Сегодня на одном из компов который находится вне офиса человек не мог по RDP клиенту подключиться к серверу, постоянно вылетало окно не удается подключиться к удаленному рабочему столу. Самое интересное в этой ситуации было то, что клиент подключался к серверу, по крайней мере я судил по статистике проброса портов на своем шлюзе, т.е. этот клиент достукивался до самого сервера куда он должен был подключаться, но она не пускала его.

И так что мы имели: компьютер клиента Windows xp с клиентом RDP 7 версии, шлюз BSD и Win 2003 ну и естественно ошибку при подключении не удается подключиться к удаленному рабочему столу. Мною были перепробованы различные варианты танцев с бубном, но они ничего не давали, все вело к тому, что я склонялся что у меня сервак глючит или я туплю, но мысль та что с других хостов я без проблем конектился на тот же самый сервак под теми же настройками не давал мне покоя.

Подведем итог!

1 Вариант

1) скачиваем альтернативный rdp клиент Remote Desktop Manager

2) запускаем клиент, но не пугаемся настроек 🙂 там все очень просто.

2 Вариант

Обновить на windows стандартный RPD клиент , его можно скачать на оф сайте Микрософта скачать

3 Вариант

Проверить локальные политики сервера, возможно они могут блокировать

для 2003 и 2008 Server:

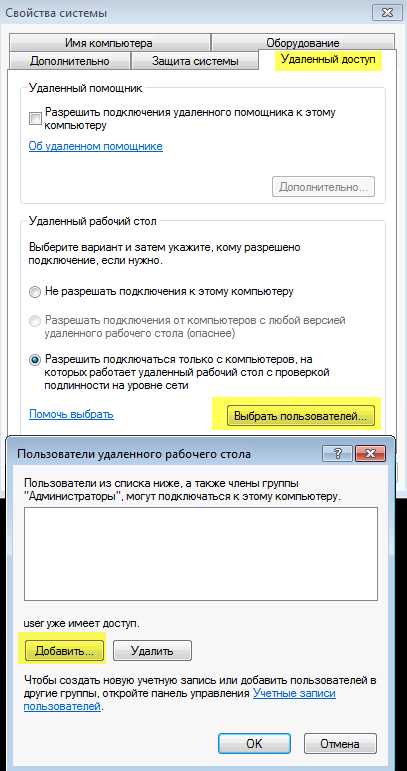

1) Администрирование -локальная политика безопасности — доступ к компьютеру по сети (тут смотрите что у Вас стоит, для примера поставьте разрешить всем и посмотрите результат) 2)В группе «Пользователи удаленного рабочего стола» проверьте прописан ли нужный пользователь! (часто проблема бывает только из-за этого!!!)

4 Вариант

Отключить фаервол с антивирусом на стороне клиента. (в большинстве случаев именно это может блокировать исходящее соединение если оно попало допустим в ненадежные программы антивируса или фаервола.

1) Если используется брандмауэр Windows, выполните следующие действия.

-

Откройте компонент «Брандмауэр Windows». Для этого нажмите кнопку Пуск и выберите пункт Панель управления. В поле поиска введите брандмауэр и затем щелкните пункт Брандмауэр Windows.

-

В области слева выберите Разрешить запуск программы или компонента через брандмауэр Windows.

-

Щелкните Изменить параметры. Если отображается запрос на ввод пароля администратора или его подтверждения, укажите пароль или предоставьте подтверждение.

-

В разделе Разрешенные программы и компоненты установите флажок рядом с пунктом Удаленный рабочий стол и нажмите кнопку ОК.

2)При использовании другого брандмауэра проверьте, что порт удаленного рабочего стола (стандартный порт RDP 3389) открыт.

-

На удаленном компьютере могут быть запрещены удаленные подключения. Решение данной проблемы приведено ниже.

- На удаленном компьютере нажмите кнопку Пуск, щелкните правой кнопкой мыши Компьютер и затем в контекстном меню выберите пункт Свойства.

-

В левой области выберите пункт Настройка удаленного доступа. Если отображается запрос на ввод пароля администратора или его подтверждения, укажите пароль или предоставьте подтверждение.

-

В диалоговом окне Свойства системы в группе Удаленный рабочий стол щелкните Разрешать подключения с компьютеров с любой версией удаленного рабочего стола или Разрешать подключения только с компьютеров с удаленным рабочим столом с сетевой проверкой подлинности, а затем нажмите кнопку ОК.

5 Вариант

1)Если у вас сервер 2008, а подключаетесь с клиента под windows xp, то тут надо смотреть если у нас на стороне сервера включена функция NLA (Network Level Authentication) это позволяют реализовать более безопасный метод подключения к удаленному рабочему столу, то Windows xp не сможет подключиться потому как в нем нужно ручками принудительно включить эту функцию (инструкцию выложу чуть позже как это можно решить)

6 Вариант от компании MS

-

Удаленный компьютер может быть в спящем режиме. Чтобы исправить это, убедитесь, что параметры спящего режима и гибернации заданы со значением Никогда. (Режим гибернации поддерживается не всеми компьютерами.) Дополнительные сведения о выполнении данных изменений см. в разделе Изменение, создание и удаление схемы (плана) управления питанием.

-

Удаленное подключение невозможно, если учетная запись пользователя не имеет пароля. Сведения о добавлении пароля к учетной записи см. в разделе Защита компьютера с помощью пароля.

-

Удаленный компьютер может принимать подключения только от компьютеров с включенной проверкой подлинности на уровне сети (NLA). Проверка подлинности на уровне сети — это метод проверки подлинности, при котором подлинность пользователей проверяется перед установлением подключения к удаленному рабочему столу и появлением экрана входа в систему. Она помогает защитить компьютер от хакеров и вредоносного программного обеспечения.

-

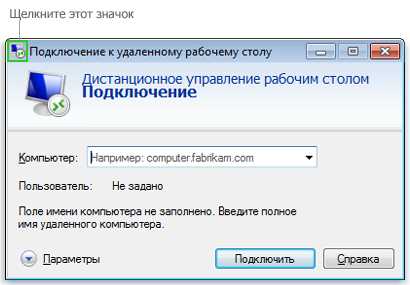

Откройте подключение к удаленному рабочему столу. Для этого нажмите кнопку Пуск. В поле поиска введите Подключение к удаленному рабочему столу, а затем в списке результатов выберите пунктПодключение к удаленному рабочему столу.

-

Щелкните значок в левом верхнем углу диалогового окна Подключение к удаленному рабочему столу и выберите команду О программе.

-

PS Ошибка «Не удается подключиться к удаленному рабочему столу» может быть из-за чего угодно и тут главное начать последовательно отсекать все зависимости, в моей статье я постарался описать все варианты по решению этой ошибки.

PSS у кого будут проблемы пишите я постараюсь помочь Вам.

rdp клиент, скачать rdp, rdp файл, rdp windows скачать, не подключается rdp, не работает rdp, альтернативная rdp программа, rdp 7.1 скачать, rdp клиент для windows, rdp windows 7 скачать, dp windows xp скачать, rdp клиент windows 7,

Не удается подключиться к удаленному компьютеру

Окно с ошибкой «Не удается подключиться к удаленному компьютеру» возникает при попытке подключения к удаленному серверу через RDP-клиент. Исправление ситуации может требовать много времени из-за длительной диагностики причины проблемы, так как все настройки сети и подключения оказываются в порядке.

Попытка определить проблему и последующая трассировка показывает, что при попытке подключения клиент все-таки подключается к удаленному серверу. Все порты также исправно работают и оказываются доступны. Выходит, что компьютер успешно подключается к серверу, но тот его не пускает.

Оглавление:

Причины и история появления ошибки

Возникновение ошибки «Не удается подключиться к удаленному компьютеру» после ввода логина и пароля говорит о том, что порт доступен. Проблема началась с 2014 года, после того, как было выпущено обновление KB2992611. Этот пакет обновлений существенно ужесточил параметры безопасности.

Уровень безопасности и шифрования поднялся, но при этом появились непредвиденные последствия вроде этой ошибки. Последующие обновления ситуацию не исправили, а только ухудшали. Усиление безопасности Windows приводило к новым программным конфликтам между разными версиями ОС и сторонним ПО. К примеру, конкретно эта ошибка имеет одинаковые шансы появиться на Windows XP, 7, 8, 10, Windows Server 2012 и даже менее популярных версиях системы.

Причины возникновения ошибки:

- — Установка обновления KB2992611 и последующих.

- — Установка программного обеспечения, использующего шифрование — КриптоПро, VipNet.

- — Использование другого ПО, так или иначе связанного с шифрованием данных.

Это основные, но не единственные причины, по которым Windows вступает в конфликт с ПО и выдает ошибку с сообщением «Не удается подключиться к удаленному компьютеру. Повторите попытку подключения. Если проблема повторится, обратитесь к владельцу удаленного компьютера.»

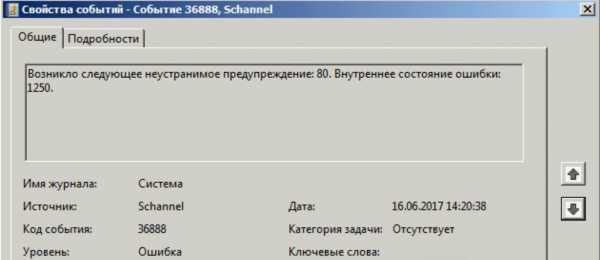

Если начать просматривать логи Windows, то можно увидеть следующее системное предупреждение: «Возникло следующее неустранимое предупреждение: 80 (или 36888). Внутренне состояние ошибки: 1250.»

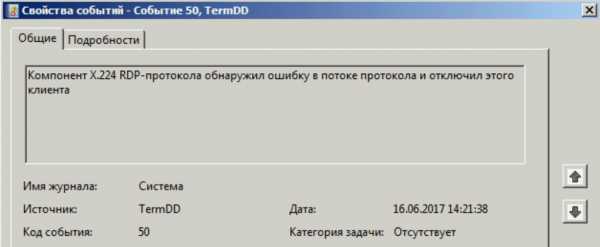

Помимо этого, можно найти информацию об ошибке в компоненте протокола: «Компонент X.224 RDP-протокола обнаружил ошибку в потоке протокола и отключил этого клиента.» Именно эта ошибка ответственна за то, что не удается установить соединение с удаленным компьютером по RDP-клиенту.

Если причиной появления проблемы стала конкретная программа, установленная недавно, самым простым способом будет ее удаление с компьютера. Практически всегда можно найти аналогичное по функционалу ПО, которое не будет вступать в конфликт с операционной системой. Если это невозможно, либо возникновение ошибки не связано с недавно установленным софтом, можно попробовать исправить ситуацию при помощи одного из советов ниже.

Исправление ошибки с RDP-подключением

Существует несколько способов исправить системную ошибку с RPD-подключением. Следует выбрать способ решения проблемы, наиболее подходящий для конкретной ситуации, в зависимости от вызвавшей ошибку причины. При помощи советов ниже можно исправить ошибку «Не удается подключиться к удаленному компьютеру. Повторите попытку подключения. Если проблема повторится, обратитесь к владельцу удаленного компьютера» в 9 из 10 случаев.

Первое, что следует сделать:

- Удалить программы «Крипто ПРО» и VipNet. Может помочь обновление данного ПО до последних версий. Если нужны конкретно эти программы, то следует убедиться, что установлены их последние версии. Если установлено другое ПО с аналогичным функционалом, его тоже может потребоваться удалить.

- Удалить обновления KB2992611 или другие, вызывающие проблему. Установить другие пакеты обновлений, где ошибка не возникает.

- Понизить системные требования Windows к шифрованию.

После выполнения этих действий Windows должна перестать конфликтовать с удаленным компьютером, и подключение успешно установится.

Удаление конфликтного ПО

Удаление «Крипто ПРО», VipNet и других программ с аналогичным функционалом или связанных с шифрованием — самый простой способ исправление проблемы. Деинсталляция ПО также является правильным и самым безопасным способом, поскольку исключает вмешательство в систему.

Если требуются конкретно эти программы, следует все равно удалить их и очистить систему от мусора при помощи CCleaner или аналогичного софта. После этого следует перезагрузить компьютер и убедиться, что ошибка при подключении к удаленному компьютеру более не появляется. Затем можно заново установить нужный софт, только использовать последнюе лицензионные версии — они не вызывают ошибки при RDP-подключении.

Откат изменений обновления KB2992611

В случае с обновлением KB2992611 есть два способа действий: переустановка этого обновление и установка других, перекрывающих проблемное.

Можно пойти двумя путями:

- Способ 1: установка пакетов обновлений KB3011780 и KB3018238 (последнее теперь идет вместе с пакетом обновлений KB2992611).

- Способ 2: удаление обновления KB2992611. После удаления следует попробовать еще раз подключиться к удаленному компьютеру, прежде чем ставить его снова. Повторная установка этой же версии обновления может привести к повторению проблемы со временем.

Указанные версии обновлений со временем могут становиться недействительными, поскольку будут перекрываться более новыми версиями. Следует посетить сайт Microsoft и проверить наличие обновлений. Для версий операционной системы начиная с Windows 7, все нужные обновления можно устанавливать через «Центр обновлений» в Панели управления.

Скачать обновление KB2992611 можно с официального сайта Microsoft по ссылке microsoft.com/ru-ru/download/

Скачать обновление KB3011780 можно по ссылке microsoft.com/ru-ru/download/id=44966

Данные обновления системы безопасности предназначены для Windows Server 2008 R2 x64 Edition. Это логично, так как ошибка часто возникает при попытке подключения компьютера к удаленному серверу, работающему под управлением Windows Server 2008.

Снижение требований к уровню шифрования

Этот способ советуется использовать в самом конце, так как он снижает общий уровень безопасности соединения. Тем не менее, уменьшение защиты RDP-соединения и понижение требований к шифрованию может помочь во многих случаях. Для того, чтобы это сделать, потребуется изменить настройки безопасности удаленного рабочего стола.

- Нажать кнопку «Пуск».

- Перейти во вкладку «Администрирование» -> «Удаленный рабочий стол».

- Открыть окно «Конфигурация узла сеансов удаленного рабочего стола».

- Выбрать пункт «Настройка для сервера».

- Открыть вкладку «Общее».

- Напротив строки «Уровень безопасности:» выбрать «Уровень безопасности RDP».

- В строке «Уровень шифрования» выбрать вариант «Низкий».

После того, как указанные действия были сделаны, ошибка должна исчезнуть. Можно сразу пробовать подключиться по RDP при помощи логина и пароля — соединение успешно установится. Если это не помогло, то следует воспользоваться одним из альтернативных вариантов решения проблемы.

Смена или обновление RDP-клиента

Самое простое, что можно сделать, если не помогают другие способы — использовать другой RDP-клиент. К примеру, можно загрузить Remote Desktop Manager. Несмотря на большое количество настроек, в базовом функционале программы достаточно просто разобраться. Не сложно найти другие бесплатные решения, избавляющие от ошибок подключения к удаленному ПК по RDP-протоколу.

Если нет желания ставить сторонний софт, можно постараться обновить штатный RDP-клиент от Microsoft. Наиболее стабильной версией считается RDP 8.1, в первую очередь предназначенная для Windows 7 SP1. Загрузить обновление клиента можно с официального сайта Microsoft.

Обновление работает на следующих версиях Windows: Windows 7 (Service Pack 1, Enterprise, Home Basic, Home Premium, Professional, Starter, Ultimate),Windows Server 2008 (R2 Service Pack 1, R2 Enterprise, R2 Datacenter, R2 Foundation, R2 Standard), Windows Web Server 2008 R2.

Указанные действия должны помочь в 99% случаев. Оставшемуся проценту можно посоветовать:

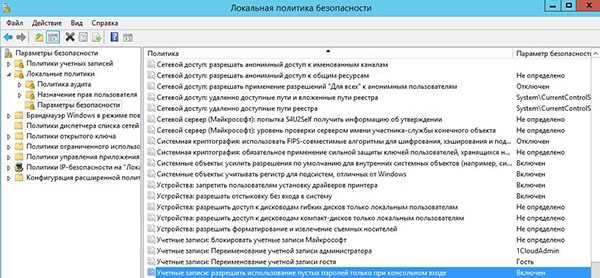

- Проверить настройки локальной политики сервера — они могут блокировать соединение. Настройка доступна в разделе «Администрирование» -> «Локальная политика безопасности».

- Попробовать отключить фаерволл и антивирус на стороне клиента, проверить настройки брандмауэра Windows.

- При использовании любого брандмауэра следует убедиться, что стандартный порт для удаленного рабочего стола открыт (порт RDP 3389).

- При попытке подключения с Windows XP к серверу на Windows Server 2008, на стороне сервера должна быть включена функция NLA (Network Level Authentication). В противном случае безопасное соединение не установится, и подключиться к удаленному устройству не получится. Проблема редкая, но это тот случай, который на стороне клиента решить не получится.

Удаленный компьютер может попросту находиться в спящем режиме. Для того, чтобы этого не происходило, следует в настройках выставить переход в спящий режим «Никогда». К удаленному компьютеру не получится подключиться, если на учетной записи пользователя не установлен пароль — эта мера необходима по соображениям безопасности. В конце концов, подключению могут мешать настройки NLA, если включена проверка подлинности на уровне сети на стороне сервера.

- Ошибка «Устройство неопознано (Unknown device): код 43» возникает при сбое …

- Ошибка «Не удалось скачать (загрузить/установить) приложение. Код ошибки 190» возникает …

- Ошибка «Не удалось загрузить/установить приложение. Попробуйте снова. (Код ошибки: -506)» …

- Причин ошибок с подключением Skype к серверу много: старая версия …

- Чтобы исправить ошибку обновления с кодом 0x80070422, нужно зайти в …

- Ошибка 720 «Не удается подключиться к удаленному компьютеру. Возможно потребуется …

-

Март 4, 2018Сентябрь 27, 2018 При попытке подключиться с одного компьютера на Windows к другому, …

Март 4, 2018Сентябрь 27, 2018 При попытке подключиться с одного компьютера на Windows к другому, … -

Апрель 18, 2018Сентябрь 27, 2018 Если главная страница сайта отображается, а внутренние выдают ошибку 404 …

Апрель 18, 2018Сентябрь 27, 2018 Если главная страница сайта отображается, а внутренние выдают ошибку 404 … - Август 6, 2018Сентябрь 27, 2018 На очереди разбор ошибок со «Службой виртуальных дисков Windows» и …

-

Январь 24, 2018Сентябрь 27, 2018 Ошибка запуска консоли 0xc0000428 (mmc.exe) наблюдается в Windows 10 из-за …

Январь 24, 2018Сентябрь 27, 2018 Ошибка запуска консоли 0xc0000428 (mmc.exe) наблюдается в Windows 10 из-за … - Октябрь 1, 2018Октябрь 3, 2018 Zaxar Games Browser 4 — вирусное приложение, маскирующееся под игровую …

- Октябрь 1, 2018Октябрь 3, 2018 Zaxar Games Browser 4 — вирусное приложение, маскирующееся под игровую …

- Сентябрь 26, 2018Сентябрь 27, 2018 Программа Bonjour от Apple Inc обычно используется для беспроводного соединения …

- Сентябрь 25, 2018Сентябрь 27, 2018 Мессенджер Viber не имеет пароля: вход осуществляется при помощи QR-кода, …

- Сентябрь 24, 2018Сентябрь 27, 2018 Ошибка «Устройство неопознано (Unknown device): код 43» возникает при сбое …

- Сентябрь 17, 2018Сентябрь 27, 2018 Проблема «Не удалось скачать приложение из-за ошибки (941)» появилась после …

- Сентябрь 17, 2018Сентябрь 27, 2018 Ошибка «Не удалось загрузить/установить приложение. Попробуйте снова. (Код ошибки: -506)» …

- Сентябрь 16, 2018Сентябрь 27, 2018 Ошибка «Не удалось загрузить/обновить приложение. Код ошибки: 192» появляется при …

- Сентябрь 12, 2018Сентябрь 27, 2018 Ошибка «Не удалось скачать (загрузить/установить) приложение. Код ошибки 190» возникает …

- Сентябрь 11, 2018Сентябрь 27, 2018 В Крыму ошибка «Не удалось скачать приложение: код ошибки 403» …

Рекомендации по обеспечению безопасности Windows Server 2008/2012

Этот материал содержит базовые рекомендации по обеспечению безопасности серверов под управлением Microsoft Windows Server 2008/2012:

Регулярно устанавливайте важные обновления ОС Windows Server и ПО

Поддержание операционной системы и установленного ПО в актуальном состоянии, помимо устранения неисправностей в работе программ, помогает обеспечить защиту вашего сервера от части уязвимостей, о которых стало известно разработчикам до момента выхода апдейта. Вы можете настроить Windows на автоматическую загрузку (установку) важных и рекомендуемых обновлений через утилиту «Центр обновления Windows».

Используйте только ПО из проверенных источников

Несмотря на распространенность качественных программных open-source продуктов, доступных «в один клик», призываем вас изучить известные уязвимости такого ПО перед его установкой и использовать для загрузки дистрибутивов только официальные источники. Именно самостоятельная установка администратором или пользователем уязвимого или уже «упакованного» вирусным кодом софта зачастую является причиной проблем с безопасностью инфраструктуры.

Уделите должное внимание настройке Firewall

Для серверов Windows Server, доступных через интернет и при этом не находящихся за выделенным устройством, выполняющим функцию фаерволла, Брандмауэр Windows является единственным инструментом защиты внешних подключений к серверу. Отключение неиспользуемых разрешающих и добавление запрещающих правил будет означать, что меньше портов на сервере прослушивают внешний входящий трафик, что снижает вероятность атак на эти порты. Например, для работы стандартного веб-сервера достаточно открыть следующие порты: 80 – HTTP

443 – HTTPS

Для портов, доступ к которым должен оставаться открытым, следует ограничить круг источников подключения путем создания «белого списка» IP-адресов, с которых будут приниматься обращения. Сделать это можно в правилах Брандмауэра Windows. Это обеспечит уверенность в том, что у всех, кому требуется доступ к серверу, он есть, но при этом запрещен для тех, кого «не звали».

Ниже представлен список портов, доступ к которым лучше ограничить только кругом клиентов, внесенных в белый список IP:

- 3389 – Стандартный порт RDP

- 990 – FTPS

- 5000-5050 – порты для работы FTP в пассивном режиме

- 1433-1434 – стандартные порты SQL

- 53 – DNS

Переименуйте стандартную учетную запись администратора

Т.к. стандартная запись локального администратора «Administrator» по-умолчанию включена во всех сегодняшних версиях ОС Windows и имеет неограниченные полномочия, именно к этому аккаунту чаще пытаются подобрать пароль для получения доступа к управлению сервером, т.к. это проще, чем выяснять имена пользователей.

Рекомендуется сменить имя пользователя для стандартной учетной записи Adminstrator. Для этого выполните следующие действия:

- Откройте оснастку «Выполнить» (WIN+R), в появившемся окне введите: secpol.msc

- Откройте Редактор локальной политики безопасности. В меню выберите Локальные политики -> Параметры безопасности -> Учетные записи: Переименование учетной записи администратора

- Во вкладке Параметр локальной безопасности измените имя учетной записи администратора на желаемое и сохраните изменения.

Создайте несколько административных аккаунтов

Если в администрировании вашей инфраструктуры задействовано несколько человек, создайте для каждого из них отдельную учетную запись с административными правами. Это поможет отследить, кто именно санкционировал то ли иное действие в системе.

По возможности используйте для работы учетную запись с ограниченными правами

Для выполнения задач, не требующих прав администратора, желательно использовать учетную запись обычного пользователя. В случае проникновения в систему, в т.ч. в результате действий самого пользователя, уровень уязвимости сервера останется на уровне полномочий этого пользователя. В случае же получения несакционнированного доступа к аккаунту администратору получит и неограниченный доступ к управлению системой.

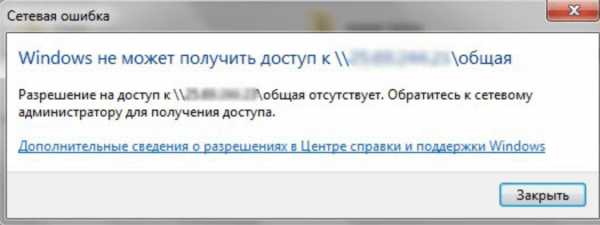

Не предоставляйте общий доступ к директориям без ввода пароля, разграничивайте права общего доступа

Никогда не разрешайте подключение к общим папкам сервера без ввода пароля и анонимный доступ. Это исключит возможность простого получения несакционированного доступа к вашим файлам. Даже если эти файлы сами по себе не имеют никакой ценности для злоумышленника, они могут стать «окном» для дальнейшего вторжения, так как пользователи вашей инфраструктуры, вероятнее всего, доверяют этим файлам и вряд ли проверяют их на вредоносный код при каждом запуске.

Помимо обязательного использования пароля, желательно разграничить права доступа к общим директориям для их пользователей. Значительно проще установить ограниченные права пользователям, которым не требуется полный доступ (запись/чтение/изменение), нежели следить за тем, чтобы ни один из клиентских аккаунтов впоследствии не был скомпрометирован, что может повлечь за собой неблагоприятные последствия и для других клиентов, обращающихся к общим сетевым ресурсам.

Включите запрос пароля для входа в систему при выходе из режима ожидания и автоотключение сессий при бездействии.

Если вы используете физический сервер Windows, настоятельно рекомендуем включить запрос пароля пользователя при выходе из режима ожидания. Сделать это можно во вкладке «Электропитание» Панели управления (область задач страницы «Выберите план электропитания»).

Помимо этого, стоит включить запрос ввода пароля пользователя при подключении к сессии после установленного времени ее бездействия. Это исключит возможность простого входа от имени пользователя в случае, когда последний, например, забыл закрыть RDP-клиент на персональном компьютере, на котором параметры безопасности редко бывают достаточно стойкими. Для конфигурации этой опции вы можете воспользоваться утилитой настройки локальных политик secpol.msc, вызываемой через меню «Выполнить» (Win+R->secpol.msc).

Используйте Мастер настройки безопасности

Мастер настройки безопасности (SCW – Security Configuration Wizard) позволяет создавать XML-файлы политик безопасности, которые затем можно перенести на различные серверы вашей инфраструктуры. Эти политики включают в себя правила использования сервисов, конфигурацию общих параметров системы и правила Firewall.

Корректно настройте групповые политики безопасности

Помимо предварительной настройки групповых политик Active Directory (при их использовании) время от времени проводите их ревизию и повторную конфигурацию. Этот инструмент является одним из основных способов обеспечения безопасности Windows-инфраструктуры.

Для удобства управления групповыми политиками, вы можете использовать не только встроенную в дистрибутивы Windows Server утилиту «gpmc.msc», но и предлагаемую Microsoft утилиту «Упрощенные параметры настройки безопасности» (SCM-Security Compliance Manager), название которой полностью описывает назначение.

Используйте локальные политики безопасности

Помимо использования групповых политик безопасности Active Directory следует также использовать локальные политики, так как они затрагивают не только права пользователей, выполняющих вход через доменную учетную запись, но и локальные аккаунты. Для управления локальными политиками вы можете использовать соответствующую оснастку «Локальная политика безопасности», вызываемую командой secpol.msc («Выполнить» (WIN+R)).

Безопасность служб удаленных рабочих столов (RDP)

- Блокировка RDP-подключений для учетных записей с пустым паролем

Эта мера является весьма очевидной, но она не должна игнорироваться. Для блокировки подключений к удаленным рабочим столам пользователю, пароль для которого не указан, откройте утилиту «Computer Configuration» -> «Настройки Windows» -> «Настройки безопасности» -> «Локальные политики безопасности -> «Параметры безопасности» и включите (Enable) параметр «Учетные записи: Разрешить использование пустых паролей только при консольном входе(Accounts: Limit local account use of blank passwords to console logon only).

- Смена стандартного порта Remote Desktop Protocol

Смена порта RDP по умолчанию, несмотря на видимую простоту этой меры, является неплохой защитой от атак, направленных на мониторинг well-known портов. Чтобы изменить порт для подключений RDP:- Откройте редактор реестра (regedit)

- Для перестраховки сделайте резервную копию текущего состояния реестра (Файл->Экспорт)

- Открываем ветку: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

- Найдите параметр Port Number, дважды кликните по нему, в открывшемся окне выберите десятичную систему исчисления из измените поле Значение на желаемый порт.

- Нажмите ОК и закройте редактор ресстра

- Обратите внимание на ваши правила Firewall (Брандмауэр Windows). Они должны разрешать внешние подключения по установленному выше порту. Для добавления разрешающего правила выполните следующее: - Откройте Брандмауэр Windows - В левой части окна программы выберите «Дополнительные параметры», а затем «Правила для входящих подключений», и нажмите «Создать правило» - В появившемся окне Мастера выберете правило «Для порта» - Далее указываем «Определенный локальный порт TCP: {номер выбранного вами выше порта}». Нажимаем готово.

- >Перезагружаем сервер для применения изменений.

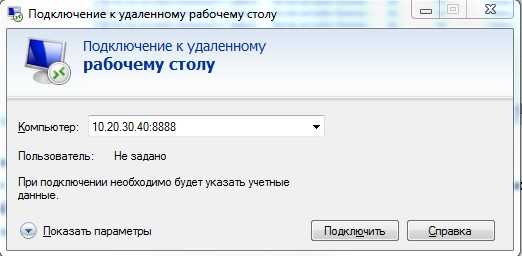

- Для подключения к серверу через установленный вручную порт необходимо на локальной машине ввести номер порта после IP-адреса сервера, разделив эти значения двоеточием, в окне подключения к удаленному рабочему столу, как показано на изображении:

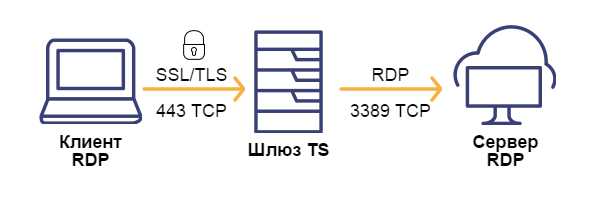

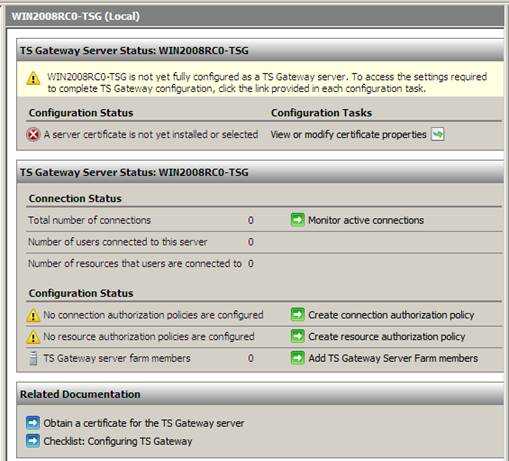

- Настройка шлюза служб терминалов (Terminal Services Gateway)

Служба «Шлюз TS (служб удаленных рабочих столов)» позволяет удаленным пользователям осуществлять удаленное подключение к терминальным серверам и другим машинам частной сети с включенной функцией RDP. Она обеспечивает безопасность подключений за счет использования протокола HTTPS (SSL), снимая с администратора необходимость настройки VPN. Этот инструмент позволяет комплексно контролировать доступ к машинам, устанавливать правила авторизации и требования к удаленным пользователям, а именно:

- пользователей (группы пользователей), которые могут подключаться к внутренним сетевым ресурсам;

- сетевые ресурсы (группы компьютеров), к которым пользователи могут подключаться;

- должны ли клиентские компьютеры быть членами групп Active Directory;

- необходимо ли клиентам использовать проверку подлинности на основе смарт-карт или пароля, или они могут использовать любой из двух вышеперечисленных способов аутентификации.

Само собой, логика работы шлюза удаленных рабочих столов подразумевает использование для него отдельной машины. При этом это не означает, что нельзя использовать виртуальную машину, развернутую на любом из хостов в вашей частной сети.

Установка службы Шлюза TS

Для установки шлюза служб терминала на соответствующей машине под управлением Windows Server 2008/2012 выполните следующие действия:

- Откройте утилиту Server Manager (Управление сервером) -> вкладка Роли -> Добавить роль

- На странице выбора ролей сервера выберите Службы терминала (Службы удаленных рабочих столов)

- В окне выбора служб ролей выберите Шлюз TS (Шлюз служб удаленных рабочих столов) и нажмите Далее

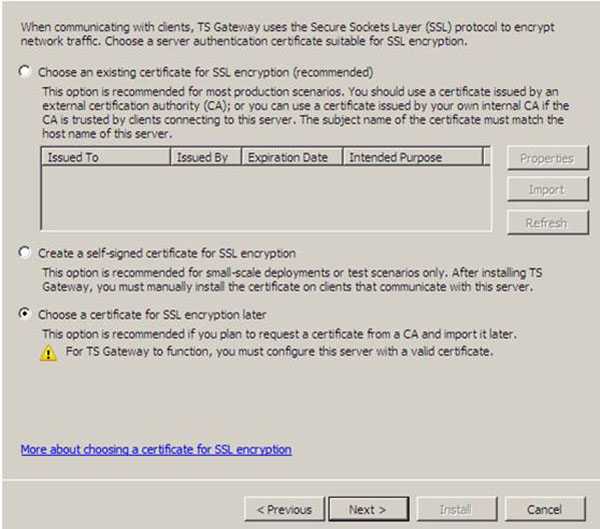

- На странице выбора сертификата аутентификации сервера для шифрования SSL выберите опцию Выбрать сертификат для SSL-шифрования позже. Этот выбор обусловлен тем, что соответствующий сертификат шлюза TS еще не сгенерирован.

- На появившейся странице создания политик авторизации для шлюза выберите опцию Позже

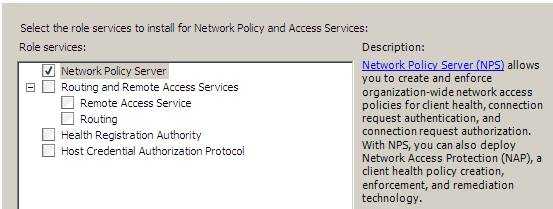

- На странице выбора служб ролей должна быть отмечена служба Сервер сетевой политики (Network Policy Server)

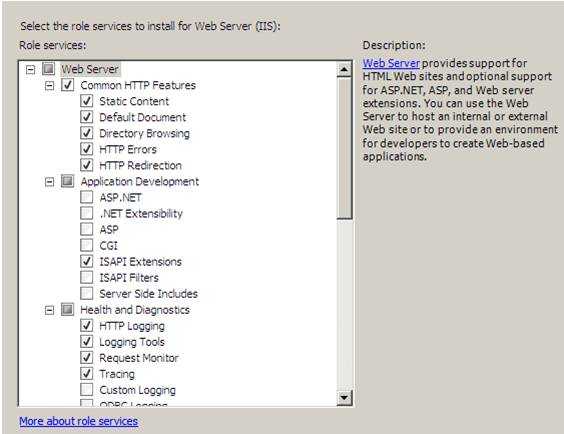

- Установите требуемые службы ролей, которые будут отмечены системой по умолчанию.

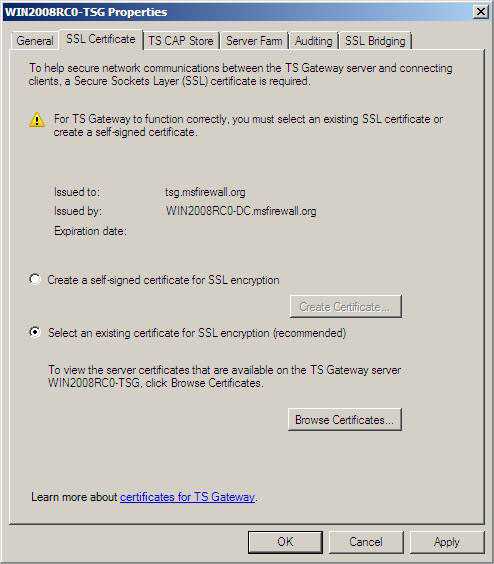

Создание сертификата для шлюза служб удаленных рабочих столов

Для инициирования SSL-подключений от клиентов RDP, для шлюза должен быть создан соответствующий сертификат:

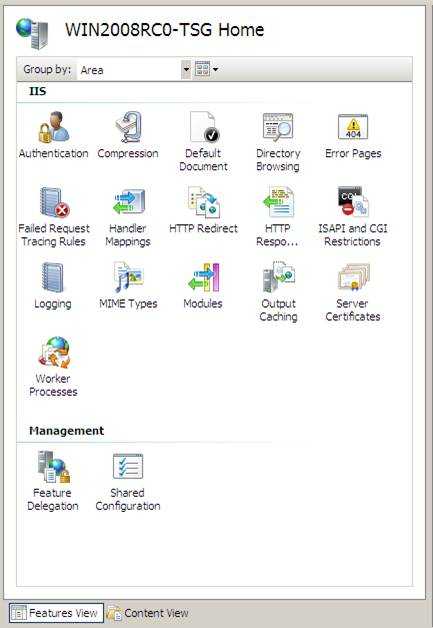

- В меню Администрирование выберите оснастку IIS Manager

- В левой части появившегося окна выберите необходимый сервер, а затем пункт Сертификаты сервера -> Создать сертификат домена

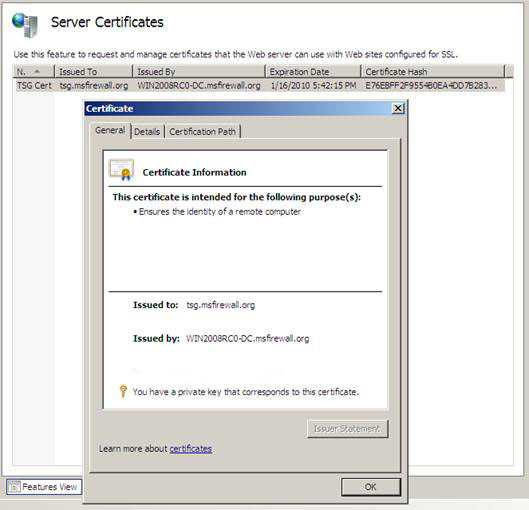

- На странице Определенные свойства имени укажите требуемые сведения. Обратите внимание на поле Общее имя – оно должно соответствовать имени, указанному в настройках клиентов служб RDP.

- На следующей странице Интерактивный центр сертификации выбираем имя Enterprise CA, от имени которого должен быть выдан сертификат, и вводим значение параметра Сетевое имя.

Теперь сведения о созданном сертификате отображаются в окне Сертификаты сервера. При двойном клике на этом сертификате можно увидеть информацию об объекте назначения и о наличии закрытого ключа для данного сертификата (без которого сертификат не используется).

Настройка шлюза TS на использование сертификата

После создания сертификата, необходимо настроить шлюз терминалов на его использование:

- Откройте меню «Администрирование», выберите «Службы терминалов (удаленных рабочих столов)», выберите Шлюз терминальных серверов.

- Слева выберите сервер, которой будет выполнять роль шлюза. Будет отображена информация о шагах, необходимых для завершения конфигурации.

- Выберите опцию «Показать или изменить свойства сертификата».

- Во вкладке «SSL Сертификат» проверьте активность опции «Выбрать существующий сертификат для SSL шифрования» и выберите Просмотр сертификатов для отображения оснастки для установки сертификатов. Выберите и установите ранее сгенерированный сертификат.

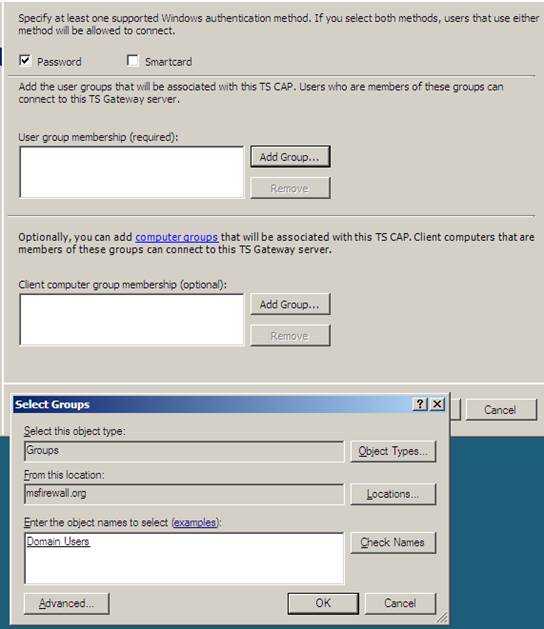

- После указания сертификата следует настроить политики авторизации подключений и авторизации ресурсов. Политика авторизации подключения (CAP - Сonnection Authorization Policy) позволяет контролировать полномочия клиентов при их подключении к терминалам через шлюз:

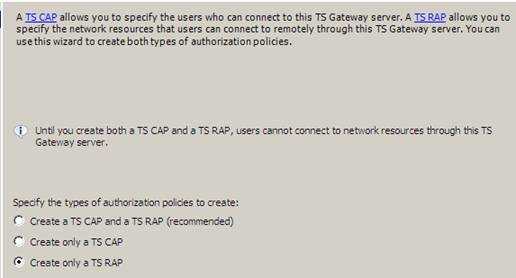

Откройте меню «Политики авторизации соединений», находящуюся во вкладке «Политики» - > «Создать новую политику» -> Мастер(Wizard), на вкладке «Политики авторизации» -> выберите Cоздать только TS CAP. Вводим имя создаваемой политики. В нашем случае «1cloud Gateway». На вкладке «Требования» активируем требование пароля, а затем указываем группы пользователей, которым необходимо предоставить доступ в инфраструктуру терминалов – введите имя добавляемой группы и кликните «Проверить имена (Check Names)».

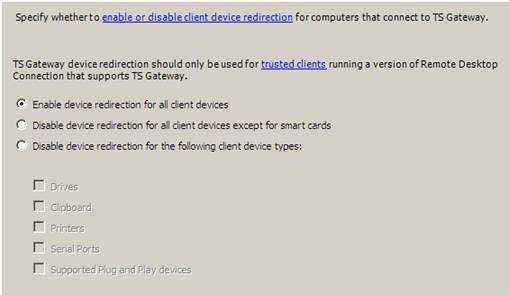

Разрешите перенаправление устройств для всех клиентских устройств. Вы также можете отключить перенаправление для некоторых типов уст-в. На странице Результаты параметров TS CAP проверяем выбранные ранее параметры и завершаем мастер конфигурации.

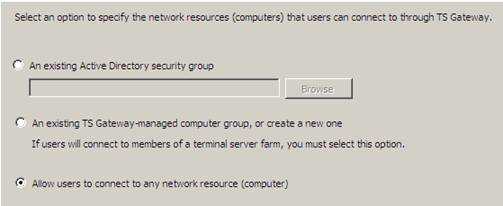

- Теперь настройте политику авторизации ресурсов (Resource Authorization Policy – RAP), определящую доступные для подключения извне серверы и рабочие станции: Для этого перейдите в меню «Политика авторизации ресурсов» панели Менеджер шлюзов серверов терминалов (удаленных рабочих столов), выберите пункт «Создать новую политику» -> Мастер -> Создать только TS RAP.

Введите имя создаваемой политики. Во вкладке Группы пользователей выберите группы, затрагиваемые создаваемой политикой. На вкладке Группа компьютеров укажите серверы и рабочие станции, к которым применяется политика RAP. В данном примере мы выбрали опцию «Разрешить пользователям подключаться к любому ресурсу (компьютеру) сети» для разрешения подключений ко всем хостам сети. Проверьте параметры TS RAP и завершите мастер конфигурации.

- На этом настройку шлюза серверов терминалов (удаленных рабочих столов) можно считать завершенной.

- Защита RDP-сессии с помощью SSL/TLS

Для обеспечения безопасности подключений по RDP в случае, когда соединение с сервером осуществляется не через VPN, рекомендуется использовать SSL/TLS-туннелирование соединения.

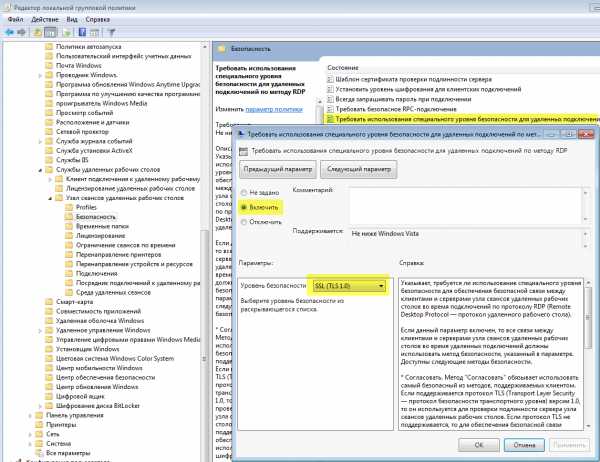

Опцию RDP через TLS можно включить через групповую политику безопасности сервера удаленных рабочих столов (команда gpedit.msc или меню «Администрирование» -> «Компоненты Windows» -> Сервер удаленных рабочих столов (Remote Desktop Session» -> «Безопасность»), где необходимо активировать опцию запроса определенного уровня безопасности для удаленных подключений (Require use of specific security layer for remote connections). Рекомендуемое значение этой опций – SSL (TLS 1.0) only.

Также включить вышеуказанную опцию можно и через меню управления сервером удаленных рабочих столов (Remote Desktop Session Host Configuration), выбрав из списка Connections требуемое подключение и перейдя в его свойства, где выбрать уровень безопасности «Security Level». Для TLS-шифрования сессий потребуется, по крайней мере, серверный сертификат. Как правило он уже есть в системе (генерируется автоматически).

Для настройки TLS-туннелирования RDP-подключений откройте инструментов «Управление сервером удаленных рабочих столов (Remote Desktop Session Host Configuration)» через меню «Администрирование» -> Подключения к удаленным рабочим столам».

Выберите в списке подключений то, для которого требуется настроить защиту SSL/TLS и откройте его свойства (Properties). Во вкладке «Общие» (General) выберите требуемый уровень шифрования (Encryption Level). Рекомендуем использовать RDP FIPS140-1 Encryption.

Изолируйте серверные роли и отключайте неиспользуемые сервисы

Одна из основных задач предварительного планирования безопасности серверной инфраструктуры заключается в диверсификации рисков поражения критически важных сегментов инфраструктуры при успешных атаках на отдельные узлы. Чем больше ролей берет на себя каждый узел, тем более привлекательным объектом для атак он становится и тем более серьезные последствия может иметь поражение этого узла. Для минимизации таких рисков необходимо, во-первых, разграничивать критически важные роли серверов на стадии развертывания инфраструктуры (при наличии такой возможности), а во-вторых, отключать на серверах сервисы и роли, в использовании которых нет реальной необходимости.

В идеале, один сервер должен выполнять одну конкретную функцию (Контроллер домена, файловый сервер, терминальный сервер и т.д.). Но так как на практике такая диверсификация ролей редко оказывается возможной в полной мере. Тем не менее, вы можете разграничить функции машин настолько, насколько это возможно.

Для изоляции ролей необязательно использовать выделенные серверы для каждой конкретной задачи. Вы вполне можете использовать для части ролей виртуальные машины, настроив параметры их безопасности требуемым образом. На сегодняшний день технологии виртуализации позволяют не испытывать ощутимых ограничений в функциональности виртуальных хостов и могут предложить высокий уровень производительности и стабильности. Грамотно сконфигурированная виртуальная инфраструктура вполне может являться полноценной альтернативой дорогостоящей «железной» для желающих диверсифицировать риски серьезных поражений.

Мы, команда облачного сервиса 1cloud.ru, со своей стороны не ограничиваем самостоятельное создание клиентом виртуальных машин на арендуемых у нас виртуальных серверах. Если вы желаете установить виртуальную машину Windows на своем сервере, просто обратитесь в нашу техническую поддержку с запросом соответствующей опции.

Обзор Windows Server Core

Windows Server Core представляет собой дистрибутив Windows Server 2008/2012 без предустановленного графического окружения (UI). Этот дистрибутив не использует многие системные сервисы, необходимые для функционирования графического интерфейса и, соответственно, лишен ряда уязвимостей, связанных с работой этих сервисов. Еще одно преимущество Windows Server Core – минимальная нагрузка на аппаратные ресурсы сервера. Это делает ее отличным выбором для установки на виртуальные машины.

К сожалению, на сегодняшний день для Server Core поддерживаются только некоторые функции Windows Server, ввиду чего эту систему еще нельзя назвать полноценной. Возможно, в скором будущем ситуация изменится.

Средняя оценка: 5,0, всего оценок: 11 Рекомендации по обеспечению безопасности Windows Server 2008/2012Защита RDP подключения

Бытует мнение, что подключение по удаленному рабочему столу Windows (RDP) очень небезопасно в сравнении с аналогами (VNC, TeamViewer, пр). Как следствие, открывать доступ из вне к любому компу или серверу локальной сети очень опрометчивое решение — обязательно взломают. Второй аргумент против RDP как правило звучит так — «жрет трафик, для медленного интернета не вариант». Но чаще всего такое мнение ничем не аргументировано.

Протокол RDP существует не первый день, его дебют состоялся еще не платформе NT 4.0 и надо сказать, что с тех пор утекло много воды. На данный момент RDP не менее безопасен, чем любое другое решение для удаленного доступа. Что касается требуемой полосы пропускания, так в этом плане есть куча настроек, с помощью которых можно добиться отличной отзывчивости и экономии полосы пропускания.

Короче говоря, если знать что, как и где настроить, то RDP будет очень хорошим средством удаленного доступа. Вопрос в другом, а много ли админов пытались вникнуть в настройки, которые спрятаны чуть глубже чем на поверхности?

Сейчас расскажу как защитить RDP и настроить его на оптимальную производительность.

Во-первых, версий RDP протокола существует много. Все дальнейшее описание будет применимо к RDP 7.0 и выше. Это значит, что у вас как минимум Windows Vista SP1. Для любителей ретро есть специальный апдейт для Windows XP SP3 KB 969084 который добавляет RDP 7.0 в эту операционку.

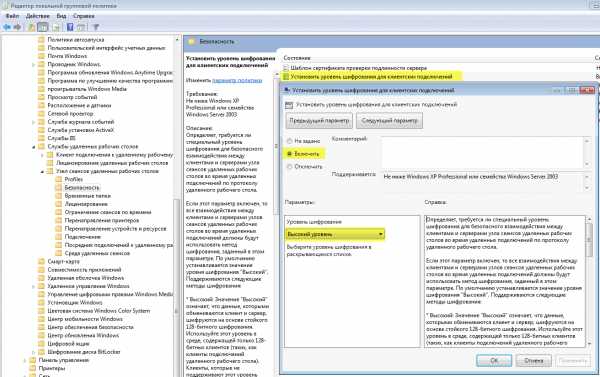

Настройка №1 — шифрование

На компьютере, к которому вы собираетесь подключаться открываем gpedit.msc Идем в Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Безопасность

Устанавливаем параметр «Требовать использования специального уровня безопасности для удаленных подключений по методу RDP» в значение «Включено» и Уровень безопасности в значение «SSL TLS 1.0»

Этой настройкой мы включили шифрование как таковое. Теперь нам нужно сделать так, чтобы применялись только стойкие алгоритмы шифрования, а не какой-нибудь DES 56-bit или RC2.

Этой настройкой мы включили шифрование как таковое. Теперь нам нужно сделать так, чтобы применялись только стойкие алгоритмы шифрования, а не какой-нибудь DES 56-bit или RC2.

Поэтому в этой же ветке открываем параметр «Установить уровень шифрования для клиентских подключений». Включаем и выбираем «Высокий» уровень. Это нам даст 128-битное шифрование.

Но и это еще не предел. Самый максимальный уровень шифрования обеспечивается стандартом FIPS 140-1. При этом все RC2/RC4 автоматически идут лесом.

Но и это еще не предел. Самый максимальный уровень шифрования обеспечивается стандартом FIPS 140-1. При этом все RC2/RC4 автоматически идут лесом.

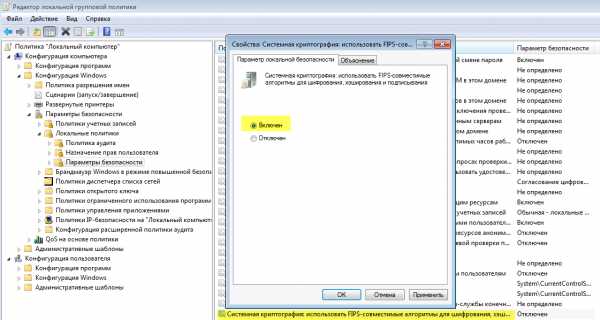

Чтобы включить использование FIPS 140-1, нужно в этой же оснастке пойти в Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Параметры безопасности.

Ищем параметр «Системная криптография: использовать FIPS-совместимые алгоритмы для шифрования, хэширования и подписывания» и включаем его.

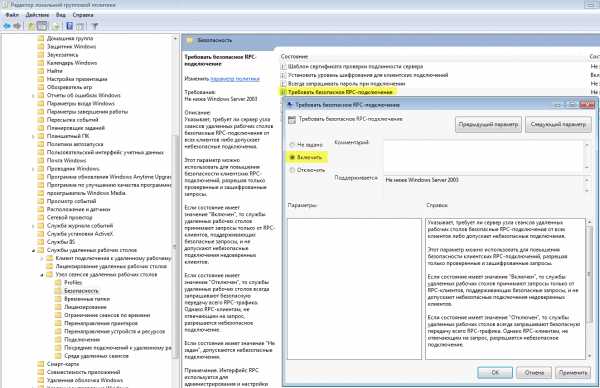

И в завершении в обязательном порядке включаем параметр «Требовать безопасное RPC-подключение» по пути Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Безопасность.

И в завершении в обязательном порядке включаем параметр «Требовать безопасное RPC-подключение» по пути Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Безопасность.

Этот параметр требует от подключающихся клиентов обязательное шифрование согласно тем установкам, которые мы настроили выше.

Этот параметр требует от подключающихся клиентов обязательное шифрование согласно тем установкам, которые мы настроили выше.

Теперь с шифрованием полный порядок, можно двигаться дальше.

Настройка №2 — смена порта

По умолчанию протокол RDP висит на порту TCP 3389. Для разнообразия его можно изменить, для этого в реестре нужно изменить ключик PortNumber по адресу

HKEY_LOCAL_MACHINESystemCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp

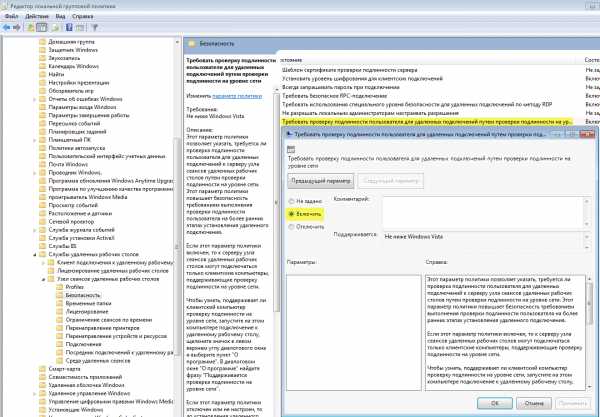

Настройка №3 — сетевая аутентификация (NLA)

По умолчанию, вы можете подключиться по RDP не вводя логин и пароль и увидеть Welcome-скрин удаленного рабочего стола, где уже от вас попросят залогиниться. Это как раз совсем не безопасно в том плане, что такой удаленный комп можно легко заDDoSить.

Поэтому, всё в той же ветке включаем параметр «Требовать проверку подлинности пользователя для удаленных подключений путем проверки подлинности на уровне сети»

Настройка №4 — что еще проверить

Во-первых проверьте, что параметр «Учетные записи: разрешать использование пустых паролей только при консольном входе» включен. Параметр можно найти в Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Безопасность.

Во-вторых, не забудьте проверить список пользователей, которые могут подключаться по RDP

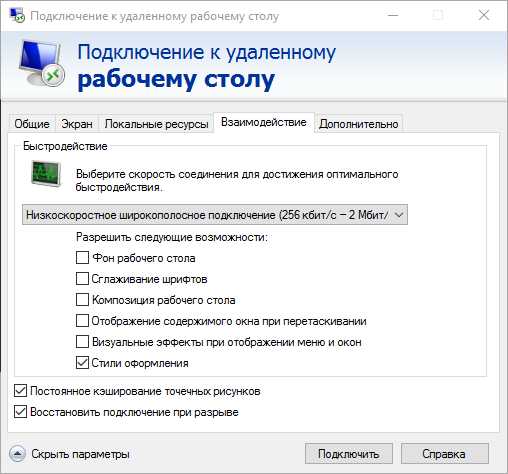

Настройка №5 — оптимизация скорости

Идем в раздел Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Среда удаленных сеансов.

Здесь можно и нужно отрегулировать несколько параметров:

- Наибольшая глубина цвета — можно ограничиться 16 битами. Это позволит сэкономить трафик больше чем в 2 раза по сравнению с 32х битной глубиной.

- Принудительная отмена фонового рисунка удаленного стола — для работы он не нужен.

- Задание алгоритма сжатия RDP — лучше установить значение Оптимизация использования полосы пропускания. В этом случае RDP будет жрать памяти чуть больше, но сжимать будет эффективнее.

- Оптимизировать визуальные эффекты для сеансов служб удаленных рабочих столов — ставим значение «Текст». Для работы то что нужно.

В остальном при подключении к удаленному компу со стороны клиента дополнительно можно отключить:

- Сглаживание шрифтов. Это сильно уменьшит время отклика. (Если у вас полноценный терминальный сервер, то этот параметр так же можно задать на стороне сервера)

- Композицию рабочего стола — отвечает за Aero и пр

- Отображение окна при перетаскивании

- Визуальные эффекты

- Стили оформления — если хочется хардкора ????

Остальные параметры типа фона рабочего стола, глубины цвета мы уже предопределили на стороне сервера.

Остальные параметры типа фона рабочего стола, глубины цвета мы уже предопределили на стороне сервера.

Дополнительно на стороне клиента можно увеличить размер кэша изображений, делается это в реестре. По адресу HKEY_CURRENT_USERSOFTWAREMicrosoftTerminal Server Client нужно создать два ключа типа DWORD 32 BitmapPersistCacheSize и BitmapCacheSize

- BitmapPersistCacheSize можно установить равным 10000 (10 Мб) По умолчанию этот параметр берет значение 10, что соответствует 10 Кб.

- BitmapCacheSize так же можно установить равным 10000 (10 Мб). Вы вряд ли заметите, если RDP-подключение съест лишних 10 Мб от вашей оперативной памяти ????

Про проброс всяких принтеров и пр говорить ничего не буду. Кому что нужно, то и пробрасывает.

В принципе на этом базовая настройка выполнена. В следующих обзорах расскажу, как можно еще улучшить и обезопасить RDP.

Используйте RDP правильно, всем стабильного коннекта!

Как сделать RDP терминал сервер на любой версии Windows смотрите здесь.