Общие требования информационной безопасности

Требования к системам защиты информации Группы требований. Общие и организационные требования

Требования по защите информации определяются владельцем ИС и согласовываются с исполнителем работ по созданию системы защиты информации (исполнитель должен иметь соответствующую лицензию на право проведения таких работ).

В процессе формирования требований к СЗИ целесообразно найти ответы на следующие вопросы:

Какие меры безопасности предполагается использовать?

Какова стоимость доступных программных и технических мер защиты?

Насколько эффективны доступные меры защиты?

Насколько уязвимы подсистемы СЗИ?

Имеется ли возможность провести анализ риска (прогнозирование возможных последствий, которые могут вызвать выявленные угрозы и каналы утечки информации)?

Совокупность требований к системам защиты информации

В общем случае целесообразно выделить следующие группы требований к системам защиты информации:

общие требования;

организационные требования;

конкретные требования к подсистемам защиты, техническому и программному обеспечению, документированию, способам, методам и средствам защиты.

Общие требования

Прежде всего, необходима полная идентификация пользователей, терминалов, программ, а также основных процессов и процедур, желательно до уровня записи или элемента. Кроме того, следует ограничить доступ к информации, используя совокупность следующих способов:

иерархическая классификация доступа;

классификация информации по важности и месту ее возникновения;

указание ограничений к информационным объектам, например пользователь может осуществлять только чтение файла без права записи в него;

определение программ и процедур, предоставленных только конкретным пользователям.

Система защиты должна гарантировать, что любое движение данных идентифицируется, авторизуется, обнаруживается и документируется.

Обычно формулируются общие требования к следующим характеристикам:

способам построения СЗИ либо ее отдельных компонент (к программному, программно-аппаратному, аппаратному);

архитектуре вычислительных средств и ИС (к классу и минимальной конфигурации ЭВМ, операционной среде, ориентации на ту или иную программную и аппаратную платформы, архитектуре интерфейса);

применению стратегии защиты;

затратам ресурсов на обеспечение СЗИ (к объемам дисковой памяти для программной версии и оперативной памяти для ее резидентной части, затратам производительности вычислительной системы на решение задач защиты);

надежности функционирования СЗИ (к количественным значениям показателей надежности во всех режимах функционирования ИС и при воздействии внешних разрушающих факторов, к критериям отказов);

количеству степеней секретности информации, поддерживаемых СЗИ;

обеспечению скорости обмена информацией в ИС, в том числе с учетом используемых криптографических преобразований;

количеству поддерживаемых СЗИ уровней полномочий;

возможности СЗИ обслуживать определенное количество пользователей;

продолжительности процедуры генерации программной версии СЗИ;

продолжительности процедуры подготовки СЗИ к работе после подачи питания на компоненты ИС;

возможности СЗИ реагировать на попытки несанкционированного доступа либо на «опасные ситуации»;

наличию и обеспечению автоматизированного рабочего места администратора защиты информации в ИС;

составу используемого программного и лингвистического обеспечения, к его совместимости с другими программными платформами, к возможности модификации и т.п.;

используемым закупаемым компонентам СЗИ (наличие лицензии, сертификата и т.п.).

Организационные требования

Организационные требования к системе защиты предусматривают реализацию совокупности административных и процедурных мероприятий. Требования по обеспечению сохранности должны выполняться, прежде всего, на административном уровне.

Организационные мероприятия, проводимые с целью повышения эффективности защиты информации, должны предусматривать следующие процедуры:

ограничение несопровождаемого доступа к вычислительной системе (регистрация и сопровождение посетителей);

осуществление контроля за изменением в системе программного обеспечения;

выполнение тестирования и верификации изменений в системе программного обеспечения и программах защиты;

организацию и поддержку взаимного контроля за выполнением правил защиты данных;

ограничение привилегии персонала, обслуживающего ИС;

осуществление записи протокола о доступе к системе;

гарантию компетентности обслуживающего персонала;

разработку последовательного подхода к обеспечению сохранности информации для всей организации;

организацию четкой работы службы ленточной и дисковой библиотек;

комплектование основного персонала на базе интегральных оценок и твердых знаний;

организацию системы обучения и повышения квалификации обслуживающего персонала.

С точки зрения обеспечения доступа к ИС необходимо выполнить следующие процедурные мероприятия:

разработать и утвердить письменные инструкции на загрузку и остановку работы операционной системы;

контролировать использование магнитных лент, дисков, карт, листингов, порядок изменения программного обеспечения и доведение этих изменений до пользователя;

разработать процедуру восстановления системы при отказах;

установить политику ограничений при разрешенных визитах в вычислительный центр и определить объем выдаваемой информации;

разработать систему протоколирования использования ЭВМ, ввода данных и вывода результатов;

обеспечить проведение периодической чистки архивов и хранилищ носителей информации для исключения и ликвидации неиспользуемых;

поддерживать документацию вычислительного центра в соответствии с установленными стандартами.

Основные требования, предъявляемые к защите информации

Анализ состояния дел в сфере защиты информации показывает, что уже сложилась вполне сформировавшаяся концепция и структура защиты, основу которой составляют:

1. Весьма развитый арсенал технических средств защиты информации, производимых на промышленной основе.

2. Значительное число фирм, специализирующихся на решении вопросов защиты информации.

3. Достаточно четко очерченная система взглядов на эту проблему.

4. наличие значительного практического опыта и другое.

И тем не менее, как свидетельствует отечественная и зарубежная печать, злоумышленные действия над информацией не только не уменьшаются, но и имеют устойчивую тенденцию к росту.

Опыт показывает, что для борьбы с этой тенденцией необходима стройная и целенаправленная организация процесса защиты информационных ресурсов.

Причем в этом должны активно участвовать:

· профессиональные специалисты;

· администрация;

· сотрудники;

· пользователи.

Из этого следует, что:

1. Обеспечение безопасности информации не может быть одноразовым актом. Это непрерывный процесс, заключающийся в обосновании и реализации наиболее рациональных методов, способов и путей совершенствования и развития системы защиты, непрерывном контроле ее состояния, выявлении ее узких и слабых мест и противоправных действий.

2. Безопасность информации может быть обеспечена лишь при комплексном использовании всего арсенала имеющихся средств защиты во всех структурных элементах производственной системы и на всех этапах технологического цикла обработки информации. Наибольший эффект достигается тогда, когда все используемые средства, методы и меры объединяются в единый целостный механизм – систему защиты информации.При этом функционирование системы должно контролироваться, обновляться и дополняться в зависимости от изменения внешних и внутренних условий.

3. Никакая СЗИ не может обеспечить требуемого уровня безопасности информации без надлежащей подготовки пользователей и соблюдения ими всех установленных правил, направленных на ее защиту.

С учетом накопленного опыта можно определить систему защиты информации как организованную совокупность специальных органов, средств, методов и мероприятий, обеспечивающих защиту от внутренних и внешних угроз.

Таким образом, под системой безопасности будем понимать организованную совокупность специальных органов, служб, средств, методов и мероприятий, обеспечивающих защиту жизненно важных интересов личности, предприятия и государства от внутренних и внешних угроз.

Как и любая система, система информационной безопасности имеет свои цели, задачи, методы и средства деятельности, которые согласовываются по месту и времени в зависимости от условий.

С позиций системного подхода к защите информации предъявляются определенные требования. Защита информации должна быть:

1. Непрерывной. Это требование проистекает из того, что злоумышленники только и ищут возможность, как бы обойти защиту интересующей их информации.

2. Плановой. Планирование осуществляется путем разработки каждой службой детальных планов защиты информации в сфере ее компетенции с учетом общей цели предприятия (организации).

3. Целенаправленной. Защищается то, что должно защищаться в интересах конкретной цели, а не все подряд.

4. Обоснованной.Сложность решаемых задач, большой объем работ, а также ограниченность ресурсов вызывают необходимость глубокого научного обоснования принимаемых решений по защите информации. При обосновании необходимости защиты надо исходить из внешнеполитических, оборонных и экономических интересов государства, закладывая в решение проблем передовые научно-технические идеи и достижения.

5. Достаточной. Означает необходимость поиска надежных мер защиты, избегая излишних затрат. Обеспечивается применением наиболее совершенных методов и средств защиты. Способствует соблюдению баланса интересов государства и отдельных организаций (предприятий), граждан.

6. Гибкой в управлении. Ввиду многочисленности защищаемых объектов и сведений, возможного резкого изменения разведобстановки, условий защиты и важности защищаемой информации нужна гибко управляемая структура, обеспечивающая способность прогнозирования угроз и их упреждающую нейтрализацию, оперативную и эффективную ликвидацию последствий угрозы. Обеспечивается главным образом высокой степенью автоматизации средств и систем защиты и наличием быстродействующей обратной связи.

7. Конкретной. Защите подлежат конкретные данные, объективно подлежащие охране, утрата которых может причинить организации определенный ущерб.

8. Активной. Защищать информацию необходимо с достаточной степенью настойчивости

9. Надежной. Методы и формы защиты должны быть надежно перекрывать возможные пути неправомерного доступа к охраняемым секретам, независимо от формы их представления, языка выражения и вида физического носителя, на котором они закреплены.

10. Своевременной. Своевременность диктует необходимость заблаговременной, до начала проведения секретных работ, разработки мер защиты и контроля. Несвоевременное проведение мероприятий по защите может не только снизить ее эффективность, но и привести к обратному результату.

11. Универсальной. Считается, что в зависимости от вида канала утечки или способа несанкционированного доступа его необходимо перекрывать, где бы он ни проявился, разумными и достаточными средствами, независимо от характера, формы и вида информации.

12. Комплексной. Для защиты информации во всем многообразии структурных элементов должны применяться все виды и формы защиты в полном объеме. Недопустимо применять лишь отдельные формы или технические средства. Комплексный характер защиты проистекает из того, что защита – это специфическое явление, представляющее собой сложную систему неразрывно взаимосвязанных и взаимозависимых процессов, каждый из которых в свою очередь имеет множество различных взаимно обусловливающих друг друга сторон, свойств, тенденций.

Зарубежный и отечественный опыт показывает, что для обеспечения выполнения столь многогранных требований безопасности система защиты информации должна удовлетворять определенным условиям:

1. Охватывать весь технологический комплекс информационной деятельности.

2. Быть разнообразной по используемым средствам, многоуровневой с иерархической последовательностью доступа.

3. Быть открытой для изменения и дополнения мер обеспечения безопасности информации.

4. Быть нестандартной, разнообразной. При выборе средств защиты нельзя рассчитывать на неосведомленность, злоумышленников относительно ее возможностей.

5. Быть простой для технического обслуживания и удобной для эксплуатации пользователями.

6. Быть надежной. Любые поломки технических средств являются причиной появления неконтролируемых каналов утечки информации.

7. Быть комплексной, обладать целостностью, означающей, что ни одна часть не может быть изъята без ущерба для всей системы.

К системе защиты информации предъявляются также определенные требования:

· четкость определения полномочий и прав пользователей на доступ к определенным видам информации;

· предоставление пользователю минимальных полномочий, необходимых ему для выполнения порученной работы;

· сведение к минимуму числа общих для нескольких пользователей средств защиты;

· учет случаев и попыток несанкционированного доступа к конфинденциальной информации;

· обеспечение оценки степени конфинденциальной информации;

· обеспечение контроля целостности средств защиты и немедленное реагирование на их выход из строя.

Исторически сложившийся подход к классификации государственной информации (данных) по уровням требований к ее защищенности основан на рассмотрении и обеспечении только одного свойства информации - ее конфиденциальности (секретности). Требования же к обеспечению целостности и доступности информации, как правило, лишь косвенно фигурируют среди общих требований к системам обработки этих данных. Считается, что раз к информации имеет доступ только узкий круг доверенных лиц, то вероятность ее искажения (несанкционированного уничтожения) незначительна. Низкий уровень доверия к АС и предпочтение к бумажной информационной технологии еще больше усугубляют ограниченность данного подхода.

Если такой подход в какой-то степени оправдан в силу существующей приоритетности свойств безопасности важной государственной информации, то это вовсе не означает, что его механический перенос в другую предметную область (с другими субъектами и их интересами) будет иметь успех.

Во многих областях деятельности (предметных областях) доля конфиденциальной информации сравнительно мала. Для коммерческой и персональной информации, равно как и для государственной информации, не подлежащей засекречиванию, приоритетность свойств безопасности информации может быть иной. Для открытой информации, ущерб от разглашения которой несущественен, важнейшими могут быть такие качества, как доступность, целостность или защищенность от неправомерного тиражирования. К примеру, для платежных (финансовых) документов самым важным является свойство их целостности (достоверности, неискаженности). Затем, по степени важности, следует свойство доступности (потеря платежного документа или задержка платежей может обходиться очень дорого). Требований к обеспечению конфиденциальности отдельных платежных документов может не предъявляется вообще.

Попытки подойти к решению вопросов защиты такой информации с позиций традиционного обеспечения только конфиденциальности, терпят провал. Основными причинами этого, на наш взгляд, являются узость существующего подхода к защите информации, отсутствие опыта и соответствующих проработок в плане обеспечения целостности и доступности информации, не являющейся конфиденциальной.

Развитие системы классификации информации по уровням требований к ее защищенности предполагает введение ряда степеней (градаций) требований по обеспечению каждого из свойств безопасности информации: доступности, целостности, конфиденциальности и защищенности от тиражирования. Пример градаций требований к защищенности:

· нет требований;

· низкие;

· средние;

· высокие;

· очень высокие.

Количество дискретных градаций и вкладываемый в них смысл могут различаться. Главное, чтобы требования к защищенности различных свойств информации указывались отдельно и достаточно конкретно (исходя из серьезности возможного наносимого субъектам информационных отношений ущерба от нарушения каждого из свойств безопасности информации).

В дальнейшем любой отдельный функционально законченный документ (некоторую совокупность знаков), содержащий определенные сведения, вне зависимости от вида носителя, на котором он находится, будем называть информационным пакетом.

К одному типу информационных пакетов будем относить пакеты (типовые документы), имеющие сходство по некоторым признакам (по структуре, технологии обработки, типу сведений и т.п.).

Задача состоит в определении реальных уровней заинтересованности (высокая, средняя, низкая, отсутствует) субъектов в обеспечении требований к защищенности каждого из свойств различных типов информационных пакетов, циркулирующих в АС.

Требования же к системе защиты АС в целом (методам и средствам защиты) должны определяться, исходя из требований к защищенности различных типов информационных пакетов, обрабатываемых в АС, и с учетом особенностей конкретных технологий их обработки и передачи (уязвимости).

В одну категорию объединяются типы информационных пакетов с равными приоритетами и уровнями требований к защищенности (степенью важности обеспечения их свойств безопасности: доступности, целостности и конфиденциальности).

Предлагаемый порядок определения требований к защищенности циркулирующей в системе информации представлен ниже:

1. Составляется общий перечень типов информационных пакетов, циркулирующих в системе (документов, таблиц). Для этого с учетом предметной области системы пакеты информации разделяются на типы по ее тематике, функциональному назначению, сходности технологии обработки и т.п. признакам.

2. На последующих этапах первоначальное разбиение информации (данных) на типы пакетов может уточняться с учетом требований к их защищенности.

Затем для каждого типа пакетов, выделенного в первом пункте, и каждого критического свойства информации (доступности, целостности, конфиденциальности) определяются (например, методом экспертных оценок):

· перечень и важность (значимость по отдельной шкале) субъектов, интересы которых затрагиваются при нарушении данного свойства информации;

· уровень наносимого им при этом ущерба (незначительный, малый, средний, большой, очень большой и т.п.)и соответствующий уровень требований к защищенности.

При определении уровня наносимого ущерба необходимо учитывать:

· стоимость возможных потерь при получении информации конкурентом;

· стоимость восстановления информации при ее утрате;

· затраты на восстановление нормального процесса функционирования АС и т.д.

Если возникают трудности из-за большого разброса оценок для различных частей информации одного типа пакетов, то следует пересмотреть деление информации на типы пакетов, вернувшись к предыдущему пункту методики.

3. Для каждого типа информационных пакетов с учетом значимости субъектов и уровней наносимого им ущерба устанавливается степень необходимой защищенности по каждому из свойств информации (при равенстве значимости субъектов выбирается максимальное значение уровня).

Пример оценки требований к защищенности некоторого типа информационных пакетов приведен в таблице 1.

Таблица 1

Оценка требований к защищенности информационных пакетов

| Субъекты | Уровень ущерба по свойствам информации | |||

| Конфиденциальность | Целостность | Доступность | Защита от тиражирования | |

| N 1 | Нет | Средняя | Средняя | Нет |

| N 2 | Высокая | Средняя | Средняя | Нет |

| N 3 | Низкая | Низкая | Низкая | Нет |

| В итоге | Высокая | Средняя | Средняя | Нет |

Система защиты информации, как любая система, должна иметь определенные виды собственного обеспечения, опираясь на которые она будет выполнять свою целевую функцию.

С учетом этого система защиты информации может иметь:

1. Правовое обеспечение. Сюда входят нормативные документы, положения, инструкции, руководства, требования которых являются обязательными в рамках сферы их действия.

2. Организационное обеспечение. Имеется в виду, что реализация защиты информации осуществляется определенными структурными единицами, такими как: служба защиты документов; служба режима, допуска, охраны; служба защиты информации техническими средствами; информационно-аналитическая деятельность и другими.

3. Аппаратное обеспечение. Предполагается широкое использование технических средств как для защиты информации, так и для обеспечения деятельности собственно СЗИ.

4. Информационное обеспечение. Оно включает в себя сведения, данные, показатели, параметры, лежащие в основе решения задач, обеспечивающих функционирование системы. Сюда могут входить как показатели доступа, учета, хранения, так и системы информационного обеспечения расчетных задач различного характера, связанных с деятельностью службы обеспечения безопасности.

5. Программное обеспечение. К нему относятся различные информационные, учетные, статистические и расчетные программы, обеспечивающие оценку наличия и опасности различных каналов утечки и путей несанкционированного проникновения к источникам конфиденциальной информации.

6. Математическое обеспечение. Предполагает использование математических методов для различных расчетов, связанных с оценкой опасности технических средств злоумышленников, зон и норм необходимой защиты.

7. Лингвистическое обеспечение.Совокупность специальных языковых средств общения специалистов и пользователей в сфере защиты информации.

8. Нормативно-методическое обеспечение.Сюда входят нормы и регламенты деятельности органов, служб, средств, реализующих функции защиты информации, различного рода методики, обеспечивающие деятельность пользователей при выполнении своей работы в условиях жестких требований защиты информации.

8.2.9. Общие требования по обеспечению информационной безопасности банковских информационных технологических процессов

8.2.9.1. Система обеспечения информационной безопасности банковского информационного технологического процесса должна соответствовать требованиям пунктов 8.2.2 - 8.2.7 настоящего стандарта и иных нормативных документов по вопросам информационной безопасности, действие которых распространяется на БС РФ.

8.2.9.2. В организации БС РФ неплатежная информация классифицируется как:

- открытая информация, предназначенная для официальной передачи во внешние организации и средства массовой информации;

- внутренняя банковская информация, предназначенная для использования исключительно сотрудниками организации БС РФ при выполнении ими своих служебных обязанностей;

- информация, содержащая сведения ограниченного распространения в соответствии с утвержденным организацией БС РФ Перечнем, подлежащая защите в соответствии с законодательством РФ, например банковская тайна, персональные данные;

- информация, полученная из федеральных органов исполнительной власти и содержащая сведения ограниченного распространения;

- информация, содержащая сведения, составляющие государственную тайну.

Каждому виду информации соответствует свой необходимый уровень защиты (свой набор требований по защите).

Так как требования по защите двух последних видов информации определяются государственными нормативно-методическими документами, то вопросы обеспечения защиты информации, содержащей указанные сведения, в настоящем стандарте не рассматриваются. Автоматизированные системы организации БС РФ, обрабатывающие, хранящие и/или передающие такую информацию, должны быть физически изолированы от прочих автоматизированных систем данной организации.

8.2.9.3. В качестве объектов защиты должны рассматриваться:

- информационные ресурсы;

- управляющая информация АБС;

- банковский информационный технологический процесс.

8.2.9.4. Организация БС РФ несет ответственность за:

- достоверность информации, официально предоставляемой внешним организациям и гражданам;

- достоверность и выполнение регламента предоставления внешним организациям и гражданам информации, обязательность и порядок предоставления которой определены законодательством Российской Федерации и/или нормативными документами Банка России;

- обеспечение соответствующего законодательству Российской Федерации уровня защиты как собственной информации, так и информации, официально полученной из внешних организаций и от граждан.

8.2.9.5. Если в АБС обрабатывается информация, требующая по решению руководства защиты, то соответствующим распоряжением должен быть назначен администратор информационной безопасности. Допускаются назначение одного администратора информационной безопасности на несколько АБС, а также совмещение выполнения указанных функций с другими обязанностями.

При этом совмещение в одном лице функций администратора АБС и администратора информационной безопасности АБС не допускается.

8.2.9.6. Администратор АБС не должен иметь служебных полномочий (а при возможности и технических средств) по настройке параметров системы, влияющих на полномочия пользователей по доступу к информации. Однако он должен иметь право добавить в систему нового пользователя без всяких полномочий по доступу к информации, а также удалить из системы такого пользователя.

Администратор информационной безопасности АБС должен иметь служебные полномочия и технические возможности по контролю действий соответствующих администраторов АБС (без вмешательства в их действия) и пользователей, а также полномочия (а при возможности и технические средства) по настройке для каждого пользователя только тех параметров системы, которые определяют права доступа к информации. Устанавливаемые права доступа к информации должны назначаться подразделением организации БС РФ, ответственным за эту информацию (владельцем информационного актива).

Администратор информационной безопасности не должен иметь права добавить нового пользователя в АБС, а также удалить из нее существующего пользователя.

В случае отсутствия у администратора информационной безопасности технических возможностей по настройке параметров АБС, влияющих на полномочия пользователей по доступу к информации, эти настройки выполняются администратором АБС, но с обязательным предварительным согласованием устанавливаемых прав доступа пользователей к информации с администратором информационной безопасности.

Для каждой АБС должен быть определен порядок контроля ее функционирования со стороны лиц, отвечающих за ИБ.

8.2.9.7. Процессы подготовки, ввода, обработки и хранения информации, а также порядок установки, настройки, эксплуатации и восстановления необходимых технических и программных средств должны быть регламентированы и обеспечены инструктивными и методическими материалами, согласованными со службой информационной безопасности.

8.2.9.8. Должна осуществляться и быть регламентирована процедура периодического тестирования всех реализованных программно-техническими средствами функций (требований) по обеспечению ИБ. Регламентирующие документы должны быть согласованы со службой ИБ.

8.2.9.9. Должна осуществляться и быть регламентирована процедура восстановления всех реализованных программно-техническими средствами функций по обеспечению ИБ. Регламентирующие документы должны быть согласованы со службой ИБ.

Требования по защите информации - список ГОСТов и сами ГОСТы

Экранирующие строительные смеси штукатурный и напольный составы для защиты от электромагнитного излучения

- «АЛЬФАПОЛ ШТ-1» — экранирующая штукатурка, антиэлектростатическая магнезиально-шунгитовая сухая штукатурная смесь

- «АЛЬФАПОЛ АМШ» — экранирующий пол, магнезиально-шунгитовая сухая растворная смесь

Экранирование помещений

Требования по защите информации

Обеспечение защиты информации с применением экранированных помещений направлено на защиту от электромагнитных факторов, воздействующих или могущих воздействовать на защищаемую информацию (ГОСТ Р 51275):

- электромагнитные излучения и поля в радиочастотном диапазоне, функционально присущие техническим средствам объектов информатизации (ТС ОИ)

- побочные электромагнитные излучения (ПЭМИ)

- паразитное электромагнитное излучение

- наводки в цепях, вызванные ПЭМИ, емкостными и индуктивными связями

- непреднамеренные облучения ОИ электромагнитными полями техногенных источников

- электромагнитные факторы грозовых разрядов и других природных явлений

- доступ к защищаемой информации с применением технических средств радиоэлектронной разведки

- несанкционированный доступ к защищаемой информации с использованием закладных устройств

- искажение, уничтожение или блокирование информации путем преднамеренного силового электромагнитного воздействия в террористических или криминальных целях (ГОСТ Р 50922-2006)

Требования к созданию экранированных помещений в целях защиты информации формируются на основе требований стандартов по защите информации:

- ГОСТ Р 50922-2007 Защита информации. Термины и определения.

- ГОСТ Р 51275-2007 Защита информации. Объекты информатизации. Факторы, воздействующие на информацию. Общие положения.

- ГОСТ Р 51624-2000 Защита информации. Автоматизированные системы в защищенном исполнении. Общие положения.

- ГОСТ Р 52863-2007 Защита информации. Автоматизированные системы в защищённом исполнении. Испытания на устойчивость к преднамеренным силовым электромагнитным воздействиям. Общие требования.

ГОСТ Р 50922-2007

Национальный стандарт Российской Федерации

Защита информации

Основные термины и определения

1 Область применения

Настоящий стандарт устанавливает основные термины, с соответствующими определениями, применяемые при проведении работ по стандартизации в области защиты информации.

Термины, установленные настоящим стандартом, рекомендуется использовать в правовой, нормативной, технической и организационно-распорядительной документации, научной, учебной и справочной литературе.

2 Термины и определения

2.1.1 Защита информации; ЗИ: Деятельность, направленная на предотвращение утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию.

2.2.2 Техническая защита информации; ТЗИ: Защита информации, заключающаяся в обеспечении некриптографическими методами безопасности информации (данных), подлежащей (подлежащих) защите в соответствии с действующим законодательством, с применением технических, программных и программно-технических средств.

2.3.2 Защита информации от утечки: Защита информации, направленная на предотвращение неконтролируемого распространения защищаемой информации в результате ее разглашения и несанкционированного доступа к ней, а также на исключение (затруднение) получения защищаемой информации [иностранными] разведками и другими заинтересованными субъектами.

Примечание – Заинтересованными субъектами могут быть: государство, юридическое лицо, группа физических лиц, отдельное физическое лицо.

2.3.3 Защита информации от несанкционированного воздействия; ЗИ от НСВ: Защита информации, направленная на предотвращение несанкционированного доступа и воздействия на защищаемую информацию с нарушением установленных прав и (или) правил на изменение информации, приводящего к разрушению, уничтожению, искажению, сбою в работе, незаконному перехвату и копированию, блокированию доступа к информации, а также к утрате, уничтожению или сбою функционирования носителя информации.

2.3.4 Защита информации от непреднамеренного воздействия: Защита информации, направленная на предотвращение воздействия на защищаемую информацию ошибок ее пользователя, сбоя технических и программных средств информационных систем, природных явлений или иных нецеленаправленных на изменение информации событий, приводящих к искажению, уничтожению, копированию, блокированию доступа к информации, а также к утрате, уничтожению или сбою функционирования носителя информации.

2.3.7 Защита информации от преднамеренного воздействия; ЗИ от ПДВ: Защита информации, направленная на предотвращение преднамеренного воздействия, в том числе электромагнитного воздействия, и (или) воздействия различной физической природы, осуществляемого в террористических или криминальных целях.

2.6.2 Фактор, воздействующий на защищаемую информацию: Явление, действие или процесс, результатом которого могут быть утечка, искажение, уничтожение защищаемой информации, блокирование доступа к ней.

2.6.7 Преднамеренное силовое электромагнитное воздействие на информацию: Несанкционированное воздействие на информацию, осуществляемое путем применения источника электромагнитного поля для наведения (генерирования) в автоматизированных информационных системах электромагнитной энергии с уровнем, вызывающим нарушение нормального функционирования (сбой в работе) технических и программных средств этих систем.

22.7.2 Средство защиты информации: Техническое, программное, программно-техническое средство, вещество и (или) материал, предназначенное (ый) или используемое (ый) для защиты информации.

2.8.4 Специальное исследование (объекта защиты информации): Исследование, проводимое в целях выявления технических каналов утечки защищаемой информации и оценки соответствия защиты информации (на объекте защиты) требованиям нормативных и правовых документов в области безопасности информации.

2.8.5 Специальная проверка: Проверка объекта информатизации в целях выявления и изъятия возможно внедренных закладочных устройств.

2.8.8 Экспертиза документа по защите информации: Рассмотрение документа по защите информации физическим или юридическим лицом, имеющим право на проведение работ в данной области, с целью подготовить соответствующее экспертное заключение.

Примечание – Экспертиза документа по защите информации может включать в себя научно-техническую, правовую, метрологическую, патентную и терминологическую экспертизу.

2.9.2 Требование по защите информации: Установленное правило или норма, которая должна быть выполнена при организации и осуществлении защиты информации, или допустимое значение показателя эффективности защиты информации.

2.9.3 Показатель эффективности защиты информации: Мера или характеристика для оценки эффективности защиты информации.

2.9.4 Норма эффективности защиты информации: Значение показателя эффективности защиты информации, установленное нормативными и правовыми документами.

А.3 Информация, составляющая коммерческую тайну: Научно-техническая, технологическая, производственная, финансово-экономическая или иная информация (в том числе составляющая секреты производства (ноу-хау)), которая имеет действительную или потенциальную коммерческую ценность в силу неизвестности ее третьим лицам, к которой нет свободного доступа на законном основании и в отношении которой обладателем такой информации введен режим коммерческой тайны.

3 Алфавитный указатель терминов

| анализ информационного риска | 2.8.9 |

| аудит информационной безопасности в организации | 2.8.6 |

| безопасность данных | 2.4.5 |

| безопасность информации | 2.4.5 |

| брешь | 2.6.4 |

| воздействие на информацию несанкционированное | 2.6.6 |

| воздействие на информацию силовое электромагнитное преднамеренное | 2.6.7 |

| замысел защиты информации | 2.4.1 |

| защита информации | 2.1.1 |

| защита информации от иностранной разведки | 2.3.8 |

| защита информации криптографическая | 2.2.3 |

| защита информации от несанкционированного воздействия | 2.3.3 |

| защита информации от непреднамеренного воздействия | 2.3.4 |

| защита информации от несанкционированного доступа | 2.3.6 |

| защита информации правовая | 2.2.1 |

| защита информации от преднамеренного воздействия | 2.3.7 |

| защита информации от разведки | 2.3.8 |

| защита информации от разглашения | 2.3.5 |

| защита информации техническая | 2.2.2 |

| защита информации от утечки | 2.3.2 |

| защита информации физическая | 2.2.4 |

| ЗИ | 2.1.1 |

| ЗИ от НСВ | 2.3.3 |

| ЗИ от НСД | 2.3.6 |

| ЗИ от ПДВ | 2.3.7 |

| информация защищаемая | 2.5.2 |

| информационная система защищаемая | 2.5.5 |

| исследование объекта защиты информации специальное | 2.8.4 |

| исследование специальное | 2.8.4 |

| источник угрозы безопасности информации | 2.6.3 |

| лицензирование в области защиты информации | 2.8.2 |

| модель угроз | 2.6.8 |

| модель угроз безопасности информации | 2.6.8 |

| мониторинг безопасности информации | 2.8.7 |

| норма эффективности защиты информации | 2.9.4 |

| носитель защищаемой информации | 2.5.3 |

| объект защиты информации | 2.5.1 |

| объект информатизации защищаемый | 2.5.4 |

| оценка информационного риска | 2.8.10 |

| оценка соответствия требованиям по защите информации | 2.8.1 |

| показатель эффективности защиты информации | 2.9.3 |

| политика безопасности | 2.4.4 |

| политика безопасности информации в организации | 2.4.4 |

| проверка информационной безопасности в организации аудиторская | 2.8.6 |

| проверка специальная | 2.8.5 |

| программа вредоносная | 2.6.5 |

| сертификация на соответствие требованиям по безопасности информации | 2.8.3 |

| система защиты информации | 2.4.3 |

| система информационная защищаемая | 2.5.5 |

| способ защиты информации | 2.3.1 |

| средство защиты информации | 2.7.2 |

| средство защиты информации криптографическое | 2.7.5 |

| средство контроля эффективности защиты информации | 2.7.3 |

| средство физической защиты информации | 2.7.4 |

| техника защиты информации | 2.7.1 |

| ТЗИ | 2.2.2 |

| требование по защите информации | 2.9.2 |

| угроза | 2.6.1 |

| угроза безопасности информации | 2.6.1 |

| уязвимость | 2.6.4 |

| уязвимость информационной системы | 2.6.4 |

| фактор, воздействующий на защищаемую информацию | 2.6.2 |

| цель защиты информации | 2.4.2 |

| экспертиза документа по защите информации | 2.8.8 |

| эффективность защиты информации | 2.9.1 |

ГОСТ Р 51275-2007

Национальный стандарт Российской Федерации

Защита информации

Объект информатизации. Факторы, воздействующие на информацию

Общие положения

1 Область применения

Настоящий стандарт устанавливает классификацию и перечень факторов, воздействующих на безопасность защищаемой информации, в целях обоснования угроз безопасности информации требований по защите информации на объекте информатизации.

Настоящий стандарт распространяется на объекты информатизации, создаваемые и эксплуатируемые в различных областях деятельности (обороны, экономики, науки и других областях).

3 Термины и определения

В настоящем стандарте применены термины по ГОСТ Р 50922, а также следующие термины с соответствующими определениями:

3.1 Объект информатизации: Совокупность информационных ресурсов, средств и систем обработки информации, используемых в соответствии с заданной информационной технологией, а также средств их обеспечения, помещений или объектов (зданий, сооружений, технических средств), в которых эти средства и системы установлены, или помещений и объектов, предназначенных для ведения конфиденциальных переговоров.

3.3 Побочное электромагнитное излучение: Электромагнитное излучение, наблюдаемое при работе технических средств обработки информации.

3.4 Паразитное электромагнитное излучение: Электромагнитное излучение, являющееся результатом паразитной генерации в электрических цепях технических средств обработки информации.

6 Перечень объективных и субъективных факторов, воздействующих на безопасность защищаемой информации

6.1 Перечень объективных факторов, воздействующих на безопасность защищаемой информации

6.1.1 Внутренние факторы

6.1.1.2 Излучения сигналов, функционально присущие техническим средствам ( далее — ТС) (устройствам) ОИ:

б) электромагнитные излучения и поля:

1) излучения в радиодиапазоне;

2) излучения в оптическом диапазоне.

6.1.1.3 Побочные электромагнитные излучения:

а) элементов (устройств) ТС ОПИ;

б) на частотах работы высокочастотных генераторов устройств, входящих в состав ТС ОПИ:

1) модуляция побочных электромагнитных излучений информативным сигналом, сопровождающим работу ТС ОПИ;

2) модуляция побочных электромагнитных излучений акустическим сигналом, сопровождающим работу ТС ОПИ;

в) на частотах самовозбуждения усилителей, входящих в состав ТС ОПИ.

6.1.2 Внешние факторы

6.1.2.1 Явления техногенного характера:

а) непреднамеренные электромагнитные облучения ОИ;

б) радиационные облучения ОИ;

6.1.2.2 Природные явления, стихийные бедствия:

а) термические факторы (пожары и т. д.);

б) климатические факторы (наводнения и т. д.);

в) механические факторы (землетрясения и т. д.);

г) электромагнитные факторы (грозовые разряды и т. д.);

д) биологические факторы (микробы, грызуны и т. д.);

е) химические факторы (химически агрессивные среды и т.д.).

6.2 Перечень субъективных факторов, воздействующих на безопасность защищаемой информации

6.2.2 Внешние факторы

6.2.2.1 Доступ к защищаемой информации с применением технических средств:

а) разведки:

1) радиоэлектронной;

б) съема информации.

6.2.2.5 Искажение, уничтожение или блокирование информации с применением технических средств путем:

а) преднамеренного силового электромагнитного воздействия:

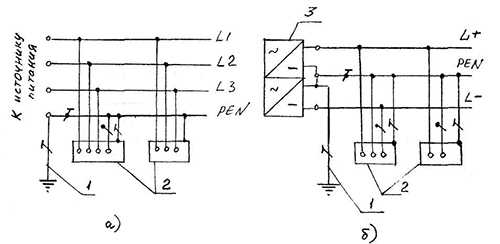

1) по сети электропитания на порты электропитания постоянного и переменного тока;

2) по проводным линиям связи на порты ввода-вывода сигналов и порты связи;

3) по металлоконструкциям на порты заземления и порты корпуса;

4) посредством электромагнитного быстроизменяющегося поля на порты корпуса, порты ввода-вывода сигналов и порты связи;

б) преднамеренного силового воздействия различной физической природы;

г) воздействия программными средствами в комплексе с преднамеренным силовым электромагнитным воздействием.

ГОСТ Р 51624-2000

Государственный стандарт Российской Федерации

Защита информации

Автоматизированные системы в защищенном исполнении

Общие положения

Определения

Защищаемая информация по ГОСТ Р 50922.

Защита информации по ГОСТ Р 50922.

Автоматизированная система — система, состоящая из персонала и комплекса средств автоматизации его деятельности, реализующая информационную технологию выполнения установленных функций (по ГОСТ 34.003).

Автоматизированная система в защищенном исполнении (АСЗИ) — автоматизированная система, реализующая информационную технологию выполнения установленных функций в соответствии с требованиями стандартов и/или иных нормативных документов по защите информации.

Техническое обеспечение автоматизированной системы — совокупность технических средств, используемых при функционировании АС (по ГОСТ 34.003).

Фактор, воздействующий на защищаемую информацию по ГОСТ Р 51275.

Побочное электромагнитное излучение — электромагнитное излучение, возникающее при работе технических средств обработки информации (по ГОСТ Р 51275).

Электромагнитные наводки — токи и напряжения в токопроводящих элементах, электрические заряды или магнитные потоки, вызванные электромагнитным полем.

Контролируемая зона — пространство, в пределах которого осуществляется контроль за пребыванием и действиями лиц и/или транспортных средств.

Примечание — Границей контролируемой зоны может быть: периметр охраняемой территории предприятия (учреждения); ограждающие конструкции охраняемого здания, охраняемой части здания, выделенного помещения.

Общие положения

Создание (модернизация) и эксплуатация АСЗИ должны осуществляться с учетом требований нормативных документов по защите информации, требований настоящего стандарта, стандартов и/или технического задания на АС в части требований по защите информации.

Требования по защите информации, предъявляемые к АСЗИ, задаются в ТЗ на создание системы в соответствии с ГОСТ 34.602 в виде отдельного подраздела ТЗ на НИР (ОКР) «Требования по защите информации».

При необходимости в ТЗ на создание АСЗИ или в его составные части заказчик может включать специфические требования по защите информации, дополняющие или уточняющие требования настоящего стандарта.

В АСЗИ должна быть реализована система защиты информации, выполняющая следующие функции:

- предупреждение о появлении угроз безопасности информации;

- обнаружение, нейтрализацию и локализацию воздействия угроз безопасности информации;

- управление доступом к защищаемой информации;

- восстановление системы защиты информации и защищаемой информации после воздействия угроз;

- регистрацию событий и попыток несанкционированного доступа к защищаемой информации и несанкционированного воздействия на нее;

- обеспечение контроля функционирования средств и системы защиты информации и немедленное реагирование на их выход из строя.

В АСЗИ защите подлежат:

- информационные ресурсы;

- средства автоматизации (средства вычислительной техники, информационно-вычислительные комплексы, сети и системы), программные средства (операционные системы, системы управления базами данных, другое общесистемное и прикладное программное обеспечение), автоматизированные системы управления, системы связи и передачи данных и другие средства.

Общие требования

Общие требования к АСЗИ включают:

- функциональные требования;

- требования к эффективности;

- технические требования;

- экономические требования;

- требования к документации.

Требования по защите информации к техническому обеспечению АСЗИ включают требования как к основным техническим средствам, используемым по функциональному назначению АСЗИ, так и к вспомогательным техническим средствам, обеспечивающим функционирование основных технических средств.

Конструктивные требования, предъявляемые к техническим средствам АС, должны формироваться с учетом требований по защите информации и включаться в раздел «Конструктивные требования» ТЗ на разработку конкретного технического средства АСЗИ.

Требования по ЗИ к зданиям (помещениям) или к устройствам, в которых устанавливаются АСЗИ, включают требования к ограждающим конструкциям здания (помещения), к технологии строительства, требования к средствам коммуникаций и требования к звукоизоляции помещений.

При необходимости реконструкции и расширения помещений и сооружений объекта, на котором размещается АСЗИ, требования по защите информации предъявляют в соответствии со СНиП и другими действующими руководящими и нормативными документами.

ГОСТ Р 52863-2007

Национальный стандарт Российской Федерации

Защита информации

Автоматизированные системы в защищенном исполнении

Испытания на устойчивость к преднамеренным силовым электромагнитным воздействиям

Общие положения

Настоящий стандарт разработан с целью нормативного обеспечения испытаний автоматизированных систем в защищённом исполнении (АСЗИ) на воздействие преднамеренных силовых электромагнитных воздействий (ПД ЭМВ). Применительно к АСЗИ преднамеренные силовые электромагнитные воздействия рассматриваются как фактор угрозы информации в целях ее уничтожения, искажения или блокирования (ГОСТ Р 51275).

Преднамеренные силовые электромагнитные воздействия создают опасность для АСЗИ жизненно важных электронных систем — систем связи и управления, банковских систем, систем электроснабжения и других. Объектом электромагнитного воздействия могут являться информационные системы объекта, системы физической защиты оборудования, поддерживающей инфраструктуры, вспомогательное оборудование, системы электропитания, линии связи и т. д. Наибольший ущерб при ПД ЭМВ может быть нанесен объектам, у которых АСЗИ являются ядром системы с непрерывным процессом обработки потоков информации.

Под преднамеренным силовым электромагнитным воздействием понимается воздействие с применением излучателей электромагнитного поля, генераторов напряжения и тока, путем генерирования в информационных системах электромагнитной энергии с уровнем, вызывающим нарушение нормального функционирования технических и программных средств информационных систем (ГОСТ 50922).

Преднамеренные силовые электромагнитные воздействия могут осуществляться открыто или скрытно («закамуфлированным» под действие электромагнитных помех), дистанционным (по эфиру) или контактным (по сети) способом и быть направлены на достижение сбоя, разрушение электронных систем и т.д.

Актуальность вопросов устойчивости АСЗИ при ПД ЭМВ подтверждается результатами обширных исследований в этой области. Накопленный опыт исследований и испытаний элементов объектов информатизации на устойчивость к ПД ЭМВ показывает, что для обеспечения устойчивой работы АСЗИ необходимо принятие специальных организационно-технических мер. Требования к организации и содержанию работ по защите АСЗИ от ПД ЭМВ, к средствам защиты АСЗИ от ПД ЭМВ и к средствам их обнаружения регламентируются соответствующими стандартами в данной области.

В настоящем стандарте регламентированы общие требования к АСЗИ по устойчивости к преднамеренным силовым электромагнитным воздействиям, установлены параметры испытательных воздействий, виды испытаний и степени жёсткости испытаний, методы и средства испытаний, определены порядок проведения испытаний и критерии оценки качества функционирования АСЗИ.

Данные о параметрах преднамеренных силовых электромагнитных воздействий получены на основе обобщения результатов теоретических и экспериментальных исследований, проведения компьютерного моделирования типовых путей воздействия на типовые элементы АСЗИ с применением излучателей электромагнитного поля, генераторов напряжения или тока с учетом перспектив их развития.

В стандарте определены также требования к испытаниям ограждающих конструкций и системам контроля и управления доступом (СКУД) и требования к испытаниям программного обеспечения для АСЗИ.

1 Область применения

Настоящий стандарт распространяется на автоматизированные системы, подлежащие защищенному исполнению, для защиты от преднамеренных воздействий на информацию в целях ее уничтожения, искажения или блокирования при разработке, изготовлении и эксплуатации таких систем.

Настоящий стандарт устанавливает дополнительные требования и положения стандартов класса 34 «Информационная технология. Комплекс стандартов на автоматизированные системы» в части создания и применения автоматизированных систем в защищенном исполнении от воздействия преднамеренных силовых электромагнитных воздействий.

3 Определения и сокращения

Преднамеренное силовое электромагнитное воздействие на информацию: Несанкционированное воздействие на информацию, осуществляемое путем применения источника электромагнитного поля, генераторов напряжения и тока, приводящее к наводкам в АСЗИ сигналов с амплитудой, длительностью и энергией, вызывающим нарушение нормального функционирования (сбой в работе) технических и программных средств этих систем.

Искажение, уничтожение или блокирование информации с применением технических средств преднамеренного силового электромагнитного воздействия: Искажение, уничтожение или блокирование информации путем преднамеренного силового электромагнитного воздействия (ГОСТ Р 51275):

- по сети электропитания на порты электропитания постоянного и переменного тока;

- по проводным линиям связи на порты ввода-вывода сигналов и порты связи;

- по металлоконструкциям на порты заземления и порты корпуса;

- посредством электромагнитного быстроизменяющегося поля на порты корпуса, порты ввода-вывода сигналов и порты связи.

Показатели устойчивости АСЗИ: Максимальные значения характеристик воздействующих факторов (импульсных электромагнитных полей, токов, напряжений), при которых значения определяющих устойчивость параметров АСЗИ не выходят за пределы, установленные в нормативных документах на систему конкретного типа.

Металлоконструкции зданий: Технические коммуникации (металлические трубопроводы горячей и холодной воды, отопления и т.д.), конструктивные элементы зданий (элементы металлического каркаса здания – арматура и т.д.), заземляющие устройства (контуры рабочего и защитного заземления, проводники молниеотводов), устройства экранирования коммуникаций, технических средств и т.д.

4 Требования устойчивости к преднамеренным силовым электромагнитным воздействиям

- Требования, устанавливаемые настоящим стандартом носят комплексный характер и применяются для АСЗИ, обрабатывающих, хранящих и передающих информацию класса ограниченного доступа. Для удовлетворения требований по устойчивости к преднамеренным силовым электромагнитным воздействиям АСЗИ может быть выполнена в защищенном исполнении с применением технических средств и (или) проведением организационных мероприятий.

- Требования устойчивости АСЗИ к преднамеренным силовым электромагнитным воздействиям относятся к техническим требованиям по защите информации по ГОСТ Р 51624, включающим:

- требования к техническому обеспечению АСЗИ (основным и вспомогательным средствам);

- требования к зданиям (помещениям) или объектам в которых устанавливаются АСЗИ;

- требования к программному обеспечению АСЗИ;

- требования к средствам защиты информации и контроля эффективности защиты информации.

- Требования к зданиям (помещениям) или объектам, в которых устанавливаются АСЗИ, включают:

- требования к экранирующим свойствам ограждающих конструкций;

- требования к системе контроля и управления доступом;

- требования к системе сбора и обработки информации;

- требования по устойчивости к взлому ограждающих конструкций;

- требования к дверным и оконным конструкциям;

- требования к замкам и запирающим конструкциям;

- требования к сейфам и хранилищам для носителей информации;

- требования к средствам защиты подходящих извне линий электроснабжения, проводных линий связи, заземления и т.п.

- Требования к программному обеспечению включают:

- требования к алгоритму принятия решения;

- требования к системе классификации;

- требования к системе команд;

- требования к алгоритму обработки событий;

- требования по сертификации программного обеспечения;

- требования к системе диагностики программного обеспечения.

- Требования устойчивости АСЗИ к преднамеренным силовым электромагнитным воздействиям включают:

- требования устойчивости к преднамеренным силовым воздействиям по сети электропитания;

- требования устойчивости к преднамеренным силовым воздействиям по проводным линиям связи;

- требования устойчивости к преднамеренным силовым воздействиям по металлоконструкциям;

- требования устойчивости к преднамеренным силовым воздействиям электромагнитным полем.

- Требования, предъявляемые к АСЗИ по устойчивости к преднамеренным силовым электромагнитным воздействиям, определяют исходя из конкретных условий эксплуатации АСЗИ на основе анализа модели воздействия и предварительных расчетно-экспериментальных оценок устойчивости АСЗИ и составных частей АСЗИ к ПД ЭМВ.

Модель воздействия на АСЗИ должна учитывать варианты применения носимых и транспортабельных источников ПД ЭМВ путем облучения АСЗИ электромагнитным полем и инжекции токов и напряжений в цепи электропитания, проводные линии связи и элементы металлоконструкций зданий и помещений.

- При формировании требований к АСЗИ учитываются значения типовых параметров преднамеренных силовых электромагнитных воздействий, установленных настоящим стандартом в разделе 6.

- К АСЗИ могут дополнительно предъявляться повышенные (открытой степени жесткости испытаний) требования устойчивости к электромагнитным воздействиям, устанавливаемые стандартами по электромагнитной совместимости (ЭМС). Повышенные требования по стандартам ЭМС устанавливаются заказчиком для АСЗИ конкретного вида.

- Соответствие характеристик АСЗИ требованиям устойчивости к преднамеренным силовым электромагнитным воздействиям подтверждается по результатам проведения испытаний.

5 Степени жёсткости испытаний

5.1 Степени жёсткости испытаний, а также группу исполнения АСЗИ и объекта с АСЗИ по устойчивости к преднамеренным силовым электромагнитным воздействиям выбирают исходя из условий эксплуатации оборудования и наличия специальных требований к АСЗИ. Данные условия определяются на основе анализа требований к условиям эксплуатации оборудования, класса информации, мощности выделенной сети электропитания ТС, мощности устройств защиты от преднамеренных силовых электромагнитных воздействий, степени экранирования помещений, в которых размещены ТС АСЗИ, степени защиты помещений от несанкционированного доступа, наличия систем охранной сигнализации, наличия специальных требований к АСЗИ.

Качественные признаки классификации типовых условий эксплуатации АСЗИ применительно к возможности воздействия с применением технических средств преднамеренных силовых электромагнитных воздействий приведены в приложении А.

Таблица 4 — Степень жесткости испытаний АСЗИ при ПД ЭМВ электромагнитным полем

| Класс условий эксплуатации | Степень жесткости испытаний ТС и объектов с АСЗИ | ||||

| Технические средства | Системы обеспечения безопасности периметра объекта | Системы обеспечения безопасности объекта | Локальные выделенные сети и СКС | Помещения с ответственным оборудованием2) | |

| Класс 5 | I | IV | III | Не применяют1) | Не применяют1) |

| Класс 4 | I | IV | III | II | II |

| Класс 3 | I | IV | III | II | I |

| Класс 2 | I | IV | III | II | I |

| Класс 1 | I | IV | III | II | I |

| Класс 0 | I | IV | III | II | I |

| Класс Х | 3) | 3) | 3) | 3) | 3) |

| 1) Степень жесткости испытаний может быть введена специальными требованиями к АСЗИ. |

2) В зданиях с кирпичными и деревянными стенами — все помещения. В зданиях с железобетонными стенами — только помещения, примыкающие к внешним стенам здания. В зданиях с металлическими стенами – только помещения с окнами.

3) Степень жесткости испытаний устанавливается специальными требованиями.

6 Методы испытаний

Типовые значения параметров испытательных воздействий при испытаниях технических средств и объектов с АСЗИ на устойчивость к преднамеренным силовым электромагнитным воздействиям устанавливают в соответствии таблицей 8 в зависимости от выбранной степени жесткости испытаний и вида ПД ЭМВ.

Таблица 8 — Значения типовых параметров испытательных воздействий электромагнитным полем

| № п/п | Вид воздействия | Параметры испытательных воздействий | Степень жесткости испытаний | |||

| I | II | III | IV | |||

| 1 | Однократные наносекундные импульсы электромагнитного поля | Длительность импульса, нс | 100 | 100 | 100 | 100 |

| Напряженность импульсного электрического поля, кВ/м | 1 | 2 | 5 | 10 | ||

| 2 | Периодические наносекундные импульсы электромагнитного поля с низкой частотой повторения | Длительность импульса, нс | 0,2±0,1 0,8±0,3 | 0,2±0,1 0,8±0,3 | 0,2±0,1 0,8±0,3 | 0,2±0,1 0,8±0,3 |

| Напряженность импульсного электрического поля, кВ/м | 0,3 | 10 | 20 | 30 | ||

| Частота следования, кГц | 1 | 1 | 1 | 1 | ||

| 3 | Периодические наносекундные импульсы электромагнитного поля с высокой частотой повторения | Длительность импульса, нс | 0,2±0,1 0,8±0,3 | 0,2±0,1 0,8±0,3 | 0,2±0,1 0,8±0,3 | 0,2±0,1 0,8±0,3 |

| Напряженность импульсного электрического поля, кВ/м | 0,02 | 0,02 | 0,2 | 0,2 | ||

| Частота следования, кГц | 1000 | 1000 | 1000 | 1000 |

Испытания на устойчивость к ПД ЭМВ электромагнитным полем

Испытание АСЗИ на устойчивость к ПД ЭМВ электромагнитным полем проводятся для случаев возможного применения средств воздействия внутри и снаружи здания (сооружения), в которых расположены АСЗИ или ее составные части.

Испытание с помощью имитатора ПД ЭМВ, расположенного вне здания (сооружения). Испытание проводится путём облучения здания (сооружения) с АСЗИ электромагнитным полем, формируемым имитатором. Количество и координаты мест размещения имитатора при проведении испытаний выбираются с учётом неоднородностей защитных характеристик конструкций здания (сооружения) и иных факторов, которые могут влиять на эффективность воздействия на испытываемые АСЗИ. При каждом варианте размещения имитатора производится трехкратное облучение здания (сооружения) длительностью не менее 1мин.

Испытание с помощью имитатора ПД ЭМВ, расположенного внутри здания (сооружения). Испытание проводится путём облучения АСЗИ электромагнитным полем, формируемым имитатором. При испытаниях воспроизводятся электромагнитные поля с характеристиками, соответствующими всем возможным ситуациям облучения здания (сооружения) с помощью имитатора ПД ЭМВ ЭМИ, расположенного вне здания (сооружения).

Количество и координаты мест размещения имитатора при проведении испытаний выбираются с учётом конструктивных особенностей здания (сооружения) и испытываемой АСЗИ, размеров пятна облучения, обеспечиваемых имитатором, и иных факторов, которые могут влиять на эффективность воздействия на испытываемые АСЗИ. При каждом варианте размещения имитатора производится трехкратное облучение АСЗИ длительностью не менее 1 мин.

В процессе испытаний обеспечивается облучение всех элементов АСЗИ, чувствительных к электромагнитному воздействию, в первую очередь аппаратуры, линий связи и электропитания.

Параметры испытательных воздействий (нормы испытаний) определяются с учётом экранирующего действия конструктивных элементов зданий (сооружений) расчётным либо расчётно-экспериментальным методом.