Положение об информационной безопасности

Положение о политике информационной безопасности предприятия | Защита информации

1.Цель и область применения политики безопасности 2.Требования и рекомендации 3. Защита оборудования

Для предприятия ее информация является важным ресурсом. Политика информационной безопасности определяет необходимые меры для защиты информации от случайного или намеренного получения ее, уничтожения и тд. Ответственность за соблюдение политики безопасности несет каждый работник предприятия. Целями политики безопасности есть:

- Реализация непрерывного доступа к ресурсам компании для нормального выполнения сотрудниками своих обязанностей

- Обеспечение конфиденциальности критичных информационных ресурсов

- Защита целостности данных

- Назначение степени ответственности и функций работников по реализации информационной безопасности на предприятии

- Работы по ознакомлению пользователей в сфере рисков, которые связанные с инф. ресурсами предприятия

Должна проводится периодическая проверка сотрудников, на предмет соблюдения информационной политики безопасности. Правила политики распространяются на все ресурсы и информацию предприятия. Предприятию принадлежит права на собственность вычислительных ресурсов, деловой информации, лицензионное и созданное ПО, содержимое почты, разного рода документы.

В отношении всех информационных активов предприятия, должны быть соответствующие люди с ответственностью за использование тех или других активов.

Контроль доступа к информационным системам

Все свои обязанности должны быть исполнены только на компьютерах, разрешенных к эксплуатации на предприятии. Использование своих портативных устройств и запоминающих устройств можно только с согласованием службы информационной безопасности предприятия. Вся конфиденциальная информация должна хранится в шифрованном виде на жестких дисках, где реализовано ПО с шифрованием жесткого диска. Периодически должны пересматриваться права сотрудников к информационной системы. Для реализации санкционированного доступа к информационному ресурсу, вход в систему должен быть реализован с помощью уникального имени пользователи и пароля. Пароли должны удовлетворять Парольную политику. Также во время перерыва, или отсутствия сотрудника на своем рабочем месте, должна срабатывать функция экранной заставки, для блокирование рабочей машины.

Доступ третьих лиц к информационной системе предприятия

Каждый работник должен оповестить службу ИБ о том, что он предоставляет доступ третьим лицам к ресурсам информационной сети.

Удаленный доступ

Сотрудники, которые используют личные портативные устройства, могут попросить об удаленном доступе к информационной сети предприятия. Сотрудникам, которые работают за пределами предприятия и имеют удаленный доступ, запрещено копировать данные из корпоративной сети. Также таким сотрудникам нельзя иметь больше одного подключение к разным сетям, не принадлежащих предприятию. Компьютеры имеющий удаленный доступ должны содержать антивирусное программное обеспечение.

Доступ в сеть интернет

Такой доступ должен разрешаться только в производственных целях, а не для личного пользования. Далее показаны рекомендации:

- Запрещается посещение веб-ресурса, который считается оскорбительным для общества или имеет данные сексуального характера, пропаганды и тд

- Работники не должны использовать интернет для хранение данных предприятия

- Сотрудники, которые имеют учетные записи предоставленные публичными провайдерами, запрещено использовать на оборудовании предприятия

- Все файлы из интернета должны проверяться на вирусы

- Запрещен доступ в интернет для всех лиц, которые не являются сотрудниками

Работники также должны помнить о реализации физической защиты оборудование, на котором хранится или обрабатываются данные предприятия. Запрещено вручную настраивать аппаратное и программное обеспечение, для этого есть специалисты службы ИБ.

Аппаратное обеспечение

Пользователи, которые работают с конфиденциальной информацией, должны иметь отдельное помещение, для физического ограничения доступа к ним и их рабочего места.

Каждый сотрудник, получив оборудование от предприятия на временное пользование (командировка), должен смотреть за ним, и не оставлять без присмотра. В случаи потери или других экстренных ситуаций, данные на компьютере должны быть заранее зашифрованы.

Форматирование данных перед записью, или уничтожением носителя не является 100% гарантией чистоты устройства. Также порты передачи данных на стационарных компьютерах должны быть заблокированы, кроме тех случаев когда у сотрудника есть разрешение на копирование данных.

Программное обеспечение

Все программное обеспечение, которое установленное на компьютерах предприятия является собственностью предприятия и должно использовать в служебных задачах. Запрещено устанавливать сотрудникам лично другое ПО, не согласовав это с службой ИБ. На всех стационарных компьютерах должен быть минимальный набор ПО:

- межсетевой экран

- Антивирусное ПО

- ПО шифрование жестких дисков

- ПО шифрование почтовых сообщений

Работники компании не должны:

- блокировать или устанавливать другое антивирусное ПО

- менять настройки защиты

Рекомендуемые ограничения использования электронной почты

Электронные сообщения (даже удаленные) могут использоваться гос. органами или конкурентами по бизнесу в суде в качестве доказательств. Поэтому содержание сообщений должно строго соответствовать корпоративным стандартам в области деловой этики.

Работникам нельзя передавать с помощью почты конфиденциальную информацию предприятия без реализация шифрования. Также работникам нельзя использовать публичные почтовые ящики. При документообороте должны использоваться только корпоративные почтовые ящики. Ниже описаны неразрешимые действия при реализации электронной почты:

- групповая рассылка всем пользователям предприятия

- рассылка сообщений личного характера, используя ресурсы электронной почты предприятия

- подписка на рассылки ящик предприятия

- пересылка материалов не касающихся работы

Сообщение об инцидентах, реагирование и отчетность

Все сотрудники должны оповещать о любом подозрении на уязвимости в системе защиты. Также нельзя разглашать известные сотруднику слабые стороны системы защиты. Если есть подозрения на наличие вирусов или других деструктивных действиях на компьютере, работник должен:

- проинформировать сотрудников службы ИБ

- не включать зараженный компьютер и не использовать его

- Не подсоединять компьютер к информационной сети предприятия

Помещения с техническими методами защиты

Все конфиденциальные собрания/заседания должны проводиться только в специальных помещениях. Участникам запрещено проносить в помещения записывающие устройства (Аудио/видео) и мобильными телефонами, без согласия службы ИБ. Аудио/видео запись может вести сотрудник, с разрешением от службы ИБ.

Политика информационной безопасности — опыт разработки и рекомендации

В данном топике я попытаюсь составить манул по разработке нормативной документации в области информационной безопасности для коммерческой структуры, опираясь на личный опыт и материалы из сети. Здесь вы сможете найти ответы на вопросы:

В данном топике я попытаюсь составить манул по разработке нормативной документации в области информационной безопасности для коммерческой структуры, опираясь на личный опыт и материалы из сети. Здесь вы сможете найти ответы на вопросы:

- для чего нужна политика информационной безопасности;

- как ее составить;

- как ее использовать.

Необходимость наличия политики ИБ

В этом разделе описана необходимость внедрения политики ИБ и сопутствующих ей документов не на красивом языке учебников и стандартов, а на примерах из личного опыта. Понимание целей и задач подразделения информационной безопасности Прежде всего политика необходима для того, чтобы донести до бизнеса цели и задачи информационной безопасности компании. Бизнес должен понимать, что безопасник это не только инструмент для расследования фактов утечек данных, но и помощник в минимизации рисков компании, а следовательно — в повышении прибыльности компании. Требования политики — основание для внедрения защитных мер Политика ИБ необходима для обоснования введения защитных мер в компании. Политика должна быть утверждена высшим административным органом компании (генеральный директор, совет директоров и т.п.)Любая защитная мера есть компромисс между снижением рисков и удобством работы пользователя. Когда безопасник говорит, что процесс не должен происходить каким-либо образом по причине появления некоторых рисков, ему всегда задают резонный вопрос: «А как он должен происходить?» Безопаснику необходимо предложить модель процесса, в которой эти риски снижены в какой-то мере, удовлетворительной для бизнеса.

При этом любое применение любых защитных мер, касающихся взаимодействия пользователя с информационной системой компании всегда вызывает отрицательную реакцию пользователя. Они не хотят переучиваться, читать разработанные для них инструкции и т.п. Очень часто пользователи задают резонные вопросы:- почему я должен работать по вашей придуманной схеме, а не тем простым способом, который я использовал всегда

- кто это все придумал

Рекомендации по разработке политики ИБ

При разработке политики следует помнить о двух моментах.- Целевая аудитория политики ИБ — конечные пользователи и топ-менеджмент компании, которые не понимают сложных технических выражений, однако должны быть ознакомлены с положениями политики.

- Не нужно пытаться впихнуть невпихуемое включить в этот документ все, что можно! Здесь должны быть только цели ИБ, методы их достижения и ответственность! Никаких технических подробностей, если они требуют специфических знаний. Это все — материалы для инструкций и регламентов.

- лаконичность — большой объем документа отпугнет любого пользователя, ваш документ никто никогда не прочитает (а вы не раз будете употреблять фразу: «это нарушение политики информационной безопасности, с которой вас ознакомили»)

- доступность простому обывателю — конечный пользователь должен понимать, ЧТО написано в политике (он никогда не прочитает и не запомнит слова и словосочетания «журналирование», «модель нарушителя», «инцидент информационной безопасности», «информационная инфраструктура», «техногенный», «антропогенный», «риск-фактор» и т.п.)

| Полезное количество страниц* Загруженность терминами Общая оценка | |||

| ОАО „Газпромбанк“ | 11 | Очень высокая | Сложный документ для вдумчивого чтения, обыватель не прочитает, а если прочитает, то не поймет и не запомнит |

| АО „Фонд развития предпринимательства “Даму» | 14 | Высокая | Сложный документ для вдумчивого чтения, обыватель не прочитает, а если прочитает, то не поймет и не запомнит |

| АО НК «КазМунайГаз» | 3 | Низкая | Простой для понимания документ, не перегруженный техническими терминами |

| ОАО «Радиотехнический институт имени академика А. Л. Минца» | 42 | Очень высокая | Сложный документ для вдумчивого чтения, обыватель не станет читать — слишком много страниц |

Резюме

Политика ИБ должна умещаться в несколько страниц, быть легкой для понимания обывателя, описывать в общем виде цели ИБ, методы их достижения и ответственность сотрудников.Внедрение и использование политики ИБ

После утверждения политики ИБ необходимо:- ознакомить с политикой всех уже работающих сотрудников;

- ознакамливать с политикой всех новых сотрудников (как это лучше делать — тема отдельного разговора, у нас для новичков есть вводный курс, на котором я выступаю с разъяснениями);

- проанализировать существующие бизнес-процессы с целью выявления и минимизации рисков;

- принимать участие в создании новых бизнес-процессов, чтобы впоследствии не бежать за поездом;

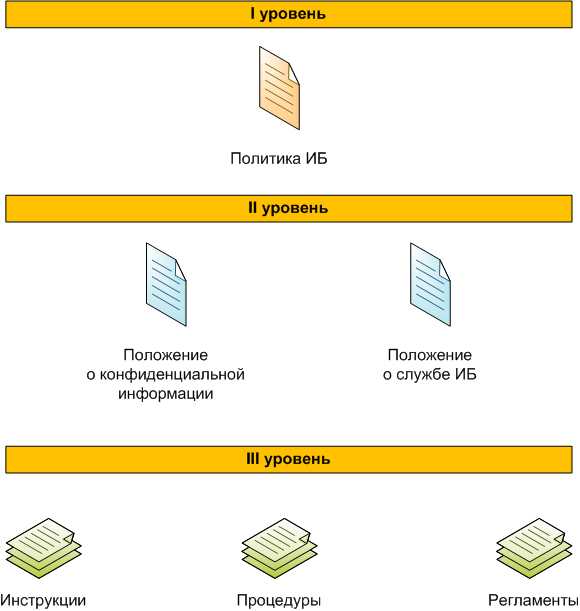

- разработать положения, процедуры, инструкции и прочие документы, дополняющие политику (инструкция по предоставлению доступа к сети интернет, инструкция по предоставлению доступа в помещения с ограниченным доступом, инструкции по работе с информационными системами компании и т.п.);

- не реже, чем раз в квартал пересматривать политику ИБ и прочие документы по ИБ с целью их актуализации.

UPD001: после опубликования топика произошел интересный диалог с хабраюзером (публикую с согласия пользователя).

Вопрос %username%

Что касается политики, то начальству не нравится, что я хочу простыми словами. Мне говорят: «У нас тут кроме меня и тебя и еще 10 ИТ-сотрудников, которые сами все знают и понимают, есть 2 сотни ничего в этом не понимающих, половина вообще пенсионеры». Я пошел по пути, средней краткости описаний, например, правила антивирусной защиты, а ниже пишу типа есть политика антивирусной защиты и т.д. Но не пойму если за политику пользователь расписывается, но опять ему надо читать кучу других документов, вроде сократил политику, а вроде бы и нет.Ответ bugaga0112358

Я бы здесь пошел по пути именно анализа процессов. Допустим, антивирусная защита. По логике долно быть так. Какие риски несут нам вирусы? Нарушение целостности (повреждение) информации, нарушение доступности (простой серверов или ПК) информации. При правильной организации сети, пользователь не должен иметь прав локального администратора в системе, то есть он не должен иметь прав установки ПО (а следовательно, и вирусов) в систему. Таким образом, пенсионеры отваливаются, так как они тут дел не делают. Кто может снизить риски, связанные с вирусами? Пользователи с правами админа домена. Админ домена — роль щепетильная, выдается сотрудникам ИТ-отделов и т.п. Соответственно, и устанавливать антивирусы должны они. Получается, что за деятельность антивирусной системы несут ответственность тоже они. Соответственно, и подписывать инструкцию об организации антивирусной защиты должны они. Собственно, эту ответственность необходимо прописать в инструкции. Например, безопасник рулит, админы исполняют.Вопрос %username%

Тогда вопрос, а что в инструкцию Антивирусной ЗИ не должна включаться ответственность за создание и использование вирусов(или есть статья и можно не упоминать)? Или что они обязаны сообщить о вирусе или странном поведении ПК в Help Desk или ИТишникам?Ответ bugaga0112358

Опять же, я бы смотрел со стороны управления рисками. Здесь попахивает, так сказать, ГОСТом 18044-2007. В вашем случае «странное поведение» это еще необязательно вирус. Это может быть тормоз системы или гпошек и т.п. Соответственно, это не инцидент, а событие ИБ. Опять же, согласно ГОСТу, заявить о событии может любой человек, а вот понять инцидент это или нет можно только после анализа.Таким образом, этот ваш вопрос выливается уже не в политику ИБ, а в управление инцидентами. Вот в политике у вас должно быть прописано, что в компании должна присутствовать система обработки инцидентов.

Идем дальше. Обрабатывать инциденты будут уже безопасники, админы и т.п. Опять же уходим в ответственность админов и безопасников. То есть, как видите, административное исполнение политики возлагается, в основном, на админов и безопасников. Пользователям же остается пользовательское. Следовательно, вам необходимо составить некий «Порядок использования СВТ в компании», где вы должны указать обязанности пользователей. Этот документ должен кореллировать с политикой ИБ и быть ее, так сказать, разъяснением для пользователя. В данном документе можно указать, что пользователь обязан уведомлять о ненормальной активности компьютера соответствующую инстанцию. Ну и все остальное пользовательское вы можете туда добавить. Итого, у вас появляется необходимость ознакомить юзера с двумя документами:- политикой ИБ (чтобы он понимал, что и зачем делается, не рыпался, не ругался при внедрении новых систем контроля и т.п.)

- этим «Порядком использования СВТ в компании» (чтобы он понимал, что конкретно делать в конкретных ситуациях)

Соответственно, при внедрении новой системы, вы просто добавляете что-то в «Порядок» и уведомляете сотрудников об этом посредством рассылки порядка по электропочте (либо через СЭД, если таковая имеется).

Метки:- информационная безопасность

- управление рисками

- политика безопасности

Положение об отделе информационной безопасности

- Отдел информационной безопасности (далее - ОИБ) является структурным подразделением …. и/или входит в состав …...

- ОИБ осуществляет свою деятельность в соответствии с миссией и стратегическими целями организациями.

- Обязанности, права и ответственность работников ОИБ устанавливаются должностными инструкциями и условиями трудовых контрактов.

- Целью работы ОИБ является защита информационных активов от внешних и внутренних угроз, как предумышленных, так и случайных, а также поддержание целостности организации как поставщика продуктов и услуг для внутренних и внешних заказчиков.

- Организация мероприятий и координация работ всех подразделений и служб по комплексной защите информационных активов.

- Контроль и оценка эффективности принятых мер и применяемых средств защиты информационных активов организации.

- ОИБ возглавляется начальником, который назначается на должность и освобождается от занимаемой должности ...

- На должность начальника ОИБ назначается лицо соответствующее действующим квалификационным требованиям…

- Структуру и штатное расписание ОИБ утверждает ...

- Замещение начальника Отдела в период временного отсутствия осуществляет ….

- Управляет всеми планами по обеспечению ИБ.

- Разрабатывает и вносит предложения по изменению политики ИБ.

- Выбирает средства управления и обеспечения ИБ.

- Осуществляет мониторинг событий, связанных с ИБ.

- Генерация ключей шифрования и электронной цифровой подписи.

- Участвует в служебных расследованиях по фактам нарушения ИБ.

- Участвует в обеспечении строгого выполнения требований нормативных документов по защите коммерческой тайны и активов организации.

- Проводит аудит безопасности ИС.

- Издавать, давать распоряжения и поручения, обязательные для исполнения всеми работниками Отдела;

- Требовать от сотрудников Отдела и других работников точного выполнения возложенных на них обязанностей;

- Участвовать в совещаниях, собраниях, комиссиях, рабочих группах по вопросам, касающимся функциональных обязанностей;

- Ходатайствовать об увольнении работников по ТК РФ;

- Участвовать в разработке схем, методик и технологий, касающихся деятельности ОИБ;

- Координировать совместную деятельность сотрудников Отдела со структурными подразделениями организации;

- Составлять ежемесячный отчет о результатах деятельности ОИБ;

- Требовать от всех сотрудников, партнеров и клиентов строгого и неукоснительного выполнения требований нормативных документов или договорных обязательств по защите коммерческой тайны и иных активов;

- Принимать меры в случае обнаружения фактов нарушения требований указанных в нормативных документах по защите активов и коммерческой тайны или действий, могущих привести к нарушениям;

- Координировать действия сотрудников по восстановлению рабочих процессов …;

- Участвовать в расследовании … ;

- Отдел, в лице Руководителя несет ответственность за обеспечение:

- Выполнения плана работы, установленных показателей, возложенных функций в рамках своей компетенции.

- Трудовой и исполнительской дисциплины сотрудников Отдела.

- ОИБ взаимодействует со всеми структурными подразделениями по вопросам обеспечения ИБ, в том числе: … (перечисляем с кем)

- ОИБ имеет право готовить проекты документов, которые являются обязательными для исполнения всеми ….. (перечисляем какими подразделениями):

| Название структурного подразделения | Вопросы взаимодействия | Документы | Сроки |

- В ОИБ должны предоставляться следующие документы:

| Название структурного подразделения | Вопросы взаимодействия | Документы | Сроки |