Внутренние угрозы информационной безопасности

Внутренние угрозы информационной безопасности

Для большинства компаний наибольшей ценностью и основным капиталом является лояльность клиентов. Репутация и доверие нарабатываются годами и могут быть в один миг растрачены. Поэтому важность защиты информации и персональных данных клиентов компании – это далеко не второстепенная задача, важность которой тяжело переоценить. Что если эта информация попадет в открытые источники? Или, что в принципе равносильно, к конкурентам? На сбор такой информации затрачиваются огромные средства и масса времени, подчас большие чем на станки и здания. Угрозы для информационной безопасности. Какие они бывают и как противостоять.

Главные угрозы информационной безопасности связаны с утерей данных о клиентах, а именно утечкам подвержены такие личные данные:

- телефоны и адреса

- история покупок

- ценовые и прочие характеристики сделок с клиентом

- номера кредитных карт

- предпочтения, дата рождения и другая информация собранная службой маркетинга

- пароли и логины от личных аккаунтов на корпоративном сайте

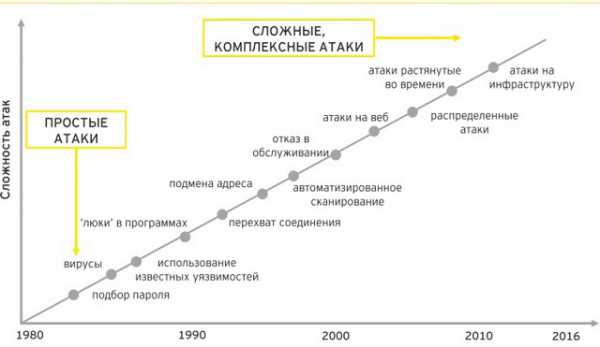

Конечно, эти данные могут быть похищены в результате взлома, хакерской атаки, физического проникновения в места хранения информации и т.д. Далее конкуренты могут извлечь из них коммерческий интерес или просто опубликовать в интернете, нанеся удар по репутации компании, тут все зависит от намерений и способов получения защищаемой информации. Такие атаки дорого обходятся компаниям, потери подчас достигают сотен миллионов долларов. Защите информации от подобного вида угроз компании уделяют немало внимания и тратят значительные ресурсы на противодействие им – покупают антивирусы, системы противодействия вторжениям и межсетевые экраны. В сознании руководства созрело понимание о необходимости защитить информацию о своих клиентах таким путем. Благо системные администраторы устрашают руководителей потенциальными угрозами (и правильно делают) — так что защита от таких угроз стала делом привычным и даже обязательным. Повальная защищенность от таких угроз привела к тому, что значение этой угрозы снизилось кардинально. Действительно, чтобы завладеть информацией о клиентах, злоумышленнику необходимо провести дорогостоящую хакерскую атаку, которая с высокой вероятностью провалится, да и другие способы взлома достаточно дороги, несут в себе огромные риски и не гарантируют результат. Это даже в том случае, когда компания подвергающаяся атаке использует бесплатные программные средства

информационной защиты. Казалось бы угрозы нет? Средства защиты стоят, программисты и системные администраторы получают зарплату, что еще нужно?

И, тем не менее, количество утечек и ущерб от них возрастает постоянно. По данным статистики такие утечки стоят компаниям в среднем около 2-10% недополученного дохода и это притом, что многие просто не знают о том, что утечки конфиденциальных данных у них уже происходят. Причина этого внутри предприятия – собственные сотрудники. Есть известная в среде безопасников поговорка – «во внешней среде есть сотни тех кто хотел бы знать твои коммерческие тайны и единицы тех кто мог бы их заполучить и этим людям еще нужно найти друг друга, а внутри компании есть сотни тех кто владеет коммерческой информацией и единицы тех кто хотят использовать ее во вред и они уже встретились!». Внутренние угрозы настолько велики, что подчас в опасности само существование предприятия. Ведущие консалтинговые компании заявляют, что в 2011 году 90% утечек произошли по вине персонала компаний. Почему сотрудники приводят к таким угрозам?

Причины могут быть такие:

1. Намеренная кража информации

- Сотрудник получает деньги от конкурента за информацию

- Сотрудник сам является инсайдером и паразитирует на одном хозяине в пользу другого

- Сотрудник зол на предприятие, либо просто самоутверждается таким образом

2. Утечка по халатности – случайная утечка

Традиционные средства защиты тут не помогут. Специалисты рекомендуют для защиты от таких угроз использовать программные средства для мониторинга действий персонала. Часто такой мониторинг осуществляется скрыто от сотрудников, хотя иногда даже информация о наличии такого средства позволяет избежать многих проблем. Такое средство наблюдения должно как минимум предоставлять следующую информацию:

- Отправка информации в интернет (в том числе по почте) и посещаемые сайты

- Отправляемые файлы, а также файлы копируемые на съёмные носители информации

- Распечатываемая документация

- Вводимые тексты, переписка в чатах и содержащиеся в них подозрительные формулировки

- Содержание деловых голосовых переговоров по Skype

Также такое решение должно в целом позволять измерять эффективность работы персонала на своих рабочих местах. Не секрет, что для нашей страны реальность, когда многие сотрудники 4-5 часов рабочего времени посвящают чему угодно, но только не работе и при этом свято верят в то, что предприятие должно в срок выплачивать зарплату в полном объеме. Очень удачным примером такого решения является программный комплекс Стахановец. Эта программа помимо указанных выше функций позволяет организовать на предприятии полноценную систему видеонаблюдения и оповещения о подозрительных действиях персонала. Оценить необходимости внедрения Стахановца в вашей компании можно, попробовав комплекс бесплатно.

© Copyright 2018 - Стахановец. Все права защищены.

Угрозы информационной безопасности | Информационная безопасность и виды возможных угроз

Информационная безопасность в самом широком смысле – это совокупность средств защиты информации от случайного или преднамеренного воздействия. Независимо от того, что лежит в основе воздействия: естественные факторы или причины искусственного характера – владелец информации несет убытки.

Принципы информационной безопасности

Целостность информационных данных означает способность информации сохранять изначальный вид и структуру как в процессе хранения, как и после неоднократной передачи. Вносить изменения, удалять или дополнять информацию вправе только владелец или пользователь с легальным доступом к данным.

Конфиденциальность – характеристика, которая указывает на необходимость ограничить доступа к информационным ресурсам для определенного круга лиц. В процессе действий и операций информация становится доступной только пользователям, который включены в информационные системы и успешно прошли идентификацию.

Доступность информационных ресурсов означает, что информация, которая находится в свободном доступе, должна предоставляться полноправным пользователям ресурсов своевременно и беспрепятственно.

Достоверность указывает на принадлежность информации доверенному лицу или владельцу, который одновременно выступает в роли источника информации.

Обеспечение и поддержка информационной безопасности включают комплекс разноплановых мер, которые предотвращают, отслеживают и устраняют несанкционированный доступ третьих лиц. Меры ИБ направлены также на защиту от повреждений, искажений, блокировки или копирования информации. Принципиально, чтобы все задачи решались одновременно, только тогда обеспечивается полноценная, надежная защита.

Особенно остро ставятся основные вопросы об информационном способе защите, когда взлом или хищение с искажением информации потянут за собой ряд тяжелых последствий, финансовых ущербов.

Созданная с помощью моделирования логическая цепочка трансформации информации выглядит следующим образом:

УГРОЖАЮЩИЙ ИСТОЧНИК ⇒ ФАКТОР УЯЗВИМОСТИ СИСТЕМЫ ⇒ ДЕЙСТВИЕ (УГРОЗА БЕЗОПАСНОСТИ) ⇒ АТАКА ⇒ ПОСЛЕДСТВИЯ

Угрозой информации называют потенциально возможное влияние или воздействие на автоматизированную систему с последующим нанесением убытка чьим-то потребностям.

На сегодняшний день существует более ста позиций и разновидностей угроз информационной системе. Важно проанализировать все риски с помощью разных методик диагностики. На основе проанализированных показателей с их детализацией можно грамотно выстроить систему защиты от угроз в информационном пространстве.

Классификация уязвимостей систем безопасности

Угрозы информационной безопасности проявляются не самостоятельно, а через возможное взаимодействие с наиболее слабыми звеньями системы защиты, то есть через факторы уязвимости. Угроза приводит к нарушению деятельности систем на конкретном объекте-носителе.

Основные уязвимости возникают по причине действия следующих факторов:

- Несовершенство программного обеспечения, аппаратной платформы.

- Разные характеристики строения автоматизированных систем в информационном потоке.

- Часть процессов функционирования систем является неполноценной.

- Неточность протоколов обмена информацией и интерфейса.

- Сложные условия эксплуатации и расположения информации.

Чаще всего источники угрозы запускаются с целью получения незаконной выгоды вследствие нанесения ущерба информации. Но возможно и случайное действие угроз из-за недостаточной степени защиты и массового действия угрожающего фактора.

Существует разделение уязвимостей по классам, они могут быть:

- объективными;

- случайными;

- субъективными.

Если устранить или как минимум ослабить влияние уязвимостей, можно избежать полноценной угрозы, направленной на систему хранения информации.

Случайные виды уязвимостей

Эти факторы зависят от непредвиденных обстоятельств и особенностей окружения информационной среды. Их практически невозможно предугадать в информационном пространстве, но важно быть готовым к их быстрому устранению. Устранить такие неполадки можно с помощью проведения инженерно-технического разбирательства и ответного удара, нанесенного угрозе информационной безопасности:

1. Сбои и отказы работы систем:

- вследствие неисправности технических средств на разных уровнях обработки и хранения информации (в том числе и тех, что отвечают за работоспособность системы и за контроль доступа к ней);

- неисправности и устаревания отдельных элементов (размагничивание носителей данных, таких как дискеты, кабели, соединительные линии и микросхемы);

- сбои разного программного обеспечения, которое поддерживает все звенья в цепи хранения и обработки информации (антивирусы, прикладные и сервисные программы);

- перебои в работе вспомогательного оборудования информационных систем (неполадки на уровне электропередачи).

2. Ослабляющие информационную безопасность факторы:

- повреждение коммуникаций вроде водоснабжения или электроснабжения, а также вентиляции, канализации;

- неисправности в работе ограждающих устройств (заборы, перекрытия в здании, корпуса оборудования, где хранится информация).

Объективные разновидности уязвимостей

Этот вид напрямую зависит от технического построения оборудования на объекте, требующем защиты, и его характеристик. Полноценное избавление от этих факторов невозможно, но их частичное устранение достигается с помощью инженерно-технических приемов, следующими способами:

1. Связанные с техническими средствами излучения:

- электромагнитные методики (побочные варианты излучения и сигналов от кабельных линий, элементов техсредств);

- звуковые варианты (акустические или с добавлением вибросигналов);

- электрические (проскальзывание сигналов в цепочки электрической сети, по наводкам на линии и проводники, по неравномерному распределению тока).

2. Активизируемые:

- вредоносные ПО, нелегальные программы, технологические выходы из программ, что объединяется термином «программные закладки»;

- закладки аппаратуры – факторы, которые внедряются напрямую в телефонные линии, в электрические сети или просто в помещения.

3. Те, что создаются особенностями объекта, находящегося под защитой:

- расположение объекта (видимость и отсутствие контролируемой зоны вокруг объекта информации, наличие вибро- или звукоотражающих элементов вокруг объекта, наличие удаленных элементов объекта);

- организация каналов обмена информацией (применение радиоканалов, аренда частот или использование всеобщих сетей).

4. Те, что зависят от особенностей элементов-носителей:

- детали, обладающие электроакустическими модификациями (трансформаторы, телефонные устройства, микрофоны и громкоговорители, катушки индуктивности);

- вещи, подпадающие под влияние электромагнитного поля (носители, микросхемы и другие элементы).

Субъективные уязвимости

Этот подвид в большинстве случаев представляет собой результат неправильных действий сотрудников на уровне разработки систем хранения и защиты информации. Поэтому устранение таких факторов возможно при помощи методик с использованием аппаратуры и ПО:

1. Неточности и грубые ошибки, нарушающие информационную безопасность:

- на этапе загрузки готового программного обеспечения или предварительной разработки алгоритмов, а также в момент его использования (возможно во время ежедневной эксплуатации, во время ввода данных);

- на этапе управления программами и информационными системами (сложности в процессе обучения работе с системой, настройки сервисов в индивидуальном порядке, во время манипуляций с потоками информации);

- во время пользования технической аппаратурой (на этапе включения или выключения, эксплуатации устройств для передачи или получения информации).

2. Нарушения работы систем в информационном пространстве:

- режима защиты личных данных (проблему создают уволенные работники или действующие сотрудники в нерабочее время, они получают несанкционированный доступ к системе);

- режима сохранности и защищенности (во время получения доступа на объект или к техническим устройствам);

- во время работы с техустройствами (возможны нарушения в энергосбережении или обеспечении техники);

- во время работы с данными (преобразование информации, ее сохранение, поиск и уничтожение данных, устранение брака и неточностей).

Ранжирование уязвимостей

Каждая уязвимость должна быть учтена и оценена специалистами. Поэтому важно определить критерии оценки опасности возникновения угрозы и вероятности поломки или обхода защиты информации. Показатели подсчитываются с помощью применения ранжирования. Среди всех критериев выделяют три основных:

- Доступность – это критерий, который учитывает, насколько удобно источнику угроз использовать определенный вид уязвимости, чтобы нарушить информационную безопасность. В показатель входят технические данные носителя информации (вроде габаритов аппаратуры, ее сложности и стоимости, а также возможности использования для взлома информационных систем неспециализированных систем и устройств).

- Фатальность – характеристика, которая оценивает глубину влияния уязвимости на возможности программистов справиться с последствиями созданной угрозы для информационных систем. Если оценивать только объективные уязвимости, то определяется их информативность – способность передать в другое место полезный сигнал с конфиденциальными данными без его деформации.

- Количество – характеристика подсчета деталей системы хранения и реализации информации, которым присущ любой вид уязвимости в системе.

Каждый показатель обозначается символом (Коп)f, и его можно рассчитать с помощью формулы. Максимальная оценка совокупности уязвимостей – 125, это число и находится в знаменателе. А в числителе фигурирует произведение из К1, К2 и К3.

Чтобы узнать информацию о степени защиты системы точно, нужно привлечь к работе аналитический отдел с экспертами. Они произведут оценку всех уязвимостей и составят информационную карту по пятибалльной системе. Единица соответствует минимальной возможности влияния на защиту информации и ее обход, а пятерка отвечает максимальному уровню влияния и, соответственно, опасности. Результаты всех анализов сводятся в одну таблицу, степень влияния разбивается по классам для удобства подсчета коэффициента уязвимости системы.

Какие источники угрожают информационной безопасности?

Если описывать классификацию угроз, которые обходят защиту информационной безопасности, то можно выделить несколько классов. Понятие классов обязательно, ведь оно упрощает и систематизирует все факторы без исключения. В основу входят такие параметры, как:

1. Ранг преднамеренности совершения вмешательства в информационную систему защиты:

- угроза, которую вызывает небрежность персонала в информационном измерении;

- угроза, инициатором которой являются мошенники, и делают они это с целью личной выгоды.

2. Характеристики появления:

- угроза информационной безопасности, которая провоцируется руками человека и является искусственной;

- природные угрожающие факторы, неподконтрольные информационным системам защиты и вызывающиеся стихийными бедствиями.

3. Классификация непосредственной причины угрозы. Виновником может быть:

- человек, который разглашает конфиденциальную информацию, орудуя с помощью подкупа сотрудников компании;

- природный фактор, приходящий в виде катастрофы или локального бедствия;

- программное обеспечение с применением специализированных аппаратов или внедрение вредоносного кода в техсредства, что нарушает функционирование системы;

- случайное удаление данных, санкционированные программно-аппаратные фонды, отказ в работе операционной системы.

4. Степень активности действия угроз на информационные ресурсы:

- в момент обрабатывания данных в информационном пространстве (действие рассылок от вирусных утилит);

- в момент получения новой информации;

- независимо от активности работы системы хранения информации (в случае вскрытия шифров или криптозащиты информационных данных).

Существует еще одна классификация источников угроз информационной безопасности. Она основана на других параметрах и также учитывается во время анализа неисправности системы или ее взлома. Во внимание берется следующее:

Состояние источника угрозы:

- в самой системе, что приводит к ошибкам в работе и сбоям при реализации ресурсов АС;

- в пределах видимости АС, например, применение подслушивающей аппаратуры, похищение информации в распечатанном виде или кража записей с носителей данных;

- мошенничество вне зоны действия АС. Случаи, когда информация захватывается во время прохождения по путям связи, побочный захват с акустических или электромагнитных излучений устройств.

Степень влияния:

- активная угроза безопасности, которая вносит коррективы в структуру системы и ее сущность, например, использование вредоносных вирусов или троянов;

- пассивная угроза – та разновидность, которая просто ворует информацию способом копирования, иногда скрытая. Она не вносит своих изменений в информационную систему.

Возможность доступа сотрудников к системе программ или ресурсов:

- вредоносное влияние, то есть угроза информационным данным может реализоваться на шаге доступа к системе (несанкционированного);

- вред наносится после согласия доступа к ресурсам системы.

Способ доступа к основным ресурсам системы. Выделяют следующие угрозы:

- применение нестандартного канала пути к ресурсам, что включает в себя несанкционированное использование возможностей операционной системы;

- использование стандартного канала для открытия доступа к ресурсам, например, незаконное получение паролей и других параметров с дальнейшей маскировкой под зарегистрированного в системе пользователя.

Размещение информации, которая хранится в системе:

- вид угроз доступа к информации, которая располагается на внешних устройствах памяти, вроде несанкционированного копирования информации с жесткого диска;

- получение доступа к информации, которая показывается терминалу, например, запись с видеокамер терминалов;

- незаконное проникание в каналы связи и подсоединение к ним с целью получения конфиденциальной информации или для подмены реально существующих фактов под видом зарегистрированного сотрудника. Возможно распространение дезинформации;

- проход к системной области со стороны прикладных программ и считывание всей информации.

При этом не стоит забывать о таких угрозах, как случайные и преднамеренные. Исследования доказали, что в системах данные регулярно подвергаются разным реакциям на всех стадиях цикла обработки и хранения информации, а также во время функционирования системы.

В качестве источника случайных реакций выступают такие факторы, как:

- сбои в работе аппаратуры;

- периодические шумы и фоны в каналах связи из-за воздействия внешних факторов (учитывается пропускная способность канала, полоса пропуска);

- неточности в программном обеспечении;

- ошибки в работе сотрудников или других служащих в системе;

- специфика функционирования среды Ethernet;

- форс-мажоры во время стихийных бедствий или частых отключений электропитания.

Погрешности в функционировании программного обеспечения встречаются чаще всего, а в результате появляется угроза. Все программы разрабатываются людьми, поэтому нельзя устранить человеческий фактор и ошибки. Рабочие станции, маршрутизаторы, серверы построены на работе людей. Чем выше сложность программы, тем больше возможность раскрытия в ней ошибок и обнаружения уязвимостей, которые приводят к угрозам информационной безопасности.

Часть этих ошибок не приводит к нежелательным результатам, например, к отключению работы сервера, несанкционированному использованию ресурсов, неработоспособности системы. Такие платформы, на которых была похищена информация, могут стать площадкой для дальнейших атак и представляют угрозу информационной безопасности.

Чтобы обеспечить безопасность информации в таком случае, требуется воспользоваться обновлениями. Установить их можно с помощью паков, выпускаемых разработчиками. Установление несанкционированных или нелицензионных программ может только ухудшить ситуацию. Также вероятны проблемы не только на уровне ПО, но и в целом связанные с защитой безопасности информации в сети.

Преднамеренная угроза безопасности информации ассоциируется с неправомерными действиями преступника. В качестве информационного преступника может выступать сотрудник компании, посетитель информационного ресурса, конкуренты или наемные лица. Причин для совершения преступления может быть несколько: денежные мотивы, недовольство работой системы и ее безопасностью, желание самоутвердиться.

Есть возможность смоделировать действия злоумышленника заранее, особенно если знать его цель и мотивы поступков:

- Человек владеет информацией о функционировании системы, ее данных и параметрах.

- Мастерство и знания мошенника позволяют ему действовать на уровне разработчика.

- Преступник способен выбрать самое уязвимое место в системе и свободно проникнуть к информации, стать угрозой для нее.

- Заинтересованным лицом может быть любой человек, как свой сотрудник, так и посторонний злоумышленник.

Например, для работников банков можно выделить такие намеренные угрозы, которые можно реализовать во время деятельности в учреждении:

- Ознакомление сотрудников предприятия с информацией, недоступной для них.

- Личные данные людей, которые не трудятся в данном банке.

- Программные закладки с угрозами в информационную систему.

- Копирование программного обеспечения и данных без предварительного разрешения в личных целях.

- Кража распечатанной информации.

- Воровство электронных носителей информации.

- Умышленное удаление информации с целью скрытия фактов.

- Совершение локальной атаки на информационную систему.

- Отказы от возможного контроля удаленного доступа или отрицание факта получения данных.

- Удаление банковских данных самовольно из архива.

- Несанкционированная коррекция банковских отчетов лицом, не составляющим отчет.

- Изменение сообщений, которые проходят по путям связей.

- Самовольное уничтожение данных, которые повредились вследствие вирусной атаки.

Конкретные примеры нарушения защиты информации и доступа к данным

Несанкционированный доступ – один из самых «популярных» методов компьютерных правонарушений. То есть личность, совершающая несанкционированный доступ к информации человека, нарушает правила, которые зафиксированы политикой безопасности. При таком доступе открыто пользуются погрешностями в системе защиты и проникают к ядру информации. Некорректные настройки и установки методов защиты также увеличивают возможность несанкционированного доступа. Доступ и угроза информационной безопасности совершаются как локальными методами, так и специальными аппаратными установками.

С помощью доступа мошенник может не только проникнуть к информации и скопировать ее, но и внести изменения, удалить данные. Делается это с помощью:

- перехвата косвенных электромагнитных излечений от аппаратуры или ее элементов, от каналов связи, электропитания или сеток заземления;

- технологических панелей регулировки;

- локальных линий доступа к данным (терминалы администраторов системы или сотрудников);

- межсетевых экранов;

- методов обнаружения ошибок.

Из всего разнообразия методов доступа и угроз информации можно условно выделить основные преступления:

- Незаконное пользование привилегиями.

- «Маскарад».

- Перехват паролей.

Перехват паролей – распространенная методика доступа, с которой сталкивалось большинство сотрудников и тех, кто занимается обеспечением информационной безопасности. Это мошенничество возможно с участием специальных программ, которые имитируют на экране монитора окошко для ввода имени и пароля. Введенные данные попадают в руки злоумышленника, и далее на дисплее появляется сообщение о неправильной работе системы. Затем возможно повторное всплывание окошка авторизации, после чего данные снова попадают в руки перехватчика информации, и так обеспечивается полноценный доступ к системе, возможно внесение собственных изменений. Есть и другие методики перехвата пароля, поэтому стоит пользоваться шифрованием паролей во время передачи, а сделать это можно с помощью специальных программ или RSA.

Способ угрозы информации «Маскарад» во многом является продолжением предыдущей методики. Суть заключается в действиях в информационной системе от лица другого человека в сети компании. Существуют такие возможности реализации планов злоумышленников в системе:

- Передача ложных данных в системе от имени другого человека.

- Попадание в информационную систему под данными другого сотрудника и дальнейшее совершение действий (с предварительным перехватом пароля).

Особенно опасен «Маскарад» в банковских системах, где манипуляции с платежами приводят компанию в убыток, а вина и ответственность накладываются на другого человека. Кроме того, страдают клиенты банка.

Незаконное использование привилегий – название разновидности хищения информации и подрыва безопасности информационной системы говорит само за себя. Именно администраторы наделены максимальным списком действий, эти люди и становятся жертвами злоумышленников. При использовании этой тактики происходит продолжение «маскарада», когда сотрудник или третье лицо получает доступ к системе от имени администратора и совершает незаконные манипуляции в обход системы защиты информации.

Но есть нюанс: в этом варианте преступления нужно перехватить список привилегий из системы предварительно. Это может случиться и по вине самого администратора. Для этого требуется найти погрешность в системе защиты и проникнуть в нее несанкционированно.

Угроза информационной безопасности может осуществляться на умышленном уровне во время транспортировки данных. Это актуально для систем телекоммуникаций и информационных сеток. Умышленное нарушение не стоит путать с санкционированными модификациями информации. Последний вариант выполняется лицами, у которых есть полномочия и обоснованные задачи, требующие внесения изменений. Нарушения приводят к разрыву системы или полному удалению данных.

Существует также угроза информационной безопасности, которая нарушает конфиденциальность данных и их секретность. Все сведения получает третье лицо, то есть посторонний человек без права доступа. Нарушение конфиденциальности информации имеет место всегда при получении несанкционированного доступа к системе.

Угроза защите безопасности информации может нарушить работоспособность компании или отдельного сотрудника. Это ситуации, в которых блокируется доступ к информации или ресурсам ее получения. Один сотрудник создает намеренно или случайно блокирующую ситуацию, а второй в это время натыкается на блокировку и получает отказ в обслуживании. Например, сбой возможен во время коммутации каналов или пакетов, а также угроза возникает в момент передачи информации по спутниковым системам. Их относят к первичным или непосредственным вариантам, поскольку создание ведет к прямому воздействию на данные, находящиеся под защитой.

Выделяют такие разновидности основных угроз безопасности информации в локальных размерах:

- Компьютерные вирусы, нарушающие информационную безопасность. Они оказывают воздействие на информационную систему одного компьютера или сети ПК после попадания в программу и самостоятельного размножения. Вирусы способны остановить действие системы, но в основном они действуют локально.

- «Черви» – модификация вирусных программ, приводящая информационную систему в состояние блокировки и перегрузки. ПО активируется и размножается самостоятельно, во время каждой загрузки компьютера. Происходит перегрузка каналов памяти и связи.

- «Троянские кони» – программы, которые внедряются на компьютер под видом полезного обеспечения. Но на самом деле они копируют персональные файлы, передают их злоумышленнику, разрушают полезную информацию.

Даже защитная система компьютера представляет собой ряд угроз защите безопасности. Поэтому программистам необходимо учитывать угрозу осмотра параметров системы защиты. Иногда угрозой могут стать и безобидные сетевые адаптеры. Важно предварительно установить параметры системы защиты, ее характеристики и предусмотреть возможные пути обхода. После тщательного анализа можно понять, какие системы требуют наибольшей степени защищенности (акцент на уязвимостях).

Раскрытие параметров системы защиты относят к непрямым угрозам безопасности. Дело в том, что раскрытие параметров не даст реализовать мошеннику свой план и скопировать информацию, внести в нее изменения. Злоумышленник только поймет, по какому принципу нужно действовать и как реализовать прямую угрозу защиты безопасности информации.

На крупных предприятиях методами, защищающими информационную безопасность, должна заведовать специальная служба безопасности компании. Ее сотрудники должны искать способы воздействия на информацию и устранять всевозможные прорывы злоумышленников. По локальным актам разрабатывается политика безопасности, которую важно строго соблюдать. Стоит обратить внимание и на исключение человеческого фактора, а также поддерживать в исправности все технические средства, связанные с безопасностью информации.

Ущербы, которые наносятся угрозами

Степени и проявления ущерба могут быть разными:

- Моральный и материальный ущерб, нанесенный физическим лицам, чья информация была похищена.

- Финансовый ущерб, нанесенный мошенником в связи с затратами на восстановление систем информации.

- Материальные затраты, связанные с невозможностью выполнения работы из-за перемен в системе защиты информации.

- Моральный ущерб, связанный с деловой репутацией компании или повлекший нарушения взаимоотношений на мировом уровне.

Возможность причинения ущерба есть у лица, которое совершило правонарушение (получило несанкционированный доступ к информации, или произошел взлом систем защиты). Также ущерб может быть нанесен независимо от субъекта, обладающего информацией, а вследствие внешних факторов и воздействий (техногенных катастроф, стихийных бедствий). В первом случае вина ложится на субъекта, а также определяется состав преступления и выносится наказание посредством судебного разбирательства. Возможно совершение деяния:

- с преступным умыслом (прямым или косвенным);

- по неосторожности (без умышленного причинения вреда).

Ответственность за правонарушение по отношению к информационным системам выбирается согласно действующему законодательству страны, в частности, по уголовному кодексу в первом случае. Если преступление совершено по неосторожности, а ущерб нанесен в малых размерах, то ситуацию рассматривает гражданское, административное или арбитражное право.

Ущербом информационного пространства считаются невыгодные для собственника (в данном случае информации) последствия, связанные с потерей материального имущества. Последствия проявляются в результате правонарушения. Выразить ущерб информационным системам можно в виде уменьшения прибыли или ее недополучения, что расценивается как упущенная выгода.

Главное, вовремя обратиться в суд и выяснить состав преступления. Ущерб нужно классифицировать согласно правовым актам и доказать его в судебном процессе, а еще важно выявить размер деяния личностей, размер их наказания на основе законодательства. Такими преступлениями и безопасностью чаще всего занимается киберполиция или служба безопасности страны в зависимости от объема и значимости вмешательства в информацию.

Этап защиты информации сегодня считается самым актуальным и требуется любому предприятию. Защищать нужно не только ПК, но и все техустройства, контактирующие с информацией. Все данные могут стать оружием в руках злоумышленников, поэтому конфиденциальность современных IT-систем должна находиться на высшем уровне.

Задержки у атакующей информационную безопасность стороны возможны только в связи с прохождением системы защиты. Абсолютных способов обезопасить себя от угроз не существует, поэтому информационную систему защиты требуется всегда усовершенствовать, поскольку мошенники тоже усовершенствуют свои методики. Пока не придуман универсальный способ, который подходит каждому и дает стопроцентную защиту. Важно остановить проникновение злоумышленников на раннем уровне.

Внешние и внутренние угрозы информационной безопасности России

Сарычев Н.В., Мельниченко Д.В.

Внешние и внутренние угрозы информационной безопасности России

Информационная безопасность - защищенность информационной среды личности, общества и государства от преднамеренных и непреднамеренныхугроз и воздействий. Обеспечение информационной безопасности Российской Федерации тесно взаимосвязано с решением внутренних проблем страны: проблем обеспечения политической, экономической, военной, социальной и других видов национальной безопасности. Для обеспечения внешнего аспекта информационной безопасности большая роль должна отводиться взаимодействию с информационными органами других стран.

Ключевые слова: противодействие идеологии терроризма, информационная сфера, информационные угрозы, информационная безопасность, защита от информационно-психологических угроз.

Информационная сфера России характеризуется активным развитием современных средств информационного обмена и различного типа компьютерных систем. Это создает условия для обеспечения информационной поддержки деятельности аппарата управления на всех уровнях и во всех ветвях власти.

Вместе с тем слабое внимание, уделяемое проблемам обеспечения информационной безопасности, создает объективные условия для незаконного доступа к закрытой информации, ее хищения или разрушения. Особую опасность имеет возможность манипуляций различного рода информацией для негативного воздействия на процесс принятия политических решений [1].

В перечне видов угроз информационной безопасности, обозначенных в Доктрине [2], стоит обратить особое внимание на: -вытеснение российских информационных агентств, средств массовой информации с внутреннего информационного рынка и усиление зависимости духовной, экономической и политической сфер общественной жизни России от зарубежных информационных структур; -манипулирование информацией (дезинформация, сокрытие или искажение информации).

Основными целями защиты от информационно-психологических угроз для России являются:

1) защита от разрушительных информационно-психологических воздействий среды общества, психики населения, социальных групп граждан;

2) противодействие попыткам манипулирования процессами восприятия информации населением со стороны враждебных России политических сил, проводимых е целью ослабления обороноспособности государства;

3) отстаивание национальных интересов, целей и ценностей России в информационном пространстве (глобальном, национальном, региональном, субрегиональном, стран СНГ);

4) постоянное отслеживание отношений российское общества к важнейшим проблемам национальной безопасности (диагностика общественного мнения, психологического состояния нации). Ведущие страны мира в настоящее время располагают мощным потенциалом информационного противоборства (прежде всего, США, Китай, Израиль, Франция, Великобритания, Германия), который может обеспечить им достижение политических и экономических целей, тем более что отсутствуют международные юридические нормы ведения информационной борьбы.

В Доктрине информационной безопасности Российской Федерации определены следующие основные источники внутренних угроз информационной безопасности [2].

К внутренним источникам относятся: -критическое состояние отечественных отраслей промышленности; -неблагоприятная криминогенная обстановка, сопровождающаяся тенденциями сращивания государственных и криминальных структур в информационной сфере, получения криминальными структурами доступа к конфиденциальной информации, усиления влияния организованной преступности на жизнь общества, снижения степени защищенности законных интересов граждан, общества и государства в информационной сфере; -недостаточная координация деятельности федеральных органов государственной власти, органов государственной власти субъектов Российской Федерации по формированию и реализации единой государственной политики в области обеспечения информационной безопасности Российской Федерации; -недостаточная разработанность нормативной правовой базы, регулирующей отношения в информационной сфере, а также недостаточная правоприменительная практика;

-неразвитость институтов гражданского общества и недостаточный государственный контроль за развитием информационного рынка России; -недостаточное финансирование мероприятий по обеспечению информационной безопасности Российской Федерации; -недостаточная экономическая мощь государства;

-снижение эффективности системы образования и воспитания, недостаточное количество квалифицированных кадров в области обеспечения информационной безопасности; -недостаточная активность федеральных органов государственной власти, органов государственной власти субъектов Российской Федерации в информировании общества о своей деятельности, в разъяснении принимаемых решений, в формировании открытых государственных ресурсов и развитии системы доступа к ним граждан; -отставание России от ведущих стран мира по уровню информатизации федеральных органов государственной власти, органов государственной власти субъектов Российской Федерации и органов местного самоуправления,

кредитно-финансовой сферы, промышленности, сельского хозяйства, образования, здравоохранения, сферы услуг и быта граждан. Наибольшую опасность в сфере внутренней политики представляют следующие угрозы информационной безопасности Российской Федерации: -нарушение конституционных прав и свобод граждан, реализуемых в информационной сфере;

-недостаточное правовое регулирование отношений в области прав различных политических сил на использование средств массовой информации для пропаганды своих идей; -распространение дезинформации о политике Российской Федерации, деятельности федеральных органов государственной власти, событиях, происходящих в стране и за рубежом; -деятельность общественных объединений, направленная на насильственное изменение основ конституционного строя и нарушение целостности Российской Федерации, разжигание социальной, расовой, национальной и религиозной вражды, на распространение этих идей в средствах массовой информации. Из внутренних угроз информационной безопасности Российской Федерации в сфере внешней политики наибольшую опасность представляют: -информационно-пропагандистская деятельность политических сил, общественных объединений, средств массовой информации и отдельных лиц, искажающая стратегию и тактику внешнеполитической деятельности Российской Федерации; Из внешних угроз информационной безопасности Российской Федерации в сфере внешней политики наибольшую опасность представляют: -недостаточная информированность населения о внешнеполитической деятельности Российской Федерации. -информационное воздействие иностранных политических, экономических, военных и информационных структур на разработку и реализацию стратегии внешней политики Российской Федерации; -распространение за рубежом дезинформации о внешней политике Российской Федерации;

-нарушение прав российских граждан и юридических лиц в информационной сфере за рубежом;

-попытки несанкционированного доступа к информации и воздействия на информационные ресурсы, информационную инфраструктуру федеральных органов исполнительной власти, реализующих внешнюю политику Российской Федерации, российских представительств и организаций за рубежом, представительств Российской Федерации при международных организациях [2]. На основе национальных интересов РФ в информационной сфере формируются стратегические и текущие задачи внутренней и внешней политики государства по обеспечению информационной безопасности.

Выделяются четыре основные составляющие национальных интересов РФ в информационной сфере.

Первая составляющая национальных интересов РФ в информационной сфере включает в себя соблюдение конституционных прав и свобод человека и гражданина в области получения информации и пользования ею, обеспечение духовного обновления России, сохранение и укрепление нравственных ценностей общества, традиций патриотизма и гуманизма, культурного и научного потенциала страны.

Вторая составляющая национальных интересов РФ в информационной сфере включает в себя информационное обеспечение государственной политики РФ, связанное с доведением до российской и международной общественности достоверной информации о государственной политике РФ, ее официальной позиции по социально значимым событиям российской и международной жизни, с обеспечением доступа граждан к открытым государственным информационным ресурсам.

Третья составляющая национальных интересов РФ в информационной сфере включает в себя развитие современных информационных технологий, отечественной индустрии информации, в том числе индустрии средств информатизации, телекоммуникации и связи, обеспечение потребностей внутреннего рынка ее продукцией и выход этой продукции на мировой рынок, а также обеспечение накопления, сохранности и эффективного использования отечественных информационных ресурсов. В современных условиях только на этой основе можно решать проблемы создания наукоемких технологий, технологического перевооружения промышленности, приумножения достижений отечественной науки и техники. Россия должна занять достойное место среди мировых лидеров микроэлектронной и компьютерной промышленности.

Четвертая составляющая национальных интересов РФ в информационной сфере включает в себя защиту информационных ресурсов от несанкционированного доступа, обеспечение безопасности информационных и телекоммуникационных систем, как уже развернутых, так и создаваемых на территории России [3].

По мнению А.Ю. Кирьянова [1], основными задачами по реализации и защите национальных интересов на современном этапе развития России в информационной сфере являются следующие.

1. Разработка и принятие долгосрочной программы по обеспечению выхода на уровень ведущих стран мира в области создания систем информатики и управления, основанных на новейших информационных технологиях.

2. Обеспечение свободы получения и распространения информации гражданами, другими субъектами общественных отношений в интересах формирования гражданского общества, демократического правового государства, развития науки и культуры.

3. Обеспечение надежной защиты информационного потенциала России (т.е. совокупности информации, обеспечивающей национальные интересы страны; систем ее получения, хранения, переработки и распространения; его субъектов) от неправомерного его использования в ущерб охраняемым

законом интересам личности, общества и государства. Осуществление контроля за экспортом из страны интеллектуальной продукции, а также информационных банков данных. Организация эффективной системы подготовки и переподготовки кадров в области обеспечения информационной безопасности.

4. Развитие взаимодействия государственных и негосударственных систем информационного обеспечения в целях более эффективного использования информационных ресурсов страны.

5. Совершенствование системы нормативно-правовых актов, регулирующих отношения собственности и соблюдения баланса интересов личности, общества и государства в сфере формирования, хранения и использования информационных ресурсов. Формирование и развитие федеральных и региональных центров сертификации систем информационной защиты и их элементов.

6. Противодействие целенаправленным действиям по дезинформированию органов власти, населения страны, использованию каналов информационного обмена для нарушения систем управления различными сферами жизнедеятельности государства.

7. Создание общего информационного пространства стран СНГ в интересах содействия интеграционным процессам, повышения эффективности взаимодействия в реализации общих интересов. Включение России в международную систему информационного обмена с учетом обеспечения российских национальных интересов и противодействия акциями информационной интервенции.

8. Обеспечение на международном уровне принятия решений о безусловном запрете на использование информационного оружия в мирное время.

Далее предлагается сосредоточить внимание на роли государства в области защиты информации. Общие положения по защите информации устанавливает Федеральный закон «Об информации» (ст. 16). Закон рассматривает защиту информации как комплекс «правовых, организационных и технических мер, направленных на:

1) обеспечение защиты информации от неправомерного доступа, уничтожения, модифицирования, блокирования, копирования, предоставления, распространения, а также от иных неправомерных действий в отношении такой информации;

2) соблюдение конфиденциальности информации ограниченного доступа;

3) реализацию права на доступ к информации».

Последняя цель, на первый взгляд, не имеет отношения к защите информации. На это не так. Защищать необходимо не только информацию ограниченного доступа, но и открытую информацию, доступ к которой должен быть неограничен. Это также задача государства в отношении информации, предоставляемой для

всеобщего сведения органами государственной власти и органами местного самоуправления.

Следующая категория защищаемой информации - эта информация ограниченного доступа, находящаяся в любом режиме конфиденциальности. Но роль государства принципиально различна в обеспечении различных режимов.

Общедоступную информацию следует защищать от блокирования доступа, уничтожения, модификации (искажения). Информацию ограниченного доступа - от уничтожения, модификации, незаконного копирования, разглашения, незаконного доступа, незаконного использования [4].

Учитывая глобальный характер процессов информатизации и появление международной киберпреступности, мировое сообщество должно иметь межгосударственные организационные структуры но координации работ в области информационной безопасности.

Основным международным органом является Организация Объединенных Наций и созданный ею Совет Безопасности. Эти органы координируют усилия государств по осуществлению мероприятий в области обеспечения информационной безопасности и борьбы с преступлениями в сфере информационных технологий. Спорные вопросы на межгосударственном уровне решает Международный суд.

Система обеспечения информационной безопасности Российской Федерации строится на основе разграничения полномочий органов законодательной, исполнительной и судебной власти федерального уровня, уровня субъектов Российской Федерации, ведомственных структур, а также служб предприятий и организаций.

Итак, в связи с новейшими научно-техническими достижениями в области информатики и информационных технологий современное соперничество государств и других объектов социальной природы характеризуется появлением нового фактора - информационного. Через целевое воздействие на информационную среду реализуются угрозы национальной безопасности в различных сферах человеческой деятельности. В политической сфере все большую значимость приобретает информационно-психологическое воздействие с целью формирования отношений в обществе, его реакции на происходящие процессы. В экономической сфере растет уязвимость экономических структур от недостоверности, запаздывания и незаконного использования экономической информации. В военной сфере исход вооруженной борьбы все в большей степени зависит от качества добываемой информации и уровня развития информационных технологий, на которых основываются системы разведки, радиоэлектронной борьбы, управления войсками и высокоточным оружием. В сфере духовной жизни возникает опасность развития в обществе с помощью электронных средств массовой информации агрессивной потребительской идеологии, распространения идей насилия и нетерпимости и других негативных воздействий на сознание и психику человека. Информационная среда, являясь системообразующим фактором во всех видах национальной безопасности (политической, экономической, военной, и др.), в то же время представляет собой самостоятельный объект защиты.

www.pro.rsu.ru

Литература

1. Кирьянов А.Ю. Сущность информационного аспекта национальной безопасности Российской Федерации // Международное публичное и частное право. -2005. - № 3. - С. 42.

2. Доктрина информационной безопасности Российской Федерации, утверждена Президентом Российской Федерации 09.09.2000. № Пр. 1895 // Российская газета. - 2000. - № 187.

3. Ковалева Н.Н. Информационное право России: учебное пособие. - М.: здательско-торговая корпорация «Дашков и К», 2007. - 234 с.

4. Волчинская Е.К. Роль государства в обеспечении информационной безопасности // Информационное право. - 2008. - № 4. - С. 9-16.

5. Родичев Ю.А. Информационная безопасность: нормативно-правовые аспекты: учебное пособие. - СПб.: Питер, 2008. - С. 86-87.

Угрозы информационной безопасности

Угрозы информационной (компьютерной) безопасности – это различные действия, которые могут привести к нарушениям информационной безопасности. Другими словами, это потенциально возможные события/процессы или действия, которые могут нанести ущерб информационным и компьютерным системам.

Угрозы ИБ можно разделить на два типа: естественные и искусственные. К естественным относятся природные явления, которые не зависят от человека, например, ураганы, наводнения, пожары и т.д. Искусственные угрозы зависят непосредственно от человека и могут быть преднамеренные и непреднамеренные. Непреднамеренные угрозы возникают из-за неосторожности, невнимательности и незнания. Примером таких угроз может быть установка программ, которые не входят в число необходимых для работы, в дальнейшем нарушающих работу системы, что и приводит к потере информации. Преднамеренные угрозы, в отличие от предыдущих, создаются специально. К ним можно отнести атаки злоумышленников как извне, так и изнутри компании. Результат этого вида угроз – огромные потери компанией денежных средств и интеллектуальной собственности.

Классификация угроз информационной безопасности

В зависимости от различных способов классификации все возможные угрозы информационной безопасности можно разделить на следующие основные подгруппы:

Нежелательный контент включает в себя не только вредоносные программы, потенциально опасные программы и спам, которые непосредственно созданы для того, чтобы уничтожить или украсть информацию, но и сайты, которые запрещены законодательством, или нежелательные сайты, что содержат информацию, не соответствующую возрасту потребителя.

Источник: международное исследование EY в области информационной безопасности «Путь к киберустойчивости: прогноз, сопротивление, ответная реакция», 2016 год

Несанкционированный доступ – просмотр информации сотрудником, который не имеет разрешения пользоваться данной информацией, путем нарушения должностных полномочий. Несанкционированный доступ приводит к утечке информации. В зависимости от того, какая информация и где она хранится, утечки могут организовываться разными способами, а именно через атаки на сайты, взлом программ, перехват данных по сети, использование несанкционированных программ.

Утечка информации в зависимости от того, чем она была вызвана, может разделяться на умышленную и случайную. Случайные утечки происходят из-за ошибок оборудования, программного обеспечения и человека. А умышленные, в отличие от случайных, организовываются преднамеренно, с целью получить доступ к данным, нанести ущерб.

Потерю данных можно считать одной из основных угроз информационной безопасности. Нарушение целостности информации может быть вызвано неисправностью оборудования или умышленными действия пользователей, будь то они сотрудниками или злоумышленниками.

Не менее опасной угрозой является фрод (мошенничество с использованием информационных технологий). К мошенничеству можно отнести не только манипуляции с кредитными картами (кардинг) и взлом онлайн-банка, но и внутренний фрод. Целью этих экономических преступлений является обход законодательства, политики, нормативных актов компании, присвоение имущества.

Ежегодно по всему миру возрастает террористическая угроза постепенно перемещаясь в виртуальное пространство. На сегодняшний день никого не удивляет возможность атак на АСУ ТП различных предприятий. Но подобные атаки не проводятся без предварительной разведки, для чего и нужен кибершпионаж, который поможет собрать необходимые данные. Существует также такое понятие, как информационная война, которая отличается от обычной войны только тем, что в качестве оружия выступает тщательно подготовленная информация.

Источник угроз информационной безопасности

Нарушение информационной безопасности может быть вызвано как спланированными действиями злоумышленника, так и неопытностью сотрудника. Пользователь должен иметь хоть какое-то понятие об ИБ, вредоносном программном обеспечении, чтобы своими действиями не нанести ущерб компании и самому себе.

Чтобы пробиться через защиту и получить доступ к нужной информации злоумышленники используют слабые места и ошибки в работе программного обеспечения, веб-приложений, ошибки в конфигурациях файрволов, прав доступа, прибегают к прослушиванию каналов связи и использованию клавиатурных шпионов.

Потеря информации может быть обусловлена не только внешними атаками злоумышленников и неаккуратностью сотрудников, но и работниками компании, которые заинтересованы в получении прибыли в обмен на ценные данные организации, в которой работают или работали.

Источниками угроз выступают киберпреступные группы и государственные спецслужбы (киберподразделения), которые используют весь арсенал доступных киберсредств:

- нежелательный контент;

- несанкционированный доступ;

- утечки информации;

- потеря данных;

- мошенничество;

- кибервойны и кибертерроризм;

То, чем будет производиться атака, зависит от типа информации, ее расположения, способов доступа к ней и уровня защиты. Если атака будет рассчитана на неопытность жертвы, то возможно использование спам рассылок.

Оценивать угрозы информационной безопасности необходимо комплексно, при этом методы оценки будут различаться в каждом конкретном случае. Например, чтобы исключить потерю данных из-за неисправности оборудования, нужно использовать качественные комплектующие, проводить регулярное техническое обслуживание, устанавливать стабилизаторы напряжения. Дальше следует устанавливать и регулярно обновлять программное обеспечение. Отдельное внимание нужно уделить защитному ПО, базы которого должны обновляться ежедневно:

- защита от нежелательного контента (антивирус, антиспам, веб-фильтры, анти-шпионы)

- фаерволы и системы обнаружения вторжений IPS

- IDM

- PUM

- защита веб-приложений

- анти-ддос

- WAF

- анализ исходного кода

- антифрод

- защита от таргетированных атак

- SIEM

- системы обнаружения аномального поведения пользователей (UEBA)

- защита АСУ ТП

- защита от утечек данных

- DLP

- шифрование

- защита мобильных устройств

- резервное копирование

- системы отказоустойчивости

Обучение сотрудников компании основным понятиям информационной безопасности и принципам работы различных вредоносных программ поможет избежать случайных утечек данных, исключить случайную установку потенциально опасных программ на компьютер. Также в качестве меры предосторожности от потери информации следует делать резервные копии. Для того чтобы следить за деятельностью сотрудников на рабочих местах и иметь возможность обнаружить злоумышленника, следует использовать DLP-системы.

Организовать информационную безопасность помогут специализированные программы, разработанные на основе современных технологий. Примером таких технологий предотвращения утечек конфиденциальных данных являются DLP-системы. А в борьбе с мошенничеством следует использовать анти-фрод системы, которые предоставляют возможность мониторить, обнаруживать и управлять уровнем фрода.