Анализ рисков информационной безопасности

Оценка рисков информационной безопасности с помощью метода нечеткой кластеризации и вычисления взаимной информации

Для решения проблемы отсутствия готовых данных и сложности поиска оптимального значения оценки рисков информационной безопасности в данной статье применяется новый метод информационной меры и нечеткой кластеризации в оценке рисков информационной безопасности. Новый метод определяет количество факторов риска всех данных и зависимость степени безопасности при вычислении взаимной информации. Затем поиск оптимального значения для каждой степени риска определяется как центр точек по К-means алгоритму кластеризации, используется К-meansалгоритм кластеризации для классификации данных. Этот метод прост в реализации, легко рассчитывается и позволяет избежать проблемы чувствительности к начальному значению, нелинейности и сложности оценки рисков информационной безопасности. Экспериментальные результаты показывают эффективность данного метода.

Ключевые слова: информационная безопасность, оценка рисков, информационные измерения, нечеткая кластеризация.

1. Введение

С развитием Internet-технологий и электронной коммерции с каждым днем появляется все больше угроз безопасности информации. Сегодня организации все чаще используют информацию в бизнес-процессах, для облегчения управленческих решений и ведения бизнеса. Зависимость от информации в бизнес-среде крайне велика, где множество торговых операций осуществляется в электронном виде через Internet. Такая информационная зависимость привела к существенному увеличению влияния уровня безопасности информационных систем на успех, а иногда и просто возможность ведения бизнеса. Поэтому безопасность информационных систем является одним из важнейших вопросов, который привлекает большое внимание со стороны аналитиков, инженеров и других специалистов в области информационно безопасности.

Оценка рисков начала использоваться на атомных электростанциях Европы и Америки в начале 1960-х годов, а в последствии развивалась и применялась аэрокосмической инженерии, химической промышленности, охране окружающей среды, здравоохранении, спорте, развитии национальной экономики и многих других областях. В информационной безопасности методики оценки рисков появились с целью прогнозирования возможного ущерба, связанного с реализацией угроз, и соответственно оценки необходимого размера инвестиций на построение систем защиты информации.

Четкой методики количественного расчета величин рисков как не было, так и нет. Это связано в первую очередь с отсутствием достаточного объема статистических данных о вероятности реализации той или иной угрозы. В результате наибольшее распространение получила качественная оценка информационных рисков. Но как использовать результаты такой оценки? Как рассчитывать возможный ущерб и размер необходимых инвестиций для предотвращения реализации рисков?

До сих пор ведутся споры на тему оценки информационных рисков или экономического обоснования инвестиций в информационную безопасность. В настоящее время идет активное накопление данных, на основании которых можно было бы с приемлемой точностью определить вероятность реализации той или иной угрозы. К сожалению, имеющиеся справочники опираются на зарубежный опыт и потому с трудом применимы к российским реалиям.

В настоящее время основные научные достижения в области оценки рисков информационной безопасности включают известные методы: OCTAVE-метод [1], CRAMM5 [2], PRA [3], и т. д. Но эти стандарты и методы имеют некоторые недостатки, некоторые из них являются только качественными методами анализа, некоторые — только количественными, громоздкими для реализации. Оценка рисков информационной безопасности имеет некоторые характеристики, такие как нелинейность, сложность применения, характеристики, обусловленные некоторыми ограничениями на использование традиционных моделей для проведения оценки рисков информационной безопасности. Эти традиционные методы оценки массу субъективных проблем и неясностей, поэтому они более сложны в применении.

Данная статья предлагает новый метод оценки рисков информационной безопасности, основанный на комбинации вычисления взаимной информации и К-means алгоритма кластеризации. Для того чтобы добиться эффективной оценки уровня рисков информационной безопасности, новый метод определяет количество факторов риска всех данных и зависимость степени безопасности при вычислении взаимной информации. Затем осуществляется поиск оптимального значения для каждой степени риска как центр точек К-means алгоритма кластеризации и используется К-means алгоритм кластеризации для классификации данных.

Статья построена следующим образом. Раздел 2 описывает риски системы информационной безопасности. Раздел 3 предлагает оценку рисков информационной безопасности на основе взаимной информации и K-means методе. Затем показаны экспериментальные результаты в разделе 4 и обобщение работы в разделе 5.

2. Риски системы информационной безопасности

Риск информационной безопасности определяется как произведение финансовых потерь (ущерба), связанных с инцидентами безопасности, и вероятности того, что они будут реализованы. Данное определение подходит при рассмотрении различных архитектур информационных систем.

Информация может существовать в различных формах. Она может быть написана на бумаге, храниться в электронном виде, пересылаться по почте или с использованием электронных средств, транслироваться на экране или обсуждаться в разговоре. Какие бы формы информация ни принимала, она всегда должна быть защищена соответствующим образом.

Оценка рисков информационной безопасности, с точки зрения управления рисками, анализ систематически подвергающихся угрозам и существующим уязвимостям информационных систем и технологий научными методами и средствами. Оценка потенциального ущерба в случае угрожающих событий проведена и выдвинуты контрмеры против угроз для предотвращения и урегулирования рисков информационной безопасности, а также контроль рисков на приемлемом уровне таким образом чтобы максимально обеспечить безопасность информации. Оценка рисков информационной безопасности состоит из трех основных этапов: идентификация угроз, идентификация уязвимостей, идентификация активов [4] (рис.1)

Рис.1. Элементы оценки рисков информационной безопасности

Процесс оценки риска информационной безопасности выглядит следующим образом:

1) Определение информационных активов, установление ценности активов;

2) Анализ угроз, определение вероятности угроз

3) Идентификация уязвимостей информационных активов, определение степени уязвимости

4) Вычисление вероятности наступления события по реализации угроз (использованию уязвимостей)

5) Сочетая важность информационных активов и возможность возникновения инцидентов, выполняется расчет значения риска информационной безопасности для информационного актива.

Проиллюстрируем вычисление риска с помощью формулы:

Riskvalue = R (A, T, V) = R (L (T, V), F (Ca, Va)), (1)

где R — функция вычисления риска,

A — активы,

T — угрозы,

V — уязвимости,

Ca — стоимость активов, принесенная инцидентом,

Va — степень уязвимости,

L — возможность угрозы привести к инцидентам с помощью уязвимостей,

F — потери, вызванные событиями безопасности.

Определение значения риска связано с результатами оценки риска и выработкой мер по контролю риска, поэтому это является важным и сложным этапом в процессе оценки риска. Это основной вопрос моего исследования.

В целях предотвращения несанкционированного доступа организации используют различные контрмеры для защиты своих активов. Но даже благодаря применению контрмер и управлению информационной безопасностью активы зачастую не в полной мере защищены от угроз из-за недостатка контроля.

Таким образом, оценка рисков является одним из важнейших шагов в управлении рисками инфо рационной безопасности. На практике оценка рисков информационной безопасности является довольно сложным и полным неопределенностей процессом [5]. Неопределенности, существующие в процессе оценки, являются основным фактором, влияющим на эффективность оценки риска информационной безопасности. Поэтому они должны быть приняты во внимание при оценке рисков. Однако большинство существующих подходов имеют некоторые недостатки по обработке неопределённости в процессе оценки.

3. Оценка рисков информационной безопасности на основе взаимной информации и k-means алгоритма кластеризации

В оценке рисков информационной безопасности основные элементы риска отражаются в активах системы, существующих угрозах и уязвимостях, а также анализ рисков оценивает уровень риска от оценки показателей, таких как частота угрозы, степень тяжести уязвимости, стоимость активов и т. д. Оценочные показатели имеют некоторые свойства значительной двусмысленности и неопределенности, поэтому обычные методы с трудом поддаются измерению. Кроме того, эти оценки показателей и уровней риска являются нелинейными и динамические изменяющимися, поэтом обычные методы так трудно перерабатывать. Новый метод оценки рисков не содержит данных проблем. Во-первых, мы используем метод нечеткой оценки для количественного измерения риска. Во-вторых, рассчитывается значение взаимной информации риска для обозначения зависимости степени риска и уровня риска. Данные были классифицированы по К-means алгоритму с оптимальными взаимными информационными данными в качестве исходных центров кластеров. Этот способ прост и содержит небольшое количество вычислений. Он позволяет избежать проблемы чувствительности к начальному значению, нелинейности и сложности оценки рисков информационной безопасности.

3.1. K-means алгоритм

Кластерный анализ является общей техникой для статистического анализа данных, которая стремится сгруппировать объекты подобного рода в отдельные категории. Это широко используется в математике, в социальных науках, маркетинге, биоинформатике и т. д. Кластерный анализ включает в себя ряд эвристических методов, в том числе К-means алгоритм и модель смеси.

Алгоритм K-means является непараметрическим подходом, направленным на классификацию объектов на К взаимоисключающих кластеров путем минимизации квадрата расстояния от объекта до его ближайшего центра.

Алгоритм разделяет данные на k кластеров Si (I = 1, 2, …, k). Кластер Si связан с представителем (центр кластера) Ci.

Обозначим множество точек данных через S = { Xm}, m =1, 2, …, N. N количество точек данных в наборе S. Пусть d (X, Y) будет искажением между любыми двумя из векторов X и Y.

Пусть Cmm будет ближайшим центром кластера Xm и dm = d (Xm, Cmm). Цель K-means кластеризации — найти множество центров кластеров SC {Cl}, таких, что искажения J определенные ниже, сведены к минимуму, где l = 1.. K. K — это количество кластеров.

(2)

Основной процесс K-means кластеризации — это отображение заданного набора векторов в улучшенных через разделение точек данных. Оно начинается с начальным набором центров кластеров и повторяет это отображение процесса, пока критерий остановки не будет выполнен.

Итерации Ллойда K-means алгоритма кластеризации выглядят следующим образом:

1) Дано множество центров кластеров SCp = {Ci}, найти разбиение S; то есть S разделить на K кластеров Sj, где j = 1, 2, …, и Sj = {X / d (X, Cj)

Как оценить риски информационной безопасности

03 апреля 2015 Jet Info №3, Автор: Андрей Захаров

Задача оценки рисков информационной безопасности сегодня воспринимается экспертным сообществом неоднозначно, и тому есть несколько причин. Во-первых, здесь не существует золотого стандарта или общепринятого подхода. Многочисленные стандарты и методики хоть и схожи в общих чертах, но значительно различаются в деталях. Применение той или иной методики зависит от области и объекта оценки. Но выбор подходящего способа может стать проблемой, если участники процесса оценки имеют различное представление о нем и о его результатах.

Во-вторых, оценка рисков информационной безопасности – это сугубо экспертная задача. Анализ факторов риска (таких как ущерб, угроза, уязвимость и т.д.), выполненный разными экспертами, часто дает различный результат. Недостаточная воспроизводимость результатов оценки ставит вопрос о достоверности и полезности полученных данных. Природа человека такова, что абстрактные оценки, особенно касающиеся вероятностных единиц измерения, воспринимаются людьми по-разному. Существующие прикладные теории, призванные учесть меру субъективного восприятия человека (например, теория проспектов), усложняют и без того непростую методологию анализа рисков и не способствуют ее популяризации.

В-третьих, сама процедура оценки рисков в ее классическом понимании, с декомпозицией и инвентаризацией активов – весьма трудоемкая задача. Попытка выполнить анализ вручную с применением обычных офисных инструментов (например, электронных таблиц) неизбежно тонет в море информации. Специализированные программные средства, предназначенные для упрощения отдельных этапов анализа рисков, в некоторой степени облегчают моделирование, но совершенно не упрощают сбор и систематизацию данных.

Наконец, до сих пор не устоялось само определение риска в контексте проблемы информационной безопасности. Достаточно взглянуть на изменения в терминологии документа ISO Guide 73:2009 в сравнении с версией от 2002 года. Если раньше риск определялся как потенциал нанесения ущерба вследствие эксплуатации уязвимости какой-либо угрозой, то теперь это эффект отклонения от ожидаемых результатов. Аналогичные концептуальные изменения произошли и в новой редакции стандарта ISO/IEC 27001:2013.

По этим, а также по ряду других причин к оценке рисков информационной безопасности относятся в лучшем случае с осторожностью, а в худшем – с большим недоверием. Это дискредитирует саму идею риск-менеджмента, что в результате приводит к саботажу этого процесса руководством, и, как следствие, возникновению многочисленных инцидентов, которыми пестрят ежегодные аналитические отчеты.

Учитывая сказанное, с какой стороны лучше подойти к задаче оценки рисков информационной безопасности?

Свежий взгляд

Информационная безопасность сегодня все больше ориентируется на бизнес-цели и встраивается в бизнес-процессы. Аналогичные метаморфозы происходят и с оценкой рисков – она приобретает необходимый бизнес-контекст. Каким критериям должна соответствовать современная методика оценки рисков ИБ? Очевидно, что она должна быть простой и достаточно универсальной, чтобы результаты ее применения вызывали доверие и были полезны всем участникам процесса. Выделим ряд принципов, на которых должна базироваться такая методика:

- избегать излишней детализации;

- опираться на мнение бизнеса;

- использовать примеры;

- рассматривать внешние источники информации.

Суть предлагаемой методики лучше всего продемонстрировать на практическом примере. Рассмотрим задачу оценки рисков информационной безопасности в торгово-производственной компании. С чего все обычно начинается? С определения границ оценки. Если оценка рисков осуществляется впервые, в ее границы должны быть включены основные бизнес-процессы, генерирующие выручку, а также обслуживающие их процессы.

В случае если бизнес-процессы не документированы, общее представление о них можно получить, изучив организационную структуру и положения о подразделениях, содержащие описание целей и задач.

Определив границы оценки, перейдем к идентификации активов. В соответствии с вышесказанным мы будем рассматривать основные бизнес-процессы в качестве укрупненных активов, отложив инвентаризацию информационных ресурсов на следующие этапы (правило 1). Это обусловлено тем, что методика предполагает постепенный переход от общего к частному, и на данном уровне детализации эти данные просто не нужны.

Факторы риска

Будем считать, что с составом оцениваемых активов мы определились. Далее необходимо идентифицировать угрозы и уязвимости, связанные с ними. Однако такой подход применим только при выполнении детального анализа рисков, где объектом оценки выступают объекты среды информационных активов. В новой версии стандарта ISO/IEC 27001:2013 фокус оценки рисков сместился с традиционных ИТ-активов на информацию и ее обработку. Поскольку на текущем уровне детализации мы рассматриваем укрупненные бизнес-процессы компании, достаточно идентифицировать только высокоуровневые факторы риска, присущие им.

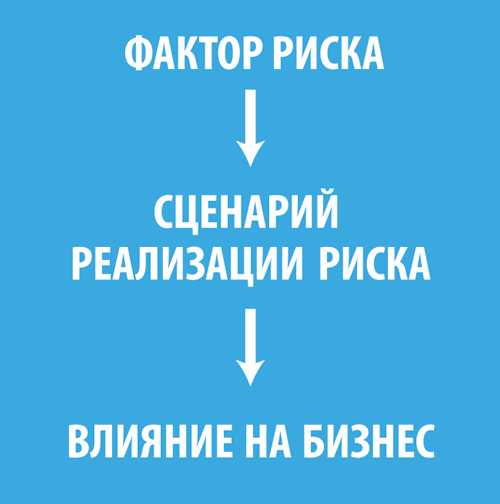

Фактор риска – это определенная характеристика объекта, технологии или процесса, которая является источником возникновения проблем в будущем. При этом мы можем говорить о наличии риска как такового только в том случае, если проблемы негативно скажутся на показателях деятельности компании. Выстраивается логическая цепочка:

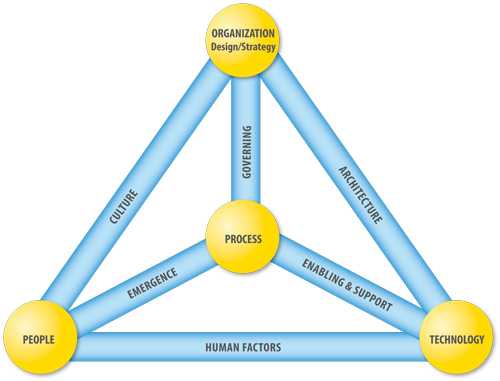

Таким образом, задача идентификации факторов риска сводится к выявлению неудачных свойств и характеристик процессов, которые определяют вероятные сценарии реализации риска, оказывающие негативное влияние на бизнес. Чтобы упростить ее решение, воспользуемся бизнес-моделью информационной безопасности, разработанной ассоциацией ISACA (см. рис. 1):

Рис. 1. Бизнес-модель информационной безопасности

В узлах модели указаны фундаментальные движущие силы любой организации: стратегия, процессы, люди и технологии, а ее ребра представляют собой функциональные связи между ними. В этих ребрах, в основном, и сконцентрированы основные факторы риска. Как несложно заметить, риски связаны не только с информационными технологиями.

Как идентифицировать факторы риска, опираясь на приведенную модель? Нужно привлечь к этому бизнес (правило 2). Бизнес-подразделения обычно хорошо представляют себе проблемы, с которыми сталкиваются в работе. Часто вспоминается и опыт коллег по отрасли. Получить эту информацию можно, задавая правильные вопросы. Вопросы, связанные с персоналом, целесообразно адресовать службе по работе с персоналом, технологические вопросы – службе автоматизации (ИТ), а вопросы, связанные с бизнес-процессами, – соответствующим бизнес-подразделениям.

В задаче идентификации факторов риска удобнее отталкиваться от проблем. Идентифицировав какую-либо проблему, необходимо определить ее причину. В результате может быть выявлен новый фактор риска. Основная сложность здесь заключается в том, чтобы не скатиться в частности. Например, если инцидент произошел вследствие неправомерных действий сотрудника, фактором риска будет являться не то, что сотрудник нарушил положение какого-то регламента, а то, что само действие стало возможным. Фактор риска – это всегда предпосылка к возникновению проблемы.

Для того чтобы персонал лучше понимал, о чем именно его спрашивают, желательно сопровождать вопросы примерами (правило 3). Ниже приведены примеры нескольких высокоуровневых факторов риска, которые могут быть характерны для многих бизнес-процессов:

Персонал:

- Недостаточная квалификация (ребро Human Factors на рис. 1)

- Нехватка сотрудников (ребро Emergence)

- Низкая мотивация (ребро Culture)

Процессы:

- Частое изменение внешних требований (ребро Governing)

- Неразвитая автоматизация процессов (ребро Enabling & Support)

- Совмещение ролей исполнителями (ребро Emergence)

Технологии:

- Устаревшее ПО (ребро Enabling & Support)

- Низкая подотчетность пользователей (ребро Human Factors)

- Гетерогенный ИТ-ландшафт (ребро Architecture)

Важным преимуществом предложенного способа оценки является возможность перекрестного анализа, при котором два разных подразделения рассматривают одну и ту же проблему под различными углами. Учитывая это обстоятельство, очень полезно задавать интервьюируемым вопросы типа: «Что вы думаете по поводу проблем, обозначенных вашими коллегами?». Это отличный способ получить дополнительные оценки, а также скорректировать уже имеющиеся. Для уточнения результата можно провести несколько раундов такой оценки.

Влияние на бизнес

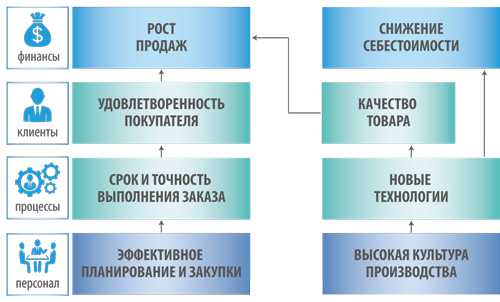

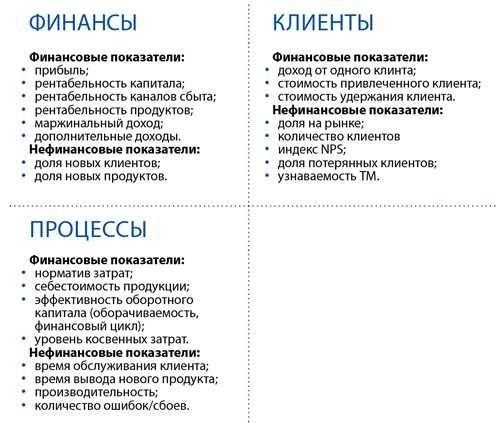

Как следует из определения риска, он характеризуется степенью оказываемого влияния на бизнес-показатели организации. Удобным инструментом, позволяющим определить характер влияния сценариев реализации риска на бизнес, является система сбалансированных показателей (Balanced Scorecards). Не углубляясь в детали, отметим, что Balanced Scorecards выделяет у любой компании 4 бизнес-перспективы, связанные иерархическим образом (см. рис. 2).

Рис. 2. Четыре бизнес-перспективы системы сбалансированных показателей

Применительно к рассматриваемой методике риск можно считать значимым, если он негативно сказывается хотя бы на одной из трех следующих бизнес-перспектив: финансы, клиенты и/или процессы (см. рис. 3).

Рис. 3. Основные показатели бизнеса

Например, фактор риска «Низкая подотчетность пользователей» может вылиться в сценарий «Утечка информации о клиентах». В свою очередь, это повлияет на бизнес-показатель «Количество клиентов».

Если в компании разработаны бизнес-метрики, это значительно упрощает ситуацию. Всякий раз, когда удается отследить влияние конкретного сценария реализации риска на один или несколько бизнес-показателей, соответствующий фактор риска может считаться значимым, а результаты его оценки необходимо зафиксировать в опросных листах. Чем выше в иерархии бизнес-метрик прослеживается влияние того или иного сценария, тем более значительны потенциальные последствия для бизнеса.

Задача анализа этих последствий является экспертной, поэтому она должна решаться с привлечением профильных бизнес-подразделений (правило 2). Для дополнительного контроля полученных оценок полезно использовать внешние источники информации, содержащие статистические данные о величине потерь в результате произошедших инцидентов (правило 4), например, ежегодный отчет «Cost of Data Breach Study».

Оценка вероятности

На завершающем этапе анализа для каждого идентифицированного фактора риска, воздействие которого на бизнес удалось определить, необходимо оценить вероятность реализации связанных с ним сценариев. От чего зависит эта оценка? В значительной степени от достаточности реализованных в компании защитных мер.

Здесь есть небольшое допущение. Логично предположить, что раз проблема была обозначена, значит, она по-прежнему актуальна. При этом реализованных мер, скорее всего, недостаточно для того, чтобы нивелировать предпосылки к ее возникновению. Достаточность контрмер определяется результатами оценки эффективности их применения, например, с помощью системы метрик.

Для оценки можно использовать простую 3-уровневую шкалу, где:

3 – реализованные контрмеры в целом достаточны;

2 – контрмеры реализованы недостаточно;

1 – контрмеры отсутствуют.

В качестве справочников с описанием контрмер можно использовать профильные стандарты и руководства, например CobiT 5, ISO/IEC 27002 и др. Каждая контрмера должна быть связана с конкретным фактором риска.

Важно помнить, что мы анализируем риски, связанные не только с использованием ИТ, но и с организацией внутренних информационных процессов в компании. Поэтому и контрмеры нужно рассматривать шире. Не зря в новой версии ISO/IEC 27001:2013 есть оговорка, что при выборе контрмер необходимо использовать любые внешние источники (правило 4), а не только Annex A, присутствующий в стандарте в справочных целях.

Величина риска

Для определения итоговой величины риска можно использовать простейшую таблицу (см. табл. 1).

Табл. 1. Матрица оценки риска

В том случае, если фактор риска затрагивает несколько бизнес-перспектив, например «Клиенты» и «Финансы», их показатели суммируются. Размерность шкалы, а также допустимые уровни рисков ИБ можно определять любым удобным способом. В приведенном примере высокими считаются риски, имеющие уровень 2 и 3.

На этом первый этап оценки рисков можно считать завершенным. Итоговая величина риска, связанного с оцениваемым бизнес-процессом, определяется как сумма составных величин по всем идентифицированным факторам. Владельцем риска можно считать лицо, ответственное в компании за оцениваемый объект.

Полученная цифра не говорит нам о том, сколько денег рискует потерять организация. Вместо этого она указывает на область концентрации рисков и характер их воздействия на бизнес-показатели. Эта информация необходима, для того чтобы в дальнейшем сфокусироваться на наиболее важных деталях.

Детальная оценка

Основное преимущество рассматриваемой методики состоит в том, что она позволяет выполнять анализ рисков информационной безопасности с желаемым уровнем детализации. При необходимости можно «провалиться» в элементы модели ИБ (рис. 1) и рассмотреть их более подробно. Например, определив наибольшую концентрацию риска в ребрах, связанных с ИТ, можно повысить уровень детализации узла «Technology». Если раньше в качестве объекта оценки рисков выступал отдельный бизнес-процесс, то теперь фокус сместится на конкретную информационную систему и процессы ее использования. Для того чтобы обеспечить требуемый уровень детализации, может потребоваться проведение инвентаризации информационных ресурсов.

Все это применимо и для других областей оценки. При изменении детализации узла «People» объектами оценки могут стать роли персонала или даже отдельные сотрудники. Для узла «Process» ими могут быть конкретные рабочие регламенты и процедуры.

При изменении уровня детализации автоматически изменятся не только факторы риска, но и применимые контрмеры. И то, и другое станет более специфичным для объекта оценки. При этом общий подход к выполнению оценки факторов риска не изменится. Для каждого идентифицированного фактора необходимо будет оценить:

- степень влияния риска на бизнес-перспективы;

- достаточность контрмер.

Российский синдром

Выход стандарта ISO/IEC 27001:2013 поставил многие российские компании в непростое положение. С одной стороны, у них уже сложился определенный подход к оценке рисков ИБ, основанный на классификации информационных активов, оценке угроз и уязвимостей. Национальные регуляторы успели выпустить ряд нормативных актов, поддерживающих этот подход, например, стандарт Банка России, приказы ФСТЭК. С другой стороны, в задаче оценки рисков давно назрела необходимость изменений, и теперь нужно модифицировать устоявшийся порядок, чтобы он отвечал и старым, и новым требованиям. Да, сегодня всё еще можно пройти сертификацию по стандарту ГОСТ Р ИСО/МЭК 27001:2006, который идентичен предыдущей версии ISO/IEC 27001, но это ненадолго.

Рассмотренная выше методика анализа рисков решает этот вопрос. Управляя уровнем детализации при выполнении оценки, можно рассматривать активы и риски в произвольном масштабе: начиная с бизнес-процессов и заканчивая отдельными информационными потоками. Этот подход удобен еще и потому, что позволяет охватить все высокоуровневые риски, не упустив ничего. При этом компания существенно снизит трудозатраты на дальнейший анализ и не потратит время на детальную оценку несущественных рисков.

Нужно отметить, чем выше детализация области оценки, тем большая ответственность возлагается на экспертов и тем большая компетенция необходима, ведь при изменении глубины анализа меняются не только факторы риска, но и ландшафт применимых контрмер.

Несмотря на все предпринимаемые попытки упрощения, анализ рисков информационной безопасности по-прежнему является трудоёмким и сложным. На руководителе этого процесса лежит особая ответственность. От того, насколько компетентно он выстроит подход и справится с поставленной задачей, будет зависеть множество вещей – от выделения бюджета на ИБ до устойчивости бизнеса.

Анализ рисков в управлении информационной безопасностью

Автор: Андрей Суханов, старший консультант департамента проектирования и консалтинга НИП «Информзащита»№11 (120), ноябрь 2008

В процессе управления любым направлением деятельности необходимо вырабатывать осознанные и эффективные решения, принятие которых помогает достичь определенных целей. На наш взгляд, адекватное решение можно принять только на основании фактов и анализа причинно-следственных связей. Конечно, в ряде случаев решения принимаются и на интуитивном уровне, но качество интуитивного решения очень сильно зависит от опыта менеджера и в меньшей степени — от удачного стечения обстоятельств.

Для иллюстрации того, насколько сложен процесс принятия обоснованного и соответствующего реалиям решения, приведем пример из области управления информационной безопасностью (ИБ). Возьмем типичную ситуацию: начальнику отдела ИБ необходимо понять, в каких направлениях двигаться в целях эффективной отработки своей основной функции — обеспечения информационной безопасности организации. С одной стороны, все очень просто. Есть ряд стандартных подходов к решению проблем безопасности: защита периметров, защита от инсайдеров, защита от обстоятельств форс-мажорного характера. И существует множество продуктов, позволяющих решить ту или иную задачу (защититься от той или иной угрозы).

Однако есть небольшое «но». Специалисты отдела ИБ сталкиваются с тем, что выбор продуктов различного класса очень широк, информационная инфраструктура организации очень масштабна, количество потенциальных целей атак нарушителей велико, а деятельность подразделений организации разнородна и не поддается унификации. При этом каждый специалист отдела имеет собственное мнение о приоритетности направлений деятельности, соответствующее его специализации и личным приоритетам. А внедрение одного технического решения или разработка одного регламента или инструкции в крупной организации выливается в небольшой проект со всей атрибутикой проектной деятельности: планирование, бюджет, ответственные, сроки сдачи и т. п.

Таким образом, защититься повсюду и от всего, во-первых, не представляется возможным физически, а во-вторых, лишено смысла. Что в данном случае может сделать начальник отдела ИБ?

Во-первых, он может не делать ничего до первого серьезного инцидента. Во-вторых — попытаться реализовать какой-либо общепринятый стандарт обеспечения ИБ. В-третьих — довериться маркетинговым материалам производителей программно-аппаратных средств и интеграторам или консультантам в области ИБ. Тем не менее есть и другой путь.

Определение целей управления информационной безопасностью

Можно попытаться — при помощи руководства и работников организации — понять, что же на самом деле нужно защищать и от кого. С этого момента начинается специфическая деятельность на стыке технологий и основного бизнеса, которая состоит в определении того направления деятельности и (если возможно) целевого состояния обеспечения ИБ, которое будет сформулировано одновременно и в бизнес-терминах, и в терминах ИБ.

Процесс анализа рисков — это и есть инструмент, с помощью которого можно определить цели управления ИБ, оценить основные критичные факторы, негативно влияющие на ключевые бизнес-процессы компании, и выработать осознанные, эффективные и обоснованные решения для их контроля или минимизации.

Ниже мы расскажем, какие задачи решаются в рамках анализа рисков ИБ для получения перечисленных результатов и каким образом эти результаты достигаются в рамках анализа рисков.

Идентификация и оценка активов

Цель управления ИБ состоит в сохранении конфиденциальности, целостности и доступности информации. Вопрос только в том, какую именно информацию необходимо охранять и какие усилия прилагать для обеспечения ее сохранности (рис. 1).

Рис. 1. Взаимосвязь процессов управления и защиты в организации

Любое управление основано на осознании ситуации, в которой оно происходит. В терминах анализа рисков осознание ситуации выражается в инвентаризации и оценке активов организации и их окружения, т. е. всего того, что обеспечивает ведение бизнес-деятельности. С точки зрения анализа рисков ИБ к основным активам относятся непосредственно информация, инфраструктура, персонал, имидж и репутация компании. Без инвентаризации активов на уровне бизнес-деятельности невозможно ответить на вопрос, что именно нужно защищать. Очень важно понять, какая информация обрабатывается в организации и где выполняется ее обработка.

В условиях крупной современной организации количество информационных активов может быть очень велико. Если деятельность организации автоматизирована при помощи ERP-системы, то можно говорить, что практически любому материальному объекту, использующемуся в этой деятельности, соответствует какой-либо информационный объект. Поэтому первоочередной задачей управления рисками становится определение наиболее значимых активов.

Решить эту задачу невозможно без привлечения менеджеров основного направления деятельности организации как среднего, так и высшего звена. Оптимальна ситуация, когда высший менеджмент организации лично задает наиболее критичные направления деятельности, для которых крайне важно обеспечить информационную безопасность. Мнение высшего руководства по поводу приоритетов в обеспечении ИБ очень важно и ценно в процессе анализа рисков, но в любом случае оно должно уточняться путем сбора сведений о критичности активов на среднем уровне управления компанией. При этом дальнейший анализ целесообразно проводить именно по обозначенным высшим менеджментом направлениям бизнес-деятельности. Полученная информация обрабатывается, агрегируется и передается высшему менеджменту для комплексной оценки ситуации (но об этом чуть позже).

Идентифицировать и локализовать информацию можно на основании описания бизнес-процессов, в рамках которых информация рассматривается как один из типов ресурсов. Задача несколько упрощается, если в организации принят подход регламентации бизнес-деятельности (например, в целях управления качеством и оптимизации бизнес-процессов). Формализованные описания бизнес-процессов служат хорошей стартовой точкой для инвентаризации активов. Если описаний нет, можно идентифицировать активы на основании сведений, полученных от сотрудников организации. После того как активы идентифицированы, необходимо определить их ценность.

Работа по определению ценности информационных активов в разрезе всей организации одновременно наиболее значима и сложна. Именно оценка информационных активов позволит начальнику отдела ИБ выбрать основные направления деятельности по обеспечению информационной безопасности.

Ценность актива выражается величиной потерь, которые понесет организация в случае нарушения безопасности актива. Определение ценности проблематично, потому что в большинстве случаев менеджеры организации не могут сразу же дать ответ на вопрос, что произойдет, если, к примеру, информация о закупочных ценах, хранящаяся на файловом сервере, уйдет к конкуренту. Вернее сказать, в большинстве случаев менеджеры организации никогда не задумывались о таких ситуациях.

Но экономическая эффективность процесса управления ИБ во многом зависит именно от осознания того, что нужно защищать и какие усилия для этого потребуются, так как в большинстве случаев объем прилагаемых усилий прямо пропорционален объему затрачиваемых денег и операционных расходов. Управление рисками позволяет ответить на вопрос, где можно рисковать, а где нельзя. В случае ИБ термин «рисковать» означает, что в определенной области можно не прилагать значительных усилий для защиты информационных активов и при этом в случае нарушения безопасности организация не понесет значимых потерь. Здесь можно провести аналогию с классами защиты автоматизированных систем: чем значительнее риски, тем более жесткими должны быть требования к защите.

Чтобы определить последствия нарушения безопасности, нужно либо иметь сведения о зафиксированных инцидентах аналогичного характера, либо провести сценарный анализ. В рамках сценарного анализа изучаются причинно-следственные связи между событиями нарушения безопасности активов и последствиями этих событий для бизнес-деятельности организации. Последствия сценариев должны оцениваться несколькими людьми, итерационным или совещательным методом. Следует отметить, что разработка и оценка таких сценариев не может быть полностью оторвана от реальности. Всегда нужно помнить, что сценарий должен быть вероятным. Критерии и шкалы определения ценности индивидуальны для каждой организации. По результатам сценарного анализа можно получить информацию о ценности активов.

Если активы идентифицированы и определена их ценность, можно говорить о том, что цели обеспечения ИБ частично установлены: определены объекты защиты и значимость поддержания их в состоянии информационной безопасности для организации. Пожалуй, осталось только определить, от кого необходимо защищаться.

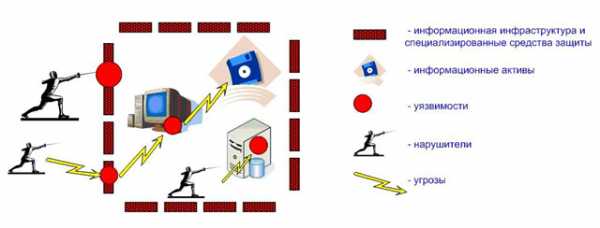

Анализ источников проблем

После определения целей управления ИБ следует проанализировать проблемы, которые мешают приблизиться к целевому состоянию. На этом уровне процесс анализа рисков спускается до информационной инфраструктуры и традиционных понятий ИБ — нарушителей, угроз и уязвимостей (рис. 2).

Рис. 2. Составляющие рисков информационной безопасности

Модель нарушителя

Для оценки рисков недостаточно ввести стандартную модель нарушителя, разделяющую всех нарушителей по типу доступа к активу и знаниям о структуре активов. Такое разделение помогает определить, какие угрозы могут быть направлены на актив, но не дает ответа на вопрос, могут ли эти угрозы быть в принципе реализованы.

В процессе анализа рисков необходимо оценить мотивированность нарушителей при реализации угроз. При этом под нарушителем подразумевается не абстрактный внешний хакер или инсайдер, а сторона, заинтересованная в получении выгоды путем нарушения безопасности актива.

Первоначальную информацию о модели нарушителя, как и в случае с выбором изначальных направлений деятельности по обеспечению ИБ, целесообразно получить у высшего менеджмента, представляющего себе положение организации на рынке, имеющего сведения о конкурентах и о том, каких методов воздействия можно от них ожидать. Сведения, необходимые для разработки модели нарушителя, можно получить и из специализированных исследований по нарушениям в области компьютерной безопасности в той сфере бизнеса, для которой проводится анализ рисков. Правильно проработанная модель нарушителя дополняет цели обеспечения ИБ, определенные при оценке активов организации.

Модель угроз

Разработка модели угроз и идентификация уязвимостей неразрывно связаны с инвентаризацией окружения информационных активов организации. Сама собой информация не хранится и не обрабатывается. Доступ к ней обеспечивается при помощи информационной инфраструктуры, автоматизирующей бизнес-процессы организации. Важно понять, как информационная инфраструктура и информационные активы организации связаны между собой. С позиции управления ИБ значимость информационной инфраструктуры может быть установлена только после определения связи между информационными активами и инфраструктурой. В том случае, если процессы поддержания и эксплуатации информационной инфраструктуры в организации регламентированы и прозрачны, сбор информации, необходимый для идентификации угроз и оценки уязвимостей, значительно упрощается.

Разработка модели угроз — работа для профессионалов в области ИБ, которые хорошо представляют себе, каким образом нарушитель может получить неавторизованный доступ к информации, нарушая периметр защиты или действуя методами социальной инженерии. При разработке модели угроз можно также говорить о сценариях как о последовательных шагах, в соответствии с которыми могут быть реализованы угрозы. Очень редко случается, что угрозы реализуются в один шаг путем эксплуатации единственного уязвимого места системы.

В модель угроз следует включить все угрозы, выявленные по результатам смежных процессов управления ИБ, таких как управление уязвимостями и инцидентами. Нужно помнить, что угрозы необходимо будет ранжировать друг относительно друга по уровню вероятности их реализации. Для этого в процессе разработки модели угроз для каждой угрозы необходимо указать наиболее значимые факторы, существование которых оказывает влияние на ее реализацию.

Идентификация уязвимостей

Соответственно после разработки модели угроз необходимо идентифицировать уязвимости в окружении активов. Идентификация и оценка уязвимостей может выполняться в рамках еще одного процесса управления ИБ — аудита. Тут не стоит забывать, что для проведения аудита ИБ необходимо разработать критерии проверки. А критерии проверки могут быть разработаны как раз на основании модели угроз и модели нарушителя.

По результатам разработки модели угроз, модели нарушителя и идентификации уязвимостей можно говорить о том, что определены причины, влияющие на достижение целевого состояния информационной безопасности организации.

Оценка рисков

Идентифицировать и оценить активы, разработать модель нарушителя и модель угроз, идентифицировать уязвимости — все это стандартные шаги, описание которых должно присутствовать в любой методике анализа рисков. Все перечисленные шаги могут выполняться с различным уровнем качества и детализации. Очень важно понять, что и как можно сделать с огромным количеством накопленной информации и формализованными моделями. На наш взгляд, этот вопрос наиболее важен, и ответ на него должна давать используемая методика анализа рисков.

Полученные результаты необходимо оценить, агрегировать, классифицировать и отобразить. Так как ущерб определяется на этапе идентификации и оценки активов, необходимо оценить вероятность событий риска. Как и в случае с оценкой активов, оценку вероятности можно получить на основании статистики по инцидентам, причины которых совпадают с рассматриваемыми угрозами ИБ, либо методом прогнозирования — на основании взвешивания факторов, соответствующих разработанной модели угроз.

Хорошей практикой для оценки вероятности станет классификация уязвимостей по выделенному набору факторов, характеризующих простоту эксплуатации уязвимостей. Прогнозирование вероятности угроз проводится уже на основании свойств уязвимости и групп нарушителей, от которых исходят угрозы.

В качестве примера системы классификации уязвимостей можно привести стандарт CVSS — common vulnerability scoring system. Следует отметить, что в процессе идентификации и оценки уязвимостей очень важен экспертный опыт специалистов по ИБ, выполняющих оценку рисков, и используемые статистические материалы и отчеты по уязвимостям и угрозам в области информационной безопасности.

Величину (уровень) риска следует определить для всех идентифицированных и соответствующих друг другу наборов «актив — угроза». При этом величина ущерба и вероятности не обязательно должны быть выражены в абсолютных денежных показателях и процентах; более того, как правило, представить результаты в такой форме не удается. Причина этого — используемые методы анализа и оценки рисков информационной безопасности: сценарный анализ и прогнозирование.

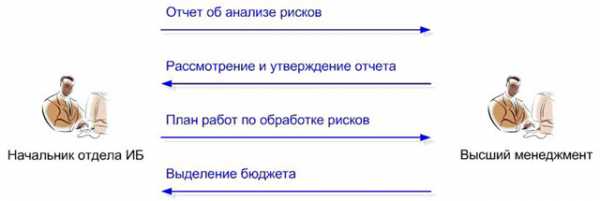

Принятие решения

Что же можно сделать с полученным результатом оценки?

В первую очередь следует разработать простой и наглядный отчет об анализе рисков, основной целью которого будет презентация собранной информации о значимости и структуре рисков ИБ в организации. Отчет следует представить высшему руководству организации. Распространенная ошибка состоит в том, что вместо выводов высшему руководству представляют промежуточные результаты. Несомненно, все выводы должны быть подтверждены аргументами — к отчету необходимо приложить все промежуточные выкладки.

Для наглядности отчета риски необходимо классифицировать в привычных для организации бизнес-терминах, сходные риски — агрегировать. В целом классификация рисков может быть многогранной. С одной стороны, речь идет о рисках информационной безопасности, с другой — о рисках ущерба для репутации или потери клиента. Классифицированные риски необходимо ранжировать по вероятности их возникновения и по значимости для организации.

Отчет об анализе рисков отражает следующие сведения:

- наиболее проблемные области обеспечения ИБ в организации;

- влияние угроз ИБ на общую структуру рисков организации;

- первоочередные направления деятельности отдела ИБ по повышению эффективности обеспечения ИБ.

На основании отчета об анализе рисков руководитель отдела ИБ может разработать план работы отдела на среднесрочный период и заложить бюджет исходя из характера мероприятий, необходимых для снижения рисков. Отметим, что правильно составленный отчет об анализе рисков позволяет начальнику отдела ИБ найти общий язык с высшим менеджментом организации и решить актуальные проблемы, связанные с управлением ИБ (рис. 3).

Рис. 3. Принятие решения по результатам анализа рисков

Политика обработки рисков

Очень важный вопрос — политика управления рисками организации. Политика задает правила обработки рисков. Например, в политике может быть сказано, что риски потери репутации следует снижать в первую очередь, а снижение рисков средней значимости, не подтвержденных инцидентами ИБ, откладывается на конец очереди. Политику управления рисками может определять подразделение, занимающееся корпоративным управлением рисками.

Политика обработки рисков может пояснять вопросы страхования рисков и реструктуризации деятельности в том случае, если потенциальные риски превышают приемлемый уровень. Если политика не определена, то последовательность работ по снижению рисков должна базироваться на принципе максимальной эффективности, но определять ее все равно должно высшее руководство.

Подведем итоги

Анализ рисков — достаточно трудоемкая процедура. В процессе анализа рисков должны применяться методические материалы и инструментальные средства. Однако для успешного внедрения повторяемого процесса этого недостаточно; еще одна важная его составляющая — регламент управления рисками. Он может быть самодостаточным и затрагивать только риски ИБ, а может быть интегрирован с общим процессом управления рисками в организации.

В процессе анализа рисков задействованы многие структурные подразделения организации: подразделения, ведущие основные направления ее деятельности, подразделение управления информационной инфраструктурой, подразделение управления ИБ. Кроме того, для успешного проведения анализа рисков и эффективного использования его результатов необходимо привлечь высший менеджмент организации, обеспечив тем самым взаимодействие между структурными подразделениями.

Одной лишь методики анализа рисков или специализированного инструментального средства для оценки рисков ИБ недостаточно. Необходимы процедуры идентификации активов, определения значимости активов, разработки моделей нарушителя и угроз, идентификации уязвимостей, агрегирования и классификации рисков. В различных организациях все перечисленные процедуры могут существенно различаться. Цели и масштаб проведения анализа рисков ИБ также влияют на требования, предъявляемые к сопутствующим анализу рисков процессам.

Применение метода анализа рисков для управления ИБ требует от организации достаточного уровня зрелости, на котором можно будет реализовать все необходимые в рамках анализа рисков процессы.

Управление рисками позволяет структурировать деятельность отдела ИБ, найти общий язык с высшим менеджментом организации, оценить эффективность работы отдела ИБ и обосновать решения по выбору конкретных технических и организационных мер защиты перед высшим менеджментом.

Процесс анализа рисков непрерывен, так как верхнеуровневые цели обеспечения ИБ могут оставаться неизменными на протяжении длительного времени, а информационная инфраструктура, методы обработки информации и риски, связанные с использованием ИТ, постоянно меняются.

Отдел ИБ и организация в целом в случае структурирования своей деятельности путем непрерывного анализа рисков получают следующие весьма значимые преимущества:

- идентификация целей управления;

- определение методов управления;

- эффективность управления, основанная на принятии обоснованных и своевременных решений.

В связи с управлением рисками и управлением ИБ необходимо отметить еще несколько моментов.

Анализ рисков, управление инцидентами и аудит ИБ неразрывно связаны друг с другом, поскольку связаны входы и выходы перечисленных процессов. Разработку и внедрение процесса управления рисками необходимо вести с оглядкой на управление инцидентами и аудитами ИБ.

Установленный процесс анализа рисков — это обязательное требование стандарта СТО-БР ИББС-1.0-2006 по обеспечению информационной безопасности в банковской сфере.

Постановка процесса анализа рисков необходима организации, если в ней принято решение о прохождении сертификации на соответствие требованиям международного стандарта ISO/IEC 27001:2005.

Установление режима защиты коммерческой тайны и персональных данных неразрывно связано с анализом рисков, так как все перечисленные процессы используют сходные методы идентификации и оценки активов, разработки модели нарушителя и модели угроз.

Анализ рисков информационной безопасности

02.02.2011«Консультант»Автор: Ивушкин Андрей, Заместитель руководителя направления систем менеджмента, компания LETA

Модное словосочетание

Считается, что большинство компаний имеет опыт анализа рисков. Но наша практика показывает, что в России, особенно в области информационных рисков этот показатель значительно меньше. Часто анализом риска называют любые полученные в ходе работы данные, используя это словосочетание в качестве «модного».

При этом используются «правильные» термины, которым даются собственные определения. Чаще всего это связано с отсутствием подготовленных кадров в компании и нежеланием самой службы безопасности попадать в зону ответственности подразделения «рисковиков».

Почему же специалисты по информационной безопасности, призванные стать менеджерами по информационным рискам, совсем не спешат ими становиться?

Возникает много и других вопросов. Что необходимо, чтобы процесс анализа рисков работал в компании на постоянной основе? Как определить, что внедряемые контрмеры адекватны существующим рискам? Насколько детализированной должна быть оценка рисков? Как выявить актуальные риски и не включить лишние, нехарактерные? Как убедиться, что исходная информация для анализа достоверна? Как оптимизировать трудозатраты внутри организации?

Процесс анализа рисков

Решение этих вопросов позволяет не просто провести разовую оценку рисков в компании. Оно обеспечивает запуск эффективного, органично вписанного в корпоративную культуру и выстроенного на основе реальных оценок процесса анализа рисков.

Так что же необходимо для построения такой системы?

В этой статье мне хотелось бы обратить внимание на различные подходы к процессу анализа рисков информационной безопасности и остановиться на интересных на мой взгляд решениях, помогающих автоматизировать рутинные операции, с которыми сталкивается любой, кто решил запустить этот сложный процесс в своей организации. Вся статья построена на основании вопросов, с которыми сталкивались в своей деятельности я сам или мои коллеги.

Так как наша компания занимается вопросами информационной безопасности, то и наши заказчики в основном – это представители ИБ и информационных технологий (далее ИТ). Именно от представителей этой сферы мы получаем заказы на консалтинг в сфере анализа информационных рисков. Это обстоятельство во многом предопределяет наш подход к построению процесса. С этим же связаны те вопросы, с которыми мы встречаемся в ходе общения с клиентами.

Бывает, что клиенты говорят: «Первичный анализ рисков был проведен для нас консалтинговой компанией. Разработанные документы подразумевают постоянные мероприятия по проведению такого процесса не реже одного раза в три месяца. По составленным для нашей компании методическим рекомендациям, мы пытались проводить анализ рисков собственными силами и сразу столкнулись с огромными трудозатратами наших сотрудников.

Наша компания очень динамично меняется. В результате, мы были вынуждены пересмотреть ряд своих документов по ИБ, чтобы не проводить анализ рисков слишком часто».

Рутинный процесс

Процесс реализации анализа рисков ИБ в сущности складывается из трех основных блоков:

1. Блок методики расчета рисков ИБ;

2. Блок по разработке и внедрению процедуры анализа рисков ИБ в подразделениях компании;

3. Блок подготовки отчетности по процессу анализа рисков ИБ.

Каждый из данных блоков содержит свои вопросы и сложности при реализации.

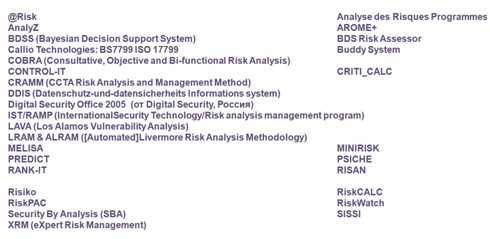

Проведение анализа рисков представляет собой сложный и рутинный процесс. Многие консалтинговые компании используют в своей постоянной практике специально разработанные табличные файлы, часто также применяется специализированное программное обеспечение, призванное помочь автоматизировать сложные процессы управления рисками..В настоящее время в мире существует несколько десятков автоматизированных средств, позволяющих сделать труд специалиста по анализу рисков менее сложным и трудозатратным, по разным из обозначенных выше блоков или комбинации блоков.

Рисунок 1. Инструменты и методики анализа рисков

На рисунке 1 приведено несколько известных практик в этой области, которые также получают распространение и в России.

Зачастую данные средства содержат уже предопределенную методику оценки рисков, что вызывает множество сложностей при внедрении решений в отдельно взятой организации в российской действительности.

Практика внедрения процесса анализа рисков показала, что зачастую методика расчета рисков ИБ и организация процедуры анализа рисков ИБ редко может быть хорошо автоматизирована в одном решении.

Запуск процесса управления рисками в компании – задача сложная и нетривиальная, а если в процессе участвует несколько подразделений, то процесс проведения анализа рисков желательно автоматизировать. Данные средства автоматизации относятся ко второму блоку процесса анализа рисков ИБ.

Автоматизация процедуры

В качестве примеров средств автоматизации процедуры управления рисков ИБ в подразделениях приведу только два решения, применяемых в нашей практике.

Так, в качестве инструмента управления рисками мы предлагаем корпоративное решение на базе RCM ARIS (Risk & Compliance Manager), Business Architect, Business Publisher компании IDS Scheer.

Управление рисками на базе предлагаемого решения позволит:

· Четко определить бизнес-процессы и выявить на этапе описания специфические риски ИБ, свойственные рассматриваемому процессу. Процессы описываются в автоматизированном средстве – одном из указанных выше. Из него могут быть получены как описание процесса, так и процесс в виде блок-схемы;

· Оценить критичность риска ИБ для бизнеса. В случае высокой опасности спланировать меры по снижению риска, мониторингу сроков выполнения и эффективности внедрения выбранной меры;

· Автоматизировать постановку задач и контроль за их выполнением между всеми участниками процесса на уровне «WorkFlow» Т.е. используется единое программное средство для различных подразделений компании, представляющее собой среду со множеством возможностей по интеграции с другими системами компании, отслеживание текущего состояния процесса на разных его стадиях, а также среду для моделирования процессов;

· Предоставлять высшему руководству наглядную отчетность, статистику, «тренды» по каждому критичному риску и контролировать на каком этапе управления этим риском сейчас находится компания;

· Использовать единую платформу для управления всеми рисками: операционными, ИТ, ИБ, рисками прерывания бизнес-процессов;

· Использовать единое хранилище по всем мероприятиям, действиям и планам по снижению рисков ИБ. Т.е. в данном случае используется не набор документов, а база данных, в которой хранится вся информация по процессу;

· Легко проходить аудиты в соответствующей части, т.е. в части, касающейся анализа информационных рисков.

На основе около десятка решений софтверного гиганта Symantec, существующих в компании, таких как Workflow, Data Loss Prevention, Endpoint Protection, Service Desk Solution, Backup Exec System Recovery, Client Management Suite, Server Management Suite и ряда других может быть построена система взаимодействия подразделений компании, в бизнес-функции которых входит ответственность за управление информационными рисками.

Налаженное взаимодействие позволяет реализовать следующие выгоды:

· Быстрый анализ рисков для бизнеса;

· Легкий учет деятельности и измерение повторяемых работ. (например сброс пароля учетной записи, установка программного обеспечения, восстановление работы программного обеспечения, автоматизированная подготовка рабочего места пользователя, статистика работы сотрудников);

· Эффективное взаимодействие подразделений, сконцентрированных на единой задаче;

· Успешный контроль над автоматизированными средствами исполнения регламентированных процессов (применение заранее определенных контрмер в соответствии с процедурой реагирования на основании полученных первичных данных, контроль исполнения задач в соответствии с регламентом, возможность автоматического делегирования задач и др.);

· Минимальное время восстановления работоспособности информационной системы.

Адекватная методика

Иногда в беседах с заказчиками приходится сталкиваться с различными проблемами при проведении анализа рисков. Особенный интерес вызывают вопросы «правильно» выбранной методики.

Прийти к пониманию того, насколько удобна и адекватна текущей ситуации выбранная методика можно только в процессе проведения работ по ней. Особенно если эти работы проводятся самостоятельно. Лучшие практики, стандарты и помощь консультантов призваны лишь уточнить и поправить выбранную методику, реализовать ее в соответствии с потребностями организации. Методика не должна быть окончательной - ее всегда можно адаптировать к текущему процессу работы.

В ходе организации процесса управления рисками проводится определение границы области действия процесса. А также основные критерии оценки, организационная структура управления рисками информационной безопасности.

Необходимо определиться с активами, существующими в компании, и попытаться определить их ценность. Если с активами обычно не возникает особенных проблем, то определение ценности вызывает сложности.

Здесь мы также сталкиваемся с необходимостью выявить методику определения ценности актива для компании.

Ее разработка часто занимает достаточно много времени и требует большого вовлечения персонала компании.

Так, например, иногда для получения финансовых оценок, мы можем использовать в своей практике следующие параметры:

• Предполагаемые финансовые потери, связанные с реализацией сценария угрозы (выраженные в рублях или человеко-днях);

• Предполагаемое время простоя бизнес-процесса, в работе которого участвует актив (выраженные в рублях или часах);

• Предполагаемые финансовые затраты на восстановление актива после реализации сценария угрозы (выраженные в рублях или человеко-днях, затраченных на восстановление)

• Предполагаемое влияние реализованного сценария угрозы на планируемую прибыль и др.

Реальные деньги

Существует мнение, которое высказывают отдельные специалисты: «Бизнесу нужны понятные оценки возможных потерь. Предложенные методики должны быть легко приводимы к реальным деньгам. Только тогда они принесут пользу бизнесу. Не надо рисовать сложные формулы, основанные на оценках экспертов, в которых более двух параметров являются умозаключениями этих же экспертов, а сами эксперты - это профессиональные освоители ИБ бюджетов. Старайтесь показать количественную оценку риска везде, где это хоть как-то возможно, но не там, где это абсурдно и не доказуемо. Мы стараемся проводить работы по оценке рисков своими силами или с большим вовлечением своих сотрудников. Не простых сотрудников или специалистов, а именно руководителей, в компетенции которых находится оценка конкретного риска. Мы не хотим, чтобы наш анализ рисков целиком делался для нас консультантами. Мы уже поняли, что каждая методика в каждой компании не такая, как у других. Для нас она должна стать уникальным тайным знанием безопасника, полученным непосредственно от бизнеса».

Не берусь отвечать за весь консалтинг в сфере информационной безопасности, но такие оценки тоже иногда приходится слышать. Задача консультанта в данном случае - перевести ситуацию в конструктивное русло и правильно показать ее.

Никто, кроме самого заказчика не сможет полностью выполнить работу по анализу риска за него. Можно предложить свои методики и варианты, опыт в сфере информационной безопасности и помощь в сложном процессе сведения многочисленной документации. Но только в тесном взаимодействии с заказчиком может родиться настоящий продуктивный процесс, удовлетворяющий всем нуждам организации, дающий реальное представление о рисках, позволяющий обеспечить управляемость данным процессом.

Факты, а не домыслы

Зачастую возникает следующая проблема: «Например, как оценить вероятность финансовых потерь при утечке одного документа конфиденциального характера, если конфиденциальной является вся информация определенного подразделения?

Утечка разных документов конфиденциального характера всегда имеет разную ценность для компании. Формально оба документа конфиденциальны, т.е. гриф имеют одинаковый, а ущерб компания от их утечки понесет существенно разный.

Такие случаи рекомендуют оценивать по максимальной шкале ущерба, при этом отчетливо понимая, насколько такой подход несовершенен. В результате, рисуется страшная картина, которая вообще не является адекватной».

Устранить это несоответствие можно. Для этого необходимо провести классификацию на основе построенной ценностной шкалы информации для бизнеса, тесно сотрудничая при этом с бизнес-подразделениями в процессе классификации информации.

Специалисты по ИБ должны понимать, что любой анализ рисков носит вероятностный характер, а по этой причине в ряде случаев стоит руководствоваться здравым смыслом и взаимодействовать с бизнесом более тесно. Чем более качественно будет выбрана методика оценки, тем меньше вероятность получения нереальных результатов.

Следует помнить, что построенная шкала ущерба подразумевает не реальный ущерб, а максимальный потенциально возможный в том случае, если компания будет пренебрегать предлагаемыми контрмерами.

Хочу, и все!

«Реализуйте мне процесс анализа информационных рисков так, чтобы у меня в организации заработали процессы системы управления информационной безопасностью. Это позволит мне доказать руководству необходимость закупки реально необходимых мне технических средств». – Такими бывают задачи, поставленные перед специалистами ИБ.

Такие подходы тоже есть, но «нарисованные» системы не являются реально отражающими текущую ситуацию, что как раз сводит на нет все старания провести оценку рисков.

Организация процесса анализа рисков является высокоуровневым процессом системы управления информационной безопасностью. Его построение требует на начальных этапах становления самой системы ИБ, в которую затем уже стройно вписывается постоянный процесс управления рисками. Такой подход обеспечит максимальное выполнение как лучших практик, так и внутренних ожиданий самой организации к процессу управления информационными рисками. При потребности в выяснении текущей ситуации с информационной безопасностью организации, необходимо провести комплексное обследование (аудит) системы информационной безопасности компании. По его результатам можно провести планирование работ по информационной безопасности, в том числе и сделать выводы о необходимых технических решениях и организационных мероприятиях.

Нарисуем, будем жить

«У нас очень высокий уровень информационной безопасности в организации. Нарисуйте мне систему, которая просто опишет текущую картину, не меняйте в ней ничего, так как нас все устраивает» - обоснованность подобной задачи очевидна.

Действительно, при высоком уровне развития информационной безопасности текущее состояние дел с информационными рисками в компании может просто нуждаться в документировании, формализации, регламентации.

Но и тут в ходе построения процесса возможны различные «открытия», которые могут значительно повлиять на дальнейшее развитие системы ИБ организации. Удержать в голове всю необходимую информацию для принятия решений менеджерам по безопасности чаще всего просто не под силу.

Построение системы управления информационными рисками призвано помочь решить как проблемы формализации знаний, так и заполнить имеющиеся пробелы.

Сделайте правильно

«Сделайте так, как правильно. Мы полностью полагаемся на вашу компетентность, а потому рассчитываем, что принятые вами решения будут правильными», – подобная постановка вопроса говорит о доверии клиента, а это самое дорогое, на что может рассчитывать любая компания.

Но процесс управления рисками организации нежелательно полностью отдавать на аутсорсинг. Как правильно – не знает ни один стандарт, не один консалтинг. Стандарты и наработки дают только ключи от всех дверей в городе, открывать же эти двери предстоит самой компании-заказчику. Чем больше менеджмент компании вовлечен в процесс управления информационными рисками, тем эффективней будет построенная система.

Заказчик может говорить, что использовал определенную методику, в результате применения которой у него получилась данная картина. Она отражена у него в наборе документов. Он столкнулся с тем, что эти документы интересны только ему и руководству безопасности. Он ходит по компании и просит бизнес ознакомиться и согласовать, а бизнес и не думает погружаться в тему. Максимальный достигнутый результат - дойдя до пятой страницы и найдя что-то для себя знакомое, представитель бизнеса говорит, что «это ваше дело и вы им и должны заниматься, ведь вы же профессионалы».

Затратная статья

Проблемы безопасности необходимо решать. Но не всегда им уделяется должное внимание. Это связано с тем, что обеспечение безопасности - затратная статья в бюджете организации. Мы живем в реальном мире и необходимо постоянно доказывать, в том числе и руководству организации, что безопасность важная - функция самого бизнеса.

Построение процесса управления информационными рисками является одним из важнейших элементов системы ИБ, в который интегрированы все основные процессы организации.

Если в настоящее время в организации взаимодействие менеджеров по безопасности с бизнес-подразделениями не организовано на должном уровне, то вовлечение всех важнейших подразделений организации в процесс анализа рисков послужит важным этапом построения комплексной системы информационной безопасности компании.

Понятные бизнесу результаты дадут возможность более тесно взаимодействовать и по другим вопросам, связанным с информационной безопасностью, что в конечном итоге подготовит организацию в дальнейшем к переходу на более высокий уровень зрелости процессов обеспечения ИБ.

Мнение о конечной эффективности мероприятий по информационной безопасности может быть неоднозначным: «после долгих согласований документы по результатам анализа рисков выносятся на суд высшего руководства компании. Результаты представляют собой мощный многостраничный труд, читать который достаточно сложно и потому он не читается, но подписывается и утверждается. Все довольны - бизнес удовлетворил занудных безопасников, а безопасники получили сами себе для себя разработанный документ. Какие результаты могут быть при этом достигнуты?»

Не стоит предоставлять руководству сложные документы. Они должны быть просты в понимании и кратки в изложении. Сложные документы должны читать и согласовывать сотрудники среднего звена. Результаты анализа рисков должны быть представлены на утверждение высшему руководству в лаконичном и информативном виде. Это очень важный документ, проработке которого необходимо уделить особое внимание. Но все расширенные данные по его должны быть всегда в доступности.

Некоторые считают, что современная тенденция в области ИБ – это попытка говорить с бизнесом на его языке. Безопасность стала бизнесом внутри бизнеса. Взяв у него термины, она научилась строить свои модели, подавая их под тем соусом, что бизнесменам прививали в западных школах.

Термины одинаковы, а области несколько разные. Бизнес под рисками понимает несколько другое, чем безопасность. В результате мы ввели его в заблуждение, которое чревато большими финансовыми издержками, а для нас самих репутационными рисками.

Репутация дороже денег

Берегите свою репутацию – не давайте себе войти в искушение необоснованно завышать риски. При грамотном подходе к управлению информационными рисками все полученные результаты являются не вымышленными цифрами, а реальной картиной мира, в котором работает компания.

Стоит задуматься над каждой цифрой, над каждой оценкой, подвергнуть все данные сомнению, перепроверить методики. Только такой подход позволит получить результаты, за которые потом не будет стыдно.

Несмотря на проработанность темы, вопросов в процессе совершенствования системы управления информационными рисками всегда возникает много. Цель построения процесса анализа рисков не только в том, чтобы идентифицировать их, оценить последствия их возможной реализации, обеспечить их обработку и в последующем планомерно проводить дальнейший эффективный мониторинг. Но и в обеспечении стандартизации подхода к рискам во всех аспектах деятельности компании, удобном и быстром получении целостной картины ситуации с информационными рисками в компании в любой период ее деятельности. А также в повышении конкурентной привлекательности компании за счет быстрой и адекватной реакции на все новые возникающие угрозы, в повышении доверия внутри самой компании между бизнесом и безопасностью.

Как всегда, к каждой цели есть множество дорог. Управление рисками информационной безопасности становится повседневной реальностью для все большего числа компаний в нашей стране, следующей в этом аспекте мировой практике. Все возникающие вопросы постепенно решаются. Всем вставшим на этот путь остается только пожелать удачи и терпения, ну а при возникновении проблем с выработкой подхода в этой сфере мне хочется в заключении порекомендовать обращаться к профессионалам.