Безопасности в сочетании с эталонной управляемостью на различных

Эталон управления

В переводе с французского «эталон» — образец, мерило. В «Газпром нефти» теперь так называется система управления операционной деятельностью (СУОД), построение которой началось летом 2016 года. И это название вполне оправдано, так как компания действительно планирует создать образцовую модель бизнеса

Циклы эффективности

За более чем полгода реализации проект уже приобрел достаточно ясные очертания, уложенные в емкую формулировку: СУОД — это структурированный набор взаимозависимых практик, процедур и процессов, используемых руководителями и работниками на каждом уровне организации для ведения производственной деятельности.

Как определили разработчики проекта, путь к достижению максимальной операционной эффективности пролегает через совершенствование каждого бизнес-направления по 12 функциональным элементам, объединяющимся в три крупных макроблока: операционная культура, операционная надежность и безопасность, операционная эффективность.

Это, собственно, и есть костяк структуры СУОД, в рамках которого нормативной документацией закрепляются системные требования, доступно разъясняющие процессы, которые должны быть разработаны и внедрены на всех уровнях компании для обеспечения надежной, безопасной и эффективной производственной деятельности. То есть, в принципе, речь идет о стандартах производственной дисциплины.

Для оценки положения дел в бизнес-подразделениях и функциях компании определены девять уровней зрелости элементов СУОД, соответствие которым оценивается в рамках регулярно проводящейся диагностики. В целом, цикличность — один из главных принципов управления операционной деятельностью. Каждый цикл состоит из четырех последовательных этапов: планирования, исполнения, проверки и совершенствования. На первом этапе определяются мероприятия, необходимые как для движения к бизнес-целям, так и для устранения несоответствий требованиям СУОД, а также закладываются необходимые для их реализации ресурсы. На втором этапе идет выполнение запланированного, после чего на третьем оцениваются результаты работы.

На базе проведенного анализа предлагаются управленческие решения, направленные на дальнейшее повышение эффективности и результативности деятельности. Это, собственно, и есть четвертый этап, который становится стартом следующего управленческого цикла в рамках системы непрерывных улучшений.

Такова методология процесса. От теории процесс создания СУОД уже перешел в практическую плоскость: на нескольких активах «Газпром нефти» проведена диагностика соответствия производственных процессов требованиям системы управления операционной деятельностью и начата реализация планов по устранению разрывов.

Первым из активов «Газпром нефти», прошедшим диагностику в рамках развития СУОД, стал сербский НИС, точнее, основное нефтеперерабатывающее предприятие компании — НПЗ Панчево.

В Центре развития СУОД «Газпром нефти» подчеркнули, что проведение «пилота» по диагностике на предприятии, работающем за пределами России, было осознанным. Оно связано с необходимостью оценить ситуацию в компании, удаленной от российских государственных требований и лучших международных стандартов, но при этом обладающей проактивным аппаратом управления, заинтересованным в выходе в пилотном режиме на применение СУОД. В итоге не только удалось проверить гипотезы о применимости и адаптивности требований элементов системы, но и объективно оценить развитость системы управления производством в НИСе в целом и на НПЗ Панчево в частности. Более того, на основе результатов диагностики предприятие получило рекомендации о направлениях развития, где можно было бы добиться быстрых побед и системного развития.

Для проведения следующего этапа диагностики были выбраны предприятия уже с российской пропиской — Омский завод смазочных материалов (ОЗСМ) и «Газпромнефть-Муравленко». Как выяснилось, уровень развития отрасли и корпоративного развития гораздо сильнее влияют на ситуацию в сфере управления производством, чем географическое положение предприятий или даже их «гражданство». «После диагностики ОЗСМ и „ГПН-Муравленко“ мы понимаем, что, скорее всего, в ближайшее время будем иметь дело с хроническими проблемами и рисками, которые заложены в подходы к операционной деятельности всей компании, нежели с уникальными специфическими особенностями региональных проблем», — отметили в Центре развития СУОД.

Рождение Джоконды

В перспективе процедуру диагностики пройдут все производственные активы «Газпром нефти». Однако разработчики «Эталона» подчеркивают, что процесс построения системы нельзя рассматривать как цепочку последовательных элементов — у каждого этапа и на каждой стадии реализации программы существует возможность влияния на производство. Окончательный же образ система обретет только на выходе с этапа «Определение», а до этого момента строительство СУОД пройдет несколько циклов в соответствии с методологией системного анализа, включающих декомпозицию требований, тестирование и реинтеграцию всех элементов в единое целое. Так, в объединении двух концепций — теории управления проектами PMBoK и системной инженерии SEBoK* будет создаваться прообраз будущей системы, и это уникальный опыт, по крайней мере, в российской нефтегазовой отрасли. Такой синтез значительно снижает риски ошибок при строительстве системы и, самое главное, ограждает ее финальную конфигурацию от несоответствия задачам бизнеса. Кстати, в качестве символа соответствия эталону разработчики СУОД «Газпром нефти» используют портрет Джоконды — и выйти на этот классический образ помогает именно такое сочетание стадийности подхода в проектной логике и V-модели из области системного инжиниринга (см. рис.).

Александр Дюков,председатель правления «Газпром нефти»:

«Газпром нефть» всегда придавала огромное значение эффективности производственной деятельности. Такой подход позволил нам занять лидирующие позиции по многим отраслевым показателям. Сегодня речь идет о конкурентоспособности компании в непростых макроэкономических условиях: мы вошли в период низких цен, которые сопровождаются ограничением доступа к инвестиционным ресурсам; обостряется межтопливная конкуренция и конкуренция среди производителей нефти. Учитывая эти факторы, операционная эффективность должна стать не просто одной из производственных задач, а нашей основной компетенцией и принципом ведения работы.

Именно поэтому сегодня «Газпром нефть» выходит на новый уровень интеграции и переходит к комплексной системе управления операционной деятельностью с фокусом на надежность активов, которую мы назвали «Эталон». Разработка и внедрение такой системы — стратегическая задача менеджмента и всех сотрудников компании на ближайшую перспективу. Проделанная ранее работа по повышению производственной эффективности и промышленной безопасности дала нам необходимые для этого опыт и компетенции. Успешное выполнение этой задачи зависит от каждого, ведь ключевые смыслы системы «Эталон» — интеграция, объединение, синергия.

Модель создания комплексных систем

При этом на каждом новом этапе построения системы предполагается выбирать активы-маркеры, работа с которыми позволит оценить текущее состояние развития СУОД. Таким образом, к моменту запуска «Эталона» в эксплуатацию систему будут формировать исключительно элементы, уже адаптированные и проверенные.

Практики

Сложившиеся способы ведения производственной деятельности. Практики определяются условиями производства, включая состояние надежности оборудования, подготовленностью персонала, развитостью контроля технологических процессов и основываются на действующих процедурах. Именно практики генерируют реальные операционные риски — для повышения операционной эффективности необходимо изменять практики.

Процедуры

Правила (нормы, стандарты, порядки) определения условий производства и управления им в ходе операционной деятельности. СУОД предусматривает эволюционное и взаимосвязанное развитие процедур на основе согласованных политик и стратегических целей компании в постоянном стремлении к их адекватности, непротиворечивости и достаточности.

Процессы

Совокупность видов деятельности, обеспечивающих преобразование материальных и людских ресурсов в целевые результаты. СУОД предполагает постоянное совершенствование всех процессов с закреплением их наиболее эффективных вариантов в формате процедур и последующим воплощением в практиках.

Приверженность

В жизни практики, процедуры и процессы реализуются людьми. От их мотивации, их приверженности вести бизнес в соответствии с требованиями СУОД в конечном итоге и зависит повышение операционной эффективности. Поэтому привержен-ность персонала СУОД и лидерство руководителей всех уровней по неукоснительному соблюдению ее требований является ключевым фактором успеха внедрения СУОД.

Старт без финиша

Даже не зная деталей проекта, понятно, что создание СУОД — это проект с достаточно четкой точкой старта, реперными точками, но без акцентированной финишной черты. Функция системы непрерывна, изменяется лишь характеристика перемен во всех областях деятельности компании. Впрочем, сроки все же есть. В Центре развития системы операционной деятельности «Газпром нефти» говорят о том, что на создание работающей эталонной версии для тиражирования на дочерних предприятиях при условии активной вовлеченности в процесс всех его участников уйдет порядка полутора лет. При этом, впрочем, отмечая, что создание СУОД — это не проект с нуля, а, скорее, фундаментальная перестройка большой существующей конструкции из разрозненных элементов управления операционной деятельностью, уже действующих в компании. Таких, например, как проекты внедрения культуры непрерывных улучшений «ЛИНиЯ» в блоке разведки и добычи (материал о проекте читайте в статье «Линия эффективности») и создание центра управления эффективностью в блоке логистики, переработки и сбыта. Таким образом, точка старта подчеркивает готовность к реальному завершению проекта, а не отмечает начало комплексного строительства.

Как и у любого реального проекта, у «Эталона» есть вполне измеримые цели. Что касается операционной безопасности, то предполагается, что уже к 2019 году компания выйдет в верхний квартиль статистики международной ассоциации производителей нефти и газа (OGP) по показателям травматизма, а в стратегической перспективе 2025 года достигнет задекларированной корпоративным кодексом цели «Ноль» — то есть будет работать без серьезных происшествий, наносящих вред людям, окружающей среде и корпоративной собственности.

Развитие элемента «Операционная культура» в среднесрочной перспективе должно закрепить навыки эталонного поведения руководителей «Газпром нефти», а к 2025 году компания должна будет достичь 100%-ного соответствия требованиям СУОД, подразумевающей очевидность непрерывного совершенствования и выполнение всех целевых показателей на протяжении трех лет и более. При этом сама компания по всем критериям состояния операционной культуры должна служить примером для отрасли и генератором лучших практик. Наконец, плановое развитие системы уже к 2019 году может ввести «Газпром нефть» в топ-10 компаний по темпам роста эффективности, а к 2025-му — в десятку самых эффективных компаний мира.

Впрочем, постановка целей и их достижение любой ценой — не «эталонный» принцип. Главное в СУОД — это найти инструменты самосовершенствования, которые бы обеспечивали необходимый результат.

Кирилл Кравченко,заместитель генерального директора «Газпром нефти» по управлению зарубежными активами:

Внедрение в «Газпром нефти» системы управления операционной деятельностью «Эталон» позволит компании не просто претендовать на роль российского лидера по эффективности, но выйти на уровень лидеров мирового масштаба. И важнейшие направления развития здесь — использование лучших практик в области производственной безопасности и надежности активов. Безопасное производство для людей и окружающей среды, как и эффективность, всегда было одним из наших приоритетов. Но когда мы сможем сказать, что достигли цели «Ноль» по количеству серьезных инцидентов, происшествий, производственных травм и отказов оборудования, мы будем уверены, что совершили настоящий прорыв и вышли на принципиально иной уровень управления компанией.

Система управления операционной деятельностью «Эталон»

PMBoK (англ. Project Management Body of Knowledge) — свод профессиональных знаний по управлению проектами. В стандарте описываются процессы управления проектами в терминах интеграции между процессами и взаимодействий между ними, а также цели, которым они служат.

SEBoK (англ. Systems Engineering Body of Knowledge) — свод профессиональных знаний по системной инженерии, определяющей средства для обеспечения полного жизненного цикла успешных систем, включая постановку задачи, разработку решений и методы управления ими.

1.1. Международные стандарты информационного обмена

1.1. Международные стандарты информационного обмена

Обеспечение информационной безопасности (ИБ) необходимо проводить с учетом соответствующих стандартов и спецификаций.

Стандарты в области криптографии и Руководящие документы Федеральной службы по техническому и экспортному контролю (ФСТЭК России, ранее Государственная техническая комиссия при Президенте Российской Федерации) закреплены законодательно.

Роль стандартов зафиксирована в основных понятиях закона РФ «О техническом регулировании» от 27 декабря 2002 г. под номером 184-ФЗ (принят Государственной Думой 15 декабря 2002 г.):

• стандарт – документ, в котором в целях добровольного многократного использования устанавливаются характеристики продукции, правила осуществления и характеристики процессов производства, эксплуатации, хранения, перевозки, реализации и утилизации, выполнения работ или оказания услуг. Стандарт также может содержать требования к терминологии, символике, упаковке, маркировке или этикеткам и правилам их нанесения;

• стандартизация — деятельность по установлению правил и характеристик в целях их добровольного многократного использования, направленная на достижение упорядоченности в сферах производства и обращения продукции и повышение конкурентоспособности продукции, работ или услуг.

Выделяют две группы стандартов и спецификаций в области ИБ:

• оценочные стандарты, предназначенные для оценки и классификации информационных систем и средств защиты по требованиям безопасности;

• спецификации, регламентирующие различные аспекты реализации и использования средств и методов защиты.

Оценочные стандарты описывают важнейшие понятия и аспекты информационных систем (ИС), играя роль организационных и архитектурных спецификаций.

Другие спецификации определяют, как именно строить ИС предписанной архитектуры и выполнять организационные требования.

К оценочным стандартам относятся:

1. Стандарт МО США «Критерии оценки доверенных компьютерных сетей» (Department of Defense Trusted Computer System Evaliation Criteria, TCSEC), («Оранжевая книга») и его сетевая конфигурация «Гармонизированные критерии Европейских стран».

2. Международный стандарт «Критерии оценки безопасности информационных технологий».

3. Руководящие документы ФСТЭК России.

4. Федеральный стандарт США «Требования безопасности для криптографических модулей».

5. Международный стандарт ISO IES 15408:1999 «Критерии оценки безопасности информационных технологий» («Общие критерии»).

Технические спецификации, применимые к современным распределенным ИС, создаются, «Тематической группой по технологии Internet» (Internet Engineering Task Force, IETF) и ее подразделением – рабочей группой по безопасности. Ядром рассматриваемых технических спецификаций служат документы по безопасности на IP-уровне (IPsec). Кроме этого, анализируется защита на транспортном уровне (Transport Layer Security, TLS), а также на уровне приложений (спецификации GSS-API, Kerberos). Необходимо отметить, что Internet-сообщество уделяет должное внимание административному и процедурному уровням безопасности («Руководство по информационной безопасности предприятия», «Как выбирать поставщика Интернет-услуг», «Как реагировать на нарушения информационной безопасности»).

Сетевая безопасность определяется спецификациями Х.800 «Архитектура безопасности для взаимодействия открытых систем», Х.500 «Служба директорий: обзор концепций, моделей и сервисов» и Х.509 «Служба директорий: каркасы сертификатов открытых ключей и атрибутов».

Британский стандарт BS 7799 «Управление информационной безопасностью. Практические правила» предназначен для руководителей организаций и лиц, отвечающих за информационную безопасность, без сколько-нибудь существенных изменений воспроизведен в международном стандарте ISO/IEC 17799.

Общие сведения о стандартах и спецификациях в области информационной безопасности представлены ниже.

«Оранжевая книга»

В «Оранжевой книге» заложен понятийный базис ИБ:

– безопасная и доверенная системы,

– политика безопасности,

– уровень гарантированности,

– подотчетность,

– доверенная вычислительная база,

– монитор обращений,

– ядро и периметр безопасности. Стандарт выделяет политику безопасности, как добровольное (дискреционное) и принудительное (мандатное) управление доступом, безопасность повторного использования объектов.

С концептуальной точки зрения наиболее значимый документ в ней – «Интерпретация “Оранжевой книги” для сетевых конфигураций» (Trusted Network Interpretation). Он состоит из двух частей. Первая содержит интерпретацию, во второй описываются сервисы безопасности, специфичные или особенно важные для сетевых конфигураций.

Важнейшее понятие, введенное в первой части, – сетевая доверенная вычислительная база. Другой принципиальный аспект – учет динамичности сетевых конфигураций. Среди защитных механизмов выделена криптография, помогающая поддерживать как конфиденциальность, так и целостность.

Также стандарт описывает достаточное условие корректности фрагментирования монитора обращений, являющееся теоретической основой декомпозиции распределенной ИС в объектно-ориентированном стиле в сочетании с криптографической защитой коммуникаций.

Гармонизированные критерии Европейских стран

В этих критериях отсутствуют требования к условиям, в которых должна работать информационная система. Предполагается, что сначала формулируется цель оценки, затем орган сертификации определяет, насколько полно она достигается, т. е. в какой мере корректны и эффективны архитектура и реализация механизмов безопасности в конкретной ситуации. Чтобы облегчить формулировку цели оценки, стандарт содержит описание десяти примерных классов функциональности, типичных для правительственных и коммерческих систем.

В «Гармонизированных критериях» подчеркивается различие между системами и продуктами информационных технологий, но для унификации требований вводится единое понятие – объект оценки.

Важно указание и на различие между функциями (сервисами) безопасности и реализующими их механизмами, а также выделение двух аспектов гарантированности – эффективности и корректности средств безопасности.

«Гармонизированные критерии» подготовили появление международного стандарта ISO/IEC 15408:1999 «Критерии оценки безопасности информационных технологий» (Evaluation criteria for IT security), в русскоязычной литературе именуемого «Общими критериями».

На данный момент времени «Общие критерии» – самый полный и современный оценочный стандарт. Это стандарт, определяющий инструменты оценки безопасности ИС и порядок их использования; он не содержит предопределенных классов безопасности. Такие классы можно строить, опираясь на заданные требования.

«Общие критерии» содержат два основных вида требований безопасности:

• функциональные, соответствующие активному аспекту защиты, предъявляемые к функциям (сервисам) безопасности и реализующим их механизмам;

• требования доверия, соответствующие пассивному аспекту; они предъявляются к технологии и процессу разработки и эксплуатации. Требования безопасности формулируются, и их выполнение проверяется для определенного объекта оценки – аппаратно-программного продукта или информационной системы.

Безопасность в «Общих критериях» рассматривается не статично, а в соответствии с жизненным циклом объекта оценки.

«Общие критерии» способствуют формированию двух базовых видов используемых на практике нормативных документов – это профиль защиты и задание по безопасности.

Профиль защиты представляет собой типовой набор требований, которым должны удовлетворять продукты и/или системы определенного класса.

Задание по безопасности содержит совокупность требований к конкретной разработке, их выполнение позволит решить поставленные задачи по обеспечению безопасности.

Руководящие документы (РД) ФСТЭК России начали появляться несколько позже, уже после опубликования «Гармонизированных критериев», и, по аналогии с последними, подтверждают разницу между автоматизированными системами (АС) и продуктами (средствами вычислительной техники, СВТ).

В 1997 г. был принят РД по отдельному сервису безопасности – межсетевым экранам (МЭ). Его основная идея состоит в классификации МЭ на основании осуществляющих фильтрацию потоков данных уровней эталонной семиуровневой модели – получила международное признание и продолжает оставаться актуальной.

В 2002 г. Гостехкомиссия России приняла в качестве РД русский перевод международного стандарта ISO/IEC 15408:1999 «Критерии оценки безопасности информационных технологий».

Х.800 «Архитектура безопасности для взаимодействия открытых систем»

Среди технических спецификаций основным документом является

Х.800 «Архитектура безопасности для взаимодействия открытых систем». Здесь выделены важнейшие сетевые сервисы безопасности: аутентификация, управление доступом, обеспечение конфиденциальности и/или целостности данных, а также невозможность отказаться от совершенных действий. Для реализации сервисов предусмотрены следующие сетевые механизмы безопасности и их комбинации: шифрование, электронная цифровая подпись (ЭЦП), управление доступом, контроль целостности данных, аутентификация, дополнение трафика, управление маршрутизацией, нотаризация. Выбраны уровни эталонной семиуровневой модели, на которых могут быть реализованы сервисы и механизмы безопасности. Детально рассмотрены вопросы администрирования средств безопасности для распределенных конфигураций.

Спецификация Internet-сообщества RFC 1510 «Сетевой сервис аутентификации Kerberos (V5)»

Он относится к проблеме аутентификации в разнородной распределенной среде с поддержкой концепции единого входа в сеть. Сервер аутентификации Kerberos представляет собой доверенную третью сторону, владеющую секретными ключами обслуживаемых субъектов и помогающую им в попарной проверке подлинности. Клиентские компоненты Kerberos присутствуют в большинстве современных операционных систем.

Федеральный стандарт США FIPS 140-2 «Требования безопасности для криптографических модулей» (Security Requiremen ts for Cryptographic Modules)

Он выполняет организующую функцию, описывая внешний интерфейс криптографического модуля, общие требования к подобным модулям и их окружению. Наличие такого стандарта упрощает разработку сервисов безопасности и профилей защиты для них.

«Обобщенный прикладной программный интерфейс службы безопасности»

Криптография как средство реализации сервисов безопасности имеет две стороны: алгоритмическую и интерфейсную. Интерфейсный аспект наряду со стандартом FIPS 140-2 предложило Internet-сообщество в виде технической спецификации «Обобщенный прикладной программный интерфейс службы безопасности» (Generic Security Service Application Program Interface, GSS-API).

Интерфейс безопасности GSS-API предназначен для защиты коммуникаций между компонентами программных систем, построенных в архитектуре клиент/сервер. Он создает условия для взаимной аутентификации общающихся партнеров, контролирует целостность пересылаемых сообщений и служит гарантией их конфиденциальности. Пользователями интерфейса безопасности GSS-API являются коммуникационные протоколы (обычно прикладного уровня) или другие программные системы, самостоятельно выполняющие пересылку данных.

Технические спецификации IPsec

Они описывают полный набор средств обеспечения конфиденциальности и целостности на сетевом уровне. Для доминирующего в настоящее время протокола IP версии 4 они носят необязательный характер; в версии IPv6 их реализация обязательна. На основе IPsec строятся защитные механизмы протоколов более высокого уровня, вплоть до прикладного, а также законченные средства безопасности, в том числе виртуальные частные сети. IPsec существенным образом опирается на криптографические механизмы и ключевую инфраструктуру.

TLS, средства безопасности транспортного уровня (Transport Layer Security, TLS)

Спецификация TLS развивает и уточняет популярный протокол Secure Socket Layer (SSL), используемый в большом числе программных продуктов самого разного назначения.

Х.500 «Служба директорий: обзор концепций, моделей и сервисов»

В инфраструктурном плане очень важны рекомендации Х.500 «Служба директорий: обзор концепций, моделей и сервисов» (The Directory: Overview of concepts, models and services) и Х.509 «Служба директорий: каркасы сертификатов открытых ключей и атрибутов» (The Directory: Public-key and attribute certificate frameworks). В рекомендациях Х.509 описан формат сертификатов открытых ключей и атрибутов – базовых элементов инфраструктур открытых ключей и управления привилегиями.

Рекомендация Internet-сообщества «Руководство по информационной безопасности предприятия»

Обеспечение информационной безопасности – проблема комплексная, требующая согласованного принятия мер на законодательном, административном, процедурном и программно-техническом уровнях. При разработке и реализации базового документа административного уровня (политики безопасности организации) может использоваться рекомендация Internet-сообщества «Руководство по информационной безопасности предприятия» (Site Security Handbook). В нем освещаются практические аспекты формирования политики и процедур безопасности, поясняются основные понятия административного и процедурного уровней, содержится мотивировка рекомендуемых действий, затрагиваются темы анализа рисков, реакции на нарушения информационной безопасности и действий после ликвидации нарушения. Более подробно последние вопросы рассмотрены в рекомендации «Как реагировать на нарушения информационной безопасности» (Expectations for Computer Security Incident Response). В этом документе можно найти и ссылки на информационные ресурсы, и практические советы процедурного уровня.

Рекомендация «Как выбирать поставщика Internet-услуг»

При развитии и реорганизации корпоративных информационных систем окажется полезной рекомендация «Как выбирать поставщика Internet-услуг» (Site Security Handbook Addendum for ISPs). В первую очередь ее положений необходимо придерживаться в ходе формирования организационной и архитектурной безопасности, на которой базируются прочие меры процедурного и программно-технического уровней.

Британский стандарт BS 7799 «Управление информационной безопасностью. Практические правила»

Для практического создания и поддержания режима информационной безопасности с помощью регуляторов административного и процедурного уровней необходимо использовать британский стандарт BS 7799 «Управление информационной безопасностью. Практические правила» (Code of practice for information security management) и его вторую часть BS 7799-2:2002 «Системы управления информационной безопасностью – спецификация с руководством по использованию» (Information security management systems – Specification with guidance for use). В нем разъясняются такие понятия и процедуры, как политика безопасности, общие принципы организации защиты, классификация ресурсов и управление ими, безопасность персонала, физическая безопасность, принципы администрирования систем и сетей, управление доступом, разработка и сопровождение ИС, планирование бесперебойной работы организации.

Следующая глава

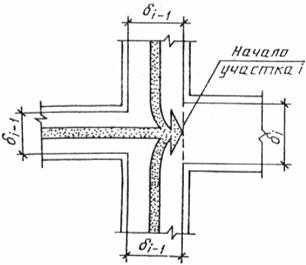

4.4.Архитектура механизмов защиты информации в сетях эвм

Архитектуру механизмов защиты информации рассмотрим на примере наиболее распространенной эталонной модели взаимодействия открытых си-стем (ВОС).

Основные концепции применения методов и средств защиты информации на уровне базовой эталонной модели изложены в международном стандарте ISO/IEC 7498-2 «Базовая эталонная модель взаимодействия открытых систем, часть 2 «Архитектура безопасности».

В самом наименовании ВОС термин «открытые» подразумевает, что если вычислительная система соответствует стандартам ВОС, то она будет открыта для взаимосвязи с любой другой системой, которая соответствует тем же стандартам. Это, естественно, относится и к вопросам защиты информации.

Все функции открытых систем, обеспечивающие взаимосвязь, распреде-лены в эталонной модели по семи уровням. Разработанная в этом документе архитектура защиты информации ВОС создает единую основу для создания серии стандартов по защите информации, цель которых — уменьшить до приемлемого уровня риск несанкционированного доступа, осуществляемого с целью хищения, порчи (в том числе введения вируса), подмены, уничтожения информации. Воздействие на информацию может произойти по причинам случайного и умышленного характера. Последние могут носить пассивный (прослушивание без нарушения работы системы, копирование информации) и активный (модификация и подмена информации, изменение состояния системы, введение вирусов и т. п.) характер. В ВОС различают следующие основные активные способы несанкционированного доступа к информации:

1) маскировка одного логического объекта под другой, который обладает большими полномочиями (ложная аутентификация абонента);

2) переадресация сообщений (преднамеренное искажение адресных рек-визитов);

3) модификация сообщений (преднамеренное искажение информационной части сообщения);

4) блокировка логического объекта с целью подавления некоторых типов сообщений (выборочный или сплошной перехват сообщений определенного абонента, нарушение управляющих последовательностей и т.п.).

Поскольку эталонная модель относится только к взаимосвязи открытых систем, то и защита информации рассматривается в том же аспекте. Прежде всего приведем перечень видов услуг, предоставляемых по защите информации, которые обеспечиваются с помощью специальных механизмов защиты. В настоящее время определено четырнадцать таких услуг [9]:

1) аутентификация равнозначного логического объекта (удостоверение подлинности удаленного абонента-получателя) — обеспечивается во время установления их соединения или во время нормального обмена данными для гарантии того, что равноправный логический объект, с которым осуществляется взаимодействие, является тем, за кого себя выдает. Для аутентификации равнозначного логического объекта требуется, чтобы лежащий ниже уровень обеспечивал услуги с установлением соединения;

2) аутентификация источника данных — подтверждение подлинности источника (абонента-отправителя) сообщения. Эта услуга не ориентирована на соединение и не обеспечивает защиту от дублирования («проигрывания» ранее перехваченного и записанного нарушителем) блока данных;

3) управление доступом (разграничение доступа) — обеспечивает защиту от несанкционированного доступа к ресурсам, потенциально доступным посредством ВОС. Доступ может быть ограничен полностью или частично. Например, для информационного ресурса может быть ограничен доступ по чтению, записи, уничтожению информации;

4) засекречивание соединения — обеспечивает конфиденциальность всех сообщений, передаваемых пользователями в рамках данного соединения.

Данная услуга направлена на предотвращение возможности ознакомления с содержанием сообщений со стороны любых лиц, не являющихся легальными пользователями соединения. При этом в некоторых случаях нет необходимости в защите срочных данных, а также данных в запросе на установление соединения;

5) засекречивание в режиме без установления соединения — обеспечивает конфиденциальность всех данных пользователя в сообщении (единственном сервисном блоке данных), передаваемом в режиме без установления соединения;

6) засекречивание поля данных — обеспечивает конфиденциальность отдельных полей данных пользователя на всем соединении или в отдельном сервисном блоке данных;

7) засекречивание трафика — препятствует возможности извлечения ин-формации из наблюдаемого графика;

8) целостность соединения с восстановлением — позволяет обнаружить попытки вставки, удаления, модификации или переадресации в последовательности сервисных блоков данных. При нарушении целостности предпринимается попытка ее восстановления;

9) целостность соединения без восстановления — обеспечивает те же возможности, что и предыдущая услуга, но без попытки восстановления це-лостности;

10) целостность поля данных в режиме с установлением соединения — обеспечивает целостность отдельного поля данных пользователя во всем потоке сервисных блоков данных, передаваемых через это соединение, и обнаруживает вставку, удаление, модификацию или переадресацию этого поля;

11) целостность блока данных в режиме без установления соединения — обеспечивает целостность единственного сервисного блока данных при работе без установления соединения и позволяет обнаружить модификацию и некоторые формы вставки и переадресации;

12) целостность поля данных в режиме без установления соединения — позволяет обнаружить модификацию выбранного поля в единственном сервисном блоке данных;

13) информирование об отправке данных — позволяет обнаружить логические объекты, которые посылают информацию о нарушении правил защиты информации. Информирование об отправке предоставляет получателю информацию о факте передачи данных в его адрес, обеспечивает подтверждение подлинности абонента-отправителя. Услуга направлена на предотвращение отрицания отправления, то есть возможности отказа от факта передачи данного сообщения со стороны отправителя;

14) информирование о доставке — позволяет обнаружить логические объекты, которые не выполняют требуемых действий после приема информации, предоставляет отправителю информацию о факте получения данных адресатом. Услуга направлена на предотвращение отрицания доставки, то есть обеспечивает защиту от попыток получателя отрицать факт получения данных.

Теоретически доказано, а практика защиты сетей подтвердила, что все перечисленные услуги могут быть обеспечены криптографическими средствами защиты, в силу чего эти средства и составляют основу всех механизмов защиты информации в ВС. Центральными при этом являются следующие задачи:

1) взаимное опознавание (аутентификация) вступающих в связь абонентов сети;

2) обеспечение конфиденциальности циркулирующих в сети данных;

3) обеспечение юридической ответственности абонентов за передаваемые и принимаемые данные.

Решение последней из названных задач обеспечивается^ помощью так называемой цифровой (электронной) подписи, ее суть рассматривается в сле-дующем параграфе. Методы решения первых двух задач излагаются ниже.

К настоящему времени разработан ряд протоколов аутентификации, основанных на использовании шифрования, которые обеспечивают надежную взаимную аутентификацию абонентов вычислительной сети без экспозиции любого из абонентов. Эти протоколы являются стойкими по отношению ко всем рассмотренным выше угрозам безопасности сети.

Общий принцип взаимной аутентификации, положенный в основу этих протоколов, состоит в шифровании быстро изменяющейся уникальной величины, например, времени сеанса связи, при этом используются предварительно распределенные между абонентами ключи. Для применения этих протоколов необходимо установить взаимное согласие между абонентами по начальному значению последовательного числа или цепочки блоков. Начальное значение числа должно иметь величину, которая либо ранее не использовалась, либо выбиралась случайным образом для защиты от возможной угрозы предъявления ответов предыдущих сеансов [7].

Для того чтобы несколько участников сетевых переговоров (взаимодей-ствия) могли осуществлять между собой секретную связь, необходимо, чтобы они получили согласованные пары ключей для шифрования и дешифрования передаваемых данных.

Необходимо отметить, что согласованная пара ключей образует логиче-ский канал, который не зависит от всех других логических каналов, но является столь же реальным, как и любой другой канал связи, образуемый протоколами обмена в вычислительной сети.

Владение ключом допускает абонента к каналу связи (без ключа канал для него недоступен). Исключительно важным является вопрос, как распределяются ключи, которые создают соответствующие каналы взаимодействия. Ниже рассматриваются различные методы и алгоритмы распределения ключей как для систем с использованием традиционного шифрования, так и для систем шифрования с открытыми ключами [8].

Так как предполагается, что не существует других каналов, кроме определенных физических каналов связи, то необходимо сконструировать алгоритмы распределения ключей между абонентами по тем же самым физическим каналам связи, по которым передаются данные. Безопасность логических каналов связи, по которым передаются .ключи, приобретает решающее значение. Единственным методом, с помощью которого любые данные, включая ключи, могут быть переданы секретным способом, является шифрование.

Отметим ряд особенностей, имеющих место при распределении ключей в системах управления базами данных (СУБД). Прежде всего, надо обратить внимание на некоторые фундаментальные отличия между безопасностью операционных систем и защитой в базах данных:

1) количество подлежащих защите объектов в базе данных может быть больше на несколько порядков;

2) как правило, защита в базах данных связана с различными уровнями организации объектов: файл, тип записи, тип полей, экземпляр поля и т. д.;

3) в СУБД объекты могут представлять собой сложные логические структуры, лишь некоторые из которых могут соответствовать физическим объектам;

4) безопасность в базах данных более связана с семантикой данных, а не с их физическими характеристиками.

Любая СУБД есть полная или частичная реализация некоторой политики безопасности, которая может содержать или не содержать криптографические механизмы безопасности. Основной проблемой использования криптографических методов для защиты информации в СУБД является проблема распределения ключей шифрования, управления ключами [9].

Ключи шифрования для баз данных требуют использования специфиче-ских мер защиты. Если база данных разделяется между многими пользователями (что, как правило, и имеет место на практике), то предпочтительно хранить ключи в самой системе под защитой главного ключа, чем распределять ключи прямо между пользователями. Сама задача управления при этом может возлагаться на пользователя. Вторичные ключи могут храниться либо в самой базе данных, либо в отдельном файле.

Отметим, что любой протокол шифрования должен отвечать на следую-щие основные вопросы:

1) каким образом устанавливается первоначальный канал связи между отправителем и получателем с операциями «открытый текст — шифротекст — открытый текст»?

2) какие предоставляются средства для восстановления процесса обмена и восстановления синхронизации протокола?

3) каким образом закрываются каналы?

4) каким образом взаимодействуют протоколы шифрования с остальными протоколами сети?

5) каков объем необходимого математического обеспечения для реализации протоколов шифрования и зависит ли безопасность сети от этих программ?

6) каким образом адресация открытого текста, проставляемая отправителем, проходит через средства информации в сети, чтобы предотвратить пути, по которым данные открытого текста могли бы быть намеренно или случайно скомпрометированы?

Желательно иметь протокол, который позволяет производить динамиче-ское открытие и закрытие канала, обеспечивать защиту от сбоев и все это с минимальными объемами механизма, от которого зависит безопасность сети. Характеристики сети, получающиеся при использовании соответствующего протокола шифрования, должны сравниваться с характеристиками сети без использования протоколов шифрования. Несомненно, что предпочтительней использование общего сетевого протокола, который мог бы встраиваться в сеть с минимальным нарушением существующих механизмов передачи.

Распределение базовых ключей (например, главных) может выполняться вне рамок ВОС администратором системы, центром распределения ключей и т. д.

Механизм управления доступом, предназначенный для реализации соответствующего вида перечисленных выше услуг, основан на идентификации логического объекта (или информации о нем) для проверки его полномочий и разграничения доступа. Если логический объект пытается получить доступ к ресурсу, использование которого ему не разрешено, механизм управления доступом (в основе которого также наиболее эффективными средствами являются криптографические) отклонит эту попытку и сформирует запись в специальном системном журнале для последующего анализа.

Механизмы управления доступом могут быть основаны на [8]:

1) информационных базах управления доступом, где содержатся сведения о полномочиях всех логических объектов;

2)системах управления криптографическими ключами, обеспечивающими доступ к соответствующей информации;

3) идентифицирующей информации (такой, как пароли), предъявление которой дает право доступа;

4) специальных режимах и особенностях работы логического объекта, которые дают право доступа к определенным ресурсам;

5) специальных метках, которые, будучи ассоциированы с конкретным логическим объектом, дают ему определенные права доступа;

6) времени, маршруте и продолжительности доступа.

Механизмы удостоверения целостности данных подразделяются на два типа: обеспечивающие целостность единственного блока данных и обеспечи-вающие целостность потока блоков данных или отдельных полей этих блоков. Целостность единственного блока данных достигается добавлением к нему при передаче проверочной величины (контрольной суммы, имитовставки), которая является секретной функцией самих данных. При приеме генерируется (формируется) такая же величина и сравнивается с принятой. Защита целостности последовательности блоков данных требует явного упорядочения блоков с помощью их последовательной нумерации, криптографического упорядочения или отметки времени.

Механизмы аутентификации (взаимного удостоверения подлинности) абонентов, вступающих в связь, используют пароли, криптографические методы, а также характеристики и взаимоотношения подчиненности логических объектов.

Криптографические методы могут использоваться в сочетании с протоколами взаимных ответов («рукопожатия») для защиты от переадресации. Если обмен идентификаторами не даст положительного результата, то соединение отклоняется или заканчивается с соответствующей записью в системном журнале и выдачей сообщения об этом событии [9].

Механизм заполнения трафика используется для защиты от попыток анализа трафика. Он эффективен только в случае шифрования всего трафика, когда нельзя отличить информацию от заполнения.

Механизм управления маршрутизацией позволяет использовать только безопасные с точки зрения защиты информации фрагменты сети, участки переприема, коммуникации, звенья. Может быть запрещена передача некоторых данных по определенным маршрутам, или оконечная система, обнаружив воздействие на ее информацию, может потребовать предоставить ей маршрут доставки данных, обеспечивающий их конфиденциальность и целостность.

Механизм нотариального заверения обеспечивается участием третьей стороны — «нотариуса», позволяет подтвердить целостность данных, удостоверить источник и приемник данных, время сеанса связи и т. п.

Адаптивное регулирование по эталонной модели

18.02.2015 16:10Теория адаптивных систем возникла в связи с необходимостью решения широкого класса прикладных задач, для которых неприемлемы традиционные методы, требующие знания адекватной математической модели объекта. Качество традиционных (неадаптивных) методов управления тем выше, чем больше априорной информации о самом объекте и условиях его функционирования. На практике достаточно трудно обеспечить точное математическое описание объекта управления. Например, динамические характеристики летательных аппаратов сильно зависят от режима полета, технологических разбросов, состояния атмосферы. В этих условиях традиционные методы часто оказываются неприменимыми либо не обеспечивают требуемое качество системы автоматического управления.

В связи с этим уже на начальном этапе развития теории автоматического управления представлялся весьма эффективным путь построения управляющих систем, не требующих полной априорной информации об объекте и условиях его функционирования.

Эффект приспособления к условиям функционирования в адаптивных системах обеспечивается за счет накопления и обработки информации о поведении объекта в процессе его функционирования, что позволяет существенно снизить влияние неопределенности на качество управления, компенсируя недостаток априорной информации на этапе проектирования систем.

Система управления, автоматически определяющая требуемый закон управления посредством анализа поведения объекта при текущем управлении, называется адаптивной.

Адаптивные системы можно разделить на два больших класса: самоорганизующиеся и самонастраивающиеся.

В самоорганизующихся системах в процессе функционирования происходит формирование алгоритма управления (его структуры и параметров), позволяющего оптимизировать систему с точки зрения поставленной цели управления (ЦУ). Такого рода задача возникает, например, в условиях изменения структуры и параметров объекта управления в зависимости от режима функционирования, когда априорной информации недостаточно для определения текущего режима. При широком классе возможных структур объекта трудно надеяться на выбор единственной структуры алгоритма управления, способной обеспечить замкнутой системе достижение цели управления во всех режимах функционирования. Таким образом, речь идет о синтезе при свободной структуре регулятора. Очевидная сложность постановки задачи не позволяет надеяться на простые алгоритмы ее решения, а следовательно, и на широкое внедрение в настоящее время систем в практику.

Задача существенно упрощается, если структура объекта управления известна и неизменна, а поведение зависит от ряда неизменных параметров. Задача решается в классе самонастраивающихся систем (СНС), в которых структура регулятора задана (заранее выбрана) и требуется определить лишь алгоритм настройки его коэффициентов (алгоритм адаптации).

Самонастраивающейся системой автоматического управления называется система, самостоятельно изменяющая свои динамические характеристики в соответствии с изменением внешних условий с целью достижения оптимального выхода системы. В случае самонастраивающихся систем управления полетом таким оптимальным выходом системы будет оптимальная реакция на внешние возмущения.

СНС делятся на два подкласса: поисковые и беспоисковые. В поисковых СНС минимум (или максимум) меры качества (производительность установки, расход топлива и т.д.) ищется с помощью специально организованных поисковых сигналов. Простейшими поисковыми системами являются большинство экстремальных систем, в которых недостаток априорной информации восполняется за счет текущей информации, получаемой в виде реакции объекта на искусственно вводимые поисковые (пробные, тестовые) воздействия.

В беспоисковых СНС в явном или неявном виде имеется модель с желаемыми динамическими характеристиками. Задача алгоритма адаптации состоит в настройке коэффициентов регулятора таким образом, чтобы свести рассогласование между объектом управления и моделью к нулю. Такое управление называют прямым адаптивным управлением, а системы - адаптивными системами с эталонной моделью.

В случае непрямого адаптивного управления сначала проводят идентификацию объекта, а затем определяют соответствующие коэффициенты регулятора. Подобные регуляторы называются самонастраивающимися.

При прямом адаптивном управлении контуры адаптации работают по замкнутому циклу, что позволяет парировать изменения параметров объекта и регулятора в процессе функционирования. Однако каждый контур самонастройки повышает порядок системы как минимум на единицу, и при этом существенно влияет на общую динамику замкнутой системы.

В случае непрямого адаптивного управления контуры самонастройки работают по разомкнутому циклу и, следовательно, не влияют на динамику системы. Однако все ошибки идентификации, уходы параметров объекта и регулятора существенно влияют на точность управления. В беспоисковых самонастраивающихся системах эталонная модель может быть реализована в виде реального динамического звена (явная модель) или присутствовать в виде некоторого эталонного уравнения, связывающего регулируемые переменные и их производные (неявная модель). В неявной модели коэффициенты эталонного уравнения являются параметрами алгоритма адаптации.

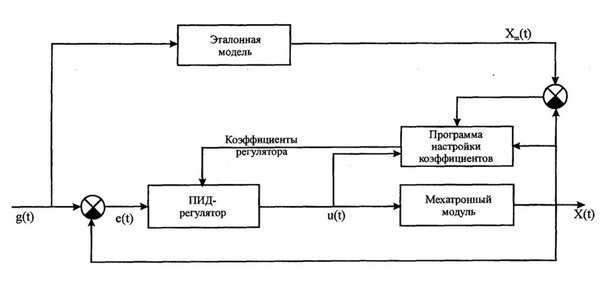

На рисунке 1 показан один из часто используемых в исполнительных приводах вариантов адаптивного управления, где параметры регулятора настраиваются управляющим компьютером по эталонной модели.

Эталонная модель показывает идеальную желаемую реакцию системы на задающий сигнал g(t). В качестве эталонной модели применяют типовые звенья систем автоматического управления (например, апериодическое звено). Параметры ПИД-регулятора (пропорционально-интегрально-дифференциальный регулятор) настраиваются так, чтобы минимизировать рассогласование между выходом модели и реальной системы.

Задача контура настройки состоит в том, чтобы свести это рассогласование к нулю за определенное время с гарантией устойчивости переходного процесса. Данная проблема далеко не тривиальна – можно показать, что она не решается при линейных соотношениях «ошибка – коэффициенты регулятора». Например, в литературе предложен следующий алгоритм настройки параметров:

где k – настраиваемые коэффициенты ПИД-регулятора; А – постоянный коэффициент, задающий скорость адаптации.

Рис. 1. Блок-схема адаптивной системы с эталонной моделью

Функция градиента определяет чувствительность ошибки c(t) к вариации коэффициентов регулятора. Абсолютная устойчивость замкнутой системы, которая является существенно нелинейной, обеспечивается подбором параметра А в программе настройки. Таким образом, управляющий компьютер для реализации адаптивного управления по данной схеме должен в реальном времени решать следующие задачи:

- формировать задающий сигнал для управляемой системы;

- рассчитывать идеальную реакцию по эталонной модели;

- вычислять коэффициенты регулятора в соответствии с программой настройки, определять текущую ошибку и выдавать сигнал управления на вход мехатронного модуля.

Помимо рассмотренной блок-схемы с эталонной моделью известны и другие методы автоматической настройки параметров и структуры регуляторов.