Меры обеспечения информационной безопасности

9. Законодательные меры обеспечения информационной безопасности.

В деле обеспечения информационной безопасности успех может принести только комплексный подход. Мы уже указывали, что для защиты интересов субъектов информационных отношений необходимо сочетать меры следующих уровней:

законодательного;

административного (приказы и другие действия руководства организаций, связанных с защищаемыми информационными системами);

процедурного (меры безопасности, ориентированные на людей);

программно-технического.

Законодательный уровеньявляется важнейшим для обеспечения информационной безопасности. Большинство людей не совершают противоправных действий не потому, что это технически невозможно, а потому, что это осуждается и/или наказывается обществом, потому, что так поступать не принято.

Мы будем различать на законодательном уровне две группы мер:

меры, направленные на создание и поддержание в обществе негативного (в том числе с применением наказаний) отношения к нарушениям и нарушителям информационной безопасности (назовем их мерами ограничительной направленности);

направляющие и координирующие меры, способствующие повышению образованности общества в области информационной безопасности, помогающие в разработке и распространении средств обеспечения информационной безопасности (меры созидательной направленности).

Самое важное (и, вероятно, самое трудное) на законодательном уровне - создать механизм, позволяющий согласовать процесс разработки законов с реалиями и прогрессом информационных технологий. Законы не могут опережать жизнь, но важно, чтобы отставание не было слишком большим, так как на практике, помимо прочих отрицательных моментов, это ведет к снижению информационной безопасности.

10. Административные меры (приказы и другие действия руководства организаций, связанных с защищаемыми информационными системами).

Администрирование средств безопасности включает в себя распространение информации, необходимой для работы сервисов и механизмов безопасности, а также сбор и анализ информации об их функционировании. Примерами могут служить распространение криптографических ключей, установка значений параметров защиты, ведение регистрационного журнала и т.п.

Концептуальной основой администрирования является информационная база управления безопасностью. Эта база может не существовать как единое (распределенное) хранилище, но каждая из оконечных систем должна располагать информацией, необходимой для реализации избранной политики безопасности.

Согласно рекомендациям X.800, усилия администратора средств безопасности должны распределяться по трем направлениям:

администрирование информационной системы в целом;

администрирование сервисов безопасности;

администрирование механизмов безопасности.

Среди действий, относящихся к ИС в целом, отметим обеспечение актуальности политики безопасности, взаимодействие с другими административными службами, реагирование на происходящие события, аудит и безопасное восстановление.

Администрирование сервисов безопасности включает в себя определение защищаемых объектов, выработку правил подбора механизмов безопасности (при наличии альтернатив), комбинирование механизмов для реализации сервисов, взаимодействие с другими администраторами для обеспечения согласованной работы.

Обязанности администратора механизмов безопасности определяются перечнем задействованных механизмов. Типичный список таков:

управление ключами (генерация и распределение);

управление шифрованием (установка и синхронизация криптографических параметров). К управлению шифрованием можно отнести и администрирование механизмов электронной подписи. Управление целостностью, если оно обеспечивается криптографическими средствами, также тяготеет к данному направлению;

администрирование управления доступом (распределение информации, необходимой для управления - паролей, списков доступа и т.п.);

управление аутентификацией (распределение информации, необходимой для аутентификации - паролей, ключей и т.п.);

управление дополнением трафика (выработка и поддержание правил, задающих характеристики дополняющих сообщений - частоту отправки, размер и т.п.);

управление маршрутизацией (выделение доверенных путей);

управление нотаризацией (распространение информации о нотариальных службах, администрирование этих служб).

Лекция 3. Основные направления защиты информации Классификация мер обеспечения информационной безопасности

1. Правовая защита. Международное право и структура законодательства России в области защиты информации. Защита конфиденциальной информации. Коммерческая тайна. Государственная тайна. Перечень основных нормативных и распорядительных документов.

2. Организационная защита. Организация службы безопасности. Основные организационные мероприятия по созданию и поддержанию функционирования системы защиты.

3. Физические средства защиты. Системы контроля доступа, сигнализации, запирающие устройства и хранилища.

4. Аппаратно-программные средства защиты. Идентификация и аутентификация, управление доступом, обеспечение целостности данных и сообщений, контроль и протоколирование действий участников информационного взаимодействия, экранирование удаленного доступа, криптографическая защита, защита от компьютерных вирусов и вредоносных программ, архивация.

Классификация мер обеспечения безопасности компьютерных систем

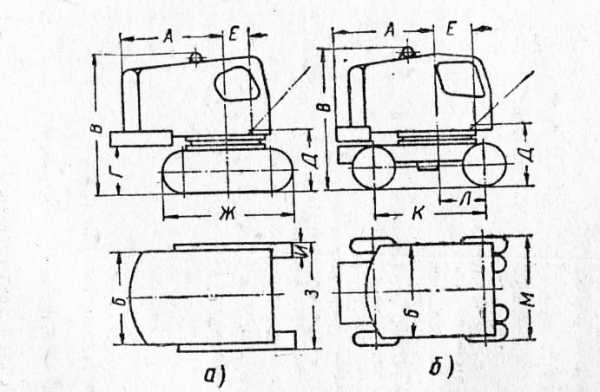

По способам осуществления все меры обеспечения безопасности компьютерных систем подразделяются на правовые (законодательные), морально-этические, организационные (административные), физические и инженерно-технические (аппаратурные и программные) (рис.3.1).

К правовым мерам защиты относятся действующие в стране законы, указы и нормативные акты, регламентирующие правила обращения с информацией, закрепляющие права и обязанности участников информационных отношений в процессе ее обработки и использования, а также устанавливающие ответственность за нарушения этих правил, препятствуя тем самым неправомерному использованию информации, и являющиеся сдерживающим фактором для потенциальных нарушителей.

К морально-этическим мерам противодействия относятся нормы поведения, которые традиционно сложились или складываются по мере распространения ЭВМ в стране или обществе. Эти нормы большей частью не являются обязательными, в отличие от законодательных утвержденные нормативных актов, однако их несоблюдение ведет обычно к падению авторитета, престижа человека, группы лиц или организации. Морально-этические нормы бывают как неписаные (например, общепризнанные нормы честности, патриотизма и т.п.), так и писаные, то есть оформленные в некоторый свод (устав) правил или предписаний.

Рис. 3.1. Схема классификации мер обеспечения безопасности компьютерных систем

Организационные (административные) меры защиты— это меры организационного характера, регламентирующие процессы функционирования системы обработки данных, использование ее ресурсов, деятельность персонала, а также порядок взаимодействия пользователей с системой таким образом, чтобы в наибольшей степени затруднить или исключить возможность реализации угроз безопасности. Они включают:

мероприятия, осуществляемые при проектировании, строительстве и оборудовании вычислительных центров и других объектов систем обработки данных;

мероприятия по разработке правил доступа пользователей к ресурсам системы (разработка политики безопасности);

мероприятия, осуществляемые при подборе и подготовке персонала системы;

организацию охраны и надежного пропускного режима;

организацию учета, хранения, использования и уничтожения документов и носителей с информацией;

распределение реквизитов разграничения доступа (паролей, ключей шифрования и т.п.);

организацию явного и скрытого контроля за работой пользователей;

мероприятия, осуществляемые при проектировании, разработке, ремонте и модификациях оборудования и программного обеспечения и т.п.

Организационные меры обеспечивают исполнение существующих нормативных актов и строятся с учетом существующих правил поведения, принятых в стране и/или организации;

Воплощение организационных мер требует создания нормативных документов;

Для эффективного применения организационные меры должны быть поддержаны физическими и техническими средствами;

Применение и использование технических средств защиты требует соответствующей организационной поддержки;

Утверждение норм поведения персонала — в актах обязательского права.

Физические меры защиты основаны на применении разного рода механических, электро- или электронно-механических устройств и сооружений, специально предназначенных для создания физических препятствий на возможных путях проникновения и доступа потенциальных нарушителей к компонентам системы и защищаемой информации, а также технических средств визуального наблюдения, связи и охранной сигнализации.

Технические (аппаратно-программные) меры защиты основаны на использовании различных электронных устройств и специальных программ, входящих в состав АС и выполняющих (самостоятельно или в комплексе с другими средствами) функции защиты (идентификацию и аутентификацию пользователей, разграничение доступа к ресурсам, регистрацию событий, криптографическое закрытие информации и т.д.).

Взаимосвязь рассмотренных выше мер обеспечения безопасности приведена в рис.3.2.

Рис. 3.2. Взаимосвязь мер обеспечения безопасности

Правовая защита информационного ресурса признана как на международном, так и на государственном уровнях. На международном уровне она определяется соответствующими конвенциями, декларациями и реализуется путем патентования, защиты авторских прав и лицензирования на определенный вид деятельности и владение соответствующей информацией (табл.3.1).

На государственном уровне правовая защита реализуется государственными и ведомственными нормативными актами:

Конституция РФ;

Законы РФ, принятые Государственной думой;

Гражданские, административные, уголовные кодексы;

Приказы, положения, инструкции.

Примечание. в дополнении к закону об информации, информатизации и защите информации приняты: закон о правовой охране программ для ЭВМ и баз данных, закон по топологии интегральных микросхем и др.

Правовой режим работы с информацией ограниченного доступа определяется двумя законами:

Закон о государственной тайне (рис. 3.3);

Закон о коммерческой тайне.

Таблица 3.1. Иерархическая структура правовой защиты

| 1 блок | Конституционное законодательство, нормы по вопросам защиты информации |

| 2 блок | Общие законы и кодексы (законы о собственности, о правах граждан, о гражданстве, о налогах, которые включают нормы по защите информации) |

| 3 блок | Законы об организации управления ( касаются отдельных структур экономики, хозяйства, административно-государственных органов) |

| 4 блок | Специальные законы, относящиеся к конкретным сферам информационной деятельности (важнейшим является Федеральный закон об информации, информатизации и защите информации*) |

| 5 блок | Законодательство субъектов РФ по вопросам защиты информации |

| 6 блок | Подзаконные нормативные акты, конкретизирующие использование конкретных законов в конкретных условиях практической деятельности. |

| 7 блок | Правоохранительное законодательство РФ, которое содержит сведения об ответственности за правонарушение в сфере информационной деятельности |

В соответствии со СТ.139 «Служебная тайна» ГК РФ тайна представляет собой информацию, которая имеет действительную или потенциальную коммерческую ценность (рис 3.4).

К конфиденциальным могут быть отнесены сведения, которые соответствуют перечню, утвержденному Указом Президента от 06.03.97 «Об утверждении перечня сведений конфиденциального характера»

Устанавливается несколько степеней секретности сведений, составляющих государственную тайну:

особо важно (ОВ);

совершенно секретно (СС);

секретно (С).

Таблица 3.2 Виды конфиденциальной информации

| Конфиденциальная информация | Личная | Сведения о фактах, событиях, частной жизни граждан, позволяющие идентифицировать его личность |

| Судебно-следственная | Информация, составляющая тайну следствия | |

| Служебная | Информация, доступ к которой ограничен органами гос. власти | |

| Профессиональная | Сведения (врачебная, нотариальная, адвокатская и пр. информация, касающаяся профессиональной деятельности человека | |

| Коммерческая | Сведения, связанные с коммерческой деятельностью | |

| Производственная | Сведения о сущности изобретений до официальных публикаций, патентования либо иной формы защиты авторских прав |

В Ст.21 Закона определяется допуск должностных лиц к государственной тайне, а также основания для отказа должностному лицу в допуске к государственной тайне.

Рис. 3.3. Схема сведений, относящихся к государственной тайне

Рис. 3.4. Схема сведений, не подлежащих закрытию

Виды мер и основные принципы обеспечения безопасности информационных технологий Виды мер противодействия угрозам безопасности

Целью рассмотрения данной темы является обзор видов известных мер противодействия угрозам безопасности АС (контрмер), а также основных принципов построения систем защиты информации.

По способам осуществления все меры защиты информации, её носителей и систем её обработки подразделяются на:

правовые (законодательные);

морально-этические;

организационные (административные и процедурные);

технологические;

физические;

технические (аппаратурные и программные).

Правовые (законодательные)

К правовым мерам защиты относятся действующие в стране законы, указы и другие нормативные правовые акты, регламентирующие правила обращения с информацией, закрепляющие права и обязанности участников информационных отношений в процессе её получения, обработки и использования, а также устанавливающие ответственность за нарушения этих правил, препятствуя тем самым неправомерному использованию информации и являющиеся сдерживающим фактором для потенциальных нарушителей. Правовые меры защиты носят в основном упреждающий, профилактический характер и требуют постоянной разъяснительной работы с пользователями и обслуживающим персоналом АС.

Морально-этические

К морально-этическим мерам защиты относятся нормы поведения, которые традиционно сложились или складываются по мере распространения информационных технологий в обществе. Эти нормы большей частью не являются обязательными, как требования нормативных актов, однако, их несоблюдение ведёт обычно к падению авторитета или престижа человека, группы лиц или организации. Морально-этические нормы бывают как неписаные (например, общепризнанные нормы честности, патриотизма и т.п.), так и писаные, то есть оформленные в некоторый свод (устав, кодекс чести и т.п.) правил или предписаний. Морально-этические меры защиты являются профилактическими и требуют постоянной работы по созданию здорового морального климата в коллективах пользователей и обслуживающего персонала АС.

Организационные

Организационные меры защиты - это меры административного и процедурного характера, регламентирующие процессы функционирования системы обработки данных, использование её ресурсов, деятельность обслуживающего персонала, а также порядок взаимодействия пользователей и обслуживающего персонала с системой таким образом, чтобы в наибольшей степени затруднить или исключить возможность реализации угроз безопасности или снизить размер потерь в случае их реализации.

Технологические

К данному виду мер защиты относятся разного рода технологические решения и приёмы, основанные обычно на использовании некоторых видов избыточности (структурной, функциональной, информационной, временной и т.п.) и направленные на уменьшение возможности совершения сотрудниками ошибок и нарушений в рамках предоставленных им прав и полномочий. Примером таких мер является использование процедур двойного ввода ответственной информации, инициализации ответственных операций только при наличии разрешений от нескольких должностных лиц, процедур проверки соответствия реквизитов исходящих и входящих сообщений в системах коммутации сообщений, периодическое подведение общего баланса всех банковских счетов и т.п.

Меры физической защиты

Физические меры защиты основаны на применении разного рода механических, электро- или электронно-механических устройств и сооружений, специально предназначенных для создания физических препятствий на возможных путях проникновения и доступа потенциальных нарушителей к компонентам системы и защищаемой информации, а также средств визуального наблюдения, связи и охранной сигнализации. К данному типу относятся также меры и средства контроля физической целостности компонентов АС (пломбы, наклейки и т.п.).

Технические

Технические меры защиты основаны на использовании различных электронных устройств и специальных программ, входящих в состав АС и выполняющих (самостоятельно или в комплексе с другими средствами) функции защиты.

Взаимосвязь рассмотренных выше мер обеспечения безопасности приведена на рисунке

рисунок - Взаимосвязь мер обеспечения информационной безопасности

1 - нормативные и организационно-распорядительные документы составляются с учётом и на основе существующих норм морали и этики. 2 - организационные меры обеспечивают исполнение существующих нормативных актов и строятся с учётом существующих правил поведения, принятых в стране и/или организации. 3 - воплощение организационных мер требует разработки соответствующих нормативных и организационно-распорядительных документов, не противоречащих нормам правовых мер. 4 - для эффективного применения организационные меры должны быть поддержаны физическими и техническими средствами. 5 - применение и использование технических средств защиты требует соответствующей организационной поддержки.

11.2. Методы обеспечения информационной безопасности рф

Исходя из того, что компьютерная информация в силу своей специфики подвержена физическому уничтожению, несанкционированной модификации, копированию, блокированию, а также может быть получена лицами, для которых она не предназначалась, на одно из первых мест ставится проблема ее защиты10.

Основной причиной наличия потерь, связанных с компьютерами, является недостаточная образованность в области безопасности. Только наличие некоторых знаний в области безопасности может прекратить инциденты и ошибки, обеспечить эффективное применение мер защиты, предотвратить преступление или своевременно обнаружить подозреваемого.

Осведомленность конечного пользователя о мерах безопасности обеспечивает четыре уровня защиты компьютерных и информационных ресурсов:

Предотвращение– только авторизованный персонал имеет доступ к информации и технологии.

Обнаружение– обеспечивается раннее обнаружение преступлений и злоупотреблений, даже если механизмы защиты были обойдены.

Ограничение– уменьшается размер потерь, если преступление все-таки произошло, несмотря на меры по его предотвращению и обнаружению.

Восстановление– обеспечивается эффективное восстановление информации при наличии документированных и проверенных планов по восстановлению.

Несколько лет назад контроль за технологией работы был заботой технических администраторов. Сегодня контроль за информацией стал обязанностью каждого нетехнического конечного пользователя. Контроль за информацией требует новых знаний и навыков для группы нетехнических служащих. Хороший контроль за информацией требует понимания возможностей совершения компьютерных преступлений и злоупотреблений, чтобы можно было в дальнейшем предпринять контрмеры против них.

Когда компьютеры впервые появились, они были доступны только небольшому числу людей, которые умели их использовать. Обычно они помещались в специальных помещениях, удаленных территориально от помещений, где работали служащие. Сегодня все изменилось. Компьютерные терминалы и настольные компьютеры используются везде. Компьютерное оборудование стало дружественным к пользователю, поэтому много людей могут быстро и легко научиться тому, как его использовать.

Число служащих в организации, имеющих доступ к компьютерному оборудованию и информационной технологии, постоянно растет. Доступ к информации больше не ограничивается только узким кругом лиц из верхнего руководства организации. Этот процесс привел к тому, что произошла «демократизация преступления». Чем больше людей получало доступ к информационной технологии и компьютерному оборудованию, тем больше возникало возможностей для совершения компьютерных преступлений.

Трудно обобщать, но компьютерным преступником может быть:

конечный пользователь, не технический служащий и не хакер;

тот, кто не находится на руководящей должности;

тот, у кого нет судимостей;

умный, талантливый сотрудник;

тот, кто много работает;

тот, кто не разбирается в компьютерах;

тот, кого вы подозревали бы в последнюю очередь;

именно тот, кого вы взяли бы на работу.

Компьютерным преступником может быть любой!Нельзя назвать типичным компьютерным преступником молодого хакера, использующего телефон и домашний компьютер для получения доступа к большим компьютерам.Типичный компьютерный преступник – это служащий, которому разрешен доступ к системе, нетехническим пользователем которой он является. В США компьютерные преступления, совершенные служащими, составляют 70-80 процентов ежегодного ущерба, связанного с компьютерами. Остальные 20 процентов дают действия нечестных и недовольных сотрудников. И совершаются они по целому ряду причин – личная или финансовая выгода, развлечение, месть, попытка добиться расположения кого-либо к себе, самовыражение, случайность, вандализм.

Но значительно больший ущерб, около 60 процентов всех потерь, наносят ошибки людей и инциденты. Предотвращение компьютерных потерь, как из-за умышленных преступлений, так и из-за неумышленных ошибок, требует знаний в области безопасности. Опросы, проводимые периодически в США, показывают, что именно служащие, имевшие знания в области компьютерной безопасности, были основной причиной выявления компьютерных преступлений.

Признаком компьютерного преступления является:

неавторизованное использование компьютерного времени;

неавторизованные попытки доступа к файлам данных;

кражи частей компьютеров;

кражи программ;

физическое разрушение оборудования;

уничтожение данных или программ;

неавторизованное владение дискетами, лентами или распечатками.

И это только самые очевидные признаки, на которые следует обратить внимание при выявлении компьютерных преступлений. Иногда эти признаки говорят о том, что преступление уже совершено, или что не выполняются меры защиты. Они также могут свидетельствовать о наличии уязвимых мест, указать, где находится дыра в защите, и помочь наметить план действий по устранению уязвимого места. В то время как признаки могут помочь выявить преступление или злоупотребление, меры защиты могут помочь предотвратить его.

Меры защиты– это меры, вводимые руководством для обеспечения безопасности информации: административные руководящие документы (приказы, положения, инструкции), аппаратные устройства или дополнительные программы, основной целью которых является предотвратить преступления и злоупотребления, не позволив им произойти. Меры защиты могут также выполнять функцию ограничения, уменьшая размер ущерба от преступления.

Конкретные средства защиты компьютерной информации многообразны. Это общие охранные средства (пропускной режим, сигнализация, военизированная охрана), дифференциация возможностей пользователей, а также всякого рода интеллектуальные средства, затрудняющие несанкционированный доступ к компьютерной информации (индивидуальные коды доступа, идентифицирующий диалог с системой и другие). При попытке обращения ненадлежащего лица к запретным для него блокам компьютерной информации происходит автоматическое прерывание работы программы, иногда подаются звуковые сигналы, экран дисплея начинает особым образом мигать, привлекая внимание персонала. Программные средства защиты компьютерной информации могут быть созданы собственником информации либо по его заказу индивидуальным образом, чаще всего применяются типовые средства защиты, входящие в программное обеспечение ЭВМ.

Давая оценку существующим системам защиты информации, специалисты на вопрос, можно ли защитить данные в компьютерной системе полностью, отвечают отрицательно. При этом указывают на то, что уровень защищенности должен соответствовать степени риска, так как в этом случае стоимость разрушения системы (доступ к санкционированной информации несанкционированного пользователя) превышает выгоду, получаемую в результате разрушения системы защиты11. В этом случае каждая отрасль народного хозяйства, каждое промышленное предприятие должны использовать процедуру защиты своей информации и обеспечивать гарантированную охрану данных, осуществлять свои управленческие действия в полном соответствии с требованиями правил и законов по защите информации.

Защита компьютерной информации осуществляется по трем направлениям:

детализация действующего уголовного законодательства и совершенствование его в этом направлении;

совершенствование форм деятельности и подготовки представителей органов охраны правопорядка, в том числе создание и развитие специальных подразделений для выполнения этой работы;

усиление мер безопасности против возможных злоупотреблений ЭВМ и поиск более совершенных средств защиты компьютерной техники и информационных сетей.

В соответствии с Федеральным законом «Об информации, информационных технологиях и о защите информации» целями защиты информации являются12:

предотвращение утечки, хищения, утраты, искажения, подделки информации;

предотвращение угроз безопасности личности, общества и государства;

предотвращение несанкционированных действий по уничтожению, модификации, искажению, копированию, блокированию информации; предотвращение других форм незаконного вмешательства в информационные ресурсы и информационные системы, обеспечение правового регулирования документированной информации как объекта собственности;

защита конституционных прав граждан на сохранение личной тайны и конфиденциальности персональных данных, имеющихся в информационных системах;

сохранение государственной тайны, конфиденциальности документированной информации в соответствии с законодательством;

обеспечение прав субъектов в информационных процессах, при разработке, производстве и применении информационных систем, технологий и средств их обеспечения.

Защите подлежит любая документированная информация, неправомерное обращение с которой может нанести ущерб ее собственнику, владельцу, пользователю и иному лицу.

Режим защиты информации устанавливается:

в отношении сведений, отнесенных к государственной тайне, – уполномоченными органами на основании Закона РФ «О государственной тайне»13;

в отношении конфиденциальной документированной информации– собственником информационных ресурсов или уполномоченным лицом;

в отношении персональных данных– федеральным законом.

Контроль за соблюдением требований к защите информации и эксплуатацией специальных программно-технических средств защиты, а также обеспечение организационных мер защиты информационных систем, обрабатывающих информацию с ограниченным доступом в негосударственных структурах, осуществляются органами государственной власти.

Организации, обрабатывающие информацию с ограниченным доступом, которая является собственностью государства, создают специальные службы, обеспечивающие защиту информации. Например, средства защиты информационных систем органов государственной власти Российской Федерации и ее субъектов, других государственных органов, организаций, которые обрабатывают документированную информацию с ограниченным доступом, подлежат обязательной сертификации; организации, выполняющие работы в области проектирования, производства средств защиты компьютерной информации, получают лицензии на этот вид деятельности.

Собственник информационных ресурсов или уполномоченные им лица имеют право осуществлять контроль за выполнением требований по защите информации и запрещать или приостанавливать обработку информации в случае невыполнения этих требований.