Противодействие угрозам информационной безопасности организации со стороны собственного персонала

1.3.Основные методы защиты конфиденциальной информации от угроз со стороны собственного персонала организации

Каждое предприятие оснащено компьютерной техникой и доступом к всемирной паутине Интернет. Злоумышленники умело подключаются практически к каждой составной этой системы и с помощью многочисленного арсенала (вирусы, вредоносное ПО, подбор паролей и другое) воруют ценную информацию. Система информационной безопасности должна внедряться в каждую организацию. Руководителям необходимо собрать, проанализировать и классифицировать все виды информации, которая нуждается в защите, и использовать надлежащую систему обеспечения безопасности. Но и этого будет мало, потому что, кроме техники, существует еще и человеческий фактор.

Важно правильно организовать защиту своего предприятия на всех уровнях. Для этих целей используется система менеджмента информационной безопасности, с помощью которой руководитель наладит непрерывный процесс мониторинга бизнеса и обеспечит высокий уровень безопасности своих данных.

Но, к сожалению, далеко не все руководители считают необходимым защищать свои предприятия, мотивируя свое решение отсутствием важной информации в своем бизнесе. Это неправильно.

Подходы к выстраиванию комплексной системы информационной безопасности критически важных предприятий, нуждающихся в обеспечении целостности, доступности и конфиденциальности информации, имеющих свои особенности и специфику, которые должны быть учтены еще на этапе построения концепции защиты.

Попробуем рассмотреть основные моменты снижения рисков и борьбы с угрозами в инфраструктуре промышленных предприятий. Обеспечение комплексной безопасности инфраструктуры промышленного предприятия имеет свою специфику.

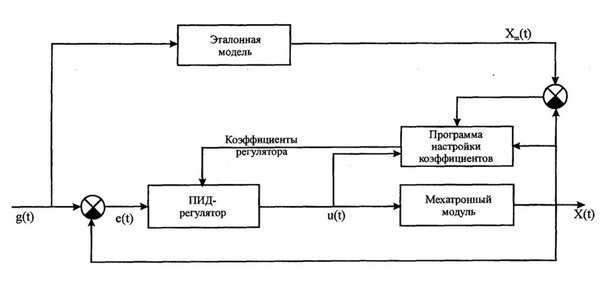

Упрощенная схема взаимосвязей в рамках функционирования промышленной системы приведена на рисунке 4.

Если автор имеет дело с десятками промышленных цехов, распределенных на территории в несколько десятков квадратных километров, то для доступа к корпоративным ресурсам могут потребоваться беспроводные точки подключения (Wi-Fi), которые также нужно контролировать. Если разнородные централизованные информационные системы концентрируются в едином дата-центре, через который идут все потоки информации, то может потребоваться реализация единой системы управления учетными данными пользователей (системы класса IDM).

Рисунок 4 ‑ Упрощенная схема взаимосвязей в рамках функционирования системы

Если же речь идет об обеспечении безопасного мобильного доступа к информационным ресурсам предприятия, то для этого могут быть использованы распространенные сейчас MDM-системы, позволяющие управлять мобильными устройствами.

Например, несколько лет назад специалисты компании КРОК помогли ОАО “Авиадвигатель”, где работают более 2 500 человек, обеспечить для сотрудников доступ к основным корпоративным приложениям с их собственных мобильных устройств. Было внедрено комплексное решение, состоящее из MDM-системы и подсистемы SSL VPN для защищенного доступа к внутренним ИТ-ресурсам предприятия.

Но в целом, комплексный подход к защите информации на промышленном предприятии примерно тот же, что и на любом другом территориально распределенном предприятии. В отличие от банков или сотовых операторов, где отраслевые требования к информационной безопасности задаются внешним регулятором, в промышленности их определяет собственник холдинга или совет директоров, который может определить ту или иную парадигму защиты, четко учитывающую основные риски и угрозы.

Процесс разглашение конфиденциальной информации – несанкционированное доведение защищаемой информации до лиц, которые не имеют права доступа к этой информации.

Информационная безопасность ‑ это защищенность информации от незаконного ознакомления в первую очередь, а также преобразования и уничтожения. Природа воздействий, которые направлены на нарушение безопасности может быть самой разнообразной.

В данном разделе рассмотрены факторы, способствующие разглашению защищаемой информации лицами, имеющими к ней право доступа и методы для предупреждения и борьбы с ними:

Ответственность за разглашение (подписка о неразглашении).

Контрольно-пропускной режим.

Это комплекс организационно-правовых ограничений и правил, которые устанавливают порядок пропуска через контрольно-пропускные пункты в отдельные помещения сотрудников объекта, посетителей, транспорта и материальных средств. Контрольно-пропускной режим – это один из ключевых моментов в организации системы безопасности на предприятии.

Контрольно-пропускной режим вводится для того, чтобы исключить:

проникновение посторонних лиц на охраняемые (режимные) объекты, в административные здания, а также в режимные помещения;

посещение режимных помещений без служебной необходимости должностными лицами организации;

внос (ввоз) в административные здания и на объекты личных визуальных средств наблюдения, кино-, видео- и фотоаппаратуры, радиотехнической и другой аппаратуры;

контроль за использованием мобильного телефона;

На территории предприятия нельзя пользоваться незарегистрированным мобильным телефоном. Если же телефон зарегистрирован, то нельзя пользоваться фото-видео съемками, выходом в Интернет.

вынос (вывоз) из административных зданий и объектов документов и вещей без соответствующего разрешения21.

Контроль за подключением к Интернету.

Доступом в Интернет обладает отдельно стоящий компьютер, который не работает в локальной сети.

Запрет на использование незарегистрированных носителей.

Сегодня, действующие нормативные правовые акты не предусматривают эффективную защиту конфиденциальной информации предприятия, а, следовательно, только комплекс мер (контрольно-пропускной режим, запрет на использование зарегистрированных носителей, подписка о неразглашении) способен обеспечить полноценную защиту организации от разглашения и снизить риск возникновения подобной ситуации.

Неправомерные действия со стороны лиц, имеющих доступ к информации

Для того чтобы защититься от неправомерных действий со стороны лиц, имеющих право доступа к информации, рассмотрим типичные ошибки, которые допускает руководство на промышленных предприятиях.

Исходя из вышеперечисленного, можно сделать вывод, что необходимо внедрять целый комплекс методов и средств защиты от неправомерных действий со стороны лиц, имеющих право доступа к информации, так как вероятность каждой отдельной угрозы очень велика, а исключить все сразу можно лишь используя весь комплекс методов и средств, а именно:

Контрольно-пропускной режим.

Ведение журналов регистрации действий пользователей.

Необходимо осуществлять контроль за действиями пользователей. Собирать и хранить информацию обо всех событиях, которые происходят в системе.

Осуществление резервного копирования.

Резервным копированием является процесс создания копии данных на носителе (жёстком диске, дискете и т.д.), которое предназначено для восстановления данных в оригинальном или новом месте их расположения в случае их разрушения или повреждения.

Для того, чтобы защититься от несанкционированного доступа к информации необходимо использовать алгоритмы защиты информации (прежде всего шифрования). Их можно реализовать как программными, так и аппаратными средствами.

Таблица 3

Противодействие угрозами информационной безопасности организации со стороны собственного персонала

___________________________________________________

Факультет Менеджмента

Специальность | 061100 | Кафедра | УЧР |

(код) | (аббревиатура) |

Дипломная работа

БЕЗОПАСНОСТИ ОРГАНИЗАЦИИ СО СТОРОНЫ СОБСТВЕННОГО | |

ПЕРСОНАЛА НА ПРИМЕРЕ АГЕНСТВА «С» |

Студент-дипломник | |||

(Ф.И.О. полностью) | подпись | ||

Научный руководитель | |||

(Ф.И.О.) | подпись | ||

Заведующий кафедрой | |||

(Ф.И.О.) | подпись |

Москва 2011 г.

Факультет | Менеджмента | |

Кафедра | УЧР | |

Специальность | Управление персоналом | |

ЗАДАНИЕ К ДИПЛОМНОЙ РАБОТЕ | ||

Студент(ка) | ||

1. Тема дипломной работы | ПРОТИВОДЕЙСТВИЕ УГРОЗАМ ИНФОРМАЦИОННОЙ | |

БЕЗОПАСНОСТИ ОРГАНИЗАЦИИ СО СТОРОНЫ СОЬСТВЕННОГО ПЕРСОНАЛА НА ПРИМЕРЕ АГЕНСТВА «С» | ||

Утверждена приказом Академии № | от «____» ______________ 200__ г. | |

2. Срок сдачи студентом законченной работы от « 27» ноября 2011г. | ||

3. Исходные данные по дипломной работе | ||

4. Содержание разделов дипломной работы (наименование глав) | ||

1.Теоретические основы проблемы обеспечения информационной безопасности совре- | ||

менной организации 2.Оценка эффективности подсистемы информационной | ||

безопасности Агенства «С» со стороны его персонала 3.Рекомендации по актуализации подсистем | ||

5. Перечень приложений к дипломной работе | Приложение 1 Должностная инструкция | |

Менеджера по IT безопасности | ||

Дата выдачи задания | «16» октября 2011 г. | |

Заведующий кафедрой | ||

подпись | ||

Руководитель дипломной работы | ||

подпись | ||

*** Консультант дипломной работы | ||

подпись | ||

Студент | ||

*** при назначении консультанта | подпись |

Содержание

Введение…………………………………………………………...……..……4

Глава 1 Теоретические основы проблемы обеспечения информационной безопасности современной организации…………………………………………...6

1.1Понятие и задачи обеспечения информационной безопасности организации………………..………………….……………………….…………….6

1.2 Обеспечение информационной безопасности ……………………………….13

1.3 Проблема противодействия угрозам информационной безопасности организации со стороны её персонала…………………………………..…..…….27

Вывод по главе 1…………………………………………………………..…32

Глава 2 Оценка эффективности подсистемы информационной безопасности Агентство «С» со стороны его персонала…………………………………....33

2.1 Краткая характеристика организации и её системы управления персоналом………………………………………………………………….......…..33

2.2 практика обеспечения информационной безопасности организации………43

Вывод по главе 2………………………………………………………….…54

Глава 3 Рекомендации по актуализации подсистем………………...…….56

3.1 Рекомендуемые инновации в области противодействия угрозам информационной безопасности…………………………………………………...56

3.2 Оценка эффективности предлагаемых инноваций ………………..…………63

Вывод по 3 главе………………………………………………………..……67

Заключение ……………………………………………………………..……69

Список литературы ……………………………………………………..…...71

Приложение 1 – Должностная инструкция менеджера по

IT-безопасности…………………………………………………………..….75

Введение

Актуальность темы дипломной работы заключается в том, что в современном обществе очень важна информационная безопасность. Развитие глобального процесса информатизации общества, которое наблюдается в последние десятилетия XX века, породило новую социотехнологическую проблему - проблему информационной безопасности человека, хозяйствующего субъекта и общества.

Существо этой проблемы состоит в следующем. Многие важнейшие интересы человека, общества, государства, да и всей мировой цивилизации уже в настоящее время в значительной степени определяется состоянием окружающей их информационной сферы. Поэтому целенаправленные или непреднамеренные воздействия на информационную сферу со стороны внешних или же внутренних источников могут наносить серьезный ущерб этим интересам и представляют собой угрозы для безопасности человека, организации и общества в целом.

Под информационной безопасностью в дальнейшем понимается состояние защищенности информационной среды, обеспечивающее ее формирование и развитие в интересах граждан, организаций и государства. А под информационными угрозами - факторы или совокупности факторов, создающие опасность функционированию информационной среды.

Осознание связи между состоянием информационной среды общества и возможностями достижения важнейших интересов человека и общества произошло совсем недавно, практически в течение трех последних десятилетий. И, многие государства мира, в том числе и Россия, уже разработали свои национальные доктрины в области информационной безопасности, а также концепции государственной политики по ее обеспечению.

Развитие информационных технологий позволяет повысить эффективность деятельности компаний, а также открывает новые возможности для взаимодействия с потенциальными клиентами. Но вместе с этими преимуществами появляются и риски, связанные с угрозами информационной безопасности предприятия. Для снижения этих рисков необходимо уделять достаточное внимание построению и сопровождению систем информационной безопасности (ИБ), что определило выбор темы дипломной работы.

Объект исследования – ООО «Агентство «С».

Предмет исследования – информационная безопасность данной организации.

Цель дипломной работы – повысить уровень защищённости организации от угроз её информационной безопасности со стороны собственного персонала.

Задачи дипломной работы:

– рассмотреть теоретические основы информационной безопасности организации;

– оценить практику обеспечения информационной безопасности организации со стороны собственного персонала;

– разработать инновационные методы противодействия этим угрозам.

Глава 1 Теоретические основы проблемы обеспечения информационной безопасности современной организации

1.1 Понятие и задачи обеспечения информационной безопасности организации

Информационная безопасность организации – состояние защищённости информационной среды организации, обеспечивающее её формирование, использование и развитие.[1]

В современном социуме информационная сфера имеет две составляющие: информационно-техническую (искусственно созданный человеком мир техники, технологий и т. п.) и информационно-психологическую (естественный мир живой природы, включающий и самого человека). Соответственно, в общем случае информационную безопасность общества (государства) можно представить двумя составными частями: информационно-технической безопасностью и информационно-психологической (психофизической) безопасностью.

Безопасность информации (данных) – состояние защищенности информации (данных), при котором обеспечены её (их) конфиденциальность, доступность и целостность.

Информационная безопасность – защита конфиденциальности, целостности и доступности информации.

1. Конфиденциальность: обеспечение доступа к информации только авторизованным пользователям.

2. Целостность: обеспечение достоверности и полноты информации и методов её обработки.

3. Доступность: обеспечение доступа к информации и связанным с ней активам авторизованных пользователей по мере необходимости.

Информационная безопасность (англ. information security) – все аспекты, связанные с определением, достижением и поддержанием конфиденциальности, целостности, доступности, неотказуемости, подотчетности, аутентичности и достоверности информации или средств её обработки.

Безопасность информации (данных) (англ. information (data) security) – состояние защищенности информации (данных), при котором обеспечиваются её (их) конфиденциальность, доступность и целостность.

Безопасность информации (данных) определяется отсутствием недопустимого риска, связанного с утечкой информации по техническим каналам, несанкционированными и непреднамеренными воздействиями на данные и (или) на другие ресурсы автоматизированной информационной системы, используемые при применении информационной технологии.

Безопасность информации (при применении информационных технологий) (англ. IT security) – состояние защищенности информационной технологии, обеспечивающее безопасность информации, для обработки которой она применяется, и информационную безопасность автоматизированной информационной системы, в которой она реализована.

Безопасность автоматизированной информационной системы – состояние защищенности автоматизированной информационной системы, при котором обеспечиваются конфиденциальность, доступность, целостность, подотчетность и подлинность её ресурсов.

Информационная безопасность – защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений. Поддерживающая инфраструктура - системы электро-, тепло-, водо-, газоснабжения, системы кондиционирования и т.д., а также обслуживающий персонал. Неприемлемый ущерб - ущерб, которым нельзя пренебречь.

В качестве стандартной модели безопасности часто приводят модель из трёх категорий:

– конфиденциальность (англ. confidentiality) – состояние информации, при котором доступ к ней осуществляют только субъекты, имеющие на него право;

ПРОТИВОДЕЙСТВИЕ УГРОЗАМ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ОРГАНИЗАЦИИ СО СТОРОНЫ СОБСТВЕННОГО ПЕРСОНАЛА (НА ПРИМЕРЕ ОРГАНИЗАЦИИ N).

Дипломная работа*

| Код | 166120 |

| Дата создания | 2012 |

| Страниц | 74 |

| Источников | 23 |

| Мы сможем обработать ваш заказ 9 октября в 7:00 [мск] Файлы будут доступны для скачивания только после обработки заказа. |

Реализация мандатных правил доступа должна предусматривать возможности сопровождения: изменения классификационных уровней субъектов и объектов специально выделенными субъектами.Должен быть реализован диспетчер доступа, то есть средство, осуществляющее перехват всех обращений субъектов к объектам, а также разграничение доступа в соответствии с заданным принципом разграничения доступа. При этом решение о санкционированности запроса на доступ должно приниматься только при одновременном разрешении его и дискреционными, и мандатными принципами доступа. Таким образом, должен контролироваться не только единичный акт доступа, но и потоки информации.Реализация аудита и протоколирования. Данные мероприятия представляют собой неотъемлемую часть системы информационной безопасности. Подразумевают сбор, накопление, анализ событий, которые происходят в информационной системе в реальном времени. Реализация аудита и протоколирования позволит ОАО «МЗТА» решить следующие задачи:обеспечить подотчетность администраторов и пользователей системы;обеспечить возможность реконструировать последовательность событий;обнаружить попытки нарушения информационной безопасности;предоставить информацию для выявления и анализа проблем.Осуществляя протоколирование события необходимо, как минимум, записывать следующую информацию:дата и время события;идентификатор пользователя, который инициировал действие;тип события;результат действия (неудача или успех);источник запроса;имена объектов, которые были затронуты (например, имена открытых или удаленных файлов);изменения, которые были внесены в базы данных защиты.Закрыть открытые порты на компьютерах пользователей. Копирование необходимой информации на внешние носители осуществлять только через группу информационных технологий.Предложения общего характера будут приведены в конце данной главы.3.2. Рекомендации по защите конфиденциальной информации на бумажных носителях.Мероприятие 1. В первую очередь, по мнению автора настоящей работы, необходимо разработать и оформить формы допуска для работников ОАО «МЗТА». Данное мероприятие должно выделить крайне немногочисленную группу сотрудников ОАО, которой будет разрешен вынос конфиденциальной информации за пределы предприятия.Схемы допуска к информации на предприятиях, как правило, группируются следующим образом: Схема «Устроился в компанию – получил доступ ко всему что есть». Здесь нет какой-либо градации уровня допуска к информации, ни на логическом, ни на программном уровне. Устройство человека на работу предоставляет ему право общего для всех допуска к информации компании. Схема допустима для малого и отчасти среднего бизнеса, но совсем не подходит для тех, кто имеет более сложную, разветвленную и секретную бизнес информацию (ОАО «МЗТА»). Схема «Устроился в компанию – получил допуск согласно принадлежности к отделу или ко всему, что захотел сам или его руководитель». В компании имеется документированный регламент допуска к информации сотрудников. При этом тот или иной допуск определятся фактом принадлежности сотрудника к структурному подразделению, а не его непосредственными обязанностями в рамках этого подразделения или же компетенцией. Здесь имеет место принцип устного или письменного «выклянчивания» себе новых полномочий, если ранее данные права не дают делать то же, что делают «все остальные» в отделе. Важным моментом является то, что новый сотрудник работе с информацией в своем сегменте не обучается вовсе или обучается сотрудниками, работающими с ним вместеСхема «Устроился в компанию – прошел специальное обучение – получил начальный допуск согласно результату обучения». Идеальный вариант, при котором хорошо существует документированный регламент допуска к информации. Новый сотрудник проходит обучение специальными людьми и/или внутри своего отдела, но с соответствующим документальным оформлением, после чего ему присваивается доступ, но не ранее чем обучение будет завершено успешно. Самой нежелательной из всех является вторая схема, т.к. если в первой такой подход может быть оправдан очень скромной бизнес информацией, а в третьей сложная информационная структура хорошо описана и защищена, то именно вторая схема, используясь в компании со сложными ИС, является источником серьезных угроз для ее бизнес информации. Очевидно, что для большой компании лучше не экономить и использовать делопроизводственные регламенты и программные механизмы, соответствующие наиболее безопасной третьей схеме.Мероприятие 2. Ужесточить пропускной режим в ОАО. В идеале, полезно на проходных организовать камеры хранения, куда сотрудники могли бы сдавать портфели, большие сумки и т.д.Распоряжением Генерального директора ОАО определяется перечень сотрудников предприятия, которым для выполнения ими должностных обязанностей предоставляется право прохода через контрольно-пропускные пункты с рабочими папками (портфелями, рабочими чемоданами), предназначенными для переноски служебных документов (иных материалов). Наличие у сотрудников такого права удостоверяется проставлением в их пропусках соответствующих условных знаков (шифров).Мероприятие 3.Копирование и тиражирование конфиденциальных документов должно всегда письменно санкционироваться полномочным должностным лицом–менеджером по информационной безопасности.После этого вносятся необходимые записи в учетной форме основного документа и на самом документе. Копировальная техника должна располагаться в помещении рядом с рабочим местом менеджера по информационной безопасности. В данном помещении обязательно должно быть организовано видеонаблюдение Мероприятие 4. По требованию менеджера по информационной безопасности все сотрудники обязаны предъявлять для проверки все числящиеся за ними и имеющиеся конфиденциальные документы. При проведении служебных проверок в случаях нарушений правил выполнения конфиденциальных работ, разглашения конфиденциальных сведений, утраты документов представлять письменные объяснения на имя руководства ОАО.Мероприятие 5. Обращения к печати конфиденциальных документов разрешаются только с тех компьютеров, адресам которых присвоены соответствующие полномочия.Мероприятие 6. Проведение менеджером по информационной безопасности выборочных проверок рабочих помещений ОАО с целью:определения местонахождения конфиденциальной информации ( рабочий стол сотрудника, сейф, запираемый шкаф);определение местонахождения ключей от сейфов, запираемых шкафов (сданы на пропускной пункт, сданы ответственному лицу, остались в замочных скважинах, в незапираемых ящиках рабочего стола и т.д.).Мероприятие 7. Приобретение специального оборудования для уничтожения конфиденциальных документов (шредеров).Мероприятие 8. Должна быть организована и выполняться процедура по хранению ключей от сейфов и запираемых шкафов. Ко всем сейфам и шкафам необходимо иметь по два экземпляра ключей. Руководитель подразделения хранит ключи исполнителей в своем сейфе. Ключ от собственного сейфа в опечатанном пенале руководитель в конце рабочего дня сдает на пропускном пункте сотруднику охраны. Запасные ключи от всех сейфов должны храниться у менеджера по информационной безопасности.Мероприятие 9. Помещения, в которых происходит работа с конфиденциальными документами, должны быть оборудованы кондиционерами. В этом случае окна в этих помещениях не открываются. В противном случае окна должны быть оборудованы сетками во избежание выпадения документов на улицу. 3.3. Рекомендации по защите конфиденциальной информации в устной формеМероприятие 1. В идеале в ОАО «МЗТА» следует оборудовать, как минимум, хотя бы одно помещение, оборудованное для защиты устной информации (без окон, или со специально оборудованными окнами, генератор помех и т.д.). Если же руководство ОАО сочтет создание такого помещения преждевременным, то совещания, где обсуждаются вопросы, связанные с конфиденциальной информацией, необходимо проводить в помещениях для совещаний за закрытыми дверьми.Мероприятие 2. Использование локальных телефонных систем, которые не имеют выхода за пределы контролируемой зоны (например, телефонные системы внутреннего пользования).Далее следует отметить ряд мероприятий, которые являются общими для всех видов конфиденциальной информации.Провести инструктаж работников ОАО «МЗТА», цель которого – осознание каждым работником важности и конфиденциальности вверенной ему информации. Весьма часто причина разглашения конфиденциальной информации – недостаточное знание работниками правил защиты коммерческих секретов и непонимания (или недопонимания) необходимости их тщательного соблюдения. Консультирование персонала по вопросам ответственности, которую он несет в случае заведомо неправильной либо запрещенной работой с конфиденциальной информацией.Плановое и регулярное проведение обсуждений, семинаров, собраний по вопросам информационной безопасности ОАО.Обучение работников ОАО методам защиты информации должно состоять из доведения до сотрудников, которые имеют доступ к конфиденциальной информации Общества, правил и инструкций по следующим тематикам:обеспечение неразглашения конфиденциальной информации;обращение с конфиденциальными документами;методы прогнозирования действий конкурентов;методы противодействия вербовочным подходам со стороны конкурентов и правоохранительных структур.Защита интеллектуальной собственности также представляет собой очень важный элемент безопасности информации. С носителями таких сведений или авторских прав проводятся отдельные занятия. Остальным работникам необходимо разъяснить понятие служебной информации и их права на результаты интеллектуальной деятельности.Занятия должны проводиться активно, с разъяснением, обменом мнениями, а не простым истребованием росписи за ознакомление. Конкретная тематика по этому блоку определяется менеджером по информационной безопасности.Качественная организация обучения по перечисленным блокам должна включать в себя, разумеется, и проверку соответствующих знаний в виде зачетов. Вопросы по темам занятий включаются в опросные листы при аттестации.Прохождение обучения по наиболее важным тематикам должно документироваться в специальных журналах. Существенным фактором мотивации персонала будет выдача внутрифирменных сертификатов и дипломов.Чтобы эффект от занятий был долгосрочным, должностные или процедурные инструкции, описания технологических процессов должны повторять правила и требования, озвучиваемые на внутрифирменных курсах.Распоряжение об установке видеокамер вряде помещений с возможностью контроля отображаемого на специальном мониторе видео непосредственно самим руководителем ОАО, либо ответственными лицами.Несмотря на вышеприведенное утверждение о лояльности работников ОАО «МЗТА» к своей компании, не следует забывать о мероприятиях по поддержанию и развитию лояльности персонала.К большому сожалению, вера и преданность компании может исчезнуть по непонятным причинам. По непонятным причинам это только на первый взгляд. На все перемены и изменения есть причины, просто не всегда видимые. На самом деле, взгляды работников очень изменились за последние годы, персонал стал более лоялен к своему росту, карьере, а, увы, не к компании. Конечно же, отсюда рождается вопрос: как же постараться вернуть или завоевать преданность сотрудника, особенно, если речь идет о Сотруднике с большой буквы, который может развивать компанию еще долгие годы?Начнем с того, что верность компании – это обязательное правило для любого сотрудника компании! Взамен этой верности, компания должна предоставить рост (карьерный, профессиональный, заработной платы). Если сотрудник уверен в интересующем его росте, значит, растет его преданность и вера компании. Примерные показатели лояльности:заинтересованность сотрудника в компании, точнее в ее деятельности;преданность своему делу, своей работе;желание повышать профессиональный уровень, и свой и своего подчиненного;творческий подход к предложениям, поступающим от начальства;проявление желаний улучшить компанию, инициатива;цели компании и цели сотрудника совпадают; осознание того, что рост компании ее процветание, это рост и процветание каждого.На удовлетворенность трудом воздействуют различные факторы, в том числе:четкое понимание миссии и цели компании;заработная плата, выплата премий;перспективы роста (профессионального, зарплаты и т.д.);обучение в компании;организационная культура компании;рабочее место (насколько оно комфортно для сотрудника);отношение с руководством;общая атмосфера в коллективе;чувство значимости сотрудника и его работы;применение своих знаний и опыта для дальнейшего развития компании;одобрение работы вышестоящим руководством и многие другие факторы.Сегодня каждый, уважающий себя топ-менеджер, знает, что именно лояльность сотрудников поможет не просто выжить в жесткой конкуренции, а дает возможность иметь огромное конкурентное преимущество. Краткие выводы по главеВ настоящей главе представлены рекомендации по повышению степени защищенности конфиденциальной информации ОАО «МЗТА» от угроз, связанных с безответственным и нелояльным персоналом.Так, в области защиты конфиденциальной информации в электронной форме предлагается:установить дополнительное программное обеспечение;провести разграничение прав доступа пользователей локальной сети ОАО «МЗТА»;реализовать процедуру протоколирования и аудита;закрыть открытые порты на компьютерах пользователей. Копирование необходимой информации на внешние носители осуществлять только через группу информационных технологий.В части защиты конфиденциальной информации на бумажных носителях предлагается:разработать и оформить формы допуска для работников ОАО «МЗТА»;определить перечень сотрудников предприятия, которым для выполнения ими должностных обязанностей предоставляется право прохода через контрольно-пропускные пункты с рабочими папками, предназначенными для переноски служебных документов;копирование и тиражирование конфиденциальных документов должно всегда письменно санкционироваться полномочным должностным лицом;проведение проверок как наличиячислящиеся за работниками конфиденциальных документов, так и рабочих помещений на предмет выполнения требований по соблюдению конфиденциальности информации;печать конфиденциальных документов разрешать только с тех компьютеров, адресам которых присвоены соответствующие полномочия;приобрести специальное оборудование для уничтожения конфиденциальных документов (шредеры);разработать и внедрить процедуру по хранению ключей от сейфов и запираемых шкафов.В части защиты конфиденциальной информации в устной форме предлагается:оборудовать, как минимум, хотя бы одно помещение, оборудованное для защиты устной информации (без окон, или со специально оборудованными окнами, генератор помех и т.д.).использование локальных телефонных систем, которые не имеют выхода за пределы контролируемой зоны (например, телефонные системы внутреннего пользования).Предложения общего плана:разработать и утвердить политику информационной безопасности;осуществить подбор и найм сотрудника, отвечающего за информационную безопасность ОАО «МЗТА»;провести инструктаж работников ОАО «МЗТА», цель которого – осознание каждым работником важности и конфиденциальности вверенной ему информации;консультировать персонал ОАО по вопросам ответственности, которую он несет в случае заведомо неправильной либо запрещенной работой с конфиденциальной информацией;проводить с персоналом обсуждения, семинары, собрания по вопросам информационной безопасности ОАО;установить видеокамеры в ряде помещений с возможностью контроля отображаемого на специальном мониторе видео непосредственно самим руководителем ОАО, либо ответственными лицами;мероприятия по поддержанию и развитию лояльности персонала.ЗаключениеРезультаты проведенного исследования дают основания сделать вывод о том, что цель дипломной работыдостигнута – разработаны эффективные предложения по противодействию угрозам информационной безопасности со стороны собственного персонала в открытом акционерном обществе «Московский завод тепловой автоматики».В целом решены важнейшие задачи исследования:проведен анализ теоретических основ информационной безопасности организации, особое внимание при этом уделено угрозам со стороны ее собственного персонала и методам защиты от этих угроз;дана характеристика деятельности ОАО «Московский завод тепловой автоматики», оценен его кадровый потенциал;проведен аудит практики обеспечения защиты конфиденциальной информации в ОАО «Московский завод тепловой автоматики», определены ее основные проблемные области;разработаны методические рекомендации и предложения по совершенствованию защиты конфиденциальной информации в ОАО «Московский завод тепловой автоматики» (в электронной форме, на бумажных носителях, в устной форме). Конфиденциальная информация – документированная информация, доступ к которой ограничивается в соответствии с законодательством Российской Федерации, не являющаяся общедоступной информацией и в случае разглашения способная нанести ущерб правам и охраняемым законом интересам предоставившего ее лица. При защите конфиденциальной информации приоритет должен отдаваться профилактическим методам. Данное утверждение не нуждается в дополнительных обоснованиях уже в силу того, что профилактическими методами не допускается утечка конфиденциальной информации в принципе, в то время как остальные методы в лучшем случае минимизируют ущерб или производят наказание виновных.Открытое акционерное общество «Московский завод тепловой автоматики» – крупнейший отечественный производитель и разработчик современных средств автоматизации в области энергосберегающих технологий. Предоставляет широкий спектр услуг и успешно сотрудничает с российскими и зарубежными компаниями.Основные проблемные области защиты конфиденциальной информации в ОАО «МЗТА» располагаются на административном и организационном уровнях защиты. Основным источником угрозы информационной безопасности ОАО, по мнению автора настоящей работы, является безответственный персонал. Основной резерв повышения информационной безопасности ОАО «МЗТА» – организация контроля исполнения разработанных и утвержденных локальных нормативных актов.Внесены предложения общего плана:разработать и утвердить политику информационной безопасности. Политика безопасности является совокупностью законов, правил и норм поведения, которые направлены на защиту информации и ассоциированных с ней ресурсов;осуществить подбор и найм сотрудника, отвечающего за информационную безопасность ОАО «МЗТА»;провести инструктаж работников ОАО «МЗТА», цель которого – осознание каждым работником важности и конфиденциальности вверенной ему информации; консультировать персонал ОАО по вопросам ответственности, которую он несет в случае заведомо неправильной либо запрещенной работой с конфиденциальной информацией;проводить с персоналом обсуждения, семинары, собрания по вопросам информационной безопасности ОАО;установить видеокамеры в ряде помещений с возможностью контроля отображаемого на специальном мониторе видео непосредственно самим руководителем ОАО, либо ответственными лицами;мероприятия по поддержанию и развитию лояльности персонала.В области защиты конфиденциальной информации в электронной форме предлагается:установить дополнительное программное обеспечение;провести разграничение прав доступа пользователей локальной сети ОАО «МЗТА». Права доступа к информации – совокупность правил, которая регламентирует порядок и условия доступа субъекта к информации и ее носителям, установленных правовыми документами или собственником, владельцем информации;реализовать процедуру протоколирования и аудита (сбор, накопление, анализ событий, которые происходят в информационной системе в реальном времени);закрыть открытые порты на компьютерах пользователей. Копирование необходимой информации на внешние носители осуществлять только через группу информационных технологий.В части защиты конфиденциальной информации на бумажных носителях предлагается:разработать и оформить формы допуска для работников ОАО «МЗТА»;распоряжением Генерального директора ОАО определить перечень сотрудников предприятия, которым для выполнения ими должностных обязанностей предоставляется право прохода через контрольно-пропускные пункты с рабочими папками (портфелями, рабочими чемоданами), предназначенными для переноски служебных документов (иных материалов). Наличие у сотрудников такого права удостоверяется проставлением в их пропусках соответствующих условных знаков (шифров);копирование и тиражирование конфиденциальных документов должно всегда письменно санкционироваться полномочным должностным лицом;проведение проверок как наличиячислящиеся за работниками конфиденциальных документов, так и рабочих помещений на предмет выполнения требований по соблюдению конфиденциальности информации;печать конфиденциальных документов разрешать только с тех компьютеров, адресам которых присвоены соответствующие полномочия;приобрести специальное оборудование для уничтожения конфиденциальных документов (шредеры);разработать и внедрить процедуру по хранению ключей от сейфов и запираемых шкафов.В части защиты конфиденциальной информации в устной форме предлагается:оборудовать, как минимум, хотя бы одно помещение, оборудованное для защиты устной информации (без окон, или со специально оборудованными окнами, генератор помех и т.д.).использование локальных телефонных систем, которые не имеют выхода за пределы контролируемой зоны (например, телефонные системы внутреннего пользования).Ценность данных предложений – в их универсальности и возможности применения в практически любой организации.Реализация данных предложений позволит существенно повысить информационную безопасность ОАО «МЗТА», как следствие – эффективность его работы.ЛитератураКонституция Российской Федерации. Конституция РФ. Государственный флаг РФ. Государственный герб РФ. Государственный гимн РФ. – М.: АСТ, 2006. – 160 с.Гражданский кодекс Российской Федерации. Части 1,2,3 и 4 – М.: Проспект, КноРус, 2010, – 544 с.Трудовой Кодекс Российской Федерации. – М.: Эксмо, 2010. – 256 с.Закон РФ «О государственной тайне»от 21 июля 1993 года № 5485-1 (в редакции Федерального закона № 131-ФЗ от 06 октября 1997 г.) // Консультант ПлюсФедеральный закон «Об информации, информационных технологиях и о защите информации» № 149 – ФЗ от 27 июля 2006 г.(в редакции Федерального закона № 65 – ФЗ от 06 апреля 2011 г.) // Консультант ПлюсФедеральный закон «О коммерческой тайне» № 98-ФЗ от 29.07.2004 г. // Консультант ПлюсФедеральный закон «О персональных данных» № 152 – ФЗ от 27 июля 2006 г. (в редакции Федерального закона № 261 – ФЗ от 25 июля 2011 г.)// Консультант ПлюсУказ Президента РФ «Об утверждении перечня сведений конфиденциального характера» № 188 от 06 марта 1997 г. (с изменениями от 23 сентября 2005 г.) // Консультант ПлюсАлавердов А.Р. Управление кадровой безопасностью предприятия. – М.: Маркет ДС, 2011. – 176 с. Алавердов А.Р. Управление человеческими ресурсами организации.- М.: Синергия, 2012. – 656 с.Кибанов А.Я. Основы управления персоналом. – М.: Инфра-М, 2006. – 304 с.Мескон М., Альберт М., Хедоури Ф. Основы менеджмента. – М: Дело, 2006. – 720 с.Петров М.И. Безопасность и персонал. – М.: Библиотека журнала «Управление персоналом», 2008. – 227 с.Садердинов А. А., Трайнев В. А., Федулов А. А. Информационная безопасность предприятия:Учебное пособие. – 2-е изд. – М., Издательско-торговая корпорация «Дашков и К°», 2005. – 336 с.Самоукина Н.В. Незаменимый сотрудник и кадровая безопасность. – М.: Вершина, 2008. – 176 с.Соломандина Т.О., Соломандин В.Г. Кадровая безопасность компании. – М.: Альфа-пресс, 2011. – 688 с.Управление персоналом организации. Практикум. : Учеб. пособие / Под ред. д.э.н., проф. А.Я. Кибанова. – 2-е изд., перераб. и доп. - М.: ИНФРА-М, 2008. - 365 с.Лояльность: сотрудники лояльны одинаково, но нелояльны по-своему» / Интервью с С. Горностаевым. – Управление персоналом, №2, 2007.Козлов В.Сохранение коммерческой тайны в организации. – Управление персоналом, №7, 2008.www.consultant.ruwww.mzta.ruwww.hrm.ruwww.hr-portal.ruПриложение 1Структура Положения о коммерческой тайне ОАО «МЗТА»Общие положенияПонятия, которые используются в данном ПоложенииПолномочия и ответственность руководства ОАО в области защиты коммерческой тайныПонятие коммерческой тайныОхрана конфиденциальной информацииПорядок отнесения сведений к коммерческой тайнеСведения, которые составляют коммерческую тайнуОбязательства и ответственность работникаПорядок допуска к коммерческой тайнеПорядок прекращения допуска к коммерческой тайнеПриложенияПеречень сведений, составляющих коммерческую тайну ОАО «МЗТА»Перечень сведений, которые не могут составлять коммерческую тайнуПриложение 2Структура Положения о защите персональных данных работников ОАО «МЗТА»ПолитикаЦели и область примененияЗаконодательные акты – основания для разработки ПоложенияПонятие и состав персональных данных работниковПорядок ввода в действие и изменения ПоложенияОбщие положенияСбор, обработка и хранение персональных данных работниковСтруктурные подразделения, работающие с персональнымиданными работниковНосители информации, используемые при работе с персональнымиданными8.Доступ к персональным данным работникаВнутренний доступ (работники ОАО)Внешний доступ (другие организации и граждане)9.Безопасность персональных данных9.1.Внутренняя защита (порядок работы с конфиденциальнойинформацией ОАО)получение персональных данных;хранение персональных данных;использование персональных данных;передача персональных данных9.2.Внешняя защита (защита от несанкционированного доступа кперсональным данным работников извне)Права работникаКоллективные праваОтветственность за разглашение конфиденциальной информации,связанной с персональными данными работникаПриложение 3Обязательство о неразглашении коммерческой тайны ОАО «МЗТА»Я,______________________________________________________________________________________________________________________________,(Ф.И.О.)_________________________________________________________________________________________________________________________________(должность, подразделение)являясь Работником Общества, в период трудовых отношений с Обществом (его правопреемником) и в течение 3 лет после их окончанияОБЯЗУЮСЬ:–не разглашать сведения, составляющие коммерческую тайну Общества, которые будут мне доверены или станут известными при исполнении служебных обязанностей;–не передавать третьим лицам и не раскрывать публично сведения, составляющие коммерческую тайну Общества, без согласия на то его руководства;–выполнять относящиеся ко мне требования приказов, инструкций и положений по обеспечению сохранности коммерческой тайны Общества;–в случае попытки посторонних лиц получить от меня сведения о коммерческой тайне Общества немедленно сообщить об этом руководителю структурного подразделения и Генеральному директору Общества;–не использовать сведения о коммерческой тайне Общества для занятия любой деятельностью, которая в качестве конкурентного действия может нанести ущерб Обществу;–немедленно сообщать Генеральному директору Общества о фактах, которые могут привести к дестабилизации работы Общества;–сохранять коммерческую тайну тех предприятий, с которыми Общество имеет деловые отношения;–в случае увольнения все носители (документальные, электронные и т. п.) коммерческой тайны, которые находились в моем распоряжении, передать начальнику отдела по делопроизводству;–при утрате или недостаче носителей коммерческой тайны немедленно сообщить об этом начальнику структурного подразделения либо Генеральному директору Общества.До моего сведения доведены соответствующие положения по защите коммерческой тайны.Мне известно, что нарушения этих положений могут повлечь ответственность в соответствии с законодательством Российской Федерации._________________________________(подпись)“_____” _________________ 20___ г.Приложение 4Перечень ответственных лиц в структурных подразделениях ОАО «МЗТА», имеющих доступ к персональным данным работников1.Служба персоналаДиректор по персоналуменеджер по обучению персоналаначальник отдела кадровинспектор отдела кадров2. Финансовая службаГлавный бухгалтербухгалтер по заработной платеглавный кассир3. Техническая службаначальник группы информационных технологий (ГИТ)специалист ГИТ4.Управление Генерального директораГенеральный директорюрисконсульт

Литература 1.Конституция Российской Федерации. Конституция РФ. Государственный флаг РФ. Государственный герб РФ. Государственный гимн РФ. – М.: АСТ, 2006. – 160 с. 2.Гражданский кодекс Российской Федерации. Части 1,2,3 и 4 – М.: Проспект, КноРус, 2010, – 544 с. 3.Трудовой Кодекс Российской Федерации. – М.: Эксмо, 2010. – 256 с. 4.Закон РФ «О государственной тайне» от 21 июля 1993 года № 5485-1 (в редакции Федерального закона № 131-ФЗ от 06 октября 1997 г.) // Консультант Плюс 5.Федеральный закон «Об информации, информационных технологиях и о защите информации» № 149 – ФЗ от 27 июля 2006 г. (в редакции Федерального закона № 65 – ФЗ от 06 апреля 2011 г.) // Консультант Плюс 6.Федеральный закон «О коммерческой тайне» № 98-ФЗ от 29.07.2004 г. // Консультант Плюс 7.Федеральный закон «О персональных данных» № 152 – ФЗ от 27 июля 2006 г. (в редакции Федерального закона № 261 – ФЗ от 25 июля 2011 г.)// Консультант Плюс 8.Указ Президента РФ «Об утверждении перечня сведений конфиденциального характера» № 188 от 06 марта 1997 г. (с изменениями от 23 сентября 2005 г.) // Консультант Плюс 9.Алавердов А.Р. Управление кадровой безопасностью предприятия. – М.: Маркет ДС, 2011. – 176 с. 10.Алавердов А.Р. Управление человеческими ресурсами организации.- М.: Синергия, 2012. – 656 с. 11.Кибанов А.Я. Основы управления персоналом. – М.: Инфра-М, 2006. – 304 с. 12.Мескон М., Альберт М., Хедоури Ф. Основы менеджмента. – М: Дело, 2006. – 720 с. 13.Петров М.И. Безопасность и персонал. – М.: Библиотека журнала «Управление персоналом», 2008. – 227 с. 14.Садердинов А. А., Трайнев В. А., Федулов А. А. Информационная безопасность предприятия: Учебное пособие. – 2-е изд. – М., Издательско-торговая корпорация «Дашков и К°», 2005. – 336 с. 15.Самоукина Н.В. Незаменимый сотрудник и кадровая безопасность. – М.: Вершина, 2008. – 176 с. 16.Соломандина Т.О., Соломандин В.Г. Кадровая безопасность компании. – М.: Альфа-пресс, 2011. – 688 с. 17.Управление персоналом организации. Практикум. : Учеб. пособие / Под ред. д.э.н., проф. А.Я. Кибанова. – 2-е изд., перераб. и доп. - М.: ИНФРА-М, 2008. - 365 с. 18.Лояльность: сотрудники лояльны одинаково, но нелояльны по-своему» / Интервью с С. Горностаевым. – Управление персоналом, №2, 2007. 19.Козлов В. Сохранение коммерческой тайны в организации. – Управление персоналом, №7, 2008. 20.www.consultant.ru 21.www.mzta.ru 22.www.hrm.ru 23.www.hr-portal.ru Пожалуйста, внимательно изучайте содержание и фрагменты работы. Деньги за приобретённые готовые работы по причине несоответствия данной работы вашим требованиям или её уникальности не возвращаются.* Категория работы носит оценочный характер в соответствии с качественными и количественными параметрами предоставляемого материала, который не является научным трудом, не является выпускной квалификационной работой и представляет собой результат обработки, структурирования и форматирования собранной информации, но может использоваться в качестве источника для подготовки работы указанной тематики.

Противодействие угрозами информационной безопасности организации со стороны собственного персонала

Применительно к Российской специфике говорить о подобного рода потерях еще рано, однако существующая общемировая тенденция и стремительное развитие информационных технологий в сфере корпоративного менеджмента позволяет прогнозировать увеличение доли угроз экономической безопасности именно в сегменте информационных технологий. При этом источником угроз могут быть как несовершенства технологии (различного рода «дыры» и уязвимости в программном обеспечении, веб-браузерах и почтовых клиентах), так и пресловутый «человеческий фактор», особенности психологии восприятия – ведь любая, даже самая совершенная информационная система требует участия оператора, т.е. человека.

Распространение телекоммуникационных технологий в сфере платежных систем увеличивает риски потери информации именно в звене «пользователь/оператор» - «информационная система». Если добавить к этому распространение мобильной связи и различного рода служб мгновенных сообщений, то получается весьма обширное поле для упражнений специалистов «социальной инженерии», ставящих задачей получение ценной конфиденциальной информации. И единственным средством борьбы с подобного рода рисками является увеличение ответственности и компетентности сотрудников, работающих с ИС.

Произошедшее за последнее время заметное снижение уровня потерь от DoS-атак и вирусов свидетельствует об эффективном противодействии эпидемиям интернет-червей и автоматизированным атакам, а так же о возникновении более тонких технологий воздействия на информационные системы. Широкий спектр средств информационной защиты и их постоянное совершенствование только стимулируют хакеров и вирусописателей на создание более сложных и изощренных способов доступа к конфиденциальной информации. Злоумышленники переходят на качественно новый уровень, предпочитая атаковать конкретные объектв не с целью разрушения или временного прекращения работоспособности, а для получения востребованной информации. На смену подросткам, ради забавы и самоутверждения распространяющим «интернет-червей», приходят профессиональные киберпреступники.

Результаты действий таких преступников обычно не становятся достоянием общественности, однако наносят гораздо больший ущерб, чем проделки подростков. Большая часть организаций в случае обнаружения инцидента предпочитает не разглашать сведения о нем из-за боязни повредить своей репутации и не потерять клиентов.

С киберпреступностью пытаются бороться во всем мире, в том числе и в России. Как известно, Уголовный кодекс РФ предусматривает уголовную ответственность за преступления в сфере информационной безопасности.[6] Так Ст.272 УК РФ предусматривает ответственность за неправомерный доступ информации в тех случаях, когда она запечатлена на машинном носителе, находится в системе или сети (магнитные диски, ленты, барабаны, память ЭВМ); Статья 273 определяет наказание за создание, использование и распространение вредоносных программ для ЭВМ. Однако до создания действенной модели борьбы с кражей конфиденциальной информации еще очень далеко – для того, чтобы убедиться в этом достаточно зайти на какую-нибудь «Горбушку», где практически без проблем можно купить пиратские диски с базами данных государственных служб и персональными данными абонентов сетей связи.

Возникающие в процессе деятельности предприятия (организации) угрозы разделяются по характеру источника на два базовых класса - внешние и внутренние. К первому относятся следующие виды угроз:

а) угрозы физического проникновения посторонних лиц с целью хищения критичной информации на различных носителях;

б) угрозы проникновения в корпоративную сеть с целью получения разового или постоянного доступа к критичной информации;

в) угрозы различных внешних воздействий на корпоративную сеть с целью дезорганизации ее работы, нанесения материального ущерба разнообразными способами;

г) угрозы внедрения в корпоративную сеть извне с целью использования ее ресурсов в личных целях;

д) угрозы снятия информации с работающих компьютеров путем визуального наблюдения и сканирования их электромагнитных или сонарных сигнатур.

Ко второму классу относятся следующие виды угроз:

а) угроза нелояльного поведения персонала по корыстным или личным мотивам, приводящего к утечке критичной информации или нарушениям режима обеспечения общей безопасности;

б) угрозы нарушения защиты от несанкционированного доступа к корпоративной сети вследствие халатности или низкого профессионального уровня персонала;

в) угрозы проведения прямых диверсионных действий или саботажа со стороны персонала, склоненного к сотрудничеству сторонними лицами или организациями;

г) угрозы появления (применения) в процессе увольнения (в особенности вследствие возникновения конфликта) персонала, имевшего отношение к обеспечению общей безопасности или защите корпоративной сети от несанкционированного доступа, устройств или программ, нарушающих режим обеспечения информационной безопасности;

д) угрозы использования персоналом ресурсов корпоративной сети и обрабатываемой в ней информации в личных целях;

е) угрозы нелегального физического подключения дополнительного рабочего места к кабельным линиям корпоративной сети с целью получения доступа к сети и циркулирующей по ней информации.

Рассмотрим методы противодействия внешним и внутренним угрозам информационной безопасности.

Сообразуясь с описанными видами угроз возможны следующие методы противодействия им:

- для видов 1а, 2в - обеспечение общего режима безопасности на территории и в помещениях предприятия (организации);

- для видов 1б, 1в, 1г, 2е - применение комплекса программно-технических и специальных режимных мероприятий по защите корпоративной сети и циркулирующей в ней информации, по результатам - проведение организационно-штатных мероприятий;

- для видов 1д, 2а, 2б - проведение необходимых организационно-штатных мероприятий, для вида 2б дополнительно - проведение разъяснительной и профилактической работы;

- для видов 2г, 2д - координированное проведение специальных режимных и технических мероприятий.

Таким образом, для решения проблемы в комплексе необходимо планировать проведение программно-технических мероприятий по защите сети и циркулирующей по ней информации от несанкционированного доступа, закупку соответствующего программного и аппаратного обеспечения, разработать мероприятия по обеспечению общего режима безопасности, а также специальные мероприятия по обеспечению особого режима использования критичной информации и доступа к ней.

1.3 Проблема противодействия угрозам информационной безопасности организации со стороны её персонала

Повышение стоимости и значимости информации и информационных технологий, возрастающие масштабы ущерба от воздействия негативных событий в информационной сфере предприятий, появление новых информационных технологий, высокий уровень внутренних рисков требуют от руководителей с должным вниманием подойти к проблеме управления информационными рисками. [7]

Изменения в информационной сфере предприятий требуют принятия адекватных мер противодействия информационным рискам. Важнейшими из них являются меры по повышению эффективности управления персоналом.

Сущность информационного риска заключается в том, что это случайное событие, приводящее к негативным последствиям в информационной системе. Воздействуя на информационную систему, в конечном итоге риски приводят к ущербу предприятия, в чем и заключается экономический смысл понятия «информационный риск».

Понятие «информационная система» включает в себя все ресурсы предприятия, которые используются для получения, хранения, обработки, передачи и применения информации, а также информационные ресурсы. В состав информационных систем входят следующие компоненты: компьютерные системы, системы передачи информации, оргтехника, базы данных и файлы компьютерных систем, документы в печатной форме, аудио - и видеоинформация на носителях различной физической природы. В качестве одного из основных ресурсов информационной системы рассматривается специалист, имеющий отношение к использованию или эксплуатации информационной системы.

Такой подход к пониманию сущности информационных рисков позволяет руководству предприятия рассматривать проблему противодействия рискам, как проблему системную.

В сфере управления персоналом основными направлениями решения этой проблемы являются:

- привлечение к управлению информационными рисками менеджеров всех уровней;

- выполнение комплекса мер для сокращения числа ошибочных действий персонала в информационных системах;

- совершенствование системы противодействия злоумышленным действиям персонала (борьба с инсайдом).

К управлению информационными рисками должны привлекаться менеджеры разных уровней. Только менеджеры, управляющие бизнес-процессами, могут оценить величину ущерба предприятия от реализации рискового события. Менеджеры высшего звена, кроме того, обязаны принимать непосредственное участие в разработке политики управления информационными рисками и создании системы управления информационными рисками.

Новые информационные технологии позволяют менеджерам повседневно непосредственно участвовать в процессах управления информационными рисками. В объеме своих компетенций менеджеры должны: [8]

- совместно со специалистами отделов информационных технологий и информационной безопасности принимать участие в допуске (лишении прав допуска) сотрудников предприятия к ресурсам информационной системы;

- осуществлять контроль за деятельностью подчиненных, требующий доступа к рабочей информации подчиненных, с которой они работают;

- принимать участие в мониторинге и аудите системы управления информационными рисками.

Осуществление этих функций допускает высокий уровень автоматизации и не станет обременительным для менеджеров. Для подтверждения этого можно рассмотреть действия менеджера по работе с персоналом при приеме нового сотрудника. После окончательного оформления нового сотрудника менеджер активизирует программу, которая передает соответствующему специалисту отдела информационной безопасности необходимые данные для допуска нового сотрудника к ресурсам информационной системы. Причем если сотрудник зачисляется на типовую должность, то менеджеру достаточно выбрать соответствующий данной должности профиль (стандартный набор) полномочий.

Эта программа разблокирует также программу специалиста отдела информационной безопасности на внесение изменений в систему разграничения доступа. После завершения работы специалистом отдела информационной безопасности в автоматическом режиме будет запущена программа менеджера, которая произведет сравнение заданных менеджером полномочий и результаты их реализации в системе разграничения доступа. Программные средства менеджера позволяют ему в автоматическом режиме отслеживать все попытки несанкционированного изменения полномочий доступа к ресурсам системы.

Ошибочные действия персонала при работе в информационной системе являются основным источником непреднамеренных информационных рисков. Для сокращения количества ошибок, кроме известных мер научной организации труда, необходимо использовать ряд организационно-технических механизмов информационных систем.

К таким механизмам относятся аппаратно-программные блокировки неправильных действий персонала, экспертные системы различного назначения, механизмы обеспечения эффективного взаимодействия пользователя и системы (удобный ввод и получение информации, системы меню, шаблонов, напоминания и т.п.). Ошибки персонала могут быть сокращены также путем применения эффективных механизмов обеспечения работоспособности подсистем, настройки и эксплуатации подсистемы защиты информации, восстановления системы после наступления рисковых событий.

В решении проблемы борьбы с инсайдерами, наряду с другими механизмами, большое значение занимают технологические механизмы противодействия внутренним злоумышленникам. Современные информационные технологии позволяют коренным образом решить наиболее сложную и актуальную проблему ограничения возможностей злоумышленных действий со стороны специалистов отделов информационных технологий и информационной безопасности.

Основная идея предлагаемых изменений заключается в максимальном приближении статуса специалистов отделов информационных технологий и информационной безопасности к статусу пользователя информационной системы, решающего специфические задачи управления безопасностью и качеством информации. Производственная деятельность специалистов этой категории должна строго регламентироваться и находиться под постоянным автоматическим и автоматизированным контролем менеджеров высшего звена.

Для этого функции и полномочия специалистов отделов информационных технологий и информационной безопасности должны быть существенно изменены. Эти изменения предлагается осуществить по следующим направлениям:

- устранить возможность несанкционированного доступа к рабочей информации предприятия;

- разграничить разработку и эксплуатацию программных средств;

- практически исключить возможности необнаруживаемого несанкционированного и недокументированного изменения программной и технической структур информационной системы предприятия.

Для персонала рассматриваемой категории отсутствует производственная необходимость в доступе к рабочей информации предприятия, поскольку задача контроля контента пользователя информационной системы возлагается на менеджеров, которым подчиняется пользователь. Современные технологии позволяют ввести реальное разграничение доступа специалистов отделов информационных технологий и информационной безопасности к ресурсам системы.