Расследование инцидентов информационной безопасности

Реагирование и расследование инцидентов информационной безопасности

Анализ событий ИБ за заданный промежуток времени, позволяющий выявить пропущенные инциденты.

Как это работаетЗаказчик получает информацию об активности APT-группировки в его отрасли за последние несколько месяцев, но не обнаруживает никакой подозрительной активности в своей сети и хочет получить независимую экспертную оценку корректности своих выводов.

Наши специалисты собирают всю необходимую информацию: отбирают и анализируют действительно важные события ИБ и артефакты (образцы вредоносного ПО, дампы памяти и трафика, образы жесткого диска), фиксируют все случаи атак. После анализа заказчик получает экспертное заключение о степени опасности обнаруженных инцидентов и уровне их влияния на IT-инфраструктуру, а также рекомендации по минимизации ущерба.

Экспертная поддержка при реагировании на инцидент (с выездом к заказчику и удаленно)

Услуга, обеспечивающая оперативное и корректное реагирование на инциденты информационной безопасности даже при отсутствии в штате заказчика высококвалифицированных специалистов или при обнаружении специфических инцидентов.

Как это работаетРеагирование на инцидент требует не только глубокой экспертизы, оперативности и точности при принятии решений, но и наличия отлаженных процессов сбора и анализа данных. Специалисты PT ESC всегда готовы подключиться удаленно или выехать к заказчику и решить возникшую проблему в минимально возможный срок.

Анализ инцидента ИБ

Полное детальное исследование инцидента ИБ с выявлением уровня его опасности, используемого вредоносного ПО и определением границ поражения или анализ отдельных артефактов, полученных во время инцидента (например, образцов вредоносного ПО).

Как это работаетЗаказчик обнаруживает в своей инфраструктуре компьютер, инфицированный вредоносным ПО, и хочет знать, как вредонос попал в корпоративную сеть и в чем заключалась его деятельность.

Наши специалисты анализируют любые обнаруженные образцы вредоносного ПО и выдают заключение о его функциональности и потенциальном ущербе.

Комплексное расследование инцидентов информационной безопасности

Всестороннее и глубокое расследование инцидентов с полным восстановлением их хронологии, которое включает поддержку по реагированию, детальный анализ затронутых активов и ретроспективный анализ событий ИБ.

Наши специалисты дают заказчикам развернутые краткосрочные и долгосрочные рекомендации по повышению защищенности IT-инфраструктуры, чтобы предотвратить возникновение инцидентов в дальнейшем.

Материалы

Результаты некоторых расследований реальных инцидентов мы публикуем в виде аналитических отчетов.

Как получить услуги

- Обратитесь к менеджеру по продажам Positive Technologies.

- Оставьте запрос в форме в нижней части страницы.

- Позвоните по телефону +7 495 744-01-44 или +7 800 234-01-44.

Как получить поддержку по услугам

Обратитесь к закрепленному менеджеру по продажам или другим контактным лицам, указанным в договоре.

График предоставления услуг

- В штатном режиме все услуги по расследованию и реагированию на инциденты доступны в рабочие дни с 9:00 до 18:00 (по московскому времени).

- Анализ критически опасных инцидентов и экстренное реагирование на инциденты, в том числе с выездом специалистов PT ESC к заказчику, доступны 24/7. Время реакции — менее часа.

Расследование инцидентов безопасности с помощью DLP Solar Dozor

Современные DLP-решения — прекрасный инструмент для предотвращения внутренних угроз, но без участия офицера безопасности они не могут работать эффективно. В этой статье приведена практически пошаговая инструкция по выявлению и расследованию инцидентов информационной безопасности. Она поможет не только повысить эффективность эксплуатации DLP-системы, но и сократить время, затрачиваемое на работу с ней.

Введение

Внедрение DLP в организации – серьезный шаг зрелой компании. Рано или поздно встает вопрос выбора системы, и тут начинается захватывающий аттракцион: пилотирование, тестирование, проведение ПМИ, сравнение, принятие, внутренние протесты от множества увиденных интерфейсов и количества полученной информации.

И вот он, тот самый момент, когда все традиции соблюдены, процедуры завершены, и у вас на полочке красуется новая блестящая коробочка DLP. Казалось бы, теперь мы в информационной безопасности, данные под надежной защитой, сотрудники под наблюдением, мошенники грустно вздыхают в сторонке.

Однако проходит совсем немного времени, и тут в СМИ проскальзывает неприятная информация о пожаре в сборочном цеху, условиями сделок с вашей организацией оперируют конкуренты, а тут еще и руководитель заявляется с требованием отчета о проделанной работе. И постепенно приходит понимание, что наличие DLP в организации еще не гарантия информационной безопасности.

Хорошо бы открыть интерфейс DLP и обнаружить недобросовестных работников со всеми их гнусными мыслишками и планами по причинению вреда организации, разложенными по полочкам и упакованными в готовую доказательную базу. Но в реальности все обстоит иначе.

После внедрения система DLP требует участия и регулярной методичной работы. Это прекрасный инструмент для обеспечения информационной безопасности и предотвращения внутренних угроз, но без участия офицера безопасности он быстро превращается в еще одну систему в балласте. С какой стороны подступиться к этому диковинному зверю, мы и обсудим в этой статье.

И вот, с крепким кофе и решительным настроем, после трех месяцев внедрения офицер безопасности открывает интерфейс DLP. И оттуда, не скрывая сарказма, на него смотрят тысячи необработанных событий ИБ. Решительный настрой заметно слабеет, и только кофе не позволяет окончательно пасть духом. Как же со всем этим разобраться?

Безусловно, способы и приемы расследований — дело сугубо индивидуальное. Большинство из них приходит с опытом и познанием новых инструментов. Ключевую роль на начальных этапах формирования индивидуального стиля расследований играет простота и логичность системы DLP. Чтобы быстрее привыкнуть к новой системе и получить требуемый результат, мы предлагаем ориентироваться на следующую последовательность шагов при работе с системой DLP Solar Dozor:

- Обнаружение и регистрация событий ИБ.

- Категорирование событий, сбор дополнительной информации и выявление инцидентов ИБ.

- Оперативное реагирование на инцидент (предотвращение или устранение последствий).

- Разбор (расследование) инцидента.

- Реагирование на инцидент (дисциплинарные взыскания, уголовное преследование нарушителей, управленческие решения и другое).

- Анализ причин инцидента и «полученных уроков», подготовка рекомендаций по повышению общего уровня ИБ (при необходимости).

Обнаружение и регистрация событий ИБ

Прелесть века автоматизации в том, что часть действий информационные системы теперь умеют выполнять без участия человека. И это, безусловно, прекрасно и экономит кучу времени, если бы не одно «но» — необходимость предварительной тонкой тщательной настройки системы таким образом, чтобы она действительно упрощала жизнь, а не автоматизировала генерацию мусора, на обработку которого требуется еще больше времени.

Классификация информационных политик, настройка и тюнинг политик безопасности — тема для отдельной большой статьи. Представим пока, что самый важный и, пожалуй, самый сложный этап при внедрении DLP пройден нами со всей ответственностью — система работает, как часы, настроенная политика фильтрации сообщений отвечает всем задачам безопасности в организации.

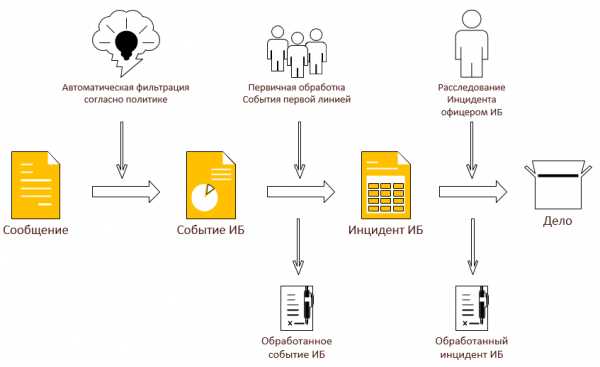

Легко учиться тому, что логично и привычно. Следуя этому правилу, мы воплотили в нашей системе полноценную инцидентную модель. Ее наглядное представление содержится на схеме ниже.

Рисунок 1. Схема инцидентной модели в Solar Dozor

Важно отметить, что Solar Dozor обрабатывает сообщения в режиме реального времени и помимо регистрации событий ИБ в системе умеет отправлять уведомления на почту заинтересованным лицам. Офицер безопасности всегда будет в курсе актуального состояния дел в организации, даже не заходя в интерфейс системы.

Как видно из схемы, система разделяет понятия «сообщение», «событие» и «инцидент». Сообщение — любая информация, поступившая от любого из перехватчиков. Это и сообщения корпоративной почты, и сообщения о копировании данных на съемные носители, и сообщения о запуске процесса на рабочей станции пользователя. Далее в соответствии с настроенными правилами система самостоятельно анализирует все поступающие сообщения и при необходимости формирует события ИБ, которые служат предупреждением о возможной угрозе безопасности.

Например, угроза несанкционированной передачи конфиденциальных данных, нахождения чувствительной информации в открытом доступе или передачи конкурентам важной маркетинговой информации. Одно сообщение при должном старании отправителя может нарушить сразу несколько настроенных правил и стать источником формирования нескольких событий.

Важную роль в процессе генерации событий играет умение системы их самостоятельно классифицировать: определять канал передачи, уровень серьезности нарушения, тип угрозы безопасности. Эти параметры в сочетании с богатыми возможностями фильтрации позволяют оперативно сузить выборку и сосредоточиться на важном.

Выявление инцидентов ИБ

В бой вступает офицер безопасности. На предыдущем этапе незаменимая помощница — система DLP — подготовила наглядную подробную базу для начала проведения расследований. Теперь очередь специалиста.

При настройке определения уровня серьезности событий мы рекомендуем руководствоваться простыми критериями:

- Насколько сильный ущерб организации может нанести данное действие (учитывая материальные, физические и репутационные риски).

- Насколько минимизация ущерба зависит от оперативности реагирования на произошедшее.

Совокупность ответов на эти вопросы поможет определить дальнейший регламент работы с системой — чем выше уровень серьезности события, тем быстрее нужно на него отреагировать.

Совет: во избежание перманентного состояния аврала у офицера безопасности политика должна быть настроена таким образом, чтобы формировать не более десяти событий критичного уровня в день.

Офицер безопасности может просматривать поток событий или выделенную его часть и по каждому проводить экспресс-оценку:

- реальность нарушения (действительно ли это нарушение, а не ошибочное срабатывание или чья-то некомпетентность);

- наличие признаков умышленных противоправных действий;

- потенциальный ущерб для компании;

- возможность дальнейшего негативного развития ситуации;

- необходимость принятия экстренных мер.

Кроме просмотра потока событий в Solar Dozor есть обширный набор инструментов выявления косвенных признаков нарушений:

- Рабочий стол аналитика — инструмент для выявления аномалий и изменений за выбранный промежуток времени. Например, позволяет выявить аномальное увеличение событий по какому-либо каналу передачи или типу угроз.

- Динамический фильтр событий — дает возможность увидеть большое число однотипных событий за короткий период или единичные события, не зафиксированные ранее.

- Карта коммуникаций информационных объектов — без построения поисковых запросов показывает выход чувствительной информации за периметр организации, а также единичные пересылки информации по любому каналу. Такие пересылки с наибольшей вероятностью являются аномальными и требуют дополнительного анализа.

По результатам экспресс-оценки офицер безопасности может:

- Принять событие к сведению и отметить, как просмотренное. Это позволит избежать повторного анализа уже просмотренного события.

- Отметить событие как ошибочное срабатывание. Это позволит получить статистику по неправильным срабатываниям политики и быстро выявить правила, требующие донастройки.

- Создать инцидент, назначить ответственного за его рассмотрение, если нарушение существенное и/или требует дальнейшего анализа.

Свое решение офицер безопасности может зафиксировать в системе, в один клик сменив статус события.

Рисунок 2. Создание инцидента из события в Solar Dozor

Оперативное реагирование на инцидент

Как и в медицине, в информационной безопасности необходимо реагировать быстро, на начальных этапах появления угрозы. Еще лучше — суметь ее предотвратить.

Для этого в Solar Dozor реализованы широкие возможности по блокировке и помещению сообщений в карантин до принятия решения офицером безопасности. Блокировать сообщения можно не только по времени, адресатам, объему, но и анализируя формат и содержимое вложений.

Адресату может быть отправлено автоматически отредактированное сообщение (например, с удаленным вложением, содержащим конфиденциальную информацию). При интеграции с системами класса СКУД и IdM нарушителю можно заблокировать доступ к тем или иным ресурсам.

Разбирая инцидент, офицер безопасности может оповестить о нем заинтересованных лиц, приложив к уведомлению информацию об инциденте или дав на него ссылку. Для этого в системе есть стандартная функция уведомления.

Рисунок 3. Уведомление об инциденте в Solar Dozor

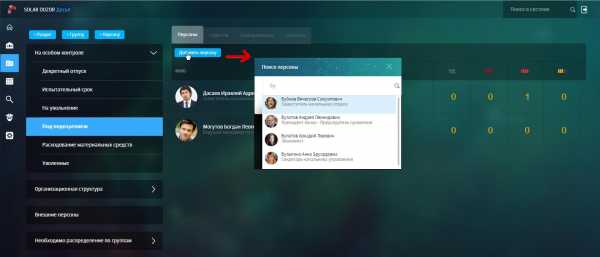

Причастный к инциденту сотрудник попадает в группу особого контроля, коммуникации которой контролируются более полно и жестко. Это можно сделать вручную или настроить условия для автоматического перемещения сотрудников на особый контроль.

Рисунок 4. Перевод сотрудника на особый контроль

Разбор (расследование) инцидента

Для анализа инцидента, как правило, недостаточно только факта нарушения. Важно иметь возможность погрузиться в контекст: просмотреть информацию о нарушившем сотруднике, его окружении, предшествующих и последующих действиях. Главную роль в процессе сбора информации играет система DLP. Чем больше возможности системы, тем проще подобрать оптимальные инструменты для конкретного расследования и тем быстрее оно будет проводиться.

Большинство людей легче воспринимают информацию визуально. При разработке интерфейса Solar Dozor этот факт был учтен. Каждая зона интерфейса максимально визуализирована и предназначена для решения определенного круга задач.

В Solar Dozor офицеру безопасности для проведения расследования доступны такие инструменты, как:

- карточка инцидента, содержащая всю информацию по нарушению и связанная с карточкой исходного сообщения;

- карточка сообщения, содержащая перехваченное сообщение, структуру его частей, подробную техническую информацию о сообщении и ходе его обработки;

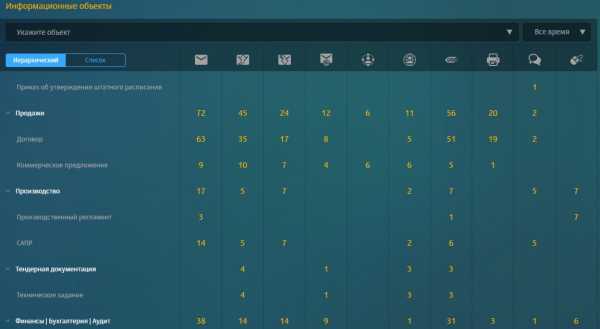

- готовые статистические срезы информации в различных представлениях, обеспечивающие доступ к сгруппированной информации без необходимости построения поисковых запросов;

Рисунок 5. Готовый статистический срез фактов передачи информации в Solar Dozor

- досье, содержащее агрегированную информацию о персоне и ее коммуникациях, — профиль поведения персоны, а также консолидированную информацию о подразделениях и группах персон;

- граф связей, позволяющий выявить как устойчивые, так и нехарактерные контакты персоны, в том числе связь через посредника; «через одного»;

- развитая система поиска с действительно большим количеством поисковых атрибутов, возможностью автоматически создавать контекстные поисковые запросы, автоматическим определением критериев «похожести» и внушительной библиотекой готовых поисковых запросов;

- развитая система отчетности, позволяющая рассмотреть данные в разных срезах, а также выгружать из системы отчеты, готовые для предоставления руководству;

- вспомогательные динамические фильтры в каждой зоне интерфейса, отображающие только актуальные критерии фильтрации с указанием релевантного числа элементов поиска.

Все эти инструменты позволяют быстро установить подробности инцидента, причастных лиц, возможные мотивы нарушителя и многое другое.

Реагирование на инцидент

В зависимости от тяжести инцидента и его последствий можно решить, что с этим делать дальше.

Таблица 1. Три группы дальнейших действий с нарушителем

| Группа А. По решению ответственного за ИБ | Группа Б. По решению руководства и сотрудников отдела персонала | Группа В. По решению руководства, сотрудников отдела персонала, юристов и ответственного за ИБ |

|

|

|

Для реализации сценариев из группы В необходимо четкое понимание процедур и высокий уровень «бумажной безопасности».

Анализ «полученных уроков», подготовка рекомендаций по повышению уровня информационной безопасности

Один из важнейших этапов в процедуре управления инцидентами, о котором, тем не менее, часто забывают, — анализ причин инцидента и «усвоенных уроков». Он может проводиться тщательно, с созданием рабочих групп для обсуждения или решаться простым мозговым штурмом в голове конкретного офицера ИБ. При этом нужно задать себе следующие вопросы:

- Что необходимо сделать, чтобы такие инциденты не происходили в будущем (или их количество сократилось)?

- Как можно улучшить процедуру реагирования на инциденты?

В зависимости от ответов могут быть приняты соответствующие решения, например:

- о необходимости провести обучение и повысить осведомленность пользователей;

- пересмотреть политику детектирования событий DLP;

- отозвать излишние права доступа;

- изменить регламенты работы или порядка взаимодействия как целых подразделений, так и отдельных сотрудников;

- усовершенствовать механизмы работы с принадлежащими организации материальными ценностями и порядок оборота служебной информации;

- выработать иные комплексные меры по защите интересов организации путем тесного взаимодействия с заинтересованными подразделениями.

Не обязательно проводить такой анализ после каждого инцидента, но для повышения уровня безопасности в организации делать это следует регулярно.

Выводы

Только регулярные усилия позволяют добиться стабильных и высоких результатов. Этот тезис применим ко многим сторонам жизни, и в том числе — к обеспечению информационной безопасности компании.

Solar Dozor предоставляет широкий набор аналитических инструментов, которые при правильном использовании позволяют быстро выявлять инциденты и проводить расследования. Состав, возможности и даже визуальное оформление дашбордов направлены на то, чтобы офицер безопасности мог получить максимум необходимой информации, затратив минимум усилий. При должном уровне владения этими инструментами ежедневная работа с системой не будет отнимать у офицера безопасности много времени, а значит, позволит создать рутинный процесс анализа внутренних угроз.

Именно такая регулярная работа с DLP и является залогом своевременного реагирования на внутренние угрозы и поддержания высокого уровня защищенности компании в целом.

Расследование инцидентов информационной безопасности

Сегодняшний большой пост посвящен проблематике расследования инцидентов информационной безопасности. Так уж исторически сложилось, что в России долгое время этой темой никто не занимался, при этом в Европе и США такие услуги стали очень популярными.

С этим рынком вообще уникальная ситуация.

На сегодняшний день рынок расследования инцидентов ИБ в тех же США составляет несколько миллиардов долларов и значительно превышает рынок, например, privacy, или как, с некоторыми допущениями, мы его называем – защита персональных данных. Очевидно, что эта тема будет развиваться, несмотря на российские традиции, особенности и т.п. Просто потому, что есть потребность.

Недавно я познакомился с Ильей Сачковым, директором первой на российском рынке компании, которая профессионально занимается расследованием инцидентов информационной безопасности. Более компетентного человека в этих вопросах я не встречал.

Чтобы понять, что же такое расследование инцидентов информационной безопасности по-русски 😉 попросил дать предметное интервью для блога. Надеюсь, материал читателям понравится, особенно в части реальных кейсов.

Илья добрый день, Ситуация с вашим бизнесом настолько уникальная и интересная, что конечно вопросов очень много. Я постарался выбрать наиболее общие. Итак…

1. Расскажите о своей компании. Как она появилась? Почему вы решили заниматься столь инновационным делом?

Здравствуйте, Евгений!

Идея родилась в 2003 году, когда я прочитал американскую книгу про расследование компьютерных преступлений. Мне показалось очень интересным это направление с точки зрения специалиста. В то время я работал в области классической ИБ. Преступление, расследование, романтика. Стало интересно: кто работает в этом направлении? Я изучил рынок и меня поразил тот факт, что в России этим никто не занимается, не смотря на то, что в США и Европе это развитая отрасль информационной безопасности. Сразу захотелось начать действовать в России. Потому что информационные технологии и Интернет общество развивается одинаково во всем мире, а ответственность за компьютерные преступления в России не так развита, соответственно это направление будет востребовано. Россия в области ИБ идет по стопам запада (к счастью и гордости некоторые наши методики по расследованию сейчас наоборот идут на Запад).

Быстро образовалась команда единомышленников. Мы доставали редкие западные методики по расследованию, практически сразу стала работать лаборатория. Почти сразу же появились первые заказы на расследование обстоятельств компьютерных преступлений. Очень быстро Group-IB поглотила нас полностью.

2. Какие именно услуги вы выделяете в рамках направления расследования инцидентов ИБ? (почему это интересно заказчикам?)

В предметной области мы выделяем:

- Расследование инцидентов (компьютерных преступлений): инцидент внутренний или внешний, как произошел инцидент, почему он произошел, что делать сейчас, кто с ним связан?

- Реагирование на инциденты и их мониторинг: в момент совершения инцидента как минимизировать ущерб, правильно собрать доказательства и не сделать лишнего? Как обнаружить инцидент?

- Компьютерная криминалистика: лаборатория компьютерной криминалистики –восстановление хронометража событий, поиск доказательств на носителях информации, восстановление данных и многое другое связанное с компьютерной криминалистикой.

- Юридическое сопровождение всех работ: т.к. все инциденты тесно связаны с компьютерными преступлениями важно выполнять и оформлять работы в соответствии с законом РФ, подключать правоохранительные органы и участвовать в оперативной, следственной и судебной стадии работ.

Заказчикам это интересно, т.к. сейчас в России никто адекватно и качественно не может предоставить эти услуги кроме нас. Это не хвастовство. Просто это так. Интеграторы привыкли продавать стандартные услуги, а к сложным, нелогичным и опасным (некоторым нашим сотрудникам часто угрожают) они не готовы. Так мы и находим наших заказчиков.

11 правил, которые нужно соблюдать, если вы входите в судебный процесс, касающийся вопросов информационной безопасности3. Большинство участников рынка не понимают «Расследование инцидентов» как услугу. Какие услуги пользуются наибольшей популярностью и почему? Приведите пример конкретной ситуации взаимодействия с Заказчиком. Желательно несколько кейсов. (без указания имен, конечно)

Да мы часто сталкиваемся с вопросом: «для чего нам расследование?». Эти вопросы задают люди, которые, к сожалению, не имели опыта реагирования на реальные и сложные инциденты, юридического сопровождения этих инцидентов и работы с правоохранительными органами.

Сейчас кратко расскажу о заблуждениях работников служб информационной безопасности:

«Расследование может провести служба безопасности»

Почему это является заблуждением:

- Каким бы профессионалом не был сотрудник службы информационной безопасности, он не может постоянно отслеживать правовые решения по компьютерным преступлениям, от которой зависит, как именно необходимо настроить систему журналирования в информационных системах и процедуру реагирования на инцидент информационной безопасности. Если все доказательства собраны только службой безопасности – они не имеют никакой силы.

- Для проведения расследования требуется специальное оборудование и программное обеспечение для компьютерной экспертизы, которое не так просто купить, и его стоимость порой очень высока.

- Расследование инцидента информационной безопасности может проходить до нескольких месяцев. При этом получается, что сотрудник, проводящий расследование, будет оторван от текущей работы, и его обязанности придется перераспределять среди других работников. А если штат недоукомплектован, или работники и так перегружены работой?

- Если инцидент произошел по вине или недосмотру службы информационной безопасности, то стоит ли ждать объективной оценки происходящего?

В общем, особенностей много и говорить об этом можно часами. Если провести условную градацию, то необходимость можно разделить на ту, когда есть прямой возврат инвестиций (можно даже рассчитать ROI) и когда расследование нужно провести в любом случае: необходимость по закону, требование акционеров, невозможность это сделать с помощью службы ИБ.

В 2010 году самыми популярными расследованиями стали: мошенничества в системах дистанционного банковского обслуживания (ДБО). Появились целые группы киберпреступников, занимающимися централизованной кражей ключей для систем ДБО и дальнейшей обналичкой денежных средств.

Кража денежных средств может быть произведена как вашими внутренними сотрудниками, так и абсолютно не имеющими к вашей компании людьми. И это первый вопрос, на который мы можем ответить. Кто украл ключи?

В большинстве случаев компрометация электронных ключей происходит с помощью вредоносного ПО, которое проникает через Интернет. Этот код обнаруживает, что на данном ПК ведется работа с системой ДБО, и осуществляет копирование ключей и логина/пароля пользователя, а затем передает данную информацию злоумышленникам. Кроме того, возможны случаи, когда перевод денежных средств осуществляется непосредственно с ПК жертвы посредством ПО для удаленного администрирования, также, установленного мошенниками через сеть Интернет. На скриншоте пример панели злоумышленника (кликнуть, чтобы увеличить).

Итак первоначально определяя как были украдены ключи, мы идем по цепочки дополнительных доказательств: DDoS атака, куда вирус отправлял информацию, кто загружал вирус, откуда он был загружен и по многим другим. Мы помогаем криминалистически верно зафиксировать факт кражи с точки зрения ИТ, а так же собираем достаточно информации, чтобы найти и на законных основаниях привлечь к ответственности преступников.

Так же из популярных расследований в 2010– DDoS атаки. Для заказчиков важно найти заказчика атаки. В реальном мире это означает нахождение исполнителя, привлечение его к ответственности и выяснение имени заказчика после оперативно-розыскных мероприятий.

Если начинается фишинговая атака на банк, то банк очень интересует – это целевая атака на банк или массовое явление. Далее интересует найти злоумышленников и параллельно с этим минимизировать воздействие на банк. Мы закрываем фишинговый домен, добавляем информацию об атаке в антифишинговые фильтры браузеров.

Если это опять же мошенничество в ДБО – то интересует, было ли это мошенничество клиента или действительно деятельность хакеров. Информация помогает улучшить систему безопасности.

Расследование инцидентов мы совмещаем с реагированием на инциденты и с мониторингом, поэтому в нашем случае эти услуги имеют смысл, отдачу инвестиций и пользуются популярностью.

4. Каковы возможные результаты вашей работы с Заказчиком? Чем обычно заканчивается работа? Что наиболее интересно вашим Заказчикам?

Расследования, это не только нахождение злоумышленников. Во многом это тонкий аудит скопромитированных систем на предмет того: а как получилось так, что инцидент произошел. Кроме нахождения лиц, причастных к инциденту заказчик получает рекомендации по улучшению систем ИБ . И эти рекомендации носят практический характер. Т.е. руководство компании не приходится убеждать что-либо менять, они сами понимают, что изменения в системе ИБ нужны.

Заказчикам интересно понять как произошел инцидент, правильно собрать доказательства, получить юридическое сопровождение расследований в правоохранительных органах.

Чаще после проведения одного расследования мы обеспечиваем постоянный мониторинг и реагирование на инциденты в режиме 24/7.

5. Не секрет, что на западе этот рынок очень развит. Расскажите об особенностях западного и российского понимания этого бизнеса?

Главная особенность рынка на Западе в том, что он синхронизирован с законодательством и мировоззрением населения. Все понимают, что такое ценность информации и что любое незаконное на её покушение – преступление. Не нужно часами доказывать следователю, что бот сеть это незаконно.

Россия пока от этого далека. Потребуется время и серьезные реформы, чтобы догнать прогресс. Но этот процесс неизбежен. Электронное правительство, интернет проекты – все это напрямую столкнет чиновников с киберпреступностью. А когда закон и мировоззрение населения достигнет правильного уровня, тогда и рынок разовьется.

6. Почему на ваш взгляд, в России этот рынок только начинает формироваться?

Ответ достаточно простой: потому, что Россия до сих пор не понимает, что такое компьютерное преступление. Мы ещё не научились защищать свои права в обычной жизни. Поэтому понять, что такое кража информации 90% населения сейчас сложно. Если говорить о корпоративном рынке, то есть укоренелое мнение, о котором я говорил выше – корпоративная служба безопасности может все сделать сама. А то, что оборудования для определенных видов экспертиз может стоить 200 тысяч долларов – это никого не интересует. Расследования проводятся непрофессионально и не имеют юридических перспектив. Сейчас только передовые западные и российские компании готовы к подобным услугам.

7. Как вы видите развитие этого рынка в краткосрочной и среднесрочной перспективе?

Если законодательство будет развиваться так же медленно, как и сейчас, то через несколько лет в сети Интернет победит киберпреступность. И уже о рынке будет говорить сложно. Я не шучу.

8. Каковы ваши планы на ближайшую и долгосрочную перспективу?

Сейчас мы запускаем несколько новых услуг, например защита бренда онлайн и Anti-phishing monitoring&Response, которые помогут в режиме реального времени обнаруживать угрозы против конкретного бренда: фишинг, мошенничество (продажа контрафакта от имени другой компании), черный PR и кибесквоттинг.

Что касается нашей защиты от DDoS, то сейчас мы готовы защищать от 25 ГБ/с атак, а уже к сентябрю будем держать 40 ГБ/с плюс защищать от сложных интеллектуальных атак.

Так же я вижу большие перспективы в дальнейшем развитии HoneyNet проекта, который дает нам аналитику по бот-сетям и другим кибер-активностям. Планируем и дальше закупать и создавать самостоятельно лучшее оборудование по криминалистике в нашу лабораторию.

Обязательно мы и наши партнеры будем лоббировать совершенствование законодательства в области компьютерных преступлений и компьютерной криминалистики.

Параллельно с этим будем развивать некоммерческие проекты, поддерживаемые государством: это популяризация темы борьбы с компьютерной преступностью.

9. Что вы пожелаете читателям моего блога?

Желаю всем хорошего настроения и крепкого здоровья. Ну и главное быть счастливыми. Все остальное приложится. Спасибо!

Спасибо Илья за интересную информацию.

P.S. Коллеги, если есть вопросы по теме, прошу писать в комментарии, Илья по возможности постарается ответить.

Расследование инцидентов информационной безопасности c помощью веб-консоли Zecurion DLP 8.0

На примере DLP-системы Zecurion мы рассмотрим, как можно быстро и эффективно проводить расследование инцидентов информационной безопасности. Система Zecurion DLP 8.0 включает в себя технологии анализа поведения (UBA), возможности построения графа связей, предлагает инструменты для подготовки отчетов и ускоренного поиска по архиву инцидентов.

Введение

Многие DLP-системы поддерживают установку «в разрыв», позволяющую на лету заблокировать передачу конфиденциальных данных по большому количеству сетевых протоколов. Однако в России большинство заказчиков DLP традиционно не готовы использовать такой способ внедрения. Причины кроются не столько в том, что лишний элемент на пути прохождения трафика снижает отказоустойчивость всей сетевой инфраструктуры, сколько в методиках работы департамента ИБ.

Зачастую безопасники не хотят афишировать наличие и возможности DLP-системы рядовым сотрудникам организации. В случае, когда сотрудники не знают о том, что их электронная почта или запросы в браузере могут проверяться, возрастает вероятность нахождения следов утечки конфиденциальной информации. Сотрудникам информационной безопасности собирать в архив максимум информации о действиях пользователей для дальнейшего расследования инцидентов.

Учитывая количество информации, которая может быть собрана даже в небольшой компании, DLP-системы должны предоставлять развитый инструментарий для обработки и анализа собранных данных. Именно это помогает сотрудникам отдела ИБ проверять различные рабочие гипотезы (находить подтверждение нелояльности сотрудников, вовремя отследить тех, кто собирается уволиться, и др.) и проводить расследования произошедших инцидентов, или пост-анализ.

Особенности расследования инцидентов ИБ при помощи DLP-системы Zecurion

Во время работы с DLP у различных категорий сотрудников отдела информационной безопасности могут быть различные цели. Так, например, у руководителя больший интерес вызывает статистика по инцидентам, перечень наиболее опасных утечек. В то же время у сотрудника, который занимается непосредственно расследованием, встает необходимость просмотра закрытых и еще не просмотренных инцидентов, поиска нелояльных сотрудников. В связи с этим основным показателем при выборе DLP-системы служат ее аналитические возможности. Сотрудникам отдела безопасности необходимо как можно быстрее узнать о предстоящей утечке данных и проанализировать данные о пользователе, его связях с другими пользователями.

Немаловажный фактор — визуализация данных. В этом вопросе у каждого сотрудника отдела информационной безопасности могут быть свои предпочтения. Тем не менее возможность быстрого перехода от одного инцидента или сотрудника к другому или просмотр полной информации о сотруднике, назначение меток и тегов позволяют значительно сократить время при расследовании инцидентов.

В организациях с большим количеством сотрудников требуется много ресурсов для хранения данных о работе пользователей (логи трафика, переписки в электронной почте и др.). Объемы баз данных достигают десятков гигабайт всего лишь за несколько недель активного сбора данных с компьютеров. Неудивительно, что чем дольше установлена DLP-система, тем сложнее становится производить поиск и тем большее время он занимает.

Помимо временных затрат при работе с базой данных существует и проблема настройки параметров необходимой выборки для отчета. Так как DLP имеют широкий охват потенциальных каналов утечки, таких как электронная почта, социальные сети, различные мессенджеры и устройства, не всегда удается с первого раза настроить поиск таким образом, чтобы на выходе получить максимум полезной информации. Так или иначе в отчеты могут попасть ложные срабатывания системы или не совсем корректные сведения (например, при поиске по ключевым словам). Таким образом, важным моментом при расследовании инцидентов является возможность гибкой настройки поисковых параметров.

В последнее время все чаще можно услышать о связке DLP и технологий UBA, или поведенческого анализа. Такое решение разработчиков систем от утечек данных позволяет гораздо быстрее реагировать на возможные инциденты и целенаправленно проверять «отличившихся» сотрудников. В связи с этим те DLP-системы, которые пока не обладают возможностями самостоятельного анализа поведения сотрудников, заведомо проигрывают системам, имеющим в себе технологию UBA.

Работа с консолью Zecurion DLP

Чтобы облегчить работу инженерам и офицерам информационной безопасности, компания Zecurion представила новую версию комплексного DLP-решения. В отличие от предыдущих версий, в 8.0 полностью изменился подход к работе с веб-консолью, а также появился модуль анализа действий сотрудников.

Zecurion DLP 8.0 предоставляет пользователям множество возможностей для расследования инцидентов информационной безопасности. Например, новая консоль позволяет выявлять мошеннические схемы, производить мониторинг группы повышенного внимания, дает понять, виновен сотрудник или нет. Давайте посмотрим, каким образом можно расследовать инциденты в консоли Zecurion DLP на примере.

Расследование инцидента с помощью Zecurion DLP

Предположим, что в организации внедрена система защиты от утечек конфиденциальной информации Zecurion DLP 8.0. Причем система установлена не «в разрыв», что подразумевает регистрацию инцидентов и логирование информации, без возможности блокирования передачи данных. Компания, в которой произошла утечка, занимается научными исследованиями и разработками.

Стоит учитывать, что при внедрении DLP-системы возможна ситуация, когда при настройке политик упускаются важные сферы деятельности организации (например, важное событие может быть не зарегистрировано из-за того, что политика настроена не оптимальным образом и не включает критичные термины, которые могут присутствовать в документе). Это на какое-то время позволяет сотрудникам совершать несанкционированную передачу данных таким образом, что администратор безопасности не может вовремя выявить инцидент.

Причина, по которой офицер безопасности решил провести расследование, заключается в том, что конкуренты заявили об аналогичной разработке, по техническим параметрам которой и степени совпадения с имеющимся у организации прототипом можно предположить утечку информации в организации. Другими словами, в основу расследования легли подозрения и косвенные сведения о том, что кто-то из сотрудников организации мог передать информацию, являющуюся коммерческой тайной.

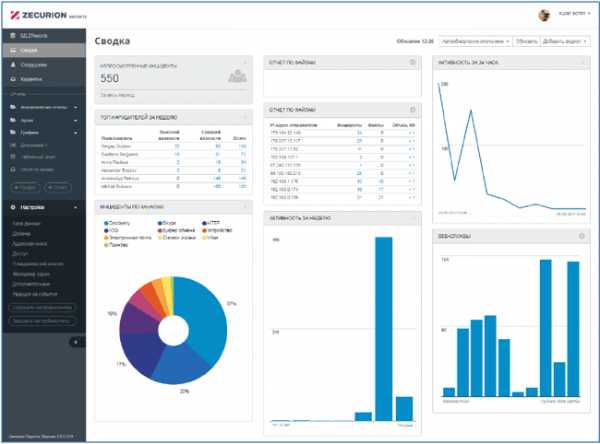

В первую очередь, офицер безопасности зайдет в Сводку, чтобы определиться с дальнейшими действиями. На ней могут быть собраны все интересующие показатели, включая графики инцидентов, активности сотрудников, а также списки нарушителей. Возможность аккумулирования всех важных показателей на одной странице крайне полезна в расследовании инцидентов. Стоит заметить, что сразу после установки на странице Сводки уже располагаются некоторые виджеты, что упрощает работу сотрудникам отдела информационной безопасности.

Рисунок 1. Первоначальное окно Zecurion DLP 8.0 — Сводка событий

Проверка аномалий в поведении сотрудников

Одним из предустановленных виджетов на экране Сводка является отчет «Аномальное поведение». Можно ознакомиться с данными этого виджета, который отображает профили сотрудников, чьи действия на рабочем месте не соответствовали норме в последнее время.

Возможности поведенческого анализа позволяют выявлять угрозы на ранней стадии, значительно снизить ложные срабатывания, а также при использовании модуля поведенческого анализа в Zecurion DLP 8.0 отпадает необходимость внедрения сторонних решений UBA.

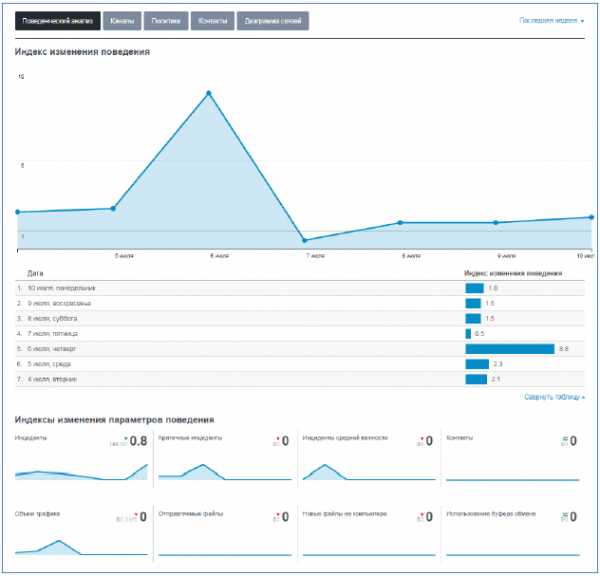

Модуль поведенческого анализа рассчитывает средний показатель — индекс для каждого сотрудника на основании таких параметров, как инциденты (критичной и средней важности), контакты, объем трафика, отправляемые и новые файлы, использование буфера обмена. Таким образом, в случае, когда сотрудник, который никогда не работал с научными исследованиями и отчетами, начнет отправлять подобные документы по различным каналам, DLP сможет это отследить и своевременно уведомить офицера безопасности.

Рисунок 2. Технология UBA оповещает отдел ИБ в случае подозрительного поведения сотрудника

Тем не менее, когда результаты анализа аномального поведения сотрудников не смогли определить инсайдера, необходимо предпринимать иные шаги.

Изучение сводки событий

Механизм поведенческого анализа не указал на сотрудника, который совершил преступление и слил конфиденциальные данные конкурентам. Из этого можно сделать вывод, что злоумышленник все же занимается исследованиями лично или имеет к ним доступ. Другими словами, технология UBA не обнаружила подозрительной активности в том, что какой-то сотрудник отправлял документы кому-либо или записывал их на флешку (рассматриваем их как наиболее частые источники утечки).

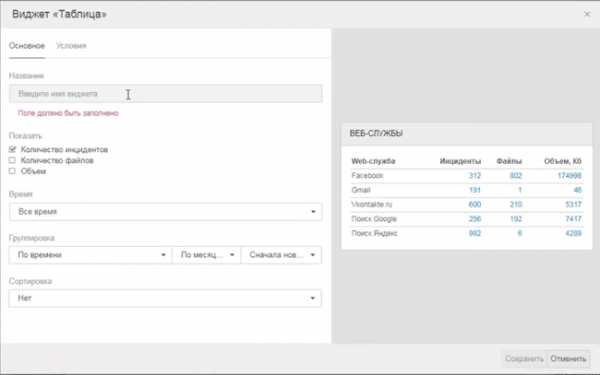

Снова обратившись к странице Сводки, можно увидеть несколько виджетов. Zecurion DLP имеет понятный и логичный интерфейс, что является важным качеством при расследовании инцидентов. Если информации в виджетах недостаточно или она отсортирована не оптимально, виджеты можно настроить самостоятельно (вывести информацию в виде требуемых показателей, таблиц или графиков), убрать менее важные, вывести на первый план критичные или создать новые в соответствии с предполагаемыми параметрами утечки.

Анализ критичных событий

Предполагаем, что политики в Zecurion DLP уже настроены таким образом, чтобы отслеживать попытки отправки критичной для компании информации, тем не менее для того чтобы облегчить себе задачу и не просматривать каждый подобный инцидент, офицер безопасности решает создать виджет по предполагаемым параметрам — сотрудник, совершивший передачу информации, входит в группу работающих над исследованием.

Помимо этого, в параметрах виджета укажем следующие настройки отображения:

- Название «Исследования»

- Показать «Количество инцидентов»;

- Время «За последний месяц»;

- Группировка «По пользователю»;

- Сортировка «По пользователю».

И условия:

- Соответствует любому условию;

- Текст в файлах «Содержит» «Разработка технологии»;

- Канал = Электронная почта;

- Канал = Устройство;

- Пользователь из группы «Отдел разработки»;

- Политика = «Коммерческая тайна».

Политика «Коммерческая тайна» была настроена сотрудниками ИБ ранее и включает в себя перечень терминов и список слов, которые напрямую относятся к исследовательской деятельности организации. Иначе говоря, эта политика отслеживает все передвижения документов, относящихся к научной работе.

Рисунок 3. Создание нового виджета в веб-консоли Zecurion DLP 8.0

После того как офицер безопасности настроит информационный модуль, в нем будет отражен список сотрудников, подходящих под выбранные условия. Теперь необходимо произвести анализ полученных данных. Для этого выберем сотрудника из списка и нажмем на ссылку с его именем. Таким образом мы попадаем в карточку сотрудников.

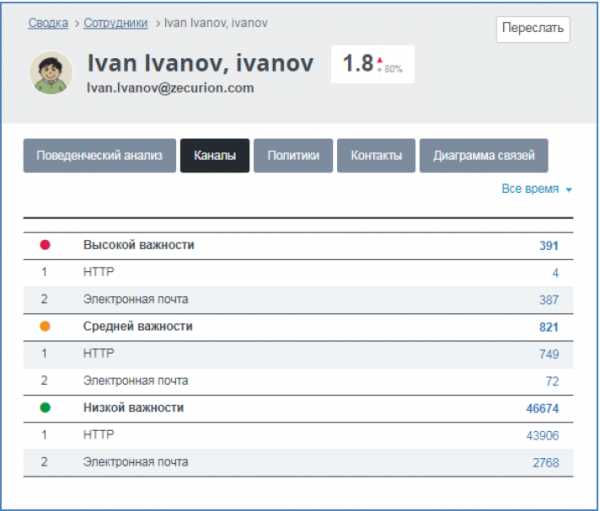

В анкете каждого сотрудника можно посмотреть всю информацию о нем. Причем она разделена на несколько категорий.

Рисунок 4. В карточке сотрудника в Zecurion DLP 8.0 собрана вся информация по определенному пользователю

Категории, доступные для просмотра и дальнейшего анализа:

- Поведенческий анализ. Модуль, позволяющий просматривать аналитику поведения сотрудника на основании накопленных данных.

- Каналы. Из этой вкладки можно увидеть список инцидентов, которые были сформированы по выбранному пользователю, ранжированные по степени критичности и каналу передачи. Просмотрев список инцидентов высокой важности, можно перейти в сами инциденты и увидеть конкретику — что, кому и когда сотрудник отправлял со своего компьютера или электронной почты.

- Политики. Если офицера безопасности интересует инцидент, сформировавшийся по определенной политике на конкретного сотрудника (или проверить, срабатывали ли правила на этом пользователе), его можно посмотреть из вкладки Политики.

- Контакты. На вкладке представлены все исходящие контакты выбранного сотрудника.

- Диаграмма связей. Вкладка отражает все контакты и взаимосвязи сотрудника, а также каналы передачи информации в графическом формате.

На первом этапе мы уже выяснили, что Поведенческий анализ не укажет на злоумышленника в конкретном примере. Поэтому обратимся к другим вкладкам, находящимся в анкете сотрудника. Например, при обращении к разделу Политики офицер безопасности увидит, что на выбранного сотрудника срабатывала политика «Коммерческая тайна». Щелкнув по диаграмме с количеством инцидентов, можно перейти к списку и далее в интересующий нас инцидент и ознакомиться с деталями — куда и каким образом отправлялись данные.

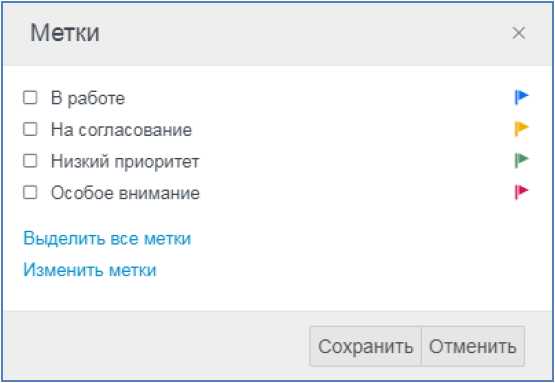

DLP-система помогла найти инсайдера, так как сведения из инцидента подтверждают, что утечка конфиденциальных сведений была и выполнялась именно этим сотрудником. После этого офицер безопасности может назначить этому инциденту метку «Утечка» или создать новую.

Рисунок 5. Офицер безопасности может назначить инциденту в веб-консоли Zecurion DLP 8.0 различные метки

Поиск соучастников

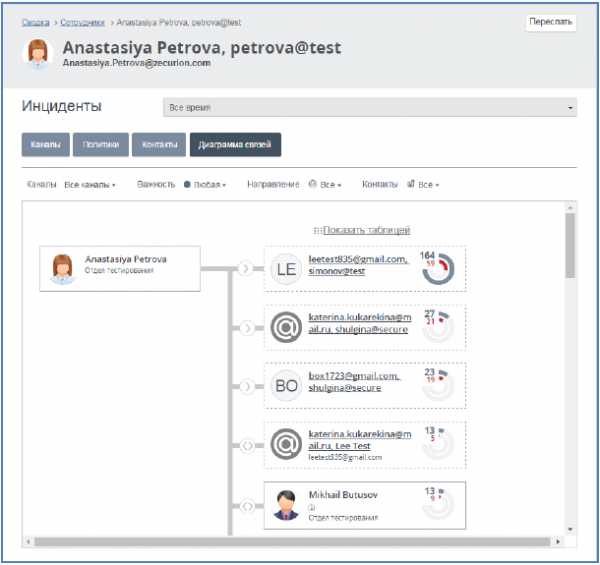

Еще одним шагом при расследовании инцидентов может стать поиск соучастников. Для этого не выходя из вкладки анкеты сотрудника можно перейти на вкладку Диаграмма связей, отфильтровать события, указав более конкретные даты, и проверить коммуникации за этот период.

Рисунок 6. Диаграмма связей в Zecurion DLP 8.0 полезна для просмотра контактов сотрудника

Возможности Zecurion DLP позволяют проверить не только канал электронной почты, но и различные мессенджеры, такие как Skype или Viber. Обычные пользователи не всегда понимают принцип работы DLP-систем и зачастую ограничиваются удалением переписки в самом мессенджере, в то время как срок хранения данных в DLP задается администратором безопасности и зависит только от объема жесткого диска для хранения архивов.

Рисунок 7. Сообщения, передаваемые в мессенджерах, хранят много информации, полезной при расследовании инцидентов

После того как офицер безопасности перешел на вкладку Диаграмма связей, он настроил критерии поиска связей:

- Каналы — Skype, Электронная почта (так как другие средства передачи сообщений не установлены на рабочих компьютерах).

- Направление — исходящие.

Такая выборка позволила сузить круг лиц, с которыми общался злоумышленник. Обратившись к переписке, которую хранит Zecurion DLP, удается найти другого сотрудника, который был в курсе слива секретных разработок, однако никого об этом не уведомил.

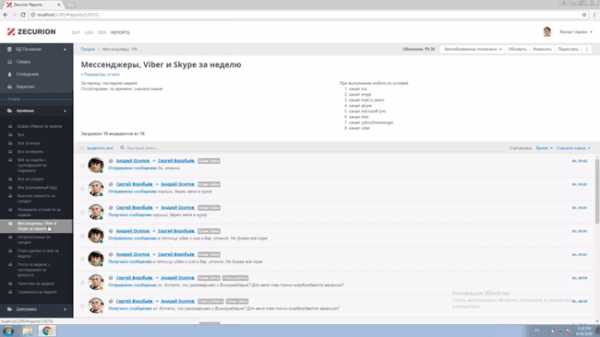

Построение отчетов

В процессе поиска злоумышленника или уже после расследования инцидента администратор информационной безопасности может обратиться к еще одной полезной функции Zecurion DLP 8.0, а именно к построению отчетов.

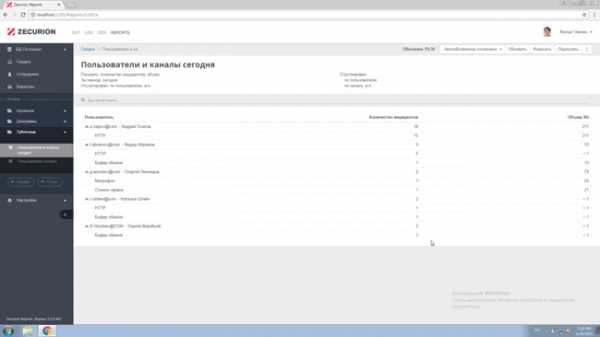

Рисунок 8. Пример табличного отчета «Пользователи и каналы сегодня» в Zecurion DLP 8.0

Основным преимуществом отчетов является то, что их не нужно самостоятельно настраивать. Система предлагает офицеру безопасности более 20 самых полезных отчетов (например, «Инциденты устройств за неделю», «Высокой важности за сегодня», «Мессенджеры, Viber и Skype за неделю» и другие) для топ-менеджеров и сотрудников отдела информационной безопасности. Они предустановлены в системе, и для того чтобы ознакомиться с ними, достаточно нажать на соответствующую ссылку. Такое решение, например, позволяет быстро создавать отчеты или презентации для руководителей. Они будут содержать максимум полезной информации, представленной в удобном для изучения и понимания виде. Преимуществом системы является возможность настройки отчетов под специфические требования бизнеса, а также удобство представления топ-менеджменту компании.

Выводы

Во время расследования инцидента мы постарались по максимуму воспользоваться аналитическими возможностями DLP-решения Zecurion DLP 8.0. В первую очередь, хотелось бы отметить технологию поведенческого анализа, которая позволяет своевременно выявить потенциальных злоумышленников, а при расследовании инцидента эффективно проверить интересующих лиц.

Не менее важным является удобство интерфейса, с которым сотрудники ИБ будут практически ежедневно работать. Для того чтобы выполнить расследование инцидента по данной статье, не потребуется тратить много времени на чтение мануалов. Все действия, которые необходимо выполнить в консоли, логичны и интуитивно понятны. Более того, когда система используется не первый день, офицер безопасности может настроить консоль управления под себя и под нужды организации, что позволит видеть только необходимые ему данные и не отвлекаться на те события, которые не являются критичными.

Интересным и полезным инструментом является карточка сотрудника. Отсюда можно получить доступ к совершенно любой информации по выбранному пользователю, что очень удобно — не нужно переходить по множеству вкладок, чтобы найти что-то полезное в расследовании.

Назначение меток в консоли Zecurion DLP 8.0 расширяет возможности сотрудников отдела информационной безопасности и позволяет обходиться без дополнительных программных средств, нацеленных на отслеживание деятельности подчиненных.