Система контроля информационной безопасности

Информационная безопасность | Обеспечение информационной безопасности

Научно-технический прогресс превратил информацию в продукт, который можно купить, продать, обменять. Нередко стоимость данных в несколько раз превышает цену всей технической системы, которая хранит и обрабатывает информацию.

Качество коммерческой информации обеспечивает необходимый экономический эффект для компании, поэтому важно охранять критически важные данные от неправомерных действий. Это позволит компании успешно конкурировать на рынке.

Определение информационной безопасности

Информационная безопасность (ИБ) – это состояние информационной системы, при котором она наименее восприимчива к вмешательству и нанесению ущерба со стороны третьих лиц. Безопасность данных также подразумевает управление рисками, которые связаны с разглашением информации или влиянием на аппаратные и программные модули защиты.

Безопасность информации, которая обрабатывается в организации, – это комплекс действий, направленных на решение проблемы защиты информационной среды в рамках компании. При этом информация не должна быть ограничена в использовании и динамичном развитии для уполномоченных лиц.

Требования к системе защиты ИБ

Защита информационных ресурсов должна быть:

- Постоянной. Злоумышленник в любой момент может попытаться обойти модули защиты данных, которые его интересуют.

- Целевой. Информация должна защищаться в рамках определенной цели, которую ставит организация или собственник данных.

- Плановой. Все методы защиты должны соответствовать государственным стандартам, законам и подзаконным актам, которые регулируют вопросы защиты конфиденциальных данных.

- Активной. Мероприятия для поддержки работы и совершенствования системы защиты должны проводиться регулярно.

- Комплексной. Использование только отдельных модулей защиты или технических средств недопустимо. Необходимо применять все виды защиты в полной мере, иначе разработанная система будет лишена смысла и экономического основания.

- Универсальной. Средства защиты должны быть выбраны в соответствии с существующими в компании каналами утечки.

- Надежной. Все приемы защиты должны надежно перекрывать возможные пути к охраняемой информации со стороны злоумышленника, независимо от формы представления данных.

Модель системы безопасности

Информация считается защищенной, если соблюдаются три главных свойства.

Первое – целостность – предполагает обеспечение достоверности и корректного отображения охраняемых данных, независимо от того, какие системы безопасности и приемы защиты используются в компании. Обработка данных не должна нарушаться, а пользователи системы, которые работают с защищаемыми файлами, не должны сталкиваться с несанкционированной модификацией или уничтожением ресурсов, сбоями в работе ПО.

Второе – конфиденциальность – означает, что доступ к просмотру и редактированию данных предоставляется исключительно авторизованным пользователям системы защиты.

Третье – доступность – подразумевает, что все авторизованные пользователи должны иметь доступ к конфиденциальной информации.

Достаточно нарушить одно из свойств защищенной информации, чтобы использование система стало бессмысленным.

Этапы создания и обеспечения системы защиты информации

На практике создание системы защиты информации осуществляется в три этапа.

На первом этапе разрабатывается базовая модель системы, которая будет функционировать в компании. Для этого необходимо проанализировать все виды данных, которые циркулируют в фирме и которые нужно защитить от посягательств со стороны третьих лиц. Планом работа на начальном этапе служат 4 вопроса:

- Какие источники информации следует защитить?

- Какова цель получения доступа к защищаемой информации?

Целью может быть ознакомление, изменение, модификация или уничтожение данных. Каждое действие является противоправным, если его выполняет злоумышленник. Ознакомление не приводит к разрушению структуры данных, а модификация и уничтожение приводят к частичной или полной потере информации.

- Что является источником конфиденциальной информации?

Источники в данном случае это люди и информационные ресурсы: документы, флеш-носители, публикации, продукция, компьютерные системы, средства обеспечения трудовой деятельности.

- Способы получения доступа, и как защититься от несанкционированных попыток воздействия на систему?

Различают следующие способы получения доступа:

- Несанкционированный доступ – незаконное использование данных.

- Утечка – неконтролируемое распространение информации за пределы корпоративной сети. Утечка возникает из-за недочетов, слабых сторон технического канала системы безопасности.

- Разглашение – следствие воздействия человеческого фактора. Санкционированные пользователи могут разглашать информацию, чтобы передать конкурентам, или по неосторожности.

Второй этап включает разработку системы защиты. Это означает реализовать все выбранные способы, средства и направления защиты данных.

Система строится сразу по нескольким направлениям защиты, на нескольких уровнях, которые взаимодействуют друг с другом для обеспечения надежного контроля информации.

Правовой уровень обеспечивает соответствие государственным стандартам в сфере защиты информации и включает авторское право, указы, патенты и должностные инструкции. Грамотно выстроенная система защиты не нарушает права пользователей и нормы обработки данных.

Организационный уровень позволяет создать регламент работы пользователей с конфиденциальной информацией, подобрать кадры, организовать работу с документацией и физическими носителями данных.

Регламент работы пользователей с конфиденциальной информацией называют правилами разграничения доступа. Правила устанавливаются руководством компании совместно со службой безопасности и поставщиком, который внедряет систему безопасности. Цель – создать условия доступа к информационным ресурсам для каждого пользователя, к примеру, право на чтение, редактирование, передачу конфиденциального документа. Правила разграничения доступа разрабатываются на организационном уровне и внедряются на этапе работ с технической составляющей системы.

Технический уровень условно разделяют на физический, аппаратный, программный и математический подуровни.

- физический – создание преград вокруг защищаемого объекта: охранные системы, зашумление, укрепление архитектурных конструкций;

- аппаратный – установка технических средств: специальные компьютеры, системы контроля сотрудников, защиты серверов и корпоративных сетей;

- программный – установка программной оболочки системы защиты, внедрение правила разграничения доступа и тестирование работы;

- математический – внедрение криптографических и стенографических методов защиты данных для безопасной передачи по корпоративной или глобальной сети.

Третий, завершающий этап – это поддержка работоспособности системы, регулярный контроль и управление рисками. Важно, чтобы модуль защиты отличался гибкостью и позволял администратору безопасности быстро совершенствовать систему при обнаружении новых потенциальных угроз.

Виды конфиденциальных данных

Конфиденциальные данные – это информация, доступ к которой ограничен в соответствии с законами государства и нормами, которые компании устанавливаются самостоятельно.

- Личные конфиденциальные данные: персональные данные граждан, право на личную жизнь, переписку, сокрытие личности. Исключением является только информация, которая распространяется в СМИ.

- Служебные конфиденциальные данные: информация, доступ к которой может ограничить только государство (органы государственной власти).

- Судебные конфиденциальные данные: тайна следствия и судопроизводства.

- Коммерческие конфиденциальные данные: все виды информации, которая связана с коммерцией (прибылью) и доступ к которой ограничивается законом или предприятием (секретные разработки, технологии производства и т.д.).

- Профессиональные конфиденциальные данные: данные, связанные с деятельностью граждан, например, врачебная, нотариальная или адвокатская тайна, разглашение которой преследуется по закону.

Угрозы конфиденциальности информационных ресурсов

Угроза – это возможные или действительные попытки завладеть защищаемыми информационными ресурсами. Источниками угрозы сохранности конфиденциальных данных являются компании-конкуренты, злоумышленники, органы управления. Цель любой угрозы заключается в том, чтобы повлиять на целостность, полноту и доступность данных.

Угрозы бывают внутренними или внешними. Внешние угрозы представляют собой попытки получить доступ к данным извне и сопровождаются взломом серверов, сетей, аккаунтов работников и считыванием информации из технических каналов утечки (акустическое считывание с помощью жучков, камер, наводки на аппаратные средства, получение виброакустической информации из окон и архитектурных конструкций).

Внутренние угрозы подразумевают неправомерные действия персонала, рабочего отдела или управления фирмы. В результате пользователь системы, который работает с конфиденциальной информацией, может выдать информацию посторонним. На практике такая угроза встречается чаще остальных. Работник может годами «сливать» конкурентам секретные данные. Это легко реализуется, ведь действия авторизованного пользователя администратор безопасности не квалифицирует как угрозу.

Попытка несанкционированного доступа может происходить несколькими путями:

- через сотрудников, которые могут передавать конфиденциальные данные посторонним, забирать физические носители или получать доступ к охраняемой информации через печатные документы;

- с помощью программного обеспечения злоумышленники осуществляют атаки, которые направлены на кражу пар «логин-пароль», перехват криптографических ключей для расшифровки данных, несанкционированного копирования информации.

- с помощью аппаратных компонентов автоматизированной системы, например, внедрение прослушивающих устройств или применение аппаратных технологий считывания информации на расстоянии (вне контролируемой зоны).

Аппаратная и программная ИБ

Все современные операционные системы оснащены встроенными модулями защиты данных на программном уровне. MAC OS, Windows, Linux, iOS отлично справляются с задачей шифрования данных на диске и в процессе передачи на другие устройства. Однако для создания эффективной работы с конфиденциальной информацией важно использовать дополнительные модули защиты.

Пользовательские ОС не защищают данные в момент передачи по сети, а системы защиты позволяют контролировать информационные потоки, которые циркулируют по корпоративной сети, и хранение данных на северах.

Аппаратно-программный модуль защиты принято разделять на группы, каждая из которых выполняет функцию защиты чувствительной информации:

- Уровень идентификации – это комплексная система распознавания пользователей, которая может использовать стандартную или многоуровневую аутентификацию, биометрию (распознавание лица, сканирование отпечатка пальца, запись голоса и прочие приемы).

- Уровень шифрования обеспечивает обмен ключами между отправителем и получателем и шифрует/дешифрует все данные системы.

Правовая защита информации

Правовую основу информационной безопасности обеспечивает государство. Защита информации регулируется международными конвенциями, Конституцией, федеральными законами и подзаконными актами.

Государство также определят меру ответственности за нарушение положений законодательства в сфере ИБ. Например, глава 28 «Преступления в сфере компьютерной информации» в Уголовном кодексе Российской Федерации, включает три статьи:

- Статья 272 «Неправомерный доступ к компьютерной информации»;

- Статья 273 «Создание, использование и распространение вредоносных компьютерных программ»;

- Статья 274 «Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей».

Система информационной безопасности

Как только в нашу жизнь ворвались информационные технологии, информация стала прекрасным товаром. Если ещё сто лет и не думали о том, что можно продавать информацию в таком объёме, то сегодня это стало возможным.

Как только в нашу жизнь ворвались информационные технологии, информация стала прекрасным товаром. Если ещё сто лет и не думали о том, что можно продавать информацию в таком объёме, то сегодня это стало возможным.

И сегодня многие готовы отдать много денег, чтобы узнать секреты конкурентов или известных людей. А в бизнесе утечка информации вообще стала глобальной проблемой руководителей.

Внедрение системы информационной безопасности – одна из главных задач, которую следует решать уже на стадии открытия компании.

Что такое информационная безопасность? Это защищённость информации от преднамеренного или случайного вмешательства, которое может нанести вред владельцу информации. Им может быть как человек, так и компания.

К тому же, безопасность информации не сводится лишь к её защите от несанкционированного вмешательства, а может пострадать и от поломки всей системы или части. Кроме этого, утечка информации, возможна, и от электромагнитных излучений, специальных устройств для перехвата передаваемой информации из одного объекта в другой.

Состав системы информационной безопасности

- Доступность – информация доступна только в определённом виде, времени и месте конкретному кругу лиц.

- Конфиденциальность – доступ к информации очень узкого круга лиц.

- Целостность – комплекс мероприятий, которые направлены на обеспечение целостности обрабатываемой информации.

Цель защиты информации – сведение к минимуму потерь, которые могут быть вызваны нарушением недоступности, целостности или конфиденциальности. Таким нарушением может быть некоторые воздействия на компьютерные системы предприятия.

Современная система безопасности на предприятии представляет сегодня несколько компонентов, которые могут выйти из строя.

Программное обеспечение. Любые программы, которые приобретены и загружены в систему: объектные, исходные или загрузочные, утилиты и т.д.

Аппаратные средства. Это компьютеры, ноутбуки, периферийные устройства, любые линии связи.

Открывая собственный бизнес и получив на руки пакет регистрационных документов и печать, руководитель частного предприятия должен открыть расчётный счёт в местном кредитно-финансовом учреждении.

Открывая собственный бизнес и получив на руки пакет регистрационных документов и печать, руководитель частного предприятия должен открыть расчётный счёт в местном кредитно-финансовом учреждении.

Для открытия ООО необходим уставной капитал. Вноситься он может как наличными деньгами на счёт в банке, так и имуществом, ценными бумагами так и правами, имеющими денежную оценку. О том как открыть ООО читайте в этой статье.

Хранимые данные. Они могут как постоянные, так и временные на любых носителях.

Читайте также: Информационная безопасность банков

Пользователи и обслуживающий персонал.

Система информационной безопасности на предприятиях и банках должна всегда совершенствоваться и развиваться. Необходим постоянный контроль функциональной системы, усиление её слабых мест, обновление существующих и дополнение новых механизмов защиты.

Комплексное использование всего арсенала имеющих средств защиты обусловлено возможными действиями злоумышленников.

Условием для обеспечения безопасности информации является законность и соблюдение интересов, профессионализм представителей службы безопасности, соблюдение всех установленных правил, ответственность персонала и руководства.

Если хотя бы одно условие не соблюдается, то никакая самая современная система безопасности не может быть полной.

Воздействия на информационную систему предприятия можно разделить на две части: преднамеренную и случайную.

Случайными могут быть: сбой или отказ аппаратуры, помехи в линии связи, ошибки в программном обеспечении, аварии из-за стихийных бедствий и неожиданных отключений электроэнергии и ошибки персонала.

Преднамеренными воздействиями считаются: конкуренция, недовольство служащих, взятка, любопытство персонала.

Нарушители информационной безопасности

- Как постороннее лицо, так и человек, пользующийся системой законно.

- Разработчик системы.

- Человек, которому известен принцип работы системы.

- Человек, кому известны слабые места в защите.

Самый распространённый вид компьютерных нарушений – несанкционированный доступ. Он возможен при даже самой небольшой ошибке в системе, при некорректной установке или настройки программы.

Каналы, при которых возможен несанкционированный доступ к информации.

Человек. Хищение носителей информации, распечатка или перенос информации на носитель пользователя.

Программа. Возможен перехват паролей, копирование или дешифровка защищённой информации.

Аппаратура. Возможен перехват электромагнитных излучений, линий связи, подключение специальных устройств, которые могут обеспечить доступ к нужной информации.

Так как компьютерные сети распределены в пространстве, связь между ними осуществляется при помощи сетевых линий. Информация и сообщения пересылаются в виде пакетов данных. Против них могут возникнуть удалённые атаки. То есть человек может находиться за тысячи километров от интересующего объекта, и атаковать не только компьютер, но и информацию, которая в этот момент передаётся по каналам связи.

Читайте также: Коммерческая тайна

Обеспечение информационной безопасности

Существует пять уровней защиты информации:

Существует пять уровней защиты информации:

- Законодательный – на уровне законов, норм, актов и т. д.

- Административный – на уровне администрации предприятия.

- Аппаратно-программный – на уровне специальных программ и устройств.

- Физический – на уровне электронно-механических препятствий для проникновения нарушителей.

- Морально-этический – на уровне норм поведения, престижа как одного человека, так и целой организации.

Только комплекс таких мер, которые будут направлены на устранение угрозы безопасности, образуют систему защиты информации.

Система управления информационной безопасностью должна соответствовать таким критериям, как:

- Сумма потраченных средств на защиту должна быть меньше, чем предполагаемый ущерб.

- Защита эффективна тогда, когда с ней просто работать.

- В экстренных случаях должна просто отключаться.

- Пользователи не должны иметь много привилегий для работы.

- Специалисты, работающие с системой, должны полностью в ней разбираться.

- Те, кто разрабатывал систему, не должны входить в число контролируемых.

Объекты защиты должны быть разделены на группы чтобы при нарушении одной не страдали остальные. Но при этом стоит помнить, что защите подлежит вся система обработки информации, а не её отдельные части.

При установке системы защиты, она должна прежде протестирована и согласованна, так же должны быть получены доказательства её эффективности.

Сама система разрабатывается с учётом стандартов и наихудших вариантов ошибок и промахов пользователей, а также с учетом внешнего внедрения.Лица, работающие с системой, несут полную ответственность за сохранение конфиденциальности. Механизмы, осуществляющие защиту информации, должны быть скрыты от пользователей

Аппаратно-программные средства защиты информации

Несмотря на то, что современные компьютеры имеют собственные системы защиты, нельзя не думать о дополнительных средствах. Просто многие системы безопасности общего пользования не могут защитить данные при информационном сетевом обмене.

Существует несколько аппаратно-программных средств защиты.

Первая. Системы идентификации и аутентификации (распознавание и проверка подлинности) пользователей. Данные системы применяются для того, чтобы ограничить доступ незаконных пользователей к охраняемой информации.

Алгоритм работы прост: получение информации от пользователя, удостоверение личности, проверка подлинности и предоставление или нет, пользователю возможность пользоваться полученной информацией.

Процедура аутентификации и идентификации осуществляется двумя видами:

- Традиционный тип – секретная информация (секретный ключ, пароль, персональный идентификатор, ЭЦП),

- Биометрический тип – физиологические параметры (рисунок радужной оболочки, отпечаток пальца и т. д.).

Читайте также: Информационная безопасность на предприятии

Вторая. Системы аутентификации электронных данных. В данной системе применяется код аутентификация сообщения или электронную подпись или имитовставка.

Имитовставка используется при помощи секретного ключа и передаётся по каналу связи в конце зашифрованных данных и проверяется получателем. Электронная цифровая подпись это аутентифицирующая информация, которая передаётся с подписываемым текстом.

Для автоматизации учета данных склада вводятся системы адресного хранения данных и штрихкодирования, благодаря чему показатель эффективности увеличивается, решаются многие задачи.

Для автоматизации учета данных склада вводятся системы адресного хранения данных и штрихкодирования, благодаря чему показатель эффективности увеличивается, решаются многие задачи.

Для грамотной организации складского учета необходимо сотрудничество с высококвалифицированными специалистами и современное техническое оснащение складского помещения. О том как наладить работу склада читайте тут.

Третья. Системы шифрования дисковых данных, а также данных, которые передаются по сетям. По способу функционирования системы шифрования делятся на два класса: системы “прозрачного” шифрования – осуществляются в реальном времени; системы, специально вызываются для осуществления шифрования – утилиты, необходимые для шифрования, а также архиваторы со средствами парольной защиты.

Есть два способа шифрования: оконечное и канальное.

- Канальное шифрование защищает информацию, которая передаётся по любым каналам связи, при этом используются аппаратные средства, которые повышают производительность системы.

- Оконечное шифрование обеспечивает конфиденциальность передаваемых данных, правда защищается содержание сообщений, остальное остаётся открытым.

Четвёртая. Средства управления криптографическими ключами. Для защиты данных используется криптография, которая преобразует данные на уровне дисков и файлов.

Есть два типа программ: первый – архиваторы типа ARJ и RAR, используются для защиты архивных файлов; второй – служит программа Diskreet, которая входит в состав программного пакета Norton Utilities, Best Crypt.

Система информационной безопасности на предприятии одна из задач, решается в первую очередь. И заниматься её решением должны профессионалы.

Системы контроля сотрудников и утечки информации

Мы являемся одними из лидеров по решению задач контроля внутренних инцидентов ИБ в СФО и ДФО.

Только за 2015 год нами было реализовано более 120 проектов в области контроля сотрудников, защите от внутренних утечек и учету рабочего времени. Нашими клиентами являются одни из самых крупных предприятий в СФО.

Примеры пресс релизов внедрённых решений

В рамках данного направления мы постоянно развиваем наши методики контроля персонала и правила выявления утечек в сотрудничестве с производителями систем безопасности и учебными заведениями.

ПРИМЕРЫ ПРОЕКТОВ В РЕГИОНЕ (ОТЗЫВЫ ЗАКАЗЧИКОВ)

Производственная компания - учет рабочего времени

Решение себя окупило в первый месяц – было выявлено и уволено несколько сотрудников, которые занимались своими рабочими обязанностями не более 20% рабочего времени. Сразу возросла трудовая дисциплина и снизился Интернет траффик. Как дополнительных эффект от решения на активах были выявлены не введенные в действие бизнес процессы.

Розничная сеть - учет рабочего времени

Была поставлена задача периодического сбора исходной информации для реорганизации и оптимизации структурных подразделений. Для дальнейшего решения задачи было принято решение о пилотировании решения falcongaze. После предоставления отчетов по итогам пилотирования руководство приняло решение о закупке решения для постоянного контроля работы сотрудников.

Проектная организация – DLP

Решение позволило выявить утечки конфиденциальной информации и принять превентивные меры для минимизации возможных потерь. В том числе, мы смогли выявить сотрудников в “зоне риска” – готовящихся к увольнению, подозреваемых в коррупционных действиях, недовольных работой руководства.

ЭКОНОМИЧЕСКОЕ ОБОСНОВАНИЕ УЧЕТА РАБОЧЕГО ВРЕМЕНИ

Общие затраты на сотрудника с заплатой 20 000 рублей составят в год, примерно, 500 000 рублей (Зарплата, налоги, помещение, оборудование и т.д.). Стоимость решения для контроля 250 сотрудников составляет 525 000 рублей. Если взять минимальный порог 3% нелояльных сотрудников из 250-и, мы получаем 7 человек, а это финансовые потери в районе 3 500 000 рублей. Итоговая экономия может составить в районе 3 000 000 рублей в год.

Как показала практика в рамках понимания сотрудниками проводимых профилактических работ возрастает трудовая дисциплина, средняя статистика:

| Мессенджеры | 5 | 2 | 3 |

| Игры | 3 | 0 | 3 |

| Социальные сети | 10 | 5 | 5 |

| Другое | 3 | 1 | 2 |

| Итог | Прирост 13% эффективности сотрудников осуществляющих механическую деятельность |

В среднем в компании около 30% сотрудников выполняющих механическую деятельность (менеджеры по продажам, операторы, младший технический состав, и т.д.). Итого прирост общей эффективности равен 3,9 % = 30%*13%.

Средние затраты на сотрудника в год, то получим примерно 500 000 рублей. Итоговые затраты в год для 250 сотрудников составят 125 000 000 рублей. Если монетизировать прирост производительности в 3,9% то мы получим экономию составляющую 4 875 000 рублей в год.

Возможная итоговая экономия в год, может составить 7 875 000 рублей.

СИСТЕМА КОНТРОЛЯ СОТРУДНИКОВ И УЧЕТА РАБОЧЕГО ВРЕМЕНИ

Система защиты информации, решение, предлагаемое Акстел, создано для обеспечения информационной безопасности компании, представляет собой программный продукт, решающий две основные задачи:

- защита информации от утечки,

- а также анализ эффективности работы персонала.

Вышеуказанный многофункциональный инструментарий позволяет контролировать потоки данных в компании на новом, более эффективном уровне: такой подход не только предотвращает утечку информации в компании, но и способен сделать работу предприятия более качественной. Контроль персонала представляет собой средство, позволяющее повысить производительность работы сотрудников, а также во многом упростить постановку задач и работу менеджеров по персоналу.

Данная система защиты информации содержит в себе функционал программы контроля над сотрудниками, включающий в себя перехват сетевого трафика, мониторинг работы, контроль рабочего времени сотрудников, перехват переписки, включая перехват Skype, ICQ, MSN и других мессенджеров.

Система осуществляет контроль персонала незаметно и не влияет на производительность компьютера. На основе перехваченных данных программа формирует подробную статистику по всем приложениям, с которыми работал сотрудник. Вся собранная информация представлена в виде динамических отчетов, графиков и наглядных диаграмм. Также позволяет делать снимки экрана, формировать комплексные отчеты по сетевой активности сотрудников, что помогает объективно оценить все процессы, происходящие в компании.

Параллельно с широким арсеналом средств для контроля персонала система является полнофункциональным DLP решением, позволяющим в ретроспективе расследовать инциденты и препятствовать возникновению новых.

Обзор решаемых задач

- Определение сотрудников, находящихся в “зоне риска”, ведение архива бизнес коммуникаций;

- Снижение рисков преднамеренного хищения или случайной утечки данных, расследование инцидентов;

- Нарушение корпоративных политик работы в информационной систем;

- Учет рабочего времени сотрудников.

Определение сотрудников находящихся в “зоне риска”

- Поиск работы;

- Нецелевое использование рабочего времени;

- Выявление нелегитимных связей;

- Саботаж.

ЗАЩИТА ОТ ВНУТРЕННИХ УТЕЧЕК

Комплексное программное решение для защиты данных компании от утечек, причиной которых может послужить невнимательность или умышленные действия сотрудников. Система обеспечивает контроль конфиденциальной информации, циркулирующей в сети компании по множеству каналов передачи данных: e-mail, мессенджеры, социальные сети, блоги и форумы, FTP, шифрованный трафик, внешние устройства, принтеры и др.

Уникальной возможностью такого решения является функционал, обеспечивающий надежную защиту от утечек информации непосредственно из баз данных. Это позволяет по методу цифровых отпечатков без промежуточных операций контролировать содержимое хранилищ структурированной информации, которые обычно содержат персональные или ценные контактные данные и другую коммерческую информацию.

Контроль нарушений корпоративных политик работы в информационной системы

- Переписка с личных почтовых ящиков;

- Просмотр видео;

- Просмотр запрещённых сайтов;

- Использование не корпоративных мессенджеров;

- Печать в личных целях.

Снижение рисков связанных с внутренним утечками информации

- Промышленный шпионаж;

- Не предумышленные утечки информации связанные с человеческим фактором;

- Попытки дискредитации компании. Разглашение конфиденциальной или сфабрикованной информации;

- Выявление коррупционных схем.

УЧЕТ РАБОЧЕГО ВРЕМЕНИ

- Учет рабочего времени в разрезе работы на ПК;

- Создание отчетов;

- Интеграция с 1С;

- Контроль показателей – отправка писем, количество распечатанной документации и т.д;

- Статистика работы в различных приложениях.

Скриншоты рабочих мест

Дают возможность без установки дополнительных сторонних приложений получить подробнейшую информацию о том, чем ваши сотрудники занимаются на своих местах в рабочее время, и позволяют пополнить статистические данные важными сведениями. Для более детального изучения процессов, происходящих непосредственно на рабочих местах, система контроля сотрудников данного решения с заданным интервалом незаметно для пользователя делает снимки экрана и сохраняет их в базу в хронологическом порядке. Просматривая эти снимки в формате галереи, можно получить информацию о том, чем в действительности был занят работник.

Граф-анализатор взаимосвязей

Позволяет отслеживать как связи персонала внутри информационного поля компании, так и их контакты с внешними абонентами. Таким образом, появляется возможность не только выявления наиболее общительных и активных участников сети, но и функционал для контроля взаимодействия персонала с конкурентами для последующей оценки лояльности сотрудников. Все это позволяет использовать систему для работы на своевременное определение возможных утечек информации, а не только для расследования уже случившихся инцидентов.

Гибкая система отчетов

Система создает подробные статистические отчеты, которые для большей наглядности подкреплены диаграммами и схемами. Изучив их, можно получить исчерпывающее представление о том, как сотрудники используют корпоративные ресурсы, и на что расходуют рабочее время. Настройка статистических правил в системе контроля персонала, решение позволяет получать уведомления в случаях чрезмерной активности сотрудников в сети. К примеру, можно определить, чем занят сотрудник, если на его рабочей станции наблюдается всплеск активности в мессенджерах: возможно, в этот момент сотрудник вел переписку, не относящуюся к рабочему процессу.

Активность рабочего стола

Помимо обширного функционала для защиты конфиденциальной информации, система контроля сотрудников оснащена эффективными средствами для анализа сетевой активности персонала на рабочих компьютерах.

Автоматизированное решение (основные тезисы)

- Перехват переписки в корпоративной среде, снимки с экранов и учет работы в приложениях;

- Теневые копии всех передаваемых файлов (печать, носители, почта, интернет и т.д.);

- Построение отчетов и оперативное оповещение;

- Лингвистический анализ, использование технологии цифровых отпечатков;

- Реагирование на утечки конкретных типов файлов – чертежи, проекты, исходники и т.д.

Разграничение доступа

Настройка ролей доступа к инцидентам и отчетам:

- Учет рабочего времени – отдел кадров;

- Сотрудник в зоне риска – руководитель;

- Утечки информации – безопасность;

- Расследование инцидентов – безопасность.

Разрешение на просмотр отчетов по группам сотрудников.

Комплексные системы управления информационной безопасностью

Управление информационной безопасностью в современной компании/организации представляет собой сложную организационно-техническую задачу, включающую ряд стратегических и тактических задач.

В техническом плане данная задача распадается на использование локальных подсистем мониторинга и управления отдельными средствами защиты информации и создание комплексных систем мониторинга и управления ИБ. В качестве ключевых систем комплексного мониторинга и управления ИБ следует выделить следующие:

- подсистема централизованного мониторинга событий и расследования инцидентов ИБ (SIEM);

- подсистема контроля защищенности и выявления уязвимостей ИТ-инфраструктуры и приложений;

- подсистема контроля информационных потоков и противодействия утечкам защищаемой информации (DLP);

- подсистема централизованного управления обновлениями программного обеспечения.

Задачи

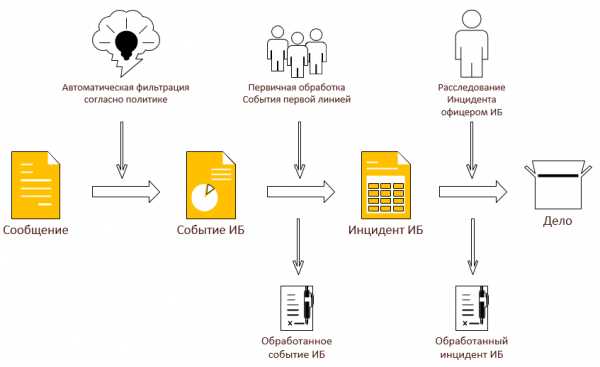

Задача мониторинга событий и расследования инцидентов ИБ является одной из ключевых задач комплексной системы обеспечения ИБ в компании/организации. Необходимость данной системы обусловлена как лучшими современными практиками ИБ, так и требования ФСТЭК, изложенными в соответствующих руководящих документах. В ходе практической эксплуатации компоненты ИТ-инфраструктуры, различные компоненты ИБ, прикладные системы генерируют значительный поток событий ИБ. Подобные события могут представлять собой как нормальный поток операций штатного функционирования, так и содержать в себе признаки инцидентов ИБ. Для работы с событиями используют SIEM-системы, решающие следующие задачи:

- централизованный сбор и консолидация, хранение событий ИБ;

- агрегация событий ИБ;

- корреляция и обнаружение инцидентов ИБ в режиме реального времени;

- приоритезация инцидентов на базе матрицы критичности ресурсов;

- визуализация в различных режимах функционирования;

- эффективное расследование инцидентов и определение основных причин нарушения политики безопасности;

- ретроспективный анализ событий ИБ;

- информирование операторов и взаимодействие с исполнительными механизмами реагирования.

Для анализа защищенности и выявления уязвимостей в ИТ-инфраструктуре и системном программном обеспечении используются специализированные сканеры, которые в автоматическом режиме выявляют уязвимости/ошибки в конфигурации, избыточность открытых портов и протоколов, несоответствие настроек корпоративным политикам ИБ. Сканеры могут работать в режиме pen-tesp, audit.

Уязвимости кода прикладных информационных систем в настоящее время являются одним из факторов успешных атак на информационные системы. Учитывая, что современные атаки носят целенаправленный (тергетированный) характер, вопрос минимизации количества уязвимостей прикладного ПО выходит на первое место. Для анализа исходного года используется специальные средства, которые функционируют на основе баз уязвимостей, характерных для определенных языков программирования. Своевременное выявление уязвимостей и их закрытие доработкой кода или на уровне web application firewall позволяет снизить риск таргетированных атак.

Контроль информационных потоков в интрасети компании/организации является одной из важных задач, позволяющих выявить аномальную активность на различных уровнях сетевой модели OSI. Для выявления такой активности используются специализированные средства, которые осуществляют анализ поведенческой активности узлов информационной сети, что позволяет с использованием шаблонов выявлять подозрительные участки.

Для анализа информационного обмена на прикладном уровне используются системы DLP-класса (системы противодействия утечкам данных). Данные системы контролируют обычно следующие ключевые каналы распространения информации: WEB-канал, электронная почта, внешние носители пользовательских АРМ и корпоративные файловые хранилища. Настроенная эталонная модель допустимых информационных потоков в привязке к пользователям и информационным объекта позволяет выявлять аномальное поведение, что в совокупности с последующим расследованием позволяет пресекать недопустимую деятельность в компании/организации.

Контроль конфигураций и обновлений системного программного обеспечения являются важными составляющими процесса управления ИБ в компании/организации. Средства контроля конфигураций предназначены для выявления несанкционированных изменений конфигурации различных сетевых узлов по сравнению с зафиксированной эталонной конфигурацией. Данные средства позволяют выявлять следы недопустимой деятельности вредоносного ПО или администраторов, которые не были выявлены или пресечены на более ранних этапах. Средства управления обновлениями ПО предназначены для когерентного управления установкой патчей, политик, обновлений системного ПО на различных узлах информационной сети.

Ключевые результаты внедрения решения

- Прозрачная автоматизированная система выявления недостатков конфигураций и уязвимостей ИТ-инфраструктуры.

- Автоматизированная система выявления уязвимостей прикладного программного обеспечения.

- Инструменты оперативного выявления, реагирования и расследования инцидентов информационной безопасности.

- Средства выявления сетевых аномалий в интрасети компании/организации.

- Средства контроля утечек защищаемой информации по различным каналам в компании/организации.

Технологии

Infowatch Traffic Monitor, Appercut (Infowatch)

MaxPatrol (Positive Technologies)

Efros Config Inspector («Газинформсервис»)

ArcSight (HP)

QRadar, AppScan (IBM)

Nessus (Tenable)

Triton (Websence)

NSI (Arbor)