Информационная безопасность для чайников

Книги по информационной безопасности. Знакомимся ближе с ИБ

Начнем с самого начала. Что же такое информационная безопасность? Информационная безопасность — это процесс обеспечения конфиденциальности, целостности и доступности информации. Конфиденциальность: Обеспечение доступа к информации только авторизованным пользователям. Целостность: Обеспечение достоверности и полноты информации и методов ее обработки. Доступность: Обеспечение доступа к информации и связанным с ней активам авторизованных пользователей по мере необходимости.

Мы подготовили для Вас небольшой список литературы по информационной безопасности, в данном посте 9 книг (7 на русском и 2 на английском), остальное продолжим публиковать позже или можете сами поискать у нас на сайте.

1. Блинов — Информационная безопасность

В учебном пособии рассматривается текущее состояние дел в области информационной безопасности. Приводятся основные термины и определения согласно принятым нормативно-правовым документам на территории России. Одна из глав посвящена обзору международных оценочных стандартов в области информационной безопасности. Освещаются вопросы построения защищенных информационных систем на основе применения математических моделей. Данное учебное пособие предназначено для студентов старших курсов специальности «Прикладная информатика в экономике». Является первой теоретической частью цикла учебных пособий по информационной безопасности.2. Борис Бейзер — Тестирование черного ящика

Книга доктора Бейзера «Тестирование черного ящика» давно была признана классическим трудом в области поведенческого тестирования разнообразных систем. В ней глубоко рассматриваются основные вопросы тестирования программного обеспечения, позволяющие отыскать максимум ошибок при минимуме временных затрат. Чрезвычайно подробно излагаются основные методики тестирования, покрывающие все спектры аспектов разработки программных систем. Методичность и широта изложения делают эту книгу незаменимым помощником при проверке правильности функционирования программных решений. Книга предназначена для тестировщиков программного обеспечения и программистов, стремящихся повысить качество своей работы.3. Алексей Петровский- Эффективный хакинг для начанающих и не только

Сейчас это наш мир… мир электроники, изменений и прелести бод. Мы пользуемся уже имеющимися услугами, не платя даже за то, что может быть очень дешевым, и ты можешь называть нас преступниками. Мы исследуем… Мы существуем без цвета кожи, без национальности, без религиозных уклонов… Ты создаешь атомные бомбы, воюешь, убиваешь, ты лжешь нам, и пытаешься заствить нас поверить в свои собственные действия, мы все еще преступники. Да, я-преступник. Мои преступления ради любопытства. Судя по разговорам и мыслям люде, мои преступления не выглядят приятными. Мои преступления для того, чтобы перехитрить тебя, и чтобы ты никогда не простил меня. Я хакер и это мой манифест. Ты сможешь остановить меня, но ты не сможешь остановить нас всех…4. Горбатов и Полянская — Основы технологии PKI

Рассматриваются основы технологии инфраструктур открытых ключей. Даются базовые определения. Анализируются основные подходы к реализации инфраструктур открытых ключей, описываются архитектура, структуры данных, компоненты и сервисы PKI. Предлагается классификация стандартов и спецификаций в области инфраструктур открытых ключей. Рассматриваются проблемные ситуации и риски, политика PKI, правовые аспекты использования технологии PKI. Описываются программные продукты ведущих мировых и российских компаний-производителей программного обеспечения для поддержки PKI (по состоянию на момент выхода в свет первого издания книги). Для студентов и аспирантов высших учебных заведений, слушателей курсов повышения квалификации, а также для широкого круга читателей, интересующихся современными проблемами информационной безопасности.5. Петренко и Курбатов — Политики безопасности компании при работе в интернет

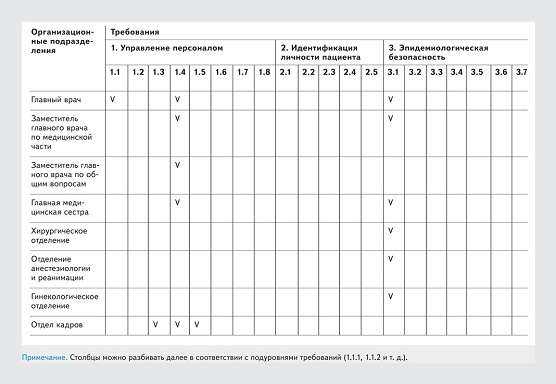

Книга является первым полным русскоязычным практическим руководством по вопросам разработки политик информационной безопасности в отечественных компаниях и организациях и отличается от других источников, преимущественно изданных за рубежом, тем, что в ней последовательно изложены все основные идеи, методы и способы практического решения разработки, внедрения, и поддержки политик безопасности в различных российских государственных и коммерческих структурах. Книга может быть полезна руководителям служб автоматизации (CIO) и служб информационной безопасности (CISO), ответственным за утверждение политик безопасности и организацию режима информационной безопасности; внутренним и внешним аудиторам (CISA); менеджерам высшего эшелона управления компанией (ТОР-менеджерам), которым приходится разрабатывать и внедрять политики безопасности в компании; администраторам безопасности, системным и сетевым администраторам, администраторам БД, которые отвечают за соблюдение правил безопасности в отечественных корпоративных информационных системах. Книга также может использоваться в качестве учебного пособия студентами и аспирантами соответствующих технических специальностей.6. Михайлов и Жуков — Защита мобильных телефонов от атак

Книга посвящена вопросам обеспечения безопасности мобильных устройств. В книге рассматривается более 40 вариантов вредоносных действий, с помощью которых злоумышленники похищают конфиденциальные данные, незаконно снимают денежные средства или прослушивают телефонные разговоры. О большинстве рассматриваемых уязвимостей ранее не было известно широкой общественности. Читатель познакомится с главными признаками атак на свой телефон, а также узнает, что нужно делать, чтобы не стать жертвой мошенников. Приведены аргументы, показывающие реальность осуществления рассматриваемых угроз. Вместе с тем, чтобы не провоцировать мошенников на преступные действия, не приводится информация о том, какие именно мобильные аппараты несовершенны с точки зрения безопасности, а также как этими уязвимостями можно воспользоваться. Книга рассчитана на широкий круг читателей и будет полезна как специалистам по защите информации, так и простым пользователям мобильных телефонов.7. Саттон, Грин, Амини — Фаззинг: Исследование уязвимостей методом грубой силы

Фаззинг — это процесс отсылки намеренно некорректных данных в исследуемый объект с целью вызвать ситуацию сбоя или ошибку. Настоящих правил фаззинга нет. Это такая технология, при которой успех измеряется исключительно результатами теста. Для любого отдельно взятого продукта количество вводимых данных может быть бесконечным. Фаззинг — это процесс предсказания, какие типы программных ошибок могут оказаться в продукте, какие именно значения ввода вызовут эти ошибки. Таким образом, фаззинг — это более искусство, чем наука. Настоящая книга — первая попытка отдать должное фаззингу как технологии. Знаний, которые даются в книге, достаточно для того, чтобы начать подвергать фаззингу новые продукты и строить собственные эффективные фаззеры. Ключ к эффективному фаззингу состоит в знании того, какие данные и для каких продуктов нужно использовать и какие инструменты необходимы для управления процессом фаззинга. Книга представляет интерес для обширной аудитории: как для тех читателей, которым ничего не известно о фаззинге, так и для тех, кто уже имеет существенный опыт. В книге рассказывается: — Почему фаззинг упрощает разработку тестов и отлавливает ошибки, которые трудно обнаружить другими методами — Как организовать фаззинг: от идентификации входных данных до оценки пригодности продукта к эксплуатации — Что необходимо для успешного фаазинга — Как создать и внедрить умный механизм обнаружения сбоев — Чем отличаются мутационные фаззеры от порождающих — Как автоматизировать фаззинг аргументов программы и переменных окружения — Каким образом лучше организовывать фаззинг данных в оперативной памяти — Как разработать собственный интерфейс и приложения фаззинга8. Alan Conheim — Computer security and cryptography

This book updates readers with all the tools, techniques, and concepts needed to understand and implement data security systems. It presents a wide range of topics for a thorough understanding of the factors that affect the efficiency of secrecy, authentication, and digital signature schema. Most importantly, readers gain hands-on experience in cryptanalysis and learn how to create effective cryptographic systems.9. Kord Davis — Ethics of Big Data

What are your organization’s policies for generating and using huge datasets full of personal information? This book examines ethical questions raised by the big data phenomenon, and explains why enterprises need to reconsider business decisions concerning privacy and identity. Authors Kord Davis and Doug Patterson provide methods and techniques to help your business engage in a transparent and productive ethical inquiry into your current data practices. Both individuals and organizations have legitimate interests in understanding how data is handled. Your use of data can directly affect brand quality and revenue—as Target, Apple, Netflix, and dozens of other companies have discovered. With this book, you’ll learn how to align your actions with explicit company values and preserve the trust of customers, partners, and stakeholders. Метки:- книги

- книги по программированию

- информационная безопасность

Книга "IT-Безопасность для чайников" МЫ ПОМОЖЕМ ВАМ butnet|RU

Об этой книге Несмотря на маленький размер, книга содержит массу полезных сведений, которые помогут развивающимся компаниям выбрать оптимальные пути защиты конфиденциальной информации, в том числе данных клиентов, а также уберечь свои компьютеры и мобильные устройства от вирусов, вредоносных атак и других угроз. От небольших предприятий до крупных корпораций — все без исключения организации могут стать мишенью хакеров, которые владеют изощренными методами получения доступа к конфиденциальной информации и кражи денег с банковских счетов. В этой ситуации крупные международные компании могут позволить себе нанять команду экспертов по информационной безопасности, в то время как в штате небольших фирм таких специалистов обычно нет. Книга IT-безопасность для «ЧАЙНИКОВ» предназначена помочь компаниям, уделив внимание следующим вопросам: ✓ почему практически все компании владеют персональными данными, которые необходимо защищать; ✓ спектр и характер актуальных рисков информационной безопасности; ✓ простые способы защитить конфиденциальную информацию без лишних затрат;

✓ удобные в использовании продукты, способные существенно повысить информационную безопасность компании.

Защита информации: советы для чайников

Интернет - многоликий и небезопасный. Чем больше возможностей он нам дает, тем больше таит опасностей и рисков. Кражи с помощью Интернета давно уже стали реальностью.

Кражи бывают с карточки или электронного кошелька. И если это еще не случилось с вами, значит, вы либо ас в защите своей информации, либо везунчик, либо недостаточно долго пользуетесь глобальной паутиной.

Первые и сами справятся, а вот вторым и третьим полезно узнать нашу выжимку полезных советов. Ведь в Интернете не спасают металлические двери. Здесь ваша безопасность зависит от других факторов и самое главное - от ваших действий в определенных ситуациях. У вас должен стоять не только антивирус с ежедневно обновляемой базой, но и защита от шпионских программ. Многие думают, что, установив один антивирус, можно защитить информацию, и это в итоге становится роковой ошибкой.

Не стоит нажимать на все ссылки подряд. Особенно если вам их скинули по почте или в аське. Даже если скинул надежный адресат. Интернет-серфинг является самым популярным способом поймать вирус, а значит, дать шанс злоумышленнику получить ценную информацию. Не скачивайте странные, неизвестные программы и тем более не устанавливайте.

При возникновении странной ситуации, когда вы все же прошли по незнакомой ссылке, отключитесь от Интернета. Программы, отвечающие за безопасность, могут в этом случае выдать предупреждение, или компьютер перестанет отвечать на запросы. Вызовите специалиста, отвечающего за безопасность данных - он разберется, в чем проблема. Если у вас установлен электронный кошелек или любые другие программы, с помощью которых вы производите интернет платежи, тем более необходимо обеспечить безопасность компьютера. В случае некомпетентности, пригласите специалиста, который произведет установку и настройку всех необходимых программ и их параметров. Ведь мы все чаще не покидаем своего кресла, чтобы оплатить услуги и сделать покупки. Проходя процедуру регистрации, никогда не сохраняйте пароль. Используйте разные пароли каждый раз, когда где-то регистрируетесь. Используемые пароли должны быть длинными, желательно с цифрами. Менять пароли лучше как можно чаще, хотя бы раз в месяц. Даже если вы выберете какое-то одно слово и наберете его с помощью заглавных и строчных букв – это уже будет отличным вариантом пароля. Будьте внимательны с тем, где вводите пароль и логин для входа. Нередко мошенники делают дублирующие сайты, которые в точности совпадают с оригиналом - отличие может быть лишь в домене. Но при беглом взгляде это трудно заметить, тем более новичку. Мошенники используют дубли для того, чтобы воровать логины и пароли пользователей. После того, как вы введете свои данные, мошенники автоматически узнают их и смогут использовать в своих целях, но уже на настоящем сайте.

Эти простые истины наверняка помогут кому-то защитить себя в Интернете. Кроме разве что опытных пользователей и знатоков компьютерной безопасности, ведь они и так все отлично знают.

6 книг по информационной безопасности

В XXI веке проблема информационной безопасности стоит ребром. С совершенствованием существующих технологий хранения, передачи и обработки информации, а также с появлением новых, возникает все больше потенциальных уязвимостей. Данная подборка содержит актуальные книги по защите информации, которые позволят оставаться в курсе последних тенденций развития данной области.

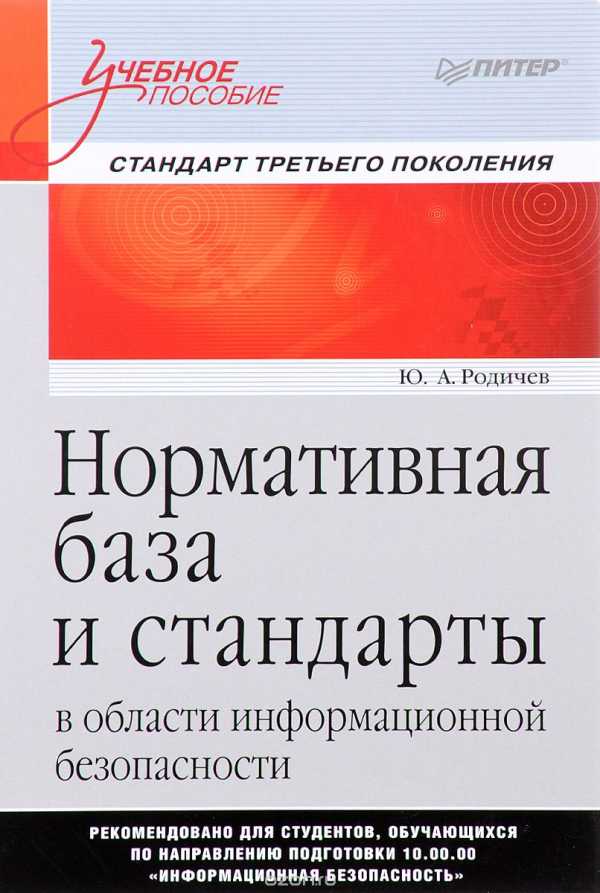

Ю. Родичев «Нормативная база и стандарты в области информационной безопасности» (2017)

Учебное пособие, выпущенное в 2017 году, является одним из самых последних изданий по защите информации. В нем рассмотрены наиболее важные нормативные документы ФСТЭК, а также международные и национальные стандарты Российской Федерации в области информационной безопасности.

Учебное пособие, выпущенное в 2017 году, является одним из самых последних изданий по защите информации. В нем рассмотрены наиболее важные нормативные документы ФСТЭК, а также международные и национальные стандарты Российской Федерации в области информационной безопасности.

Данное издание предназначено дня студентов высших учебных заведений, обучающихся по специальностям в области информационной безопасности, слушателей курсов повышения квалификации по проблемам зашиты информации.

А. Бабаш, Е. Баранова, Д. Ларин «Информационная безопасность. История защиты информации в России» (2015)

Это пособие является ретроспективой в историю отечественной криптографии, начиная с ее истоков в IX веке. Подробно разбираются вопросы рождения и становления российского криптоанализа, много внимания уделено виднейшим специалистам в этой сфере, а также личностям, связанным с криптографией: революционерам, разведчикам. Учебное пособие создано на основе множества исторических документов. Цель издания — популяризация криптографического подхода к защите информации и всестороннее ознакомление студентов с историческими предпосылками в данной области.

Это пособие является ретроспективой в историю отечественной криптографии, начиная с ее истоков в IX веке. Подробно разбираются вопросы рождения и становления российского криптоанализа, много внимания уделено виднейшим специалистам в этой сфере, а также личностям, связанным с криптографией: революционерам, разведчикам. Учебное пособие создано на основе множества исторических документов. Цель издания — популяризация криптографического подхода к защите информации и всестороннее ознакомление студентов с историческими предпосылками в данной области.

Данная книга предназначена, как учебное пособие для студентов технических специальностей, но будет интересна всем, кто интересуется криптографией.

Е. Баранова, А. Бабаш «Информационная безопасность и защита информации» 3-е изд. (2016)

Еще одно учебное пособие от авторов «Истории защиты информации в России», посвященное рассмотрению базовых вопросов информационной безопасности. Третье издание переработано и дополнено в соответствии с последними изменениями в сфере защиты информации.

Еще одно учебное пособие от авторов «Истории защиты информации в России», посвященное рассмотрению базовых вопросов информационной безопасности. Третье издание переработано и дополнено в соответствии с последними изменениями в сфере защиты информации.

В. Бондарев «Введение в информационную безопасность автоматизированных систем» (2016)

В книге рассмотрена законодательная база информационной безопасности, приведен перечень основных возможных угроз, а также описываются подходы к созданию систем защиты информации.

В книге рассмотрена законодательная база информационной безопасности, приведен перечень основных возможных угроз, а также описываются подходы к созданию систем защиты информации.

Также приводится классификация предупредительных мер. Изучены вопросы программно-аппаратных механизмов обеспечения информационной безопасности.

С. Нестеров «Основы информационной безопасности» (2016)

В этой книге основательно и последовательно излагаются основы информационной безопасности, описываются практические аспекты ее реализации. Читатель изучит:

В этой книге основательно и последовательно излагаются основы информационной безопасности, описываются практические аспекты ее реализации. Читатель изучит:

- теоретические основы защиты информации;

- основы криптографии;

- защиту информации в IP-сетях;

- анализ и управление рисками в сфере информационной безопасности.

Теоретический материал сопровождается лабораторными работами, выделенными в отдельный раздел.

Пособие может использоваться в системах повышения квалификации в рамках образовательной программы дополнительного профессионального образования «Информатика и вычислительная техника». Также может быть полезно широкому кругу специалистов в области информационных технологий.

А. Бирюков «Информационная безопасность: защита и нападение» 2-е изд. (2017)

Данная книга подойдет системным администраторам, а также пользователям малых и средних сетей, осуществляющих защиту корпоративных ресурсов.

Данная книга подойдет системным администраторам, а также пользователям малых и средних сетей, осуществляющих защиту корпоративных ресурсов.

В ней приводится как техническая информация об атаках и защите от них. Второе издание переработано в соответствии с последними тенденциями и содержит только самую актуальную информацию. Также оно обеспечивает более полное погружение в аспекты, связанные с проведением аудитов по безопасности и тестов на проникновение для различных систем. Подробно рассматриваются современные решения по маршрутизации, беспроводной связи и другим направлениям развития информационных технологий.

Другие статьи по теме

10 рисков для безопасности вашего приложения

Серия коротких видео об уязвимости, взломе и способах защиты